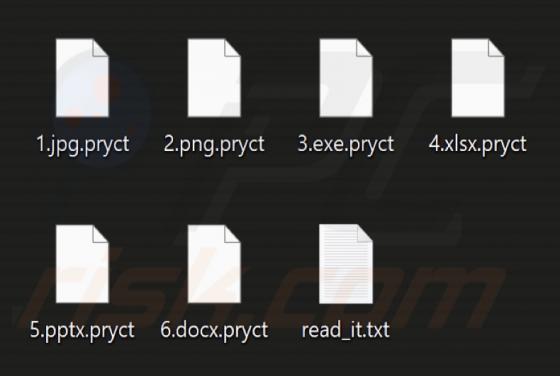

Pryct Ransomware

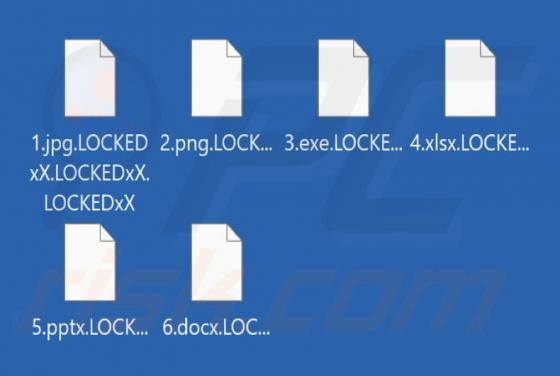

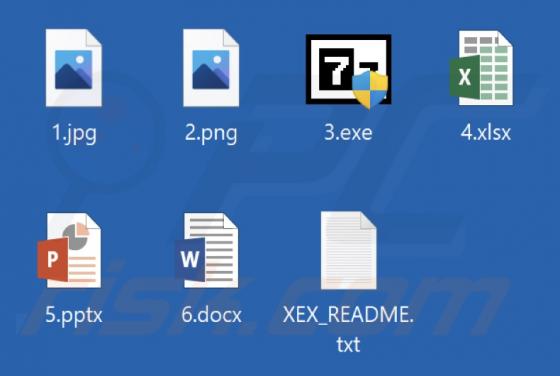

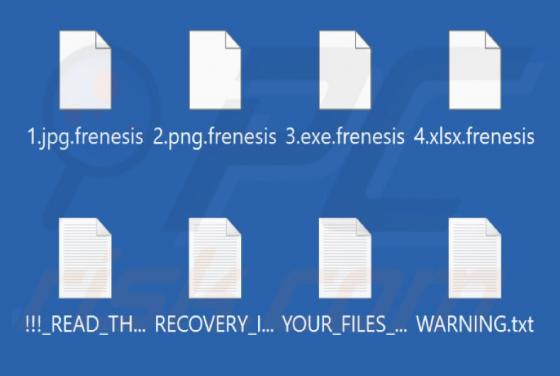

I nostri ricercatori hanno scoperto il ransomware Pryct durante l'analisi dei file inviati alla piattaforma VirusTotal. Questo malware è progettato per crittografare i dati della vittima al fine di richiedere un riscatto per la loro decrittografia. Sul nostro sistema di test, Pryct ha crittografa