Le infezioni informatiche più comuni

Che cos'è un malware specifico per Mac?

Conosciuto anche come: Mac virus

Il malware specifico per Mac è un tipo di applicazione dannosa destinata ai computer Mac con sistema operativo MacOS. Il termine virus Mac è comunemente usato ma non è tecnicamente corretto. Al momento non ci sono virus Mac (o Windows) in natura. In teoria un virus informatico è un programma dannoso che può auto replicarsi al momento del lancio. Nei primi anni di sviluppo dei sistemi operativi, i virus hanno causato molti danni, ma oggigiorno i virus dei computer sono completamente estinti e vengono rimpiazzati da malware. Mentre il malware e l'adware Mac non sono molto diffusi, oggigiorno sempre più criminali informatici stanno iniziando a creare applicazioni maligne specificamente mirate ai computer Mac. Le categorie per malware specifici per Mac sono le stesse dei sistemi operativi basati su Windows o Linux, vanno da applicazioni potenzialmente indesiderate (relativamente a basso rischio) a trojan e ransomware (infezioni ad alto rischio). La quota di mercato dei computer basati su MacOS aumenta ogni anno, quindi i criminali informatici stanno iniziando a cercare fonti di reddito alternative e alcuni di loro stanno iniziando ad attaccare i computer Mac.

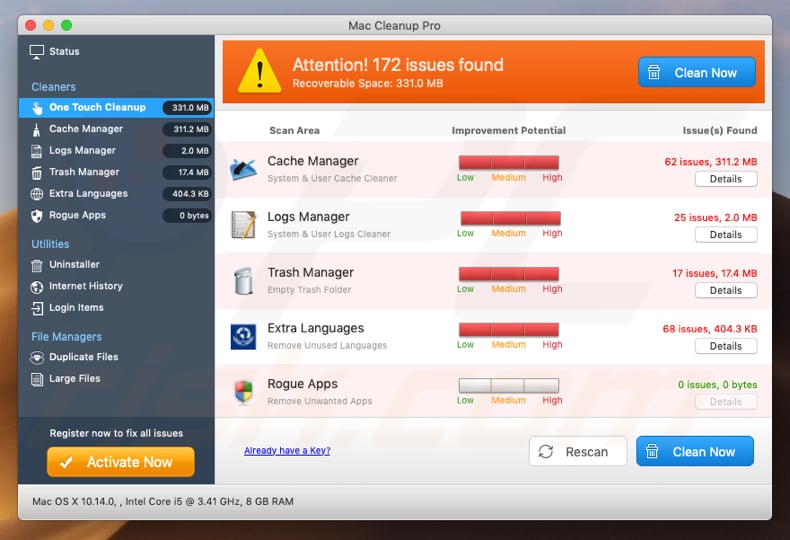

Le infezioni più diffuse specificamente progettate per computer Mac si presentano sotto forma di applicazioni potenzialmente indesiderate. I marketer ingannevoli stanno creando annunci di pop-up di falsi virus e falsi aggiornamenti di flash player con l'intenzione di indurre gli utenti Mac a scaricare le loro applicazioni indesiderate. Dopo l'installazione, tali app scansionano il computer dell'utente e mostrano risultati esagerati affermando che i file spazzatura e i file della cache del sistema operativo sono errori ad alto rischio, ingannando così gli utenti Mac a effettuare acquisti non necessari.

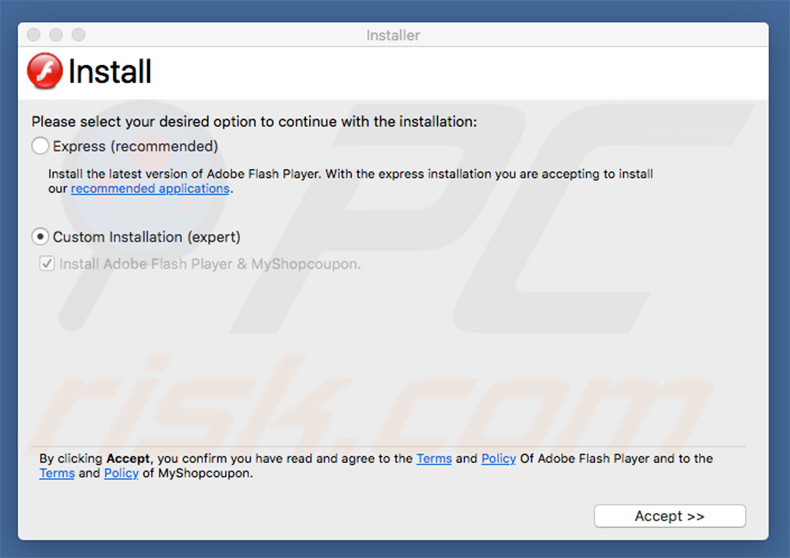

Screenshot di un ingannevole programma di installazione gratuito del software utilizzato nella distribuzione di applicazioni potenzialmente indesiderate ed adware:

Un'altra forma comune di infezioni Mac è l'adware. Questo tipo di infezione di solito infetta i computer degli utenti utilizzando un marketing ingannevole chiamato bundling, gli utenti Mac installano applicazioni adware insieme ad alcuni software gratuiti scaricati da Internet. Dopo che le applicazioni di tipo adware di infiltrazione di successo generano annunci pop-up e banner intrusivi durante la navigazione in Internet. Altri tipi di adware reindirizzano le ricerche su Internet degli utenti attraverso alcuni siti Web indesiderati.

Altri malware specifici per Mac includono trojan, ransomware e minatori di criptovaluta. I trojan mirano a rubare dati sensibili agli utenti, il ransomware mira a crittografare i file dell'utente e chiedere un riscatto per decifrarli e minatori di criptovaluta si nascondono furtivamente sul computer dell'utente mentre sfruttano le risorse del computer per estrarre la valuta criptata per i criminali informatici. Questi tipi di infezioni non sono ampiamente distribuiti ma, man mano che i computer Mac diventano più popolari, gli sviluppatori di malware stanno prendendo di mira sempre più il sistema operativo MacOS.

Sintomi della presenza di un malware specifico per Mac:

- Un programma che non hai installato è apparso sul tuo desktop.

- Gli annunci pop-up indesiderati vengono visualizzati durante la navigazione in Internet.

- Il Mac è diventato più lento del normale.

- La ventola della CPU del computer sta lavorando sulla sua massima capacità anche quando non si lavora molto sul computer.

- Durante la ricerca su Internet tramite Google, le ricerche su Internet vengono automaticamente reindirizzate al motore di ricerca di Yahoo o Bing.

Distribuzione:

Quando si tratta di distribuzione di malware, più comunemente i criminali informatici utilizzano varie tecniche di ingegneria sociale per diffondere le loro applicazioni dannose. Ad esempio, in caso di applicazioni potenzialmente indesiderate, i marketer ingannevoli usano falsi pop-up pubblicitari per diffondere le loro applicazioni. In un caso di adware, gli utenti di solito installano applicazioni adware quando vengono ingannati dai falsi programmi di installazione di Flash Player. I trojan e i minatori di criptovaluta vengono distribuiti utilizzando download di crack software e siti Web compromessi.

Come evitare l'installazione di malware specifico per Mac?

Per evitare l'installazione di software dannoso, gli utenti Mac devono praticare abitudini di navigazione in Internet sicure, incluso il download di software solo da fonti attendibili (sito web degli sviluppatori o app store ufficiale), non fidandosi degli annunci pop-up online che rivendicano infezioni trovate o offrono download flash player aggiornamenti. Gli utenti Mac dovrebbero stare lontano dal download di software cracks o trucchi di gioco. Anche l'utilizzo di servizi P2P come i torrent mette a rischio la sicurezza del tuo computer. Quando si scaricano software gratuiti, si dovrebbe prestare molta attenzione ai passaggi di installazione in quanto potrebbero nascondere l'installazione di applicazioni aggiuntive (più comunemente indesiderate).

Mac malware più recente

Mac Malware più diffuso

Cos'è un Adware?

Conosciuto anche come: Annunci indesiderati o virus pop-up

'Adware' è un termine usato per descrivere un programma che visualizza annunci intrusivi ed è considerato invasivo per la privacy. Oggi Internet è pieno di applicazioni potenzialmente indesiderate che si installano con download gratuiti. La maggior parte dei siti Web di download di software libero utilizza i client di download: piccoli programmi che offrono l'installazione di plug-in del browser pubblicizzati (solitamente adware) con il freeware scelto. Pertanto, il download sconsiderato di software gratuito può portare a infezioni da adware indesiderate.

Esistono diversi tipi di adware: alcuni possono dirottare le impostazioni del browser Internet degli utenti aggiungendo vari reindirizzamenti; altri potrebbero pubblicare annunci pop-up indesiderati. Alcuni programmi adware non mostrano alcun segno visibile di infiltrazione, tuttavia sono in grado di tracciare le abitudini di navigazione in Internet degli utenti registrando indirizzi IP, numeri identificativi univoci, sistemi operativi, informazioni sul browser, URL visitati, pagine visualizzate, query di ricerca immesse e altre informazioni. Inoltre, la maggior parte dei programmi adware sono mal programmati e quindi possono disturbare il normale funzionamento dei sistemi operativi degli utenti.

Sintomi della presenza di un Adware:

Prestazioni lente del browser web, annunci fastidiosi (ricerche, banner, collegamenti testuali, pubblicità transitorie, interstiziali e a tutta pagina), reindirizzamenti del browser.

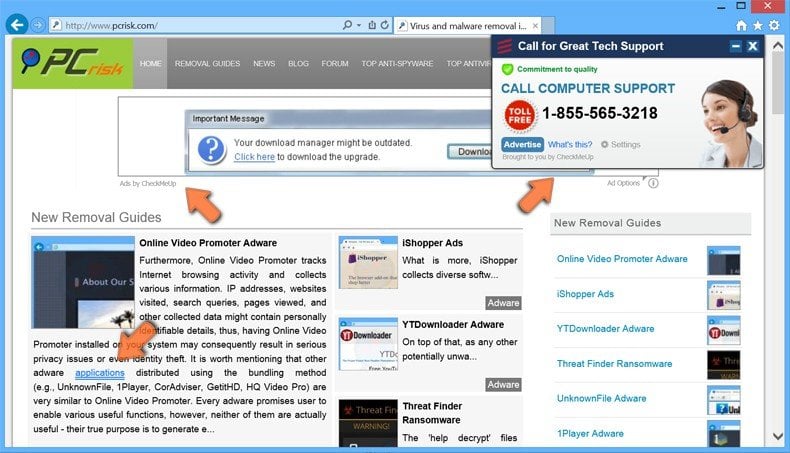

Screenshot di adware che genera pubblicità pop-up e banner intrusivi:

Adware generating banner ads:

Distribuzione:

L'adware è spesso incluso in programmi freeware o shareware e l'installazione di applicazioni potenzialmente indesiderate può essere causata da client e installer di download ingannevoli del software libero. Anche l'adware viene installato tramite falsi aggiornamenti di Flash Player, Java o browser Internet. I programmi potenzialmente indesiderati sono distribuiti mediante banner fuorvianti e altri annunci online.

Schermate di programmi di installazione di software gratuiti utilizzati per propagare adware:

Come evitare un'infezione da adware?

Per evitare l'installazione di adware, gli utenti di Internet dovrebbero prestare molta attenzione quando scaricano e installano software libero. Se il download è gestito da un client di download, assicurati di disattivare l'installazione di qualsiasi plug-in del browser pubblicizzato facendo clic sul pulsante "Rifiuta". Quando si installa freeware scaricato in precedenza, scegliere sempre le opzioni di installazione 'Avanzate' o 'Personalizzate', piuttosto che 'Veloce' o 'Tipico', poiché la scelta delle opzioni predefinite può portare all'installazione indesiderata di adware in bundle.

Adware più recenti

Adware più diffusi

Cos'è un falso Antivirus?

Conosciuto anche come: Software di sicurezza non autorizzato o Scareware

Fake Antivirus (noto anche come Scareware) è un termine usato per descrivere programmi di sicurezza canaglia che imitano scansioni di sicurezza del computer e riportano infezioni di sicurezza inesistenti per spaventare gli utenti di PC nell'acquisto di chiavi di licenza inutili. Mentre tali programmi possono sembrare vantaggiosi in superficie, in realtà sono fuorvianti con l'obiettivo di indurre gli utenti a credere che il loro sistema operativo sia infetto da malware ad alto rischio. I criminali informatici responsabili della creazione di questi programmi fasulli, progettano interfacce utente dall'aspetto professionale e messaggi di avviso di sicurezza per far apparire affidabili i loro falsi programmi antivirus.

Dopo l'infiltrazione riuscita, i programmi antivirus anomali disattivano il Task Manager del sistema operativo, bloccano l'esecuzione dei programmi installati e si configurano per l'avvio automatico all'avvio del sistema. Gli utenti di PC dovrebbero rendersi conto che pagare per un falso programma antivirus equivale a inviare denaro a criminali informatici. Inoltre, pagando per questi programmi canaglia, gli utenti rischiano di divulgare i loro dati bancari o delle carte di credito, portando così a potenziali ulteriori furti dai loro conti. Gli utenti che hanno già acquistato un software antivirus così falso dovrebbero contattare l'azienda della carta di credito e contestare le accuse, spiegando che sono stati indotti a comprare un falso programma antivirus. Mentre la funzione principale dei programmi antivirus fasulli è quella di incoraggiare gli utenti a visitare i siti Web dove verranno consigliati di pagare per la rimozione inesistente delle minacce alla sicurezza, questi programmi canaglia sono anche in grado di lanciare programmi dannosi aggiuntivi, rubare informazioni personali e danneggiare i file archiviati.

Sintomi della presenza di un antivirus falso:

Messaggi di avviso di avvertenza costante nella barra delle applicazioni, promemoria per l'acquisto di una versione completa per rimuovere "infezioni di sicurezza" presumibilmente identificate, prestazioni scadenti del computer, esecuzione bloccata dei programmi installati, accesso a Internet bloccato.

Schermate di programmi antivirus anomali che generano messaggi di avviso di sicurezza falsi:

Distribuzione:

I criminali informatici utilizzano vari metodi per distribuire i programmi antivirus canaglia. Alcuni dei più utilizzati sono i siti Web dannosi, i messaggi e-mail infetti e gli scanner di sicurezza online falsi.

Altri metodi di distribuzione antivirus falsi:

- Modifica dei risultati di ricerca

- Exploit payloads

- Download di falsi antivirus da altri malware

- Falsi aggiornamenti di sicurezza Windows

- False app Facebook

Schermate di falsi scanner di sicurezza online e messaggi utilizzati per proliferare i programmi antivirus canaglia:

Come proteggere il tuo computer da falsi programmi antivirus?

Tieni sempre aggiornato il tuo sistema operativo e tutti i programmi installati (Java, Flash, ecc.) E assicurati che il tuo firewall sia acceso. Utilizzare programmi antivirus e antispyware legittimi. Prestare attenzione quando si fa clic sui collegamenti nei messaggi di posta elettronica o sui siti Web di social network. Non fidarti mai dei pop-up online che affermano che il tuo computer è infetto da malware e quindi offri l'installazione di software di sicurezza che potrebbero eliminare minacce di sicurezza "identificate" - questi messaggi online vengono utilizzati dai criminali informatici per diffondere falsi scanner di sicurezza.

Antivirus fasulli più recenti

Antivirus fasulli più diffusi

Cos'è un Ransomware?

Conosciuto anche come: Trojan della polizia, malware con blocco del computer, crittografia, crittografia dei file

Il ransomware è un software dannoso che blocca i desktop degli utenti e richiede il pagamento di una somma di denaro (il riscatto) per sbloccarlo. Esistono due tipi principali di infezioni da ransomware. Il primo sfrutta i nomi delle autorità (per esempio, l'FBI) e fa false accuse di varie violazioni della legge (ad esempio, per scaricare software piratato, guardare la pornografia proibita, ecc.) Per ingannare gli utenti del computer a pagare una multa per supposto violazioni della legge.

I criminali informatici responsabili della creazione di questi programmi canaglia utilizzano le informazioni IP dei computer degli utenti per presentare le loro vittime con una variante localizzata di un messaggio di blocco dello schermo. Le infezioni ransomware sono distribuite tramite kit di exploit: programmi dannosi che si infiltrano nei sistemi operativi degli utenti sfruttando vulnerabilità di sicurezza in software obsoleti.

Un altro tipo di infezione da ransomware influisce solo sui browser Internet degli utenti (Internet Explorer, Mozilla Firefox, Google Chrome e Safari) ed è noto come Browlock. Questo tipo di ransomware utilizza script Java per bloccare i tentativi degli utenti di chiudere i propri browser Internet.

Gli utenti di computer dovrebbero essere consapevoli che nessuna delle autorità legali di tutto il mondo utilizza i messaggi di blocco dello schermo del computer per raccogliere multe per violazioni della legge.

Schermate di infezioni ransomware che sfruttano i nomi di varie autorità:

Il secondo tipo di infezione ransomware è particolarmente dannoso, poiché non solo blocca i desktop degli utenti, ma anche crittografa i dati. Questo tipo di ransomware afferma chiaramente che si tratta di un'infezione e richiede il pagamento di un riscatto per decifrare i file degli utenti. Questo tipo di ransomware è relativamente semplice da rimuovere, tuttavia, nel caso di Cryptolocker, non è possibile decodificare i file senza la chiave privata RSA. Gli utenti di PC che hanno a che fare con questo tipo di ransomware sono invitati a ripristinare i loro file crittografati da un backup.

Schermate di ransomware che crittografano i file degli utenti:

Sintomi della presenza di un Ransomware:

Un desktop completamente bloccato con un messaggio che richiede il pagamento di un riscatto per sbloccare il computer (o decifrare i file) ed evitare accuse penali.

Distribuzione:

I criminali informatici utilizzano spesso kit di exploit per infiltrarsi nei sistemi operativi degli utenti ed eseguire il messaggio di blocco del desktop. I pacchetti di exploit contengono più exploit di tipi diversi e, se un sistema operativo e il software installato non sono completamente corretti, il browser scarica le infezioni ransomware. Comunemente, i kit di exploit sono collocati su siti Web malevoli o compromessi. Ricerche recenti dimostrano che i criminali informatici stanno anche diffondendo le infezioni ransomware attraverso le reti pubblicitarie (specializzate nella pubblicità su siti web pornografici) e le campagne di spam.

No More Ransom! progetto:

Le vittime di ransomware devono sapere che non è consigliabile pagare il riscatto per ottenere il decriptatore dai criminali informatici. Pagando il riscatto si sponsorizza l'attività dei criminali informatici, inoltre non ci sono garanzie di ricevere il decriptatore. Se siete stati vittima di un ransomware, utilizzate il sito web No More Ransom! per trovare ulteriori informazioni sui ransomware e potenzialmente trovare un decriptatore gratuito per il ransomware che ha infettato il vostro computer.

Come evitare delle infezioni ransomware?

Per proteggere i computer da infezioni ransomware, si consiglia agli utenti di mantenere aggiornato il loro sistema operativo e il software installato. Utilizzare programmi antivirus e antispyware legittimi e non fare clic su collegamenti o aprire allegati e-mail provenienti da fonti non attendibili. Evita di visitare siti web pornografici e non scaricare file da reti P2P.

Ransomware più recenti

Ransomware più diffusi

Cos'è un dirottatore del Browser?

Conosciuto anche come: Virus dirottatore o Hijackware

Un dirottatore del browser è un programma che si infiltra nei computer degli utenti e modifica le impostazioni del browser Internet. Più comunemente, i browser hijacker modificano la home page degli utenti e le impostazioni predefinite del motore di ricerca e possono interferire con il corretto funzionamento del browser Internet stesso. Lo scopo principale di questi programmi fasulli è generare entrate da annunci ingannevoli o risultati di ricerca su Internet sponsorizzati presentati all'interno dei siti Web che promuovono. Le forme più comuni di browser hijacker sono le estensioni del browser, le barre degli strumenti e le applicazioni di supporto. I browser hijacker si infiltrano nei browser Internet degli utenti attraverso download drive-by, messaggi e-mail infetti o mediante l'installazione di software gratuito scaricato da Internet.

Gli utenti di computer dovrebbero rendersi conto che, oggi, la maggior parte dei siti di download di software libero utilizzano i client di download, piccoli programmi utilizzati per monetizzare i loro servizi gratuiti offrendo l'installazione di plug-in del browser pubblicizzati (di solito browser hijacker sotto forma di barre degli strumenti). Non prestando molta attenzione ai passaggi di download, gli utenti possono inavvertitamente installare vari browser hijacker. Alcuni degli adware in grado di modificare le impostazioni del browser sono in bundle con oggetti helper browser rogue in grado di bloccare i tentativi degli utenti di modificare i loro omaggi e le impostazioni predefinite del motore di ricerca.

Ricerche recenti mostrano che la maggior parte dei browser hijacker reindirizza gli utenti Internet a ingannevoli motori di ricerca su Internet. Questi motori restituiscono risultati errati con scarsa o nessuna rilevanza rispetto ai termini di ricerca originali; le azioni vengono eseguite per generare entrate dai clic degli utenti sui risultati di ricerca sponsorizzati - clic che portano a siti Web incentrati sulle vendite o dannosi. Inoltre, questi programmi fasulli sono noti per tracciare le abitudini di navigazione in Internet degli utenti registrando varie informazioni personali (indirizzi IP, siti Web visitati, termini di ricerca inseriti, ecc.) E tale comportamento può portare a problemi di privacy o persino furto d'identità.

Schermate di browser hijacker che cambiano la home page del browser e le impostazioni del motore di ricerca predefinito:

Sintomi della presenza di un dirottatore del Browser:

- Modifica di homepage e impostazioni predefinite del motore di ricerca

- Tentativi bloccati di modificare le impostazioni del browser

- Pop-up e banner pubblicitari in siti web legittimi come Google o Wikipedia

- Scarse prestazioni del computer

Schermate di programmi di installazione di software libero ingannevoli utilizzati nella distribuzione dei browser hijacker:

Distribuzione:

Più comunemente, i browser hijacker vengono distribuiti utilizzando un metodo di marketing software ingannevole chiamato bundling: si installano con software gratuito scaricato da Internet. È anche noto che gli adware in grado di modificare le impostazioni del browser vengono distribuiti utilizzando falsi download di aggiornamenti di browser e Java.

Come evitare le infezioni da dirottatori del browser?

Leggere sempre le condizioni d'uso e l'informativa sulla privacy per qualsiasi software scaricato e prestare particolare attenzione durante il download di software libero. Non fare clic su annunci pop-up che offrono l'installazione di programmi gratuiti e 'utili'. Prestare molta attenzione durante il download e l'installazione del freeware: evitare l'installazione di estensioni del browser 'in bundle' facendo clic su un pulsante 'rifiuta'; quando si installano programmi gratuiti, utilizzare le opzioni di installazione 'avanzate' o 'personalizzate'; e opt-out dell'installazione di qualsiasi barra degli strumenti in bundle. Oltre a queste misure, assicurati di mantenere aggiornati i browser Internet.

Browser hijackers più recenti

Browser hijackers più diffusi

Cosè un Trojan?

Conosciuto anche come: Email virus, spyware o DDos virus

Un trojan (trojan horse) è un'infezione da malware presentata come un software legittimo. Il nome di questo tipo di malware deriva da una storia di guerra di Troia in cui i Greci costruivano un cavallo di legno e nascondevano i loro guerrieri all'interno. I troiani portarono il cavallo nella loro città come trofeo della vittoria, subito dopo che i guerrieri greci uscirono di soppiatto dal cavallo di legno e aprirono il cancello della città di Troia permettendo all'esercito greco di vincere la guerra di Troia. Simile a questa storia I criminali informatici fanno apparire il loro software dannoso come un programma legittimo, ad esempio un flash player. Dopo che gli utenti di computer hanno scaricato e installato quello che pensano sia un programma legittimo, finiscono per infettare i loro computer con un codice malevolo.

I criminali informatici utilizzano varie tecniche per infettare gli utenti di computer. Quando si tratta di trojan, più comunemente i criminali informatici utilizzano campagne di spamming per distribuire il loro software malevolo.

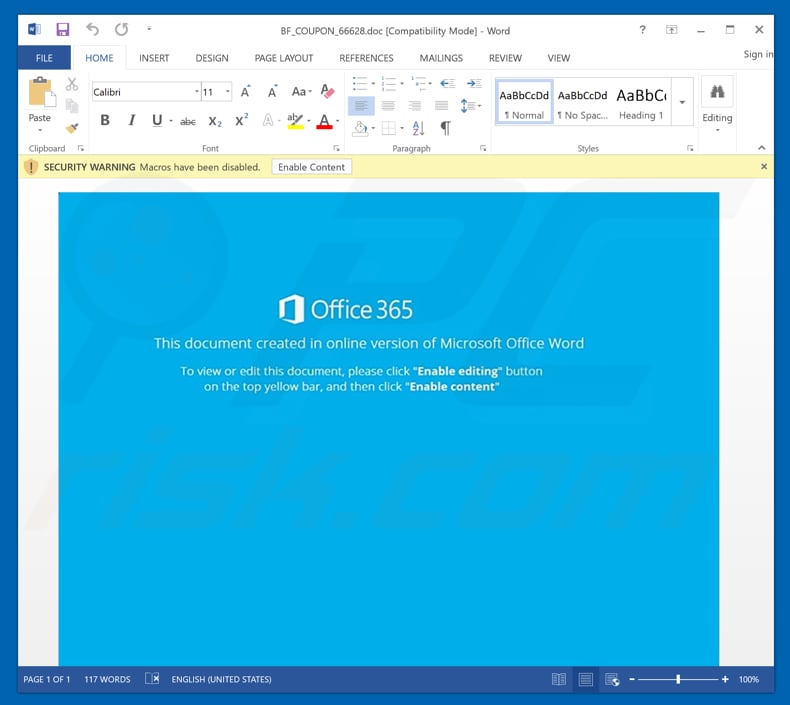

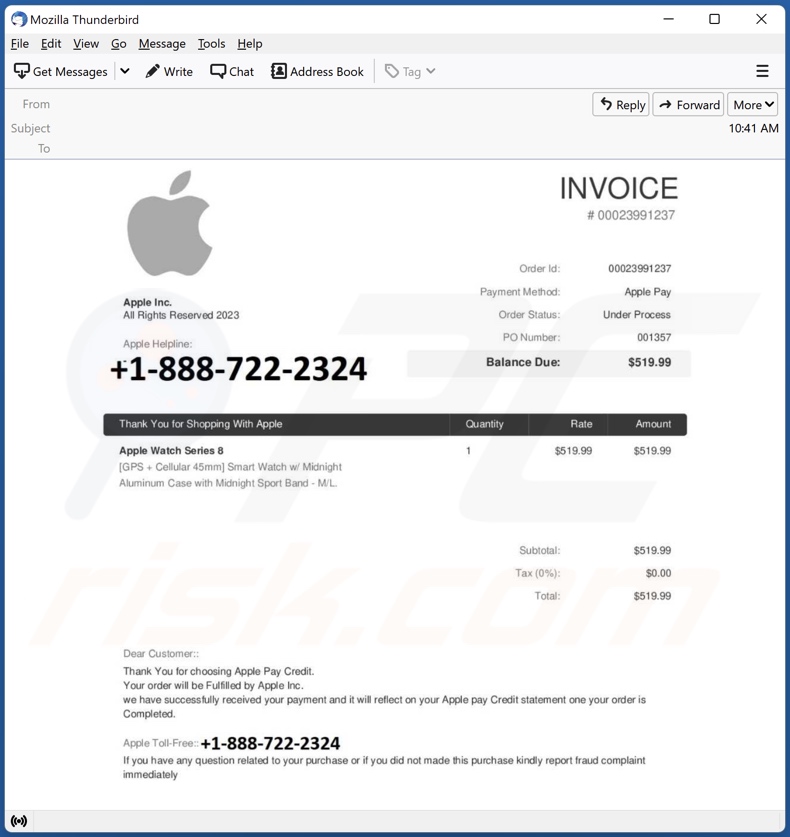

Screenshot di un allegato e-mail canaglia utilizzato nella distribuzione Trojan:

Mandano decine di migliaia di e-mail che fingono di essere una fattura di una nota azienda. Solitamente queste e-mail hanno un aspetto legittimo ma allegati malevoli. Gli utenti che si innamorano di tali trucchi e aprono l'allegato fanno infettare i loro computer con un Trojan. Come per l'attività criminale della vita reale, i criminali informatici stanno distribuendo trojan per ottenere benefici monetari. Dopo aver infettato un computer, il Trojan può rubare i dati dell'utente (comprese le informazioni bancarie sensibili), controllare il computer dell'utente, scaricare ed eseguire malware aggiuntivo sul computer della vittima. Generalmente i Trojan possono essere suddivisi in diverse categorie:

Backdoor Trojan - dopo aver infettato il computer della vittima, crea una backdoor che consente ai criminali informatici l'accesso completo al computer dell'utente. Questo tipo di trojan viene comunemente utilizzato per rubare i dati di navigazione Internet dell'utente, infettare i computer delle vittime con malware aggiuntivo ed eseguire altre attività dannose.

Downloader Trojan - dopo aver infettato un computer, viene utilizzato per scaricare altro malware, ad esempio questo tipo di Trojan può scaricare ed eseguire un'infezione ransomware che crittografa i file dell'utente e chiede un riscatto per decrittografarli.

Infostealer Trojan - I trojan che rientrano in questa categoria sono progettati per operare furtivamente sul computer dell'utente senza mostrare alcun segno della sua presenza. Come suggerisce il nome, questo tipo di trojan ruba i dati dell'utente, questo può includere informazioni bancarie, password di social network e qualsiasi altra informazione sensibile che può essere utilizzata per rubare / fare soldi in futuro.

DDoS Trojan - Alcuni Trojan non sono interessati ai tuoi dati personali o infettano il tuo computer con malware aggiuntivo. I trojan DDoS aggiungono il computer della vittima a una botnet. Quando i criminali informatici hanno una botnet abbastanza grande (centinaia o migliaia di computer zombi) possono eseguire attacchi DDoS su vari siti Web o servizi online.

Sintomi:

Nota che le infezioni da Trojan sono progettate per essere nascoste - più comunemente non ci sono sintomi su un computer infetto.

- You see unfamiliar processes in your Tasks Manager.

- Your computer became slower that unusual.

- Your friends or colleagues receive emails/messages from you but you haven't sent them yourself.

Distribuzione:

I trojan possono venire in molte forme. Il computer può essere infettato da un Trojan dopo aver scaricato software dall'aspetto legittimo da un sito web discutibile. Usando servizi come torrent. Download di varie crepe del software o apertura di allegati da e-mail di recente ricezione.

Come evitare le infezioni da Trojan?

Per evitare che il tuo computer venga infettato da Trojan, devi fare molta attenzione quando scarichi il software: l'unico posto sicuro in cui scaricare le applicazioni è il sito web degli sviluppatori o l'app store ufficiale. Fai molta attenzione quando apri gli allegati nella tua casella di posta elettronica; anche le e-mail dall'aspetto legittimo possono far parte dell'ingegneria sociale creata dai criminali informatici. Evitare l'uso di servizi P2P come i torrent e non utilizzare mai crack software o trucchi di gioco - questi sono luoghi molto comuni in cui i criminali informatici distribuiscono il loro software dannoso.

Trojan più recenti

Trojan più diffusi

Cos'è un'applicazione potenzialmente indesiderata?

Conosciuto anche come: PUP (programma potenzialmente indesiderato) o PUA

Le applicazioni potenzialmente indesiderate (note anche come PUA o PUP - programmi potenzialmente indesiderati) sono applicazioni che si installano sul computer dell'utente senza il dovuto consenso. I programmi che rientrano in questa categoria sono solitamente applicazioni di utilità, vari programmi di aggiornamento dei driver, scanner di registro e software simile. Si installano sul computer dell'utente utilizzando un metodo di marketing ingannevole chiamato bundling. Ad esempio, gli utenti di computer scaricano un aggiornamento flash player e dopo un paio di minuti viene visualizzato un nuovo programma che indica che sono stati trovati vari problemi di registro. Dopo l'installazione questi programmi tendono ad interferire con il normale utilizzo del computer, si aggiungono comunemente all'elenco di avvio del sistema operativo e tendono a mostrare vari popup di avviso ed eseguire scansioni del computer.

Lo scopo principale di tali applicazioni è di indurre gli utenti di computer a credere che i loro computer siano a rischio (ad esempio a causa di driver obsoleti o errori di registro) e poi spingerli all'acquisto di una versione premium di alcune applicazioni per risolvere i problemi rilevati.

Screenshot di un'applicazione tipica potenzialmente indesiderata:

Mentre di solito le applicazioni potenzialmente indesiderate non causano alcuna seria minaccia ai dati sensibili dell'utente, il problema principale con loro è il fatto che gli utenti di computer possono essere indotti a comprare un software totalmente inutile. Si noti che i problemi di registro oi driver obsoleti non possono essere visti come un problema serio e le applicazioni che utilizzano vari grafici e colori minacciosi per dichiarare diversamente stanno semplicemente esagerando la situazione per spingere gli utenti del computer a fare un acquisto non necessario.

Screenshot di un'applicazione tipica potenzialmente indesiderata:

Sintomi della presenza di app potenzialmente indesiderate:

- Un programma che non hai installato è apparso sul tuo desktop.

- Un processo sconosciuto è apparso nel tuo manager delle attività.

- Vari popup di avviso sono visibili sul desktop.

- Sta iniziando un programma sconosciuto che ha trovato numerosi problemi di registro e chiede un pagamento per rimuoverli.

Distribuzione:

Le applicazioni potenzialmente indesiderate vengono solitamente distribuite utilizzando un metodo di marketing ingannevole chiamato bundling. In questo scenario all'utente viene presentato un annuncio pop-up che afferma che il proprio flash player non è aggiornato. Quindi all'utente viene offerto di scaricare un aggiornamento. L'installer del Flash Player viene modificato e l'installazione di varie applicazioni potenzialmente indesiderate viene nascosta nelle fasi di installazione. Gli utenti tendono a fare clic su "Avanti" senza leggere attentamente tutto il testo nella configurazione modificata. Questo finisce in una situazione in cui, a parte un flash player, sul computer dell'utente sono installate varie applicazioni indesiderate.

Un altro canale di distribuzione comune è il falso antivirus online. In questo caso gli utenti sono presentati con un annuncio pop-up che imita una scansione del computer. Dopo una scansione veloce, questi pop-up affermano di aver trovato vari malware sul computer dell'utente e poi insistono sul download di alcuni programmi che avrebbero eliminato i virus rilevati. In realtà nessuno dei siti Web è in grado di eseguire una scansione di virus informatici - questo è un trucco usato per ingannare gli utenti di computer nel download di applicazioni potenzialmente indesiderate.

Come evitare l'installazione di applicazioni potenzialmente indesiderate?

Per evitare di installare applicazioni indesiderate, gli utenti dovrebbero informarsi sulle abitudini di navigazione in Internet sicure. Nella maggior parte dei casi, le applicazioni indesiderate vengono distribuite utilizzando tattiche e trucchi di ingegneria sociale. Uno dovrebbe scaricare il flash player, gli aggiornamenti e altre applicazioni legittime solo da fonti attendibili (in genere i siti Web degli sviluppatori). Non fidarti mai delle scansioni antivirus online e di altri pop-up simili che segnalano le infezioni dei computer. Quando si installa il software gratuito, prestare sempre molta attenzione alle fasi di installazione e fare clic su tutte le opzioni di installazione avanzate o personalizzate: possono rivelare l'installazione di eventuali software aggiuntivi indesiderati.

Più recenti Applicazioni potenzialmente indesiderate

Più diffuse Applicazioni potenzialmente indesiderate

Che cos'è il phishing/la truffa?

Conosciuto anche come: furto di password, truffa pop-up

Il phishing e le varie truffe online sono un grande business per i criminali informatici. La parola "phishing" deriva dalla parola "fishing" (pesca); la somiglianza tra queste due parole è che in entrambe le attività vengono utilizzate delle esche. Nel caso della pesca, l'esca viene utilizzata per ingannare il pesce, mentre nel caso del phishing i criminali informatici utilizzano una sorta di esca per ingannare gli utenti e indurli a fornire le loro informazioni sensibili (come password o dati bancari).

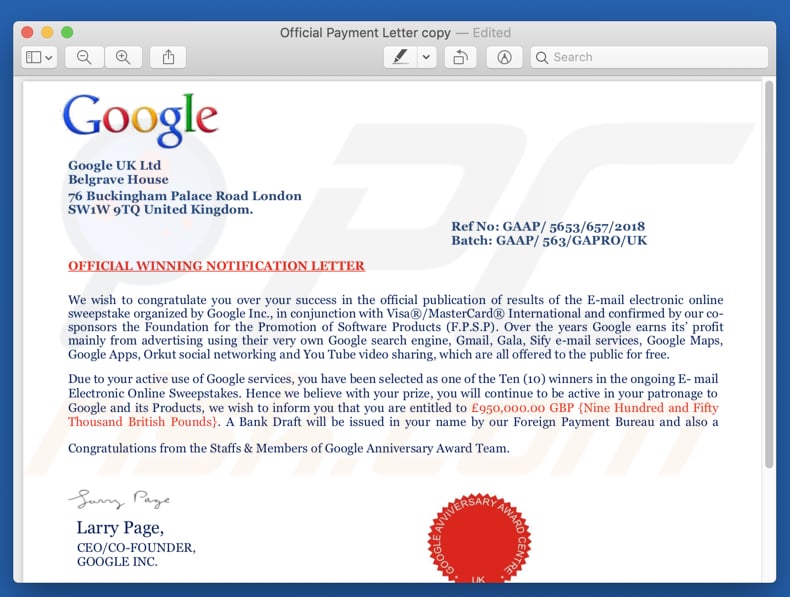

La forma più comune di phishing è rappresentata dalle campagne e-mail di spam, in cui vengono inviate migliaia di e-mail con informazioni false; ad esempio, e-mail che affermano che la password PayPal dell'utente è scaduta o che il suo ID Apple è stato utilizzato per effettuare acquisti.

I link contenuti in queste e-mail fasulle portano a siti web di criminali informatici clonati rispetto a quelli originali. Gli utenti vengono quindi indotti a inserire le loro informazioni sensibili in queste pagine false. In seguito, i criminali informatici utilizzano i dati raccolti per rubare denaro o eseguire altre attività fraudolente. Si noti che le e-mail non sono l'unico canale utilizzato negli attacchi di phishing; i criminali informatici sono noti per utilizzare messaggi di testo e telefonate per attirare le potenziali vittime e convincerle a fornire le loro informazioni personali.

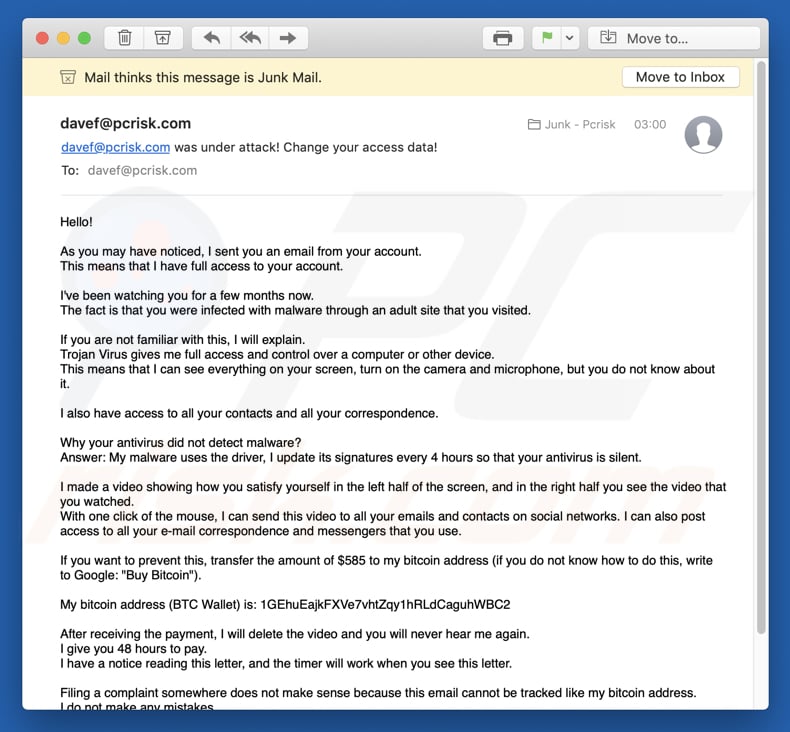

Le truffe di sextortion sono un'altra forma popolare di e-mail false. Queste affermano di avere video o foto compromettenti dell'utente e chiedono il pagamento di un riscatto in Bitcoin (o altre criptovalute) per rimuovere il presunto materiale sensibile. Di solito queste e-mail affermano che un hacker ha installato uno spyware sul computer e lo ha utilizzato per registrare un video dell'utente che guarda materiale pornografico. In realtà, i criminali informatici non hanno alcun materiale compromettente. Inviano migliaia di e-mail fasulle e alcuni utenti che le ricevono credono alle false informazioni e pagano.

Si noti che questi sono solo un paio di esempi di phishing e di truffa online. I criminali informatici sono sempre alla ricerca di nuovi modi per rubare informazioni sensibili. Pertanto, fate sempre attenzione quando navigate in Internet e inserite i vostri dati personali. Quando si tratta di phishing e truffe, il consiglio migliore è quello di essere scettici; se qualcosa sembra troppo bello per essere vero, è probabile che lo sia.

Sintomi di phishing/scam:

- Avete ricevuto un'e-mail in cui si afferma che la vostra password è scaduta o che l'account richiede una verifica con la password.

- Avete ricevuto un'e-mail troppo bella per essere vera (ad esempio, in cui si afferma che avete vinto una lotteria anche se non avete acquistato alcun biglietto della lotteria).

- Avete ricevuto un'e-mail in cui si afferma che un hacker vi ha registrato mentre guardavate materiale pornografico.

- Avete ricevuto un'e-mail in cui si afferma che avete fatto un acquisto che non riconoscete.

- Avete ricevuto una telefonata in cui si afferma che il vostro PC o Mac è infetto da virus e deve essere pulito.

Distribuzione:

Gli attacchi di phishing sono più comunemente eseguiti attraverso campagne di spam via e-mail. I criminali informatici utilizzano vari temi per attirare le potenziali vittime e convincerle a fornire le loro informazioni. Le false e-mail progettate per rubare dati sensibili vanno dalle vincite alla lotteria alle password scadute. Nel caso delle truffe online, i criminali informatici spesso utilizzano nomi di dominio scritti in modo errato per indurre gli utenti a visitare i loro siti web fasulli. Un altro modo popolare per generare traffico verso i siti web illegali è rappresentato dalle tecniche di avvelenamento dei motori di ricerca e da varie reti pubblicitarie illegali.

Come evitare di diventare vittima di phishing e truffe online?

Se avete ricevuto un'e-mail in cui si afferma che avete vinto una lotteria o che dovete compilare alcuni dati personali per la vostra banca, dovreste essere molto scettici su tali e-mail. I cybercriminali utilizzano oggetti accattivanti e messaggi di posta elettronica dall'aspetto legittimo per ingannare gli utenti del computer e farli diventare le loro prossime vittime. Il buon senso e l'utilizzo di un software antivirus possono ridurre notevolmente le probabilità di diventare vittima di un'e-mail di phishing.

Per evitare le truffe online, gli utenti di Internet dovrebbero sempre tenere aggiornati i loro browser e sistemi operativi. I browser moderni sono dotati di filtri integrati per la prevenzione delle truffe e possono proteggervi dalla visita di un sito web pericoloso. Come secondo livello di protezione, è consigliabile utilizzare un programma antivirus affidabile. L'ultima e più importante cosa da fare è educare alla sicurezza della navigazione in Internet.

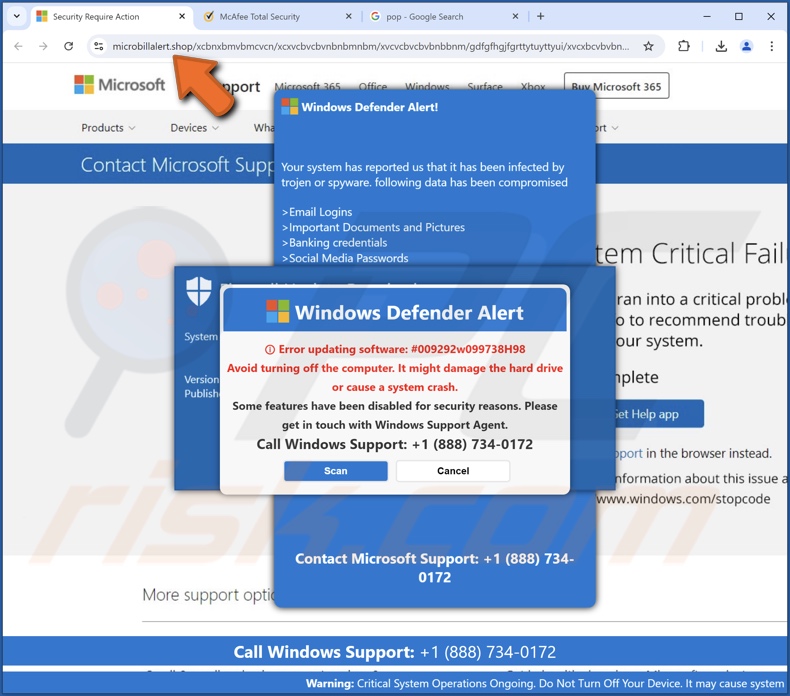

Che cos'è una truffa dell'assistenza tecnica?

Conosciuta anche come: truffa del supporto tecnico, truffa pop-up

La truffa dell'assistenza tecnica è un tipo di truffa in cui i truffatori affermano di fornire servizi di assistenza tecnica. Le caratteristiche principali di queste truffe sono le telefonate e il software di accesso remoto. In genere, le vittime sono indotte a chiamare (o a comunicare in altro modo con) i truffatori attraverso siti web ingannevoli.

Queste pagine spesso imitano siti legittimi o includono grafiche associate a prodotti, servizi o aziende autentiche, come sistemi operativi (Windows, Mac), software antivirus (Microsoft Defender, Norton, McAfee), rivenditori di elettronica (Geek Squad) e altri. I siti web truffaldini spesso includono varie finestre pop-up che eseguono false scansioni del sistema o visualizzano avvisi di minacce.

L'obiettivo è quello di convincere le vittime che i loro computer sono infetti, bloccati per motivi di sicurezza, che continuano a incontrare errori critici o che sono in grave pericolo. Queste pagine web offrono supporto tecnico per aiutare le vittime a risolvere questi problemi inesistenti. Gli utenti sono invitati a chiamare le "linee di assistenza" fornite per ottenere supporto tecnico.

Anche se la truffa può avvenire interamente per telefono, questi criminali informatici di solito chiedono di accedere ai dispositivi delle vittime da remoto. La connessione può essere stabilita utilizzando programmi di accesso remoto legittimi come AnyDesk o TeamViewer.

Durante la comunicazione, i truffatori fingono di essere un'assistenza professionale, identificandosi comunemente come "tecnici esperti", "assistenza certificata" Microsoft o Apple, ecc. Nelle fasi iniziali della truffa, questi criminali informatici svolgono attività volte a convincere le vittime che stanno fornendo i servizi di assistenza promessi.

I truffatori possono utilizzare strumenti di utilità nativi di Windows per creare l'illusione che il computer sia stato compromesso. Ad esempio, possono utilizzare il Prompt dei comandi per produrre un rapido output di file/directory e affermare che si tratta di un processo di scansione del malware. I criminali possono anche affermare che l'output è sospetto e indica che il sistema è infetto.

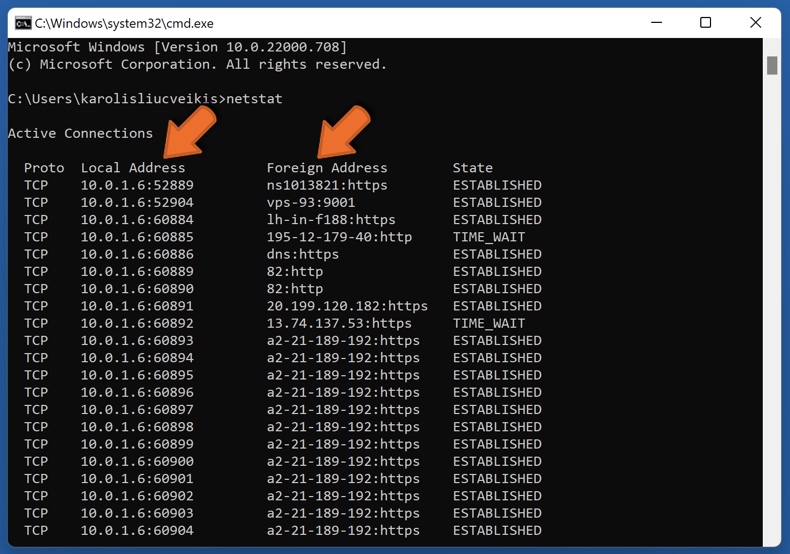

Un'altra tattica di paura che i truffatori possono utilizzare è l'esecuzione del comando "netstat" nel Prompt dei comandi. Una volta inserito, il comando presenta agli utenti informazioni sulla rete, elencando gli indirizzi IP locali ed esteri collegati. Si tratta di un output ordinario, prodotto durante la navigazione in Internet.

L'"Indirizzo locale" identifica il dispositivo dell'utente, mentre la colonna "Indirizzo estero" rappresenta gli indirizzi IP dei dispositivi a cui l'utente si è collegato (cioè ha aperto siti web). I truffatori reinventano quest'ultimo per indicare gli hacker "connessi" ai computer delle vittime.

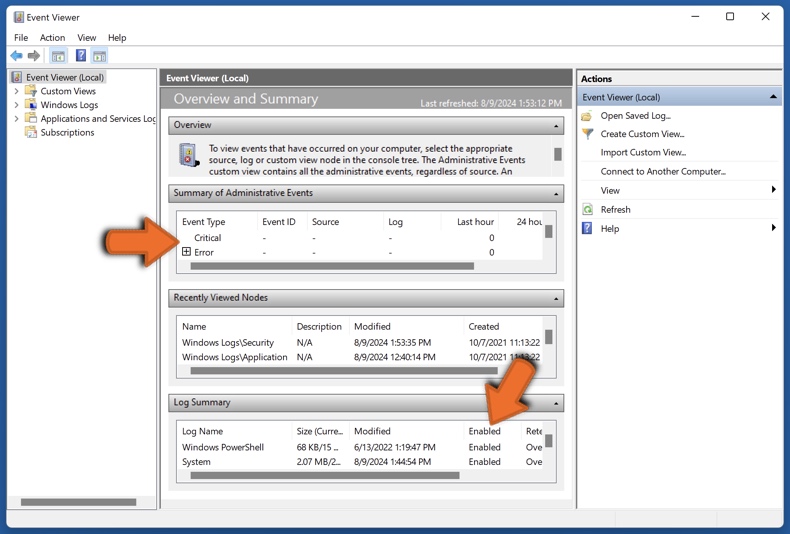

Questi criminali informatici possono anche utilizzare Event Viewer, un componente di Windows che consente agli utenti di visualizzare i registri degli eventi e di risolvere i problemi. È probabile che le voci di registro includano una serie di avvisi per lo più innocui relativi a errori e servizi disabilitati (si noti che non tutti devono essere sempre abilitati). I truffatori sostengono che queste informazioni innocue sono un indicatore di compromissione del sistema.

I truffatori possono utilizzare software di terze parti per creare l'illusione di infezioni da malware. A questo scopo vengono spesso utilizzati falsi strumenti antivirus. Questi programmi eseguono scansioni di sistema fasulle che rilevano più virus sui dispositivi. Questi software illegali possono richiedere un pagamento per attivare le loro funzionalità (come la rimozione del malware), ma rimangono non operativi dopo l'acquisto. Maggiori informazioni sono disponibili nella sezione "Falsi antivirus" di questa pagina.

L'obiettivo finale di tutte le truffe è il profitto, che i truffatori possono raggiungere in vari modi. In molti casi, i truffatori dell'assistenza tecnica cercano direttamente i fondi. Una volta che le vittime sono convinte che i loro computer sono infetti, i criminali chiedono loro di pagare per la rimozione del malware, l'attivazione del software, il rinnovo dell'abbonamento, ecc.

I truffatori puntano a importi elevati, nell'ordine delle centinaia e delle migliaia di euro. Di solito offrono una protezione che dura anni o addirittura tutta la vita. Questo non solo è un'esca per ottenere somme di denaro significative, ma può anche consentire ai criminali informatici di contattare le vittime a loro piacimento e di proclamare il rilevamento di nuove minacce o problemi, che naturalmente richiedono un ulteriore pagamento per essere eliminati.

Le truffe di assistenza tecnica possono essere lunghe e complesse, in quanto i truffatori mantengono un contatto costante con le vittime e le guidano in ogni fase del processo. Questi criminali possono tentare di stabilire un legame personale e utilizzare una serie di truffe per creare un'impressione di legittimità, ad esempio fornendo codici di sicurezza e documenti d'identità fasulli.

Nella maggior parte dei casi, i truffatori chiedono che i pagamenti vengano effettuati in carte regalo o in contanti. Nel primo caso, i cybercriminali possono mantenere i contatti con le vittime e istruirle su cosa dire ai dipendenti del negozio se contestano l'acquisto in eccesso (poiché i venditori potrebbero essere a conoscenza del fatto che i truffatori cercano carte regalo). Una volta riscattata, la carta regalo non può essere rimborsata: di conseguenza, le vittime non possono recuperare i fondi spesi dopo che i codici di riscatto sono stati rivelati ai truffatori.

I criminali informatici possono istruire le vittime su come nascondere i contanti in pacchetti dall'aspetto innocente e poi spedirli. Negli schemi di supporto tecnologico su larga scala, i criminali possono persino disporre di una rete di "muli" per la consegna dei pacchi tra i vari Paesi. In genere, questo metodo di acquisizione dei fondi non consente alcuna possibilità di recupero del denaro.

I bonifici bancari e gli assegni sono utilizzati in misura minore, in quanto le vittime possono avere la possibilità di recuperare i fondi, le misure di sicurezza che impediscono ai truffatori internazionali e sono molto più rintracciabili. Anche le criptovalute sono poco diffuse; se da un lato rendono praticamente impossibile il recupero dei fondi, dall'altro l'ottenimento e l'invio di valuta digitale può essere un processo troppo complesso per il target demografico delle vittime, che tende a spostarsi verso la terza età.

Tuttavia, le truffe di assistenza tecnica comportano una serie di minacce. I criminali informatici possono prendere di mira informazioni sensibili, come le credenziali di accesso agli account (ad esempio, e-mail, social network, e-commerce, trasferimento di denaro, online banking, portafogli digitali, ecc.), i dati di identificazione personale (ad esempio, scansioni/foto del passaporto, dettagli della carta d'identità, ecc.

Le informazioni mirate possono essere acquisite inducendo le vittime a rivelarle al telefono, digitandole dove i truffatori affermano che non possono vederle o inserendole in siti web o file di phishing. I siti/file di phishing possono essere abilmente camuffati da pagine di accesso all'account o da moduli di registrazione/pagamento.

Questi criminali possono utilizzare le funzionalità del software di accesso remoto per oscurare gli schermi delle vittime o sovrapporli con immagini (ad esempio, avvisi di minaccia, errori di Blue Screen of Death, ecc.) Mentre le vittime non possono visualizzare gli schermi dei loro dispositivi, i truffatori possono eseguire diverse attività dannose sulle macchine.

I criminali informatici possono navigare e rubare contenuti di valore, disabilitare/disinstallare strumenti di sicurezza autentici o installare veri e propri trojan, ransomware e altri malware (ulteriori informazioni su questi programmi sono disponibili nelle sezioni appropriate di questa pagina). Inoltre, specifici malware e alcuni programmi di accesso remoto possono consentire ai criminali informatici di accedere ai computer delle vittime senza che queste ne siano a conoscenza e senza il loro consenso.

Sebbene i truffatori cerchino di mantenere la parvenza di un'assistenza tecnica professionale con le tattiche allarmistiche descritte in precedenza, non rinunciano a ricorrere alla coercizione e alle minacce. Possono minacciare o cancellare del tutto i file delle vittime se queste si rifiutano di pagare. Nelle versioni di Windows precedenti a Windows 10, questi criminali spesso utilizzavano l'utility Syskey per aggiungere una password ai dispositivi delle vittime, bloccandole così fino al soddisfacimento delle richieste. Poiché Syskey è stato rimosso da Windows 10 e versioni successive, alcuni truffatori si affidano a software di terze parti che installano sui computer delle vittime proprio a questo scopo.

I criminali informatici possono anche ricorrere ad abusi psicologici e a tattiche di bullismo, come telefonare continuamente a tutte le ore, urlare e abusare verbalmente delle vittime che non collaborano. Ci sono stati persino casi in cui i truffatori hanno fatto ricorso a minacce di violenza fisica e lesioni personali gravi.

Distribuzione:

Nella maggior parte dei casi, le truffe dell'assistenza tecnica si basano su siti web ingannevoli che utilizzano esche legate alle minacce per indurre i visitatori a chiamare le loro false linee di assistenza. Queste pagine possono essere aperte forzatamente da siti che utilizzano reti pubblicitarie illegali, subito dopo l'accesso iniziale o quando si interagisce con il contenuto ospitato (ad esempio, cliccando su pulsanti, campi di inserimento testo, annunci, link, ecc.)

Sono note anche le pubblicità invadenti e le notifiche di spam che promuovono queste pagine web truffaldine. Anche il Typosquatting (URL scritti in modo errato) e le tecniche di avvelenamento dei motori di ricerca possono essere messe in atto per avallare questi siti. Un altro metodo consiste nell'affidarsi a e-mail di spam o ad altri messaggi ingannevoli, che conducono i destinatari a siti di truffa o li invitano a chiamare direttamente i truffatori. Anche le chiamate a freddo e le telefonate automatiche sono utilizzate come esche.

Come evitare di diventare vittima di truffe da parte dell'assistenza tecnica?

La cautela è fondamentale per la sicurezza online. Fate attenzione durante la navigazione e non visitate siti web di dubbia reputazione. Non cliccate su pubblicità e notifiche che fanno affermazioni sospette sulla sicurezza del vostro computer. La maggior parte dei moderni browser Internet dispone di misure che impediscono l'accesso a siti web dannosi, ma strumenti di sicurezza aggiuntivi (come antivirus ed estensioni del browser specializzate) possono aumentare la protezione.

Tuttavia, se vi capita di imbattervi in una pagina web che esegue scansioni del sistema e rileva virus (un'impresa che nessun sito web può compiere), ignoratela e chiudetela. Se non è possibile chiuderla, terminate il processo del browser (utilizzando Task Manager o Monitoraggio attività su Mac). Quando si accede nuovamente al browser, avviare una nuova sessione di navigazione, poiché il ripristino della precedente riaprirà la pagina ingannevole.

Affrontare con cautela le comunicazioni in arrivo (ad esempio, e-mail, chiamate, SMS, DM/PM, ecc.). Non fidatevi di messaggi provenienti da fonti sconosciute o sospette e non seguite le istruzioni fornite da e-mail/chiamate che vi avvisano di infezioni del sistema o di servizi/prodotti obsoleti che non avete acquistato.

Se siete stati vittime di una truffa di assistenza tecnica, scollegate il vostro dispositivo da Internet, disinstallate il software di accesso remoto utilizzato dai truffatori, eseguite una scansione completa del sistema con un antivirus affidabile e rimuovete tutte le minacce rilevate. Contattare le autorità competenti se si sospetta che le proprie informazioni private siano state esposte.

Che cos'è una truffa del rimborso?

Conosciuta anche come: truffa dei pagamenti in eccesso

La truffa del rimborso è un tipo di truffa in cui le vittime vengono ingannate per inviare denaro ai truffatori con un'attività mascherata da un processo di rimborso o da un'altra compensazione finanziaria. Queste truffe prevedono una comunicazione diretta con le vittime, di solito tramite telefonate.

Il contatto iniziale avviene più comunemente tramite chiamate a freddo o messaggi di spam (e-mail, SMS, PM/DM, ecc.). Le esche si concentrano su rimborsi, fatture, rinnovi di abbonamenti e simili. Il tema principale è l'implicazione che i fondi sono stati rimossi dal conto della vittima, ma che l'addebito può essere stornato (cioè rimborsato).

Se la truffa inizia con una telefonata, i truffatori si identificano in genere come supporto di un'azienda o di un fornitore di servizi ben noto, e se l'esca iniziale è un messaggio (come un'e-mail), viene presentato come una fattura o un avviso di un'entità autentica. Ad esempio, il presunto addebito può essere un acquisto effettuato da una piattaforma di e-commerce (Amazon, eBay) o il rinnovo di un abbonamento per un prodotto/servizio di un'azienda importante (Microsoft, Apple, Norton, McAfee, Netflix).

La truffa dipende dalla sincerità delle vittime. Durante il processo di finto rimborso o di cancellazione dell'addebito o dell'abbonamento, i truffatori affermano che è stata trasferita una somma significativamente più grande e chiedono la restituzione dei fondi in eccesso.

Le truffe di rimborso prevedono che i truffatori accedano ai dispositivi delle vittime da remoto. Per facilitare la connessione si possono utilizzare programmi di accesso remoto legittimi come TeamViewer o AnyDesk. L'uso di questi software è fondamentale per convincere le vittime che i fondi in eccesso sono stati trasferiti sui loro conti.

Una volta stabilito l'accesso remoto, i truffatori chiedono alle vittime di accedere ai loro conti bancari online per aiutarli nel processo di rimborso. La scrittura di una richiesta di rimborso fasulla può essere un elemento della truffa. Questi cybercriminali raramente si preoccupano di creare documenti/pagine web dall'aspetto legittimo da far compilare alle vittime. Invece, possono aprire un programma di editing di testo, come il Blocco note di Windows, e chiedere alle vittime di inserire le loro informazioni, in particolare l'importo del presunto rimborso. Lo scopo è quello di ingannare le vittime facendogli credere di avere il controllo del processo.

Prima di digitare l'importo del rimborso nell'editor di testo, i truffatori utilizzano una funzionalità del software di accesso remoto per oscurare lo schermo o sovrapporvi un'immagine, rendendo così le vittime incapaci di vedere ciò che sta accadendo. Nel frattempo, i truffatori cercano di creare l'impressione che le vittime abbiano commesso un errore nell'inserimento della somma, facendosi così trasferire un importo significativamente maggiore.

Per realizzare questo inganno vengono utilizzati due metodi. I criminali informatici possono spostare fondi tra i conti delle vittime, ad esempio da "risparmio" a "conto corrente". La maggior parte delle banche online non limita questa attività, che è istantanea, in quanto il denaro non lascia effettivamente il conto del proprietario. Effettuare un trasferimento su un conto diverso (ad esempio, uno in possesso dei truffatori) non è un processo rapido. Esistono misure di sicurezza, i trasferimenti richiedono probabilmente una verifica (che richiederebbe ulteriori azioni da parte delle vittime) e queste transazioni potrebbero essere facilmente tracciabili e reversibili.

Pertanto, i criminali informatici non trasferiscono denaro a se stessi in questo modo. Invece, i truffatori si affidano all'inganno per indurre le vittime a farlo in modo da metterle al riparo da azioni penali e diminuire la possibilità di recuperare i fondi.

L'altra tecnica consiste nell'utilizzare strumenti di sviluppo Web (DevTools). Questi strumenti sono integrati in molti browser e quindi i truffatori non devono scaricare/installare alcun software aggiuntivo. I DevTool sono utilizzati dagli sviluppatori web per visualizzare, testare e modificare i siti web. Nel caso delle truffe dei rimborsi, vengono utilizzati per cambiare l'aspetto di una pagina web modificandone il codice HTML.

In questo modo, le somme indicate nelle pagine dei conti bancari delle vittime vengono modificate per apparire più grandi. La modifica dell'HTML influisce semplicemente sull'aspetto di un sito web, ma non modifica effettivamente il sito o, in questo caso, il conto bancario e il denaro in esso contenuto. Questa modifica dell'aspetto è facilmente reversibile aggiornando la pagina.

Va sottolineato che nessuno dei due metodi utilizzati dai truffatori di rimborsi ha un impatto sui conti e sui fondi delle vittime, ma crea solo l'impressione che sia avvenuto un trasferimento. Quando i cybercriminali finiscono di creare questo inganno, restituiscono la schermata alle vittime e dichiarano che hanno commesso un errore nell'inserire l'importo che avevano diritto a ricevere.

Le vittime si trovano di fronte ai loro conti bancari che "confermano" questa affermazione e i truffatori le pregano di restituire l'eccesso. Si tratta di un gioco di sensi di colpa, poiché le vittime vengono incolpate di questo errore. I truffatori possono dichiarare che questo li farà licenziare dal lavoro di cui hanno disperatamente bisogno. Se il senso di colpa non si rivela efficace, le vittime possono essere minacciate di ripercussioni legali per aver trattenuto il denaro o intimidite in altro modo per ottenere il rimborso.

Le truffe dei rimborsi hanno una notevole sovrapposizione con le truffe dell'assistenza tecnica; condividono gli stessi rischi associati all'accesso remoto non autorizzato e alle tecniche utilizzate per ottenere i fondi delle vittime. Per saperne di più, consultate la sezione "Truffa dell'assistenza tecnica" di questa pagina.

Come evitare di diventare vittima di truffe sui rimborsi?

Affrontate con cautela le chiamate, le e-mail, gli SMS, i PM/DM e gli altri messaggi in arrivo. Non fidatevi di comunicazioni sospette relative ad acquisti che non avete fatto o a servizi a cui non vi siete iscritti. Non aprite i link o gli allegati presenti in mail dubbie/irrilevanti.

In caso di dubbi sull'accesso non autorizzato ai vostri account o di altre preoccupazioni, contattate sempre i canali appropriati reperiti da fonti legittime (ad esempio, i numeri di assistenza/email/ecc. forniti dai siti web ufficiali).

Phishing/Truffa più recenti

Phishing/Truffa più diffusi

Cos'è una notifica spam del browser?

Conosciuta anche come: notifica push, notifica di siti Web

"Notifiche del browser" è una funzione utile fornita da tutti i principali sviluppatori di browser Internet (Chrome, Firefox, Safari). I proprietari di siti Web possono utilizzare questa funzione per mostrare notifiche su notizie prevalenti, sconti, ecc. Quando si visita un sito Web, agli utenti viene chiesto se desiderano consentire tali notifiche e, in tal caso, gli operatori del sito Web possono inviare notifiche del browser agli utenti.

Sfortunatamente, i criminali informatici sfruttano questa funzione per generare entrate bombardando gli utenti di Internet con notifiche spam che portano a falsi antivirus, giochi d'azzardo e altri siti Web loschi. Per indurre gli utenti di Internet a consentire le notifiche del browser, i criminali informatici creano finestre pop-up con false affermazioni, ad esempio "Per accedere ai contenuti, fai clic su consenti", "Fai clic su consenti se non sei un robot", "Fai clic su consenti per continuare a guardare" , eccetera.

Sintomi che ti hanno indotto a consentire le notifiche spam:

Le notifiche pubblicitarie vengono costantemente visualizzate nell'angolo inferiore destro del desktop (utenti Windows). Gli utenti mobili vedono tali notifiche nella parte superiore dello schermo. Gli utenti Mac vedono tali notifiche nell'angolo in alto a destra del desktop.

Esempi di notifiche spam del browser:

Distribuzione:

Molti marketer ingannevoli creano siti Web di richiamo che inducono gli utenti di Internet a consentire le notifiche dei siti Web. Durante la navigazione in Internet, gli utenti vengono reindirizzati a tali siti o vedono annunci pop-up di siti Web menzionati e vengono ingannevolmente indotti a fare clic su "consenti".

Esempi di siti Web utilizzati per indurre gli utenti di Internet a consentire le notifiche spam:

Come evitare le notifiche spam del browser?

Gli utenti di Internet dovrebbero essere molto scettici quando gli viene chiesto di consentire le notifiche: i siti Web legittimi non obbligano i propri utenti a consentire le notifiche. Se ti viene chiesto di dimostrare che non sei un robot facendo clic su Consenti, non farlo, è una truffa. Consenti solo le notifiche da siti Web di cui ti fidi completamente.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione