Suggerimenti su come rimuovere un malware

Il pericolo Malware

Dover affrontare un malware è una minaccia che può sperimentare chiunque disponga di un dispositivo che si connette a Internet. Il codice dannoso che vine progettato per propagarsi da un computer all'altro, in modo simile al modo in cui un'infezione virale si diffonde da persona a persona, quando sono comparsi i primi casi veniva chiamato virus informatico. Nel corso degli anni il termine virus informatico ha perso il suo significato, in particolare da quando sono stati scoperti dei "virus informatici" che non si propagano da un computer all'altro. La comunità di InfoSec ha ritenuto più appropriato chiamare tutti i tipi di software dannoso con il termine "malware" che includeva i virus e una miriade di altri ceppi di malware scoperti in questa fase.

Le numerose minacce poste da numerosi ceppi di malware possono quindi ora essere classificate sotto un termine generico che semplifica la definizione di importanti misure di sicurezza. Cosa significa questo per la base di utenti che è aumentata esponenzialmente negli ultimi 20 anni? Molto poco; durante la creazione di una sorta di albero genealogico di malware in cui il malware può essere ampiamente classificato, la persona media e persino la più grande società possono essere trasformate in una vittima del malware proprio come in passato erano vittime di un virus informatico. Piuttosto, la grande domanda da porsi è come affrontare l'infezione e in definitiva rimuovere il malware dannoso?

Che si tratti dell'infezione di un computer, di un telefono cellulare, di un server di rete o di una smart TV, la risposta a questa domanda è diventata significativamente più complessa. Come per la medicina, è necessario rispondere a una serie di domande prima che il trattamento possa avvenire con successo. Dove si è verificata l'infezione? Come determinare se il tuo computer è infetto da malware? Che tipo di malware ha infettato la macchina in questione? E solo dopo tutto questo, come rimuovere il malware?

Il resto di questo articolo è dedicato a rispondere a queste domande in maniera breve, concisa e facilmente comprensibile. Infine, verrà data una breve occhiata a come prevenire le infezioni; in definitiva la vecchia massima medica che la prevenzione è migliore della cura si può applicare al malware.

Menu

- Introduzione

- Come si verifica un'infezione?

- Come capire se un dispositivo è infetto?

- I malware più comuni

- Come rimuovere un malware?

- Suggerimenti di sicurezza

Come si verifica un'infezione?

Quando si cerca di rimuovere un malware, capire come è stato diffuso può aiutare a determinare il modo migliore per procedere. Gli hacker usano le tecniche che funzionano e copiano le tattiche sperimentate in passato da altri, per questo motivo fanno spesso affidamento su metodi collaudati per distribuire un malware in modo da ottenere un punto d'appoggio su un dispositivo che presto diventerà vittima. La stragrande maggioranza delle infezioni da malware può essere ricondotta a uno di questi metodi di distribuzione.

Email spam con allegati o collegamenti dannosi

Un hhacker in molti casi ricorre all'invio di email spam a vasti elenchi di indirizzi email, o come si vede nel caso delle moderne infezioni ransomware, una email mirata viene inviata ai dipendenti di una determinata rganizzazione. L'email viene creata in modo da sembrare ufficiale, spesso imitando quelle inviate da una determinata azienda o persino un'organizzazione governativa e viene composta in modo tale da indurre il destinatario a un qualche tipo di azione, usando varie tattiche di ingegneria sociale. L'azione comporta spesso il clic su un link o l'apertura di un allegato. Nel caso di un Link, il destinatario verrà reindirizzato a una pagina sotto il controllo dell'hacker e il malware verrà scaricato automaticamente. Nel caso di un allegato, il malware viene spesso incorporato in un documento, immagine o PDF, che se aperto genera l'installazione del malware.

Al momento della stesura di questo articolo si sono verificati vari esempi di malware distribuiti in questo modo. Il primo comportava l'uso fraudolento di un noto videogioco. I ricercatori ritengono che siano state inviate email spam contenenti un download di quello che sembrava essere l'installer del gioco, in verità conteneva il trojan LokiBot. Il secondo incidente vedeva la distribuzione del ransomware RobbinHood. La distribuzione via email è stata a lungo un metodo favorito dagli operatori di ransomware, questa volta, tuttavia, le email vengono inviate a delle grosse aziende, nella speranza di ottenere un riscatto molto più elevato.

Scaricare un Malware da siti malevoli

Non è mai consigliabile scaricare software piratato o altri file piratati. Oltre alle implicazioni legali sulla gestione di materiale piratato, questi file sono spesso legati a vari tipi di malware. Gli hacker seguono spesso programmi TV o film popolari per distribuire meglio il loro malware. Quando Game of Thrones era popolare, spesso proprio prima dell'uscita di una nuova stagione, gli hacker caricavano spesso degli episodi in anteprima che contenevano invece dei malware.

Non sono solo i file piratati a cui gli utenti devono fare attenzione. In passato gli hacker hanno creato siti che falsificavano altre fonti di software conosciute e affidabili che distribuiscono versioni dannose del software che l'utente desidera. A volte questo metodo è combinato con email contraffatte che contengono collegamenti che reindirizzano a questi siti contraffatti. Adobe Flash è stato utilizzato in questo modo in passato.

Malvertising

Chiamato anche con il suo nome completo di pubblicità malevola, si tratta di un altro metodo attraverso cui gli hacker possono ottenere un punto d'appoggio sul dispositivo di una vittima. Ciò avviene principalmente inserendo annunci su siti attendibili che, quando vengono cliccati, inizieranno a scaricare malware. L'annuncio spesso inizia pulito per superare i controlli di sicurezza iniziali da parte del software pubblicitario, ma gli viene successivamente incorporato un malware.

Un altro metodo di malvertising può essere visto come un ibrido tra campagne di email spam e malvertising. Un esempio è stato quando gli utenti Francesi si sono visti attaccare dal malware Varenky. Inizialmente, è stata creata una campagna di malvertising per raccogliere indirizzi email che sarebbero stati successivamente utilizzati in una campagna email spam che avrebbe ulteriormente generato una campagna sextortion, una specifica campagna di blackmail.

Social Media

Così come per la posta elettronica, anche i siti dei social media sono stati utilizzati per distribuire malware. Ciò è avvenuto spesso sotto forma di invio di link dannosi agli utenti tramite post o messaggi diretti. In alcuni casi, il malware potrebbe essere associato a un video, che quando viene cliccato richiede un plugin speciale per essere riprodotto; al posto del plug in viene invece scaricato ed installato un malware.

Anche i social media sono stati utilizzati per la diffusione di disinformazione che funziona diversamente dalle normali minacce informatiche. Invece di diffondere malware gli hacker creano articoli di notizie false e li diffondono su piattaforme di social media. Questo, a sua volta, può essere utilizzato per influenzare l'opinione pubblica o danneggiare la reputazione di un'azienda.

Software senza patch

Ci viene costantemente ricordato di mantenere aggiornato il software, tuttavia questo è comunemente considerata una perdita di tempo. Lo scarso record di persone che aggiornano pacchetti software e OS è qualcosa che gli hacker vogliono sfruttare. La verità della questione è che sia i vari pacchetti del sistema operativo che i pacchetti software non sono infallibili. Molto spesso questi vengono rilasciati al pubblico con vulnerabilità zero-day, vale a dire con buchi di sicurezza non intenzionali che possono essere sfruttati. Gli aggiornamenti spesso contengono patch per correggere queste lacune e impedire lo sfruttamento da parte degli hacker.

Molte di queste vulnerabilità consentono agli hacker di accedere ai dispositivi con mezzi diversi da quelli indicati sopra, a volte senza alcuna interazione da parte dell'utente. L'hacker può quindi intensificare i privilegi e installare malware sul dispositivo vulnerabile. Uno dei casi più recenti di questo evento ha riguardato un codice di vulnerabilità nominato BlueKeep.

Come capire se un dispositivo è infetto?

Una volta che un dispositivo è stato infettato da un tipo specifico di malware, il malware inizierà a fare ciò per cui è stato progettato. Ciò significa che eseguirà determinati compiti che influenzano il funzionamento del dispositivo. Questi sono gli indicatori che il dispositivo è infetto. Alcuni di questi indicatori sono sottili e altri non sono così sottili, mentre altri sono così evidenti che è impossibile ignorarli.

Se ti stai chiedendo "Sono stato infettato da malware?" è probabile che tu stia riscontrando cambiamenti nel modo in cui il tuo dispositivo dovrebbe funzionare. La risposta potrebbe essere "Sì". Quello che segue è un breve elenco di indicatori che possono indicare un'infezione:

- Rallentamento delle prestazioni del sistema

- Si verificano spesso arresti anomali o si ha la temuta schermata blu della morte

- I messaggi pubblicitari e pop-up fastidiosi vengono visualizzati continuamente

- La pagina iniziale del browser cambia automaticamente

- Il traffico Internet è aumentato in modo esponenziale con conseguenti velocità più lente del normale

- Software antivirus disabilitato automaticamente

- Amici che segnalano di ricevere email strane dal tuo indirizzo o post non tuoi da un profilo di social media di tua proprietà

- File o icone sospetti sul dispositivo

- Messaggi di errore insoliti

Indicatori di comuni infezioni Malware

L'elenco sopra riportato non è affatto un elenco esaustivo, ma una di queste situazioni può indicare che qualcosa non funziona ed è direttamente causata da una varietà di malware. Tuttavia, alcuni indicatori di malware sono molto specifici per determinati tipi di malware. Il Ransomware, che sarà discusso più in dettaglio più avanti in questo articolo, è un buon esempio perchè causa indicatori unici. I file crittografati ai quali non è possibile accedere quando in passato potevano essere visualizzati e una nota di riscatto sul dispositivo sono tutti indicatori del fatto che la vittima ha subito un'infezione da ransomware. Questi indicatori sono tutt'altro che impercettibili e facilitano la determinazione del fatto che non solo il dispositivo è infetto ma anche da cosa è infettato.

Altri indicatori sono molto più sottili. I Cryptominers o crypto jackers che vengono trattati in seguito, utilizzano le risorse del computer, ovvero la potenza di elaborazione della CPU, per estrarre criptovaluta all'insaputa della vittima. Queste infezioni causano spesso un piccolo aumento dell'ID di utilizzo della CPU eseguito correttamente dall'autore del malware. Altrimenti può verificarsi un picco maggiore nell'utilizzo della CPU che a sua volta può causare danni all'hardware. Lo spyware spesso usato da vari gruppi di hacker è necessario per non riconoscibili sui dispositivi per lunghi periodi di tempo al fine di raccogliere quanti più dati possibili. Ciò significa spesso che gli indicatori associati a questo tipo di malware non sono rilevabili dall'utente ad occhio nudo.

Questi indicatori sono spesso citati dai ricercatori della sicurezza come indicatori di compromesso o IoCs e vengono utilizzati dai ricercatori per determinare quale tipo di malware viene gestito allo stesso modo fino al punto che un utente noterà che qualcosa non va e inizierà a indagare. Ovviamente, i ricercatori della sicurezza sono molto più esperti nei dettagli del malware e possono fornire descrizioni molto più dettagliate del malware scoperto. Tuttavia, gli utenti sono in grado di accedere a molte risorse create da quei ricercatori che a loro volta possono aiutarli a determinare quale minaccia stanno affrontando.

Le tipologie di malware più comuni

Alcuni diversi tipi di malware sono stati citati nelle sezioni precedenti di questo articolo. Lo scopo di questa sezione è quello di fare un approfondimento dei tipi più comuni di malware e vedere come sono stati implementati nel mondo reale.

Cavallo di Troia

Molto spesso denominati semplicemente trojans, sono generalmente mascherati da normali file non dannosi per cercare di indurre gli utenti a scaricarli. Questi malware specifici vengono normalmente utilizzati per accedere al dispositivo infetto e creare una backdoor sul dispositivo che può essere sfruttata in seguito. La backdoor consente all'hacker di avere accesso remoto al dispositivo che può essere successivamente utilizzato per infiltrare altri tipi di malware.

In passato i trojan sono stati utilizzati per rubare dati sensibili. Nell'ultimo decennio circa, i trojan sono stati ulteriormente armati per rubare i dati relativi alle banche e hanno causato perdite finanziarie enormi sia ai singoli che alle istituzioni finanziarie. Questi trojan modificati che prendono di mira i dati bancari vengono definiti trojan bancari, fra i quali il più famoso è Zeus. Data l'ascesa della criptovaluta come forza economica, i trojan bancari sono stati modificati per rubare i dettagli del portafoglio di criptovaluta insieme alle credenziali bancarie.

Ransomware

La prima comparsa di questo tipo di malware si è verificata nei primi anni del 2010 e in genere ha comportato il blocco dello schermo del dispositivo in modo che l'utente non potesse utilizzare il dispositivo. Il blocco dello schermo è stato quindi seguito da una richiesta di riscatto, generalmente pari a un paio di centinaia di dollari. Il Ransomware si è evoluto da un inizio così poco sofisticato a una delle principali minacce che le istituzioni aziendali e governative affrontano oggi, questa minaccia non è solo un problema per le organizzazioni ma colpisce anche i singoli utenti.

I ransomware moderni come Sodinokibi, Ryuk, e Dharma non bloccano lo schermo ma piuttosto crittografano determinati tipi di file, spesso documenti importanti, che rendono quasi impossibile l'utilizzo del dispositivo. Viene visualizzata una nota di riscatto con le istruzioni su come pagare il riscatto utilizzando un browser Tor e pagando il riscatto in Bitcoin. In passato gli individui erano presi di mira, ora gli operatori di ransomware inseguono i "pesci grandi", vale a dire aziende e istituzioni governative, e chiedono ingenti somme in cambio della decrittazione dei dati. Queste somme possono ammontare a milioni di dollari.

Adware

Abbreviazione di software supportato dalla pubblicità, viene progettato per fornire automaticamente pubblicità al dispositivo infetto. Fra gli indicatori sopra elencati, la visualizzazione ripetitiva di pop-up o altri messaggi sono un indicatore chiave che il tuo dispositivo potrebbe essere infetto da adware. Questi malware vengono spesso forniti in bundle con software "gratuito" e vengono utilizzati per generare profitto per gli inserzionisti. Possono anche essere utilizzati per diffondere altri ceppi di malware come spyware che può raccogliere dati utili agli inserzionisti.

Spesso considerato più un fastidio che una minaccia, questo atteggiamento può essere adottato erroneamente senza la consapevolezza di poter essere sfruttato per eliminare altri ceppi di malware più pericolosi. La famiglia di adware Adload, di cui è membro SearchOptical (un malware per Mac OS), sembrano legittimi e spesso vengono distribuiti tramite programmi di installazione Adobe Flash dall'aspetto legittimo. Oltre a essere potenzialmente sfruttati per diffondere i ransomware, ad esempio, possono raccogliere dati che possono essere successivamente utilizzati per il furto di identità.

Cryptominers

Menzionati più sopra, i cryptominers o crypto jackers possono essere definiti come un codice progettato per estrarre la criptovaluta a insaputa della vittima. Tale malware è stato visto di recente in bundle con altri tipi di malware distribuiti in libri di testo è tesine di ricerca piratati che prendevano di mira gli studenti. Per un periodo, la distribuzione e le infezioni di cryptominer sono state le più numerose incontrate dalle società di sicurezza di tutto il mondo. La loro popolarità fece sì che la comunità dichiarasse morto il ransomware mentre l'infezione del ransomware diminuiva drasticamente mentre le infezioni da cripto-minatore aumentavano esponenzialmente. Il ransomware non è mai morto, ma piuttosto le tattiche si sono evolute per colpire meglio gli obiettivi di alto valore.

I Cryptominers hanno sfruttato Coinhive, commercializzato come alternativa alla pubblicità web che caricava il codice JavaScript su un sito e estraeva la criptovaluta mentre la pagina Web era aperta. Questo abuso ha portato quelli dietro Coinhive a cessare le operazioni e i rilevamenti di cripto-minatore sono stati respinti. Tuttavia, i cryptominer più recenti come BlackSquid provano che la minaccia è viva.

Botnets

I Bot sono programmi che svolgono automaticamente attività ripetitive, possono essere utili se aggiunti a programmi e pacchetti software che aiutano gli utenti esentandoli dal dover svolgere attività ripetitive. Tuttavia, possono essere dannosi. I Botnets sono un esempio dell'uso dannoso dei robot. Una botnet è una raccolta di dispositivi, a volte centinaia di migliaia, infettati da malware per svolgere un compito specifico. I dispositivi includono computer, reti e dispositivi Internet of Things come smart TV e router.

Botnets può essere utilizzato per distribuire un attacco Distributed Denial of Service (DDoS) che può impedire il funzionamento di un sito o di una rete. I botnet come Emotet sono state utilizzati per distribuire trojan e ransomware attraverso la rete botnet

Spyware

Questo tipo di malware fa esattamente ciò che fa un malware e inoltre spia la vittima. Lo fa monitorando silenziosamente il dispositivo infetto e registrando l'attività dell'utente. Un metodo per farlo è usare un keylogger che può essere ulteriormente definito come un programma per computer che registra ogni sequenza di tasti effettuata da un utente di computer, al fine di ottenere un accesso fraudolento a password e altre informazioni riservate. Uno Spyware modificherà anche silenziosamente le connessioni di rete al fine di inviare i dati rubati ai server sotto il controllo dell'hacker.

Come rimuovere un malware?

Ti sei assicurato di essere stato infettato da un malware e hai un'idea del tipo di malware, ora vuoi rimuoverlo. Sfortunatamente, non tutti abbiamo un ricercatore di sicurezza a disposizione per pulire il nostro computer. Detto questo, ci sono una serie di passaggi che le vittime possono eseguire e che possono possono portare alla rimozione del malware dal computer infetto, sia esso un PC Windows o Mac (e sì, Mac e altri dispositivi iOS possono essere anche infettati da malware).

Step 1: disconnettersi da Internet

Ciò impedirà l'ulteriore invio di dati al server dell'hacker nonché la diffusione di altro malware. Se connesso a una rete aziendale, la rete dovrebbe anche essere disabilitata in modo da bloccare la diffusione del malware lateralmente attraverso la rete.

Step 2: Entra in modalità provvisoria

A volte chiamato safe boot, è un metodo per avviare il computer senza eseguire tutto il software sul computer. Molte varietà di malware sono impostate per caricarsi automaticamente allo stesso modo di alcuni pacchetti software. L'avvio in modalità provvisoria impedisce l'avvio del malware.

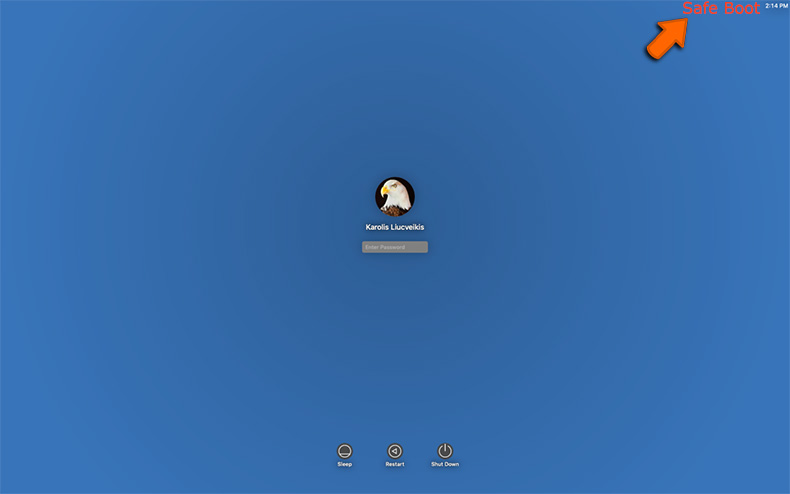

Per Mac:

- iavvia il computer, quindi tieni immediatamente premuto il tasto Maiusc. Apparirà un logo Apple.

- Rilascia il tasto Maiusc quando ti viene chiesto di accedere. Nell'angolo in alto a destra dello schermo vedrai che il sistema è in esecuzione in modalità "Avvio sicuro":

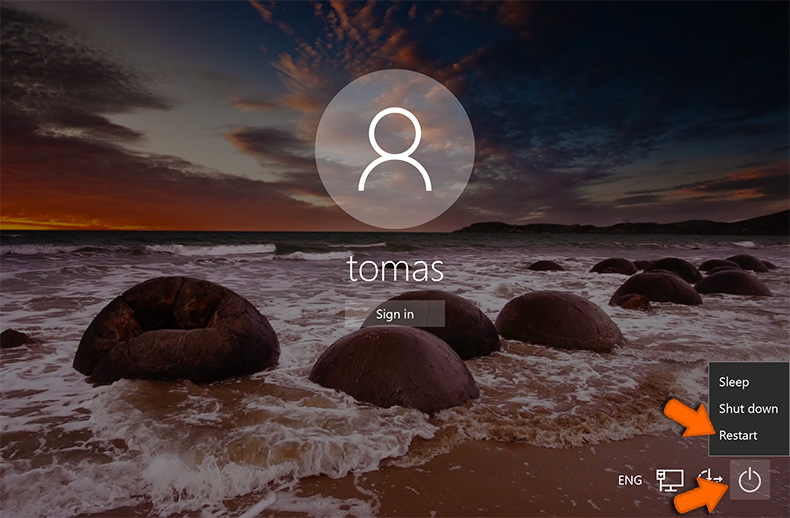

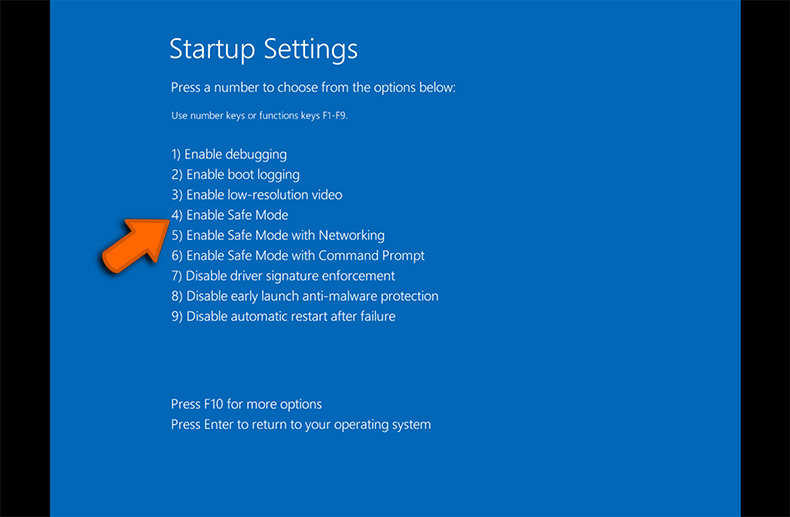

Per Windows:

- Riavvia il PC. Quando viene visualizzata la schermata di accesso, tenere premuto il tasto Maiusc e selezionare "Accensione" → "Riavvia":

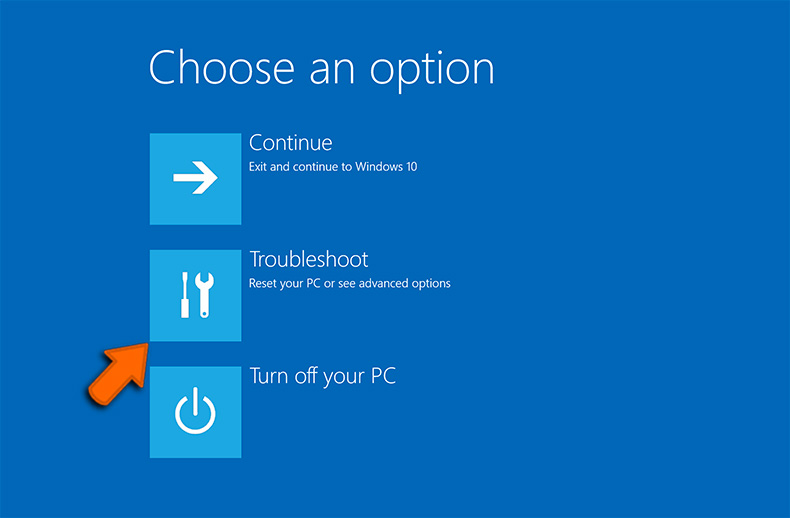

- Dopo il riavvio del PC nella schermata "Scegli un'opzione", seleziona "Risoluzione dei problemi" → "Opzioni avanzate" → "Impostazioni di avvio":

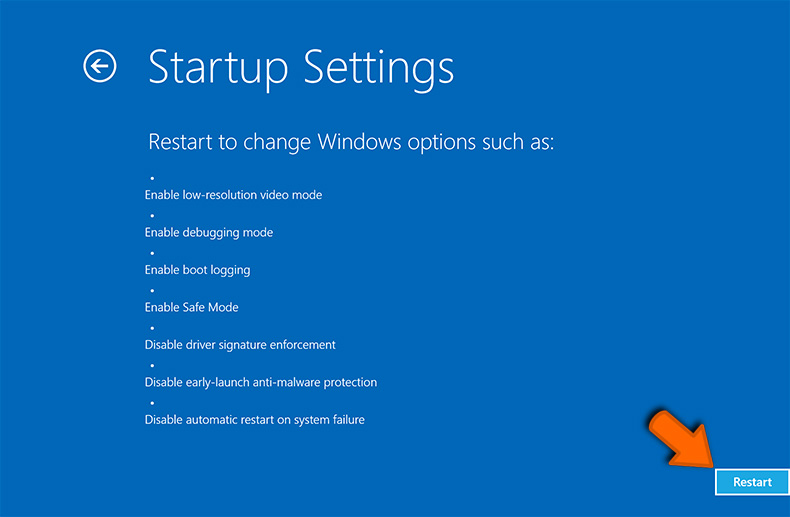

- Nella finestra successiva, fai clic sul pulsante "Riavvia" e attendi che venga visualizzata la schermata successiva:

- Apparirà un menu con opzioni di avvio numerate. Seleziona il numero 4 o F4 per avviare il PC in "Modalità provvisoria":

Step 3: Non accedere agli account utente

Questo passaggio impedirà ad alcuni tipi di malware, come i keylogger, di rubare le credenziali di accesso. Questo passaggio si applica durante tutto il processo e non appena si ritiene che si sia verificata un'infezione, è necessario evitare l'accesso agli account utente.

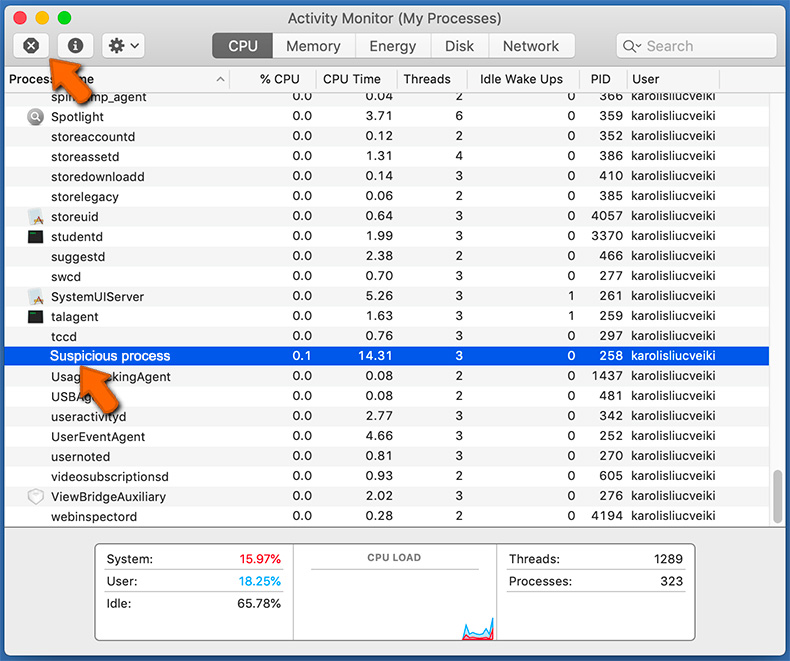

Step 4: Monitora le risorse di sistema

Come accennato in precedenza, i malware possono occupare e utilizzare risorse di sistema come CPU e RAM, vedi i minatori di crittovaluta in particolare. Aprendo l'applicazione di monitoraggio dell'attività del sistema operativo è possibile individuare e arrestare le applicazioni sospette.

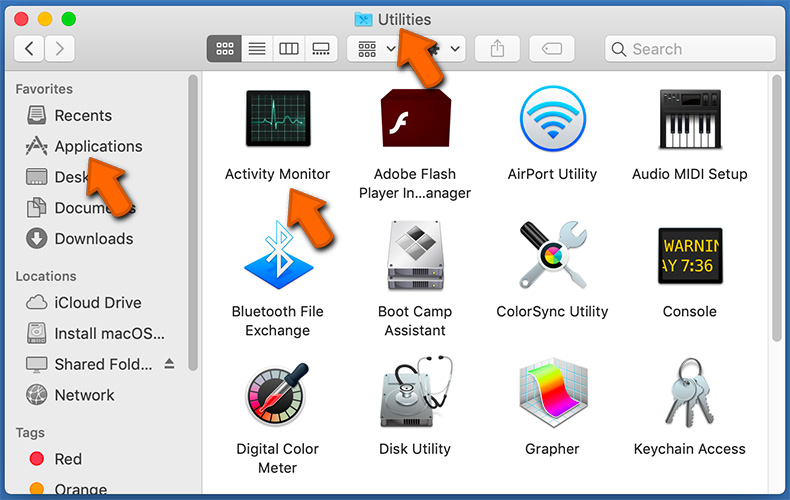

Per aprire il monitor di sistema (Activity Monitor) e chiudere l'applicazione sospetta su Mac:

Nel Finder selezionare → Applicazioni → Utilità → Monitor attività:

- Seleziona Applicazione → Esci:

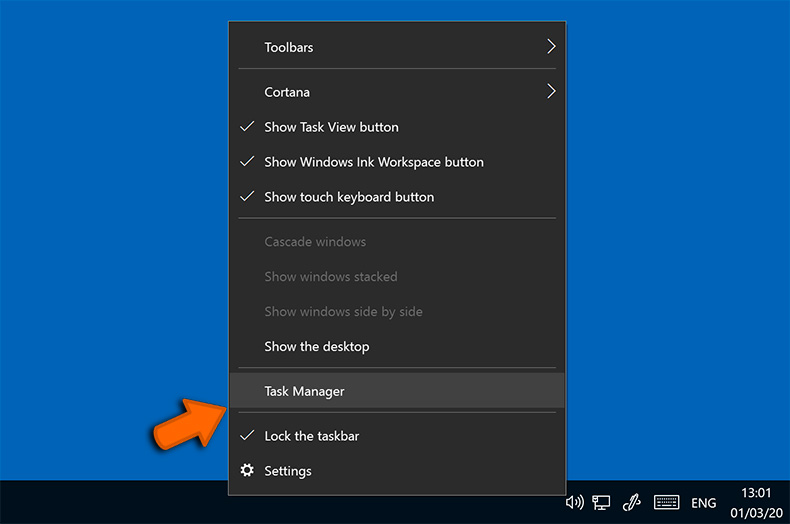

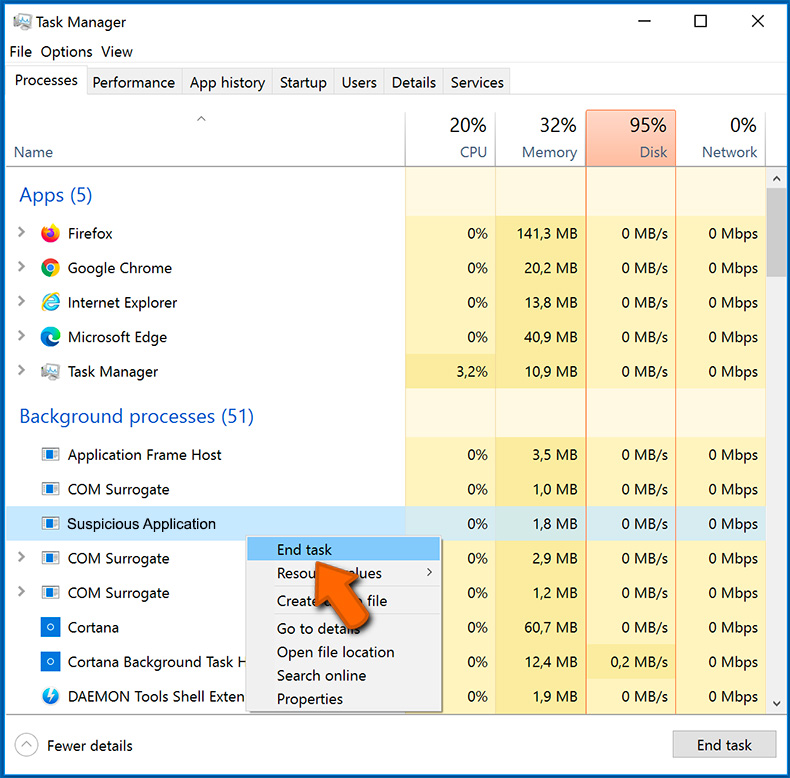

Per aprire il monitor di sistema (Task Manager) e chiudere l'applicazione sospetta su Windows:

- Fare clic con il tasto destro sul menu Start → Monitoraggio attività:

Individua il processo sospetto → fai clic con il pulsante destro del mouse sul processo → Seleziona "Termina operazione":

Step 5: Esegui una scansione Malware

Se è installato un software di sicurezza, in caso contrario si consiglia vivamente di installare il software da una società di sicurezza affidabile, avviare una scansione completa del sistema. La maggior parte dei prodotti è in grado di rilevare e rimuovere la maggior parte dei tipi di malware. Inoltre, si consiglia agli utenti di installare due soluzioni software separate in quanto una potrebbe non rilevare ciò che l'altra è in grado di rilevare.

Step 6: Correggi motore di ricerca predefinito, home page e svuota cache

Alcuni ceppi di malware come gli adware cambiano spesso la home page dell'utente. Gli utenti devono correggere ciò in modo da prevenire l'ulteriore possibilità di reinfezione. Di seguito i dettagli su come eseguire questa operazione sui browser più diffusi.

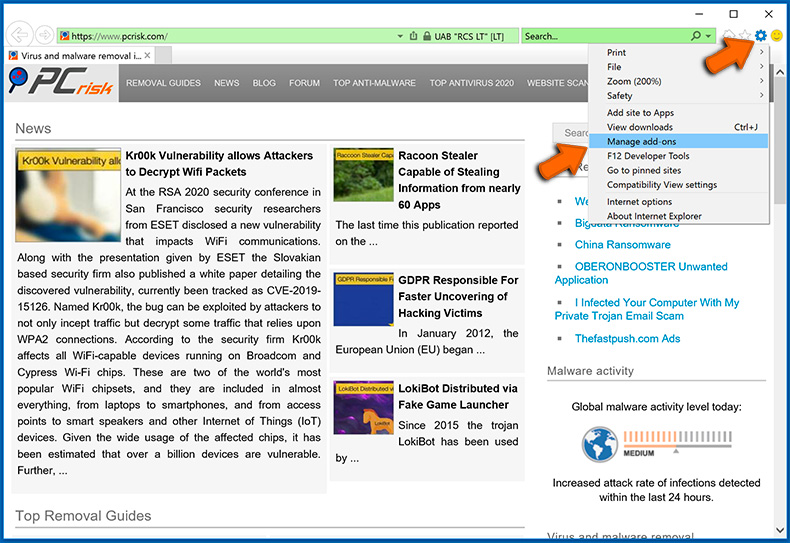

Internet Explorer (Windows):

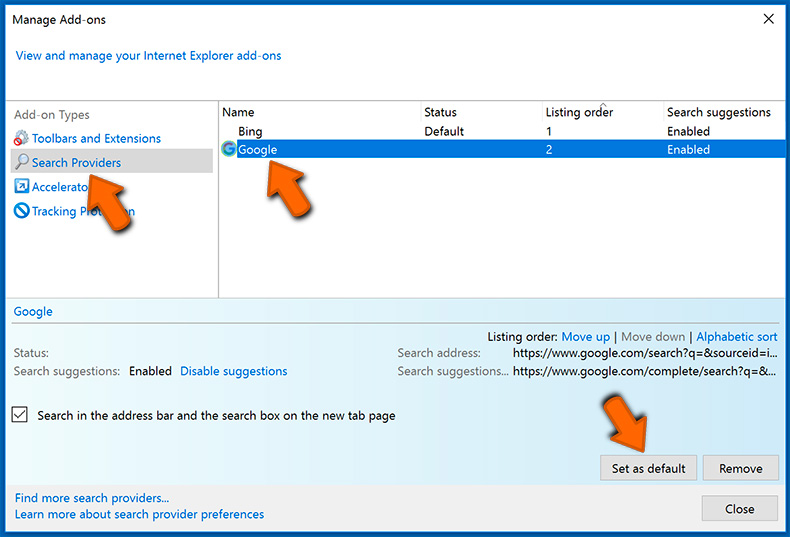

Modifica del motore di ricerca predefinito:

- Fai clic sul pulsante "Menu" (icona a forma di ingranaggio) e seleziona "Gestisci componenti aggiuntivi":

- Seleziona la scheda "Provider di ricerca", individua il tuo motore di ricerca preferito, selezionalo e fai clic su "Imposta come predefinito". Ti consigliamo di rimuovere anche i motori di ricerca discutibili:

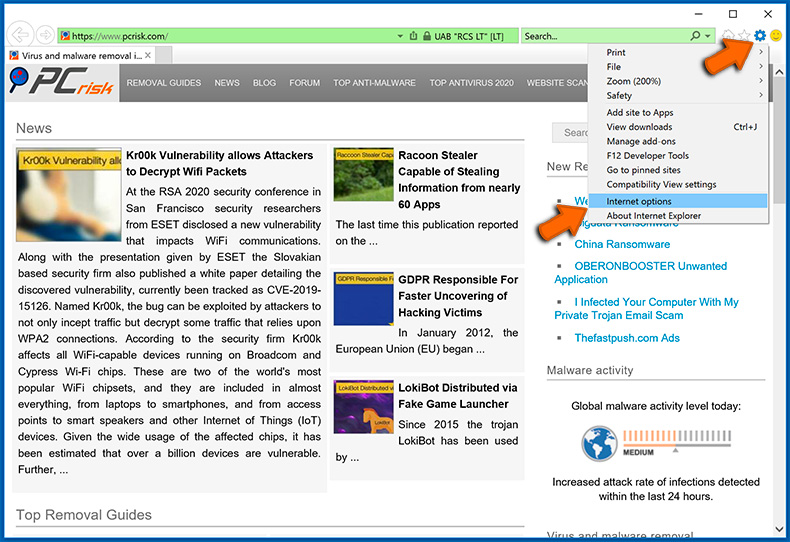

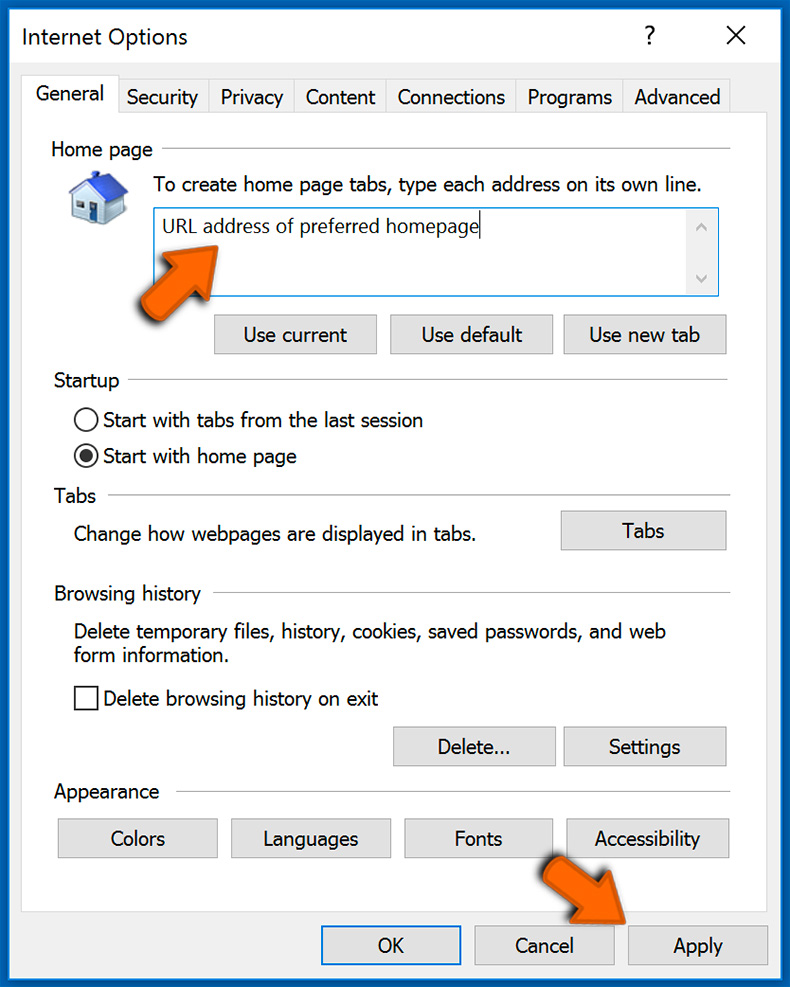

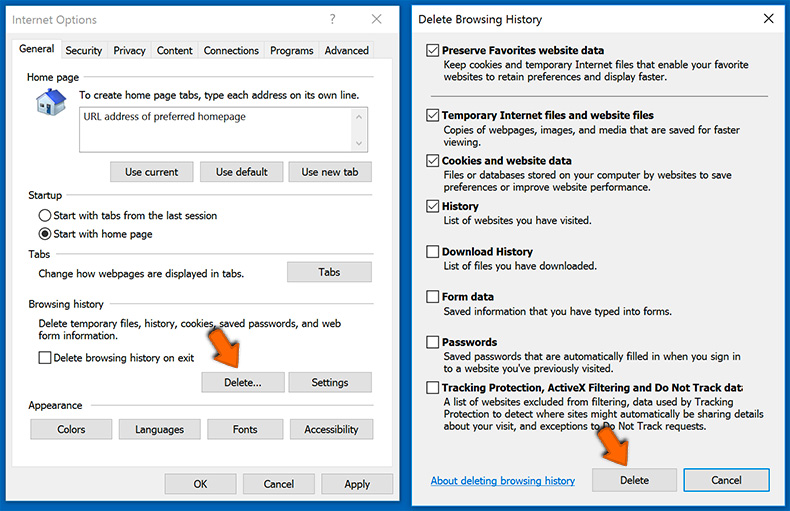

Modifica della homepage e cancellazione dei dati di navigazione:

Fai clic sul pulsante "Menu" (icona a forma di ingranaggio) e seleziona "Opzioni Internet":

- Inserisci un indirizzo URL preferito e fai clic su "Applica":

- Fai clic sul pulsante "Elimina" nella sezione "Cronologia esplorazioni", scegli i tipi di dati e fai clic su "Elimina":

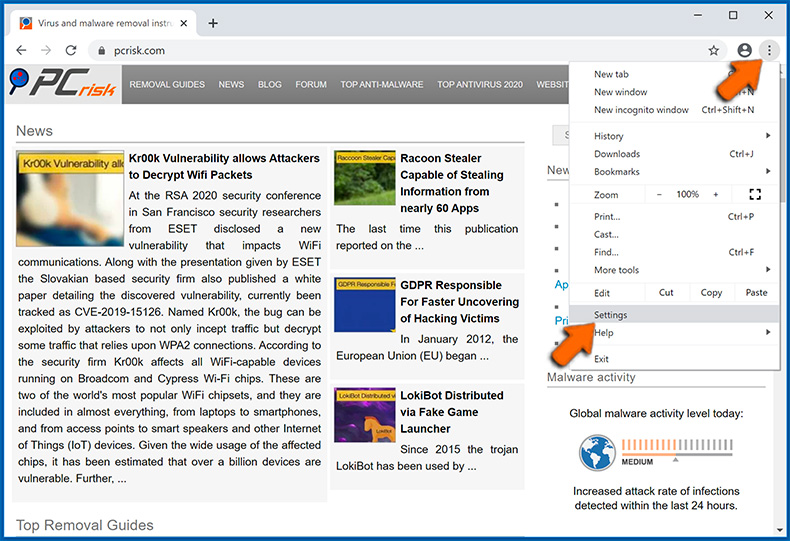

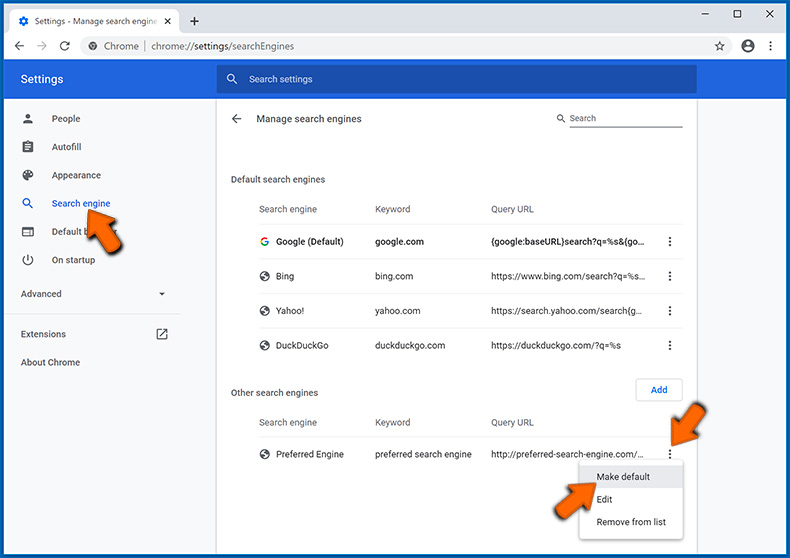

Chrome (Windows e Mac):

Modifica del motore di ricerca predefinito, URL della home page (nuova scheda) e cancellazione dei dati di navigazione:

Apri le impostazioni facendo clic sul pulsante Menu (tre punti) selezionando "Impostazioni":

- Scegli la scheda "Motore di ricerca" sul lato sinistro dello schermo, fai clic sui tre punti accanto al tuo motore di ricerca preferito e seleziona "Rendi predefinito". Puoi anche eliminare un motore di ricerca (che non è impostato come predefinito) utilizzando lo stesso menu a comparsa:

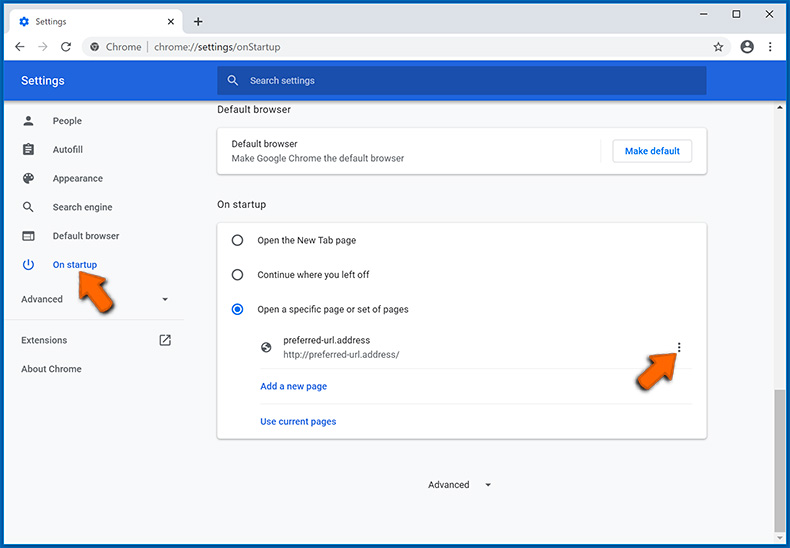

- Scegli la scheda "All'avvio" sul lato sinistro dello schermo, scegli "Apri una pagina specifica o un insieme di pagine", fai clic sui tre punti accanto alla voce visualizzata, seleziona "Modifica" e inserisci il tuo indirizzo URL preferito:

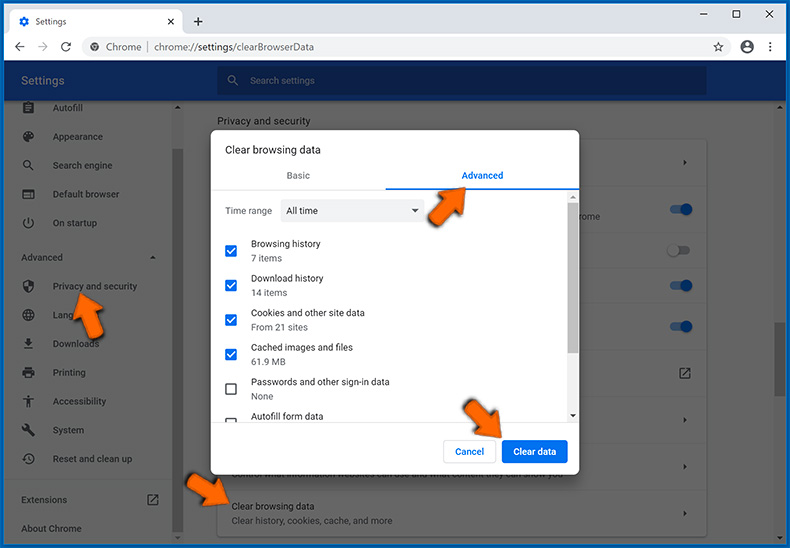

- Scegli la scheda "Privacy e sicurezza" nella sezione "Avanzate" sul lato sinistro dello schermo, seleziona "Cancella dati di navigazione", seleziona la scheda "Avanzate", seleziona l'intervallo di tempo e i tipi di dati che desideri rimuovere, e fai clic su "Cancella dati":

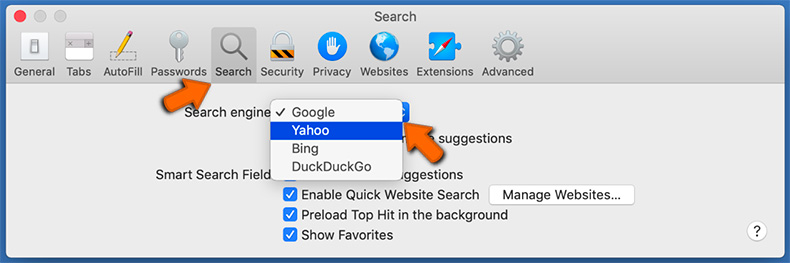

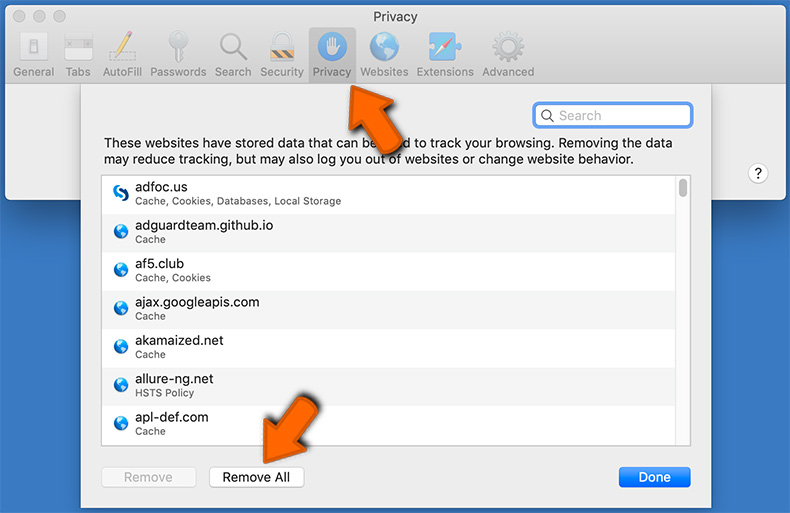

Safari ( Mac):

Modifica dell'URL della home page, del motore di ricerca predefinito e cancellazione dei dati di navigazione:

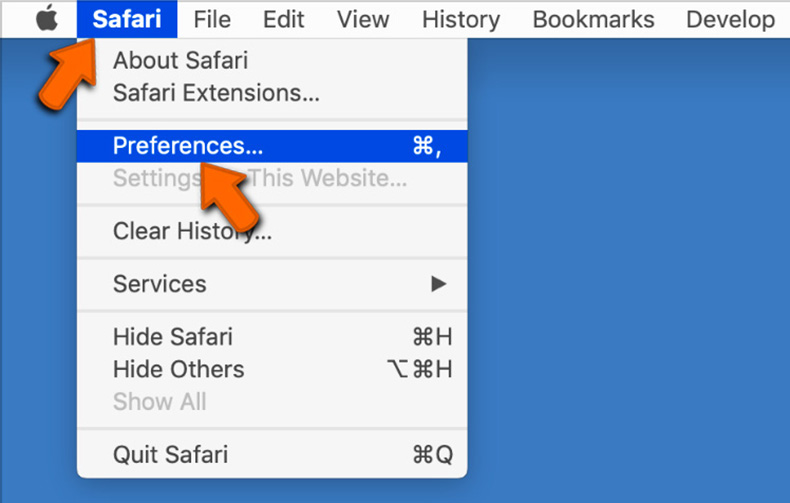

Fai clic sul pulsante "Safari" nell'angolo in alto a sinistra dello schermo e seleziona "Preferenze":

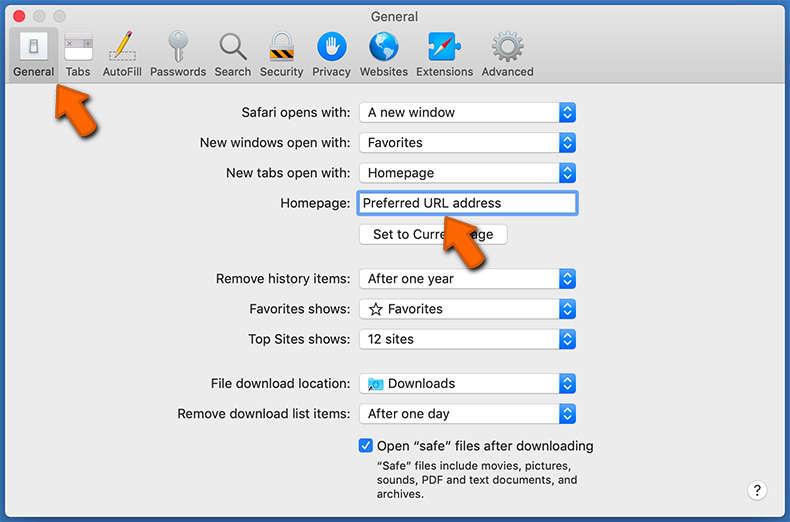

- Seleziona la scheda "Generale", individua il campo "Pagina iniziale" e inserisci il tuo dominio preferito:

- Seleziona la scheda "Cerca", fai clic sul menu a discesa "Motore di ricerca" e seleziona il tuo motore di ricerca preferito:

- Selezionare la scheda "Privacy", fare clic sul pulsante "Gestisci dati sito Web ...", attendere il caricamento dei dati e quindi fare clic sul pulsante "Rimuovi tutto":

E se queste misure fallissero?

Anche dopo aver completato questi passaggi, in casi molto rari il malware potrebbe essere ancora presente nel sistema. Rimane un'altra opzione disponibile per gli utenti, è equivalente a una bomba nucleare ma funzionerà. Questa opzione è reinstallare il sistema operativo del computer. Si consiglia di eseguire prima un backup di tutti i dati importanti e di consultare le relative piattaforme di supporto tecnico offerte da Apple e Microsoft prima di premere il grande pulsante rosso.

Suggerimenti di sicurezza

Seguendo queste semplici misure e abitudini, si riducono notevolmente le possibilità di infezione da parte di molte delle famiglie di malware sopra elencate. Le misure stesse non richiedono una laurea in informatica, ma possono essere incorporate in abitudini facili da realizzare. Se gli attacchi di malware possono essere prevenuti, tutto ciò che è stato trattato sopra non è necessario, anche se si spera che sia ancora una lettura interessante piena di informazioni importanti.

Patch

Come spiegato sopra, uno dei modi comuni in cui gli hacker ottengono un punto d'appoggio sul dispositivo di una vittima è attraverso lo sfruttamento delle vulnerabilità riscontrate in software e applicazioni. Assicurandosi che gli aggiornamenti vengano scaricati e installati regolarmente, queste vulnerabilità vengono efficacemente corrette notevolmente riducendo le possibilità di caderne vittima.

Backup

Effettuando backup regolari di dati importanti ti proteggi non solo dagli imprevisti ma anche dai ransomware. Non si tratta di un modo per prevenire l'attacco, ma aiuterà a diminuire gli effetti di un attacco, eliminando la necessità di pagare il riscatto.

Installa un software antivirus e antimalware

Grazie al gran numero di edizioni antivirus gratuite delle principali società di sicurezza del mondo, non ci sono davvero scuse per non installare un software di sicurezza. Per una barriera protettiva molto più completa con una serie di funzionalità consigliate aggiuntive come un gestore di password e VPN, le versioni a pagamento sono altamente raccomandate.

Scegli delle Password forti

Evita le password semplici da ricordare. Sono convenienti, ma gli hacker le conoscono e possono farsi strada brutalmente nei tuoi account se fai affidamento su password predefinite o semplici. Cambiare le password con regolarità o avere un gestore di password dedicato sono ulteriori consigli.

Abilita l'autenticazione a due fattori (2FA)

Ove possibile, abilitare l'autenticazione a due fattori sui propri account utente. La semplice ricezione di SMS, chiamate o accesso a un'app come ulteriore barriera di sicurezza durante l'accesso riduce drasticamente le possibilità di compromissione dell'account.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione