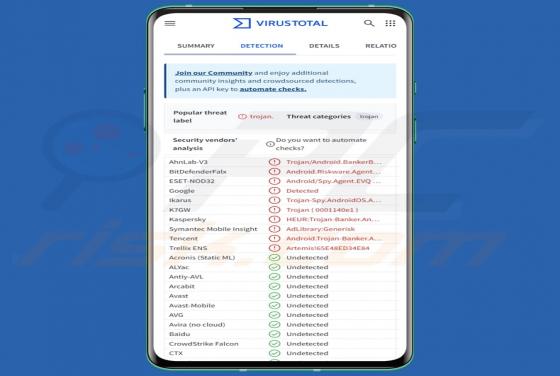

SeedSnatcher Malware (Android)

SeedSnatcher è un malware Android camuffato da app di criptovaluta chiamata Coin (questa app funziona come un caricatore). Il malware viene spesso distribuito tramite i canali Telegram. Inizia con richieste di autorizzazioni di base prima di ottenere l'accesso a file, contatti, registri delle chia