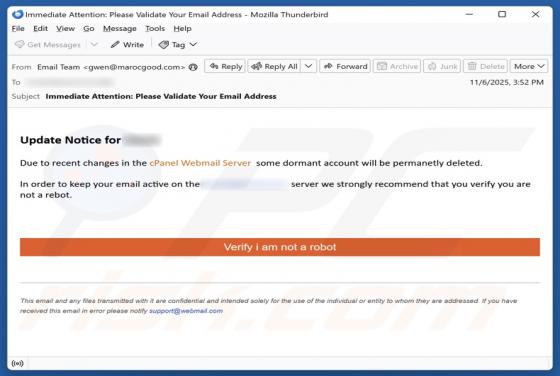

Changes In The cPanel Webmail Server Email Truffa

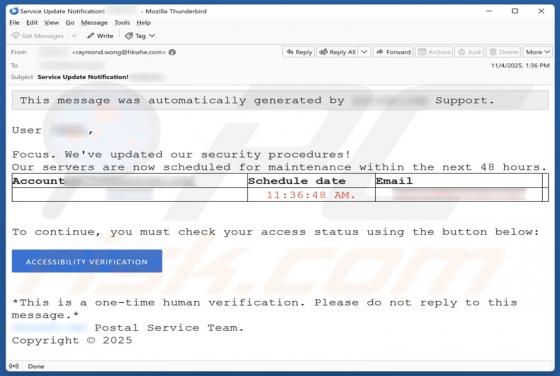

Dopo aver esaminato l'e-mail "Modifiche al server di posta elettronica cPanel", abbiamo stabilito che si tratta di un messaggio falso. Questo messaggio di phishing esorta il destinatario a verificare il proprio account di posta elettronica per impedirne la cancellazione. L'obiettivo è quello di in