Rimuovere ransomware MedusaLocker dal sistema operativo

RansomwareConosciuto anche come: MedusaLocker virus

Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

MedusaLocker ransomware, istruzioni di rimozione

Cos'è MedusaLocker?

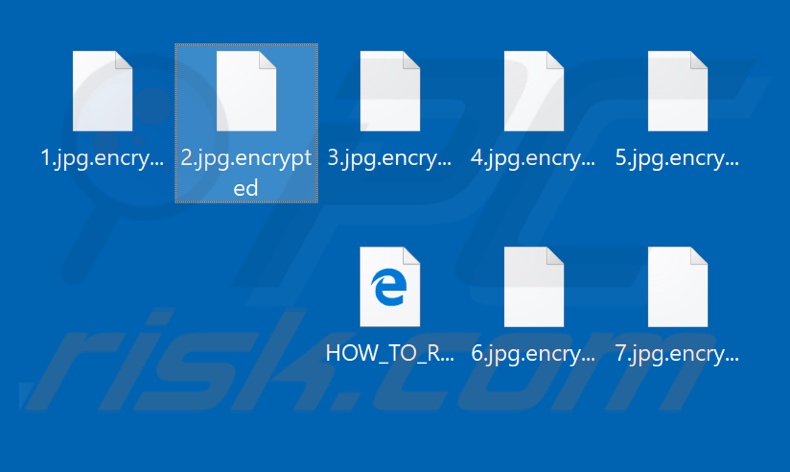

Scoperto da MalwareHunterTeam, MedusaLocker è un software dannoso, classificato come ransomware. Funziona crittografando i file e mantenendoli bloccati, fino a quando non viene pagato un riscatto (ovvero viene acquistato il software / strumento di decrittografia). Durante il processo di crittografia, tutti i file vengono rinominati con l'estensione ".encrypted"; facendo apparire un file intitolato "1.jpg" come "1.jpg.encrypted" e così via. Una volta crittografati i dati, MedusaLocker rilascia un file html - "HOW_TO_RECOVER_DATA.html", che contiene la nota di riscatto, sul desktop della vittima.

Il messaggio di riscatto afferma che tutti i file dell'utente sono stati crittografati e per recuperarlo devono acquistare un decryptor unico dai criminali informatici dietro MedusaLocker. Per ulteriori informazioni su come acquistare il software / strumento di decodifica, alle vittime viene chiesto di contattare i criminali tramite l'indirizzo e-mail fornito. Se la risposta non arriva entro 24 ore, gli utenti devono scrivere all'indirizzo di posta elettronica alternativo. L'e-mail inviata dalle vittime deve contenere il proprio numero ID personale, che è elencato nella nota di riscatto. Per dimostrare la loro capacità di annullare il danno, gli sviluppatori di MedusaLocker si offrono di decrittografare un file gratuitamente. Lo faranno, se il file non è più grande di 10 Mb. Il messaggio avverte inoltre che l'indirizzo e-mail potrebbe essere presto bloccato, pertanto gli utenti interessati devono contattarli senza indugio. La nota afferma inoltre che la modifica dei dati crittografati in qualsiasi modo, il tentativo di decrittografarli con software di terze parti e l'utilizzo di chiavi private di altre vittime - può causare la perdita permanente dei dati. Sfortunatamente, questo è vero. Non sono disponibili strumenti di decrittazione gratuiti in grado di interrompere la decrittazione di MedusaLocker. Di solito, solo i criminali informatici sono in grado di decrittografare i dati, crittografati con il loro software. Tuttavia, è fortemente sconsigliato soddisfare le richieste di riscatto e comunicare con tali criminali. Spesso, nonostante il pagamento, le vittime di infezioni da ransomware non ricevono il software / gli strumenti e / o le chiavi di decodifica. Pertanto, i loro dati rimangono crittografati e senza valore. L'unica soluzione praticabile è ripristinarla da un backup, a condizione che ne sia stata effettuata una prima dell'infezione e sia stata memorizzata separatamente.

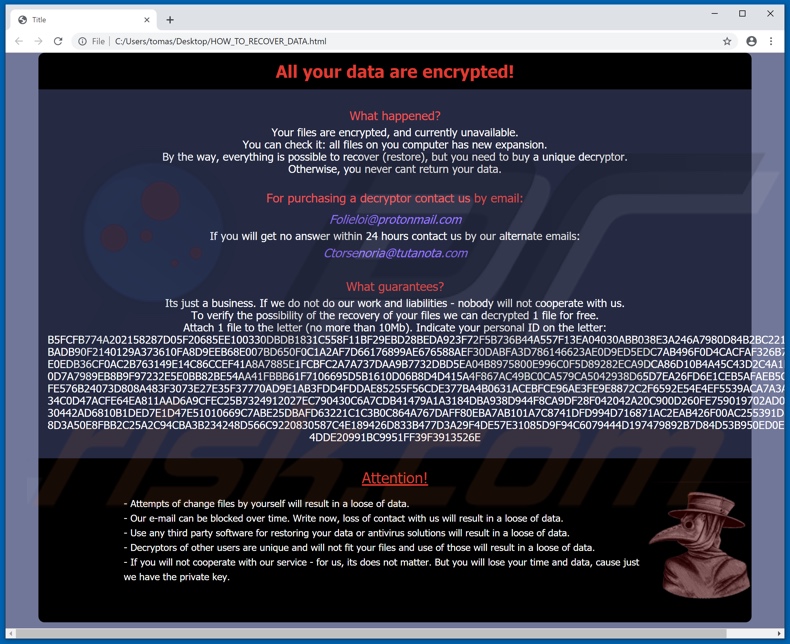

Schermata di un messaggio che incoraggia gli utenti a pagare un riscatto per decrittografare i loro dati compromessi:

Molti programmi ransomware condividono somiglianze, ad es. Leto, Sapphire, Angus sono simili a MedusaLocker. Software dannoso di questo tipo crittografa i dati e richiede il pagamento. Le differenze cruciali sono gli algoritmi di crittografia (simmetrici o asimmetrici) utilizzati per la crittografia e la dimensione del riscatto. Le valute digitali sono preferite dai criminali informatici (ad es. Criptovalute, buoni prepagati, ecc.), Poiché le transazioni di questo tipo sono difficili / impossibili da rintracciare. A meno che un certo ransomware non sia in fase di sviluppo o abbia difetti / bug, la decodifica manuale (senza il coinvolgimento degli sviluppatori del programma dannoso) è impossibile. Per garantire la sicurezza dei file da attacchi di crittografia e danneggiamento dei dati, si consiglia di archiviare i backup in server remoti e / o dispositivi di archiviazione non collegati. Idealmente, più copie di backup dovrebbero essere conservate in posizioni diverse.

In che modo il ransomware ha infettato il mio computer?

Il ransomware e altri malware si diffondono principalmente attraverso campagne di spam, trojan, strumenti di "cracking" (attivazione) del software, falsi aggiornamenti e canali di download non affidabili. Le campagne di spam su vasta scala vengono utilizzate per inviare e-mail ingannevoli, contenenti allegati virulenti (o collegamenti Web che portano a tali). Queste e-mail sono generalmente contrassegnate come "urgenti", "ufficiali", "importanti" e così via. Gli allegati infetti possono essere in vari formati di file (ad esempio file di archivio ed eseguibili, documenti Microsoft Office e PDF, JavaScript, ecc.), Una volta aperti - scaricano / installano software dannoso. I trojan sono programmi dannosi, progettati per causare infezioni a catena. In altre parole, scaricano / installano malware aggiuntivo. Gli strumenti di "cracking" possono scaricare / installare malware, invece di attivare il prodotto concesso in licenza. Gli aggiornamenti software falsi infettano i sistemi in modo simile, abusano delle debolezze dei programmi obsoleti e / o installano contenuti dannosi, piuttosto che gli aggiornamenti promessi. Reti di condivisione peer-to-peer (BitTorrent, Gnutella, eMule, ecc.), Siti di hosting di file non ufficiali e gratuiti, downloader di terze parti - sono considerati inaffidabili; quindi, è più probabile che offra software ingannevole o in bundle.

| Nome | MedusaLocker virus |

| Tipo di minaccia | Ransomware, Crypto Virus, Files locker |

| Estensione dei file criptati | .encrypted |

| Messaggio di richiesta riscatto | HOW_TO_RECOVER_DATA.html |

| Contatto dei criminali | folieloi@protonmail.com, ctorsenoria@tutanota.com |

| Nomi rilevati | AVG (Win32:Malware-gen), BitDefender (Trojan.GenericKD.41882000), ESET-NOD32 (Una variante di Win32/Filecoder.NYA), Kaspersky (Trojan.Win32.DelShad.ayu), Lista completa Detections (VirusTotal) |

| Sintomi | Impossibile aprire i file memorizzati sul tuo computer, i file precedentemente funzionanti ora hanno un'estensione diversa (ad esempio my.docx.locked). Sul desktop viene visualizzato un messaggio di richiesta di riscatto. I criminali informatici richiedono il pagamento di un riscatto (di solito in bitcoin) per sbloccare i tuoi file. |

| Metodi distributivi | Allegati e-mail (macro) infetti, siti Web torrent, annunci dannosi. |

| Danni | Tutti i file sono crittografati e non possono essere aperti senza un riscatto. È possibile installare ulteriori trojan e infezioni da malware che rubano la password insieme a un'infezione da ransomware. |

| Rimozione |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Come proteggersi dalle infezioni da ransomware?

Si consiglia di non leggere e-mail sospette e irrilevanti, in particolare quelle ricevute da mittenti (indirizzi) sconosciuti. Eventuali allegati (o collegamenti Web) trovati in tale posta non devono mai essere aperti, poiché ciò può causare l'infezione. Dovrebbero essere utilizzate solo fonti di download ufficiali e affidabili, al contrario di vari canali di condivisione e di terze parti. Il software installato deve essere aggiornato utilizzando le funzioni / gli strumenti forniti dagli sviluppatori originali. I programmi dovrebbero essere attivati utilizzando solo mezzi legali; Gli strumenti di "cracking" non devono essere utilizzati in quanto possono scaricare / installare malware, anziché attivare il prodotto concesso in licenza. Si consiglia vivamente di installare una rispettabile suite antivirus / antispyware. Tale software deve essere aggiornato, utilizzato per scansioni di sistema regolari e potenziali rimozioni di minacce. Se il tuo computer è già infetto da MedusaLocker, ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente questo ransomware.

Testo presentato nel file html di MedusaLocker ransomware ("HOW_TO_RECOVER_DATA.html"):

All your data are encrypted!

What happened?

Your files are encrypted, and currently unavailable.

You can check it: all files on you computer has new expansion.

By the way, everything is possible to recover (restore), but you need to buy a unique decryptor.

Otherwise, you never cant return your data.For purchasing a decryptor contact us by email:

Folieloi@protonmail.com

If you will get no answer within 24 hours contact us by our alternate emails:

Ctorsenoria@tutanota.comWhat guarantees?

Its just a business. If we do not do our work and liabilities - nobody will not cooperate with us.

To verify the possibility of the recovery of your files we can decrypted 1 file for free.

Attach 1 file to the letter (no more than 10Mb). Indicate your personal ID on the letter:

-

Attention!

- Attempts of change files by yourself will result in a loose of data.

- Our e-mail can be blocked over time. Write now, loss of contact with us will result in a loose of data.

- Use any third party software for restoring your data or antivirus solutions will result in a loose of data.

- Decryptors of other users are unique and will not fit your files and use of those will result in a loose of data.

- If you will not cooperate with our service - for us, its does not matter. But you will lose your time and data, cause just we have the private key.

L'aspetto del file HTML (GIF) di MedusaLocker ransomware:

Schermata dei file crittografati da MedusaLocker (estensione ".encrypted"):

Rimozione di MedusaLocker ransomware:

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Video che suggerisce quali misure bisogna adottare in caso di infezione da ransomware:

Menu:

- Cos'è MedusaLocker virus?

- STEP 1. Segnalare l'infezione da ransomware alle autorità.

- STEP 2. Isolare il dispositivo infetto.

- STEP 3. Identificare l'infezione da ransomware.

- STEP 4. Ricercare gli strumenti per la decrittazione del ransomware.

- STEP 5. Ripristinare i file con strumenti di recupero dati.

- STEP 6. Creare dei backup dei dati.

Se sei vittima di un attacco ransomware, ti consigliamo di segnalare questo incidente alle autorità. Fornendo informazioni alle forze dell'ordine, aiuterai a combattere la criminalità informatica ed in particolare a perseguire i tuoi aggressori. Di seguito è riportato un elenco di autorità in cui segnalare un attacco ransomware. Per l'elenco completo dei centri di sicurezza informatica locali e le informazioni sul motivo per cui dovresti segnalare gli attacchi ransomware, leggi questo articolo.

Elenco delle autorità locali in cui devono essere segnalati gli attacchi ransomware (scegline uno in base al tuo indirizzo di residenza):

USA - Internet Crime Complaint Centre IC3

Regno Unito - Action Fraud

Spagna - Policía Nacional

Francia - Ministère de l'Intérieur

Germania - Polizei

Italia - Polizia di Stato

Paesi Bassi - Politie

Polonia- Policja

Portogallo - Polícia Judiciária

Isolare il dispositivo infetto:

Alcune infezioni di tipo ransomware sono progettate per crittografare i file all'interno di dispositivi di archiviazione esterni, infettarli e persino diffondersi nell'intera rete locale. Per questo motivo, è molto importante isolare il dispositivo infetto (computer) il prima possibile.

Step 1: Disconnettersi da internet.

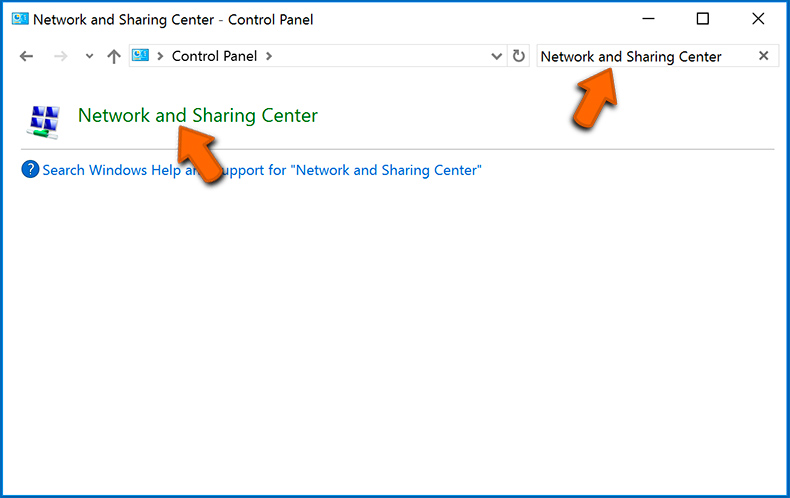

Il modo più semplice per disconnettere un computer da Internet è scollegare il cavo Ethernet dalla scheda madre, tuttavia, alcuni dispositivi sono collegati tramite una rete wireless e per alcuni utenti (specialmente quelli che non sono particolarmente esperti di tecnologia), potrebbe sembrare fastidioso scollegare i cavi. Pertanto, è anche possibile disconnettere il sistema manualmente tramite il Pannello di controllo:

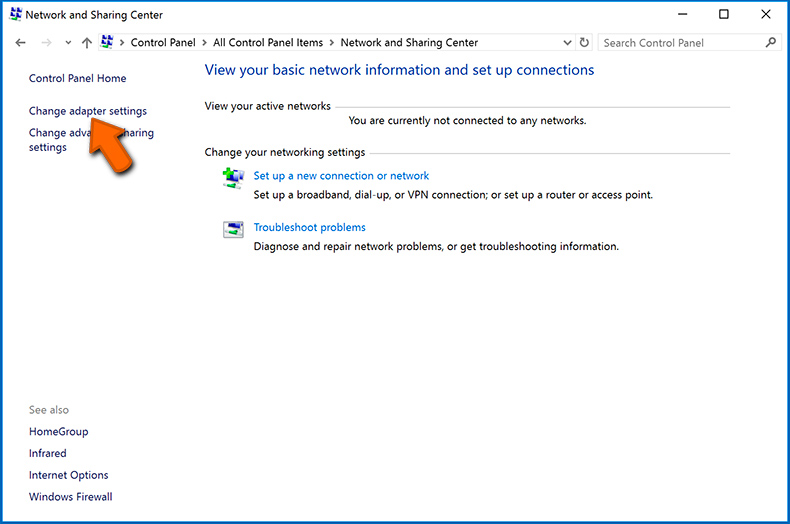

Vai al "Pannello di controllo", fai clic sulla barra di ricerca nell'angolo in alto a destra dello schermo, inserisci "Centro connessioni di rete e condivisione" e seleziona il risultato della ricerca:

Fai clic sull'opzione "Modifica impostazioni adattatore" nell'angolo in alto a sinistra della finestra:

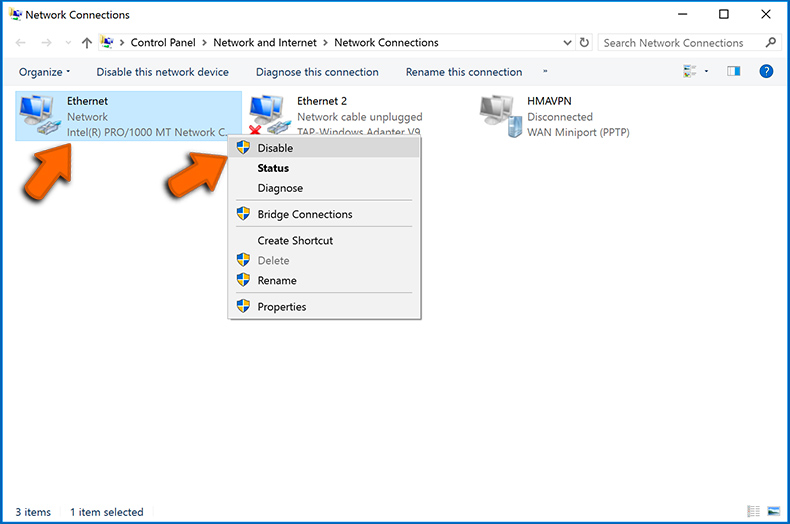

Fare clic con il tasto destro su ogni punto di connessione e selezionare "Disabilita". Una volta disabilitato, il sistema non sarà più connesso a Internet. Per riattivare i punti di connessione, è sufficiente fare nuovamente clic con il pulsante destro del mouse e selezionare "Abilita".

Step 2: Scollega tutti i dispositivi di archiviazione.

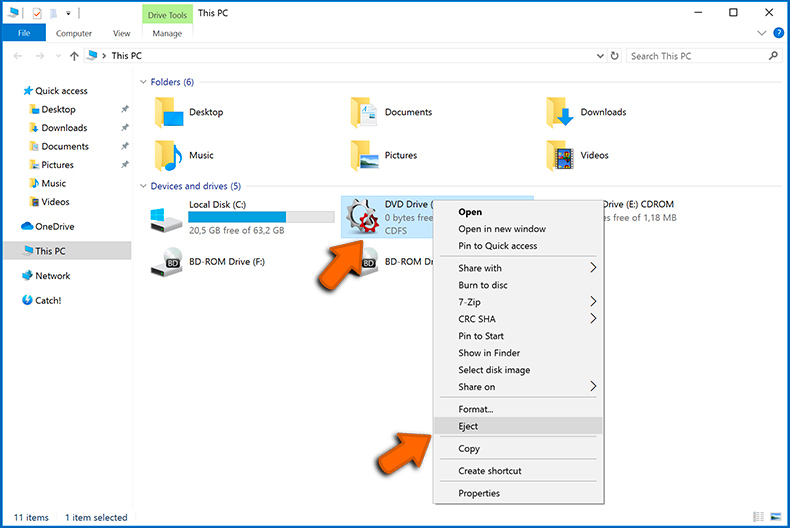

Come accennato in precedenza, il ransomware potrebbe crittografare i dati ed infiltrarsi in tutti i dispositivi di archiviazione collegati al computer. Per questo motivo, tutti i dispositivi di archiviazione esterni (unità flash, dischi rigidi portatili, ecc.) devono essere scollegati immediatamente, tuttavia, ti consigliamo vivamente di espellere ogni dispositivo prima di disconnetterti per evitare il danneggiamento dei dati:

Vai a "Risorse del computer", fai clic con il pulsante destro del mouse su ciascun dispositivo connesso e seleziona "Espelli":

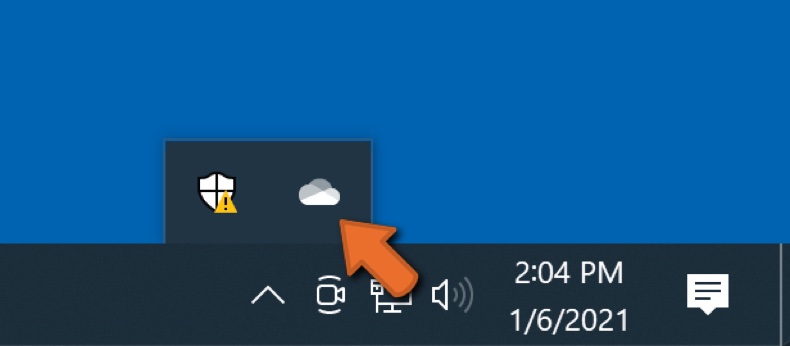

Step 3: Disconnettersi dagli account di archiviazione cloud.

Alcuni tipi di ransomware potrebbero essere in grado di dirottare il software che gestisce i dati archiviati nel "Cloud". Pertanto, i dati potrebbero essere danneggiati o crittografati. Per questo motivo, è necessario disconnettersi da tutti gli account di archiviazione cloud all'interno dei browser e di altri software correlati. È inoltre necessario considerare la disinstallazione temporanea del software di gestione del cloud fino a quando l'infezione non viene completamente rimossa.

Identifica l'infezione da ransomware:

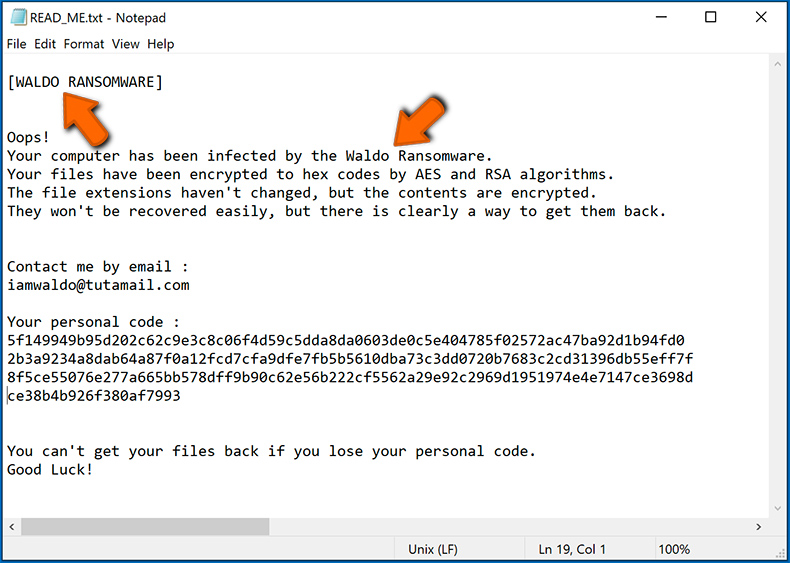

Per gestire correttamente un'infezione, è necessario prima identificarla. Alcune infezioni da ransomware utilizzano messaggi di richiesta di riscatto come introduzione (vedere il file di testo del ransomware WALDO di seguito).

Questo, tuttavia, è raro. Nella maggior parte dei casi, le infezioni da ransomware forniscono messaggi più diretti semplicemente affermando che i dati sono crittografati e che le vittime devono pagare una sorta di riscatto. Tieni presente che le infezioni di tipo ransomware generalmente generano messaggi con nomi di file diversi (ad esempio, "_readme.txt", "READ-ME.txt", "DECRYPTION_INSTRUCTIONS.txt", "DECRYPT_FILES.html", ecc.). Pertanto, l'utilizzo del nome di un messaggio di riscatto può sembrare un buon modo per identificare l'infezione. Il problema è che la maggior parte di questi nomi sono generici e alcune infezioni utilizzano gli stessi nomi, anche se i messaggi recapitati sono diversi e le infezioni stesse non sono correlate. Pertanto, l'utilizzo del solo nome del file del messaggio può essere inefficace e persino portare alla perdita permanente dei dati (ad esempio, tentando di decrittografare i dati utilizzando strumenti progettati per diverse infezioni ransomware, è probabile che gli utenti finiscano per danneggiare in modo permanente i file e la decrittografia non sarà più possibile anche con lo strumento corretto).

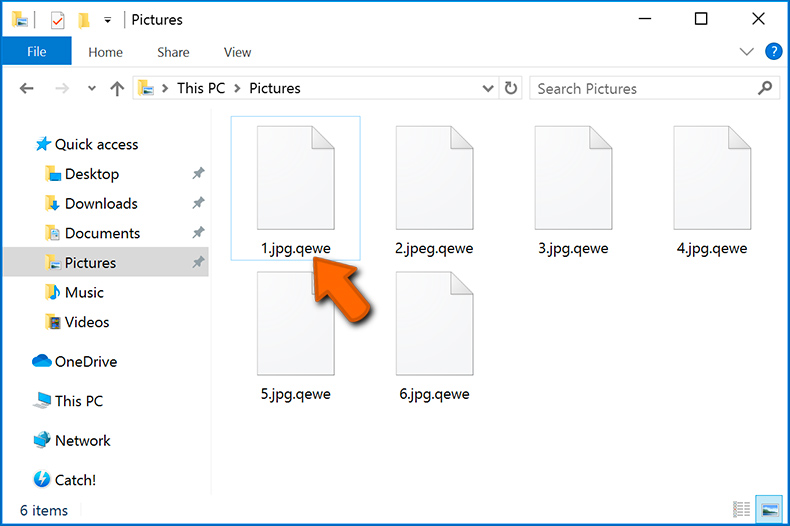

Un altro modo per identificare un'infezione da ransomware è controllare l'estensione del file, che viene aggiunta a ciascun file crittografato. Le infezioni ransomware sono spesso denominate in base alle estensioni che aggiungono (vedere i file crittografati da Qewe ransomware di seguito).

Tuttavia, questo metodo è efficace solo quando l'estensione aggiunta è unica: molte infezioni ransomware aggiungono un'estensione generica (ad esempio, ".encrypted", ".enc", ".crypted", ".locked", ecc.). In questi casi, l'identificazione del ransomware tramite l'estensione aggiunta diventa impossibile.

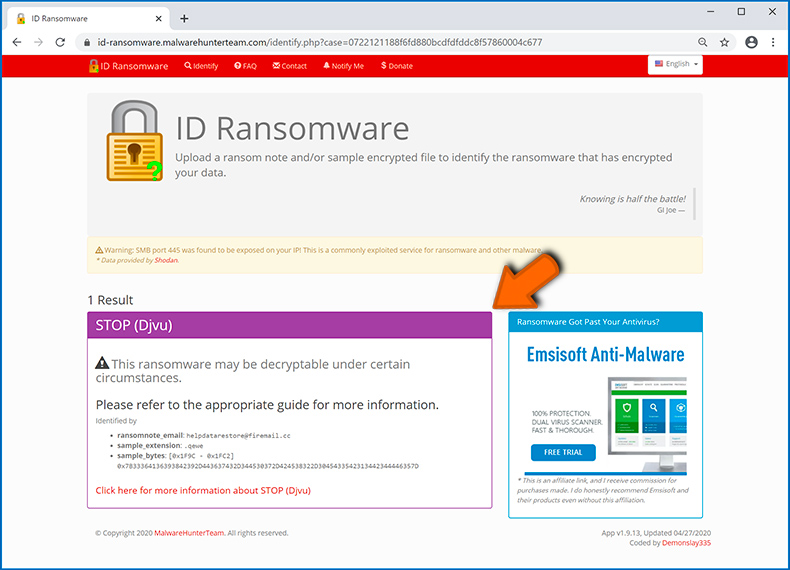

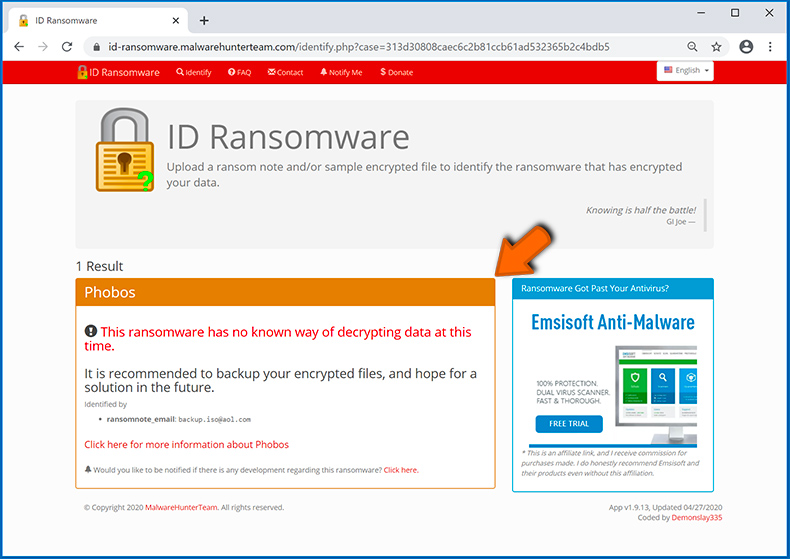

Uno dei modi più semplici e veloci per identificare un'infezione da ransomware è utilizzare il sito Web ID Ransomware. Questo servizio supporta la maggior parte delle infezioni ransomware esistenti. Le vittime caricano semplicemente il messaggio di riscatto ed un file crittografato (ti consigliamo di caricarli entrambi se possibile).

Il ransomware verrà identificato in pochi secondi e ti verranno forniti vari dettagli, come il nome della famiglia di malware a cui appartiene l'infezione, se è decifrabile e così via.

Esempio 1 (Qewe [Stop/Djvu] ransomware):

Esempio 2 (.iso [Phobos] ransomware):

Se i tuoi dati vengono crittografati da un ransomware non supportato da ID Ransomware, puoi sempre provare a cercare in Internet utilizzando determinate parole chiave (ad esempio, titolo del messaggio di riscatto, estensione del file, -mail di contatto fornite, indirizzi del cryptowallet, ecc.).

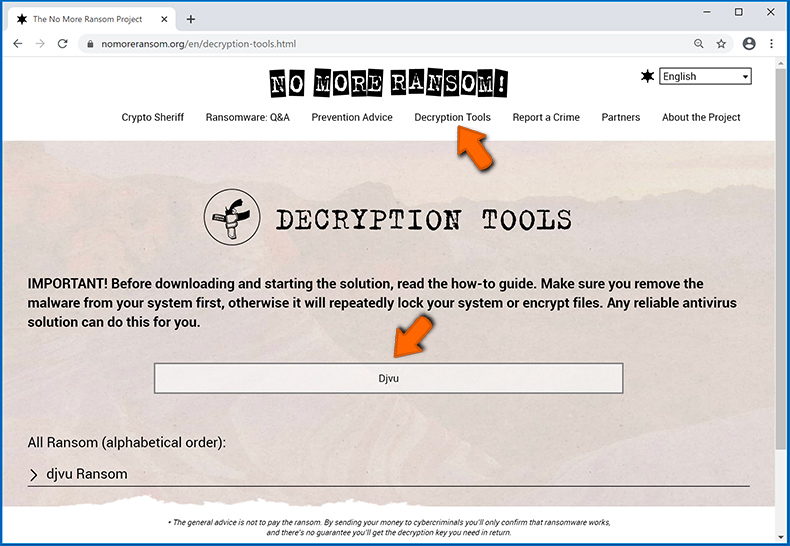

Cerca strumenti di decrittazione ransomware:

Gli algoritmi di crittografia utilizzati dalla maggior parte delle infezioni di tipo ransomware sono estremamente sofisticati e, se la crittografia viene eseguita correttamente, solo lo sviluppatore è in grado di ripristinare i dati. Questo perché la decrittografia richiede una chiave specifica, che viene generata durante la crittografia. Il ripristino dei dati senza la chiave è impossibile. Nella maggior parte dei casi, i criminali informatici memorizzano le chiavi su un server remoto, anziché utilizzare la macchina infetta come host. Dharma (CrySis), Phobos e altre famiglie di infezioni da ransomware di fascia alta sono virtualmente impeccabili e quindi il ripristino dei dati crittografati senza il coinvolgimento degli sviluppatori è semplicemente impossibile. Nonostante ciò, esistono dozzine di infezioni di tipo ransomware che sono poco sviluppate e contengono una serie di difetti (ad esempio, l'uso di chiavi di crittografia e decrittografia identiche per ciascuna vittima, chiavi archiviate localmente, ecc.). Pertanto, controlla sempre gli strumenti di decrittografia disponibili per qualsiasi ransomware che si infiltra nel tuo computer.

Trovare lo strumento di decrittazione corretto su Internet può essere molto frustrante. Per questo motivo, ti consigliamo di utilizzare il progetto No More Ransom su cui è utile identificare l'infezione da ransomware. Il sito Web No More Ransom Project contiene una sezione "Strumenti di decrittografia" con una barra di ricerca. Se si immette il nome del ransomware identificato verranno elencati tutti i decryptor disponibili (se presenti).

Ripristina i file con strumenti di recupero dati:

A seconda della situazione (qualità dell'infezione da ransomware, tipo di algoritmo di crittografia utilizzato, ecc.), potrebbe essere possibile ripristinare i dati con alcuni strumenti di terze parti. Pertanto, ti consigliamo di utilizzare lo strumento Recuva sviluppato da CCleaner. Questo strumento supporta più di mille tipi di dati (grafici, video, audio, documenti, ecc.) ed è molto intuitivo (per recuperare i dati è necessaria poca conoscenza). Inoltre, la funzionalità di ripristino è completamente gratuita.

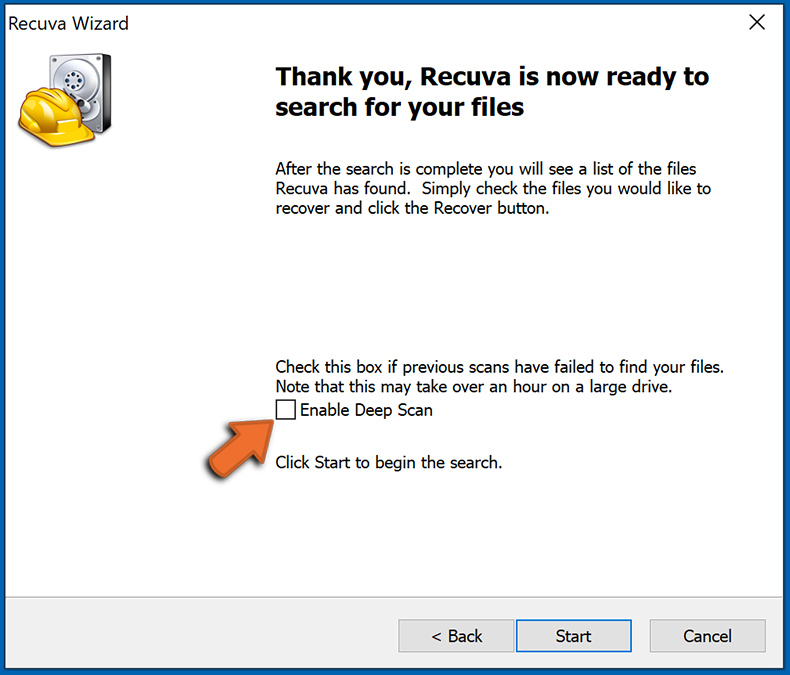

Passaggio 1: eseguire una scansione.

Esegui l'applicazione Recuva e segui la procedura guidata. Ti verranno visualizzate diverse finestre che ti consentiranno di scegliere quali tipi di file cercare, quali posizioni devono essere scansionate, ecc. Tutto quello che devi fare è selezionare le opzioni che stai cercando e avviare la scansione. Ti consigliamo di abilitare "Deep Scan" prima di iniziare, altrimenti le capacità di scansione dell'applicazione saranno limitate.

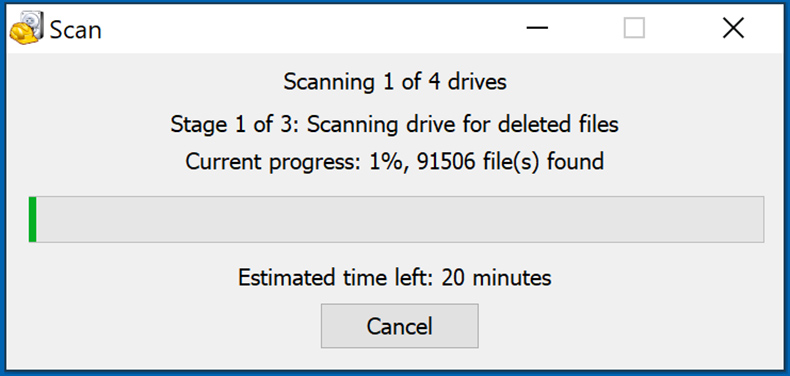

Attendi che Recuva completi la scansione. La durata della scansione dipende dal volume dei file (sia in quantità che in dimensione) che si sta analizzando (ad esempio, diverse centinaia di gigabyte potrebbero richiedere più di un'ora per la scansione). Pertanto, sii paziente durante il processo di scansione. Si sconsiglia inoltre di modificare o eliminare file esistenti, poiché ciò potrebbe interferire con la scansione. Se aggiungi dati aggiuntivi (ad esempio, il download di file o contenuti) durante la scansione, questo prolungherà il processo:

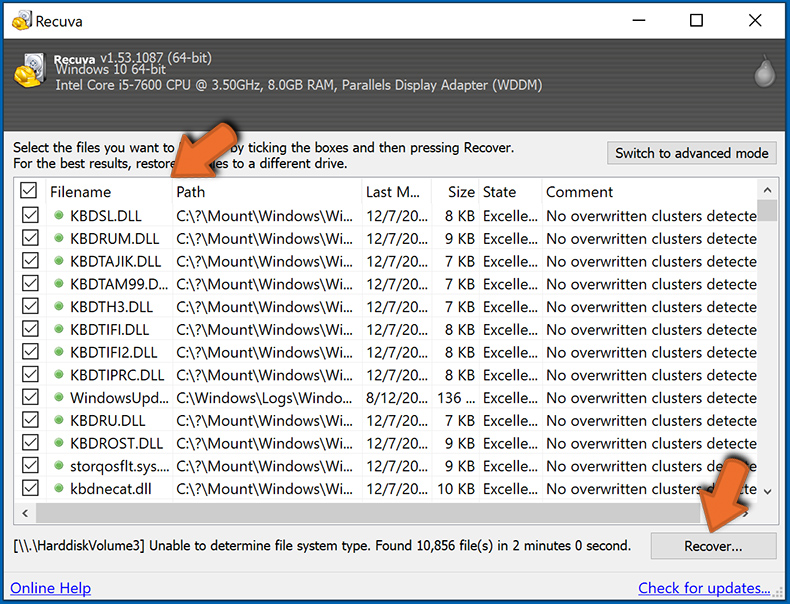

Passaggio 2: recuperare i dati.

Una volta completato il processo, seleziona le cartelle o file che desideri ripristinare e fai semplicemente clic su "Ripristina". Tieni presente che è necessario un po 'di spazio libero sull'unità di archiviazione per ripristinare i dati:

Crea un backup dei dati:

La corretta gestione dei file e la creazione di backup è essenziale per la sicurezza dei dati. Pertanto, sii sempre molto attento e pensa al futuro.

Gestione delle partizioni: si consiglia di archiviare i dati in più partizioni ed evitare di archiviare file importanti all'interno della partizione che contiene l'intero sistema operativo. Se cadi in una situazione in cui non puoi avviare il sistema e sei costretto a formattare il disco su cui è installato il sistema operativo (nella maggior parte dei casi, è qui che si nascondono le infezioni da malware), perderai tutti i dati memorizzati all'interno di tale unità. Questo è il vantaggio di avere più partizioni: se hai l'intero dispositivo di archiviazione assegnato a una singola partizione, sarai costretto a cancellare tutto, tuttavia creare più partizioni e allocare correttamente i dati ti consente di prevenire tali problemi. È possibile formattare facilmente una singola partizione senza influire sulle altre, quindi una verrà pulita e le altre rimarranno intatte ed i dati verranno salvati. La gestione delle partizioni è abbastanza semplice e puoi trovare tutte le informazioni necessarie sulla pagina web della documentazione di Microsoft.

Backup dei dati: uno dei metodi di backup più affidabili consiste nell'utilizzare un dispositivo di archiviazione esterno e tenerlo scollegato. Copia i tuoi dati su un disco rigido esterno, unità flash (thumb), SSD, HDD o qualsiasi altro dispositivo di archiviazione, scollegalo e conservalo in un luogo asciutto, lontano dal sole e da temperature estreme. Questo metodo è, tuttavia, piuttosto inefficiente, poiché i backup e gli aggiornamenti dei dati devono essere eseguiti regolarmente. Puoi anche utilizzare un servizio cloud o un server remoto. Qui è necessaria una connessione a Internet e c'è sempre la possibilità di una violazione della sicurezza, anche se è un'occasione davvero rara.

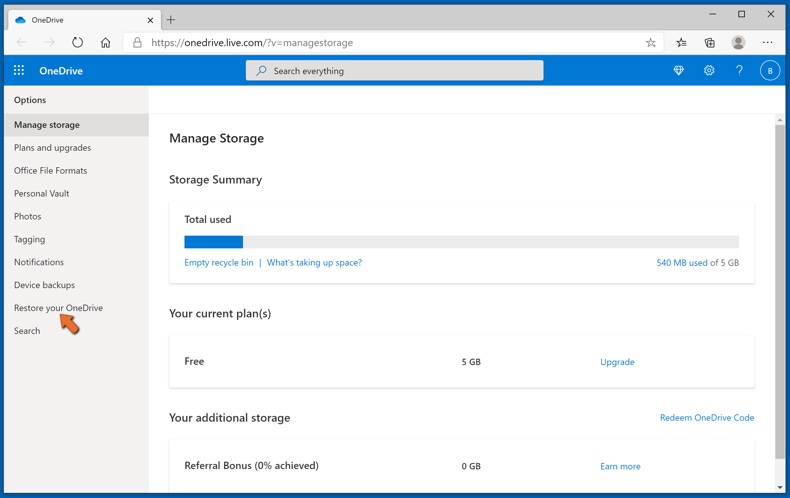

Si consiglia di utilizzare Microsoft OneDrive per il backup dei file. OneDrive ti consente di archiviare i tuoi file e dati personali nel cloud, sincronizzare i file su computer e dispositivi mobili, consentendoti di accedere e modificare i tuoi file da tutti i tuoi dispositivi Windows. OneDrive ti consente di salvare, condividere e visualizzare in anteprima i file, accedere alla cronologia dei download, spostare, eliminare e rinominare i file, nonché creare nuove cartelle e molto altro ancora.

È possibile eseguire il backup delle cartelle e dei file più importanti sul PC (cartelle Desktop, Documenti e Immagini). Alcune delle funzionalità più importanti di OneDrive includono il controllo delle versioni dei file, che conserva le versioni precedenti dei file per un massimo di 30 giorni. OneDrive include un cestino in cui vengono archiviati tutti i file eliminati per un periodo di tempo limitato. I file eliminati non vengono conteggiati come parte dell'assegnazione dell'utente.

Il servizio è realizzato utilizzando tecnologie HTML5 e consente di caricare file fino a 300 MB tramite drag and drop nel browser web o fino a 10 GB tramite l'applicazione desktop OneDrive. Con OneDrive, puoi scaricare intere cartelle come un singolo file ZIP con un massimo di 10.000 file, sebbene non possa superare i 15 GB per singolo download.

OneDrive viene fornito con 5 GB di spazio di archiviazione gratuito pronto all'uso, con ulteriori opzioni di archiviazione da 100 GB, 1 TB e 6 TB disponibili per una tariffa basata su abbonamento. Puoi ottenere uno di questi piani di archiviazione acquistando spazio di archiviazione aggiuntivo separatamente o con un abbonamento a Office 365.

Creazione di un backup dei dati:

Il processo di backup è lo stesso per tutti i tipi di file e cartelle. Ecco come puoi eseguire il backup dei tuoi file utilizzando Microsoft OneDrive

Passaggio 1: scegli i file o le cartelle di cui desideri eseguire il backup.

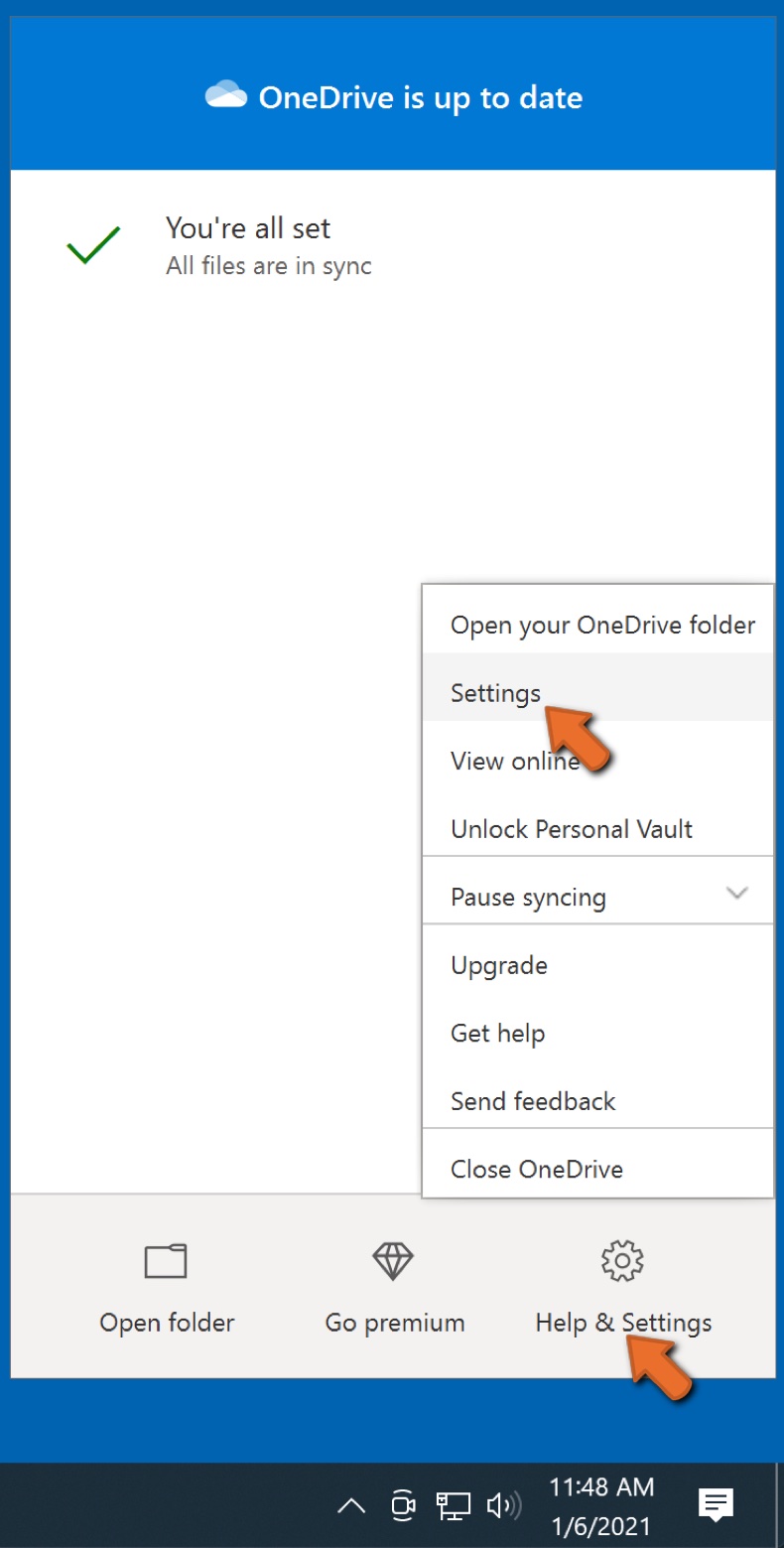

Fare clic sull'icona della nuvola di OneDrive per aprire il menu di OneDrive. In questo menu è possibile personalizzare le impostazioni di backup dei file.

Fare clic su Guida e impostazioni, quindi selezionare Impostazioni dal menu a discesa.

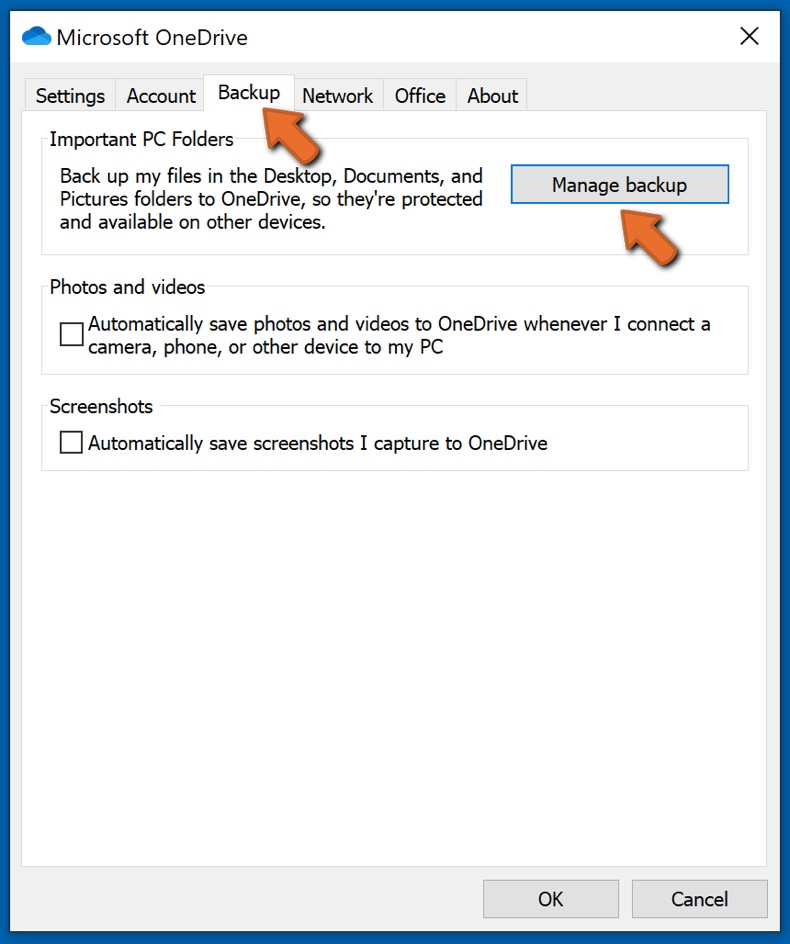

Vai alla scheda Backup e fai clic su Gestisci backup.

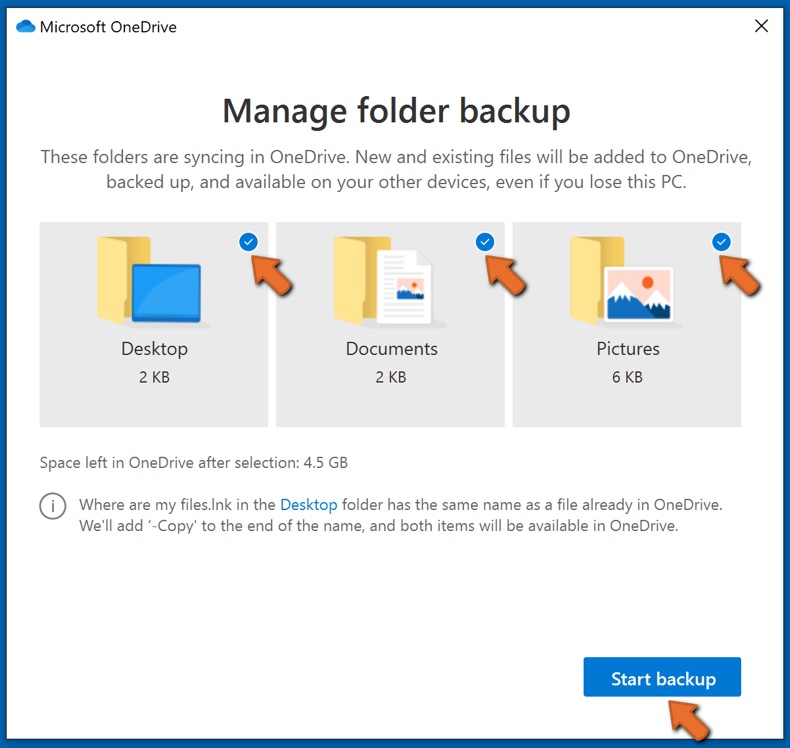

In questo menu, puoi scegliere di eseguire il backup del Desktop e di tutti i file su di esso e delle cartelle Documenti e Immagini, ancora una volta, con tutti i file al loro interno. Fare clic su Avvia backup.

Ora, quando aggiungi un file o una cartella nelle cartelle Desktop e Documenti e Immagini, verrà automaticamente eseguito il backup su OneDrive.

Per aggiungere cartelle e file non nelle posizioni mostrate sopra, è necessario aggiungerli manualmente.

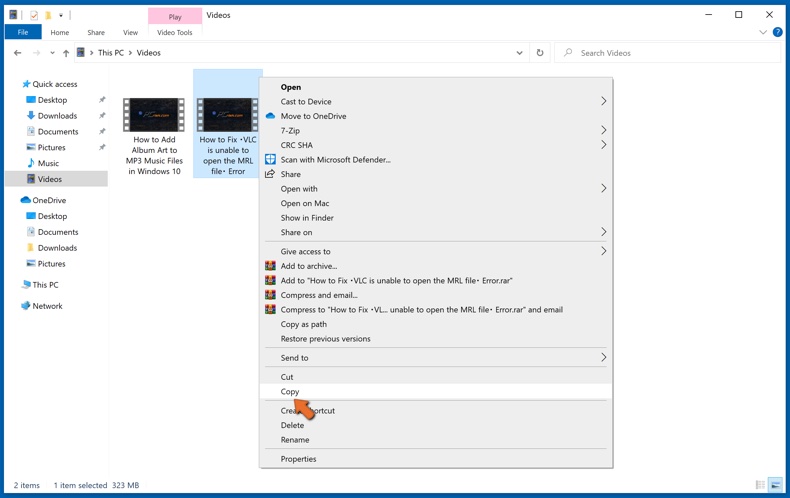

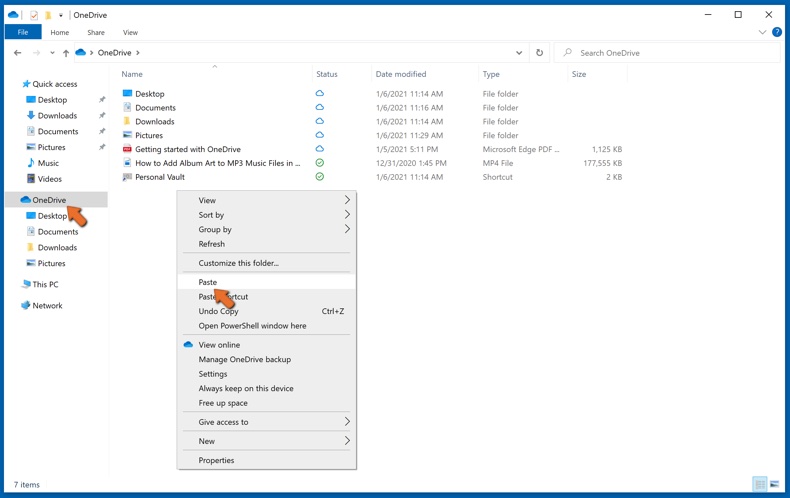

Apri Esplora file e vai alla posizione della cartella o file di cui desideri eseguire il backup. Seleziona l'elemento, fai clic con il pulsante destro del mouse e fai clic su Copia.

Quindi, vai a OneDrive, fai clic con il pulsante destro del mouse in un punto qualsiasi della finestra e fai clic su Incolla. In alternativa, puoi semplicemente trascinare e rilasciare un file in OneDrive. OneDrive creerà automaticamente un backup della cartella o del file.

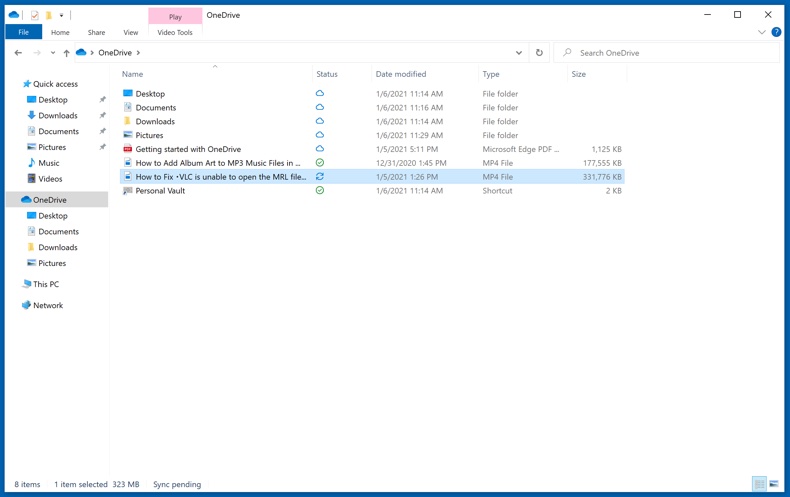

Viene eseguito automaticamente il backup di tutti i file aggiunti alla cartella OneDrive nel cloud. Il cerchio verde con il segno di spunta indica che il file è disponibile sia localmente che su OneDrive e che la versione del file è la stessa su entrambi. L'icona della nuvola blu indica che il file non è stato sincronizzato ed è disponibile solo su OneDrive. L'icona di sincronizzazione indica che il file è attualmente in fase di sincronizzazione.

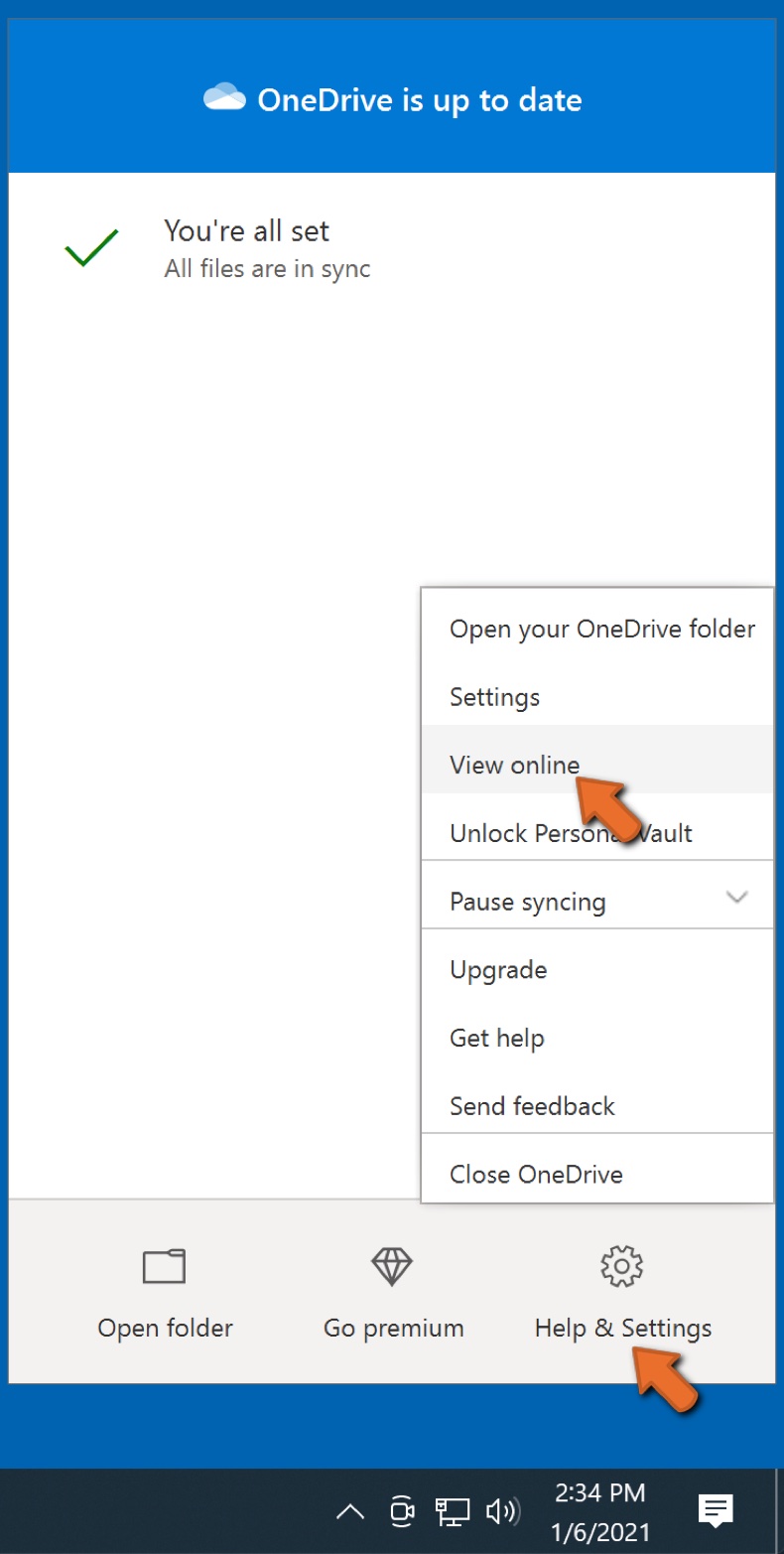

Per accedere ai file che si trovano solo su OneDrive online, vai al menu a discesa Guida e impostazioni e seleziona Visualizza online.

Step 2: ripristina i file danneggiati.

OneDrive si assicura che i file rimangano sincronizzati, quindi la versione del file sul computer è la stessa versione sul cloud. Tuttavia, se il ransomware ha crittografato i tuoi file, puoi sfruttare la funzione Cronologia versioni di OneDrive che ti consentirà di ripristinare le versioni dei file prima della crittografia.

Microsoft 365 ha una funzione di rilevamento del ransomware che ti avvisa quando i tuoi file di OneDrive sono stati attaccati e ti guida attraverso il processo di ripristino dei tuoi file. Va notato, tuttavia, che se non si dispone di un abbonamento a Microsoft 365 a pagamento, si ottiene gratuitamente un solo rilevamento e ripristino dei file.

Se i file di OneDrive vengono eliminati, danneggiati o infettati da malware, puoi ripristinare l'intero OneDrive a uno stato precedente. Ecco come ripristinare l'intero OneDrive:

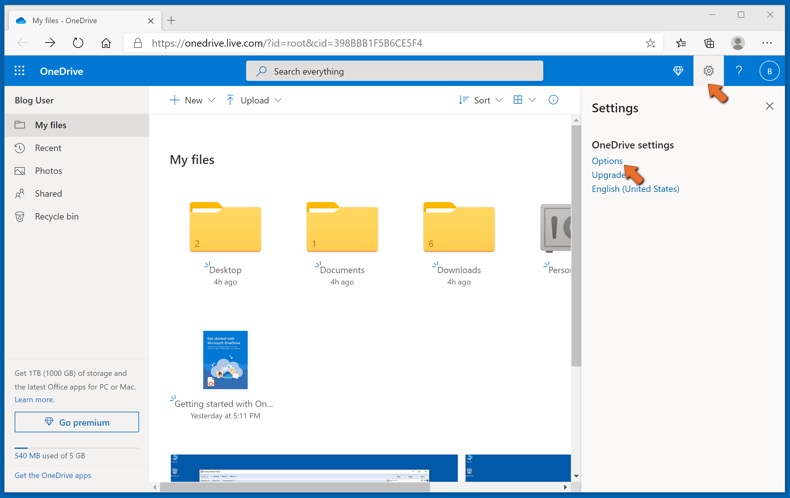

1. Se hai eseguito l'accesso con un account personale, fai clic sull'icona Impostazioni nella parte superiore della pagina. Quindi, fai clic su Opzioni e seleziona Ripristina il tuo OneDrive.

Se hai effettuato l'accesso con un account di lavoro o di scuola, fai clic sull'ingranaggio Impostazioni nella parte superiore della pagina. Quindi, fai clic su Ripristina il tuo OneDrive.

2. Nella pagina Ripristina il tuo OneDrive, seleziona una data dall'elenco a discesa. Tieni presente che se stai ripristinando i tuoi file dopo il rilevamento automatico del ransomware, verrà selezionata una data di ripristino.

3. Dopo aver configurato tutte le opzioni di ripristino dei file, fare clic su Ripristina per annullare tutte le attività selezionate.

Il modo migliore per evitare danni da infezioni da ransomware è mantenere backup regolari e aggiornati.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione