Come ha potuto un ransomware infettare il mio computer?

Introduzione

Nel corso degli anni gli hacker hanno utilizzato modi diversi e innovativi per infettare gli utenti con un'ampia varietà di malware. Il ransomware non è diverso nel senso che utilizza molti degli stessi metodi impiegati in altri attacchi di malware. Dipende ancora in larga misura dalle stesse regole e metodi per infettare i PC. Ciò non significa che la minaccia rappresentata dal ransomware sia in qualche modo ridotta perché i suoi operatori si basano su tattiche simili, piuttosto queste tattiche continuano a funzionare nonostante la comunità di InfoSec ne sia a conoscenza e le abitudini di sicurezza mostrate dal pubblico in generale siano migliorate.

Prima di approfondire il modo in cui il ransomware esegue l'infezione effettiva della macchina, è necessaria una rapida definizione di ransomware. Il ransomware può essere definito come una famiglia di malware che impedisce o limita agli utenti l'accesso e l'uso della macchina infetta. Ciò avviene normalmente in due modi, bloccando lo schermo o crittografando i file che a loro volta impediscono l'accesso fino alla decodifica. Il blocco dello schermo, impedendo così l'interazione dell'utente, è in mano degli hacker. Questo perché un app cripto-bloccante, un termine generale dato a ransomware che crittografano dati e file, è molto più efficace e più difficile da combattere. Entrambi i tipi di ransomware richiederanno alla vittima di pagare un riscatto per ottenere l'accesso ai file crittografati o la rimozione della schermata di blocco.

Di tutti i metodi di infezione trattati di seguito, verrà incluso anche un elenco di come prevenire tale infezione. Queste misure non richiedono una laurea in informatica e sono generalmente determinate dai ricercatori per inventare le migliori pratiche accettate per quanto riguarda la protezione dei dispositivi.

Sommario

- Introduzione

- Allegati alle Email

- Protocollo desktop remoto (RDP)

- URL dannosi

- Malvertising

- Download drive-by

- Prendere di mira i provider di servizi gestiti (MSPs)

- Infezioni della rete laterale

- Vettori di infezione fisica

- Download di contenuti piratati

- Conclusioni

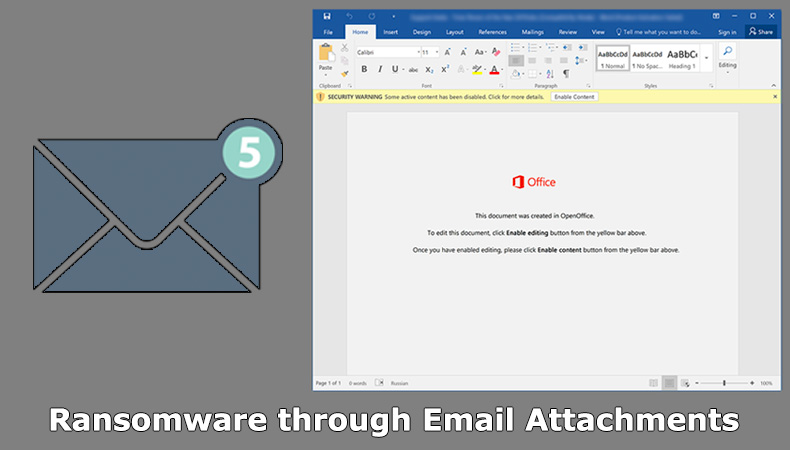

Allegati alle Email

Il metodo più comune e sfruttato per tentare l'infezione con non solo ransomware ma la maggior parte delle forme di malware. In molti casi, l'umile e-mail falsificata è la prima porta d'ingresso per utenti personali e reti aziendali. Quando utilizzano e-mail spam, gli hacker utilizzano una combinazione di tattiche di ingegneria sociale per tentare di indurre l'utente finale ad aprire il file dannoso.

Il file dannoso può essere in diversi formati, siano essi file ZIP, PDF, documenti Word o fogli di calcolo Excel. Questo non è affatto un elenco esaustivo. Anche i file di immagine possono essere danneggiati per installare trojan che possono successivamente scaricare e installare ransomware. Ciò che rende le e-mail ancora una minaccia valida e incredibilmente efficace è la misura in cui gli hacker comporranno e-mail fraudolente che sembrano quasi esattamente come se fossero state inviate dalla società legittima. Ulteriori operatori di ransomware moderni cercheranno scrupolosamente i loro obiettivi per rendere più probabile che un utente finale faccia clic sul file dannoso.

Come prevenire le infezioni da e-mail ransomware:

- Non aprire allegati da indirizzi sospetti.

- Controlla sempre l'indirizzo del mittente per errori di ortografia sottili. Questo potrebbe suggerire che l'email è stata falsificata.

- Una tattica preferita per gli operatori di ransomware è l'invio di file dannosi che richiedono l'attivazione di macro. Si consiglia agli utenti finali di non abilitare le macro poiché ciò può consentire l'esecuzione di script dannosi spesso all'insaputa dell'utente finale.

- Si consiglia inoltre alle persone e alle aziende di installare un software di filtro antispam per impedire che le e-mail di spam vengano ricevute dall'utente o dal dipendente.

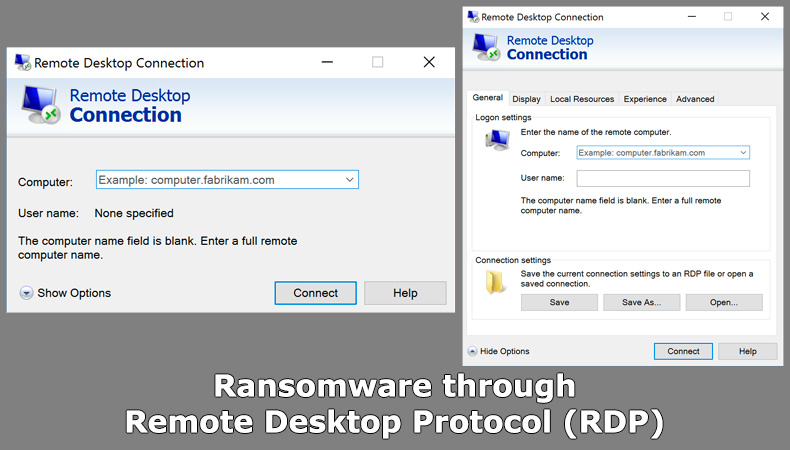

Protocollo desktop remoto (RDP)

Questa è un'opzione incredibilmente popolare per i produttori di ransomware. Varianti di ransomware come Dharma e GandCrab sono noti sostenitori di questo metodo di attacco. Il protocollo desktop remoto o RDP consente la connessione di uno o più computer attraverso una rete. Attraverso questa connessione, le applicazioni possono essere scaricate e installate. Se un hacker è in grado di sfruttare questa connessione, può eseguire codice dannoso che ai fini di questo articolo significherebbe il download e l'installazione di ransomware.

RDP nasce dalla necessità per gli amministratori IT di svolgere il proprio lavoro su lunghe distanze ed è uno strumento conveniente. Purtroppo, anche gli hacker hanno realizzato rapidamente il potenziale del protocollo. Normalmente le richieste RDP vengono gestite attraverso la porta 3389, il che significa che gli hacker possono utilizzare uno strumento noto come scanner di porte per rilevare le porte esposte. La fase successiva inizia quando l'hacker tenta di utilizzare vulnerabilità conosciute per ottenere l'accesso o forzare un massiccio elenco di credenziali conosciute nel tentativo di colpirlo. Fatto ciò, il software antivirus può essere disabilitato, installato ransomware e aperto una backdoor per attacchi futuri.

La protezione del tuo PSR può essere effettuata seguendo queste misure di sicurezza:

- Utilizzare sempre password complesse per le credenziali RDP.

- Inoltre, si consiglia di utilizzare l'autenticazione a due fattori per le sessioni RDP.

- Usando una VPN diventa molto più difficile per gli hacker trovare porte aperte.

- Modificare la porta predefinita RDP 3389.

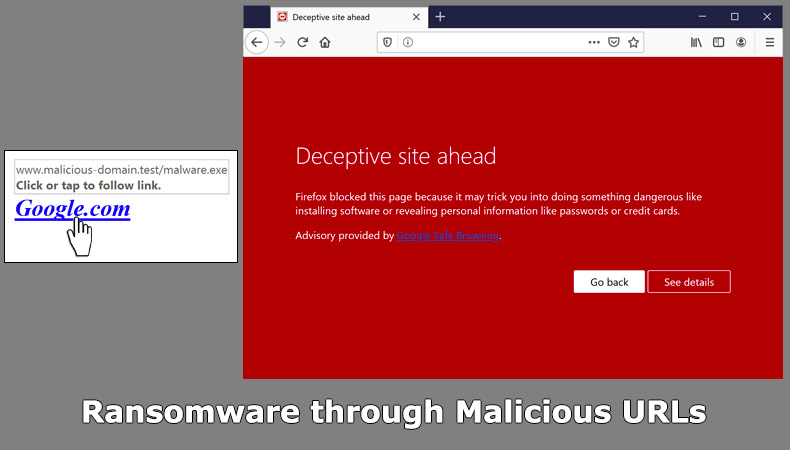

URL Dannosi

Questo metodo di infezione è strettamente correlato alle e-mail, poiché spesso anziché un file dannoso word un hacker includerà un collegamento dannoso. Il collegamento reindirizzerà quindi a un download che installerà quindi il ransomware. Non sono solo le e-mail sensibili ai social media e la messaggistica istantanea può essere utilizzata anche per distribuire il collegamento dannoso. Ancora una volta, gli hacker impiegheranno tattiche di ingegneria sociale per attirare o spaventare il destinatario facendo clic sul collegamento.

È possibile proteggersi da collegamenti dannosi nei modi seguenti:

- Passa il mouse sopra i collegamenti nelle e-mail e nei messaggi diretti per verificare la destinazione prima di fare clic. Se sembra sospetto, non fare clic.

- Non fidarti di alcun collegamento incorporato inviato tramite e-mail o messaggistica istantanea fino a quando non viene verificato attentamente.

- Anziché fare clic su un collegamento, un utente può inserire manualmente l'indirizzo Web o cercare prima l'indirizzo su un motore di ricerca. Questo può anche aiutare a prevenire attacchi di phishing.

Malvertising

In passato Sodinokibi è stato visto distribuito insieme a campagne di malvertising. Malvertising, o pubblicità dannosa, è un attacco attraverso il quale gli hacker in genere iniettando codice dannoso in legittime reti pubblicitarie online. Il codice in genere reindirizza gli utenti a siti Web dannosi. Il sito Web dannoso è a sua volta collegato a un kit di exploit progettato per sfruttare una serie di vulnerabilità note in Internet Explorer o Flash per ottenere l'accesso al computer dell'utente. Da lì il ransomware, o tutta una serie di altri ceppi di malware, può essere installato sul computer della vittima.

Gli Exploit kits erano metodi incredibilmente popolari per infettare gli utenti con malware quando Internet Explorer e Flash dominavano il panorama di Internet. L'uso è diminuito con la popolarità di quei prodotti. Tuttavia, i kit di exploit hanno visto una rinascita negli ultimi tempi, poiché gli operatori di ransomware esperti stanno prendendo di mira grandi organizzazioni che spesso eseguono software legacy..

Come evitare di cadere vittima di una campagna di malvertising:

- Assicurati di mantenere aggiornati il tuo sistema operativo e i pacchetti software installando regolarmente aggiornamenti se non eseguiti automaticamente.

- Sono disponibili vari grandi bloccatori di annunci che possono fare molto per impedire agli utenti di cadere vittime di campagne di malvertising.

- Assicurati che plug-in come Flash e Java siano impostati su click-to-play, questo impedisce loro di funzionare automaticamente, che è ciò di cui molti hacker hanno bisogno per ottenere un punto d'appoggio sul sistema.

- Assicurati di installare e utilizzare plugin verificati o affidabili. Disabilita i plugin non usati regolarmente.

Download drive-by

I download Drive-by sono generalmente visti come download dannosi che si verificano all'insaputa dell'utente finale. Questo può essere fatto in modo simile a qualche campagna di malvertising, in quanto l'hacker potrebbe ospitare un sito Web con download dannosi e fare scaricare le vittime dal sito Web ospitato. Un altro metodo di download drive-by può essere fatto iniettando codice dannoso in siti Web legittimi e quindi utilizzare un kit di exploit per compromettere le macchine.

Ciò che rende i download drive-by una tale minaccia è che non hanno bisogno dell'utente finale per qualsiasi input. A differenza dell'abilitazione delle macro sui documenti di Word. Semplicemente visitando un sito Web può verificarsi un'infezione poiché il contenuto dannoso analizza il dispositivo alla ricerca di vulnerabilità specifiche ed esegue automaticamente il ransomware in background.

Ciò non significa che non puoi difenderti dai download drive-by. Le seguenti misure evitano che i download drive-by rappresentino un problema:

- Come per la difesa contro il malvertising, è importante mantenere aggiornati i sistemi operativi e il software.

- Disinstallare plugin non necessari.

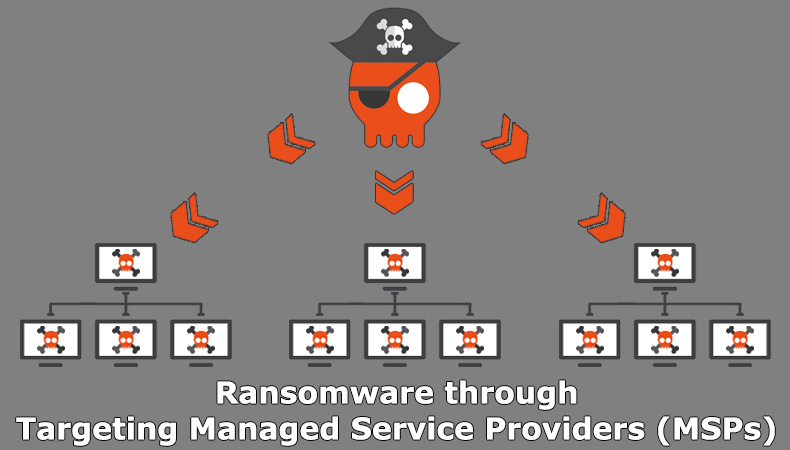

Prendere di Mira i Provider di Servizi (MSPs)

I fornitori di servizi gestiti hanno consentito a molte aziende indipendenti dalle dimensioni ridotte di competere in un'economia globale incredibilmente guidata dalla tecnologia. I fornitori di servizi per fornire un servizio competitivo spesso richiedono un accesso incondizionato alle reti aziendali. Ciò ha offerto agli hacker la possibilità di compromettere MSP e quindi i client di MSP. È più difficile per l'hacker farlo, ma scivolare sul lato del MSP può essere terribile non solo per il MSP ma per l'intera sua base di clienti. Diverse città del Texas, tra cui Keene vicino a Fort Work, sono state vittime di questo vettore di infezione quando il MSP è stato per la prima volta compromesso. Il riscatto richiesto combinato è stato di 2,5 milioni di dollari.

In generale gli MSP e gli MSSP (Managed Security Service Provider) adottano politiche e misure di sicurezza ampie e affidabili. I clienti possono inoltre insistere sull'implementazione dell'autenticazione a due fattori, ove possibile. Inoltre, MSP e i suoi dipendenti dovrebbero essere a conoscenza delle ultime campagne di phishing poiché questo è ancora il metodo preferito di compromesso per molti hacker.

Infezioni della rete laterale

Spesso nei film, i virus informatici, ora comunemente chiamati malware, sono raffigurati come in grado di replicarsi e infettare una macchina dopo l'altra come una piaga digitale. Mentre i film sono inclini a un'esagerazione eccessiva per effetti drammatici, c'è un granello di verità nell'idea. I Worms, un tipo di malware incredibilmente popolare nei primi anni 2000 che ha raggiunto il picco con Stuxnet, può replicarsi e diffondersi su altre macchine senza interazione umana.

Non prima che WannaCry abbia avuto titoli internazionali i ransomware avevano capacità simili a worm. Sfruttando il famigerato EternalBlue exploit, questa era la prima volta che si vedeva un ransomware spostarsi lateralmente attraverso le reti. Questa capacità di diffondersi attraverso una rete aziendale, ad esempio, ad altre macchine vulnerabili ha la capacità di fermare le operazioni. Dal momento che WannaCry molte delle varietà di ransomware più pericolose e competenti hanno alcune caratteristiche per consentire questo movimento laterale.

Le seguenti due misure hanno dimostrato di essere i modi più affidabili per impedire tale movimento attraverso una rete:

- Segmenta le reti e limita fortemente i privilegi amministrativi solo a coloro che ne hanno bisogno.

- Implementare una strategia e una pratica di backup complete.

Vettori di infezione fisica

Fino ad ora, abbiamo trattato solo i metodi di infezione che si basano su una qualche forma di connessione Internet per infettare una macchina. Il trasferimento fisico di dati, in particolare tramite USB e altri dispositivi di archiviazione portatili, rappresenta un'ulteriore opportunità per gli hacker di diffondere ransomware. Il malware potrebbe aver infettato il dispositivo a insaputa del proprietario e una volta inserito in un PC, il malware può mettersi al lavoro crittografando il PC ora infetto.

I seguenti suggerimenti di sicurezza si applicano anche ad altre forme di malware distribuite attraverso dispositivi fisici:

- Le aziende dovrebbero avere politiche rigorose quando si tratta di dipendenti che utilizzano i propri dispositivi.

- Non collegare mai un dispositivo sconosciuto al computer.

- Assicurati di avere una suite antivirus affidabile installata sul tuo computer.

- Astenersi dall'utilizzare dispositivi pubblici, ad esempio chioschi per la stampa di fotografie, poiché in passato sono stati presi di mira dagli hacker.

Download di contenuti piratati

Per coloro che desiderano ottenere gratuitamente un pacchetto software o le loro serie TV preferite, il download di versioni piratate è sempre stata un'opzione. Un'opzione che rappresenta una scelta morale. Indipendentemente dalle implicazioni morali, c'è un'ottima ragione per cui questa è una cattiva opzione. Gli hacker includono da tempo malware in questi download. Gli hacker seguono anche le tendenze, quando Game of Thrones stava per essere rilasciato, gli hacker usavano presunte versioni trapelate piratate per diffondere il ransomware Bad Rabbit.

Anche i siti Web utilizzati per facilitare i download di pirati sono stati più suscettibili allo sfruttamento da parte degli hacker che desiderano avviare download drive-by. Spesso il software piratato non include alcun modo per ricevere importanti aggiornamenti di sicurezza che consentono agli hacker di sfruttare a piacimento vulnerabilità già patchate. Indipendentemente da dove ci si trovi nel dibattito etico sul software piratato, il fatto che sia un obiettivo attivo per gli hacker dovrebbe essere sufficiente a non giustificare il download di versioni piratate.

Prevenire l'infezione attraverso questo percorso implica semplicemente di non visitare o scaricare da siti Web che promuovono contenuti piratati. Inoltre, se un software è troppo bello per essere vero, è meglio lasciarlo li dove sta.

Conclusioni

Il ransomware continua a rappresentare una grave minaccia per chiunque utilizzi un computer o un dispositivo mobile. Gli hacker svilupperanno nuovi e nuovi modi per diffondere varianti di ransomware, tuttavia, spesso si basano sulla una messa a punto degli esempi precedenti. Nel difendersi dal ransomware i suggerimenti forniti non solo difendono dal ransomware ma anche dalla stragrande maggioranza delle altre varianti di malware. Le buone pratiche di sicurezza comportano spesso lo sviluppo di buone abitudini di sicurezza che completano il software di sicurezza. All'inizio questo può essere un problema, ma a lungo termine può farti risparmiare enormi quantità di denaro, figuriamoci una vita di ricordi di famiglia se sono le tue foto di famiglia venissero crittografate.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione