Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

CryptoMix ransomware, istruzioni di rimozione

Cos'è CryptoMix?

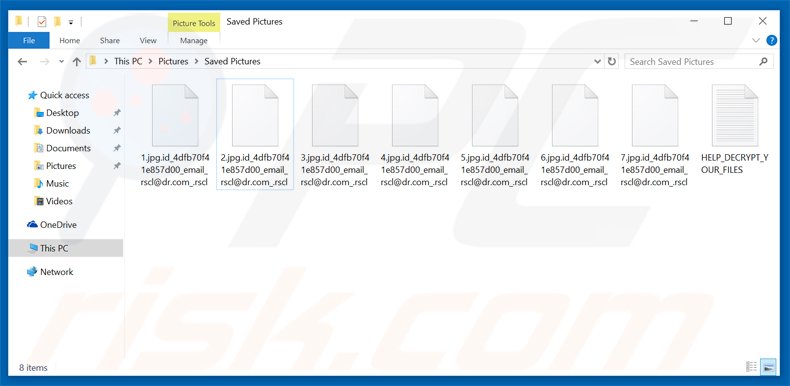

.Code (anche chiamato CryptoMix) è un virus dubbio di tipo ransomware che crittografa diversi dati memorizzati sul computer infetto. Durante la crittografia, questo ransomware aggiunge al nome di ogni file crittografato il codice .id_ [univoco identificativo della vittima] _email_rscl@dr.com_.rscl, .id_ [l'ID univoco della vittima] _email_enc10@dr.com_.rmd o .email [ Supl0@post.com] id [\ [[a-z0-9] {16} \]]. Estensione Lesli (scoperta da xXToffeeXx) . Ad esempio, a seguito della crittografia, sample.jpg viene visualizzato come sample.jpg.code, sample.jpg.id_4dfb70f41e857d00_email_rscl@dr.com_.rscl o sample.jpg.id_4dfb70f41e857d00_email_enc10@dr.com_.rmd. Varianti più recenti di questo ransomware usano [SHIELD0@USA.COM] .ID.wallet, [crysis@life.com] .ID.WALLET o. [Admin@hoist.desi] .ID.WALLET. Ciò rende più semplice determinare quali file sono compromessi. Inoltre, .Code crea due file (HELP_YOUR_FILES.TXT e HELP_YOUR_FILES.HTML) e li inserisce in ogni cartella contenente i file crittografati. La variante aggiornata di questo ransomware memorizza il messaggio di richiesta di riscatto nel file #_RESTORING_FILES _ #. TXT. Entrambi i file contengono un messaggio che informa gli utenti della crittografia. La versione più recente di questo ransomware presenta il suo messaggio di richiesta di riscatto nel file INSTRUCTION RESTORE FILE.txt - i file crittografati vengono rinominati utilizzando il seguente modello: sample.jpg.email [supls@post.com] _id [ID della vittima] .rdmk.

Il messaggio afferma che i file sono stati crittografati e che un riscatto deve essere pagato per ripristinarli. Gli sviluppatori di CryptoMix dichiarano che l'algoritmo di crittografia RSA-2048 è utilizzato per la crittografia. Si tratta di un processo di crittografia asimmetrica e quindi vengono generati due chiavi (pubblica e privata) durante la crittografia - la chiave pubblica serve a crittografare e la privata a decrittografare. Purtroppo, la chiave privata viene memorizzata in server remoti controllati da criminali informatici. Pertanto, per ricevere un decrypter con una chiave privata incorporata, gli utenti sono incoraggiati a pagare una grande somma di denaro. La ricerca mostra che gli sviluppatori di questa ransomware richiedono 5 Bitcoins (attualmente equivalenti a $ 2240.95). Rispetto ad altri virus ransomware, questo riscatto è grande (le richieste di riscatto normalmente oscillano tra 0,5 e 1,5 BTC). Per pagare, le vittime sono invitate a contattare i criminali informatici via un indirizzo email fornito. Quindi, presumibilmente, riceveranno ulteriori istruzioni di pagamento. Purtroppo, al momento della ricerca, non esistevano strumenti in grado di decriptare i file crittografati con questo algoritmo e l'unica soluzione è quella di ripristinare i file da un backup.

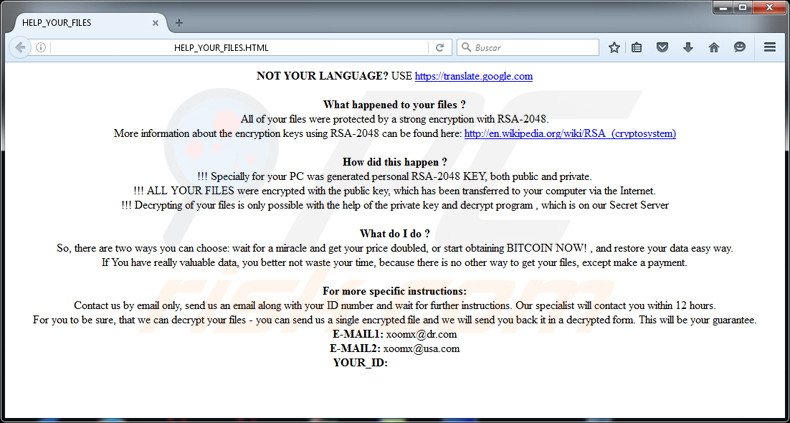

Screenshot di un messaggio che incoraggia gli utenti a contattare gli sviluppatori di CryptoMix ransomware (via supls@post.com, enc10@usa.com, xoomx@dr.com, xoomx@usa.com, rscl@dr.com, o rscl@usa.com) per decifrare i dati compromessi:

.Code ha molte similarità in comune con Yakes, KeyBTC, TrueCrypt, e molti altri virus di tipo ransomware. Tutti crittografano i file e richiedono un riscatto. Le uniche differenze sono l'algoritmo di crittografia utilizzato e la dimensione del riscatto. Ricorda che pagare il riscatto non garantisce che i tuoi file verranno mai decifrati ed equivale a inviare i vostri soldi direttamente ai criminali informatici - semplicemente supporterete le loro attività dannose. Pertanto, si consiglia vivamente di non contattare i criminali informatici o pagare alcun riscatto. I malware come .Code vengono distribuiti per lo più tramite allegati e-mail dannosi, reti peer to peer (P2P), aggiornamenti software falsi e / o trojan. Pertanto, tenete aggiornato il software installato e utilizzare una suite legittima anti-virus / anti-spyware. Inoltre, prestate attenzione quando si aprono allegati inviati da indirizzi e-mail non riconosciuti e quando si scaricano file / programmi da fonti di terze parti.

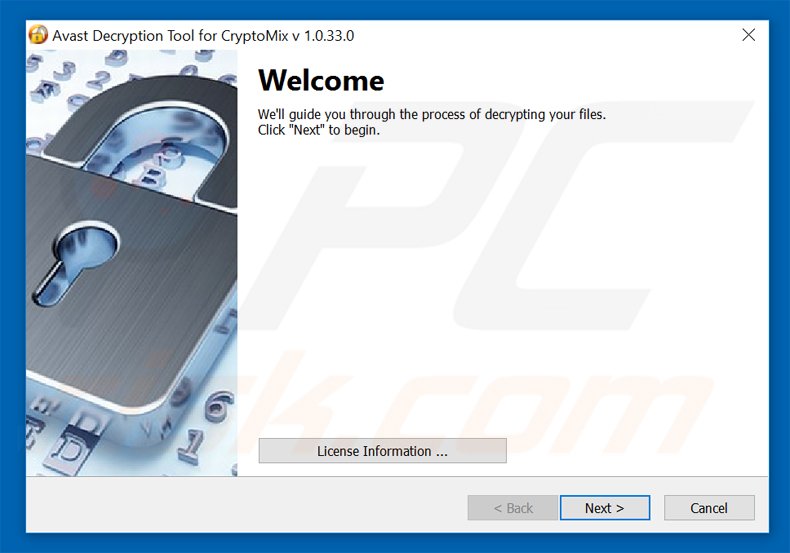

Aggiornamento 21 Febbraio, 2017 - I ricercatori di sicurezza di Avast e CERT.PL hanno rilasciato un decrypter per questo ransomware. Puoi scaricarlo QUI. (Tieni presente che questo strumento non funziona sempre, ma vale la pena provare se il tuo computer è infettato da questo ransomware).

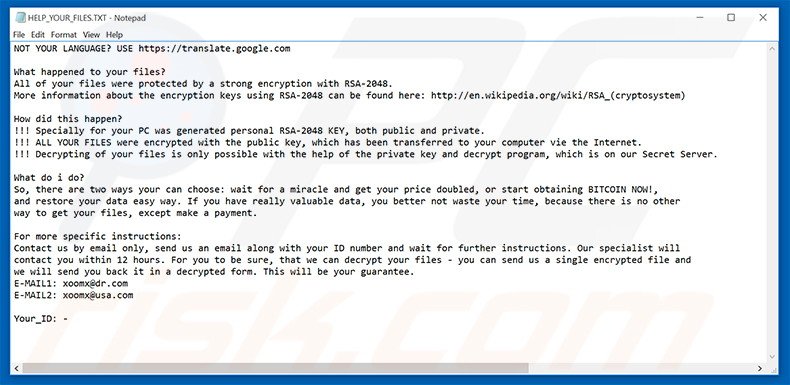

Il file HELP_YOUR_FILES.TXT:

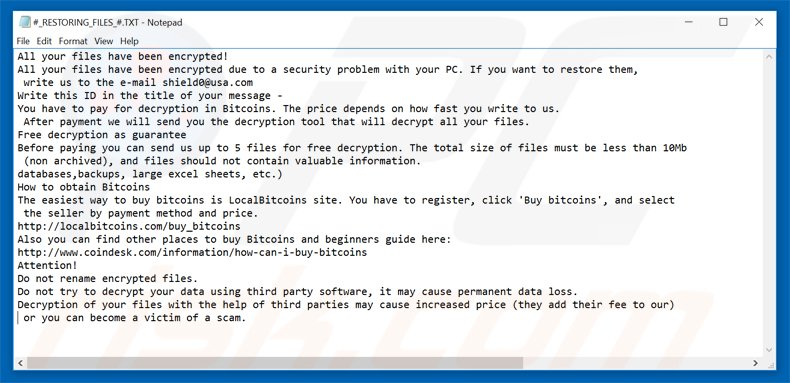

Una variante aggiornata di CryptoMix ransomware che usa il file #_RESTORING_FILES_#.TXT per richiedere un riscatto:

Testo presente in questo file

All your files have been encrypted!

All your files have been encrypted due to a security problem with your PC. If you want to restore them,

write us to the e-mail shield0@usa.com

Write this ID in the title of your message -

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us.

After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 5 files for free decryption. The total size of files must be less than 10Mb

(non archived), and files should not contain valuable information.

databases,backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select

the seller by payment method and price.

http://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

http://www.coindesk.com/information/how-can-i-buy-bitcoins

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our)

or you can become a victim of a scam.

Screenshot di file criptati da questo ransomware (.code o .id_[unique victim’s ID]_email_rscl@dr.com_.rscl):

Testo presente nei file .TXT e .HTML:

NOT YOUR LANGUAGE? USE hxxps://translate.google.com

What happened to your files ?

All of your files were protected by a strong encryption with RSA-2048.

More information about the encryption keys using RSA-2048 can be found here: hxxp://en.wikipedia.org/wiki/RSA_(cryptosystem)

How did this happen?

!!! Specially for your PC was generated personal RSA-2048 KEY, both public and private.

!!! ALL YOUR FILES were encrypted with the public key, which has been transferred to your computer via Internet.

!!! Decrypting of your files is only possible with the help of the private key and decrypt program, which is on our Secret Server

What do I do? So, there are two ways you can choose: wait for a miracle and get your price doubled, or start obtaining BITCOIN NOW!, and restore your data easy way.

If You have really valuable data, you better not waste your time, because there is no other way to get your files, except make a payment.

For more specific instructions:

Contact us by email only, send us email along with your ID number and wait for further instructions. Our specialist will contact you within 12 hours.

For you to be sure, that we can decrypt your files - you can send us a single encrypted file and we will send you back in a decrypted form. This will be your guarantee.

E-EMAIL1: xoomx_@_dr.com

E-MAIL2: xoomx_@_usa.com

YOUR_ID:

Rimozione di CryptoMix ransomware:

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Video che suggerisce quali misure bisogna adottare in caso di infezione da ransomware:

Menu:

- Cos'è CryptoMix virus?

- STEP 1. Segnalare l'infezione da ransomware alle autorità.

- STEP 2. Isolare il dispositivo infetto.

- STEP 3. Identificare l'infezione da ransomware.

- STEP 4. Ricercare gli strumenti per la decrittazione del ransomware.

- STEP 5. Ripristinare i file con strumenti di recupero dati.

- STEP 6. Creare dei backup dei dati.

Se sei vittima di un attacco ransomware, ti consigliamo di segnalare questo incidente alle autorità. Fornendo informazioni alle forze dell'ordine, aiuterai a combattere la criminalità informatica ed in particolare a perseguire i tuoi aggressori. Di seguito è riportato un elenco di autorità in cui segnalare un attacco ransomware. Per l'elenco completo dei centri di sicurezza informatica locali e le informazioni sul motivo per cui dovresti segnalare gli attacchi ransomware, leggi questo articolo.

Elenco delle autorità locali in cui devono essere segnalati gli attacchi ransomware (scegline uno in base al tuo indirizzo di residenza):

USA - Internet Crime Complaint Centre IC3

Regno Unito - Action Fraud

Spagna - Policía Nacional

Francia - Ministère de l'Intérieur

Germania - Polizei

Italia - Polizia di Stato

Paesi Bassi - Politie

Polonia- Policja

Portogallo - Polícia Judiciária

Isolare il dispositivo infetto:

Alcune infezioni di tipo ransomware sono progettate per crittografare i file all'interno di dispositivi di archiviazione esterni, infettarli e persino diffondersi nell'intera rete locale. Per questo motivo, è molto importante isolare il dispositivo infetto (computer) il prima possibile.

Step 1: Disconnettersi da internet.

Il modo più semplice per disconnettere un computer da Internet è scollegare il cavo Ethernet dalla scheda madre, tuttavia, alcuni dispositivi sono collegati tramite una rete wireless e per alcuni utenti (specialmente quelli che non sono particolarmente esperti di tecnologia), potrebbe sembrare fastidioso scollegare i cavi. Pertanto, è anche possibile disconnettere il sistema manualmente tramite il Pannello di controllo:

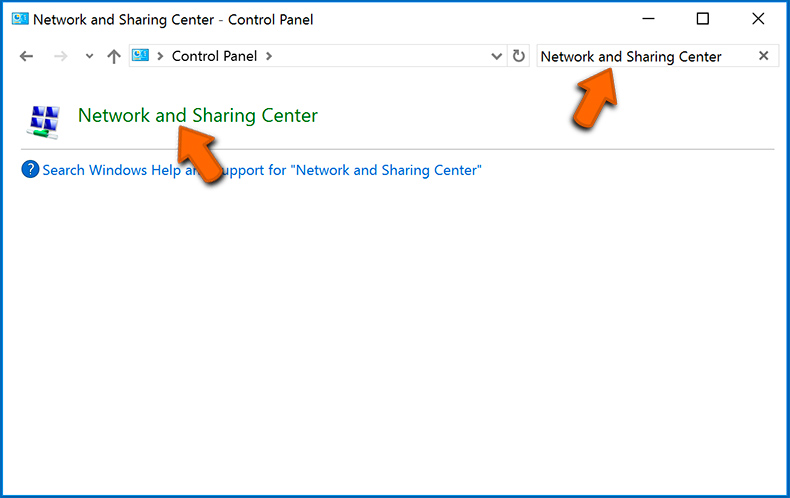

Vai al "Pannello di controllo", fai clic sulla barra di ricerca nell'angolo in alto a destra dello schermo, inserisci "Centro connessioni di rete e condivisione" e seleziona il risultato della ricerca:

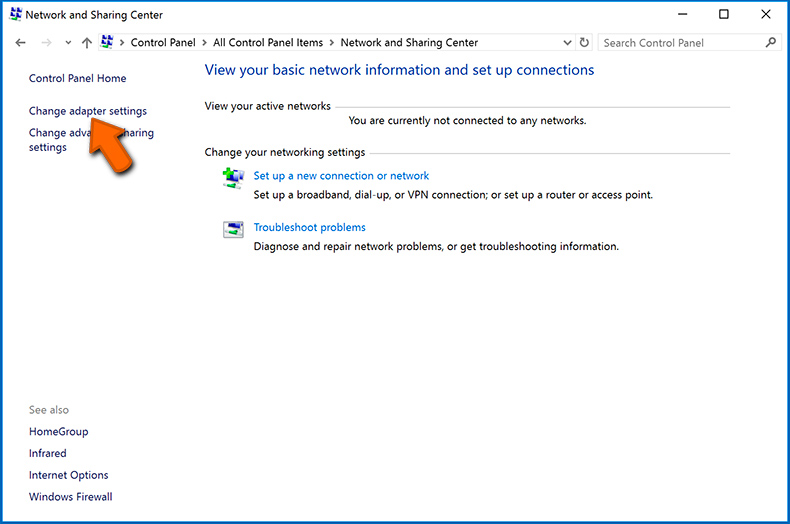

Fai clic sull'opzione "Modifica impostazioni adattatore" nell'angolo in alto a sinistra della finestra:

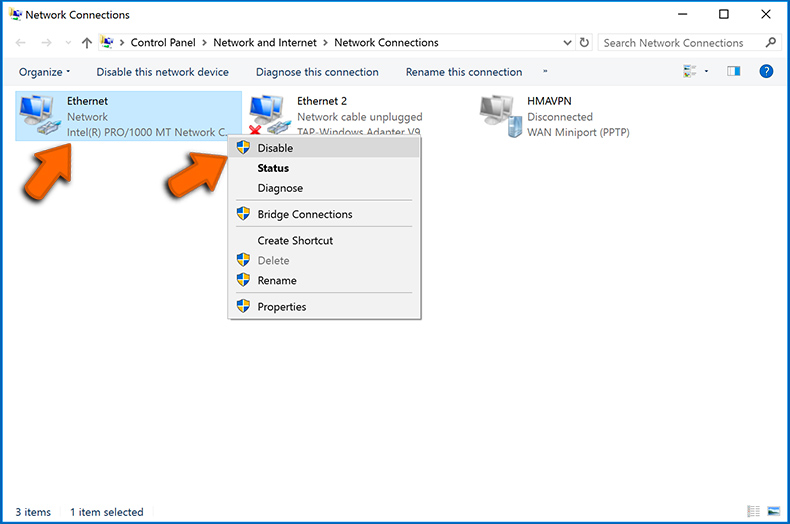

Fare clic con il tasto destro su ogni punto di connessione e selezionare "Disabilita". Una volta disabilitato, il sistema non sarà più connesso a Internet. Per riattivare i punti di connessione, è sufficiente fare nuovamente clic con il pulsante destro del mouse e selezionare "Abilita".

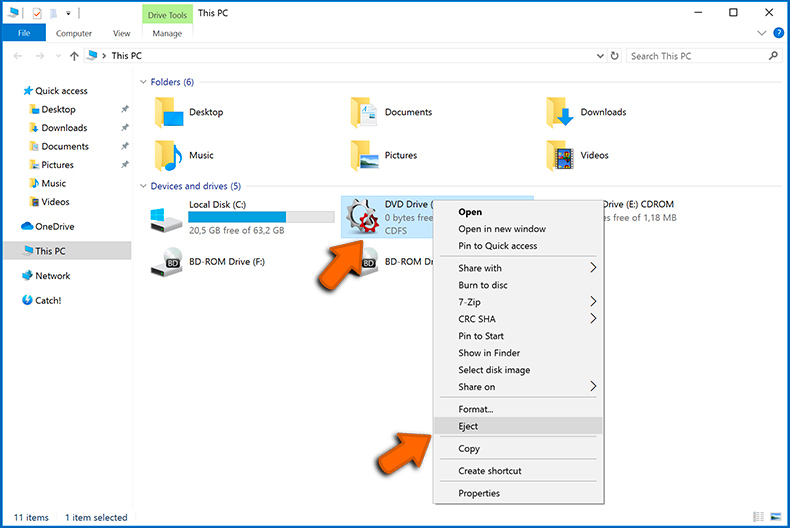

Step 2: Scollega tutti i dispositivi di archiviazione.

Come accennato in precedenza, il ransomware potrebbe crittografare i dati ed infiltrarsi in tutti i dispositivi di archiviazione collegati al computer. Per questo motivo, tutti i dispositivi di archiviazione esterni (unità flash, dischi rigidi portatili, ecc.) devono essere scollegati immediatamente, tuttavia, ti consigliamo vivamente di espellere ogni dispositivo prima di disconnetterti per evitare il danneggiamento dei dati:

Vai a "Risorse del computer", fai clic con il pulsante destro del mouse su ciascun dispositivo connesso e seleziona "Espelli":

Step 3: Disconnettersi dagli account di archiviazione cloud.

Alcuni tipi di ransomware potrebbero essere in grado di dirottare il software che gestisce i dati archiviati nel "Cloud". Pertanto, i dati potrebbero essere danneggiati o crittografati. Per questo motivo, è necessario disconnettersi da tutti gli account di archiviazione cloud all'interno dei browser e di altri software correlati. È inoltre necessario considerare la disinstallazione temporanea del software di gestione del cloud fino a quando l'infezione non viene completamente rimossa.

Identifica l'infezione da ransomware:

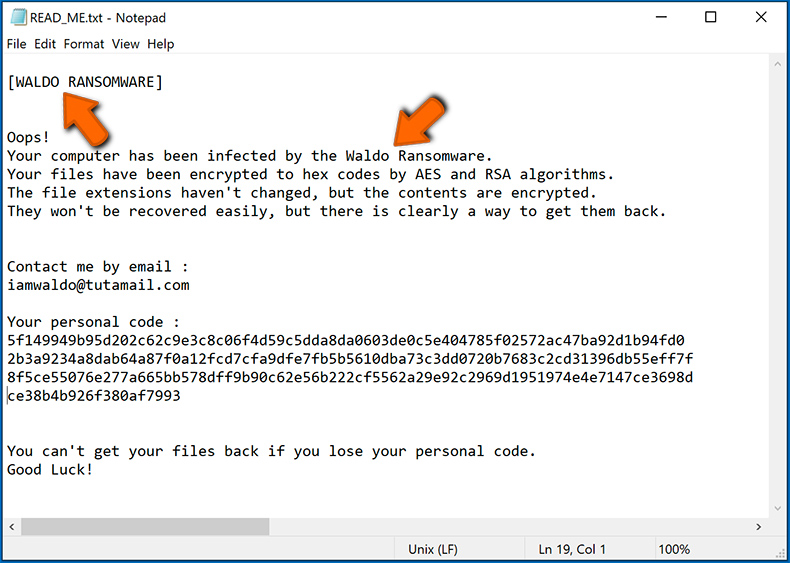

Per gestire correttamente un'infezione, è necessario prima identificarla. Alcune infezioni da ransomware utilizzano messaggi di richiesta di riscatto come introduzione (vedere il file di testo del ransomware WALDO di seguito).

Questo, tuttavia, è raro. Nella maggior parte dei casi, le infezioni da ransomware forniscono messaggi più diretti semplicemente affermando che i dati sono crittografati e che le vittime devono pagare una sorta di riscatto. Tieni presente che le infezioni di tipo ransomware generalmente generano messaggi con nomi di file diversi (ad esempio, "_readme.txt", "READ-ME.txt", "DECRYPTION_INSTRUCTIONS.txt", "DECRYPT_FILES.html", ecc.). Pertanto, l'utilizzo del nome di un messaggio di riscatto può sembrare un buon modo per identificare l'infezione. Il problema è che la maggior parte di questi nomi sono generici e alcune infezioni utilizzano gli stessi nomi, anche se i messaggi recapitati sono diversi e le infezioni stesse non sono correlate. Pertanto, l'utilizzo del solo nome del file del messaggio può essere inefficace e persino portare alla perdita permanente dei dati (ad esempio, tentando di decrittografare i dati utilizzando strumenti progettati per diverse infezioni ransomware, è probabile che gli utenti finiscano per danneggiare in modo permanente i file e la decrittografia non sarà più possibile anche con lo strumento corretto).

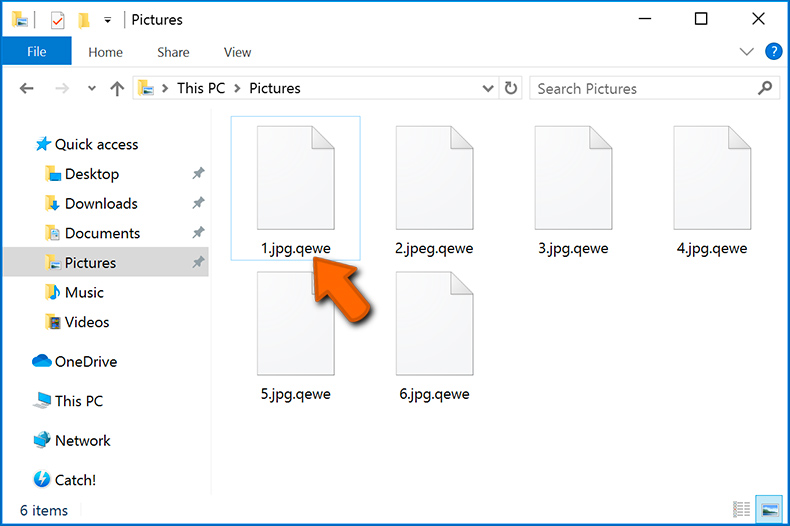

Un altro modo per identificare un'infezione da ransomware è controllare l'estensione del file, che viene aggiunta a ciascun file crittografato. Le infezioni ransomware sono spesso denominate in base alle estensioni che aggiungono (vedere i file crittografati da Qewe ransomware di seguito).

Tuttavia, questo metodo è efficace solo quando l'estensione aggiunta è unica: molte infezioni ransomware aggiungono un'estensione generica (ad esempio, ".encrypted", ".enc", ".crypted", ".locked", ecc.). In questi casi, l'identificazione del ransomware tramite l'estensione aggiunta diventa impossibile.

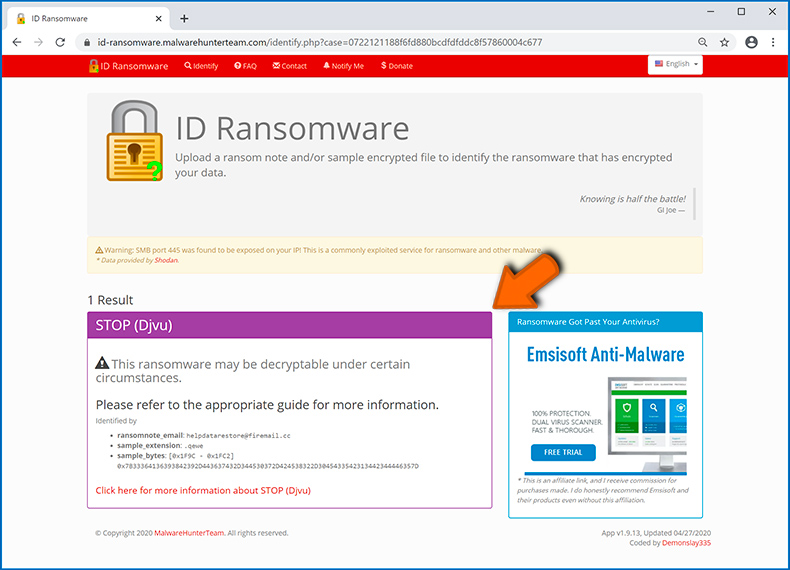

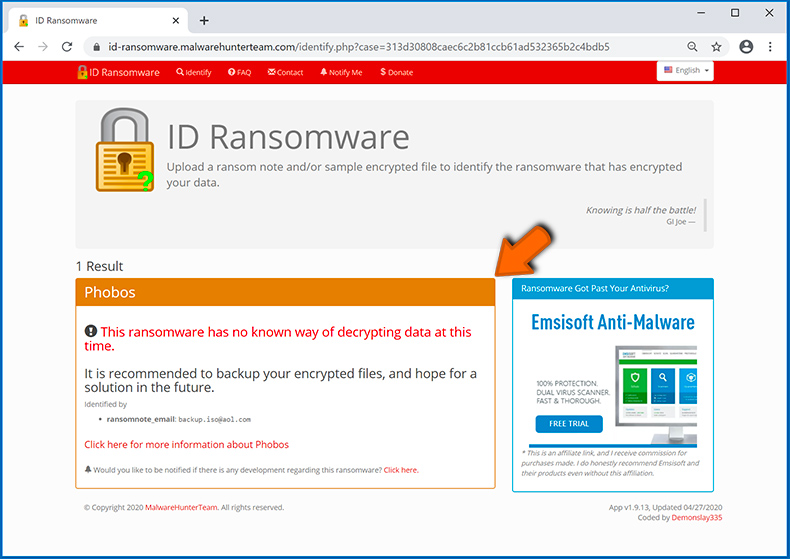

Uno dei modi più semplici e veloci per identificare un'infezione da ransomware è utilizzare il sito Web ID Ransomware. Questo servizio supporta la maggior parte delle infezioni ransomware esistenti. Le vittime caricano semplicemente il messaggio di riscatto ed un file crittografato (ti consigliamo di caricarli entrambi se possibile).

Il ransomware verrà identificato in pochi secondi e ti verranno forniti vari dettagli, come il nome della famiglia di malware a cui appartiene l'infezione, se è decifrabile e così via.

Esempio 1 (Qewe [Stop/Djvu] ransomware):

Esempio 2 (.iso [Phobos] ransomware):

Se i tuoi dati vengono crittografati da un ransomware non supportato da ID Ransomware, puoi sempre provare a cercare in Internet utilizzando determinate parole chiave (ad esempio, titolo del messaggio di riscatto, estensione del file, -mail di contatto fornite, indirizzi del cryptowallet, ecc.).

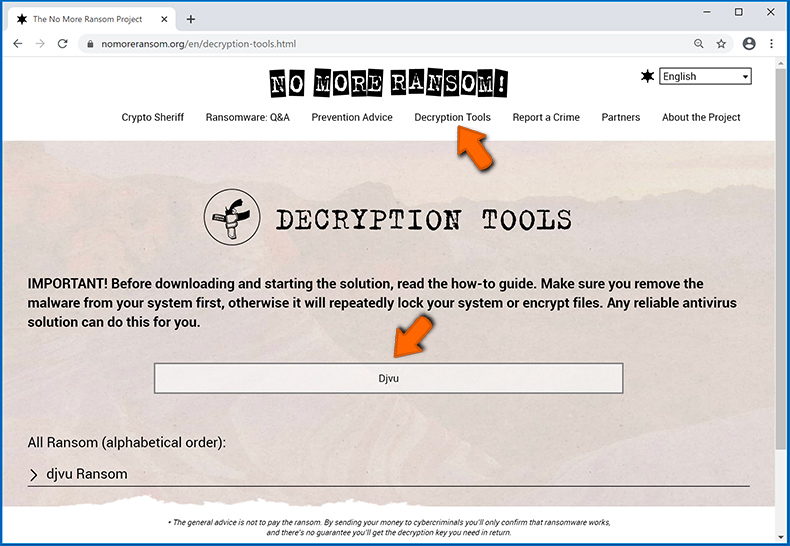

Cerca strumenti di decrittazione ransomware:

Gli algoritmi di crittografia utilizzati dalla maggior parte delle infezioni di tipo ransomware sono estremamente sofisticati e, se la crittografia viene eseguita correttamente, solo lo sviluppatore è in grado di ripristinare i dati. Questo perché la decrittografia richiede una chiave specifica, che viene generata durante la crittografia. Il ripristino dei dati senza la chiave è impossibile. Nella maggior parte dei casi, i criminali informatici memorizzano le chiavi su un server remoto, anziché utilizzare la macchina infetta come host. Dharma (CrySis), Phobos e altre famiglie di infezioni da ransomware di fascia alta sono virtualmente impeccabili e quindi il ripristino dei dati crittografati senza il coinvolgimento degli sviluppatori è semplicemente impossibile. Nonostante ciò, esistono dozzine di infezioni di tipo ransomware che sono poco sviluppate e contengono una serie di difetti (ad esempio, l'uso di chiavi di crittografia e decrittografia identiche per ciascuna vittima, chiavi archiviate localmente, ecc.). Pertanto, controlla sempre gli strumenti di decrittografia disponibili per qualsiasi ransomware che si infiltra nel tuo computer.

Trovare lo strumento di decrittazione corretto su Internet può essere molto frustrante. Per questo motivo, ti consigliamo di utilizzare il progetto No More Ransom su cui è utile identificare l'infezione da ransomware. Il sito Web No More Ransom Project contiene una sezione "Strumenti di decrittografia" con una barra di ricerca. Se si immette il nome del ransomware identificato verranno elencati tutti i decryptor disponibili (se presenti).

Ripristina i file con strumenti di recupero dati:

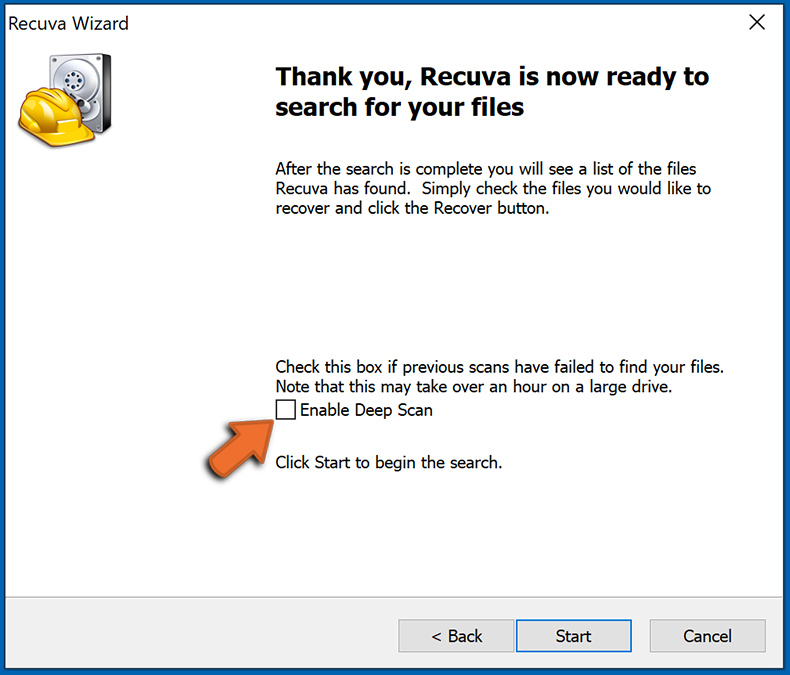

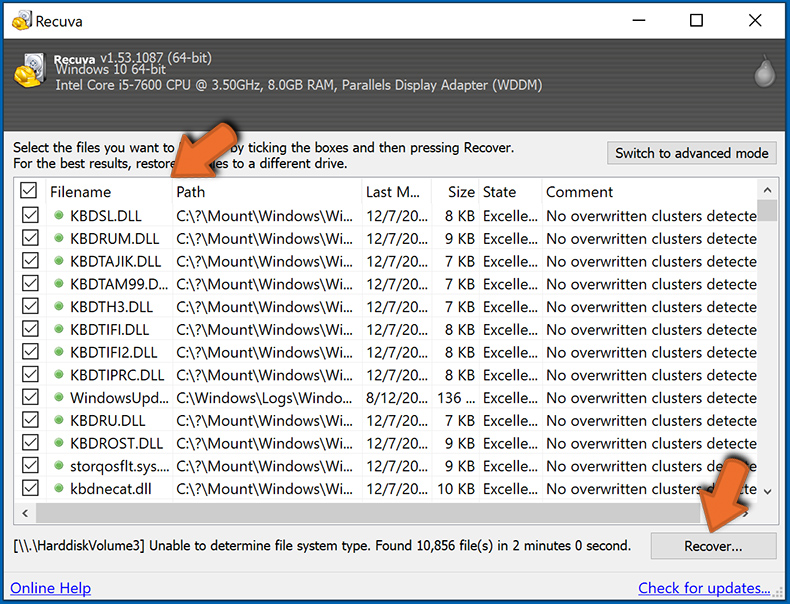

A seconda della situazione (qualità dell'infezione da ransomware, tipo di algoritmo di crittografia utilizzato, ecc.), potrebbe essere possibile ripristinare i dati con alcuni strumenti di terze parti. Pertanto, ti consigliamo di utilizzare lo strumento Recuva sviluppato da CCleaner. Questo strumento supporta più di mille tipi di dati (grafici, video, audio, documenti, ecc.) ed è molto intuitivo (per recuperare i dati è necessaria poca conoscenza). Inoltre, la funzionalità di ripristino è completamente gratuita.

Passaggio 1: eseguire una scansione.

Esegui l'applicazione Recuva e segui la procedura guidata. Ti verranno visualizzate diverse finestre che ti consentiranno di scegliere quali tipi di file cercare, quali posizioni devono essere scansionate, ecc. Tutto quello che devi fare è selezionare le opzioni che stai cercando e avviare la scansione. Ti consigliamo di abilitare "Deep Scan" prima di iniziare, altrimenti le capacità di scansione dell'applicazione saranno limitate.

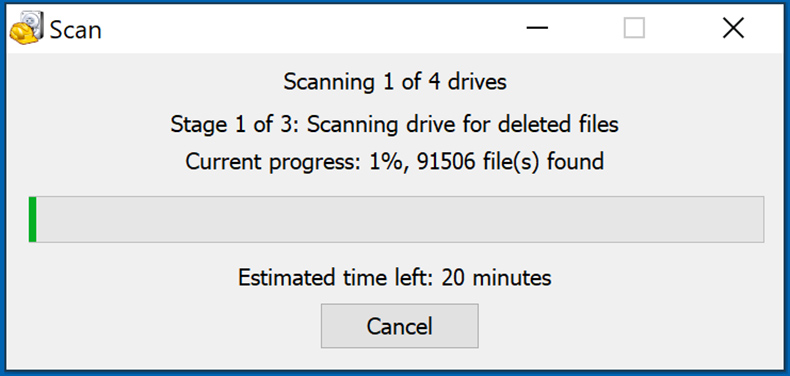

Attendi che Recuva completi la scansione. La durata della scansione dipende dal volume dei file (sia in quantità che in dimensione) che si sta analizzando (ad esempio, diverse centinaia di gigabyte potrebbero richiedere più di un'ora per la scansione). Pertanto, sii paziente durante il processo di scansione. Si sconsiglia inoltre di modificare o eliminare file esistenti, poiché ciò potrebbe interferire con la scansione. Se aggiungi dati aggiuntivi (ad esempio, il download di file o contenuti) durante la scansione, questo prolungherà il processo:

Passaggio 2: recuperare i dati.

Una volta completato il processo, seleziona le cartelle o file che desideri ripristinare e fai semplicemente clic su "Ripristina". Tieni presente che è necessario un po 'di spazio libero sull'unità di archiviazione per ripristinare i dati:

Crea un backup dei dati:

La corretta gestione dei file e la creazione di backup è essenziale per la sicurezza dei dati. Pertanto, sii sempre molto attento e pensa al futuro.

Gestione delle partizioni: si consiglia di archiviare i dati in più partizioni ed evitare di archiviare file importanti all'interno della partizione che contiene l'intero sistema operativo. Se cadi in una situazione in cui non puoi avviare il sistema e sei costretto a formattare il disco su cui è installato il sistema operativo (nella maggior parte dei casi, è qui che si nascondono le infezioni da malware), perderai tutti i dati memorizzati all'interno di tale unità. Questo è il vantaggio di avere più partizioni: se hai l'intero dispositivo di archiviazione assegnato a una singola partizione, sarai costretto a cancellare tutto, tuttavia creare più partizioni e allocare correttamente i dati ti consente di prevenire tali problemi. È possibile formattare facilmente una singola partizione senza influire sulle altre, quindi una verrà pulita e le altre rimarranno intatte ed i dati verranno salvati. La gestione delle partizioni è abbastanza semplice e puoi trovare tutte le informazioni necessarie sulla pagina web della documentazione di Microsoft.

Backup dei dati: uno dei metodi di backup più affidabili consiste nell'utilizzare un dispositivo di archiviazione esterno e tenerlo scollegato. Copia i tuoi dati su un disco rigido esterno, unità flash (thumb), SSD, HDD o qualsiasi altro dispositivo di archiviazione, scollegalo e conservalo in un luogo asciutto, lontano dal sole e da temperature estreme. Questo metodo è, tuttavia, piuttosto inefficiente, poiché i backup e gli aggiornamenti dei dati devono essere eseguiti regolarmente. Puoi anche utilizzare un servizio cloud o un server remoto. Qui è necessaria una connessione a Internet e c'è sempre la possibilità di una violazione della sicurezza, anche se è un'occasione davvero rara.

Si consiglia di utilizzare Microsoft OneDrive per il backup dei file. OneDrive ti consente di archiviare i tuoi file e dati personali nel cloud, sincronizzare i file su computer e dispositivi mobili, consentendoti di accedere e modificare i tuoi file da tutti i tuoi dispositivi Windows. OneDrive ti consente di salvare, condividere e visualizzare in anteprima i file, accedere alla cronologia dei download, spostare, eliminare e rinominare i file, nonché creare nuove cartelle e molto altro ancora.

È possibile eseguire il backup delle cartelle e dei file più importanti sul PC (cartelle Desktop, Documenti e Immagini). Alcune delle funzionalità più importanti di OneDrive includono il controllo delle versioni dei file, che conserva le versioni precedenti dei file per un massimo di 30 giorni. OneDrive include un cestino in cui vengono archiviati tutti i file eliminati per un periodo di tempo limitato. I file eliminati non vengono conteggiati come parte dell'assegnazione dell'utente.

Il servizio è realizzato utilizzando tecnologie HTML5 e consente di caricare file fino a 300 MB tramite drag and drop nel browser web o fino a 10 GB tramite l'applicazione desktop OneDrive. Con OneDrive, puoi scaricare intere cartelle come un singolo file ZIP con un massimo di 10.000 file, sebbene non possa superare i 15 GB per singolo download.

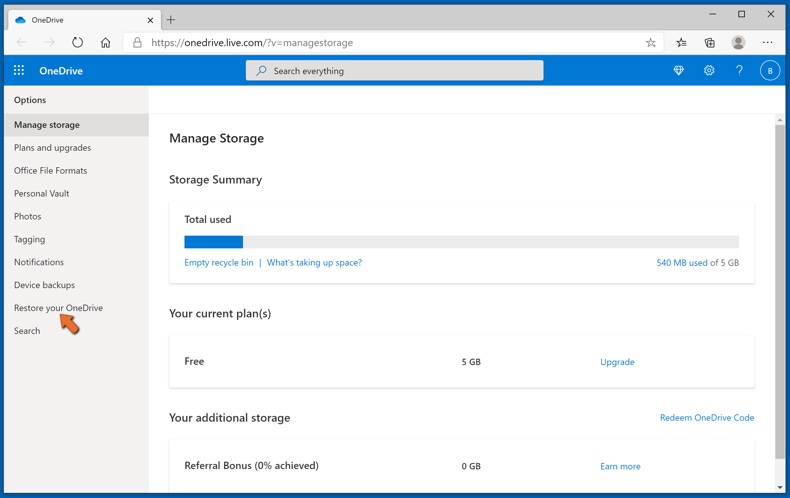

OneDrive viene fornito con 5 GB di spazio di archiviazione gratuito pronto all'uso, con ulteriori opzioni di archiviazione da 100 GB, 1 TB e 6 TB disponibili per una tariffa basata su abbonamento. Puoi ottenere uno di questi piani di archiviazione acquistando spazio di archiviazione aggiuntivo separatamente o con un abbonamento a Office 365.

Creazione di un backup dei dati:

Il processo di backup è lo stesso per tutti i tipi di file e cartelle. Ecco come puoi eseguire il backup dei tuoi file utilizzando Microsoft OneDrive

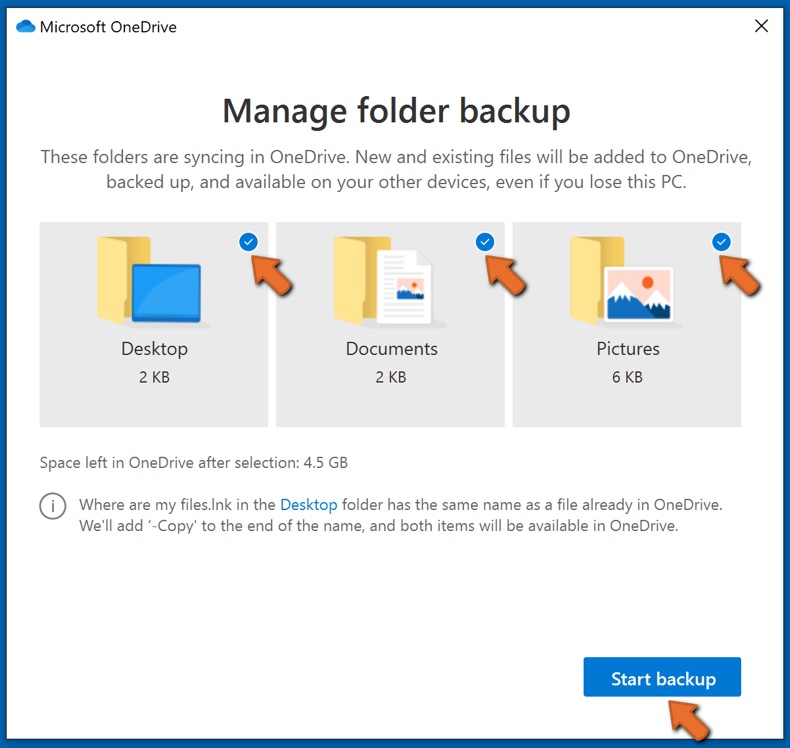

Passaggio 1: scegli i file o le cartelle di cui desideri eseguire il backup.

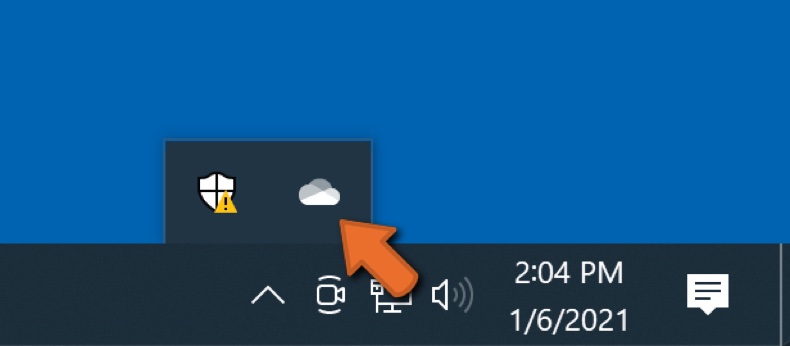

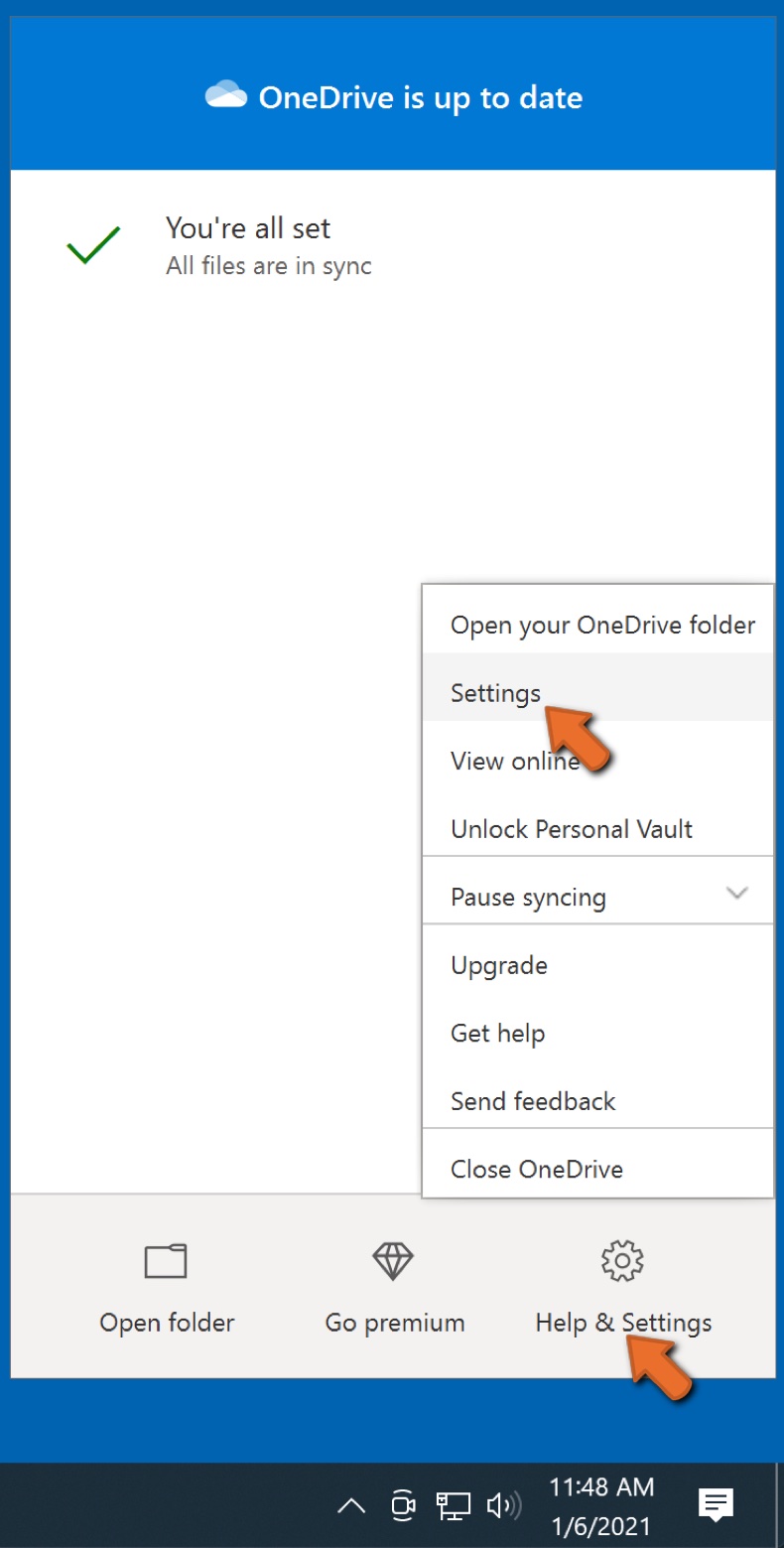

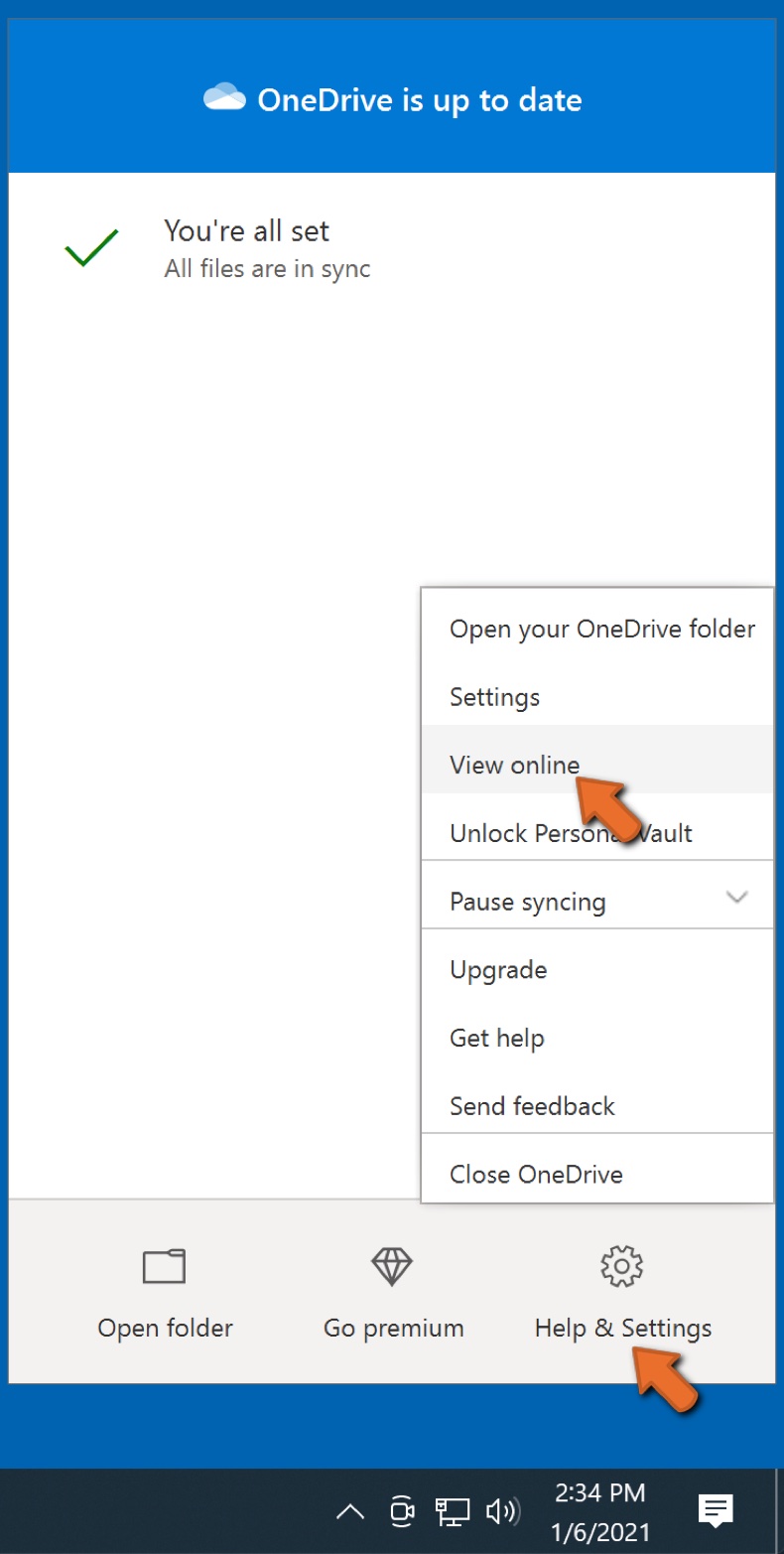

Fare clic sull'icona della nuvola di OneDrive per aprire il menu di OneDrive. In questo menu è possibile personalizzare le impostazioni di backup dei file.

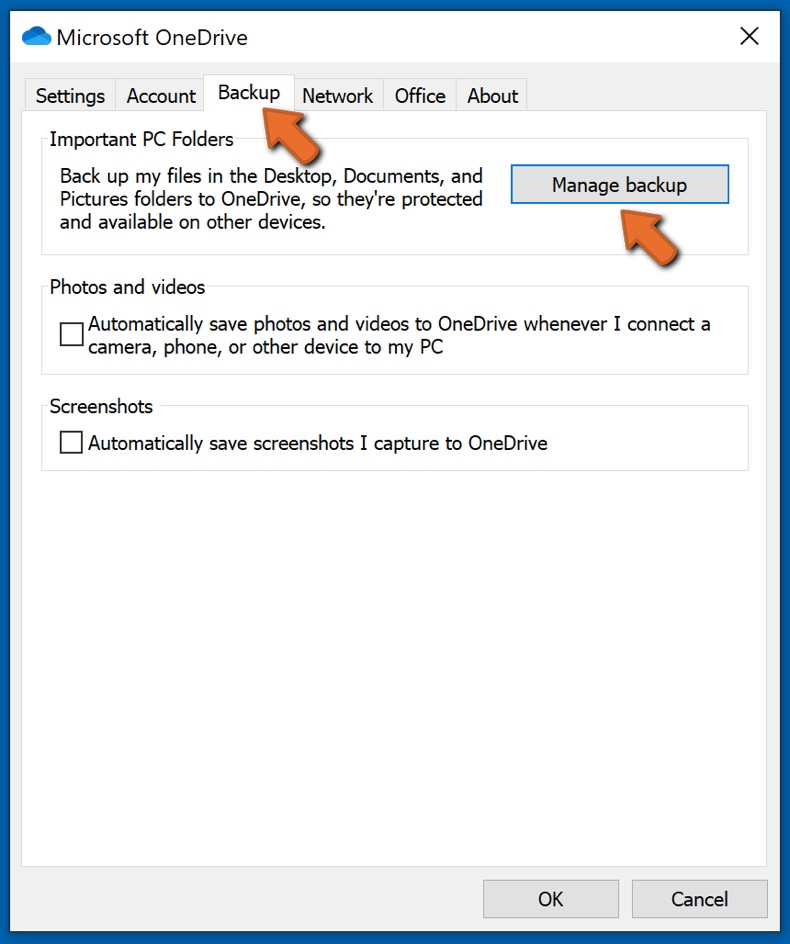

Fare clic su Guida e impostazioni, quindi selezionare Impostazioni dal menu a discesa.

Vai alla scheda Backup e fai clic su Gestisci backup.

In questo menu, puoi scegliere di eseguire il backup del Desktop e di tutti i file su di esso e delle cartelle Documenti e Immagini, ancora una volta, con tutti i file al loro interno. Fare clic su Avvia backup.

Ora, quando aggiungi un file o una cartella nelle cartelle Desktop e Documenti e Immagini, verrà automaticamente eseguito il backup su OneDrive.

Per aggiungere cartelle e file non nelle posizioni mostrate sopra, è necessario aggiungerli manualmente.

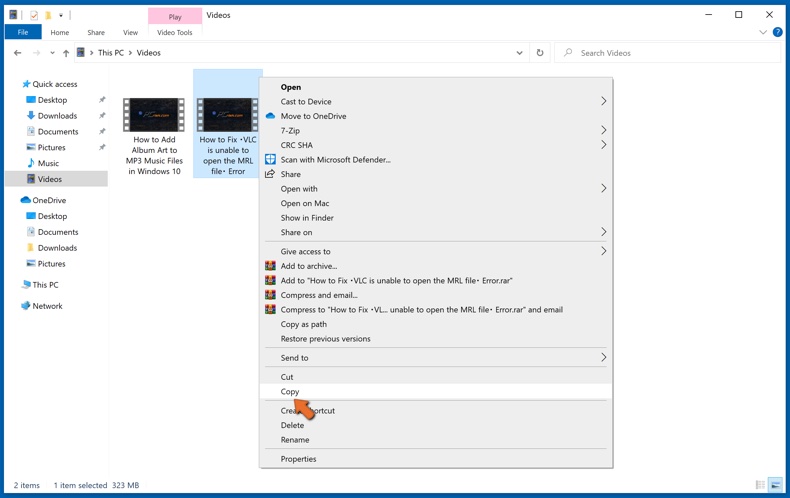

Apri Esplora file e vai alla posizione della cartella o file di cui desideri eseguire il backup. Seleziona l'elemento, fai clic con il pulsante destro del mouse e fai clic su Copia.

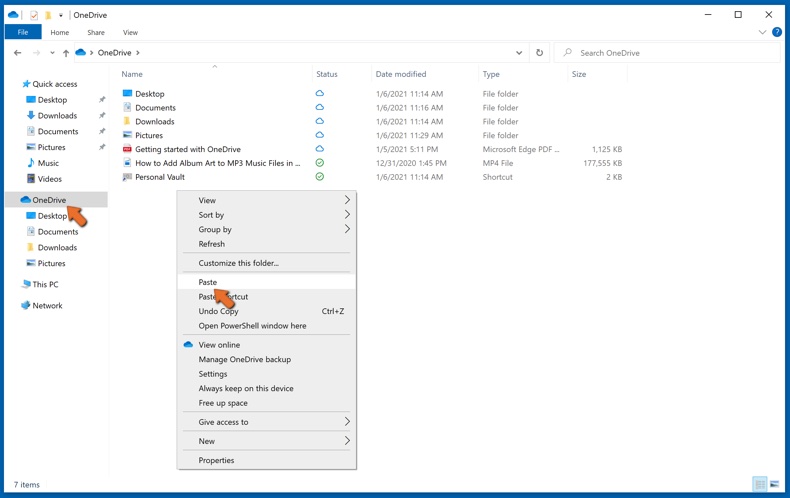

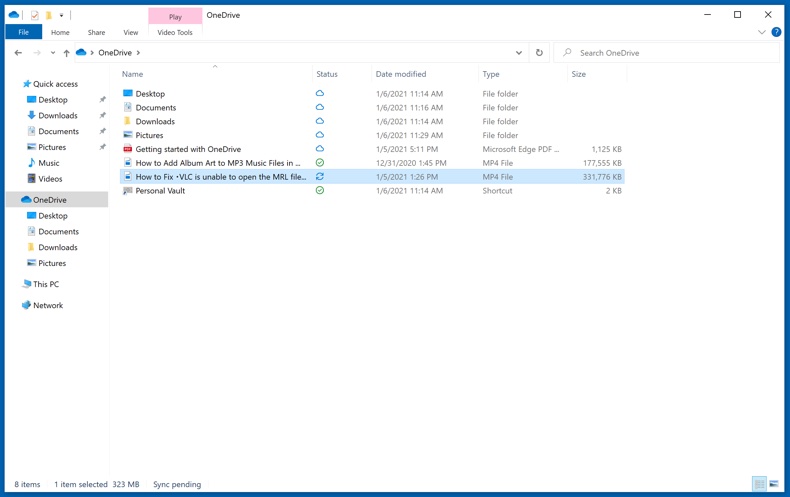

Quindi, vai a OneDrive, fai clic con il pulsante destro del mouse in un punto qualsiasi della finestra e fai clic su Incolla. In alternativa, puoi semplicemente trascinare e rilasciare un file in OneDrive. OneDrive creerà automaticamente un backup della cartella o del file.

Viene eseguito automaticamente il backup di tutti i file aggiunti alla cartella OneDrive nel cloud. Il cerchio verde con il segno di spunta indica che il file è disponibile sia localmente che su OneDrive e che la versione del file è la stessa su entrambi. L'icona della nuvola blu indica che il file non è stato sincronizzato ed è disponibile solo su OneDrive. L'icona di sincronizzazione indica che il file è attualmente in fase di sincronizzazione.

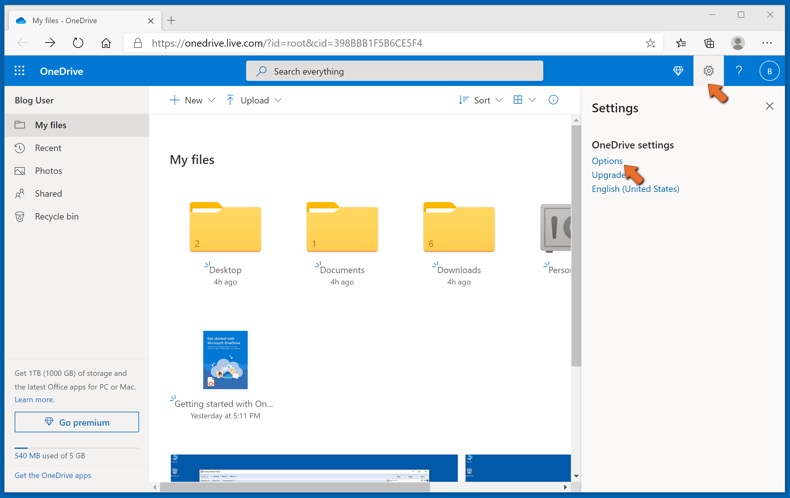

Per accedere ai file che si trovano solo su OneDrive online, vai al menu a discesa Guida e impostazioni e seleziona Visualizza online.

Step 2: ripristina i file danneggiati.

OneDrive si assicura che i file rimangano sincronizzati, quindi la versione del file sul computer è la stessa versione sul cloud. Tuttavia, se il ransomware ha crittografato i tuoi file, puoi sfruttare la funzione Cronologia versioni di OneDrive che ti consentirà di ripristinare le versioni dei file prima della crittografia.

Microsoft 365 ha una funzione di rilevamento del ransomware che ti avvisa quando i tuoi file di OneDrive sono stati attaccati e ti guida attraverso il processo di ripristino dei tuoi file. Va notato, tuttavia, che se non si dispone di un abbonamento a Microsoft 365 a pagamento, si ottiene gratuitamente un solo rilevamento e ripristino dei file.

Se i file di OneDrive vengono eliminati, danneggiati o infettati da malware, puoi ripristinare l'intero OneDrive a uno stato precedente. Ecco come ripristinare l'intero OneDrive:

1. Se hai eseguito l'accesso con un account personale, fai clic sull'icona Impostazioni nella parte superiore della pagina. Quindi, fai clic su Opzioni e seleziona Ripristina il tuo OneDrive.

Se hai effettuato l'accesso con un account di lavoro o di scuola, fai clic sull'ingranaggio Impostazioni nella parte superiore della pagina. Quindi, fai clic su Ripristina il tuo OneDrive.

2. Nella pagina Ripristina il tuo OneDrive, seleziona una data dall'elenco a discesa. Tieni presente che se stai ripristinando i tuoi file dopo il rilevamento automatico del ransomware, verrà selezionata una data di ripristino.

3. Dopo aver configurato tutte le opzioni di ripristino dei file, fare clic su Ripristina per annullare tutte le attività selezionate.

Il modo migliore per evitare danni da infezioni da ransomware è mantenere backup regolari e aggiornati.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione