Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Che tipo di malware è DarkCloud?

DarkCloud è un programma dannoso classificato come stealer. I malware appartenenti a questa categoria sono progettati per rubare informazioni sensibili dai sistemi infetti. È stato osservato che lo stealer DarkCloud utilizza sofisticate tecniche di infiltrazione e anti-analisi/anti-rilevamento.

Panoramica sul malware DarkCloud

DarkCloud si è infiltrato nei sistemi attraverso tre diverse catene di infezione. Tutti questi processi prevedono complesse misure di protezione per impedire l'analisi e il rilevamento; quasi ogni fase è protetta.

Per approfondire alcune delle catene conosciute, tutte iniziano con malspam (e-mail di spam dannose) che distribuiscono file virulenti. Le catene si basano su diversi formati di archivio: RAR, TAR o 7Z (7-Zip). I primi due contengono ciascuno un file JavaScript (JS), mentre il 7Z contiene un file Windows Script File (WSF).

Nella catena che coinvolge il file JavaScript, viene scaricato/eseguito un file PowerShell (PS1), che introduce poi un file eseguibile (EXE) che è il ladro DarkCloud.

Il processo con il file di script Windows scarica ed esegue allo stesso modo un file PowerShell dalla stessa fonte, ma il file non è lo stesso. In questa catena, un eseguibile viene scritto nella directory dei file temporanei (cartella %tmp%) con un nome file casuale. Il file PowerShell viene quindi utilizzato per eseguire il file EXE.

Per approfondire alcuni dei meccanismi utilizzati nella catena per la protezione, viene utilizzata una forte offuscamento. Il payload DarkCloud può essere protetto utilizzando ConfuserEx, un protettore di applicazioni .NET. In questi casi, viene utilizzato anche il process hollowing, una tecnica che in genere comporta la creazione di un processo legittimo ma sospeso, la cui memoria viene poi sovrascritta con il codice di un eseguibile dannoso al fine di eseguirlo al posto del processo innocuo.

Sono stati rilevati casi in cui le infezioni di DarkCloud si basavano su AutoIt per eludere il rilevamento del sistema. La crittografia è stata utilizzata anche per offuscare parti del codice.

Come accennato nell'introduzione, DarkCloud è uno stealer che prende di mira i dati vulnerabili. Setaccia directory specifiche alla ricerca di file di interesse (in base all'estensione e potenzialmente a parole chiave come i nomi delle carte di credito).

In generale, gli stealer hanno la capacità di estrarre informazioni da varie applicazioni come browser, VPN, FTP, messenger, gestori di password, client di posta elettronica, portafogli di criptovalute, ecc. Le informazioni prese di mira possono includere cookie Internet, dettagli di identificazione personale, nomi utente/password, numeri di carte di credito/debito e così via.

Va sottolineato che gli sviluppatori di malware spesso migliorano i loro software e le loro metodologie. Pertanto, DarkCloud potrebbe proliferare in modo diverso o utilizzare altre tecniche di infiltrazione. Le potenziali versioni future di questo stealer potrebbero avere funzionalità e caratteristiche aggiuntive/diverse.

In sintesi, la presenza di software come lo stealer DarkCloud sui dispositivi può portare a gravi problemi di privacy, perdite finanziarie e furti di identità.

| Nome | DarkCloud malware |

| Tipo di minaccia | Trojan, stealer, virus che ruba le password. |

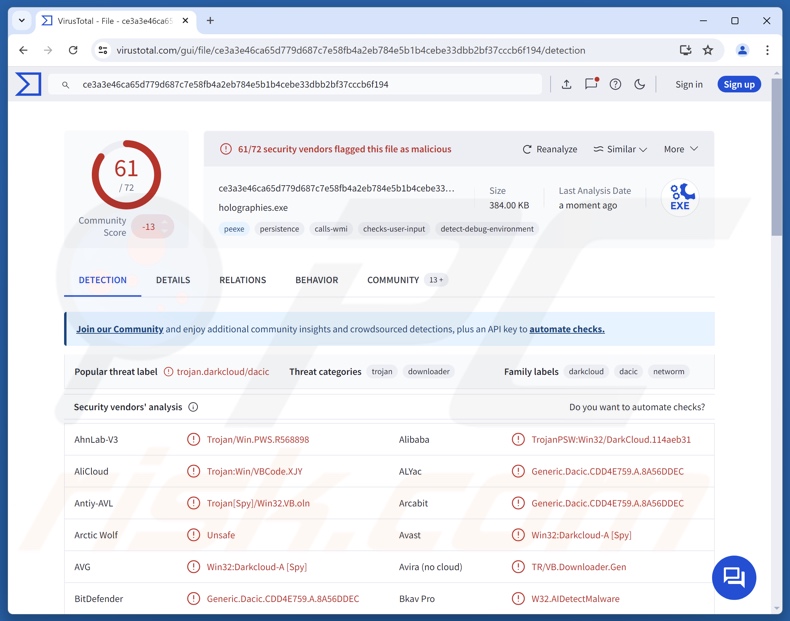

| Nomi di rilevamento | Avast (Win32:Darkcloud-A [Spy]), Combo Cleaner (Generic.Dacic.CDD4E759.A.8A56DDEC), ESET-NOD32 (Una variante di Win32/Spy.VB. OLN), Kaspersky (Trojan-PSW.Win32.DarkCloud.aal), Microsoft (Trojan:Win32/DarkCloud!rfn), Elenco completo delle rilevazioni (VirusTotal) |

| Sintomi | I trojan sono progettati per infiltrarsi furtivamente nel computer della vittima e rimanere silenziosi, quindi non sono chiaramente visibili sintomi particolari su una macchina infetta. |

| Metodi di distribuzione | Allegati e-mail infetti, pubblicità online dannose, ingegneria sociale, “crack” di software. |

| Danni | Furto di password e informazioni bancarie, furto di identità, aggiunta del computer della vittima a una botnet. |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Esempi di malware di tipo stealer

Abbiamo scritto di innumerevoli programmi dannosi; JSCEAL, RMC stealer, Leet, SHUYAL e BOFAMET sono solo alcuni dei nostri articoli più recenti sugli stealer. Questo software può prendere di mira solo dettagli specifici o un'ampia gamma di dati.

Inoltre, i programmi di tipo stealer sono spesso utilizzati in combinazione con altri malware. Per di più, le funzionalità di furto di dati sono prevalenti in generale.

È importante sottolineare che, indipendentemente dal modo in cui opera il malware, la sua presenza su un sistema minaccia l'integrità del dispositivo e la sicurezza dell'utente. Pertanto, tutte le minacce devono essere eliminate immediatamente dopo il rilevamento.

Come ha fatto DarkCloud a infiltrarsi nel mio computer?

DarkCloud si è diffuso attraverso campagne di spam via e-mail che distribuivano un archivio nei formati RAR, TAR o 7Z. Gli archivi RAR e TAR contenevano file JavaScript, mentre quelli 7Z contenevano un file di script Windows. Tuttavia, questo stealer potrebbe essere diffuso utilizzando tecniche o formati diversi. I file dannosi possono essere archivi, eseguibili, documenti (ad esempio, Microsoft Office, Microsoft OneNote, PDF, ecc.), JavaScript e così via. La semplice apertura di un file di questo tipo può essere sufficiente per innescare la catena di infezione.

I metodi di distribuzione del malware più diffusi includono: trojan (backdoor/loader), download drive-by (furtivi/ingannevoli), allegati o link dannosi nelle e-mail di spam (ad es. e-mail, PM/DM, SMS, ecc.), malvertising, truffe online, programmi/media piratati, fonti di download dubbie (ad es. freeware e siti web di terze parti, reti di condivisione P2P, ecc.), strumenti di attivazione software illegali (“cracks”) e aggiornamenti falsi.

Inoltre, alcuni programmi dannosi possono diffondersi autonomamente tramite reti locali e dispositivi di archiviazione rimovibili (ad esempio, dischi rigidi esterni, unità flash USB, ecc.).

Come evitare l'installazione di malware?

La cautela è fondamentale per garantire la sicurezza dei dispositivi e degli utenti. Pertanto, prestate sempre attenzione durante la navigazione, poiché Internet è pieno di contenuti ingannevoli e dannosi. Trattate con cautela le e-mail e gli altri messaggi in arrivo; non aprite allegati o link presenti in comunicazioni sospette/irrilevanti.

Inoltre, scaricate solo da fonti ufficiali e affidabili. Attivate e aggiornate i programmi utilizzando funzioni/strumenti forniti da sviluppatori autentici, poiché quelli ottenuti da terze parti possono contenere malware.

È essenziale avere un antivirus affidabile installato e aggiornato. Questo software deve essere utilizzato per eseguire scansioni regolari del sistema e per rimuovere le minacce e i problemi rilevati. Se ritieni che il tuo computer sia già infetto, ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu rapido:

- Che cos'è DarkCloud?

- FASE 1. Rimozione manuale del malware DarkCloud.

- FASE 2. Verifica se il tuo computer è pulito.

Come rimuovere manualmente il malware?

La rimozione manuale del malware è un'operazione complessa: solitamente è meglio lasciare che siano i programmi antivirus o anti-malware a farlo automaticamente. Per rimuovere questo malware, consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

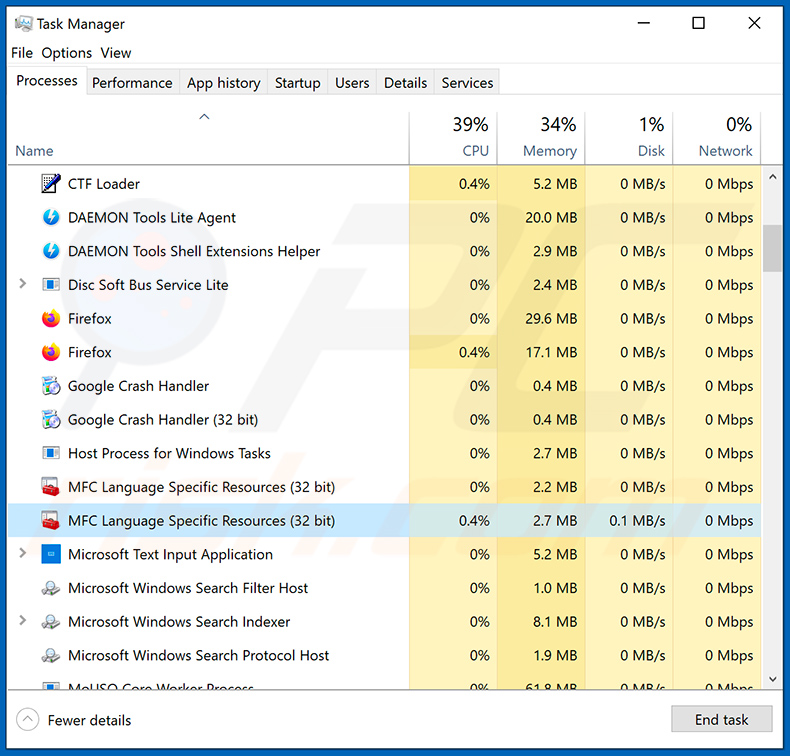

Se desideri rimuovere il malware manualmente, il primo passo è identificare il nome del malware che stai cercando di rimuovere. Ecco un esempio di un programma sospetto in esecuzione sul computer di un utente:

Se hai controllato l'elenco dei programmi in esecuzione sul tuo computer, ad esempio utilizzando Task Manager, e hai identificato un programma che sembra sospetto, dovresti procedere con questi passaggi:

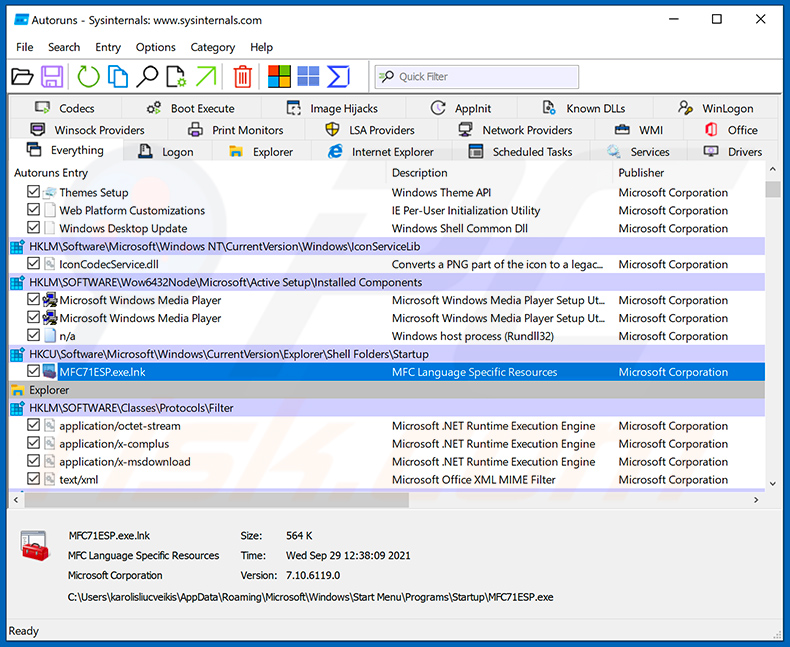

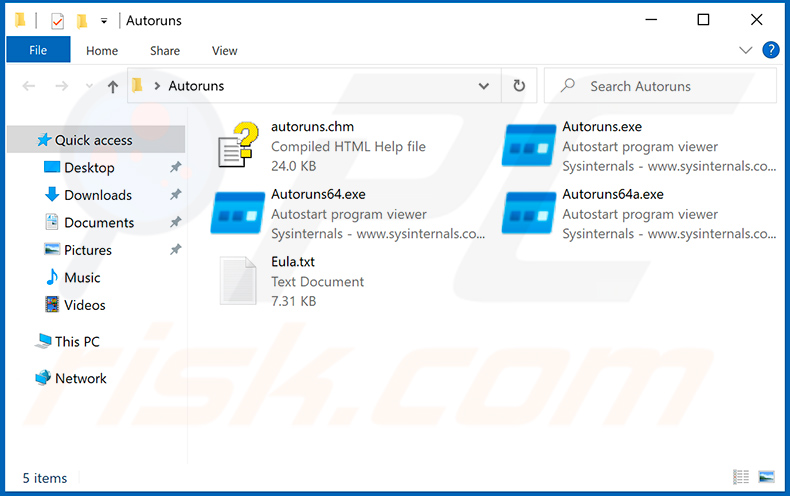

Scarica un programma chiamato Autoruns. Questo programma mostra le applicazioni ad avvio automatico, il Registro di sistema e le posizioni del file system:

Scarica un programma chiamato Autoruns. Questo programma mostra le applicazioni ad avvio automatico, il Registro di sistema e le posizioni del file system:

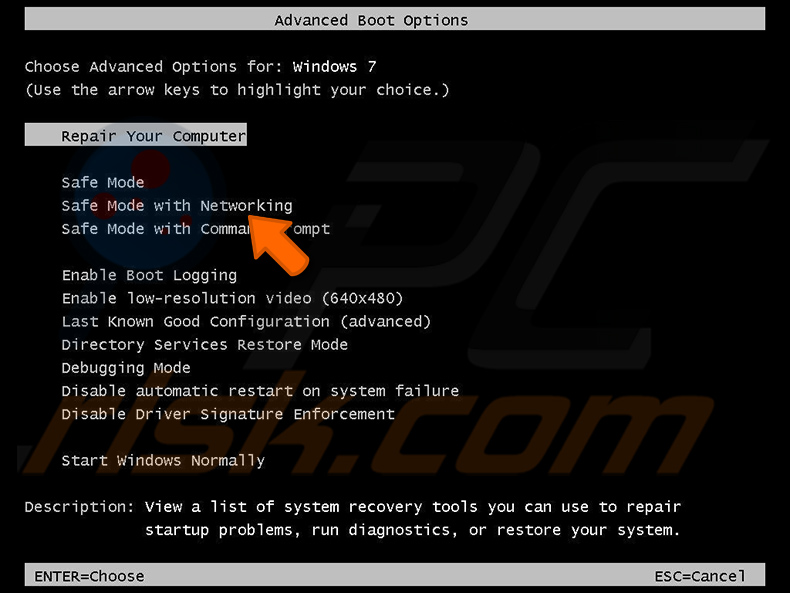

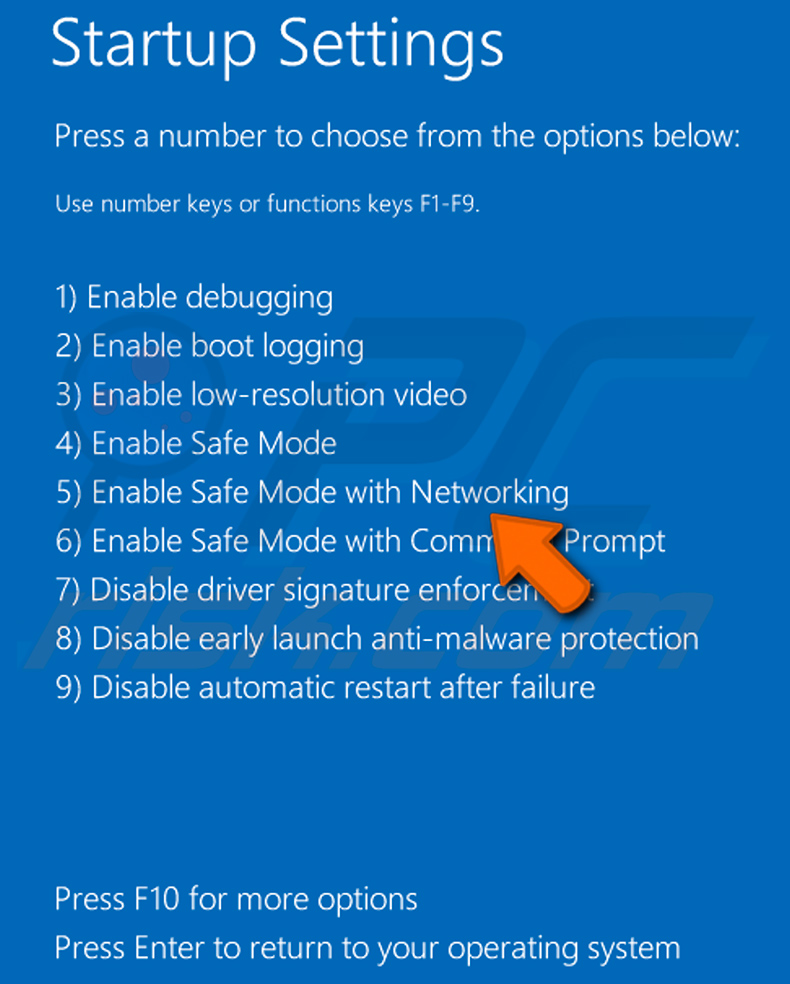

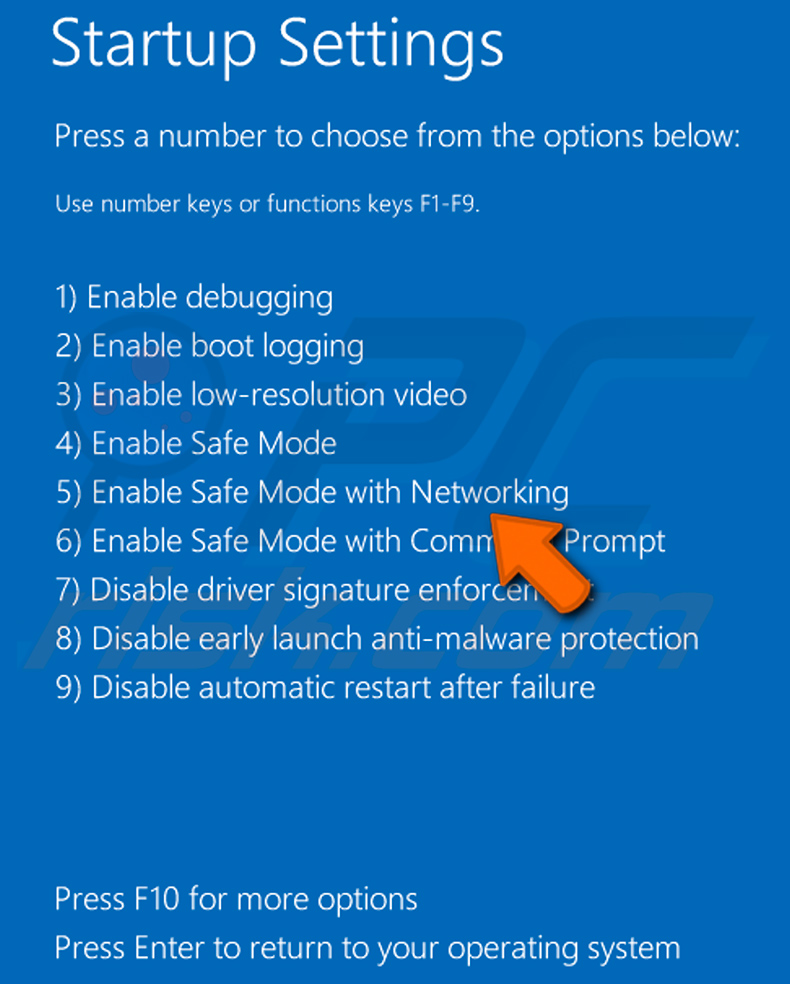

Riavvia il computer in modalità provvisoria:

Riavvia il computer in modalità provvisoria:

Utenti Windows XP e Windows 7: avviare il computer in modalità provvisoria. Fare clic su Start, quindi su Spegni, Riavvia e OK. Durante il processo di avvio del computer, premere più volte il tasto F8 sulla tastiera fino a quando non viene visualizzato il menu Opzioni avanzate di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in “Modalità provvisoria con rete”:

Utenti Windows 8: avviare Windows 8 in modalità provvisoria con rete - Andare alla schermata Start di Windows 8, digitare Avanzate, nei risultati della ricerca selezionare Impostazioni.

Fare clic su Opzioni di avvio avanzate, nella finestra “Impostazioni generali del PC” aperta, selezionare Avvio avanzato. Fare clic sul pulsante “Riavvia ora”. Il computer verrà riavviato nel menu “Opzioni di avvio avanzate”. Fare clic sul pulsante “Risoluzione dei problemi”, quindi fare clic sul pulsante “Opzioni avanzate”. Nella schermata delle opzioni avanzate, fare clic su “Impostazioni di avvio”.

Fai clic sul pulsante “Riavvia”. Il PC si riavvierà nella schermata Impostazioni di avvio. Premi F5 per avviare in modalità provvisoria con rete.

Video che mostra come avviare Windows 8 in “Modalità provvisoria con rete”:

Utenti Windows 10: clicca sul logo Windows e seleziona l'icona di alimentazione. Nel menu che si apre, clicca su ‘Riavvia’ tenendo premuto il tasto “Shift” sulla tastiera. Nella finestra “Scegli un'opzione”, clicca su “Risoluzione dei problemi”, quindi seleziona “Opzioni avanzate”.

Nel menu delle opzioni avanzate, seleziona “Impostazioni di avvio” e clicca sul pulsante ‘Riavvia’. Nella finestra successiva, clicca sul tasto “F5” della tastiera. In questo modo il sistema operativo verrà riavviato in modalità provvisoria con rete.

Video che mostra come avviare Windows 10 in “Modalità provvisoria con rete”:

Estrai l'archivio scaricato ed esegui il file Autoruns.exe.

Estrai l'archivio scaricato ed esegui il file Autoruns.exe.

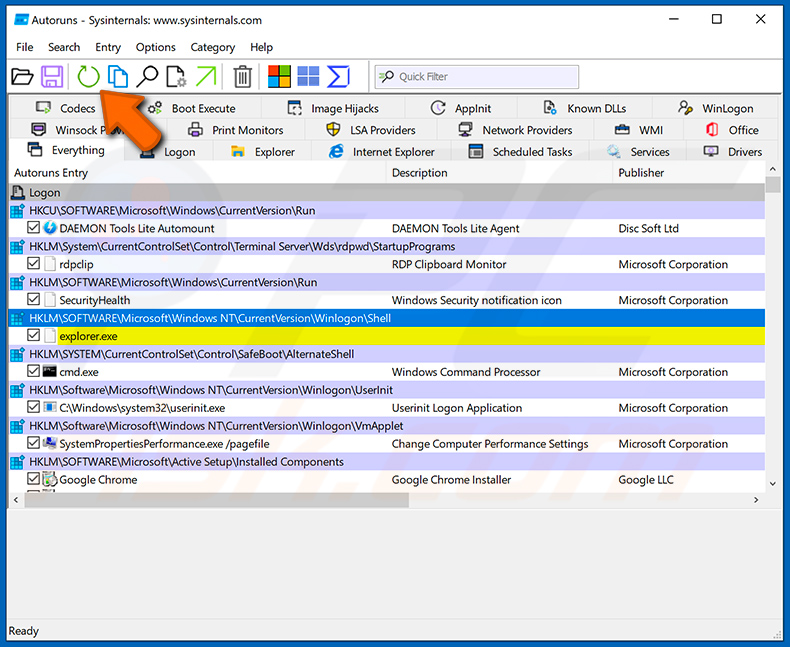

Nell'applicazione Autoruns, clicca su “Opzioni” in alto e deseleziona le opzioni “Nascondi posizioni vuote” e “Nascondi voci Windows”. Dopo questa procedura, fare clic sull'icona “Aggiorna”.

Nell'applicazione Autoruns, clicca su “Opzioni” in alto e deseleziona le opzioni “Nascondi posizioni vuote” e “Nascondi voci Windows”. Dopo questa procedura, fare clic sull'icona “Aggiorna”.

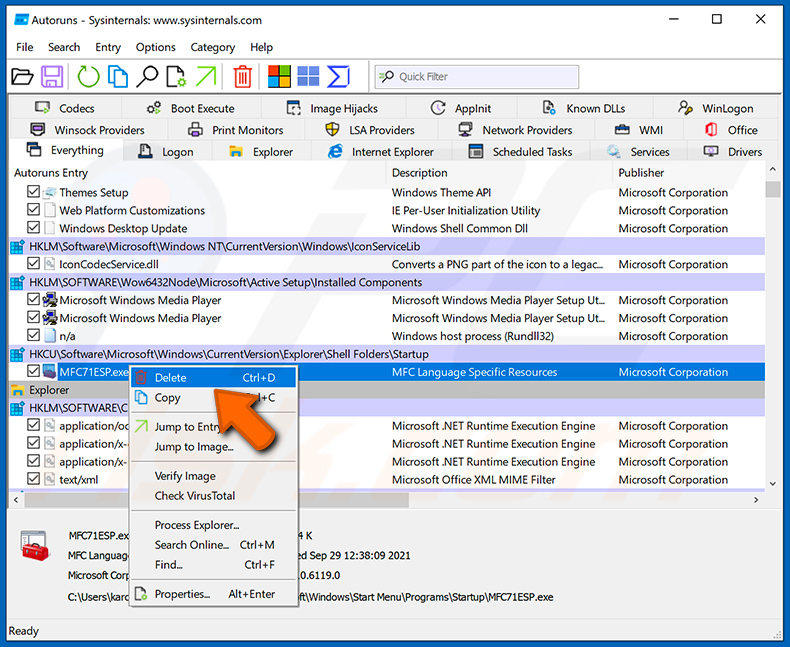

Controlla l'elenco fornito dall'applicazione Autoruns e individua il file malware che desideri eliminare.

Controlla l'elenco fornito dall'applicazione Autoruns e individua il file malware che desideri eliminare.

È necessario annotarne il percorso completo e il nome. Si noti che alcuni malware nascondono i nomi dei processi sotto nomi di processi Windows legittimi. In questa fase, è molto importante evitare di rimuovere i file di sistema. Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e selezionare “Elimina”.

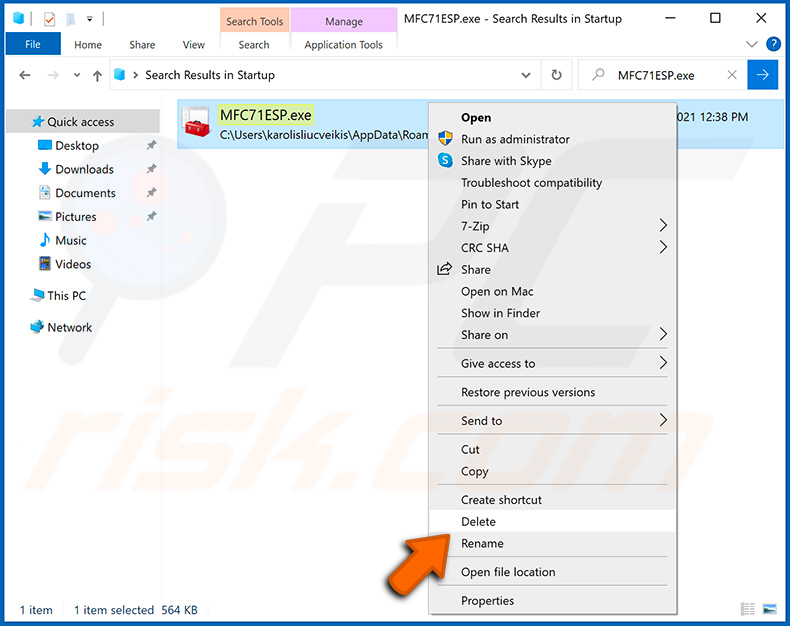

Dopo aver rimosso il malware tramite l'applicazione Autoruns (questo assicura che il malware non venga eseguito automaticamente al prossimo avvio del sistema), è necessario cercare il nome del malware sul computer. Assicurarsi di abilitare i file e le cartelle nascosti prima di procedere. Se si trova il nome del file del malware, assicurarsi di rimuoverlo.

Riavvia il computer in modalità normale. Seguendo questi passaggi dovresti riuscire a rimuovere qualsiasi malware dal tuo computer. Tieni presente che la rimozione manuale delle minacce richiede competenze informatiche avanzate. Se non possiedi tali competenze, affida la rimozione del malware a programmi antivirus e anti-malware.

Questi passaggi potrebbero non funzionare con infezioni da malware avanzate. Come sempre, è meglio prevenire l'infezione piuttosto che cercare di rimuovere il malware in un secondo momento. Per mantenere il computer al sicuro, installare gli ultimi aggiornamenti del sistema operativo e utilizzare un software antivirus. Per essere sicuri che il computer sia privo di infezioni da malware, si consiglia di eseguire una scansione con Combo Cleaner Antivirus per Windows.

Domande frequenti (FAQ)

Il mio computer è stato infettato dal malware DarkCloud, devo formattare il mio dispositivo di archiviazione per eliminarlo?

La rimozione del malware raramente richiede misure così drastiche.

Quali sono i problemi più gravi che il malware DarkCloud può causare?

Le minacce associate a un'infezione dipendono dalle funzionalità del malware e dagli obiettivi dei criminali informatici. DarkCloud è uno stealer che sottrae dati sensibili dai dispositivi infetti. In generale, gli stealer sono collegati a gravi problemi di privacy, perdite finanziarie e furti di identità.

Qual è lo scopo del malware DarkCloud?

Il malware viene utilizzato principalmente per generare entrate. Tuttavia, il software dannoso può anche essere utilizzato per divertire gli aggressori o realizzare i loro rancori personali, interrompere processi (ad esempio siti, servizi, aziende, ecc.), impegnarsi in hacktivismo e lanciare attacchi motivati da ragioni politiche/geopolitiche.

Come ha fatto il malware DarkCloud a infiltrarsi nel mio computer?

DarkCloud si è diffuso tramite malspam. Potrebbe essere distribuito utilizzando altri metodi, oltre alle e-mail di spam. Le tecniche di proliferazione del malware comunemente utilizzate includono: download drive-by, trojan, canali di download inaffidabili (ad esempio, siti di freeware e di hosting di file gratuiti, reti di condivisione P2P, ecc.), malvertising, truffe online, strumenti di attivazione di software illegali (“crack”), contenuti piratati e aggiornamenti falsi. Alcuni programmi dannosi possono diffondersi autonomamente tramite reti locali e dispositivi di archiviazione rimovibili.

Combo Cleaner mi proteggerà dal malware?

Combo Cleaner è in grado di rilevare e rimuovere la maggior parte delle infezioni da malware conosciute. Si noti che è fondamentale eseguire una scansione completa del sistema, poiché i programmi dannosi sofisticati tendono a nascondersi in profondità all'interno dei sistemi.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione