Come evitare l'installazione di malware attraverso la campagna spam Coronavirus?

TrojanConosciuto anche come: Coronavirus campagna spam

Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

"Coronavirus Email Virus", guida di rimozione

Cos'è "Coronavirus Email Virus"?

Esistono numerose varianti della campagna spam Coronavirus, i cyber criminali la diffondono allo scopo di ingannare i destinatari infettando i loro computer con programmi dannosi come Agent Tesla, Emotet, LokiBot, Remcos, TrickBot, FormBook, Ave Maria, LimeRAT, CrimsonRAT, e altri malware ad alto rischio. Inviano email che contengono un collegamento a un sito Web progettato per scaricare un file dannoso e visualizzare contenuti non affidabili (ad esempio siti di phishing) o alcuni allegati dannosi. In ogni caso, se aperti (eseguiti), quei file installano un determinato programma dannoso. Raccomandiamo vivamente di ignorare questa email, non ha nulla a che fare con l'attuale Coronavirus.

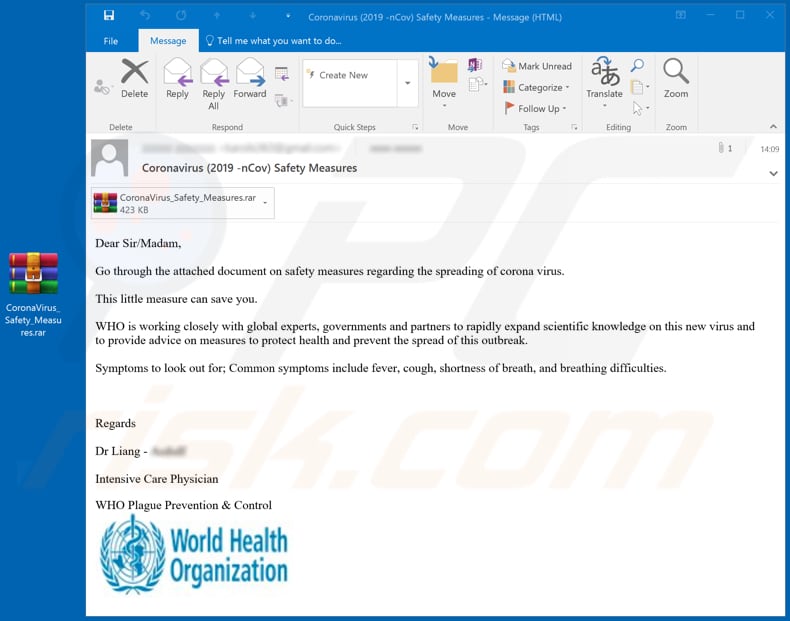

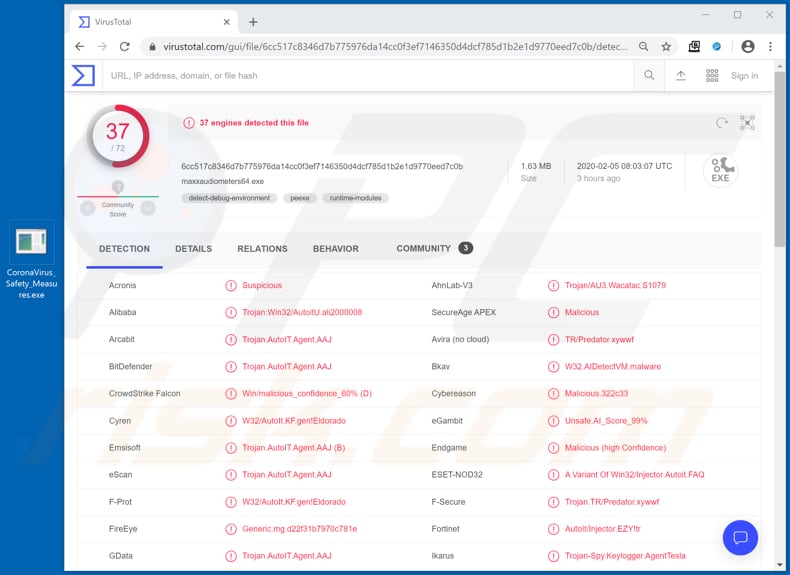

Questa variante della campagna spam è mascherata da una lettera dell'Organizzazione mondiale della sanità (OMS) in merito alle misure di protezione contro il nuovo Coronavirus. Suggerisce che il file allegato o il collegamento al sito Web incluso contenga informazioni su come prevenire la diffusione del Coronavirus ed evitare di essere infettato da esso. Tuttavia, i file allegati o i file che vengono scaricati tramite il collegamento incluso sono progettati per installare uno o un altro programma dannoso. Come accennato nell'introduzione, questa campagna antispam di Coronavirus viene utilizzata per diffondere diversi programmi dannosi. In entrambi i casi, è molto probabile che i criminali informatici dietro di essa tentino di infettare i computer con alcuni trojan o ransomware. Tuttavia, potrebbero utilizzare la campagna Coronavirus per diffondere anche altri tipi di malware. In genere, diffondono Trojan progettati per rubare informazioni sensibili come accessi, password, dettagli della carta di credito (o altre informazioni bancarie), ecc. o aprire backdoor per altri software dannosi che potrebbero consentire loro di fare lo stesso. Il ransomware è un tipo di software che crittografa i file in modo che le vittime non possano decifrarli senza uno strumento (o strumenti) che di solito può essere acquistato solo dai suoi sviluppatori. Detto semplicemente, le vittime del ransomware spesso perdono non solo dati ma anche denaro. La ricerca mostra che l'eseguibile all'interno del file "CoronaVirus_Safety_Measures.rar" che è allegato a una delle email di questa campagna spam è progettato per diffondere Agent Tesla. Uno strumento di accesso remoto che, se installato, consente di assumere il controllo del computer infetto. Una delle sue caratteristiche principali è il keylogging: può essere utilizzato per registrare sequenze di tasti di sistema (registrare i tasti premuti). Questa funzione può essere utilizzata per rubare account, credenziali e una varietà di altri dettagli personali, informazioni. Tuttavia, indipendentemente dal software dannoso che i criminali informatici dietro questa campagna di spam tentano di distribuire, gli allegati o i collegamenti a siti Web non devono essere aperti. Aprendoli, i destinatari rischierebbero di subire perdite monetarie, perdita di dati, problemi legati alla privacy, sicurezza della navigazione, furto delle loro identità e altri gravi problemi.

| Nome | Coronavirus campagna spam |

| Tipo di minaccia | Trojan, virus che rubano password, malware bancario, spyware. |

| Trucco | Questa campagna spam è mascherata da una lettera riguardante misure di protezione contro il Coronavirus |

| Allegati | CoronaVirus_Safety_Measures.rar |

| Nomi rilevati (CoronaVirus_Safety_Measures.rar) | Arcabit (Trojan.AutoIT.Agent.AAJ), Emsisoft (Trojan.AutoIT.Agent.AAJ (B)), ESET-NOD32 (Una variante di Win32/Injector.Autoit.FAQ), Kaspersky (Trojan-Dropper.Win32.Autit.nlm), Lista completa (VirusTotal) |

| Sintomi | I trojan sono progettati per infiltrarsi di nascosto nel computer della vittima e rimanere in silenzio, quindi nessun particolare sintomo è chiaramente visibile su una macchina infetta. |

| App installate | Agent Tesla, Emotet, LokiBot, Remcos, TrickBot, FormBook, Ave Maria, LimeRAT, CrimsonRAT, e altri programmi malevoli. |

| Metodi distributivi | Allegati email infetti, pubblicità online dannose, ingegneria sociale, "crepe" del software. |

| Danni | Password rubate e informazioni bancarie, furto di identità, computer della vittima aggiunto a una botnet. |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Ecco altri esempi di campagne pam che i cyber criminali usano con lo scopo di indurre i destinatari a installare software dannoso: "Greta Thunberg Email Virus", "Christmas Party Email" e "UPS Email Virus".Nella maggior parte dei casi queste campagne spam sono mascherate da lettere ufficiali importanti da società legittime. In entrambi i casi, i destinatari che aprono allegati o file scaricati tramite collegamenti a siti Web inclusi in tali email infettano i loro sistemi con malware ad alto rischio diffuso dai criminali informatici allo scopo di generare entrate in un modo o nell'altro.

Come ha fatto "Coronavirus Email Virus" ad infettare il mio computer?

La ricerca mostra che i criminali informatici diffondono malware attraverso questa campagna spam includendo alcuni collegamenti a siti Web o allegando un file dannoso alla loro email. I formati di file più comunemente usati per diffondere malware attraverso email (allegati e collegamenti a siti Web in essi) sono dannosi Microsoft Office, documenti PDF, file eseguibili come .exe, file di archivio come ZIP, RAR o file JavaScript. In genere, quei file infettano i sistemi quando i destinatari li eseguono (aprono). Ad esempio, se un allegato (o un file scaricato tramite un collegamento) è un documento MS Office e viene aperto con un Microsoft Office 2010 o versione successiva, richiederà un'autorizzazione per abilitare i comandi macro (modifica). Ottenendo tale autorizzazione, ai documenti dannosi è consentito installare alcuni programmi dannosi. Vale la pena ricordare che le versioni precedenti di MS Office (che sono state sviluppate prima dell'anno 2010) non includono la modalità di visualizzazione protetta. Significa che installano malware senza chiedere alcuna autorizzazione.

Come evitare l'installazione di malware?

Nessun software deve essere scaricato (o installato) tramite downloader di terze parti (o installatori), siti Web non ufficiali, reti peer-to-peer (ad es. Client torrent, eMule) e altri strumenti simili, fonti. Dovrebbe essere fatto utilizzando siti Web ufficiali e collegamenti diretti. Il software installato non deve essere aggiornato tramite strumenti non ufficiali di terze parti. L'unico modo sicuro per raggiungerlo è utilizzare le funzioni e gli strumenti implementati forniti dagli sviluppatori ufficiali. Lo stesso vale per l'attivazione di software concesso in licenza (a pagamento). Inoltre, non è legale utilizzare vari strumenti di attivazione non ufficiali ("cracking") e spesso causano l'installazione di malware. Gli allegati inclusi nelle e-mail non pertinenti che vengono ricevute da indirizzi sconosciuti e sospetti non devono essere aperti. Vale la pena ricordare che i criminali informatici tendono a mascherare le loro email come ufficiali, importanti, legittimi, ecc. Gli allegati e i collegamenti a siti Web nelle email dovrebbero essere aperti solo quando non vi è motivo di ritenere che potrebbe non essere sicuro. Infine, è importante eseguire regolarmente la scansione del sistema operativo con una affidabile suite anti-spyware o antivirus installata e rimuovere le minacce rilevate il prima possibile. Se hai già aperto l'allegato "Coronavirus Email Virus", ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

Testo presentato in una variante della lettera di posta elettronica "Coronavirus Email Virus":

Subject: Coronavirus (2019 -nCov) Safety Measures

Dear Sir/Madam,Go through the attached document on safety measures regarding the spreading of corona virus.

This little measure can save you.

WHO is working closely with global experts, governments and partners to rapidly expand scientific knowledge on this new virus and to provide advice on measures to protect health and prevent the spread of this outbreak.

Symptoms to look out for; Common symptoms include fever, cough, shortness of breath, and breathing difficulties.

Regards

Dr Liang -

Intensive Care Physician

WHO Plague Prevention & Control

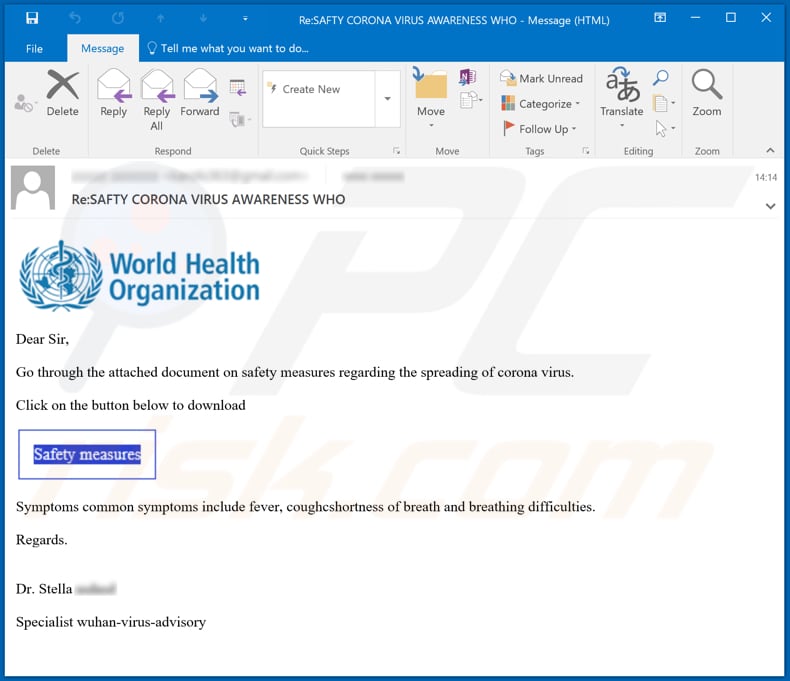

Screenshot di un'altra variante di "Coronavirus Email Virus":

Testo presente in questa email:

Subject: Re:SAFTY CORONA VIRUS AWARENESS WHO

Dear Sir,

Go through the attached document on safety measures regarding the spreading of corona virus.

Click on the button below to download

Symptoms common symptoms include fever, coughcshortness of breath and breathing difficulties.Regards.

Dr. StellaSpecialist wuhan-virus-advisory

Screenshot di un file malevolo "Coronavirus Email Virus" che viene rilevata come minaccia da numerosi motori di rilevamento virus su VirusTotal:

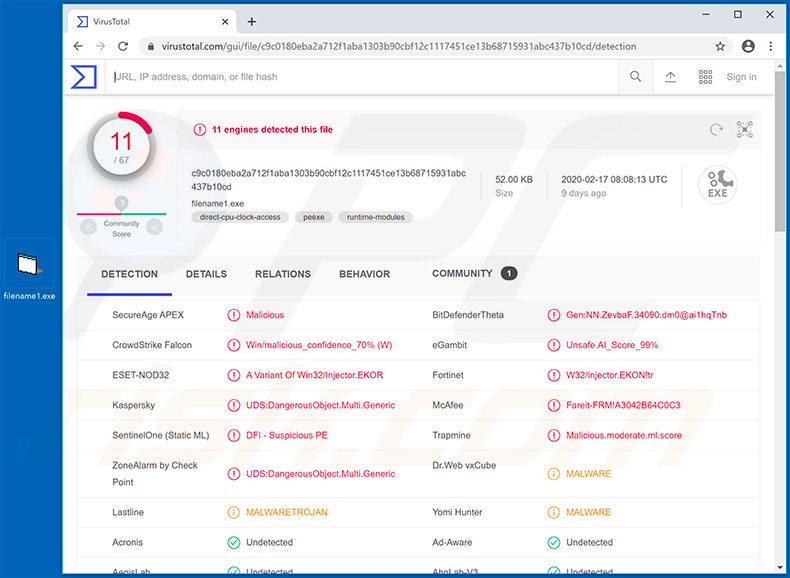

Un altro allegato dannoso (un file VBS) distribuito tramite campagne di spam e mail relative a Coronavirus. Questo allegato è progettato per infettare i sistemi con Remcos RAT:

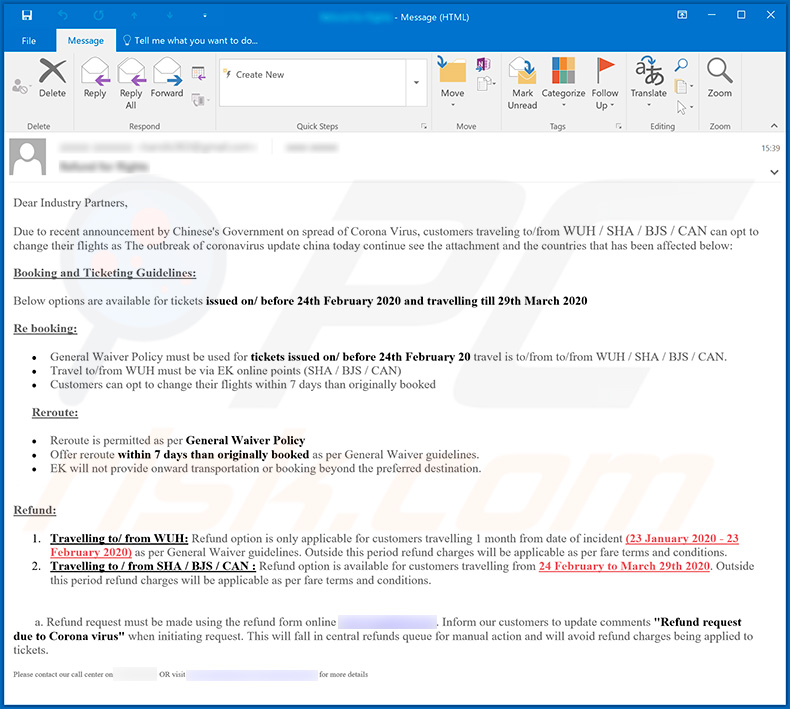

I truffatori hanno recentemente rilasciato un'altra variante della campagna spam relativa al Coronavirus che promuove Remcos RAT, Ave Maria trojan e LimeRAT:

Testo presentato in questa email:

Dear Industry Partners,

Due to recent announcement by Chinese's Government on spread of Corona Virus, customers traveling to/from WUH / SHA / BJS / CAN can opt to change their flights as The outbreak of coronavirus update china today continue see the attachment and the countries that has been affected below:

Booking and Ticketing Guidelines:

Below options are available for tickets issued on/ before 24th February 2020 and travelling till 29th March 2020

Re booking:

General Waiver Policy must be used for tickets issued on/ before 24th February 20 travel is to/from to/from WUH / SHA / BJS / CAN.

Travel to/from WUH must be via EK online points (SHA / BJS / CAN)

Customers can opt to change their flights within 7 days than originally bookedReroute:

Reroute is permitted as per General Waiver Policy

Offer reroute within 7 days than originally booked as per General Waiver guidelines.

EK will not provide onward transportation or booking beyond the preferred destination.Refund:

1. Travelling to/ from WUH: Refund option is only applicable for customers travelling 1 month from date of incident (23 January 2020 - 23 February 2020) as per General Waiver guidelines. Outside this period refund charges will be applicable as per fare terms and conditions.

2. Travelling to / from SHA / BJS / CAN : Refund option is available for customers travelling from 24 February to March 29th 2020. Outside this period refund charges will be applicable as per fare terms and conditions.a. Refund request must be made using the refund form online *******. Inform our customers to update comments "Refund request due to Corona virus" when initiating request. This will fall in central refunds queue for manual action and will avoid refund charges being applied to tickets.

Please contact our call center on ******* OR visit ******* for more details

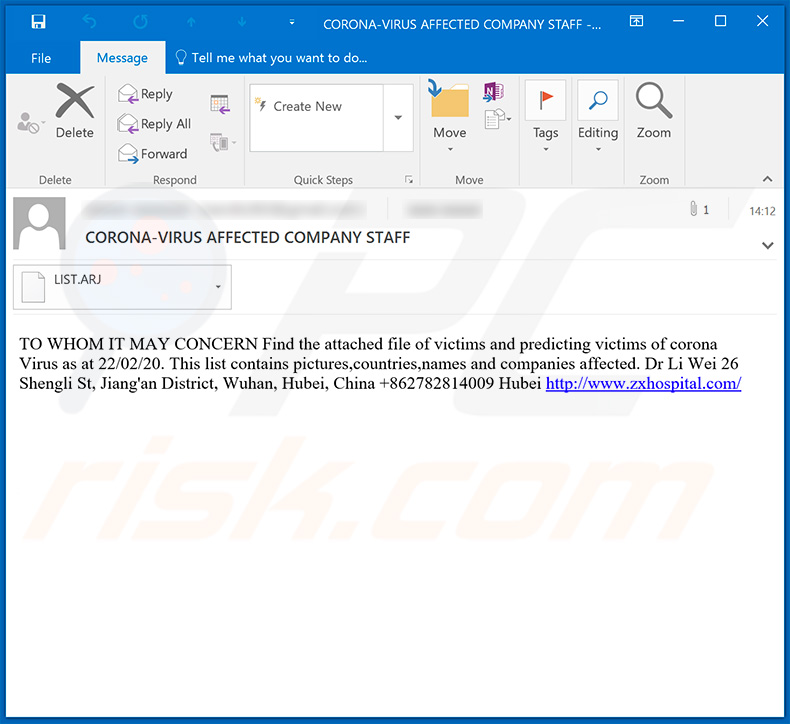

Ancora un'altra variante della campagna antispam correlata al Coronavirus a cui è legato FormBook virus:

Testo presente in questa email:

Subject: CORONA-VIRUS AFFECTED COMPANY STAFF

TO WHOM IT MAY CONCERN Find the attached file of victims and predicting victims of corona Virus as at 22/02/20. This list contains pictures,countries,names and companies affected. Dr Li Wei 26 Shengli St, Jiang'an District, Wuhan, Hubei, China +862782814009 Hubei hxxp://www.zxhospital.com/

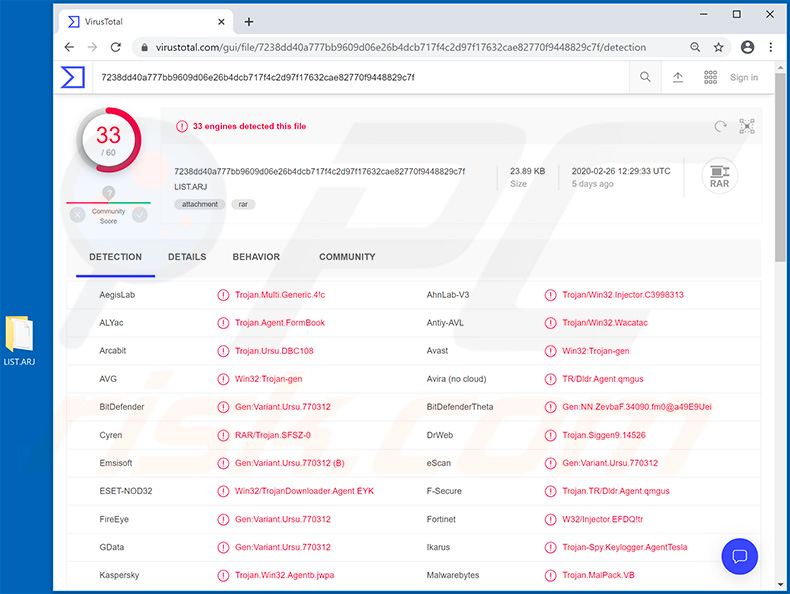

Schermata dei rilevamenti dell'allegato dannoso ("LIST.ARJ") in VirusTotal:

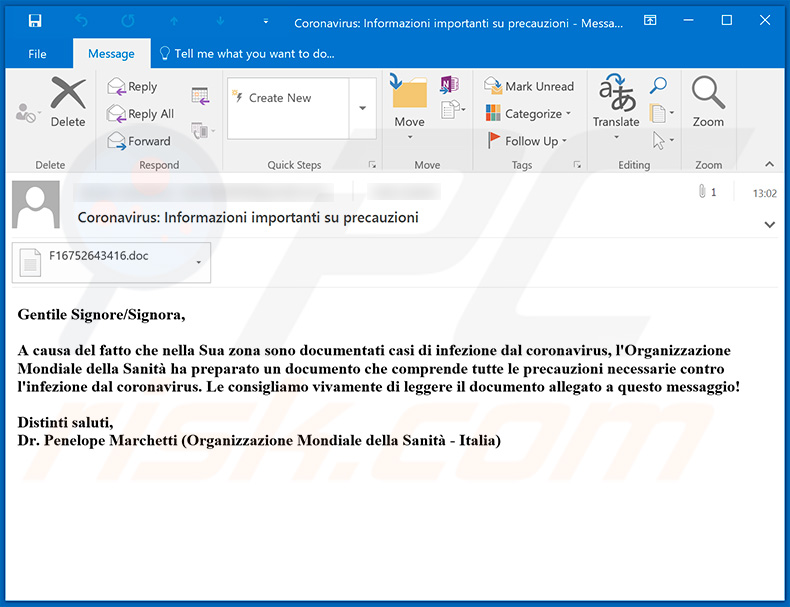

Ancora un'altra e-mail di spam relativa al Coronavirus (scritta in italiano) che distribuisce TrickBot trojan:

Testo presente in questa email:

Subject: Coronavirus: Informazioni importanti su precauzioni

Gentile Signore/Signora,

A causa del fatto che nella Sua zona sono documentati casi di infezione dal coronavirus, l'Organizzazione Mondiale della Sanità ha preparato un documento che comprende tutte le precauzioni necessarie contro l'infezione dal coronavirus. Le consigliamo vivamente di leggere il documento allegato a questo messaggio!

Distinti saluti,

Dr. Penelope Marchetti (Organizzazione Mondiale della Sanità - Italia)

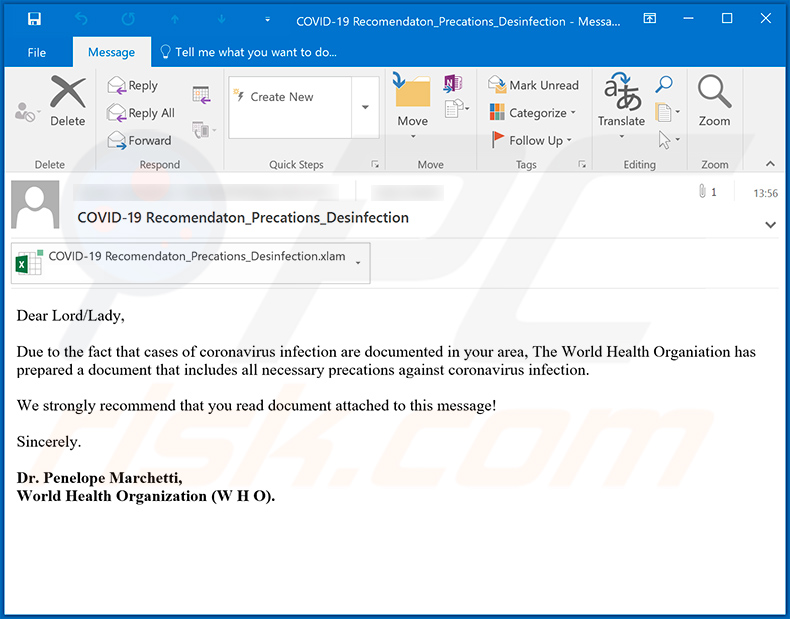

Ancora un'altra variante di un'email spam relativa a Coronavirus. L'email recapita un documento MS Excel dannoso ("COVID-19 Recomendaton_Precations_Desinfection.xlam") che inietta Skidware RAT nel sistema:

Testo presente in questa email:

Dear Lord/Lady,

Due to the fact that cases of coronavirus infection are documented in your area, The World Health Organiation has prepared a document that includes all necessary precations against coronavirus infection.

We strongly recommend that you read document attached to this message!

Sincerely.

Dr. Penelope Marchetti,

World Health Organization (W H O).

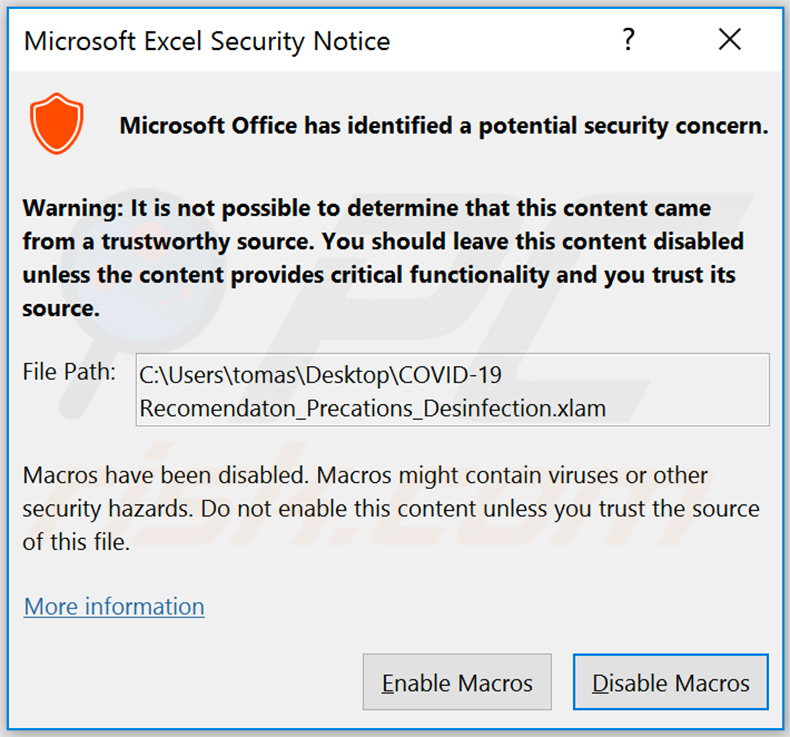

Finestra pop-up che chiede di abilitare i comandi macro una volta aperto l'allegato dannoso:

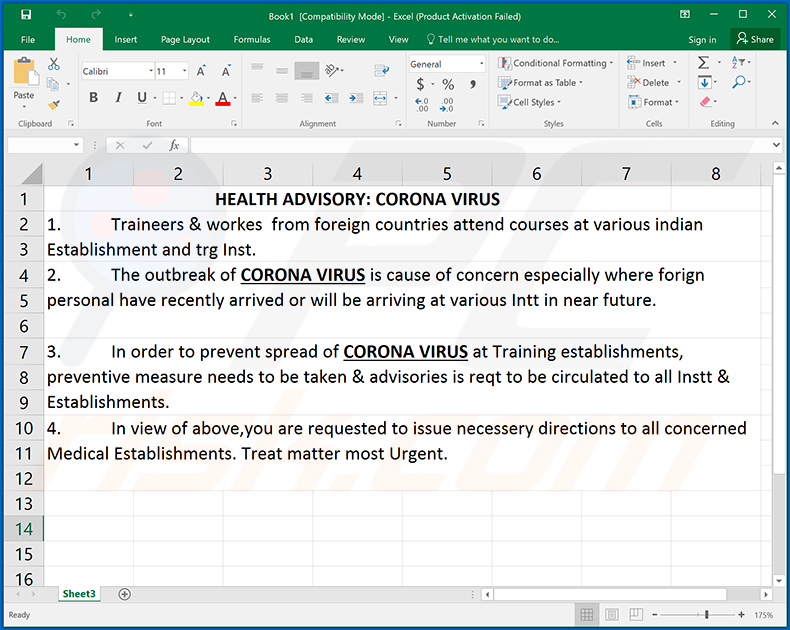

Ancora un altro documento dannoso di Microsoft Excel ("36978_1582552996_NHQEncl1.xls1") distribuito utilizzando campagne di spam email relative a Coronavirus. Questo documento dannoso viene iniettato CrimsonRAT nel sistema usando i comandi macro:

Testo presente in questo documento:

HEALTH ADVISORY: CORONA VIRUS

1. Traineers & workes from foreign countries attend courses at various indian Establishment and trg Inst.

2. The outbreak of CORONA VIRUS is cause of concern especially where forign personal have recently arrived or will be arriving at various Intt in near future.

3. In order to prevent spread of CORONA VIRUS at Training establishments, preventive measure needs to be taken & advisories is reqt to be circulated to all Instt & Establishments.

4. In view of above,you are requested to issue necessery directions to all concerned Medical Establishments. Treat matter most Urgent.

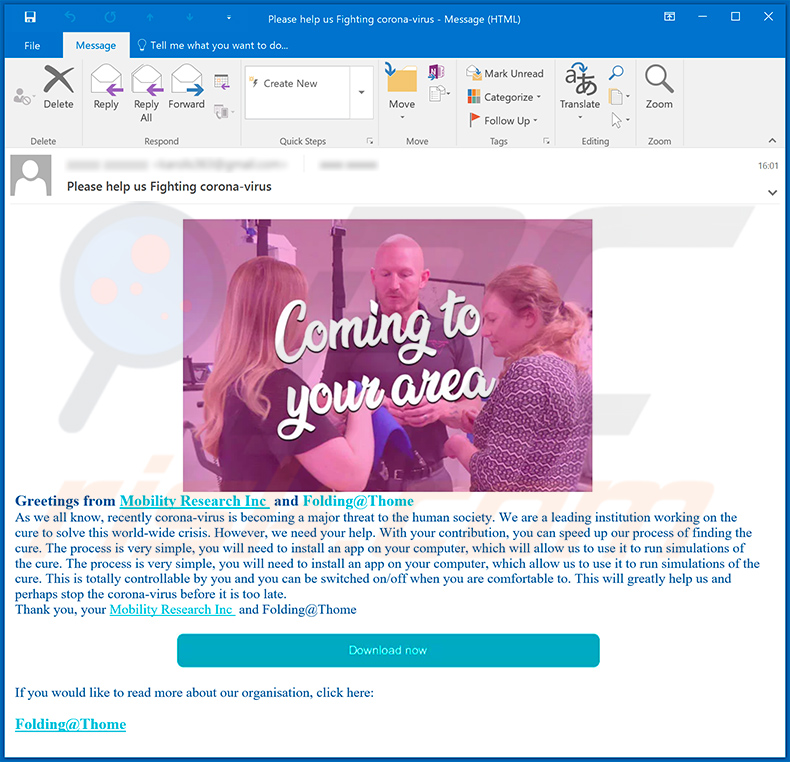

Aggiornamento del 20 marzo 2020 - I criminali informatici hanno recentemente avviato una nuova campagna di posta elettronica spam che distribuisce RedLineStealer. Inviano migliaia di email ingannevoli che chiedono aiuto per eseguire ricerche mediche relative al Coronavirus. Chiedono agli utenti di installare un determinato software che presumibilmente utilizzerà il computer del destinatario per eseguire vari calcoli e, quindi, aiutare i ricercatori. L'app che incoraggiano gli utenti a installare si chiama Folding@home. Ora tieni presente che questa applicazione esiste davvero ed è completamente legittima. Tuttavia, questa campagna antispam è solo un travestimento: invece di installare Folding@home i suddetti truffatori iniettano RedLineStealer nel sistema. Puoi trovare qualche dettaglio in più nell'articolo di Lawrence Abram su Bleeping Computer.

Aspetto di un'email spam utilizzata per distribuire RedLineStealer camuffandolo come applicazione Folding@home:

Testo presentato in questa email:

Subject: Please help us Fighting corona-virus

Greetings from Mobility Research Inc and Folding@Thome As we all know, recently corona-virus is becoming a major threat to the human society. We are a leading institution working on the cure to solve this world-wide crisis. However, we need your help. With your contribution, you can speed up our process of finding the cure. The process is very simple, you will need to install an app on your computer, which will allow us to use it to run simulations of the cure. The process is very simple, you will need to install an app on your computer, which allow us to use it to run simulations of the cure. This is totally controllable by you and you can be switched on/off when you are comfortable to. This will greatly help us and perhaps stop the corona-virus before it is too late.

Thank you, your Mobility Research Inc and Folding@ThomeIf you would like to read more about our organisation, click here:

Folding@Thome

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è "Coronavirus Email Virus"?

- STEP 1. Rimozione manuale di un malware.

- STEP 2. Controlla se il tuo computer è pulito.

Come rimuovere un malware manualmente?

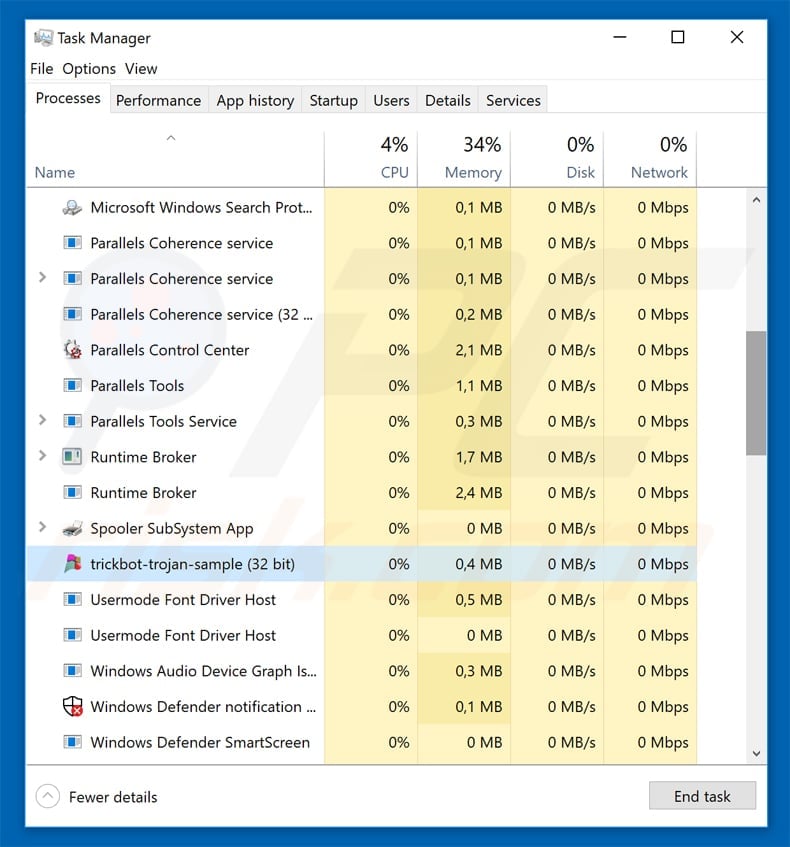

La rimozione manuale del malware è un compito complicato, in genere è meglio lasciare che i programmi antivirus o antimalware lo facciano automaticamente. Per rimuovere questo malware, ti consigliamo di utilizzare Combo Cleaner Antivirus per Windows. Se si desidera rimuovere manualmente il malware, il primo passo è identificare il nome del malware che si sta tentando di rimuovere. Ecco un esempio di un programma sospetto in esecuzione sul computer dell'utente:

Se hai controllato l'elenco dei programmi in esecuzione sul tuo computer, ad esempio utilizzando Task Manager e identificato un programma che sembra sospetto, devi continuare con questi passaggi:

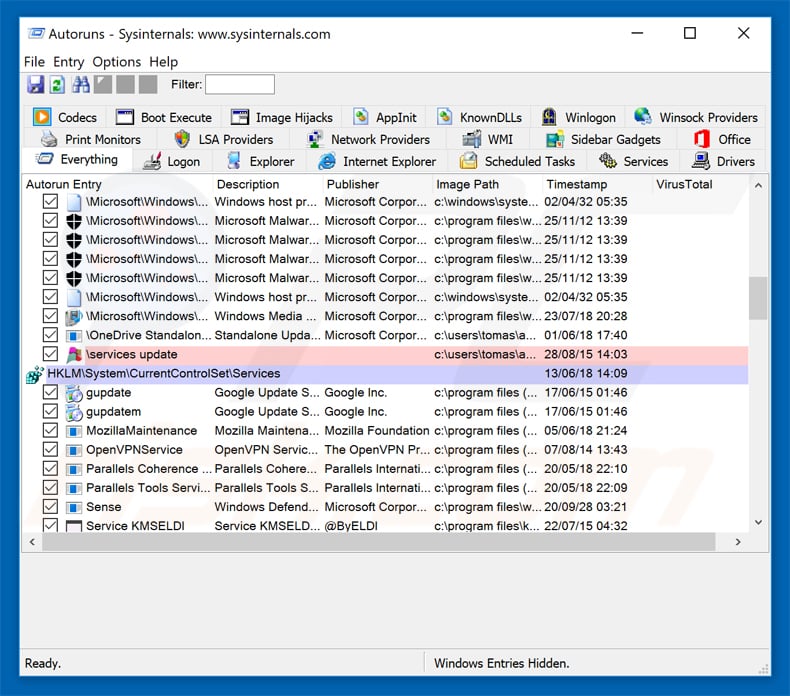

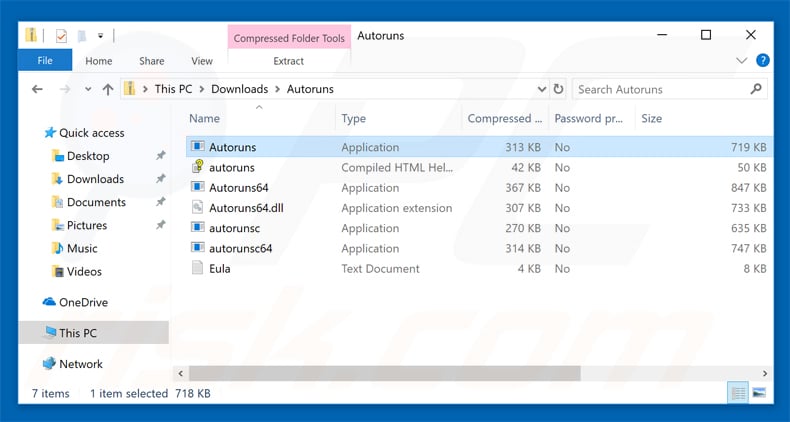

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

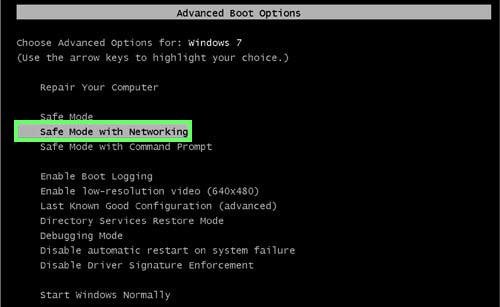

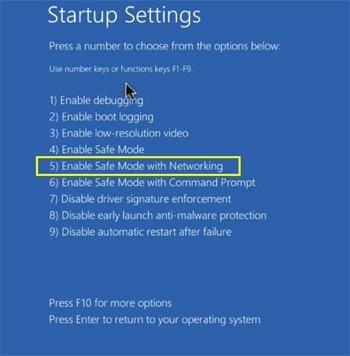

Riavvia il tuo computer in modalità provvisoria:

Riavvia il tuo computer in modalità provvisoria:

Windows XP and Windows 7: Avvia il tuo computer in modalità provvisoria. Fare clic su Start, fare clic su Arresta, fare clic su Riavvia, fare clic su OK. Durante la procedura di avvio del computer, premere più volte il tasto F8 sulla tastiera finché non viene visualizzato il menu Opzione avanzata di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in "modalità provvisoria con rete":

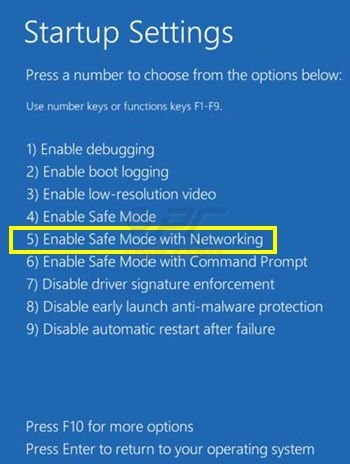

Windows 8: Vai alla schermata di avvio di Windows 8, digita Avanzato, nei risultati della ricerca selezionare Impostazioni. Fare clic su Opzioni di avvio avanzate, nella finestra "Impostazioni generali del PC", selezionare Avvio. Fare clic sul pulsante "Riavvia ora". Il vostro computer ora riavvierà. in "Opzioni del menu di avvio avanzate." Fai clic sul pulsante "Risoluzione dei problemi", quindi fare clic sul pulsante "Opzioni avanzate". Nella schermata delle opzioni avanzate, fare clic su "Impostazioni di avvio". Fai clic sul pulsante "Restart". Il PC si riavvia nella schermata Impostazioni di avvio. Premere "5" per l'avvio in modalità provvisoria con rete.

Video che mostra come avviare Windows 8 in "modalità provvisoria con rete":

Windows 10: Fare clic sul logo di Windows e selezionare l'icona di alimentazione. Nel menu aperto cliccare "Riavvia il sistema" tenendo premuto il tasto "Shift" sulla tastiera. Nella finestra "scegliere un'opzione", fare clic sul "Risoluzione dei problemi", successivamente selezionare "Opzioni avanzate". Nel menu delle opzioni avanzate selezionare "Impostazioni di avvio" e fare clic sul pulsante "Riavvia". Nella finestra successiva è necessario fare clic sul pulsante "F5" sulla tastiera. Ciò riavvia il sistema operativo in modalità provvisoria con rete.

Video che mostra come avviare Windows 10 in "Modalità provvisoria con rete":

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

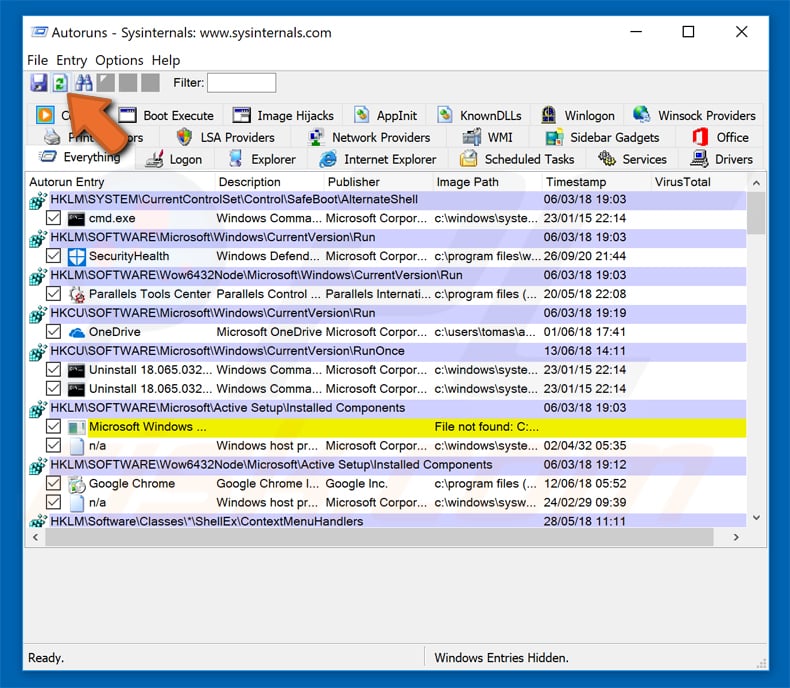

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

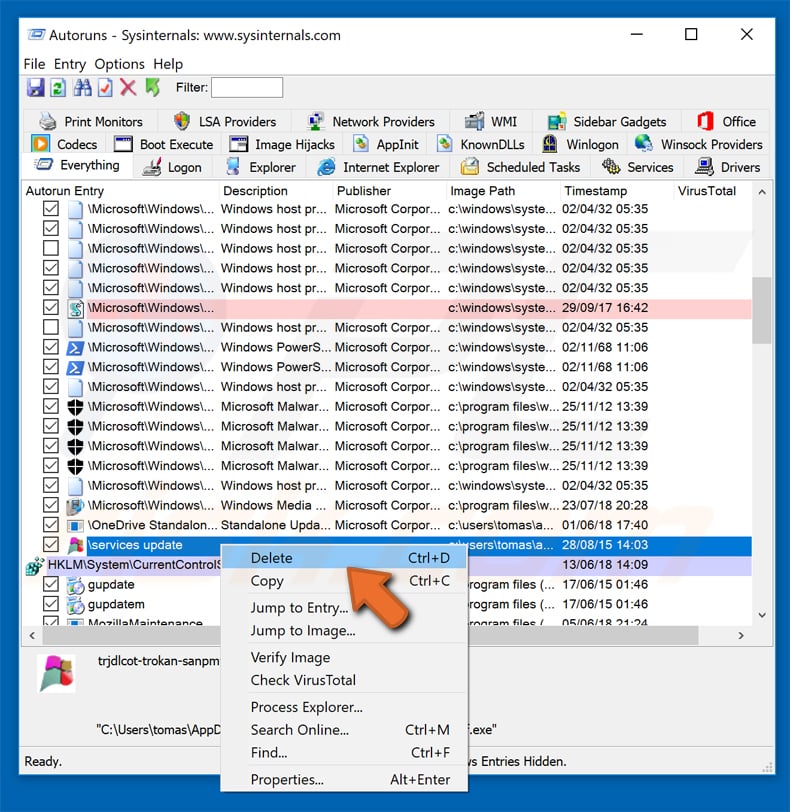

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

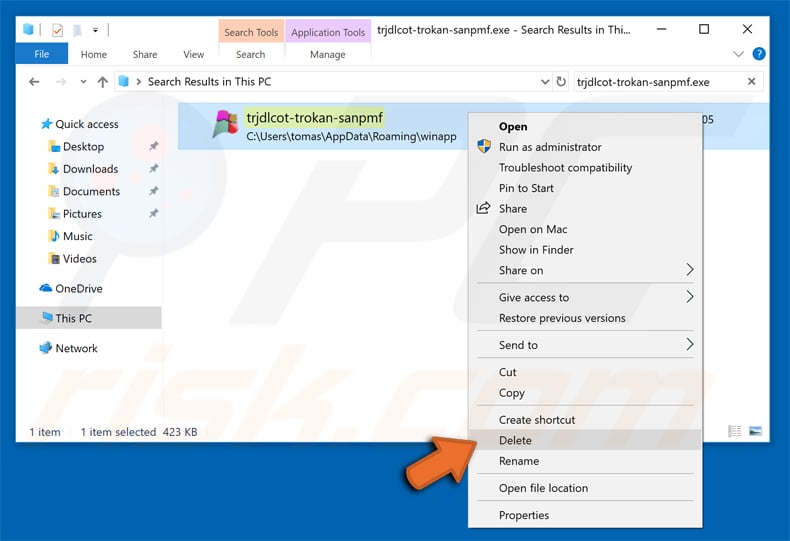

Dovresti scrivere per intero percorso e nome. Nota che alcuni malware nascondono i loro nomi di processo sotto nomi di processo legittimi di Windows. In questa fase è molto importante evitare di rimuovere i file di sistema. Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e scegliere "Elimina"

Dopo aver rimosso il malware tramite l'applicazione Autoruns (questo garantisce che il malware non verrà eseguito automaticamente all'avvio successivo del sistema), dovresti cercare ogni file appartenente al malware sul tuo computer. Assicurati di abilitare i file e le cartelle nascosti prima di procedere. Se trovi dei file del malware assicurati di rimuoverli.

Riavvia il computer in modalità normale. Seguendo questi passaggi dovresti essere in grado di rimuovere eventuali malware dal tuo computer. Nota che la rimozione manuale delle minacce richiede competenze informatiche avanzate, si consiglia di lasciare la rimozione del malware a programmi antivirus e antimalware. Questi passaggi potrebbero non funzionare con infezioni malware avanzate. Come sempre è meglio evitare di essere infettati che cercare di rimuovere il malware in seguito. Per proteggere il computer, assicurati di installare gli aggiornamenti del sistema operativo più recenti e utilizzare un software antivirus.

Per essere sicuri che il tuo computer sia privo di infezioni da malware, ti consigliamo di scannerizzarlo con Combo Cleaner Antivirus per Windows.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione