Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

"Proof attached", guida di rimozione

Cos'è "Proof attached"?

"Proof attached" è il nome di una campagna di posta elettronica spam classificata come truffa sextortion. Di norma, le truffe di questo tipo vengono utilizzate per spaventare le persone (destinatari), per indurle a pensare che i truffatori abbiano registrato un video imbarazzante (o scattato foto) e lo diffonderanno se i destinatari non invieranno loro una determinata somma di denaro. Detto semplicemente, si tratta di una truffa che viene utilizzata per truffare le persone, consigliamo vivamente di ignorare le e-mail di questo tipo.

Ci sono almeno due varianti di questa truffa particolare, tuttavia, il loro punto principale è fondamentalmente lo stesso. Queste e-mail dicono che un destinatario ha installato un programma che consente a questi criminali informatici di utilizzare il microfono e la webcam di un computer. Si afferma che la webcam è stata utilizzata per registrare un video imbarazzante di un destinatario che guardava qualche video pornografico. Inoltre, dice che questo programma è in grado di rubare dati come contatti, alcuni dettagli dell'account e così via. Gli Scammer invitano i destinatari a inviarli $ 310 in tre giorni (o $ 660 in due giorni, a seconda della versione di questa truffa). In un modo o nell'altro, i soldi devono essere trasferiti usando criptovaluta (Bitcoin). C'è un indirizzo del portafoglio Bitcoin fornito in entrambe le varianti. Inoltre, le loro e-mail contengono allegati (file di archivio) che contengono alcuni video, foto, file di testo e così via. Questi file sono presentati come prova che gli scammer hanno accesso al computer di un destinatario. Tuttavia, questi archivi sono protetti da password. Per poter aprire / estrarre uno di questi file, le persone devono prima pagarlo. Queste email truffa contengono collegamenti Web che aprono pagine Satoshibox o Cryptonator (come negli screenshot qui sotto) che dovrebbero essere utilizzate per effettuare un pagamento. Raccomandiamo vivamente di non pagare per questo, questo è solo un altro modo per estrarre denaro dalle persone

| Nome | Proof Attached Email Scam |

| Tipo di minaccia | Phishing, Scam, Social Engineering, Fraud |

| Falsa minaccia | I truffatori sostengono di avere un video umiliante del ricevente che "si compiace di se stesso". Si dice anche che hanno accesso ai dati personali del destinatario (contatti, alcuni account, ecc.) |

| Indirizzo del Cryptowallet dei criminali informatici (Bitcoin) | 16fSXe21QhnmhvZskmtrWnvoRWFbAeAVG3 (i criminali informatici utilizzano diversi indirizzi di cryptowallet per diverse varianti di questa campagna di spam). |

| Riscatto | $310, $660 (il prezzo dipende dalla variante della campagna di spam). |

| Sintomi | Acquisti online non autorizzati, password di account online modificate, furto di identità, accesso illegale al proprio computer. |

| Metodi distributivi | Email ingannevoli, annunci pop-up online canaglia, tecniche di avvelenamento dei motori di ricerca, domini errati. |

| Danni | Perdita di informazioni private sensibili, perdita monetaria, furto di identità. |

| Rimozione |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Ci sono molte altre truffe di questo tipo, di norma, i truffatori li usano per estrarre denaro dai destinatari in un modo o nell'altro. Un paio di altri esempi sono "Electronic Materials Involving Underage Children", "This Account Was Recently Infected" e "Hey. It's me! Your Future Friend Or Enemy". Tutte le e-mail di questo tipo non dovrebbero essere prese sul serio, l'opzione migliore è semplicemente ignorarle. Tuttavia, vale la pena ricordare che esiste un altro tipo di truffe. Scam che vengono utilizzati per proliferare infezioni del computer come LokiBot, TrickBot, Emotet, AZORult, Adwind e così via. Lo scopo principale di queste campagne di spam (e-mail) è indurre le persone ad aprire il file allegato o il link al sito Web che conduce ad esso. Questi allegati di solito sono documenti di Microsoft Office, archivi come ZIP, RAR, file JavaScript, file eseguibili (file .exe), documenti PDF e così via. Una volta aperti, scaricano e installano uno o un altro programma dannoso ad alto rischio. Questi programmi di solito sono progettati per rubare dati personali come password, accessi di banche o altri account, per diffondere altre infezioni e così via. Queste infezioni informatiche possono causare perdite finanziarie, vari tipi di privacy, problemi di sicurezza durante la navigazione o altri seri problemi.

Riceviamo una grande quantità di feedback da parte degli utenti interessati su questa email truffa. Ecco la domanda più popolare che riceviamo:

D: Ciao team di pcrisk.com, ho ricevuto un'email che mi informava che il mio computer era stato violato e che avevano un mio video. Ora stanno chiedendo un riscatto in Bitcoin. Penso che questo sia vero perché hanno elencato il mio vero nome e la password nella mail. Cosa dovrei fare?

A: Non preoccuparti di questa email. Né gli hacker né i criminali informatici si sono infiltrati / hanno hackerato il tuo computer e non ci sono video di te che guardi la pornografia. Ignora semplicemente il messaggio e non inviare Bitcoin. La tua email, nome e password sono stati probabilmente rubati da un sito Web compromesso come Yahoo (queste violazioni del sito Web sono comuni). Se sei preoccupato, puoi verificare se i tuoi account sono stati compromessi visitando il sito haveibeenpwned.

In che modo le campagne spam infettano i computer?

Le campagne di spam utilizzate per diffondere virus causano danni solo se vengono aperti i file allegati. Se l'allegato è un documento di Microsoft Office, una volta aperto, chiederà l'autorizzazione per disabilitare la modalità "Visualizzazione protetta". I file infetti di MS Office possono scaricare e installare programmi dannosi solo quando questa modalità è disabilitata. Pertanto, si consiglia vivamente di non disabilitarlo. Se l'allegato è un file di archivio come ZIP, RAR o altro, allora il suo contenuto dovrà essere estratto e aperto, altrimenti non sarà in grado di causare alcun danno. Non importa quale sia l'allegato, non può installare infezioni del computer senza essere aperto.

Come evitare l'installazione di malware?

Non aprire allegati presenti nelle e-mail ricevute da indirizzi e-mail sconosciuti o sospetti o / e se l'e-mail (il suo oggetto) è irrilevante. Lo stesso vale per i collegamenti ai siti Web, di solito portano a file infetti. Evitare di scaricare software da siti Web non ufficiali, utilizzando reti Peer-to-Peer (come eMule, client torrent e così via), downloader di terze parti e altre fonti simili. Il modo più sicuro per scaricare il software è farlo utilizzando siti Web ufficiali e link diretti. Installa (o scarica) il software con cura, controlla sempre quali sono le opzioni "Personalizzate", "Avanzate" e altre opzioni di installazione o download simili. Offerte di opt-out per installare alcune applicazioni / programmi aggiuntivi e solo successivamente completare il processo. Non utilizzare vari programmi di aggiornamento software di terze parti, aggiornare il software utilizzando strumenti o funzioni fornite solo da sviluppatori ufficiali. Non attivare software a pagamento utilizzando vari strumenti di "cracking", questi sono illegali e spesso vengono utilizzati come strumenti per proliferare le infezioni dei computer. MS Office 2010 e le versioni successive includono la modalità "Visualizzazione protetta" progettata per impedire agli allegati maligni scaricati di diffondere vari virus. Si consiglia di utilizzare le versioni più recenti. Avere un software anti-spyware o anti-virus affidabile installato e abilitato è anche una grande prevenzione. Se hai già aperto allegati dannosi, ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

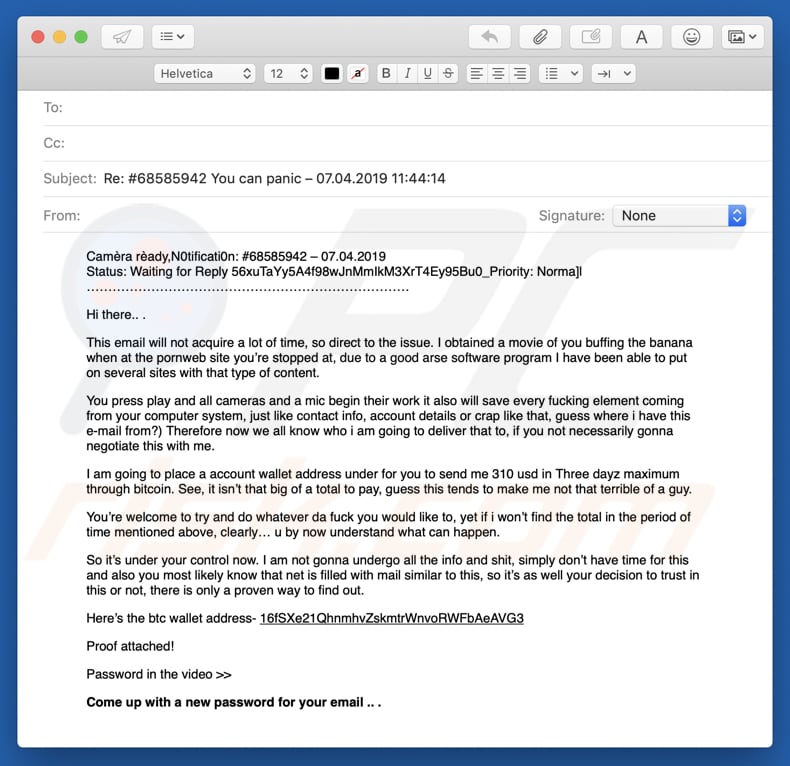

Testo presentato nella lettera e-mail "Prova allegata" (prima variante):

Subject: Re: #68585942 You can panic ñ 07.04.2019 11:44:14

Attachment: Dr_fuss_bogle_Proof68585942.zip

Camèra rèady,N0tificati0n: #68585942 ñ 07.04.2019

Status: Waiting for Reply 56xuTaYy5A4f98wJnMmIkM3XrT4Ey95Bu0_Priority: Norma]lHi there.. .

This email will not acquire a lot of time, so direct to the issue. I obtained a movie of you buffing the banana when at the pornweb site youíre stopped at, due to a good arse software program I have been able to put on several sites with that type of content.

You press play and all cameras and a mic begin their work it also will save every fucking element coming from your computer system, just like contact info, account details or crap like that, guess where i have this e-mail from?) Therefore now we all know who i am going to deliver that to, if you not necessarily gonna negotiate this with me.

I am going to place a account wallet address under for you to send me 310 usd in Three dayz maximum through bitcoin. See, it isnít that big of a total to pay, guess this tends to make me not that terrible of a guy.

Youíre welcome to try and do whatever da fuck you would like to, yet if i wonít find the total in the period of time mentioned above, clearlyÖ u by now understand what can happen.

So itís under your control now. I am not gonna undergo all the info and shit, simply donít have time for this and also you most likely know that net is filled with mail similar to this, so itís as well your decision to trust in this or not, there is only a proven way to find out.

Hereís the btc wallet address- 16fSXe21QhnmhvZskmtrWnvoRWFbAeAVG3

Proof attached!

Password in the video >>

Come up with a new password for your email .. .

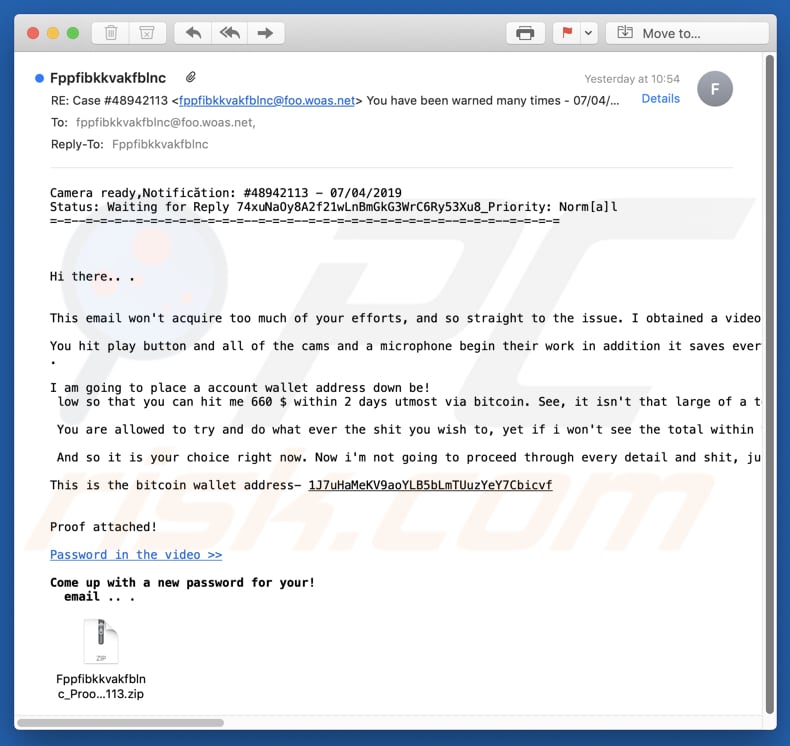

Screenshot di una seconda variante di "Proof attached scam":

Testo presentato nella seconda variante della truffa "Prova allegata":

Subject: Case #48942113 You have been warned many times - 07/04/2019 10:57:20

Camera ready,Notificition: #48942113 - 07/04/2019

Status: Waiting for Reply 74xuNaOy8A2f21wLnBmGkG3WrC6Ry53Xu8_Priority: Norm[a]l

=-=--=-=-=--=-=-=-=-=-=-=-=--=-=-=--=-=-=-=-=-=-=-=-=-=--=-=-=--=-=-=-=Hi there.. .

This email won't acquire too much of your efforts, and so straight to the issue. I obtained a video of you flogging the dolphin when at a pornpage you are visited, thanks to an incredible arse software program I've managed to put on a few web sites with that type of content.You hit play button and all of the cams and a microphone begin their work in addition it saves every fucking element through your pc, for example contact information, account details or shit such as that, guess just where i got this email address from?) Therefore now we all know just who i will deliver that to, if you aren't gonna negotiate this along with me.

I am going to place a account wallet address down be!

low so that you can hit me 660 $ within 2 days utmost via bitcoin. See, it isn't that large of a total to pay, guess that makes me not that terrible of a person.You are allowed to try and do what ever the shit you wish to, yet if i won't see the total within the period of time mentioned above, clearly... you already realize what will happen.

And so it is your choice right now. Now i'm not going to proceed through every detail and shit, just simply ain't got precious time for this and also you likely know that web is filled with mail such as this, therefore it is as well your decision to believe in this or not, there may be only one way to uncover.

This is the bitcoin wallet address- 1J7uHaMeKV9aoYLB5bLmTUuzYeY7Cbicvf

Proof attached!Password in the video >>

Come up with a new password for your!

email .. .

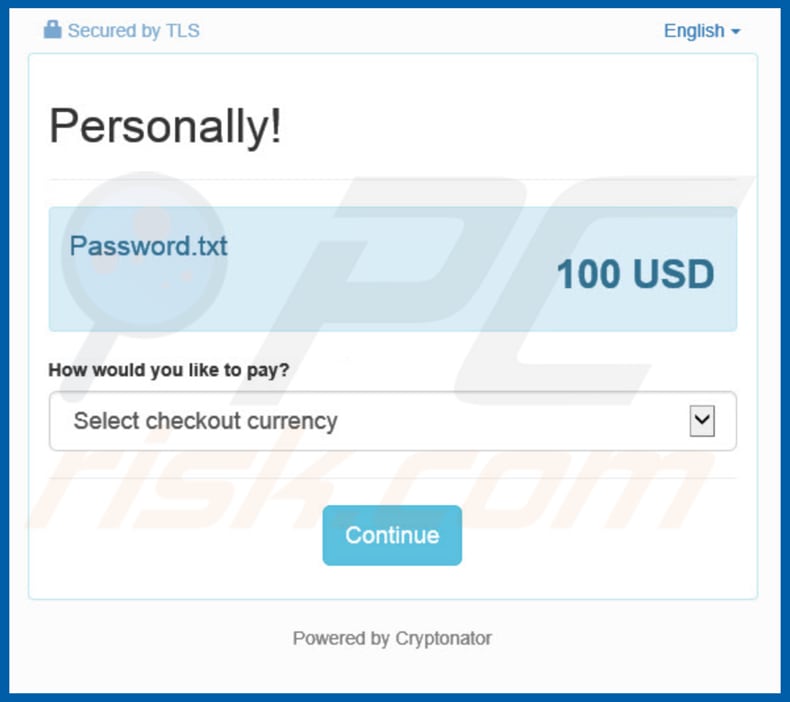

I criminali informatici tentano di vendere la password dell'archivio tramite Cryptonator:

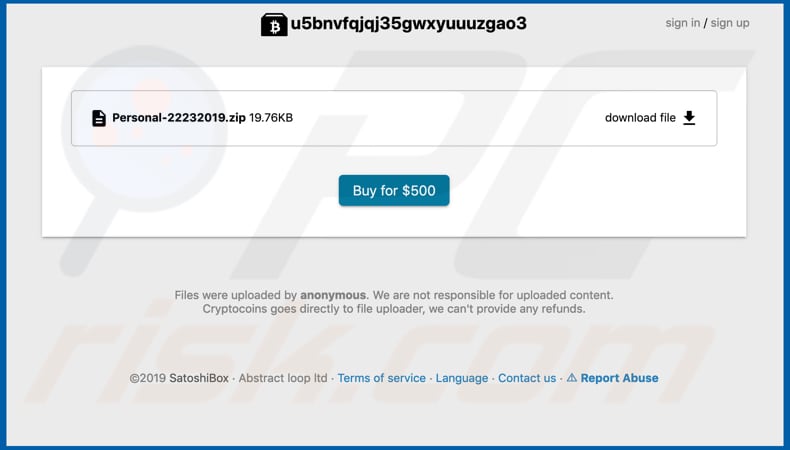

Screenshot dei file caricati su Satoshibox:

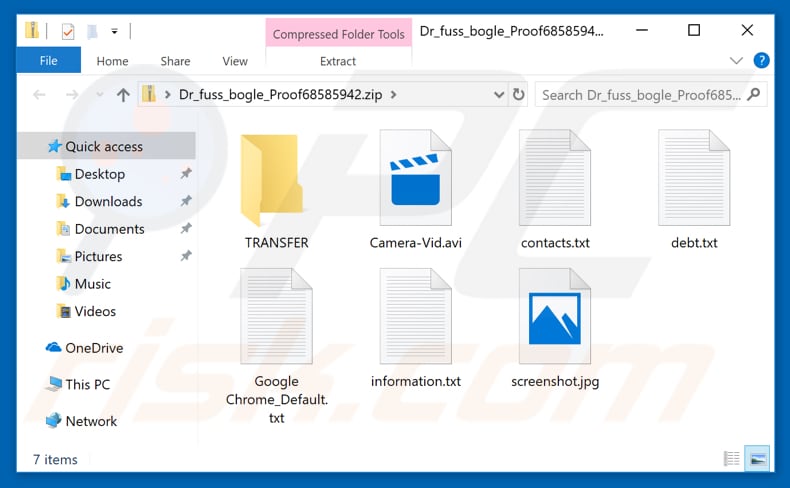

Screenshot dei file nel file di archivio protetto da password (allegato):

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è "Proof attached"?

- STEP 1. Rimozione manuale di possibili infezioni malware.

- STEP 2. Controlla se il tuo computer è pulito.

Come rimuovere un malware manualmente?

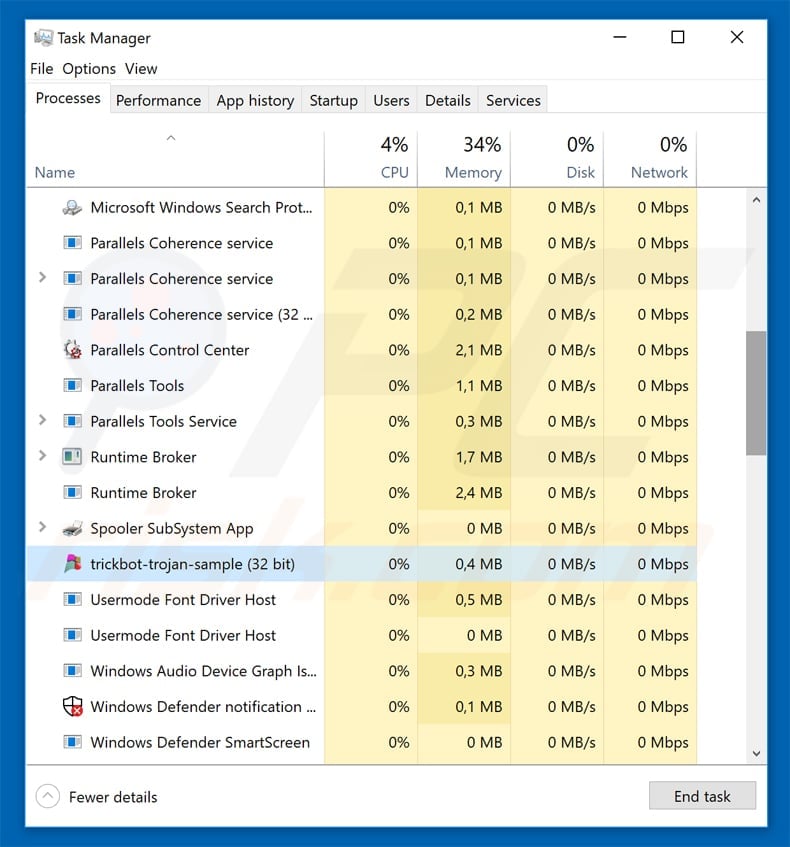

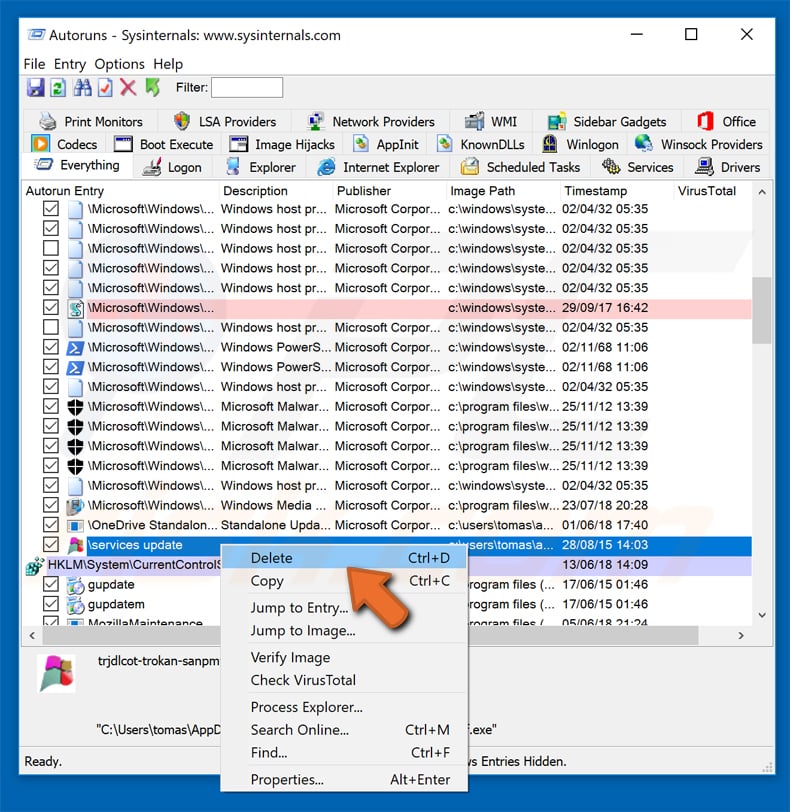

La rimozione manuale del malware è un compito complicato, in genere è meglio lasciare che i programmi antivirus o antimalware lo facciano automaticamente. Per rimuovere questo malware, ti consigliamo di utilizzare Combo Cleaner Antivirus per Windows. Se si desidera rimuovere manualmente il malware, il primo passo è identificare il nome del malware che si sta tentando di rimuovere. Ecco un esempio di un programma sospetto in esecuzione sul computer dell'utente:

Se hai controllato l'elenco dei programmi in esecuzione sul tuo computer, ad esempio utilizzando Task Manager e identificato un programma che sembra sospetto, devi continuare con questi passaggi:

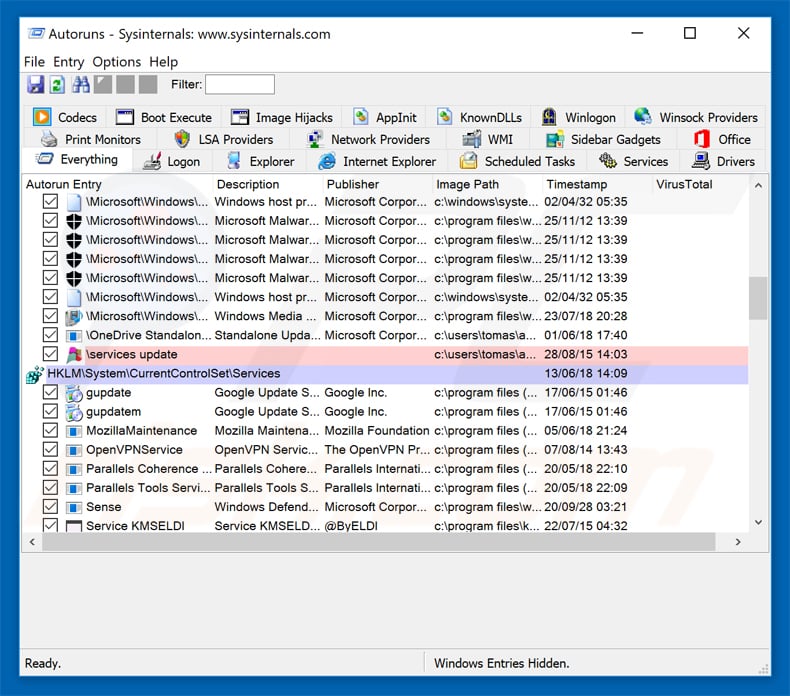

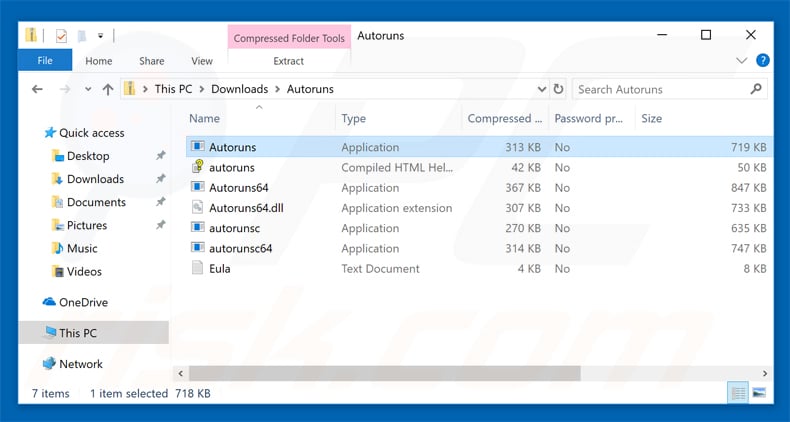

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

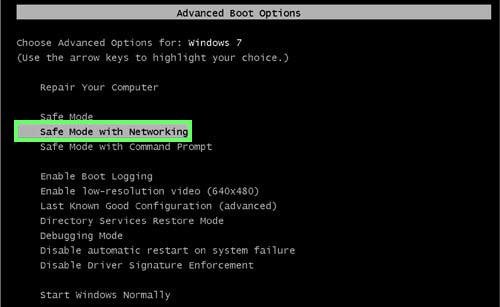

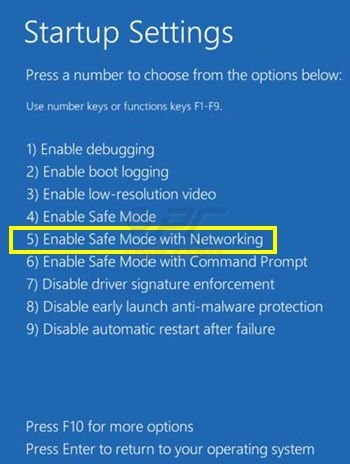

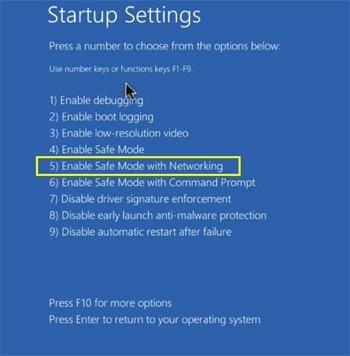

Riavvia il tuo computer in modalità provvisoria:

Riavvia il tuo computer in modalità provvisoria:

Windows XP and Windows 7: Avvia il tuo computer in modalità provvisoria. Fare clic su Start, fare clic su Arresta, fare clic su Riavvia, fare clic su OK. Durante la procedura di avvio del computer, premere più volte il tasto F8 sulla tastiera finché non viene visualizzato il menu Opzione avanzata di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in "modalità provvisoria con rete":

Windows 8: Vai alla schermata di avvio di Windows 8, digita Avanzato, nei risultati della ricerca selezionare Impostazioni. Fare clic su Opzioni di avvio avanzate, nella finestra "Impostazioni generali del PC", selezionare Avvio. Fare clic sul pulsante "Riavvia ora". Il vostro computer ora riavvierà. in "Opzioni del menu di avvio avanzate." Fai clic sul pulsante "Risoluzione dei problemi", quindi fare clic sul pulsante "Opzioni avanzate". Nella schermata delle opzioni avanzate, fare clic su "Impostazioni di avvio". Fai clic sul pulsante "Restart". Il PC si riavvia nella schermata Impostazioni di avvio. Premere "5" per l'avvio in modalità provvisoria con rete.

Video che mostra come avviare Windows 8 in "modalità provvisoria con rete":

Windows 10: Fare clic sul logo di Windows e selezionare l'icona di alimentazione. Nel menu aperto cliccare "Riavvia il sistema" tenendo premuto il tasto "Shift" sulla tastiera. Nella finestra "scegliere un'opzione", fare clic sul "Risoluzione dei problemi", successivamente selezionare "Opzioni avanzate". Nel menu delle opzioni avanzate selezionare "Impostazioni di avvio" e fare clic sul pulsante "Riavvia". Nella finestra successiva è necessario fare clic sul pulsante "F5" sulla tastiera. Ciò riavvia il sistema operativo in modalità provvisoria con rete.

Video che mostra come avviare Windows 10 in "Modalità provvisoria con rete":

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

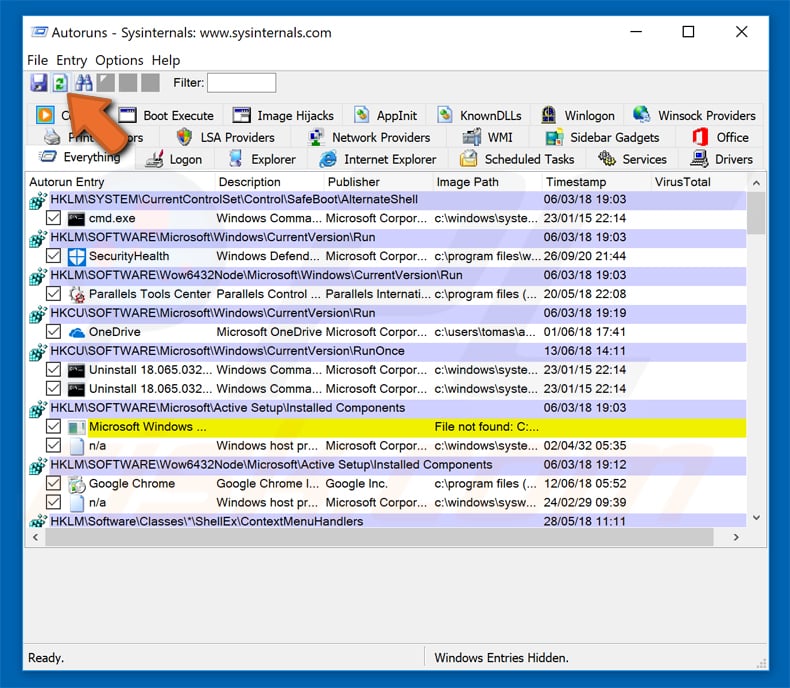

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Dovresti scrivere per intero percorso e nome. Nota che alcuni malware nascondono i loro nomi di processo sotto nomi di processo legittimi di Windows. In questa fase è molto importante evitare di rimuovere i file di sistema. Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e scegliere "Elimina"

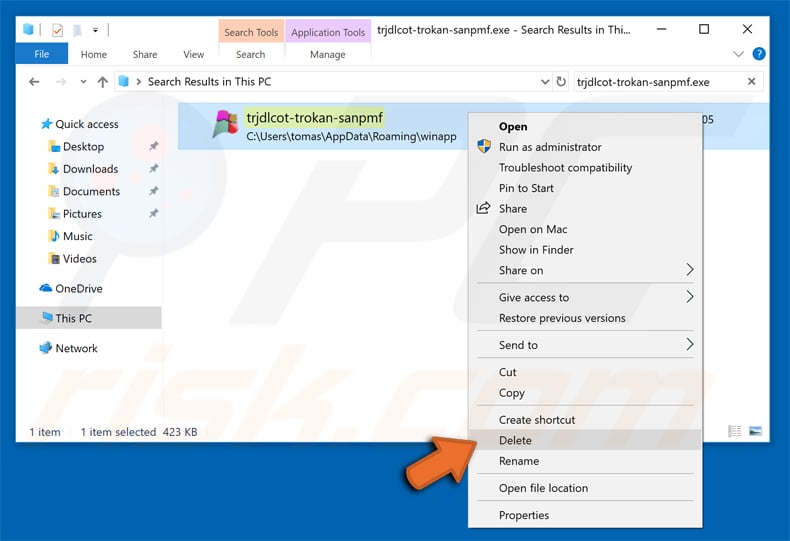

Dopo aver rimosso il malware tramite l'applicazione Autoruns (questo garantisce che il malware non verrà eseguito automaticamente all'avvio successivo del sistema), dovresti cercare il nome del malware sul tuo computer. Assicurati di abilitare i file e le cartelle nascosti prima di procedere. Se trovi il file del malware assicurati di rimuoverlo.

Riavvia il computer in modalità normale. Seguendo questi passaggi dovrebbe aiutare a rimuovere eventuali malware dal tuo computer. Nota che la rimozione manuale delle minacce richiede competenze informatiche avanzate, si consiglia di lasciare la rimozione del malware a programmi antivirus e antimalware. Questi passaggi potrebbero non funzionare con infezioni malware avanzate. Come sempre è meglio evitare di essere infettati che cercano di rimuovere il malware in seguito. Per proteggere il computer, assicurarsi di installare gli aggiornamenti del sistema operativo più recenti e utilizzare il software antivirus.

Per essere sicuri che il tuo computer sia privo di infezioni da malware, ti consigliamo di scannerizzarlo con Combo Cleaner Antivirus per Windows.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione