Electronic Materials Involving Underage Children Email Truffa

TruffaConosciuto anche come: possibili infezioni malware

Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

"Electronic materials involving underage children", guida di rimozione

Cos'è "Electronic materials involving underage children"?

"Electronic materials involving underage children" viene presentato come un'email dalla Central Intelligence Agency (CIA) che parla di alcuni casi di pedofilia internazionale. Lo scopo principale di questa e-mail è di indurre i suoi destinatari a credere che siano fra i sospettati e che anche alcune delle loro informazioni personali siano a rischio. Per evitare qualsiasi problema, le persone che hanno ricevuto questa e-mail sono sollecitate a pagare una determinata quantità di criptovaluta. Questa è una tipica truffa che viene utilizzata per fare minacce e truffare le persone con i loro soldi. Si consiglia vivamente di non fidarsi di questa e di altre e-mail simili.

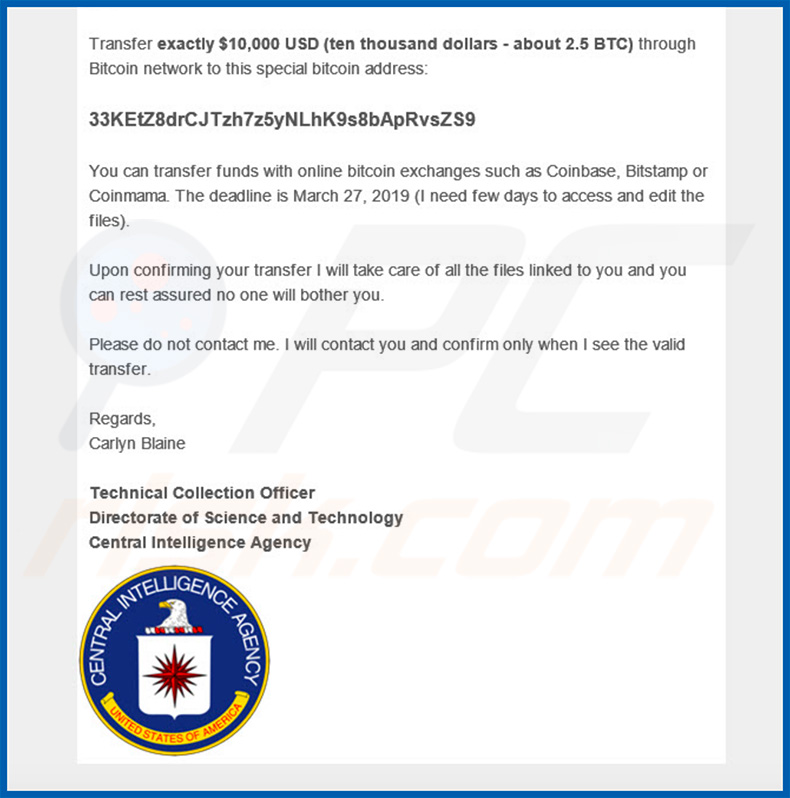

Scammer dietro questa e-mail si presenta come un ufficiale della raccolta tecnica della CIA. Come indicato in questa email, i dettagli dei destinatari come i dettagli personali, l'indirizzo di casa e di lavoro e un elenco di parenti e le loro informazioni di contatto sono elencati in alcuni casi di pedofilia (# 82956431). Dice che questo caso è un'operazione internazionale e che ci sono più di 2000 persone provenienti da 27 paesi che avrebbero dovuto essere arrestati. Secondo questa email, i primi arresti sono previsti per l'8 aprile 2019. Questo scammer afferma di essere preoccupato per la reputazione del destinatario e sa di essere una persona benestante. Scammer che ha inviato questa email dichiara di essere una delle poche persone (un ufficiale della CIA) che ha accesso a determinati documenti ed è in grado di rimuovere da loro i dettagli del destinatario. Per evitare qualsiasi problema, sollecita le persone che hanno ricevuto questa email a pagargli $ 10.000 in Bitcoin. Si comunica che il pagamento deve essere effettuato il 27 marzo 2019. Una volta effettuato questo pagamento, si assicurerà che tutte le informazioni che collegano un destinatario a questo caso di pedofilia saranno rimosse / cancellate. Le persone sono anche incoraggiate a non contattare questo ufficiale e aspettare fino a quando non le contatterà da solo. Come accennato in premessa, questa è solo una truffa e non dovrebbe essere attendibile. Tutte queste affermazioni non sono vere e la CIA non ha nulla a che fare con questo.

| Nome | possibili infezioni malware |

| Tipo di Minaccia | Phishing, truffa, ingegneria sociale, frode |

| Sintomi | Acquisti online non autorizzati, password di account online modificate, furto di identità, accesso illegale al proprio computer. |

| Metodi di distribuzione | Email ingannevoli, annunci pop-up online canaglia, tecniche di avvelenamento dei motori di ricerca, domini errati. |

| Danni | Perdita di informazioni private sensibili, perdita monetaria, furto di identità. |

| Rimozione |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Ci sono molte truffe di questo tipo, di solito i truffatori li usano per truffare le persone con i loro soldi. Ecco alcuni esempi di altre truffe di cui non ci si può fidare: "This Account Was Recently Infected", "Hey. It's me! Your Future Friend Or Enemy" and "I Have A Forum In The Darkweb". Queste e-mail sono completamente innocue, semplicemente ignorarle è sufficiente. Tuttavia, esiste un altro tipo di campagne di spam in cui gli scammer inviano e-mail contenenti allegati dannosi (documenti di Microsoft Office, archivi come ZIP, RAR, file JavaScript, file eseguibili, PDF e così via). In questi casi cercano di indurre le persone ad aprire questi allegati presentando queste e-mail come legittime e ufficiali. Quando vengono aperti, scaricano e installano programmi dannosi come LokiBot, TrickBot, Emotet, AZORult, Adwind o altre infezioni informatiche ad alto rischio. Solitamente i programmi maligni che proliferano attraverso campagne di spam sono progettati per rubare vari dettagli personali (ad esempio informazioni bancarie) che potrebbero essere utilizzati per generare entrate. Avere un computer infettato da tale malware può causare perdite finanziarie, privacy, problemi di sicurezza della navigazione, perdita di dati e così via.

Riceviamo una grande quantità di feedback da parte degli utenti interessati su questa email truffa. Ecco la domanda più popolare che riceviamo:

D: Ciao team di pcrisk.com, ho ricevuto un'email che mi informava che il mio computer era stato violato e che avevano un mio video. Ora stanno chiedendo un riscatto in Bitcoin. Penso che questo sia vero perché hanno elencato il mio vero nome e la password nella mail. Cosa dovrei fare?

A: Non preoccuparti di questa email. Né gli hacker né i criminali informatici si sono infiltrati / hanno hackerato il tuo computer e non ci sono video di te che guardi la pornografia. Ignora semplicemente il messaggio e non inviare Bitcoin. La tua email, nome e password sono stati probabilmente rubati da un sito Web compromesso come Yahoo (queste violazioni del sito Web sono comuni). Se sei preoccupato, puoi verificare se i tuoi account sono stati compromessi visitando il sito haveibeenpwned.

In che modo le campagne spam infettano i computer?

Le campagne di spamming che includono collegamenti e / o allegati Web possono causare infezioni del computer solo quando / se aperte. Se il file allegato è un documento di Microsoft Office, quindi, quando viene aperto, chiederà di disabilitare la modalità "Visualizzazione protetta" (per abilitare i comandi di macro). Dando il permesso di farlo, consentirà al documento dannoso di scaricare e installare alcune infezioni del computer. Più o meno le stesse regole si applicano ad ogni formato di file (file allegato o link al sito web che porta ad esso) - per causare eventuali danni deve essere aperto prima.

Come evitare l'installazione di malware?

Non aprire collegamenti o allegati presentati in e-mail discutibili e irrilevanti (anche se presentate come ufficiali e legittime), e-mail ricevute da indirizzi sconosciuti / sospetti e così via. Tutto il software deve essere scaricato da fonti ufficiali e affidabili e non da downloader di terze parti, siti Web non ufficiali, reti Peer-to-Peer (client torrent, eMule e altri strumenti simili). Queste fonti possono essere utilizzate per proliferare varie infezioni presentando file infetti e inaffidabili come legittimi. Aggiorna il software installato utilizzando strumenti / funzioni implementate fornite dagli sviluppatori ufficiali. Qualsiasi altro strumento (di terze parti) non dovrebbe essere usato per quello. Raccomandiamo inoltre di utilizzare le versioni di Microsoft Office non più vecchie dell'anno 2010, mai le versioni hanno la modalità "Visualizzazione protetta" progettata per impedire agli allegati dannosi di scaricare e installare infezioni del computer. Inoltre, evita di utilizzare strumenti che vengono utilizzati per ignorare le attivazioni del software a pagamento gratuitamente: è illegale e potrebbe causare infezioni del computer. Un'altra cosa importante è avere un software antivirus o antispyware affidabile (e abilitato) installato. Se hai già aperto allegati dannosi, ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

Schermate di tutta la lettera e-mail "Materiali elettronici che coinvolgono minori":

Testo presentato nella lettera e-mail "Materiali elettronici che coinvolgono minori":

Case #82956431

Distribution and storage of pornographic electronic materials involving underage children.

My name is Carlyn Blaine and I am a technical collection officer working for Central Intelligence Agency.

It has come to my attention that your personal details including your email address (**********************) are listed in case #82956431.

The following details are listed in the documentís attachment:

ï Your personal details,

ï Home address,

ï Work address,

ï List of relatives and their contact information.

Case #82956431 is part of a large international operation set to arrest more than 2000 individuals suspected of paedophilia in 27 countries.

The data which could be used to acquire your personal information:

ï Your ISP web browsing history,

ï DNS queries history and connection logs,

ï Deep web .onion browsing and/or connection sharing,

ï Online chat-room logs,

ï Social media activity log.

The first arrests are scheduled for April 8, 2019.

Why am I contacting you ?

I read the documentation and I know you are a wealthy person who may be concerned about reputation.

I am one of several people who have access to those documents and I have enough security clearance to amend and remove your details from this case. Here is my proposition.

Transfer exactly $10,000 USD (ten thousand dollars ñ about 2.5 BTC) through Bitcoin network to this special bitcoin address:

33KEtZ8drCJTzh7z5yNLhK9s8bApRvsZS9

You can transfer funds with online bitcoin exchanges such as Coinbase, Bitstamp or Coinmama. The deadline is March 27, 2019 (I need few days to access and edit the files).

Upon confirming your transfer I will take care of all the files linked to you and you can rest assured no one will bother you.

Please do not contact me. I will contact you and confirm only when I see the valid transfer.

Regards,

Carlyn Blaine

Technical Collection Officer

Directorate of Science and Technology

Central Intelligence Agency

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è "Electronic materials involving underage children"?

- STEP 1. Rimozione manuale di possibili infezioni malware.

- STEP 2. Controlla se il tuo computer è pulito.

Come rimuovere un malware manualmente?

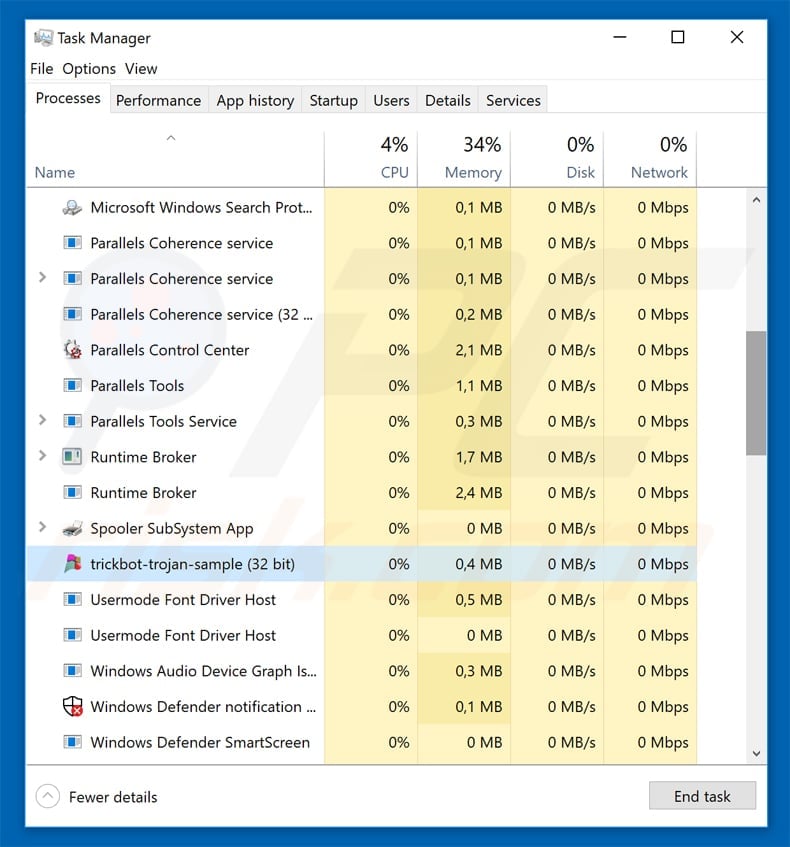

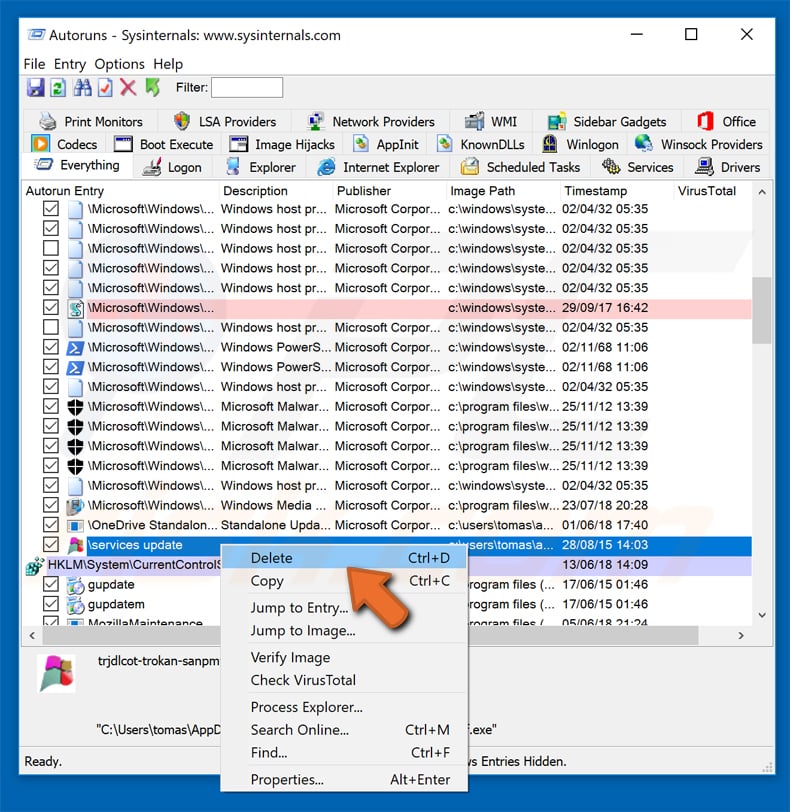

La rimozione manuale del malware è un compito complicato, in genere è meglio lasciare che i programmi antivirus o antimalware lo facciano automaticamente. Per rimuovere questo malware, ti consigliamo di utilizzare Combo Cleaner Antivirus per Windows. Se si desidera rimuovere manualmente il malware, il primo passo è identificare il nome del malware che si sta tentando di rimuovere. Ecco un esempio di un programma sospetto in esecuzione sul computer dell'utente:

Se hai controllato l'elenco dei programmi in esecuzione sul tuo computer, ad esempio utilizzando Task Manager e identificato un programma che sembra sospetto, devi continuare con questi passaggi:

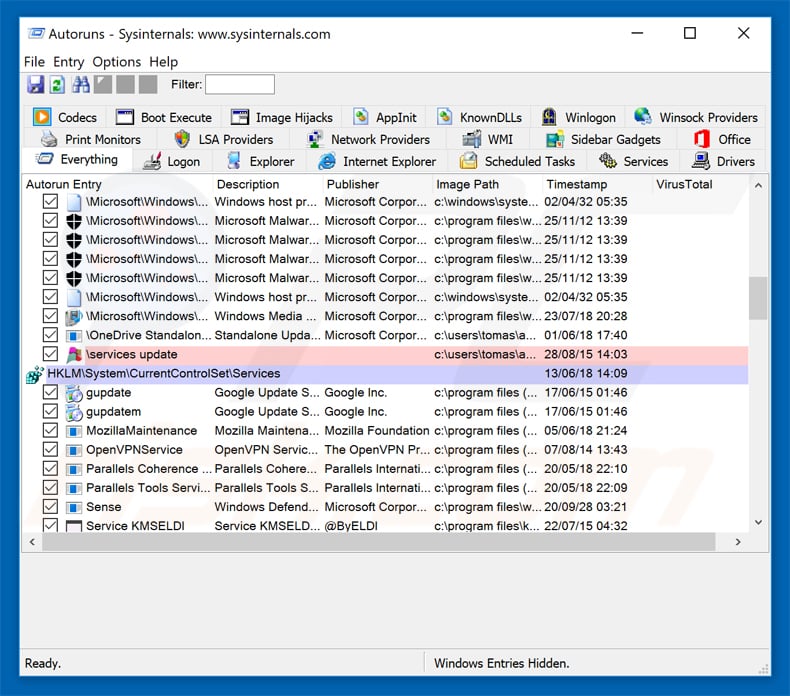

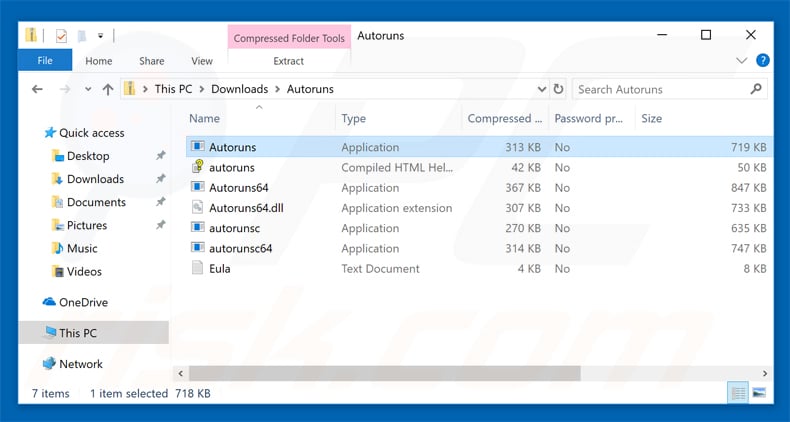

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

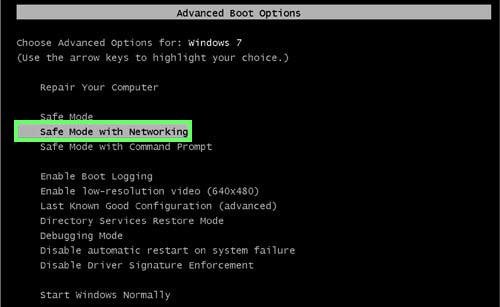

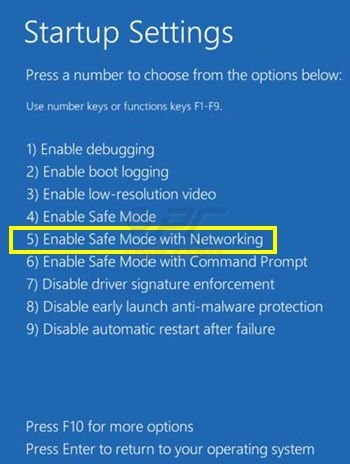

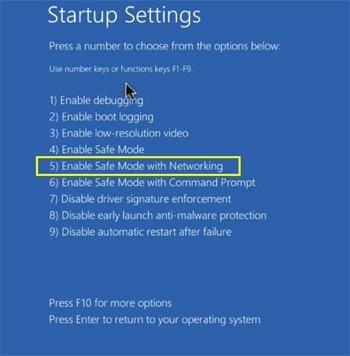

Riavvia il tuo computer in modalità provvisoria:

Riavvia il tuo computer in modalità provvisoria:

Windows XP and Windows 7: Avvia il tuo computer in modalità provvisoria. Fare clic su Start, fare clic su Arresta, fare clic su Riavvia, fare clic su OK. Durante la procedura di avvio del computer, premere più volte il tasto F8 sulla tastiera finché non viene visualizzato il menu Opzione avanzata di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in "modalità provvisoria con rete":

Windows 8: Vai alla schermata di avvio di Windows 8, digita Avanzato, nei risultati della ricerca selezionare Impostazioni. Fare clic su Opzioni di avvio avanzate, nella finestra "Impostazioni generali del PC", selezionare Avvio. Fare clic sul pulsante "Riavvia ora". Il vostro computer ora riavvierà. in "Opzioni del menu di avvio avanzate." Fai clic sul pulsante "Risoluzione dei problemi", quindi fare clic sul pulsante "Opzioni avanzate". Nella schermata delle opzioni avanzate, fare clic su "Impostazioni di avvio". Fai clic sul pulsante "Restart". Il PC si riavvia nella schermata Impostazioni di avvio. Premere "5" per l'avvio in modalità provvisoria con rete.

Video che mostra come avviare Windows 8 in "modalità provvisoria con rete":

Windows 10: Fare clic sul logo di Windows e selezionare l'icona di alimentazione. Nel menu aperto cliccare "Riavvia il sistema" tenendo premuto il tasto "Shift" sulla tastiera. Nella finestra "scegliere un'opzione", fare clic sul "Risoluzione dei problemi", successivamente selezionare "Opzioni avanzate". Nel menu delle opzioni avanzate selezionare "Impostazioni di avvio" e fare clic sul pulsante "Riavvia". Nella finestra successiva è necessario fare clic sul pulsante "F5" sulla tastiera. Ciò riavvia il sistema operativo in modalità provvisoria con rete.

Video che mostra come avviare Windows 10 in "Modalità provvisoria con rete":

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

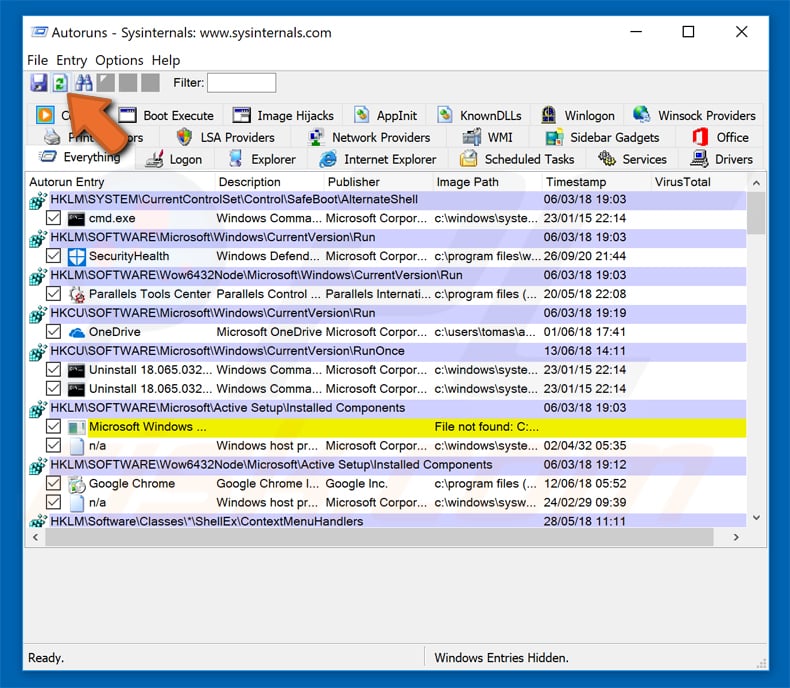

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Dovresti scrivere per intero percorso e nome. Nota che alcuni malware nascondono i loro nomi di processo sotto nomi di processo legittimi di Windows. In questa fase è molto importante evitare di rimuovere i file di sistema. Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e scegliere "Elimina"

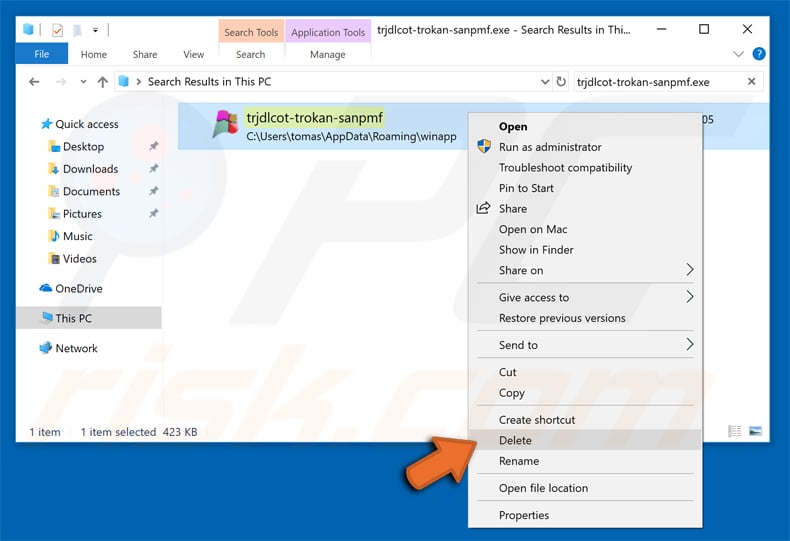

Dopo aver rimosso il malware tramite l'applicazione Autoruns (questo garantisce che il malware non verrà eseguito automaticamente all'avvio successivo del sistema), dovresti cercare il nome del malware sul tuo computer. Assicurati di abilitare i file e le cartelle nascosti prima di procedere. Se trovi il file del malware assicurati di rimuoverlo.

Riavvia il computer in modalità normale. Seguendo questi passaggi dovrebbe aiutare a rimuovere eventuali malware dal tuo computer. Nota che la rimozione manuale delle minacce richiede competenze informatiche avanzate, si consiglia di lasciare la rimozione del malware a programmi antivirus e antimalware. Questi passaggi potrebbero non funzionare con infezioni malware avanzate. Come sempre è meglio evitare di essere infettati che cercano di rimuovere il malware in seguito. Per proteggere il computer, assicurarsi di installare gli aggiornamenti del sistema operativo più recenti e utilizzare il software antivirus.

Per essere sicuri che il tuo computer sia privo di infezioni da malware, ti consigliamo di scannerizzarlo con Combo Cleaner Antivirus per Windows.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione