Come identificare truffe come “Ledger - Vulnerabilità critica di sicurezza”

TruffaConosciuto anche come: Ledger - Critical Security Vulnerability e-mail falsa

Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Che tipo di truffa è "Ledger - Vulnerabilità critica di sicurezza"?

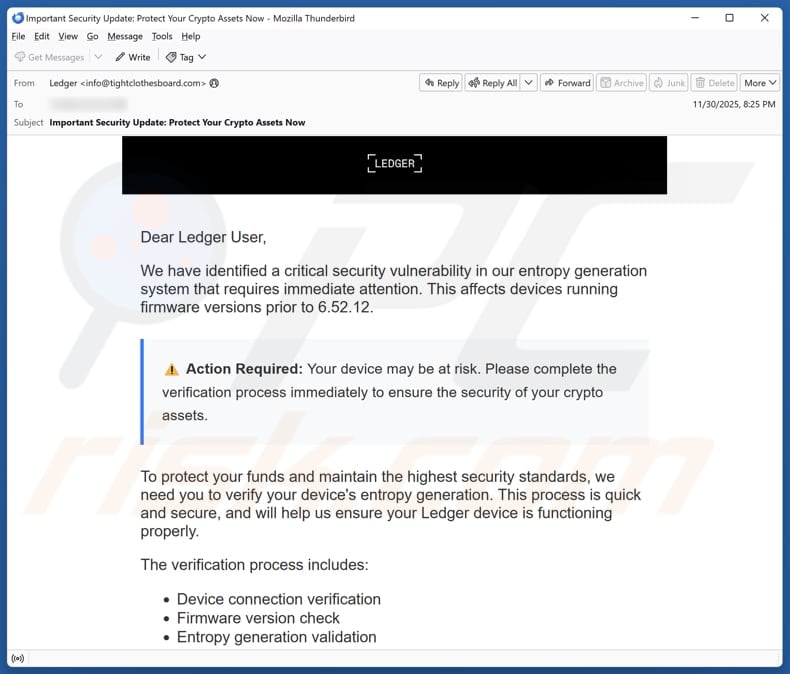

La nostra analisi dell'e-mail ha dimostrato che contiene un messaggio ingannevole con un link a un sito web falso. L'e-mail è camuffata da importante aggiornamento di sicurezza per indurre i destinatari a rivelare informazioni personali. L'obiettivo finale è quello di rubare criptovaluta. I destinatari dovrebbero ignorare questa e-mail.

Maggiori informazioni sull'e-mail truffaldina "Ledger - Vulnerabilità critica di sicurezza"

Questa e-mail è un tentativo di phishing rivolto agli utenti di criptovalute. Finge di provenire da una nota azienda produttrice di portafogli hardware (Ledger) e avverte di una grave vulnerabilità di sicurezza nei dispositivi che utilizzano firmware obsoleti. Il messaggio esorta i destinatari a completare immediatamente una procedura di verifica per proteggere le loro criptovalute.

Si afferma che il processo di verifica include la verifica della connessione del dispositivo, il controllo del firmware, la convalida dell'entropia e la conferma del protocollo di sicurezza. Si avverte inoltre i destinatari che il mancato rispetto di tali requisiti potrebbe comportare una limitazione dell'accesso alle funzioni di sicurezza. L'obiettivo è quello di attirare i destinatari su un sito web falso.

Su quel sito, ai visitatori viene richiesto di completare una "verifica dell'entropia" inserendo la loro frase di recupero composta da 12, 18 o 24 parole. Le informazioni inviate vengono trasmesse ai truffatori che possono utilizzarle in modo improprio per accedere ai portafogli di criptovaluta e svuotarli (rubare criptovaluta). È importante notare che tali transazioni sono irreversibili e la maggior parte delle vittime perde definitivamente le proprie criptovalute.

| Nome | Ledger - Truffa via e-mail relativa a una vulnerabilità critica per la sicurezza |

| Tipo di minaccia | Phishing, truffa, ingegneria sociale, frode |

| Dichiarazione falsa | Una vulnerabilità critica della sicurezza richiede attenzione |

| Travestimento | Notifica da Ledger |

| Dominio correlato | ledger.verify-hardwares[.]com |

| Nomi di rilevamento (ledger.verify-hardwares[.]com) | Fortinet (spam), Seclookup (malware), elenco completo dei rilevamenti (VirusTotal) |

| Sintomi | Acquisti online non autorizzati, modifica delle password degli account online, furto di identità, accesso illegale al computer. |

| Metodi di distribuzione | E-mail ingannevoli, annunci pop-up online fraudolenti, tecniche di avvelenamento dei motori di ricerca, domini con errori ortografici. |

| Danno | Perdita di informazioni private sensibili, perdita di denaro, furto di identità. |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Conclusione

In conclusione, questa e-mail è un tentativo fraudolento di rubare criptovaluta ingannando gli utenti affinché rivelino le loro frasi di recupero. I destinatari non devono mai inserire le loro chiavi private o frasi di recupero su siti sospetti. La consapevolezza e la cautela sono essenziali per evitare perdite finanziarie irreversibili.

Ecco alcuni esempi di truffe simili: "Security Notifications - Email Service truffa", "Your Mail Is On Hold truffa" e "Truffa via e-mail Account Update Required". Tali e-mail possono anche essere utilizzate per distribuire malware.

In che modo le campagne di spam infettano i computer?

Quando i criminali informatici utilizzano la posta elettronica per diffondere malware, includono allegati infetti o collegamenti a siti Web dannosi. Gli allegati possono essere documenti dannosi, file eseguibili, script o file compressi (o altri formati di file) che contengono malware, che si attiva quando tali file vengono aperti o quando vengono abilitate determinate funzionalità, come le macro.

I link contenuti nelle e-mail fraudolente possono indirizzare gli utenti verso siti web falsi che scaricano automaticamente malware o inducono gli utenti a scaricarlo manualmente. In generale, le infezioni avvengono quando i destinatari interagiscono con contenuti dannosi.

Come evitare l'installazione di malware?

Presta attenzione alle e-mail inaspettate o sospette, in particolare quelle che contengono allegati o link, e evita di aprire qualsiasi cosa che sembri non sicura. Aggiorna regolarmente il sistema operativo, il browser e le applicazioni. Utilizza software di sicurezza affidabili per eseguire la scansione del dispositivo alla ricerca di potenziali malware e altre minacce.

Non scaricare né installare programmi pirata, né utilizzare crack o generatori di chiavi, poiché spesso contengono malware. Evita di interagire con annunci pubblicitari o pop-up su siti web non affidabili e blocca qualsiasi richiesta di notifica proveniente da queste fonti.

L'aspetto del sito web falso di Ledger (GIF):

Testo riportato nella lettera elettronica "Ledger - Vulnerabilità critica per la sicurezza":

Subject: Important Security Update: Protect Your Crypto Assets Now

Ledger

Dear Ledger User,

We have identified a critical security vulnerability in our entropy generation system that requires immediate attention. This affects devices running firmware versions prior to 6.52.12.Action Required: Your device may be at risk. Please complete the verification process immediately to ensure the security of your crypto assets.

To protect your funds and maintain the highest security standards, we need you to verify your device's entropy generation. This process is quick and secure, and will help us ensure your Ledger device is functioning properly.

The verification process includes:

Device connection verification

Firmware version check

Entropy generation validation

Security protocol confirmationVerify Device Now

Important: This verification is mandatory for all Ledger users. Failure to complete this process may result in restricted access to your device's security features.

If you have any questions or need assistance, please contact our support team immediately.

This email was sent to you because you signed up at Ledger.com or purchased a Ledger product. We respect your right to privacy. Read our Privacy Policy and Cookie Policy.

© Ledger SAS. All rights reserved. Ledger brands are registered trademarks of Ledger SAS. Ledger SAS, 106 Rue du Temple, 75003 Paris.

Unsubscribe from future emails or to update your email preferences, click here.

Follow us on:

YouTube Twitter Facebook TikTok

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è Ledger - Critical Security Vulnerability e-mail falsa?

- Tipologie di email dannose.

- Come individuare un'email dannosa?

- Cosa fare se si è vittima di una truffa via email?

Tipologie di email dannose:

![]() Phishing Email

Phishing Email

Più comunemente, i criminali informatici utilizzano email ingannevoli per indurre gli utenti di Internet a divulgare le proprie informazioni private sensibili, ad esempio le informazioni di accesso a vari servizi online, account email o informazioni bancarie online.

Tali attacchi sono chiamati phishing. In un attacco di phishing, i criminali informatici di solito inviano un messaggio e-mail con il logo di un servizio popolare (ad esempio Microsoft, DHL, Amazon, Netflix), creano urgenza (indirizzo di spedizione errato, password scaduta, ecc.) e inseriscono un collegamento che sperano le loro potenziali vittime cliccheranno.

Dopo aver fatto clic sul collegamento presentato in tale messaggio di posta elettronica, le vittime vengono reindirizzate a un sito Web falso che sembra identico o estremamente simile a quello originale. Alle vittime viene quindi chiesto di inserire la password, i dettagli della carta di credito o altre informazioni rubate dai criminali informatici.

![]() Email con Allegati Pericolosi

Email con Allegati Pericolosi

Un altro popolare vettore di attacco è la posta indesiderata con allegati dannosi che infettano i computer degli utenti con malware. Gli allegati dannosi di solito contengono trojan in grado di rubare password, informazioni bancarie e altre informazioni sensibili.

In tali attacchi, l'obiettivo principale dei criminali informatici è indurre le loro potenziali vittime ad aprire un allegato di posta elettronica infetto. Per raggiungere questo obiettivo, i messaggi di posta elettronica di solito parlano di fatture, fax o messaggi vocali ricevuti di recente.

Se una potenziale vittima cade nell'esca e apre l'allegato, i suoi computer vengono infettati e i criminali informatici possono raccogliere molte informazioni sensibili.

Sebbene sia un metodo più complicato per rubare informazioni personali (filtri antispam e programmi antivirus di solito rilevano tali tentativi), in caso di successo, i criminali informatici possono ottenere una gamma molto più ampia di dati e possono raccogliere informazioni per un lungo periodo di tempo.

![]() Sextortion Email

Sextortion Email

Questo è un particolare tipo di phishing. In questo caso, gli utenti ricevono un'email in cui si afferma che un criminale informatico potrebbe accedere alla webcam della potenziale vittima e ha una registrazione video della propria masturbazione.

Per eliminare il video, alle vittime viene chiesto di pagare un riscatto (di solito utilizzando Bitcoin o un'altra criptovaluta). Tuttavia, tutte queste affermazioni sono false: gli utenti che ricevono tali email dovrebbero ignorarle ed eliminarle.

Come individuare un'email dannosa?

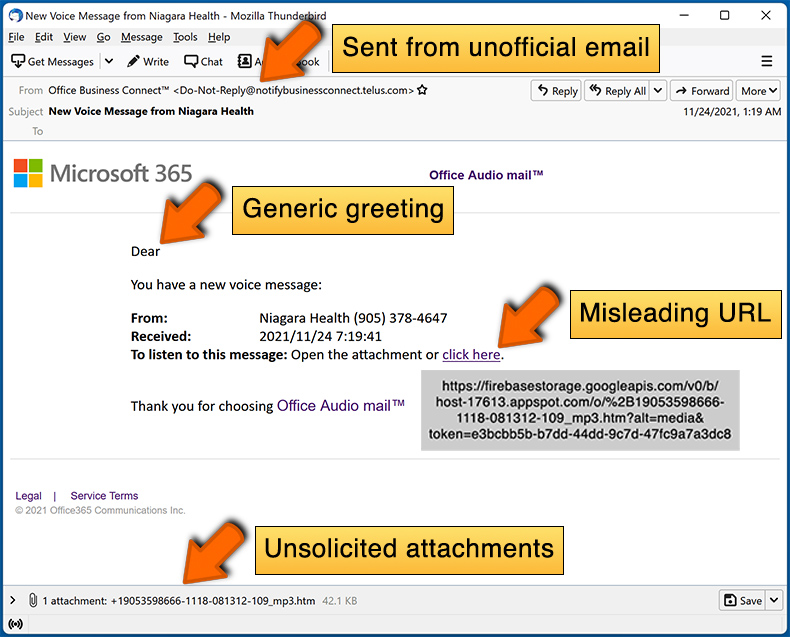

I criminali informatici cercano sempre di più di rendere credibili ed affidabili le loro email; ecco alcune cose a cui dovresti porre attenzione quando cerchi di individuare un'email di phishing:

- Controlla l'indirizzo email del mittente ("da"): passa il mouse sull'indirizzo "da" e controlla se è legittimo. Ad esempio, se hai ricevuto un'email da Microsoft, assicurati di controllare se l'indirizzo email è @microsoft.com e non qualcosa di sospetto come @m1crosoft.com, @microsfot.com, @account-security-noreply.com, ecc.

- Controlla i saluti generici: se il messaggio di saluto nell'email è "Gentile utente", "Gentile @tuoemail.com", "Gentile cliente stimato", ciò dovrebbe destare sospetti. Più comunemente, le aziende ti chiamano per nome. La mancanza di queste informazioni potrebbe segnalare un tentativo di phishing.

- Controlla i collegamenti nell'email: passa il mouse sul collegamento presentato nell'email, se il collegamento che appare sembra sospetto, non fare clic su di esso. Ad esempio, se hai ricevuto un'email da Microsoft e il link nell'email mostra che andrà a firebasestorage.googleapis.com/v0... non dovresti fidarti. È meglio non fare clic su alcun collegamento nelle email, ma visitare il sito Web dell'azienda che ti ha inviato l'email.

- Non fidarti ciecamente degli allegati delle email: più comunemente, le aziende legittime ti chiederanno di accedere al loro sito Web e di visualizzare eventuali documenti sul sito; se hai ricevuto un'email con un allegato, è una buona idea scansionarla con un'applicazione antivirus. Gli allegati email infetti sono un vettore di attacco comune utilizzato dai criminali informatici.

Per ridurre al minimo il rischio di aprire email di phishing e di email dannose, ti consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

Esempi di email spam:

Cosa fare se si è vittima di una truffa via email?

- Se hai fatto clic su un collegamento in un'email di phishing e hai inserito la password, assicurati di modificare la password il prima possibile. Di solito, i criminali informatici raccolgono credenziali rubate e poi le vendono ad altri gruppi che le utilizzano per scopi dannosi. Se cambi la tua password in modo tempestivo, c'è la possibilità che i criminali non abbiano abbastanza tempo per fare danni.

- Se hai inserito i dati della tua carta di credito, contatta la tua banca il prima possibile e spiega la situazione. Ci sono buone probabilità che tu debba cancellare la tua carta di credito compromessa e ottenerne una nuova.

- Se noti segni di furto di identità, contatta immediatamente la Federal Trade Commission. Questa istituzione raccoglierà informazioni sulla tua situazione e creerà un piano di recupero personale.

- Se hai aperto un allegato dannoso, probabilmente il tuo computer è infetto, dovresti scansionarlo con un'applicazione antivirus affidabile. A questo scopo, consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

- Aiuta altri utenti di Internet - segnala le email di phishing ad: Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Domande frequenti (FAQ)

Perché ho ricevuto questa email?

Queste e-mail vengono solitamente inviate a un gran numero di destinatari. Ricevere un'e-mail truffaldina indica solitamente che il tuo indirizzo e-mail è presente in un elenco utilizzato dai truffatori.

Ho fornito le mie informazioni personali dopo essere stato ingannato da questa e-mail, cosa devo fare?

Se i tuoi dati di accesso sono stati condivisi, modifica immediatamente le password di tutti gli account interessati. Per informazioni finanziarie o relative all'identità personale, contatta le istituzioni o le autorità competenti.

Ho scaricato e aperto un file dannoso allegato a un'e-mail, il mio computer è stato infettato?

I file eseguibili (se dannosi), come quelli con estensione .exe, possono infettare un dispositivo non appena vengono aperti. I documenti Word ed Excel sono generalmente più sicuri, ma l'attivazione di macro o funzioni simili può comunque attivare malware. Il rischio dipende dal tipo di file.

I truffatori hanno rubato la mia criptovaluta, posso riaverla indietro?

No, le transazioni in criptovaluta sono irreversibili. Una volta che i truffatori le hanno prese, non possono essere recuperate.

Ho letto l'e-mail ma non ho aperto l'allegato, il mio computer è infetto?

La semplice apertura o lettura di un'e-mail è sicura. Un dispositivo è a rischio solo se si clicca su un link dannoso o si apre un allegato dannoso.

Combo Cleaner rimuove le infezioni da malware presenti negli allegati e-mail?

Combo Cleaner è in grado di rimuovere la maggior parte dei malware più comuni, ma si consiglia di eseguire una scansione completa del sistema per individuare ed eliminare le minacce più avanzate.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione