Come eliminare il malware ApolloShadow dal sistema operativo

TrojanConosciuto anche come: ApolloShadow virus

Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Che tipo di malware è ApolloShadow?

ApolloShadow è il nome di un programma dannoso che è stato osservato in campagne di spionaggio informatico. Si tratta di un malware personalizzato utilizzato da un attore malintenzionato soprannominato “Secret Blizzard”. Si ritiene che questo gruppo faccia parte dell'FSB (Servizio federale di sicurezza della Federazione Russa). Secret Blizzard è stato collegato a gruppi di hacker tracciati come ATG26, Blue Python, Snake, Turla, Uroburos, VENOMOUS BEAR, Waterbug e Wraith.

Il malware ApolloShadow è stato utilizzato in campagne in corso iniziate almeno nel 2024. Questa attività prende di mira entità diplomatiche e altre operazioni sensibili con sede a Mosca. Non è improbabile che le campagne ApolloShadow si espandano.

Panoramica sul malware ApolloShadow

ApolloShadow è un malware personalizzato utilizzato dal gruppo di hacker russo sostenuto dallo Stato chiamato “Secret Blizzard”. Le campagne di diffusione di questo malware si sono basate sulla tecnica AiTM (Adversary-in-The-Middle). AiTM è un metodo in cui l'avversario si posiziona tra due (o più) reti per facilitare le attività successive (come la distribuzione di malware). Questa tecnica non è nuova per Secret Blizzard, poiché questo gruppo ha utilizzato tattiche simili in campagne precedenti rivolte ai ministeri degli Esteri dell'Europa orientale.

Nelle più recenti campagne ApolloShadow, che miravano a compromettere entità diplomatiche, ambasciate straniere e altre organizzazioni altamente sensibili a Mosca, l'attacco AiTM è avvenuto a livello di ISP (Internet Service Provider).

Per essere più precisi, il dispositivo preso di mira è stato posizionato dietro un portale captive ed è stato eseguito il servizio Windows Test Connectivity Status Indicator, ma invece di aprire la pagina appropriata nel browser, la vittima è stata reindirizzata a un dominio controllato dall'autore dell'attacco. Poiché la catena di infezione di ApolloShadow si basa sull'installazione di un certificato root, è altamente probabile che il sito web aperto abbia lo scopo di indurre l'utente a installarlo (ad esempio, mostrando un errore di convalida del certificato). Uno dei travestimenti noti per il certificato root era Kaspersky Anti-Virus.

Si sospetta che le infezioni ApolloShadow consentano attacchi di stripping TLS/SSL, in cui i browser sono costretti a connettersi ai siti web aggirando le misure di sicurezza come la crittografia SSL. In tal caso, il malware sarebbe in grado di accedere alla maggior parte delle attività di navigazione della vittima, nonché a determinati token e credenziali. Per approfondire il modo in cui questa campagna raggiunge il livello ISP, le entità prese di mira hanno utilizzato servizi Internet/telecomunicazioni locali russi e Secret Blizzard è un attore di minaccia sostenuto dallo Stato.

Scaricando/installando il certificato root, la vittima introduce ApolloShadow nel dispositivo. Il malware inizia le sue operazioni raccogliendo informazioni rilevanti sul dispositivo, inclusi i dati di rete e l'indirizzo IP.

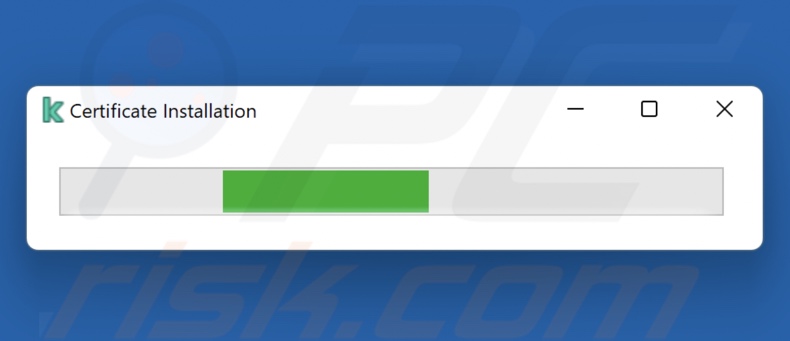

Questo programma cerca di ottenere i privilegi di amministratore e, se l'account utente non li possiede, viene visualizzata la finestra pop-up UAC (Controllo account utente). Questa finestra richiede l'installazione del certificato root. Negli attacchi osservati, il file da installare era denominato “CertificateDB.exe” e, come accennato in precedenza, era presentato come il programma di installazione di Kaspersky. Il malware può visualizzare un pop-up che afferma che i certificati sono in fase di installazione.

Una volta ottenuti i privilegi, ApolloShadow consente al dispositivo di essere rilevabile sulla rete. Può anche utilizzare uno dei due metodi per indebolire il firewall e consentire la condivisione dei file. I browser basati su Chromium accettano il certificato di ApolloShadow come attendibile, mentre il programma dannoso deve modificare le preferenze del browser Mozilla Firefox per evitare il rifiuto del certificato.

Inoltre, ApolloShadow crea un nuovo account utente amministratore (denominato “UpdatusUser” nelle infezioni note) con una password hardcoded indefinita (senza data di scadenza) e in questo modo il malware garantisce un accesso persistente.

ApolloShadow viene utilizzato per lo spionaggio informatico e l'entità del danno che questo malware può causare, soprattutto perché può rimanere nascosto per un periodo di tempo significativo, non può essere quantificata con precisione. Indipendentemente da ciò, questo programma dannoso rappresenta una grave minaccia, soprattutto se si considera che viene utilizzato in attacchi motivati da ragioni politiche/geopolitiche.

| Nome | ApolloShadow virus |

| Tipo di minaccia | Trojan, spyware. |

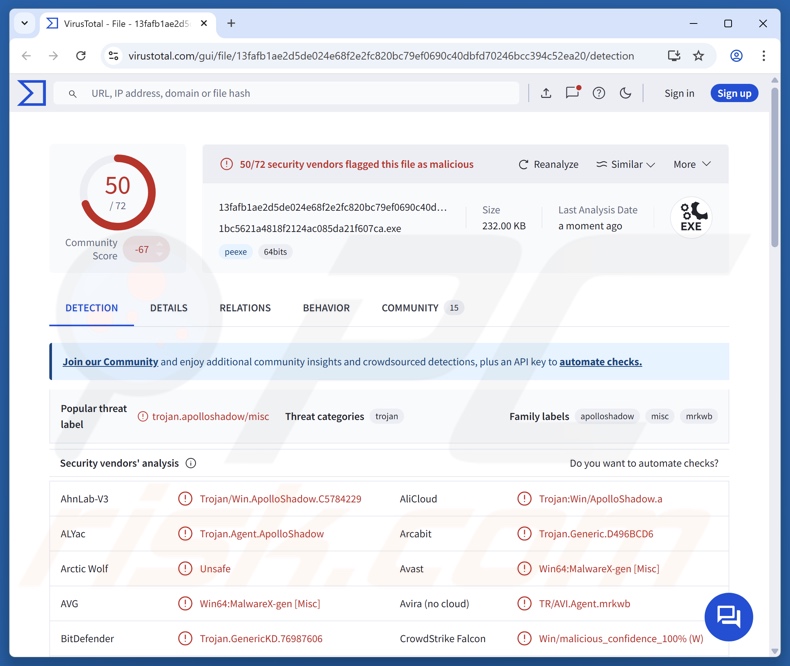

| Nomi di rilevamento | Avast (Win64:MalwareX-gen [Misc]), Combo Cleaner (Trojan.GenericKD.76987606), ESET-NOD32 (Win64/Turla.CY), Kaspersky (Trojan.Win64.ApolloShadow.a), Microsoft (Trojan:Win64/ApolloShadow.A!dha), Elenco completo dei rilevamenti (VirusTotal) |

| Sintomi | I trojan sono progettati per infiltrarsi furtivamente nel computer della vittima e rimanere silenziosi, quindi non sono chiaramente visibili sintomi particolari su una macchina infetta. |

| Metodi di distribuzione | Allegati e-mail infetti, pubblicità online dannose, ingegneria sociale, “crack” di software. |

| Danni | Furto di password e informazioni bancarie, furto di identità, aggiunta del computer della vittima a una botnet. |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Esempi di malware utilizzati nello spionaggio informatico

Abbiamo scritto di migliaia di programmi dannosi; Shadowpad, TONEINS, RomCom e HyperBro sono solo alcuni dei nostri articoli su quelli che sono stati utilizzati in attacchi di spionaggio informatico.

Malware è un termine generico che indica software in grado di svolgere varie attività dannose, dal furto di dati alla crittografia dei file a scopo di estorsione.

Naturalmente, questo software è ampiamente utilizzato in attacchi che hanno motivazioni politiche e geopolitiche. Tuttavia, la ragione più diffusa è il guadagno finanziario. Altre motivazioni includono l'interruzione dei processi (ad esempio, siti web, servizi, aziende, istituzioni, ecc.), gli aggressori che cercano di divertirsi o di vendicare rancori personali e l'hacktivismo.

È importante sottolineare che, indipendentemente dal funzionamento del malware o dallo scopo per cui viene utilizzato, la presenza di questo software su un sistema minaccia l'integrità del dispositivo e la sicurezza dell'utente. Pertanto, tutte le minacce devono essere eliminate immediatamente dopo il rilevamento.

Come ha fatto ApolloShadow a infiltrarsi nel mio computer?

Le entità di interesse del gruppo Secret Blizzard che utilizzano provider ISP russi locali sono incredibilmente vulnerabili all'ultima campagna ApolloShadow, che combina anche tattiche di ingegneria sociale per facilitare l'infezione.

Tuttavia, questo malware potrebbe essere diffuso utilizzando altre tecniche. L'ingegneria sociale e le tecniche di phishing sono standard nella proliferazione del malware.

In generale, il software dannoso viene distribuito tramite trojan di tipo backdoor/loader, download drive-by (furtivi/ingannevoli), canali di download inaffidabili (ad esempio siti web di file hosting non ufficiali e gratuiti, reti di condivisione peer-to-peer, ecc.), truffe online, allegati/link dannosi nello spam (ad esempio e-mail, messaggi privati/diretti, post sui social media, ecc.), malvertising, strumenti di attivazione software illegali (“crack”) e falsi aggiornamenti.

Inoltre, alcuni programmi dannosi possono diffondersi autonomamente attraverso reti locali e dispositivi di archiviazione rimovibili (ad esempio, dischi rigidi esterni, unità flash USB, ecc.).

Come evitare l'installazione di malware?

Data la particolare natura delle campagne ApolloShadow, per ridurre i rischi è consigliabile assicurarsi che il traffico di rete sia instradato in modo sicuro tramite un tunnel crittografato. Il traffico deve essere instradato verso una rete affidabile o un servizio VPN (Virtual Private Network) che non sia controllata o affiliata a terze parti potenzialmente ostili.

Altre raccomandazioni generali includono la ricerca di software e il download solo da fonti ufficiali/verificate. Tutti i programmi devono essere attivati e aggiornati utilizzando funzioni/strumenti legittimi, poiché quelli ottenuti da terze parti possono contenere malware.

Inoltre, consigliamo di prestare attenzione durante la navigazione, poiché Internet è pieno di contenuti ingannevoli e dannosi. Le e-mail in arrivo e altri messaggi devono essere trattati con cautela. Gli allegati o i link presenti in e-mail sospette/irrilevanti non devono essere aperti, poiché possono essere dannosi.

È fondamentale avere un antivirus affidabile installato e aggiornato aggiornato. Il software di sicurezza deve essere utilizzato per eseguire scansioni regolari del sistema e rimuovere le minacce rilevate. Se si ritiene che il computer sia già infetto, si consiglia di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

Screenshot del pop-up visualizzato da ApolloShadow durante l'installazione:

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu rapido:

- Che cos'è ApolloShadow?

- FASE 1. Rimozione manuale del malware ApolloShadow.

- FASE 2. Verifica se il tuo computer è pulito.

Come rimuovere manualmente il malware?

La rimozione manuale del malware è un'operazione complessa: solitamente è meglio lasciare che siano i programmi antivirus o anti-malware a farlo automaticamente. Per rimuovere questo malware, consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

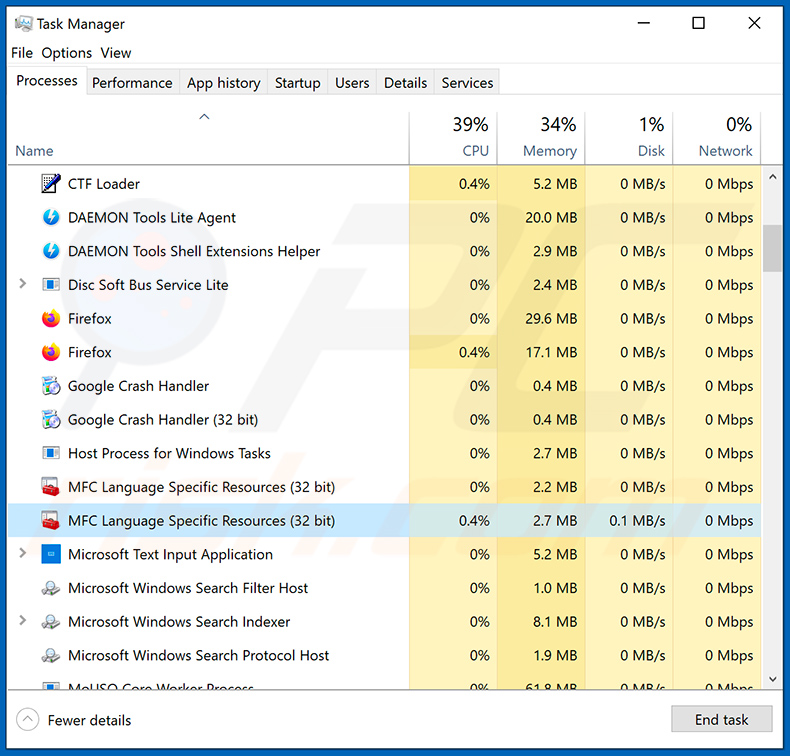

Se desideri rimuovere il malware manualmente, il primo passo è identificare il nome del malware che stai cercando di rimuovere. Ecco un esempio di un programma sospetto in esecuzione sul computer di un utente:

Se hai controllato l'elenco dei programmi in esecuzione sul tuo computer, ad esempio utilizzando Task Manager, e hai identificato un programma che sembra sospetto, dovresti procedere con questi passaggi:

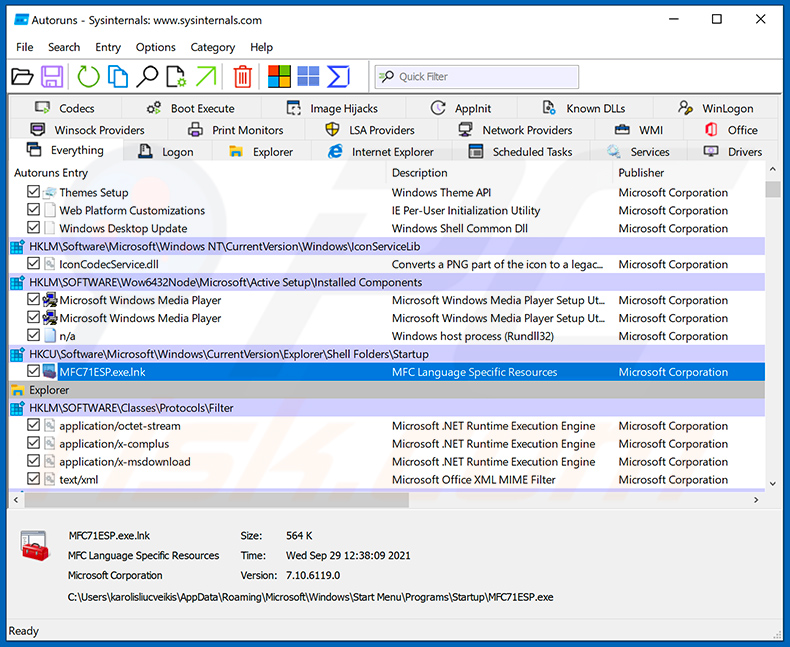

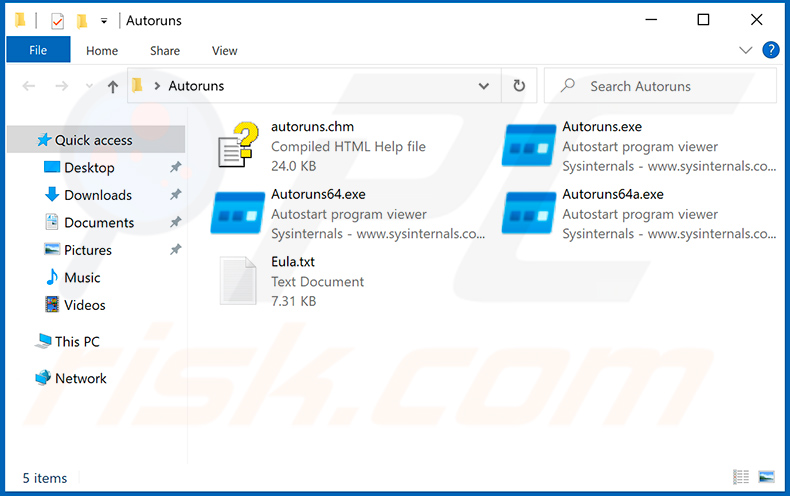

Scarica un programma chiamato Autoruns. Questo programma mostra le applicazioni ad avvio automatico, il Registro di sistema e le posizioni del file system:

Scarica un programma chiamato Autoruns. Questo programma mostra le applicazioni ad avvio automatico, il Registro di sistema e le posizioni del file system:

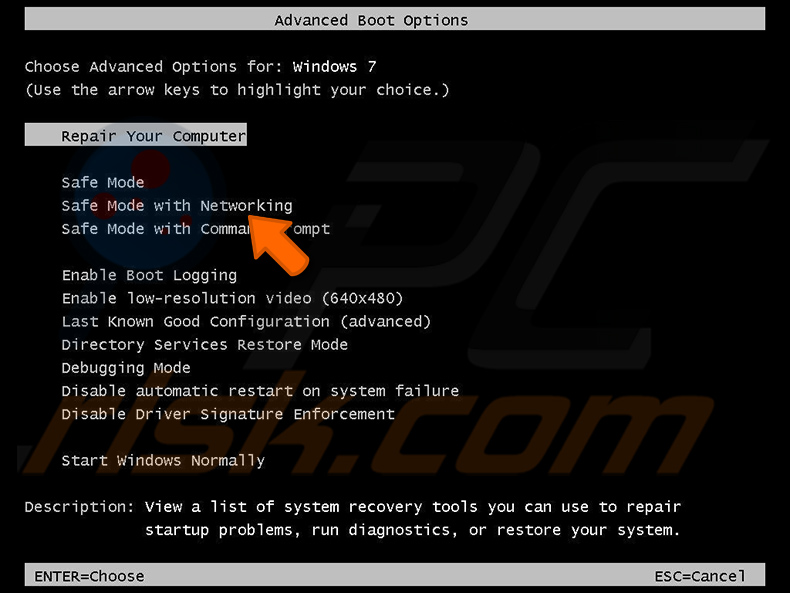

Riavvia il computer in modalità provvisoria:

Riavvia il computer in modalità provvisoria:

Utenti Windows XP e Windows 7: avviare il computer in modalità provvisoria. Fare clic su Start, quindi su Spegni, Riavvia e OK. Durante il processo di avvio del computer, premere più volte il tasto F8 sulla tastiera fino a quando non viene visualizzato il menu Opzioni avanzate di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in “Modalità provvisoria con rete”:

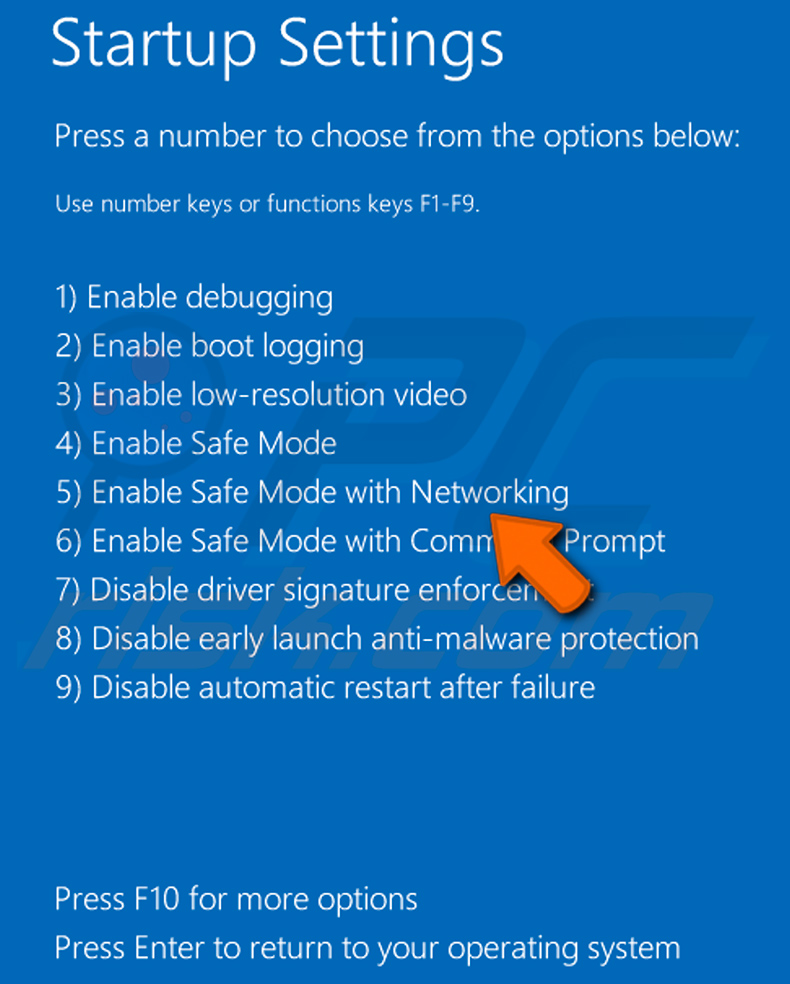

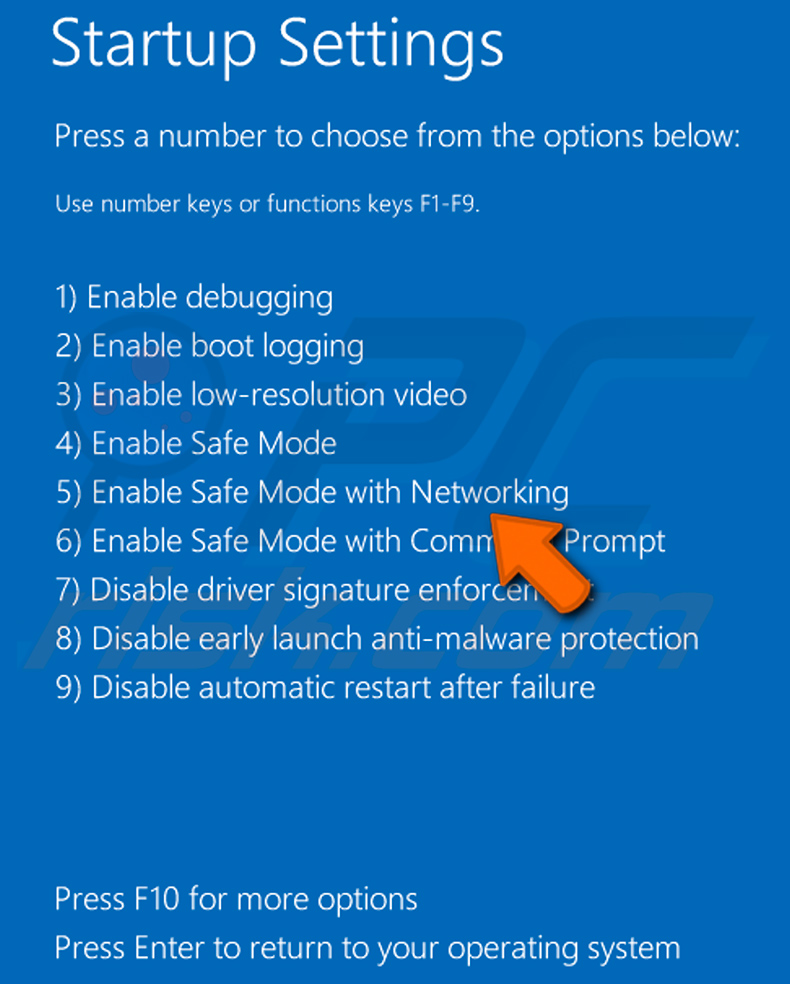

Utenti Windows 8: avviare Windows 8 in modalità provvisoria con rete - Andare alla schermata Start di Windows 8, digitare Avanzate, nei risultati della ricerca selezionare Impostazioni.

Fare clic su Opzioni di avvio avanzate, nella finestra “Impostazioni generali del PC” aperta, selezionare Avvio avanzato. Fare clic sul pulsante “Riavvia ora”. Il computer verrà riavviato nel menu “Opzioni di avvio avanzate”. Fare clic sul pulsante “Risoluzione dei problemi”, quindi fare clic sul pulsante “Opzioni avanzate”. Nella schermata delle opzioni avanzate, fare clic su “Impostazioni di avvio”.

Fai clic sul pulsante “Riavvia”. Il PC si riavvierà nella schermata Impostazioni di avvio. Premi F5 per avviare in modalità provvisoria con rete.

Video che mostra come avviare Windows 8 in “Modalità provvisoria con rete”:

Utenti Windows 10: clicca sul logo Windows e seleziona l'icona di alimentazione. Nel menu che si apre, clicca su ‘Riavvia’ tenendo premuto il tasto “Shift” sulla tastiera. Nella finestra “Scegli un'opzione”, clicca su “Risoluzione dei problemi”, quindi seleziona “Opzioni avanzate”.

Nel menu delle opzioni avanzate, seleziona “Impostazioni di avvio” e clicca sul pulsante ‘Riavvia’. Nella finestra successiva, clicca sul tasto “F5” della tastiera. In questo modo il sistema operativo verrà riavviato in modalità provvisoria con rete.

Video che mostra come avviare Windows 10 in “Modalità provvisoria con rete”:

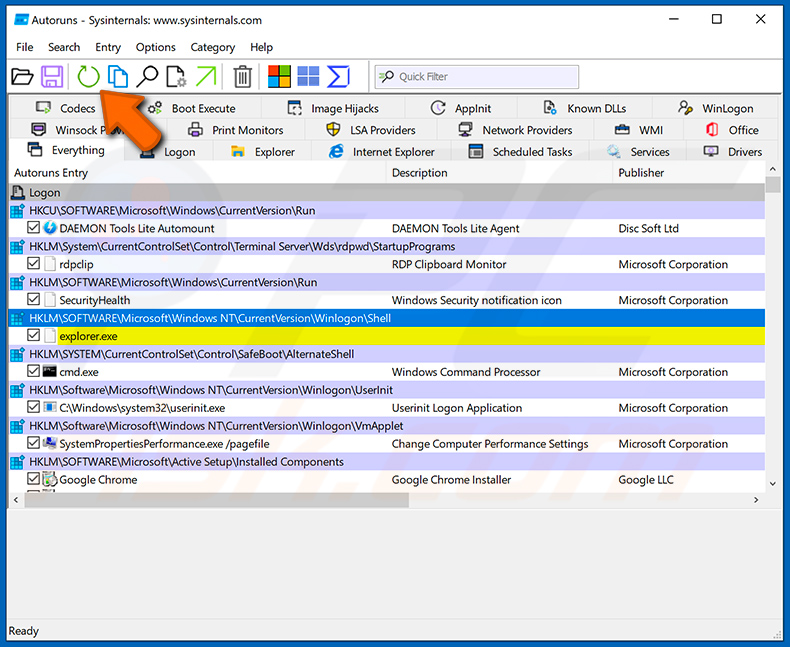

Estrai l'archivio scaricato ed esegui il file Autoruns.exe.

Estrai l'archivio scaricato ed esegui il file Autoruns.exe.

Nell'applicazione Autoruns, clicca su “Opzioni” in alto e deseleziona le opzioni “Nascondi posizioni vuote” e “Nascondi voci Windows”. Dopo questa procedura, fare clic sull'icona “Aggiorna”.

Nell'applicazione Autoruns, clicca su “Opzioni” in alto e deseleziona le opzioni “Nascondi posizioni vuote” e “Nascondi voci Windows”. Dopo questa procedura, fare clic sull'icona “Aggiorna”.

Controlla l'elenco fornito dall'applicazione Autoruns e individua il file malware che desideri eliminare.

Controlla l'elenco fornito dall'applicazione Autoruns e individua il file malware che desideri eliminare.

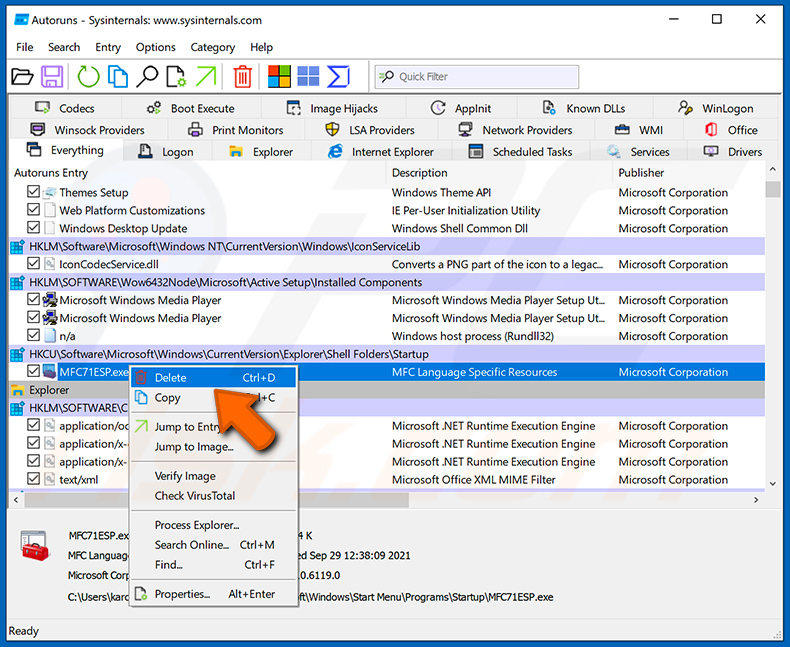

È necessario annotarne il percorso completo e il nome. Si noti che alcuni malware nascondono i nomi dei processi sotto nomi di processi Windows legittimi. In questa fase, è molto importante evitare di rimuovere i file di sistema. Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e selezionare “Elimina”.

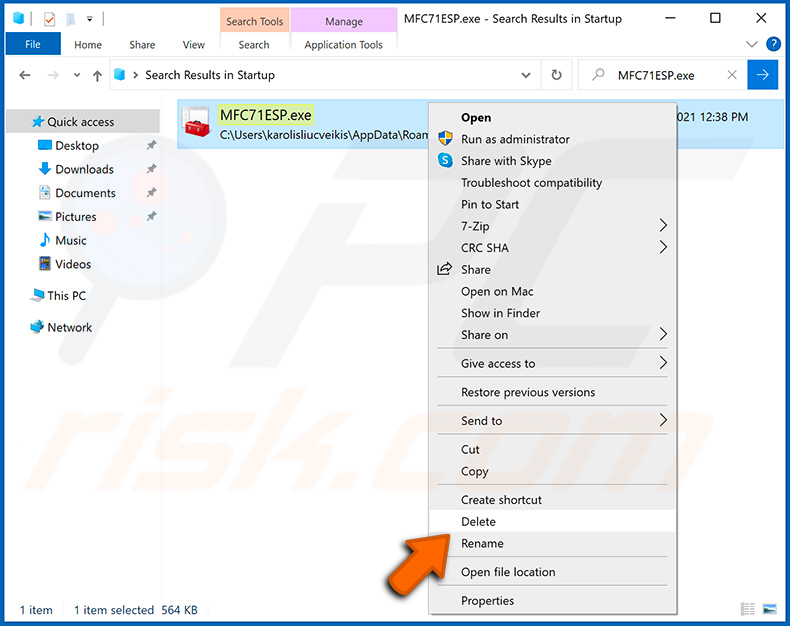

Dopo aver rimosso il malware tramite l'applicazione Autoruns (questo assicura che il malware non venga eseguito automaticamente al prossimo avvio del sistema), è necessario cercare il nome del malware sul computer. Assicurarsi di abilitare i file e le cartelle nascosti prima di procedere. Se si trova il nome del file del malware, assicurarsi di rimuoverlo.

Riavvia il computer in modalità normale. Seguendo questi passaggi dovresti riuscire a rimuovere qualsiasi malware dal tuo computer. Tieni presente che la rimozione manuale delle minacce richiede competenze informatiche avanzate. Se non possiedi tali competenze, affida la rimozione del malware a programmi antivirus e anti-malware.

Questi passaggi potrebbero non funzionare con infezioni da malware avanzate. Come sempre, è meglio prevenire l'infezione piuttosto che cercare di rimuovere il malware in un secondo momento. Per mantenere il computer al sicuro, installare gli ultimi aggiornamenti del sistema operativo e utilizzare un software antivirus. Per essere sicuri che il computer sia privo di infezioni da malware, si consiglia di eseguire una scansione con Combo Cleaner Antivirus per Windows.

Domande frequenti (FAQ)

Il mio computer è stato infettato dal malware ApolloShadow, devo formattare il mio dispositivo di archiviazione per eliminarlo?

La rimozione del malware raramente richiede misure così drastiche.

Quali sono i problemi più gravi che il malware ApolloShadow può causare?

I pericoli associati a un'infezione dipendono dalle capacità del programma dannoso e dagli obiettivi degli aggressori. ApolloShadow è un malware personalizzato utilizzato da un attore malintenzionato sostenuto dallo Stato russo soprannominato “Secret Blizzard”. È stato utilizzato per colpire ambasciate ed entità diplomatiche con sede a Mosca. Gli attacchi di spionaggio informatico di questo tipo comportano rischi ancora maggiori rispetto a quelli causati da malware ad alto rischio, come gravi problemi di privacy, perdite finanziarie e furti di identità.

Qual è lo scopo del malware ApolloShadow?

Come accennato in precedenza, ApolloShadow è stato utilizzato per lo spionaggio informatico. Tuttavia, gli attacchi motivati da ragioni politiche e geopolitiche non sono l'unico tipo. Il profitto è la ragione più comune alla base delle infezioni da malware, ma il software dannoso viene utilizzato anche per divertimento, per vendette personali, per interrompere processi (ad esempio siti, servizi, aziende, ecc.) e per hacktivismo.

Come ha fatto il malware ApolloShadow a infiltrarsi nel mio computer?

Nelle ultime campagne, la catena di infiltrazione di ApolloShadow si è basata sulla tecnica AiTM a livello di ISP; pertanto, le vittime che utilizzavano ISP russi locali erano particolarmente vulnerabili.

In generale, i metodi di proliferazione del malware più diffusi includono: download drive-by, trojan, posta spam, malvertising, truffe online, canali di download dubbi (ad esempio, siti web di freeware e di hosting di file gratuiti, reti di condivisione peer-to-peer, ecc.), falsi programmi di aggiornamento e strumenti illegali di attivazione del software (“cracking”). Alcuni programmi dannosi possono diffondersi autonomamente attraverso reti locali e dispositivi di archiviazione rimovibili.

Combo Cleaner mi proteggerà dal malware?

Combo Cleaner è progettato per eseguire la scansione dei sistemi ed eliminare ogni tipo di minaccia. È in grado di rilevare e rimuovere la maggior parte delle infezioni da malware conosciute. Si noti che è essenziale eseguire una scansione completa del sistema, poiché i programmi dannosi più sofisticati tendono a nascondersi in profondità all'interno dei sistemi.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione