Come rimuovere ValleyRAT dai computer infetti

TrojanConosciuto anche come: Trojan di accesso remoto ValleyRAT

Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Che tipo di malware è ValleyRAT?

ValleyRAT è un malware scoperto di recente che ha attirato l'attenzione della comunità della sicurezza informatica. I RAT, o trojan di accesso remoto, sono programmi software dannosi che consentono agli autori delle minacce di ottenere l'accesso remoto e il controllo del computer della vittima. I criminali informatici utilizzano spesso questi strumenti per svolgere una vasta gamma di attività illecite.

Maggiori informazioni su ValleyRAT

ValleyRAT, scritto in C++ e compilato in cinese, presenta le funzionalità tipiche di un RAT (Remote Access Trojan) di base. I comandi utilizzati da ValleyRAT consentono al malware di eseguire un'ampia gamma di azioni, ciascuna delle quali ha uno scopo specifico nelle sue operazioni dannose.

ValleyRAT può rilasciare ed eseguire file DLL (Dynamic Link Library) e altri tipi di file sul sistema compromesso. Questa funzionalità consente al malware di eseguire codice o applicazioni a sua scelta, che potrebbero includere ulteriori payload dannosi (ad esempio, ransomware o miner di criptovalute) o strumenti.

Inoltre, ValleyRAT può eseguire un comando fondamentale per la sua persistenza. Impostandosi per avviarsi automaticamente all'avvio del sistema, il malware garantisce di rimanere attivo e nascosto sul sistema infetto, anche dopo un riavvio. Questa persistenza è essenziale per mantenere il controllo sul dispositivo compromesso.

Altri comandi consentono a ValleyRAT di recuperare informazioni preziose sul sistema compromesso. È in grado di ottenere un elenco dei processi in esecuzione, fornendo informazioni dettagliate sul funzionamento del sistema. Questi dati possono essere utilizzati per vari scopi, tra cui l'identificazione di potenziali obiettivi o vulnerabilità.

Inoltre, ValleyRAT può controllare il proprio funzionamento sul sistema compromesso. Può interrompere la propria esecuzione o riavviarsi autonomamente secondo necessità. Questi comandi consentono al malware di adattarsi alle mutevoli circostanze o di eludere il rilevamento interrompendo temporaneamente la propria attività.

In sostanza, i comandi eseguiti da ValleyRAT consentono al malware di infiltrarsi, persistere all'interno e manipolare il sistema infetto. Questa flessibilità consente al malware di eseguire una serie di attività dannose, dal furto di dati all'ulteriore infiltrazione nel sistema o nella rete, rendendolo una potente minaccia nelle mani dei criminali informatici.

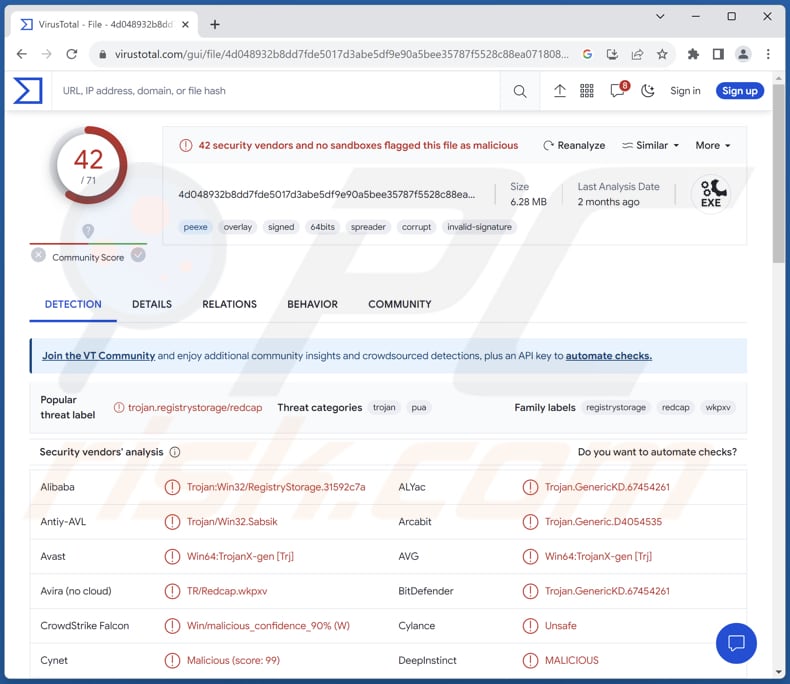

| Nome | Trojan di accesso remoto ValleyRAT |

| Tipo di minaccia | Trojan di accesso remoto |

| Nomi di rilevamento | Avast (Win64:TrojanX-gen [Trj]), Combo Cleaner (Trojan.GenericKD.67454261), ESET-NOD32 (Una variante di Generik.MUISBVQ), Kaspersky (Trojan.Win32. RegistryStorage.mq), Microsoft (Trojan:Win32/Wacatac.B!ml), Elenco completo (VirusTotal) |

| Sintomi | I trojan di amministrazione remota sono progettati per infiltrarsi furtivamente nel computer della vittima e rimanere silenziosi, quindi nessun sintomo particolare è chiaramente visibile su una macchina infetta. |

| Metodi di distribuzione | Allegati e-mail infetti, pubblicità online dannose, ingegneria sociale, "crack" di software. |

| Danno | Furto di password e informazioni bancarie, furto di identità, aggiunta del computer della vittima a una botnet, ulteriori iniezioni di malware, perdite finanziarie, crittografia dei dati e altro ancora. |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Possibili danni

I criminali informatici armati di ValleyRAT possono infliggere gravi danni alle vittime, tra cui il furto di dati a scopo di frode d'identità e guadagno finanziario, l'implementazione di malware aggiuntivo per compromettere il sistema, la manipolazione del sistema compromesso per attacchi informatici più ampi e perdite finanziarie derivanti dalla riparazione e da potenziali attività fraudolente.

Altri esempi di malware con funzionalità RAT sono Aphrobyte Plus, PySilon e SuperBear.

Come ha fatto ValleyRAT a infiltrarsi nel mio computer?

Il metodo di distribuzione di ValleyRAT ha subito modifiche nel corso del tempo. La campagna iniziale utilizzava e-mail che includevano collegamenti ipertestuali che rimandavano a file eseguibili compressi, semplificando il processo di download di ValleyRAT.

Le campagne successive hanno utilizzato una strategia simile, avvalendosi di servizi di posta elettronica gratuiti molto diffusi come Outlook, Hotmail e WeCom per distribuire collegamenti ipertestuali che facilitavano l'installazione di ValleyRAT.

In un'intrigante deviazione dalla norma, una campagna distinta ha optato per un caricatore basato sul linguaggio Rust per distribuire il RAT. Questo caricatore ha anche recuperato uno strumento legittimo, EasyConnect, insieme a una DLL manipolata. EasyConnect è stato quindi manipolato per caricare ed eseguire questa DLL attraverso una tecnica nota come dirottamento dell'ordine di ricerca delle DLL.

Mentre la maggior parte delle campagne si basava su esche relative alle fatture, una campagna atipica nel maggio 2023 ha utilizzato PDF simili a curriculum. Questi PDF contenevano collegamenti ipertestuali che, una volta attivati, recuperavano payload compressi remoti, installando infine ValleyRAT.

Come evitare l'installazione di malware?

Prestare attenzione quando si clicca su link o si scaricano file da siti web sconosciuti o sospetti. Affidarsi solo a fonti affidabili per il download di software e contenuti. Diffidare delle e-mail inaspettate e irrilevanti, in particolare quelle con allegati o link. Evitare di aprire allegati o cliccare su link provenienti da fonti (indirizzi e-mail) sconosciute o inaspettate.

Evita di interagire con annunci sospetti (ad esempio pop-up) mentre visiti pagine sospette. Aggiorna regolarmente il sistema operativo, le applicazioni software e i programmi antivirus/anti-malware. Se ritieni che il tuo computer sia già stato infettato, ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

Screenshot di un sito web cinese falso per il download di Google Chrome (anizom[.]com) che diffonde il malware ValleyRAT:

![Sito web cinese falso per il download di Google Chrome (anizom[.]com) che diffonde ValleyRAT](/images/stories/screenshots202502/valleyrat-malware-update-2025-02-04-fake-chrome-website.jpg)

Screenshot di un sito web falso di Karlos, un legittimo fornitore cinese di servizi SMS (karlost[.]club), che diffonde il malware ValleyRAT:

![Sito web falso di Karlos (karlost[.]com) che diffonde ValleyRAT](/images/stories/screenshots202502/valleyrat-malware-update-2025-02-04-fake-karlos-website.jpg)

Aggiornamento del 14 giugno 2024 – È stata scoperta una nuova variante di ValleyRAT. Questa versione presenta capacità anti-rilevamento migliorate, come il controllo dei software antivirus e la chiusura dei processi per Qihoo 360 e WinRAR. Il trojan raccoglie anche una gamma più ampia di dati relativi al dispositivo.

ValleyRAT ha ampliato il proprio elenco di comandi con nuove funzionalità che includono la manipolazione degli account utente e del sistema (ad esempio, disconnessioni forzate, riavvii e arresti), il filtraggio dei processi, la cancellazione del registro eventi di Windows e l'acquisizione di screenshot.

Maggiori informazioni su questi sviluppi sono disponibili in un articolo di Muhammed Irfan V A e Manisha Ramcharan Prajapati sul blog Zscaler.

Aggiornamento del 28 maggio 2025 – Recentemente è stata scoperta una nuova campagna di distribuzione di ValleyRAT. Questa campagna si basa su falsi programmi di installazione software che imitano applicazioni ben note come LetsVPN e QQ Browser per indurre gli utenti ad avviare l'infezione da malware.

In questa campagna, i criminali informatici utilizzano un malware loader denominato Catena. L'attacco inizia con un programma di installazione NSIS trojanizzato, progettato per sembrare un file di installazione legittimo per QQ Browser. Una volta eseguito, questo programma di installazione utilizza Catena per distribuire il malware ValleyRAT nel sistema della vittima.

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu rapido:

- Che cos'è ValleyRAT?

- FASE 1. Rimozione manuale del malware ValleyRAT.

- FASE 2. Verifica che il tuo computer sia pulito.

Come rimuovere manualmente il malware?

La rimozione manuale dei malware è un'operazione complessa: solitamente è preferibile affidare questo compito ai programmi antivirus o anti-malware, che lo eseguono automaticamente. Per rimuovere questo malware, consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

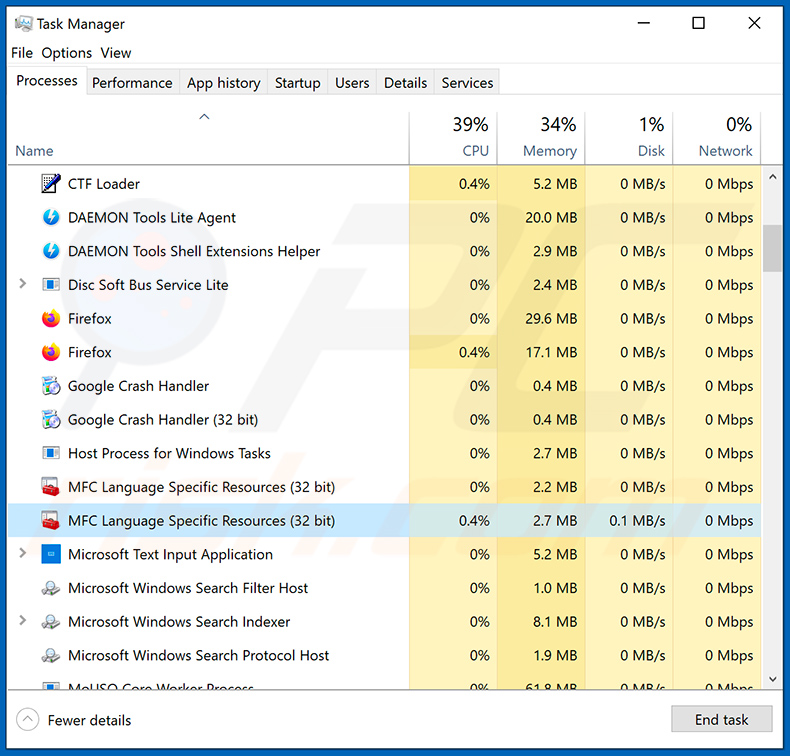

Se desideri rimuovere manualmente il malware, il primo passo è identificare il nome del malware che stai cercando di rimuovere. Ecco un esempio di un programma sospetto in esecuzione sul computer di un utente:

Se hai controllato l'elenco dei programmi in esecuzione sul tuo computer, ad esempio utilizzando il task manager, e hai individuato un programma che sembra sospetto, procedi con questi passaggi:

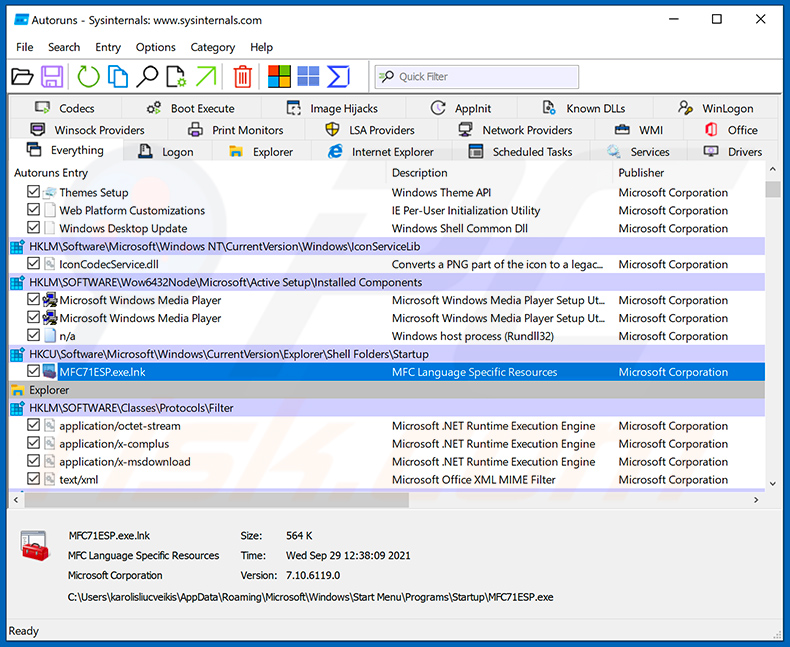

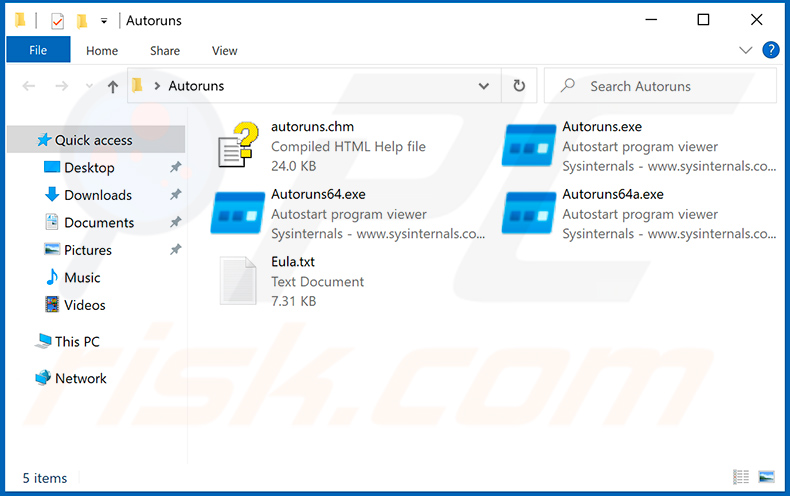

Scarica un programma chiamato Autoruns. Questo programma mostra le applicazioni ad avvio automatico, il Registro di sistema e le posizioni del file system:

Scarica un programma chiamato Autoruns. Questo programma mostra le applicazioni ad avvio automatico, il Registro di sistema e le posizioni del file system:

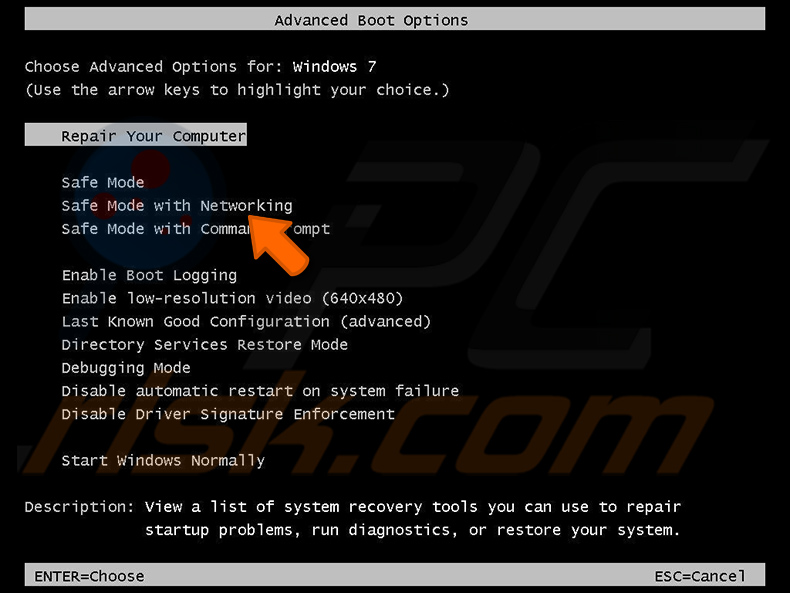

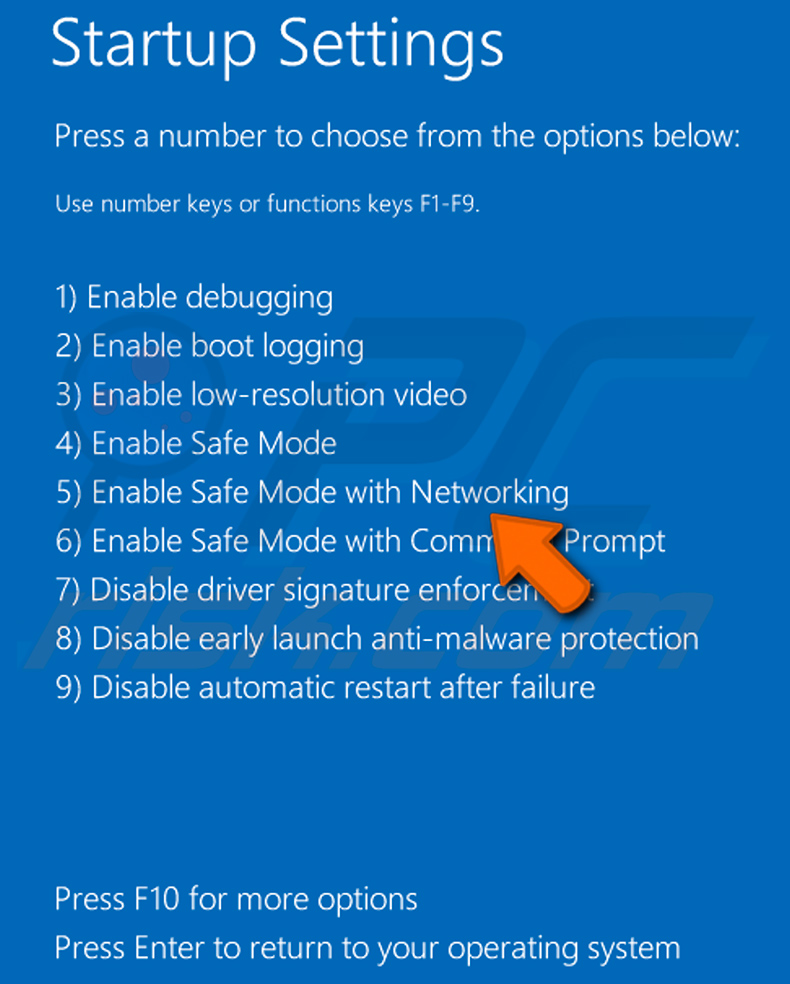

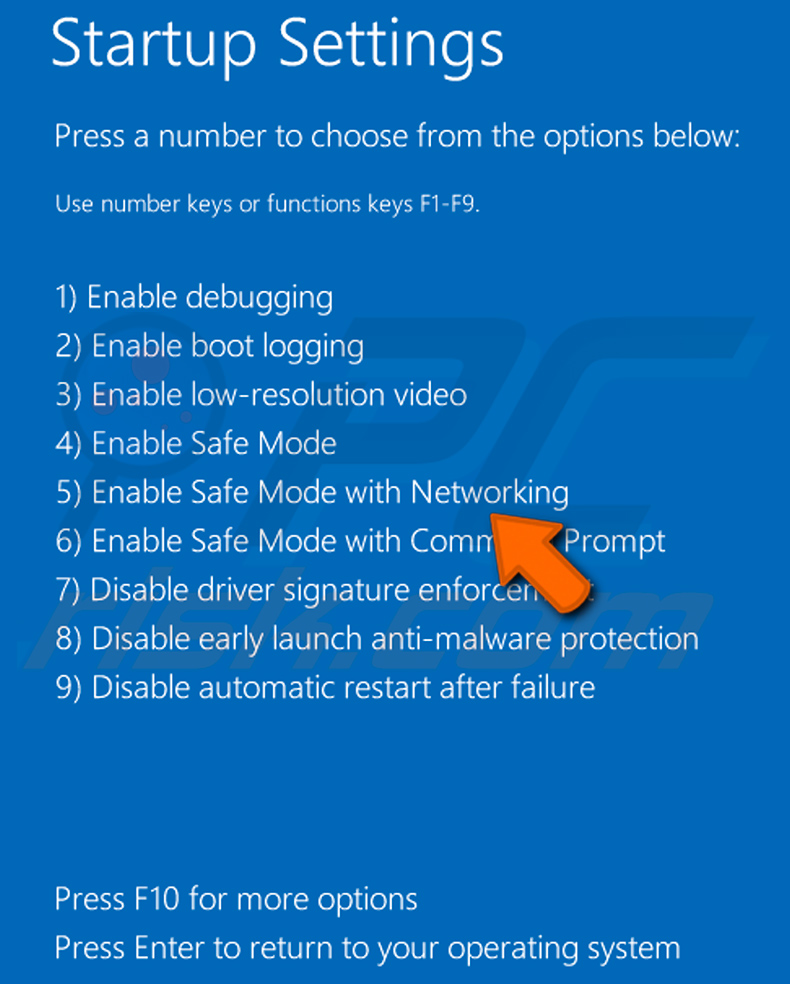

Riavvia il computer in modalità provvisoria:

Riavvia il computer in modalità provvisoria:

Utenti Windows XP e Windows 7: avviare il computer in modalità provvisoria. Fare clic su Start, quindi su Spegni, Riavvia e OK. Durante il processo di avvio del computer, premere più volte il tasto F8 sulla tastiera fino a visualizzare il menu Opzioni avanzate di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in "Modalità provvisoria con rete":

Utenti Windows 8: avviare Windows 8 in modalità provvisoria con rete - andare alla schermata Start di Windows 8, digitare Avanzate, nei risultati della ricerca selezionare Impostazioni. Fare clic su Opzioni di avvio avanzate, nella finestra "Impostazioni generali del PC" aperta, selezionare Avvio avanzato.

Fai clic sul pulsante "Riavvia ora". Il computer si riavvierà nel "Menu delle opzioni di avvio avanzate". Fai clic sul pulsante "Risoluzione dei problemi", quindi fai clic sul pulsante "Opzioni avanzate". Nella schermata delle opzioni avanzate, fai clic su "Impostazioni di avvio".

Fai clic sul pulsante "Riavvia". Il PC si riavvierà nella schermata Impostazioni di avvio. Premi F5 per avviare il sistema in modalità provvisoria con rete.

Video che mostra come avviare Windows 8 in "Modalità provvisoria con rete":

Utenti Windows 10: clicca sul logo Windows e seleziona l'icona Alimentazione. Nel menu che si apre, clicca su "Riavvia" tenendo premuto il tasto "Shift" sulla tastiera. Nella finestra "Scegli un'opzione" clicca su "Risoluzione dei problemi", quindi seleziona "Opzioni avanzate".

Nel menu delle opzioni avanzate seleziona "Impostazioni di avvio" e clicca sul pulsante "Riavvia". Nella finestra successiva dovrai cliccare sul tasto "F5" della tastiera. In questo modo il sistema operativo verrà riavviato in modalità provvisoria con rete.

Video che mostra come avviare Windows 10 in "Modalità provvisoria con rete":

Estrai l'archivio scaricato ed esegui il file Autoruns.exe.

Estrai l'archivio scaricato ed esegui il file Autoruns.exe.

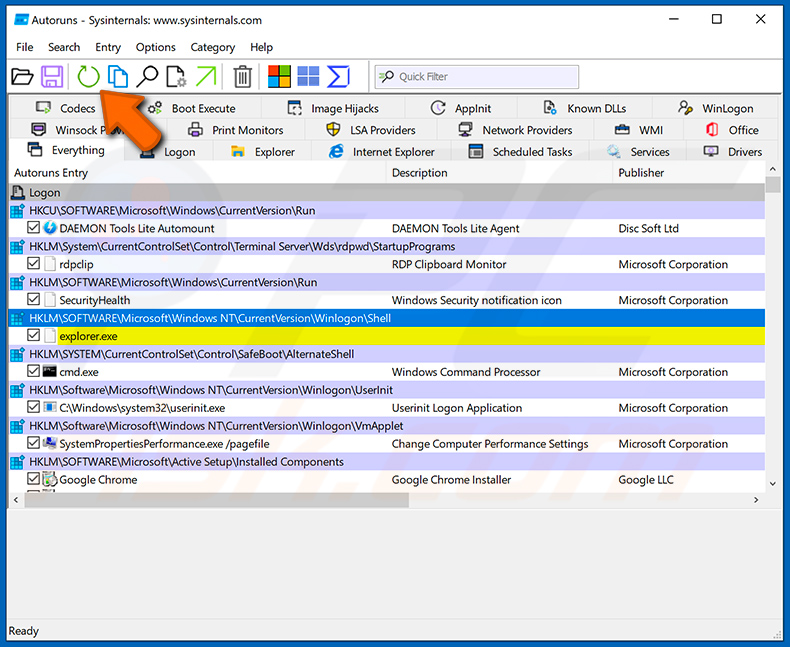

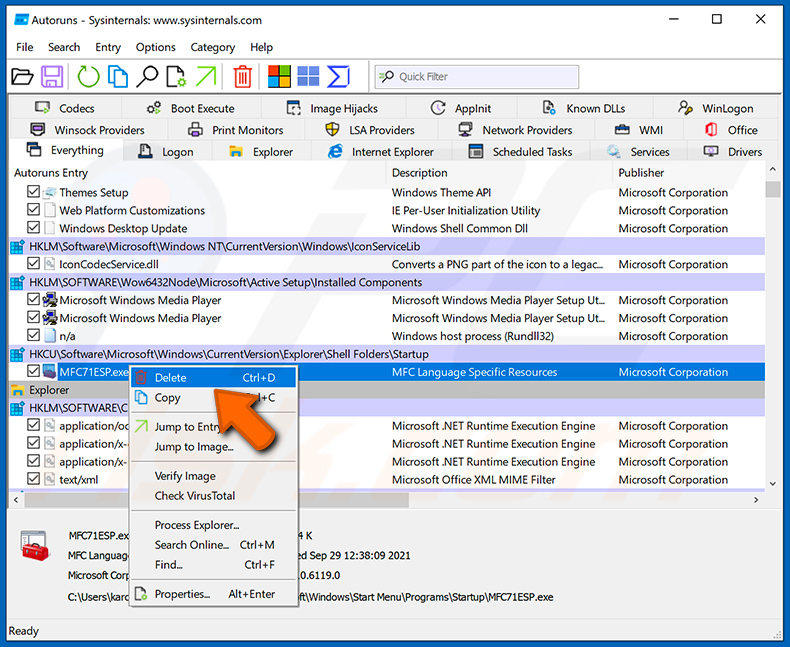

Nell'applicazione Autoruns, clicca su "Opzioni" in alto e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci Windows". Dopo questa procedura, clicca sull'icona "Aggiorna".

Nell'applicazione Autoruns, clicca su "Opzioni" in alto e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci Windows". Dopo questa procedura, clicca sull'icona "Aggiorna".

Controlla l'elenco fornito dall'applicazione Autoruns e individua il file malware che desideri eliminare.

Controlla l'elenco fornito dall'applicazione Autoruns e individua il file malware che desideri eliminare.

È necessario annotarne il percorso completo e il nome. Si noti che alcuni malware nascondono i nomi dei processi sotto nomi di processi Windows legittimi. In questa fase, è molto importante evitare di rimuovere i file di sistema. Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e selezionare "Elimina".

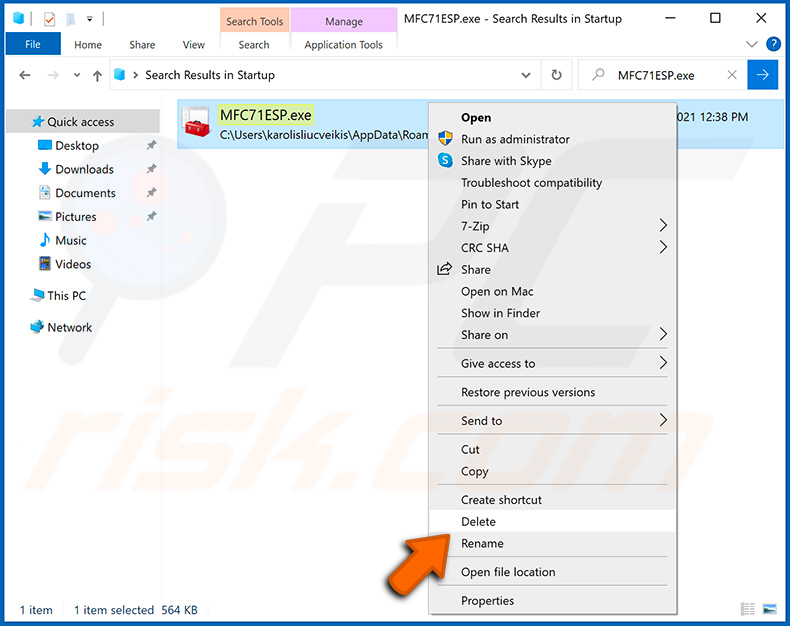

Dopo aver rimosso il malware tramite l'applicazione Autoruns (questo assicura che il malware non venga eseguito automaticamente al successivo avvio del sistema), è necessario cercare il nome del malware sul computer. Assicurarsi di abilitare i file e le cartelle nascosti prima di procedere. Se si trova il nome del file del malware, assicurarsi di rimuoverlo.

Riavvia il computer in modalità normale. Seguendo questi passaggi dovresti riuscire a rimuovere qualsiasi malware dal tuo computer. Tieni presente che la rimozione manuale delle minacce richiede competenze informatiche avanzate. Se non possiedi tali competenze, affida la rimozione del malware a programmi antivirus e anti-malware.

Questi passaggi potrebbero non funzionare con infezioni da malware avanzate. Come sempre, è meglio prevenire l'infezione piuttosto che cercare di rimuovere il malware in un secondo momento. Per mantenere il computer al sicuro, installa gli ultimi aggiornamenti del sistema operativo e utilizza un software antivirus. Per assicurarti che il tuo computer sia privo di infezioni da malware, ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows.

Domande frequenti (FAQ)

Il mio computer è stato infettato dal malware ValleyRAT, devo formattare il mio dispositivo di archiviazione per eliminarlo?

Invece di formattare immediatamente il dispositivo di archiviazione (una misura estrema) per eliminare ValleyRAT, è consigliabile valutare soluzioni alternative. Si raccomanda di esplorare alternative come l'utilizzo di strumenti antivirus e anti-malware affidabili, quali Combo Cleaner, per eseguire la scansione ed eliminare il malware.

Quali sono i problemi più gravi che possono causare i malware?

Il malware può causare una serie di conseguenze dannose, tra cui violazioni dei dati, perdite finanziarie, violazioni della privacy e interruzioni del funzionamento dei sistemi. Inoltre, può compromettere la sicurezza delle informazioni personali e riservate, con il rischio di furti di identità e conseguenze durature per le persone colpite.

Qual è lo scopo del malware ValleyRAT?

Lo scopo principale di ValleyRAT è quello di consentire ai criminali informatici il controllo remoto non autorizzato del dispositivo della vittima. Questo malware versatile può essere utilizzato per il furto di dati, la manipolazione del sistema, l'accesso persistente, la distribuzione di altri malware, la sorveglianza, la creazione di botnet, le frodi finanziarie e altro ancora, a seconda degli obiettivi degli aggressori.

Come ha fatto il malware ValleyRAT a infiltrarsi nel mio computer?

Inizialmente, ValleyRAT si diffondeva tramite link e-mail a file eseguibili compressi. Le campagne successive hanno continuato questa tendenza utilizzando servizi di posta elettronica gratuita. In un cambiamento significativo, una campagna ha impiegato un loader basato su Rust per distribuire ValleyRAT insieme a una DLL manipolata eseguita tramite il dirottamento dell'ordine di ricerca delle DLL. Nel maggio 2023, una campagna insolita ha utilizzato PDF con tema curriculum con link a payload remoti, installando ValleyRAT.

Combo Cleaner mi proteggerà dai malware?

Combo Cleaner è in grado di individuare e rimuovere quasi tutte le infezioni da malware. È importante notare che i malware avanzati spesso si nascondono in profondità nel sistema. Pertanto, è fondamentale eseguire una scansione completa del sistema.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione