Evita di farti truffare da false email "I Compromised Your Operating System"

TruffaConosciuto anche come: "I Compromised Your Operating System" truffa a sfondo sessuale

Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Che tipo di email è "I Compromised Your Operating System"?

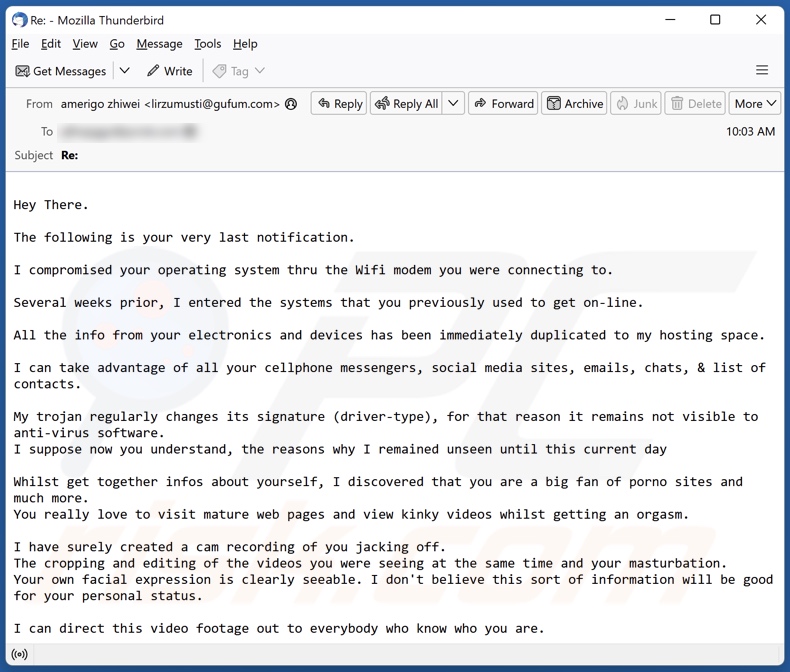

Dopo aver esaminato l'email "I Compromised Your Operating System" ("Ho compromesso il tuo sistema operativo"), abbiamo stabilito che si tratta di spam. Qyuesta email afferma falsamente che il mittente ha infettato i dispositivi del destinatario con un trojan. Questo malware è stato utilizzato per registrare e modificare un video compromettente del destinatario, che verrà divulgato ai suoi contatti a meno che il mittente non venga pagato. Questa email è una truffa di sextortion (a sfondo sessuale) e, come tale, tutte le informazioni fornite sono false.

Panoramica della truffa vie email "I Compromised Your Operating System"

Questa email truffa afferma che il sistema operativo del destinatario è stato compromesso dal mittente. Il malware non rilevabile di tipo trojan è stato utilizzato per estrarre informazioni private da tutti i dispositivi del destinatario, inclusi elenchi di contatti, account di posta elettronica e social media, messaggistica, chat, ecc.

Inoltre, il mittente sostiene di aver utilizzato la fotocamera del dispositivo infetto per registrare l'utente mentre visitava siti Web che ospitavano contenuti pornografici. Il filmato è stato unito in un video che mostrava il destinatario e il contenuto che stava visualizzando.

A meno che il mittente non venga pagato 1300 USD in criptovaluta Bitcoin, questo video sessualmente esplicito verrà inviato a tutti i suoi contatti e le sue informazioni personali verranno divulgate online. Al destinatario vengono concessi tre giorni per soddisfare queste richieste di riscatto. Vengono messi in guardia dal chiedere aiuto alle autorità, come dovrebbero farlo: il mittente manterrà le loro minacce.

Come accennato nell'introduzione, tutte le affermazioni avanzate nell'e-mail "Ho compromesso il tuo sistema operativo" sono false. Ciò significa che né i dispositivi del destinatario sono infetti dal presunto malware né il mittente è in possesso del contenuto compromettente che afferma di avere.

Questa e-mail è una truffa e tutte le sue minacce sono vuote. Fidandosi di questa email, la vittima subirà una perdita finanziaria. Inoltre, a causa della natura praticamente non tracciabile delle transazioni di criptovaluta, non possono essere annullate e le vittime non saranno in grado di recuperare i propri fondi.

| Nome | "I Compromised Your Operating System" truffa a sfondo sessuale |

| Tipologia di minaccia | Phishing, truffe, ingegneria sociale, frode |

| Falsi proclami | I dispositivi del destinatario sono stati infettati e utilizzati per registrare video compromettenti, che verranno divulgati ai suoi contatti a meno che il mittente non venga pagato. |

| Indirizzo del Cryptowallet dei criminali | 112b2rLHpqs6fjmpvxmEEghhDWTY6HL1v3 (Bitcoin) |

| Metodi distributivi | Email ingannevoli, annunci pop-up online non autorizzati, tecniche di avvelenamento dei motori di ricerca, domini con errori di ortografia. |

| Danni | Perdita di denaro |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Esempi di campagne di spam a sfondo sessuale

"Operating System Was Compromised Under My Direction", "Hello My Perverted Friend", e "This Email Concerns Your Information Security" sono solo alcuni dei nostri ultimi articoli sulle campagne di spam sextortion. Sebbene l'obiettivo finale della posta spam sia generare entrate, il modo in cui ciò viene raggiunto è diverso.

Gli usi più comuni di queste e-mail includono l'inganno dei destinatari a trasferire fondi ai truffatori, la rivelazione di informazioni sensibili (ad esempio credenziali di accesso, dettagli di identificazione personale, numeri di carte di credito, ecc.) e il download/installazione di malware.

Sebbene le e-mail di spam siano famigerate per essere piene di errori, possono essere realizzate con competenza e persino mascherate in modo credibile da messaggi provenienti da aziende, organizzazioni, fornitori di servizi, autorità e altre entità legittime.

In che modo le campagne spam infettano i computer?

I criminali informatici spesso utilizzano campagne di spam per diffondere malware. Le e-mail/messaggi ingannevoli possono includere file dannosi come allegati o collegamenti per il download. Questi file sono disponibili in vari formati, ad esempio documenti (PDF, Microsoft Office, Microsoft OneNote, ecc.), archivi (RAR, ZIP, ecc.), eseguibili (.exe, .run, ecc.), JavaScript e così via .

Una volta aperto un file infetto, viene avviata la catena di download / installazione del malware. Alcuni formati possono richiedere azioni aggiuntive per avviare questi processi. Ad esempio, i file di Microsoft Office richiedono che gli utenti abilitino i comandi macro (ovvero modifica/contenuto), mantre i documenti OneNote richiedono loro di fare clic su file/collegamenti incorporati.

Come evitare l'installazione di malware?

Raccomandiamo cautela con le e-mail in arrivo, i messaggi PM/DM, gli SMS e altri messaggi. Gli allegati o i collegamenti presenti nei messaggi sospetti non devono essere aperti poiché possono essere virulenti. Un altro consiglio è quello di utilizzare le versioni di Microsoft Office rilasciate dopo il 2010 poiché la loro modalità "Visualizzazione protettiva" impedisce l'esecuzione automatica delle macro.

Tuttavia, il malware non viene distribuito solo tramite posta spam. Pertanto, consigliamo anche di prestare attenzione durante la navigazione, poiché i contenuti online fraudolenti e dannosi appaiono generalmente autentici e innocui.

Inoltre, tutti i download devono essere effettuati da canali ufficiali e verificati. È importante attivare e aggiornare il software utilizzando funzioni/strumenti legittimi, poiché strumenti di attivazione illegali ("crack") e programmi di aggiornamento di terze parti potrebbero contenere malware.

Dobbiamo sottolineare che avere un antivirus affidabile installato e mantenuto aggiornato è essenziale per la sicurezza del dispositivo/utente. È necessario utilizzare programmi di sicurezza per eseguire scansioni regolari del sistema e rimuovere minacce e problemi rilevati. Se hai già aperto allegati dannosi, ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

Testo presentato nella lettera email spam "I Compromised Your Operating System":

Subject: Re:

Hey There.

The following is your very last notification.

I compromised your operating system thru the Wifi modem you were connecting to.

Several weeks prior, I entered the systems that you previously used to get on-line.

All the info from your electronics and devices has been immediately duplicated to my hosting space.

I can take advantage of all your cellphone messengers, social media sites, emails, chats, & list of contacts.

My trojan regularly changes its signature (driver-type), for that reason it remains not visible to anti-virus software.

I suppose now you understand, the reasons why I remained unseen until this current day

Whilst get together infos about yourself, I discovered that you are a big fan of porno sites and much more.

You really love to visit mature web pages and view kinky videos whilst getting an orgasm.

I have surely created a cam recording of you jacking off.

The cropping and editing of the videos you were seeing at the same time and your masturbation.

Your own facial expression is clearly seeable. I don't believe this sort of information will be good for your personal status.

I can direct this video footage out to everybody who know who you are.

I also have no trouble with making all your confidential information open public on the net.

I do believe you know what I mean.

It may be an absolute frustration for you personally.

I can wreck your life forever.

I suspect that you seriously don't want this to occur.

Let us fix it this way: you transfer me 1300 $ (usd) using btc equivalent at the moment of exchange), and i'll promptly get rid of all of your data from my machines.

Proceeding that, we'll forget about one another.

My bitcoin wallet address for transfering: 112b2rLHpqs6fjmpvxmEEghhDWTY6HL1v3

If you do not realize how to transmit money and what exactly btc is. Then key in the Google "Get btc".

I give you 3 days to send the funds.

The time launched counting automatically after you opened this e

mail.

I will see a message when this email is exposed.

Do not try and search for help, as the wallet address cannot be monitored, e-mail the letter is coming from & cannot be followed either & generated automatically, so there is no reason for messaging me.

Don't try to get hold of the police and other security services, & should you choose to do, your own information will undoubtedly be posted.

Changing passwords online in social network sites, e mail, & devices will not help you, since all the info is already downloaded to my servers.

Good luck and try to not do something foolish. Think of your possible future.

Aspetto dell'email spam "I Compromised Your Operating System" (GIF):

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è "I Compromised Your Operating System" truffa a sfondo sessuale?

- Tipologie di email dannose.

- Come individuare un'email dannosa?

- Cosa fare se si è vittima di una truffa via email?

Tipologie di email dannose:

![]() Phishing Email

Phishing Email

Più comunemente, i criminali informatici utilizzano email ingannevoli per indurre gli utenti di Internet a divulgare le proprie informazioni private sensibili, ad esempio le informazioni di accesso a vari servizi online, account email o informazioni bancarie online.

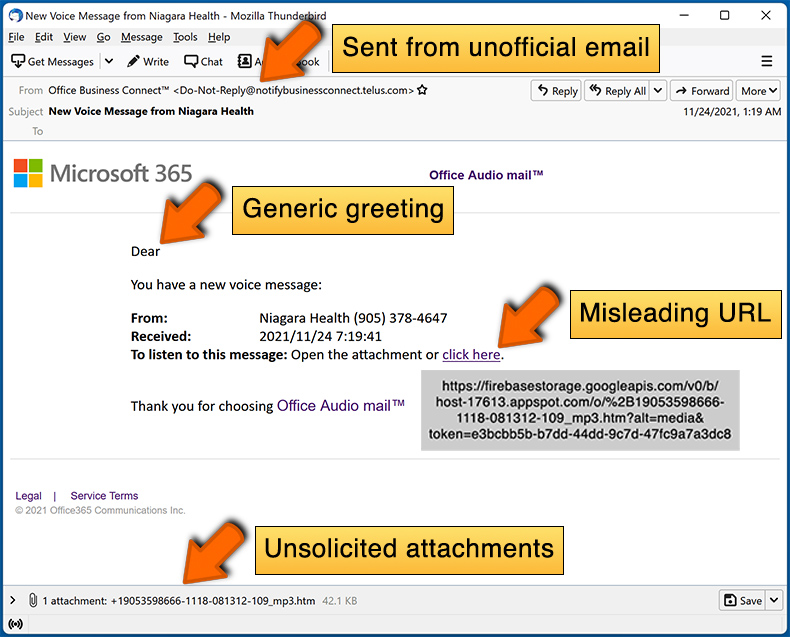

Tali attacchi sono chiamati phishing. In un attacco di phishing, i criminali informatici di solito inviano un messaggio e-mail con il logo di un servizio popolare (ad esempio Microsoft, DHL, Amazon, Netflix), creano urgenza (indirizzo di spedizione errato, password scaduta, ecc.) e inseriscono un collegamento che sperano le loro potenziali vittime cliccheranno.

Dopo aver fatto clic sul collegamento presentato in tale messaggio di posta elettronica, le vittime vengono reindirizzate a un sito Web falso che sembra identico o estremamente simile a quello originale. Alle vittime viene quindi chiesto di inserire la password, i dettagli della carta di credito o altre informazioni rubate dai criminali informatici.

![]() Email con Allegati Pericolosi

Email con Allegati Pericolosi

Un altro popolare vettore di attacco è la posta indesiderata con allegati dannosi che infettano i computer degli utenti con malware. Gli allegati dannosi di solito contengono trojan in grado di rubare password, informazioni bancarie e altre informazioni sensibili.

In tali attacchi, l'obiettivo principale dei criminali informatici è indurre le loro potenziali vittime ad aprire un allegato di posta elettronica infetto. Per raggiungere questo obiettivo, i messaggi di posta elettronica di solito parlano di fatture, fax o messaggi vocali ricevuti di recente.

Se una potenziale vittima cade nell'esca e apre l'allegato, i suoi computer vengono infettati e i criminali informatici possono raccogliere molte informazioni sensibili.

Sebbene sia un metodo più complicato per rubare informazioni personali (filtri antispam e programmi antivirus di solito rilevano tali tentativi), in caso di successo, i criminali informatici possono ottenere una gamma molto più ampia di dati e possono raccogliere informazioni per un lungo periodo di tempo.

![]() Sextortion Email

Sextortion Email

Questo è un particolare tipo di phishing. In questo caso, gli utenti ricevono un'email in cui si afferma che un criminale informatico potrebbe accedere alla webcam della potenziale vittima e ha una registrazione video della propria masturbazione.

Per eliminare il video, alle vittime viene chiesto di pagare un riscatto (di solito utilizzando Bitcoin o un'altra criptovaluta). Tuttavia, tutte queste affermazioni sono false: gli utenti che ricevono tali email dovrebbero ignorarle ed eliminarle.

Come individuare un'email dannosa?

I criminali informatici cercano sempre di più di rendere credibili ed affidabili le loro email; ecco alcune cose a cui dovresti porre attenzione quando cerchi di individuare un'email di phishing:

- Controlla l'indirizzo email del mittente ("da"): passa il mouse sull'indirizzo "da" e controlla se è legittimo. Ad esempio, se hai ricevuto un'email da Microsoft, assicurati di controllare se l'indirizzo email è @microsoft.com e non qualcosa di sospetto come @m1crosoft.com, @microsfot.com, @account-security-noreply.com, ecc.

- Controlla i saluti generici: se il messaggio di saluto nell'email è "Gentile utente", "Gentile @tuoemail.com", "Gentile cliente stimato", ciò dovrebbe destare sospetti. Più comunemente, le aziende ti chiamano per nome. La mancanza di queste informazioni potrebbe segnalare un tentativo di phishing.

- Controlla i collegamenti nell'email: passa il mouse sul collegamento presentato nell'email, se il collegamento che appare sembra sospetto, non fare clic su di esso. Ad esempio, se hai ricevuto un'email da Microsoft e il link nell'email mostra che andrà a firebasestorage.googleapis.com/v0... non dovresti fidarti. È meglio non fare clic su alcun collegamento nelle email, ma visitare il sito Web dell'azienda che ti ha inviato l'email.

- Non fidarti ciecamente degli allegati delle email: più comunemente, le aziende legittime ti chiederanno di accedere al loro sito Web e di visualizzare eventuali documenti sul sito; se hai ricevuto un'email con un allegato, è una buona idea scansionarla con un'applicazione antivirus. Gli allegati email infetti sono un vettore di attacco comune utilizzato dai criminali informatici.

Per ridurre al minimo il rischio di aprire email di phishing e di email dannose, ti consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

Esempi di email spam:

Cosa fare se si è vittima di una truffa via email?

- Se hai fatto clic su un collegamento in un'email di phishing e hai inserito la password, assicurati di modificare la password il prima possibile. Di solito, i criminali informatici raccolgono credenziali rubate e poi le vendono ad altri gruppi che le utilizzano per scopi dannosi. Se cambi la tua password in modo tempestivo, c'è la possibilità che i criminali non abbiano abbastanza tempo per fare danni.

- Se hai inserito i dati della tua carta di credito, contatta la tua banca il prima possibile e spiega la situazione. Ci sono buone probabilità che tu debba cancellare la tua carta di credito compromessa e ottenerne una nuova.

- Se noti segni di furto di identità, contatta immediatamente la Federal Trade Commission. Questa istituzione raccoglierà informazioni sulla tua situazione e creerà un piano di recupero personale.

- Se hai aperto un allegato dannoso, probabilmente il tuo computer è infetto, dovresti scansionarlo con un'applicazione antivirus affidabile. A questo scopo, consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

- Aiuta altri utenti di Internet - segnala le email di phishing ad: Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Domande Frequenti (FAQ)

Perché ho ricevuto questa email?

Le e-mail di spam non sono personali, anche se includono dettagli rilevanti per i destinatari. I criminali informatici distribuiscono queste email a migliaia con la speranza che almeno alcuni destinatari cadano nelle loro truffe.

Il mio computer è stato effettivamente violato e il mittente ha qualche informazione?

No, nessuno dei tuoi dispositivi è stato infettato dal mittente. Né il truffatore ha effettuato registrazioni su di te o acquisito altre informazioni private.

Come hanno fatto i criminali informatici a ottenere la password della mia email?

L'invio di email di sextortion dall'account di posta del destinatario dà credito alla truffa. In genere, le credenziali di accesso email vengono rubate tramite truffe di phishing (ad esempio pagine Web di accesso false, moduli di registrazione, ecc.). Il rischio di cadere vittima di una simile truffa aumenta se si utilizzano le stesse password per più account; pertanto, le credenziali di accesso per un'e-mail potrebbero essere state ottenute tramite un diverso account compromesso.

Lo scenario meno probabile è che i truffatori possano aver acquisito queste informazioni violando i dispositivi del destinatario. E lo scenario più improbabile sarebbe una violazione dei dati da parte di un fornitore di servizi.

Ho inviato criptovaluta all'indirizzo presentato in questa email, posso riavere i miei soldi?

No, i fondi trasferiti non possono essere recuperati a causa della natura quasi irrintracciabile delle transazioni in criptovaluta.

Ho fornito i miei dati personali quando sono stato ingannato da un'e-mail di spam, cosa devo fare?

Se hai fornito le tue credenziali di accesso, cambia immediatamente le password di tutti gli account potenzialmente esposti e informa il loro supporto ufficiale. E se hai divulgato altri dati privati (ad esempio dettagli della carta d'identità, foto/scansioni del passaporto, numeri di carta di credito, ecc.), contatta immediatamente le autorità competenti.

Ho letto un'email di spam ma non ho aperto l'allegato, il mio computer è infetto?

I dispositivi vengono infettati quando vengono aperti allegati/collegamenti dannosi; la semplice lettura di un'e-mail non costituisce una minaccia del genere.

Ho scaricato e aperto un file allegato ad una email di spam, il mio computer è infetto?

Se il file aperto era un eseguibile (.exe, .run, ecc.) – molto probabilmente sì – il tuo sistema era infetto. Tuttavia, avresti potuto evitare un'infezione se si trattasse di un documento (.doc, .xls, .pdf, .one, ecc.). Alcuni di questi formati potrebbero richiedere un'ulteriore interazione da parte dell'utente per avviare le catene di download/installazione di malware (ad esempio, abilitare comandi macro, fare clic su file/collegamenti incorporati, ecc.).

Combo Cleaner rimuoverà le infezioni malware presenti negli allegati delle email?

Sì, Combo Cleaner è progettato per eliminare ogni tipo di minaccia. Può rilevare e rimuovere la maggior parte delle infezioni malware conosciute. Tieni presente che eseguire una scansione completa del sistema è fondamentale poiché i programmi dannosi sofisticati di solito si nascondono nelle profondità dei sistemi.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione