Non fidarti dei siti Web che affermano di "This Email Concerns Your Information Security"

TruffaConosciuto anche come: This Email Concerns Your Information Security truffa di sestorsione

Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Che tipo di truffa è "This Email Concerns Your Information Security"?

Dopo aver esaminato questa email, abbiamo accertato che proviene da individui fraudolenti. L'obiettivo principale di questa email ingannevole è indurre i destinatari a pensare che riguardi la sicurezza dei dati e la protezione dell'account. I truffatori responsabili di questa truffa cercano di invogliare i destinatari a inviare loro denaro.

Maggiori informazioni sulla truffa "This Email Concerns Your Information Security"

Questa è una tipica email di sextortion in cui il mittente intraprende una forma di estorsione online. In questa email i truffatori affermano di possedere video compromettenti o espliciti del destinatario, che affermano di aver ottenuto accedendo all'account del destinatario.

I truffatori utilizzano la paura e la manipolazione come tattiche principali, affermando che, a meno che non venga pagata una determinata somma di denaro ($ 1.350 in Bitcoin), il contenuto compromettente verrà condiviso con i contatti, la famiglia e gli amici del destinatario o pubblicato online per umiliazione pubblica. La minaccia di esposizione e imbarazzo è un elemento centrale di questa truffa.

Le e-mail truffa come questa mirano a sfruttare la paura dei destinatari, costringendoli a effettuare un pagamento per impedire la pubblicazione del presunto contenuto esplicito. È importante che le persone siano consapevoli di queste truffe, evitino di interagire con il truffatore e si astengano dall'effettuare pagamenti, poiché il truffatore spesso non ha contenuti effettivamente compromettenti e cerca esclusivamente un guadagno finanziario attraverso l'inganno.

| Nome | This Email Concerns Your Information Security Scam |

| Tipologia di minaccia | Phishing, truffe, ingegneria sociale, frode |

| Falsi proclami | L'account del destinatario è stato violato |

| Indirizzo del portafoglio crittografico dei criminali informatici | 1GmtfRMFdctbJmhNZMgNNEeB7x1L8oKido |

| Travestimento | Lettera di un hacker |

| Metodi distributivi | Email ingannevoli, annunci pop-up online non autorizzati, tecniche di avvelenamento dei motori di ricerca, domini con errori di ortografia. |

| Danni | Perdita di informazioni private sensibili, perdita monetaria, furto di identità. |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Email di truffe simili in generale

Le truffe di sextortion sono una forma di estorsione online in cui i truffatori minacciano di esporre contenuti espliciti o compromettenti della vittima, in genere foto o video, a meno che non venga pagato un riscatto. Queste truffe spesso comportano e-mail o messaggi fraudolenti che affermano di aver ottenuto tali contenuti in vari modi, con la minaccia di condividerli con i contatti della vittima o su Internet.

I truffatori sfruttano la paura, l'imbarazzo o la vulnerabilità della vittima per costringerla a effettuare un pagamento, anche se non possiede materiale esplicito. Altri esempi di email simili sono "Password Was Compromised Through A Legitimate Website", "Specialized Hacker Succeeded In Hacking Your Operating System", e "I Will Be Direct You Watch Adult Content".

È importante tenere presente che file e collegamenti contenuti nelle email inviate dai criminali informatici possono essere utilizzati per distribuire malware.

In che modo le campagne di spam infettano i computer?

Gli utenti possono inavvertitamente infettare i propri computer tramite e-mail in due modi. Un metodo comune prevede l'apertura di allegati e-mail che contengono codice dannoso o malware. Questi allegati possono apparire come file innocui, come documenti, PDF o eseguibili, ma una volta aperti possono eseguire script dannosi, compromettendo il sistema del destinatario.

Inoltre, fare clic sui collegamenti all'interno delle e-mail può portare gli utenti a siti Web fraudolenti progettati per diffondere malware.

Come evitare l'installazione di malware?

Mantieni aggiornati il tuo sistema operativo, il software installato e i programmi antivirus. Fai attenzione quando scarichi file o applicazioni da Internet e ottieni software solo da fonti affidabili come siti Web ufficiali o app store. Evita di utilizzare reti P2P e siti torrent, che sono spesso associati alla distribuzione di contenuti dannosi.

Diffidare degli allegati o dei collegamenti non richiesti nelle e-mail, poiché possono essere un vettore comune per la distribuzione di malware. Non fidarti di annunci e pop-up provenienti da fonti ambigue, non consentire a pagine inaffidabili di inviare notifiche e investire in software antivirus affidabili.

Se hai già aperto allegati dannosi, ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

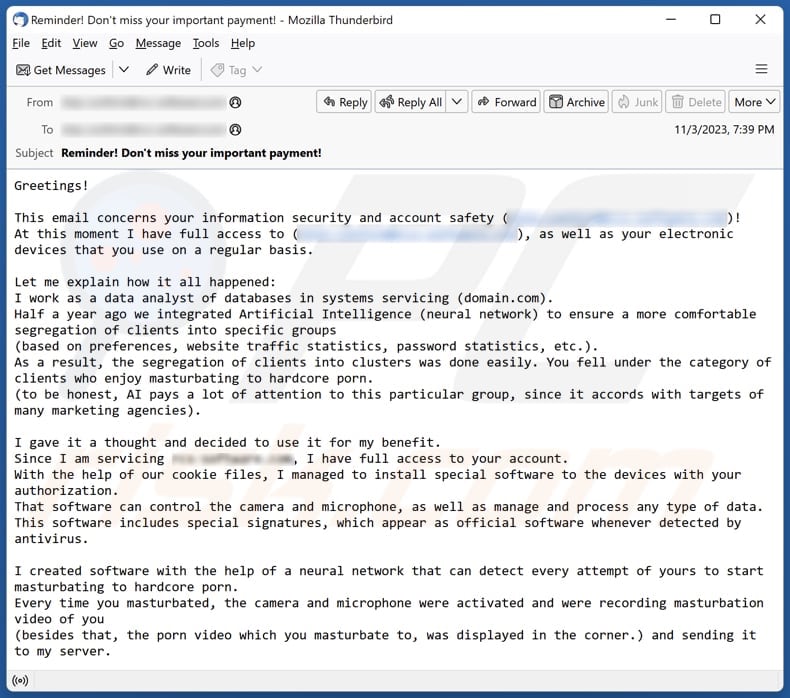

Aspetto dell'email truffa "This Email Concerns Your Information Security" (GIF):

Testo presente nell'email "This Email Concerns Your Information Security":

Subject: Reminder! Don't miss your important payment!

Greetings!

This email concerns your information security and account safety (*********)!

At this moment I have full access to (*********), as well as your electronic devices that you use on a regular basis.Let me explain how it all happened:

I work as a data analyst of databases in systems servicing (domain.com).

Half a year ago we integrated Artificial Intelligence (neural network) to ensure a more comfortable segregation of clients into specific groups

(based on preferences, website traffic statistics, password statistics, etc.).

As a result, the segregation of clients into clusters was done easily. You fell under the category of clients who enjoy masturbating to hardcore porn.

(to be honest, AI pays a lot of attention to this particular group, since it accords with targets of many marketing agencies).I gave it a thought and decided to use it for my benefit.

Since I am servicing rcs-software.com, I have full access to your account.

With the help of our cookie files, I managed to install special software to the devices with your authorization.

That software can control the camera and microphone, as well as manage and process any type of data.

This software includes special signatures, which appear as official software whenever detected by antivirus.I created software with the help of a neural network that can detect every attempt of yours to start masturbating to hardcore porn.

Every time you masturbated, the camera and microphone were activated and were recording masturbation video of you

(besides that, the porn video which you masturbate to, was displayed in the corner.) and sending it to my server.Basically, modern technologies have progressed to an extent whereby I can use the power of thought and distribute this video to all people who know and love you.

There is nothing to worry about. I faced a similar issue before too.

Previously, my handphone got a virus, which allowed to record me masturbating to a porn video with shemales. =)))I had to pay a big amount to those hackers to avoid that video going public.

Otherwise, I would have to find a valid explanation for my friends. They would not support that hobby of mine for sure...

Well, now I am the one doing similar hacking.That's why I would like to make a business proposal to you:

You shall pay me $1350 USD. Afterward, I will delete from all my servers the videos with you masturbating, and we pretend like it never happened before.

Otherwise, I will share this video with your entire contact list, which I saved previously.Beware, I can share this file via email as a hyperlink, attach it as a video file, upload it to social media,

or even distribute it to mass media (I have access to a few hacked Utube accounts).To avoid that, you need to send $1350 USD in Bitcoin equivalent to my BTC wallet: 1GmtfRMFdctbJmhNZMgNNEeB7x1L8oKido

It is a very simple task to do, and you can easily find any online cryptocurrency exchange to perform the transaction.

I will delete your video right after I receive the money. Furthermore, I will delete the spyware from your device, and you will never hear about me in the future.

Let's agree on the deadlines: 2 days (precisely 48 hours) is more than enough.

Right after you open this email, I will receive the notification and the countdown will start.Last, but not least:

Don't even try to report me to the police. They won't be able to find me because I use TOR, and Bitcoin transactions cannot be traced.

There is no point in addressing domain.com either because I deleted all the records of database entries and neural network requests

(those requests were made from the accounts of other staff that I managed to get access to).

Don't worry, I won't continue blackmailing you. There is no point in that because there are many other unfortunate people like you.

Besides that, if I wanted, I would do that a long time ago without telling you!

If you make any wrong moves, I will share your videos without hesitation.

Remember, you are not the only one who's unfortunate. Others will learn from your mistakes!

Best of luck!

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è This Email Concerns Your Information Security truffa di sestorsione?

- Tipologie di email dannose.

- Come individuare un'email dannosa?

- Cosa fare se si è vittima di una truffa via email?

Tipologie di email dannose:

![]() Phishing Email

Phishing Email

Più comunemente, i criminali informatici utilizzano email ingannevoli per indurre gli utenti di Internet a divulgare le proprie informazioni private sensibili, ad esempio le informazioni di accesso a vari servizi online, account email o informazioni bancarie online.

Tali attacchi sono chiamati phishing. In un attacco di phishing, i criminali informatici di solito inviano un messaggio e-mail con il logo di un servizio popolare (ad esempio Microsoft, DHL, Amazon, Netflix), creano urgenza (indirizzo di spedizione errato, password scaduta, ecc.) e inseriscono un collegamento che sperano le loro potenziali vittime cliccheranno.

Dopo aver fatto clic sul collegamento presentato in tale messaggio di posta elettronica, le vittime vengono reindirizzate a un sito Web falso che sembra identico o estremamente simile a quello originale. Alle vittime viene quindi chiesto di inserire la password, i dettagli della carta di credito o altre informazioni rubate dai criminali informatici.

![]() Email con Allegati Pericolosi

Email con Allegati Pericolosi

Un altro popolare vettore di attacco è la posta indesiderata con allegati dannosi che infettano i computer degli utenti con malware. Gli allegati dannosi di solito contengono trojan in grado di rubare password, informazioni bancarie e altre informazioni sensibili.

In tali attacchi, l'obiettivo principale dei criminali informatici è indurre le loro potenziali vittime ad aprire un allegato di posta elettronica infetto. Per raggiungere questo obiettivo, i messaggi di posta elettronica di solito parlano di fatture, fax o messaggi vocali ricevuti di recente.

Se una potenziale vittima cade nell'esca e apre l'allegato, i suoi computer vengono infettati e i criminali informatici possono raccogliere molte informazioni sensibili.

Sebbene sia un metodo più complicato per rubare informazioni personali (filtri antispam e programmi antivirus di solito rilevano tali tentativi), in caso di successo, i criminali informatici possono ottenere una gamma molto più ampia di dati e possono raccogliere informazioni per un lungo periodo di tempo.

![]() Sextortion Email

Sextortion Email

Questo è un particolare tipo di phishing. In questo caso, gli utenti ricevono un'email in cui si afferma che un criminale informatico potrebbe accedere alla webcam della potenziale vittima e ha una registrazione video della propria masturbazione.

Per eliminare il video, alle vittime viene chiesto di pagare un riscatto (di solito utilizzando Bitcoin o un'altra criptovaluta). Tuttavia, tutte queste affermazioni sono false: gli utenti che ricevono tali email dovrebbero ignorarle ed eliminarle.

Come individuare un'email dannosa?

I criminali informatici cercano sempre di più di rendere credibili ed affidabili le loro email; ecco alcune cose a cui dovresti porre attenzione quando cerchi di individuare un'email di phishing:

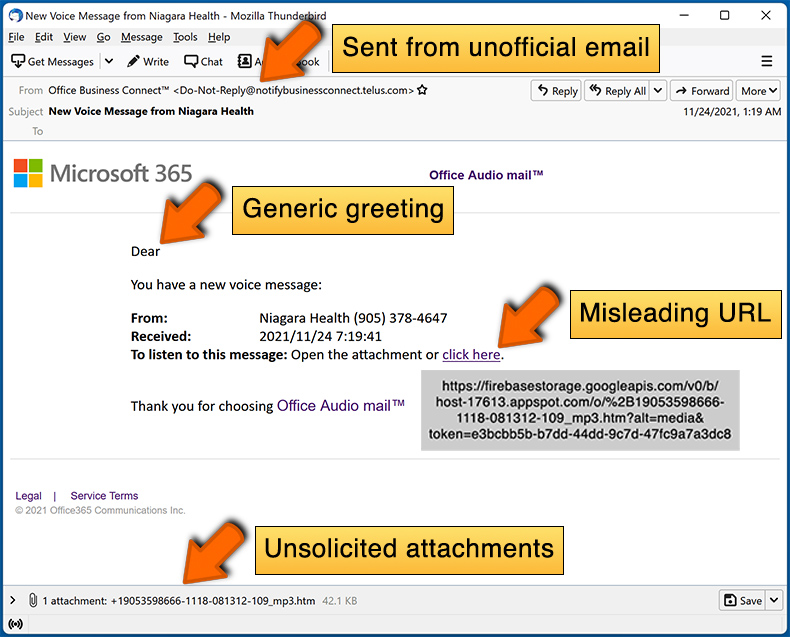

- Controlla l'indirizzo email del mittente ("da"): passa il mouse sull'indirizzo "da" e controlla se è legittimo. Ad esempio, se hai ricevuto un'email da Microsoft, assicurati di controllare se l'indirizzo email è @microsoft.com e non qualcosa di sospetto come @m1crosoft.com, @microsfot.com, @account-security-noreply.com, ecc.

- Controlla i saluti generici: se il messaggio di saluto nell'email è "Gentile utente", "Gentile @tuoemail.com", "Gentile cliente stimato", ciò dovrebbe destare sospetti. Più comunemente, le aziende ti chiamano per nome. La mancanza di queste informazioni potrebbe segnalare un tentativo di phishing.

- Controlla i collegamenti nell'email: passa il mouse sul collegamento presentato nell'email, se il collegamento che appare sembra sospetto, non fare clic su di esso. Ad esempio, se hai ricevuto un'email da Microsoft e il link nell'email mostra che andrà a firebasestorage.googleapis.com/v0... non dovresti fidarti. È meglio non fare clic su alcun collegamento nelle email, ma visitare il sito Web dell'azienda che ti ha inviato l'email.

- Non fidarti ciecamente degli allegati delle email: più comunemente, le aziende legittime ti chiederanno di accedere al loro sito Web e di visualizzare eventuali documenti sul sito; se hai ricevuto un'email con un allegato, è una buona idea scansionarla con un'applicazione antivirus. Gli allegati email infetti sono un vettore di attacco comune utilizzato dai criminali informatici.

Per ridurre al minimo il rischio di aprire email di phishing e di email dannose, ti consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

Esempi di email spam:

Cosa fare se si è vittima di una truffa via email?

- Se hai fatto clic su un collegamento in un'email di phishing e hai inserito la password, assicurati di modificare la password il prima possibile. Di solito, i criminali informatici raccolgono credenziali rubate e poi le vendono ad altri gruppi che le utilizzano per scopi dannosi. Se cambi la tua password in modo tempestivo, c'è la possibilità che i criminali non abbiano abbastanza tempo per fare danni.

- Se hai inserito i dati della tua carta di credito, contatta la tua banca il prima possibile e spiega la situazione. Ci sono buone probabilità che tu debba cancellare la tua carta di credito compromessa e ottenerne una nuova.

- Se noti segni di furto di identità, contatta immediatamente la Federal Trade Commission. Questa istituzione raccoglierà informazioni sulla tua situazione e creerà un piano di recupero personale.

- Se hai aperto un allegato dannoso, probabilmente il tuo computer è infetto, dovresti scansionarlo con un'applicazione antivirus affidabile. A questo scopo, consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

- Aiuta altri utenti di Internet - segnala le email di phishing ad: Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Domande Frequenti (FAQ)

Perché ho ricevuto questa email?

I criminali inviano lettere identiche a migliaia di destinatari con la speranza che qualcuno di loro venga ingannato. Queste email spam non sono personalizzate e sono di natura generica.

Ho fornito i miei dati personali quando sono stato ingannato da questa email, cosa devo fare?

Se hai fornito informazioni personali in risposta a un'e-mail fraudolenta, modifica tutte le password degli account su cui hai condiviso le informazioni. In secondo luogo, monitorare attentamente i rendiconti finanziari e i rapporti di credito per individuare attività non autorizzate o sospette. In terzo luogo, segnala l'incidente al tuo provider di posta elettronica, agli istituti finanziari e alle autorità competenti, fornendo loro i dettagli della truffa.

Ho scaricato e aperto un file dannoso allegato a un'email, il mio computer è infetto?

Se il file scaricato e aperto era un eseguibile (.exe), è molto probabile che il tuo computer sia infetto. Tuttavia, se si trattava di un file di documento come .pdf o .doc, è possibile che tu abbia evitato l'infezione. In alcuni casi, la semplice apertura di un documento non è sufficiente perché il malware si infiltri nel sistema.

Il mio computer è stato effettivamente violato e il mittente ha qualche informazione?

No, il tuo computer non è stato violato o infetto. I truffatori spesso utilizzano tattiche ingannevoli per convincere le persone che i loro computer sono stati violati o infettati. Utilizzano varie tecniche per creare un falso senso di urgenza e paura, facendo sembrare le loro affermazioni più credibili.

Ho inviato criptovaluta all'indirizzo indicato in tale email, posso riavere indietro i miei soldi?

Transazioni di questa natura sono quasi impossibili da rintracciare, rendendo estremamente difficile recuperare i fondi.

Ho letto l'email ma non ho aperto l'allegato, il mio computer è infetto?

La semplice apertura di un'email è completamente sicura. Le infezioni del sistema si verificano quando si fa clic sui collegamenti all'interno dell'e-mail o si aprono file allegati.

Combo Cleaner rimuoverà le infezioni malware presenti negli allegati delle email?

Combo Cleaner ha la capacità di trovare ed eliminare la maggior parte delle infezioni malware conosciute. Dato che il malware più avanzato spesso si nasconde in profondità nel sistema, è fondamentale eseguire una scansione approfondita del sistema per eliminarlo.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione