Come rimuovere il loader (caricatore) di malware FakeBat dal sistema operativo

TrojanConosciuto anche come: EugenLoader malware

Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Che tipo di malware è FakeBat?

FakeBat (noto anche come EugenLoader) è un loader (caricatore) e dropper di software dannoso che è emerso come un attore significativo nel mondo delle minacce informatiche. FakeBat è stato associato a campagne di malvertising almeno da novembre 2022.

Sebbene il payload (app installata) specifico fornito da FakeBat in queste campagne sia sconosciuto, questo loader è stato notato mentre distribuisce infostealer ben noti come Redline, Ursnif e Rhadamathys.

Maggiori informazioni su FakeBat

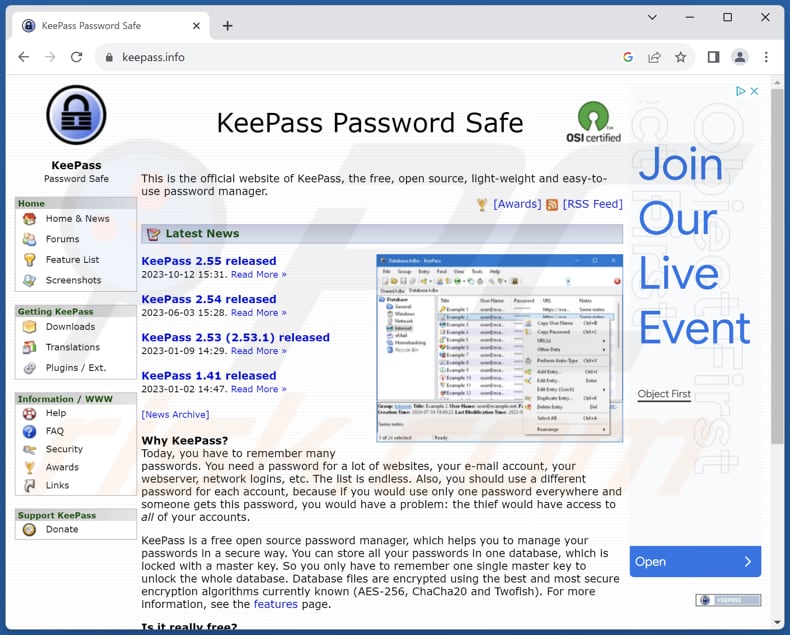

È stata trovata una campagna Google Ads che promuoveva un falso sito di download di KeePass utilizzando Punycode per assomigliare al vero sito Web di KeePass. Questo è stato utilizzato per diffondere FakeBat. Google lotta contro gli annunci dannosi che compaiono nella parte superiore dei risultati di ricerca. Ancora più complicato è che Google Ads può visualizzare l’effettivo dominio Keepass, rendendo difficile individuare la minaccia.

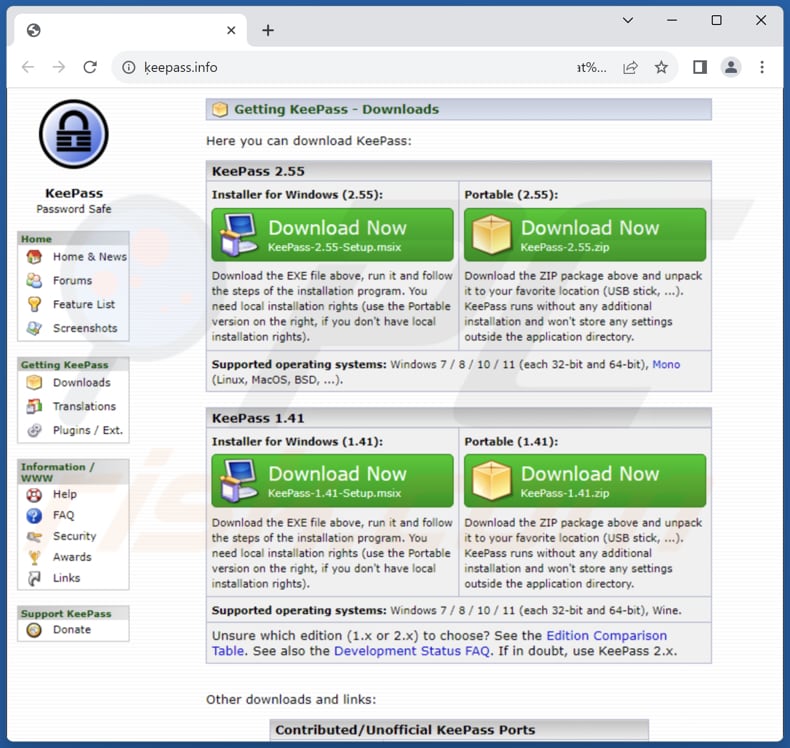

Facendo clic sul collegamento errato gli utenti vengono reindirizzati a un sito KeePass falso che utilizza Punycode nell'URL. Questo trucco è stato utilizzato per far sembrare il sito come quello reale. Se gli utenti fanno clic sui collegamenti per il download sul sito falso, installano software dannoso sui loro computer.

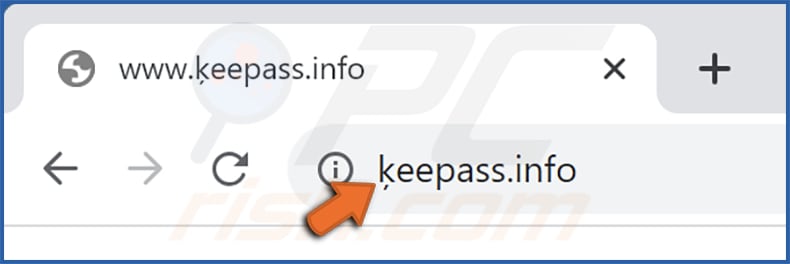

Questo tipo di trucco non è nuovo, ma utilizzarlo con Google Ads è una nuova tendenza pericolosa. I malintenzionati utilizzano Punycode per registrare indirizzi web che sembrano reali con piccole modifiche. Questo è noto come "attacco omografo".

Ad esempio, usano Punycode per far sì che xn—eepass-vbb[.]info assomigli a ķeepass[.]info, ma con una sottile variazione sotto il carattere "k". La maggior parte delle persone non nota questa piccola differenza. È importante notare che i criminali informatici che utilizzano un sito di download falso di KeePass hanno utilizzato anche pagine false di WinSCP e PyCharm Professional.

Come accennato in precedenza, questa campagna mira a fornire FakeBat, che elimina il suo carico utile dannoso. È noto che FakeBat è stato utilizzato per infettare i computer con Redline, Ursniff, Rhadamathys e forse altri ladri di informazioni.

I ladri di informazioni sono progettati specificamente per rubare dati. Ciò può includere un'ampia gamma di informazioni, come credenziali di accesso, dettagli finanziari, documenti personali, cronologia di navigazione e altro ancora. Possono inviare le informazioni rubate a server remoti controllati dai criminali informatici, che possono sfruttare i dati per vari scopi criminali, tra cui il furto di identità e la frode finanziaria.

| Nome | EugenLoader malware |

| Tipologia di minaccia | Dropper, Loader di malware |

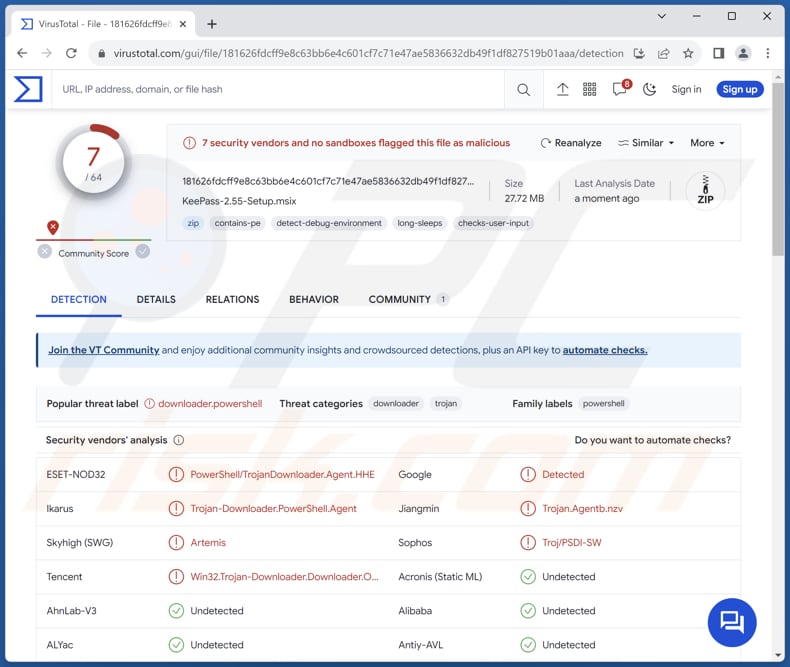

| Nomi rilevati (programma di installazione dannoso) | ESET-NOD32 (PowerShell/TrojanDownloader.Agent.HHE), Google (Rilevato), Ikarus (Trojan-Downloader.PowerShell.Agent), Jiangmin (Trojan.Agentb.nzv), Sophos (Troj/PSDl-SW), Elenco completo (VirusTotal) |

| Falsi siti | xn--eepass-vbb[.]info (appare come ķeepass[.]info nella barra degli URL), slack.trialap[.]com (sito web di download di Slack falso) |

| Nomi rilevati (xn--eepass-vbb[.]info) | Avira (Malware), Google (Rilevato), Combo Cleaner (Malware), Emsisoft (Malware), ESET (Malware), Elenco completo (VirusTotal) |

| Payload (app installate) | Redline, Ursnif, Rhadamathys, o altro malware |

| Sintomi | I loader/dropper sono progettati per infiltrarsi furtivamente nel computer della vittima e rimanere silenziosi, pertanto nessun sintomo particolare è chiaramente visibile su una macchina infetta. |

| Metodi distributivi | Annunci dannosi, siti Web falsi, allegati e-mail infetti, ingegneria sociale, "crack" del software. |

| Danni | Password e informazioni bancarie rubate, furto d'identità, computer della vittima aggiunto a una botnet. |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Conclusioni

In conclusione, FakeBat rappresenta un’aggiunta preoccupante all’arsenale di minacce malware nel panorama digitale. In quanto caricatore e contagocce associato alle campagne di malvertising, la sua capacità di infiltrarsi nei sistemi attraverso pratiche ingannevoli, come la manipolazione di Punycode, solleva seri problemi di sicurezza.

In che modo FakeBat si è infiltrato nel mio computer?

Gli utenti possono infettare accidentalmente i propri computer con FakeBat attraverso un trucco subdolo. Una campagna Google Ads promuove un falso sito di download di KeePass che finge di essere il vero sito Web di KeePass utilizzando Punycode. Questo sito falso ha lo scopo di distribuire malware. Anche gli utenti esperti di tecnologia possono avere difficoltà a individuarlo perché sembra un sito legittimo.

Quando gli utenti fanno clic sul collegamento dannoso, vengono indirizzati al sito falso KeePass utilizzando un URL Punycode. Coloro che fanno clic sui collegamenti per il download ricevono un programma di installazione con firma digitale chiamato KeePass-2.55-Setup.msix. Questo programma di installazione ha un trucco nascosto: include il caricatore di malware FakeBat. Una volta installato, FakeBat può iniziare a svolgere le sue attività dannose sul computer.

Come evitare l'installazione di malware?

Astenersi dal fare clic su collegamenti non richiesti o sospetti, soprattutto nelle e-mail o su siti Web sconosciuti. Lo stesso vale per l'apertura degli allegati di e-mail sospette. Fai attenzione a scaricare file o software da fonti non verificate e assicurati sempre di utilizzare siti Web ufficiali o app store affidabili.

Non fidarti degli annunci (ad esempio pop-up o banner) su siti dubbi. Aggiorna regolarmente il tuo sistema operativo e il tuo software per correggere le vulnerabilità note, poiché i criminali informatici spesso sfruttano queste debolezze. Utilizza software antivirus e antimalware affidabili per fornire un ulteriore livello di protezione.

Se ritieni che il tuo computer sia già infetto, ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

Sito web ufficiale (reale) di KeePass:

Sito web KeePass falso:

Dominio del sito web falso (con una piccola variazione sotto il carattere "k"):

Screenshot di un falso sito di download di Slack (slack.trialap[.]com) utilizzato per diffondere il malware FakeBat insieme ad Atomic Stealer:

![Screenshot di un falso sito di download di Slack (slack.trialap[.]com) utilizzato per diffondere il malware FakeBat insieme ad Atomic Stealer](/images/stories/screenshots202401/fakebat-malware-update-2024-01-11-fake-slack-download-website2.jpg)

Aggiornamento 11 gennaio 2024 - A gennaio è venuta alla luce una nuova campagna di malvertising che distribuisce FakeBat. In questo caso c'era anche un payload pensato per gli utenti Mac, nello specifico la versione aggiornata di Atomic Stealer. Gli autori del reato stanno attirando potenziali vittime attraverso un annuncio di ricerca di Google che imita Slack, uno strumento di comunicazione ampiamente utilizzato.

I criminali informatici reindirizzano gli utenti a un sito Web ingannevole in cui è possibile scaricare l'applicazione sia per i sistemi operativi Windows che per Mac. All'interno dello stesso dominio esiste una directory aperta che rivela la posizione del payload di Windows, manifestato come programma di installazione MSI (FakeBat), insieme alla sua controparte Mac, Atomic Stealer (AMOS).

Il malvagio file DMG include le istruzioni per l'utente per aprire il file e presenta una finestra di dialogo che richiede di inserire la password di sistema. Questa azione garantisce ad Atomic Stealer la possibilità di raccogliere password e altri file riservati.

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu rapido:

- Cos'è FakeBat?

- STEP 1. Rimozione manuale del malware FakeBat.

- STEP 2. Controlla se il tuo computer è pulito.

Come rimuovere un malware manualmente?

La rimozione manuale del malware è un compito complicato, in genere è meglio lasciare che i programmi antivirus o antimalware lo facciano automaticamente. Per rimuovere questo malware, ti consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

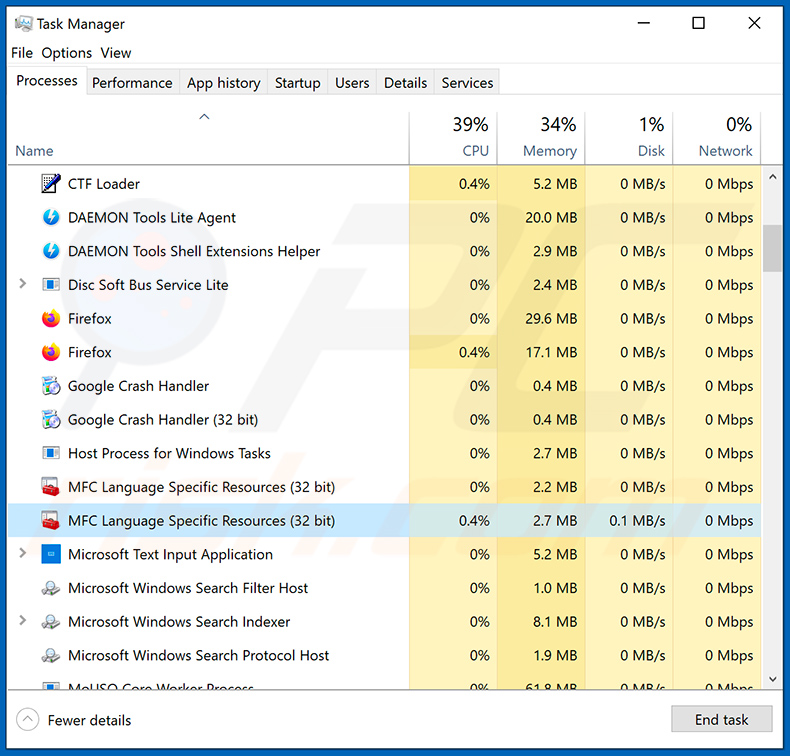

Se desideri rimuovere manualmente il malware, il primo passo è identificare il nome del malware che si sta tentando di rimuovere. Ecco un esempio di un programma sospetto in esecuzione sul computer dell'utente:

Se hai controllato l'elenco dei programmi in esecuzione sul tuo computer, ad esempio utilizzando task manager e identificato un programma che sembra sospetto, devi continuare con questi passaggi:

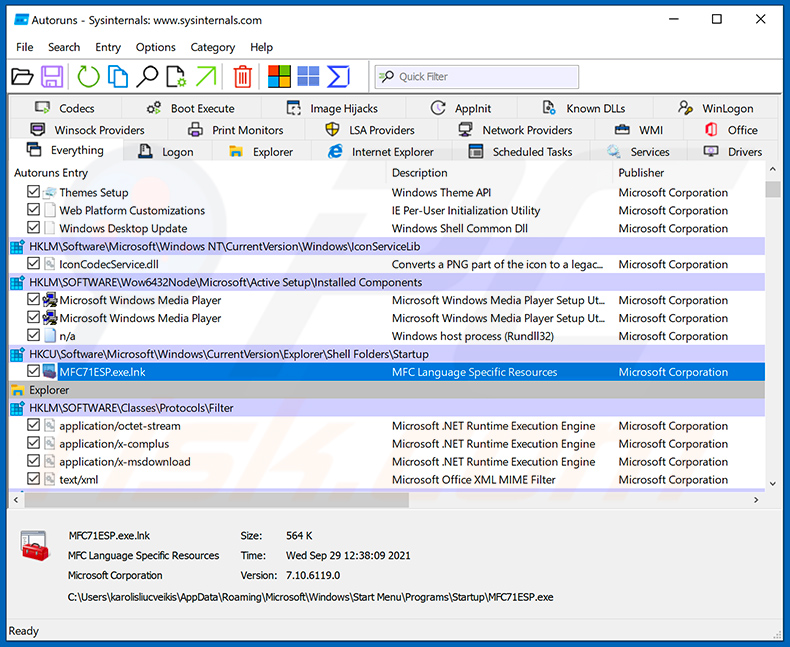

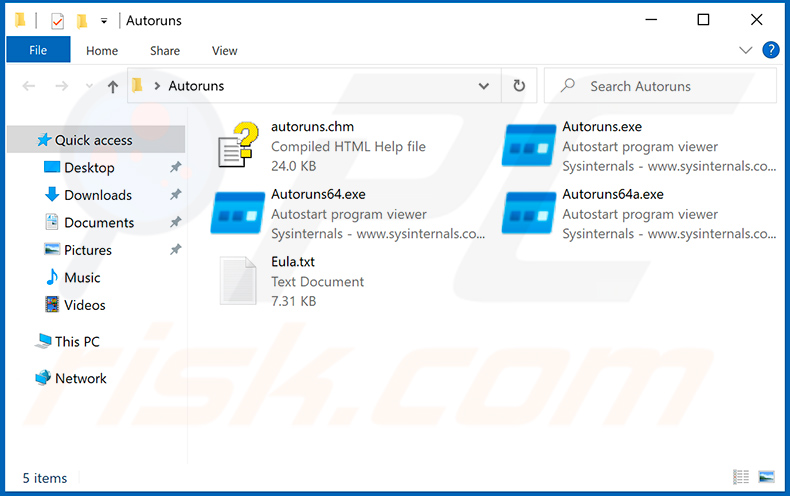

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

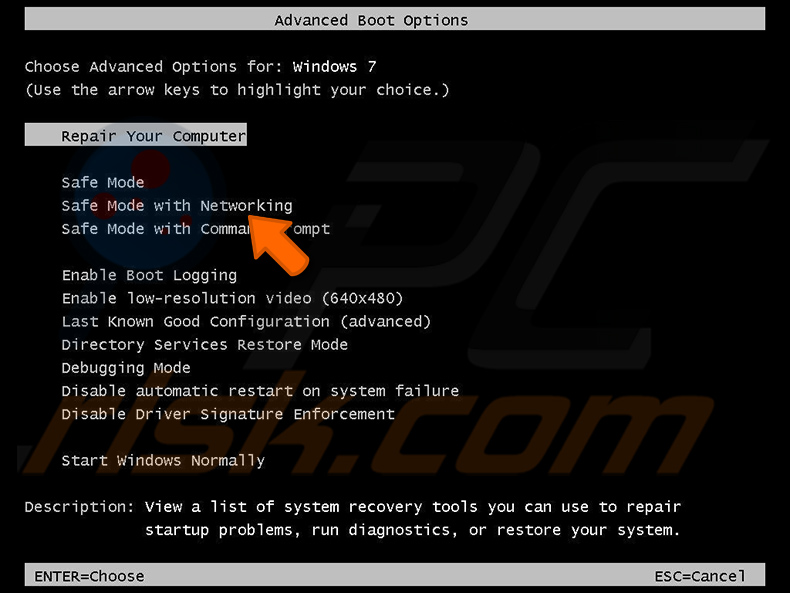

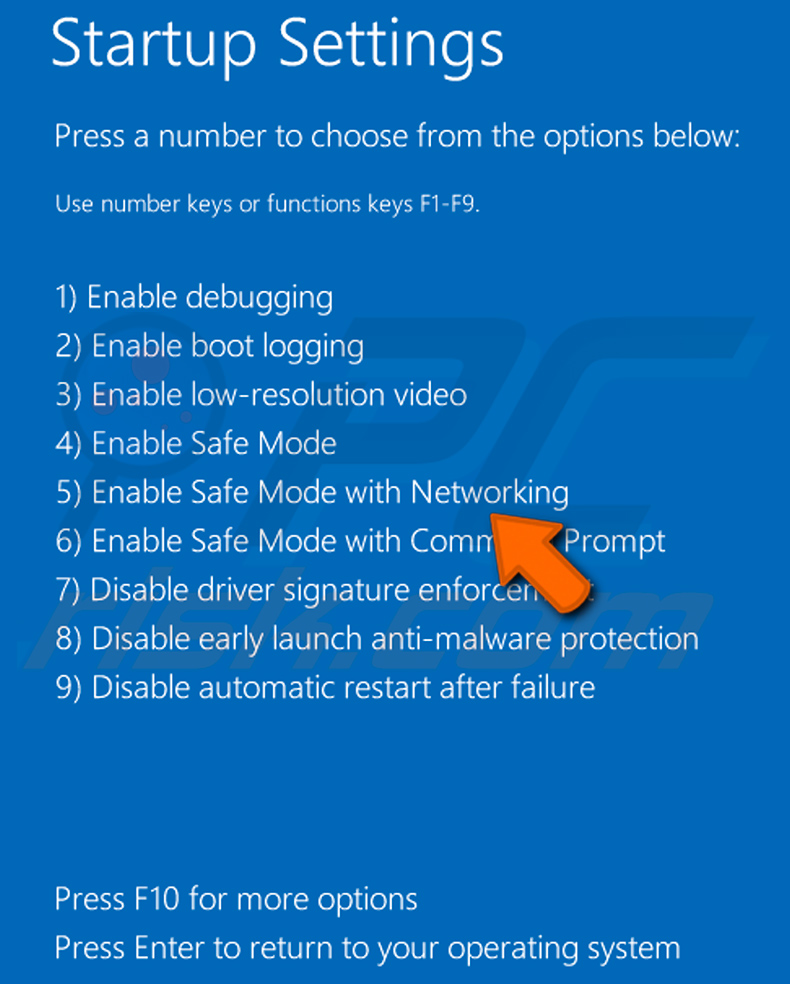

Riavvia il tuo computer in modalità provvisoria:

Riavvia il tuo computer in modalità provvisoria:

Windows XP e Windows 7: Avvia il tuo computer in modalità provvisoria. Fare clic su Start, fare clic su Arresta, fare clic su Riavvia, fare clic su OK. Durante la procedura di avvio del computer, premere più volte il tasto F8 sulla tastiera finché non viene visualizzato il menu Opzione avanzata di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in "Modalità provvisoria con rete":

Windows 8:

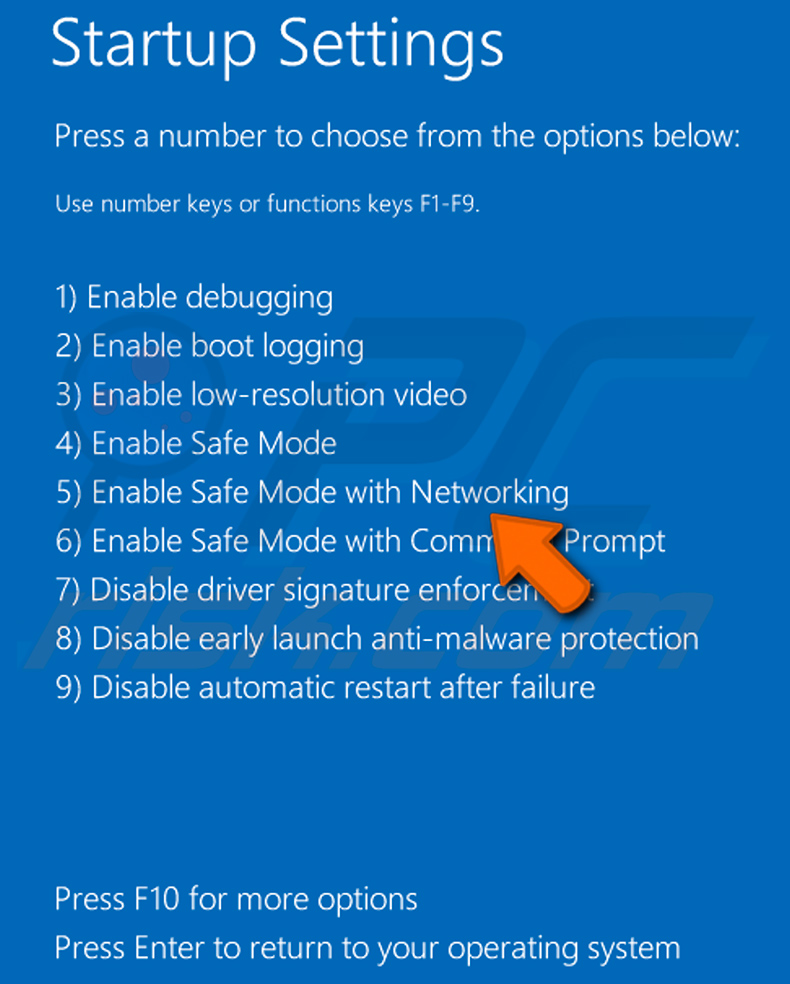

Avvia Windows 8 è in modalità provvisoria con rete: vai alla schermata iniziale di Windows 8, digita Avanzate, nei risultati della ricerca seleziona Impostazioni. Fare clic su Opzioni di avvio avanzate, nella finestra "Impostazioni generali del PC" aperta, selezionare Avvio avanzato.

Fare clic sul pulsante "Riavvia ora". Il computer si riavvierà ora nel "menu Opzioni di avvio avanzate". Fare clic sul pulsante "Risoluzione dei problemi", quindi fare clic sul pulsante "Opzioni avanzate". Nella schermata delle opzioni avanzate, fai clic su "Impostazioni di avvio".

Fare clic sul pulsante "Riavvia". Il tuo PC si riavvierà nella schermata Impostazioni di avvio. Premi F5 per avviare in modalità provvisoria con rete.

Video che mostra come avviare Windows 8 in "modalità provvisoria con rete":

Windows 10: Fare clic sul logo di Windows e selezionare l'icona di alimentazione. Nel menu aperto cliccare "Riavvia il sistema" tenendo premuto il tasto "Shift" sulla tastiera. Nella finestra "scegliere un'opzione", fare clic sul "Risoluzione dei problemi", successivamente selezionare "Opzioni avanzate".

Nel menu delle opzioni avanzate selezionare "Impostazioni di avvio" e fare clic sul pulsante "Riavvia". Nella finestra successiva è necessario fare clic sul pulsante "F5" sulla tastiera. Ciò riavvia il sistema operativo in modalità provvisoria con rete.

Video che mostra come avviare Windows 10 in "Modalità provvisoria con rete":

Estrai l'archivio scaricato ed esegui il file Autoruns.exe.

Estrai l'archivio scaricato ed esegui il file Autoruns.exe.

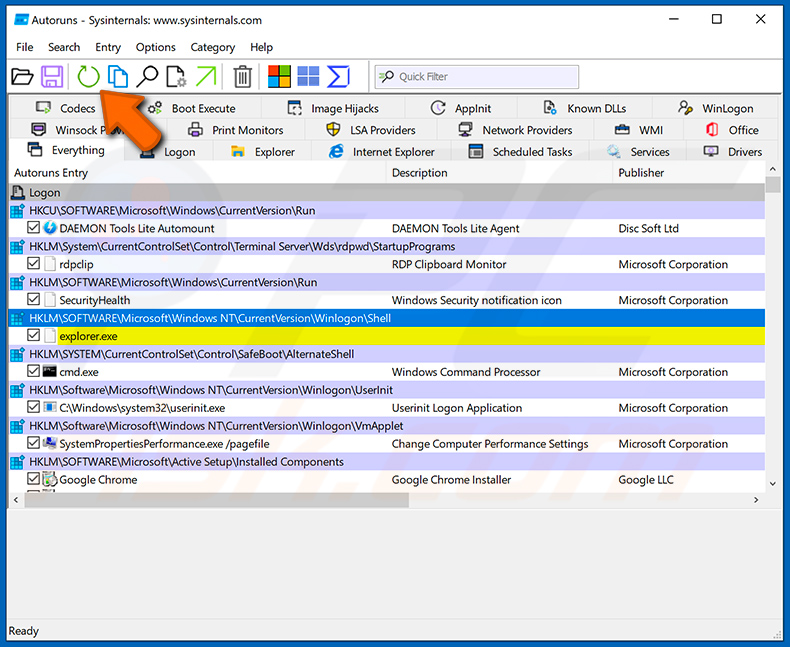

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

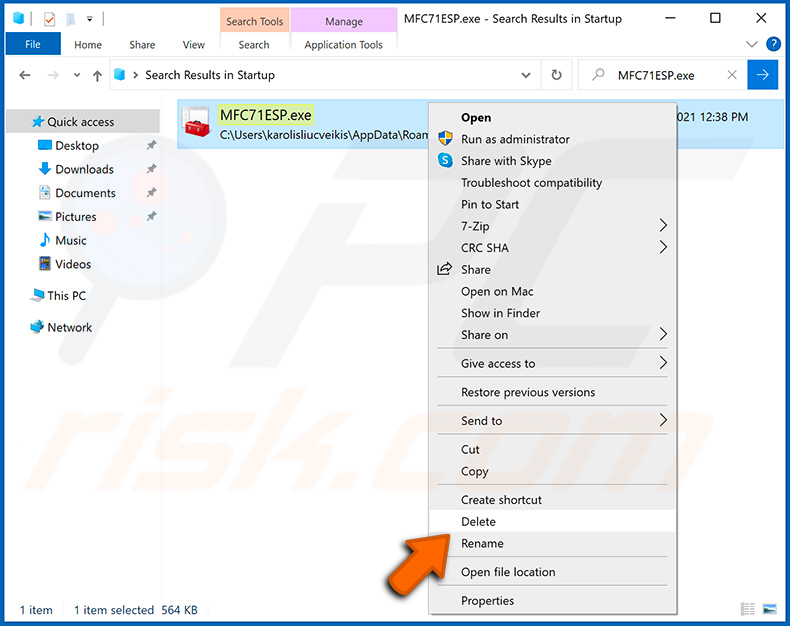

Controlla l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Controlla l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Dovresti scrivere per intero percorso e nome. Nota che alcuni malware nascondono i loro nomi di processo sotto nomi di processo legittimi di Windows. In questa fase è molto importante evitare di rimuovere i file di sistema.

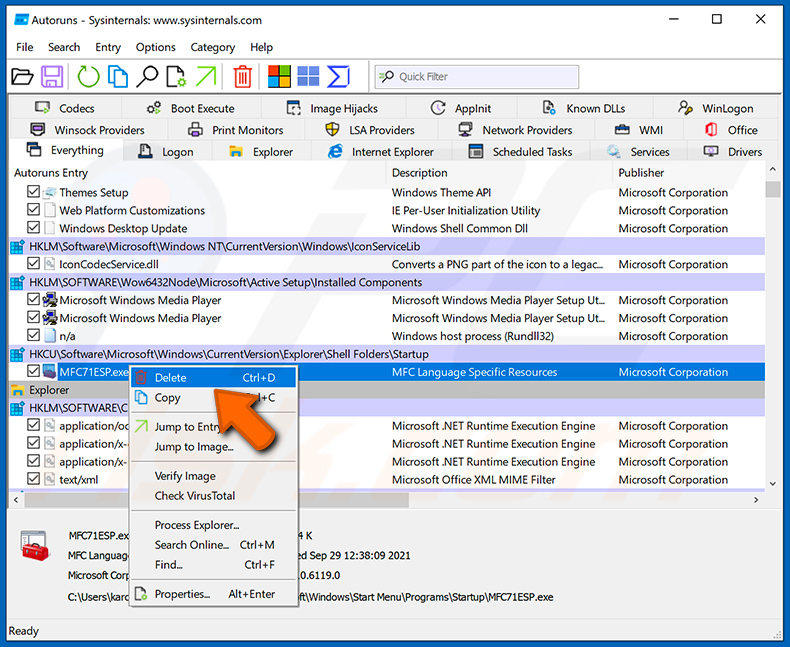

Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e scegliere "Elimina"

Dopo aver rimosso il malware tramite l'applicazione Autoruns (questo garantisce che il malware non verrà eseguito automaticamente all'avvio successivo del sistema), dovresti cercare ogni file appartenente al malware sul tuo computer. Assicurati di abilitare i file e le cartelle nascoste prima di procedere. Se trovi dei file del malware assicurati di rimuoverli.

Riavvia il computer in modalità normale. Seguendo questi passaggi dovresti essere in grado di rimuovere eventuali malware dal tuo computer. Nota che la rimozione manuale delle minacce richiede competenze informatiche avanzate, si consiglia di lasciare la rimozione del malware a programmi antivirus e antimalware.

Questi passaggi potrebbero non funzionare con infezioni malware avanzate. Come sempre è meglio evitare di essere infettati che cercare di rimuovere il malware in seguito. Per proteggere il computer, assicurati di installare gli aggiornamenti del sistema operativo più recenti e utilizzare un software antivirus.

Per essere sicuro che il tuo computer sia privo di infezioni da malware, ti consigliamo di scannerizzarlo con Combo Cleaner Antivirus per Windows.

Domande Frequenti (FAQ)

Il mio computer è infetto dal malware FakeBat, devo formattare il mio dispositivo di archiviazione per sbarazzarmene?

La formattazione del dispositivo di archiviazione può essere un modo efficace per rimuovere malware, incluso FakeBat, ma è anche un passo drastico da considerare attentamente. Prima di optare per questo approccio, potresti provare a eseguire una scansione completa del sistema con un software antivirus o antimalware affidabile per rilevare e rimuovere il malware FakeBat.

Quali sono i maggiori problemi che un malware può causare?

Può portare a violazioni dei dati, con conseguente furto di informazioni personali o aziendali sensibili, con conseguente furto di identità, frode finanziaria e danni alla reputazione. Il malware può anche compromettere l'integrità e la funzionalità del sistema, provocando arresti anomali del sistema, prestazioni lente e rendendo potenzialmente inutilizzabili i dispositivi. Inoltre, facilita l’accesso remoto non autorizzato ai dispositivi infetti, consentendo ai criminali informatici di monitorare le attività, esfiltrare dati e lanciare ulteriori attacchi.

Qual è lo scopo del malware FakeBat?

Lo scopo principale del malware FakeBat è quello di fungere da caricatore e dropper per distribuire altri payload dannosi sul sistema infetto. In sostanza, FakeBat funge da gateway per l'ingresso di malware più dannosi e la compromissione del sistema di destinazione.

In che modo FakeBat si è infiltrato nel mio computer?

La distribuzione di FakeBat prevede l'utilizzo di Google Ads e Punycode per creare un URL ingannevole. I criminali informatici utilizzano URL falsi che somigliano molto a una pagina KeePass legittima, rendendo difficile per gli utenti distinguere tra le due. I computer vengono infettati tramite un programma di installazione dannoso scaricato da una pagina falsa.

Combo Cleaner mi proteggerà dai malware?

Combo Cleaner ha la capacità di identificare e rimuovere tutte le infezioni malware più note. È importante notare che il malware più avanzato spesso si nasconde in profondità nel sistema. Questo è il motivo per cui è fondamentale condurre una scansione completa del sistema con Combo Cleaner per eliminarlo.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione