Come disinstallare Bella RAT dal sistema operativo?

Malware Specifico Per MacConosciuto anche come: Bella Trojan di Accesso remoto

Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Come disinstallare Bella RAT dal Mac?

Cos'è Bella?

Bella è il nome del programma dannoso che può essere utilizzato per una varietà di scopi malevoli. Ad esempio, per rubare password, eseguire vari comandi, trasferire file dannosi ed eseguire altre azioni. Detto semplicemente, questo malware funziona come Remote Administration Trojan (RAT), il che significa che i criminali informatici possono eseguire determinate azioni sui computer infetti in remoto. Se un computer Mac è infetto da Bella, questo malware dovrebbe essere disinstallato il prima possibile.

I criminali informatici creatori di Bella possono usarlo come strumento per accedere a Contatti iCloud, Trova il mio iPhone, Trova i miei amici, Backup iOS tramite token o password rubate alla vittima. Inoltre, questo malware è in grado di richiedere l'ID Apple e la password tramite l'app iTunes, registrare l'audio utilizzando il microfono del computer (se presente), decrittografare ed estrarre le password nel portachiavi, rubare la cronologia di navigazione dai browser Chrome e Safari (e le password da Chrome browser), trasferimento di file, richiesta di login e password del portachiavi tramite messaggi di sistema, estrazione di token di autenticazione iCloud e chat dall'app MacOS Chat. Inoltre, Bella può essere utilizzato come strumento per eseguire vari comandi sulle macchine infette. Per riassumere, questo malware può essere utilizzato per rubare varie informazioni sensibili che potrebbero essere utilizzate in modo improprio per rubare account, identità, effettuare acquisti fraudolenti, transazioni. Inoltre, potrebbe essere utilizzato per installare altro malware sul sistema operativo (tramite comandi della shell), rubare documenti personali e riservati e altri file memorizzati sul computer, modificare varie password e quindi ricattare le vittime (ad esempio, richiedere un riscatto in cambio di l'accesso a determinati account o anche al sistema operativo), ecc.

| Nome | Bella Trojan di Accesso remoto |

| Tipo di minaccia | Mac malware, Mac virus |

| Tipo di minaccia | Trojan di amministrazione remota, virus che ruba password |

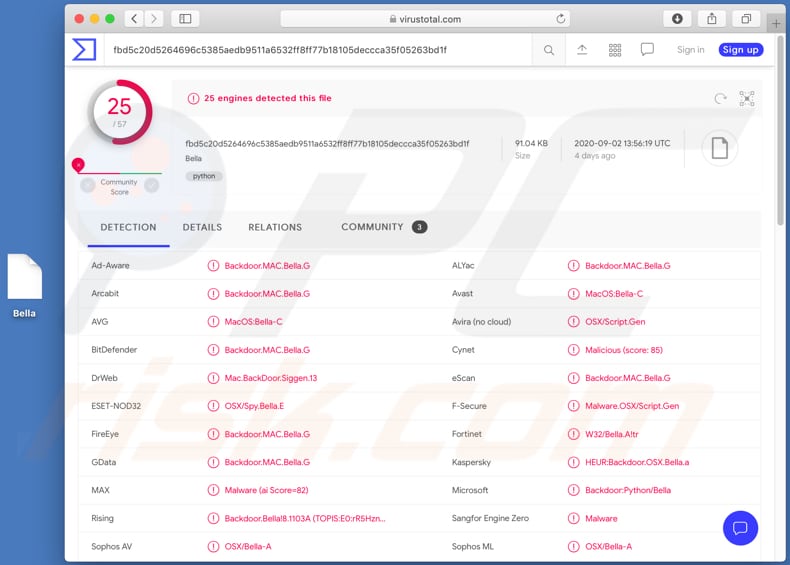

| Nomi rilevati | Avast (MacOS:Bella-C), BitDefender (Backdoor.MAC.Bella.G), ESET-NOD32 (OSX/Spy.Bella.E), Kaspersky (HEUR:Backdoor.OSX.Bella.a), Lista completa (VirusTotal) |

| Sintomi | I trojan di accesso remoto sono progettati per infiltrarsi furtivamente nel computer della vittima e rimanere in silenzio, quindi nessun sintomo particolare è chiaramente visibile su una macchina infetta. |

| Metodi distributivi | Allegati email infetti, pubblicità online dannose, ingegneria sociale, "crack" del software. |

| Danni | Password e informazioni bancarie rubate, furto di identità, installazione di altro malware, accesso limitato al sistema operativo |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Altri esempi di malware che i criminali informatici utilizzano per scopi similiari sono Eleanor, Proton, e XAgentOSX. In genere, utilizzano i RAT per rubare informazioni sensibili ed infettare i computer con altri malware. In un modo o nell'altro, il loro obiettivo principale è generare entrate in modi dannosi utilizzando capacità e caratteristiche di un determinato software dannoso.

Come ha fatto il malware ad installarsi sul mio computer?

È comune che i criminali distribuiscano malware inviando email (malspam) che contengono allegati o collegamenti dannosi progettati per scaricare file dannosi. Il loro obiettivo è indurre i destinatari ad aprire un file dannoso progettato per infettare un computer ed il sistema operativo con malware. Un paio di esempi di file che i criminali informatici allegano alle loro email sono Microsoft Office dannoso, documenti PDF, file eseguibili come .exe, file di archivio come ZIP, RAR e file JavaScript. I tentativi di attivare software con licenza con alcuni strumenti di attivazione ("cracking") non ufficiali di terze parti possono causare anche l'installazione di software dannoso. Tali strumenti dovrebbero aggirare illegalmente l'attivazione del software con licenza, anche se spesso infettano i computer con alcuni malware. I trojan sono programmi dannosi che spesso possono essere progettati per causare infezioni a catena, per installare altro malware. Tuttavia, per essere in grado di distribuire malware in questo modo, i criminali informatici devono indurre gli utenti a installare trojan. Le reti peer-to-peer (ad esempio, client torrent, eMule), downloader di terze parti, installatori, siti Web di download di freeware, siti Web di hosting di file gratuiti, ecc. Possono essere utilizzati per distribuire anche programmi dannosi. In genere, viene eseguito mascherando i file dannosi come legittimi, innocui. Quando gli utenti li scaricano e li aprono, installano malware. Un modo più diffuso per distribuire software dannoso è tramite strumenti di aggiornamento software falsi di terze parti. Infettano i computer sfruttando bug, difetti di software obsoleto installato sul sistema operativo o installando programmi dannosi invece di aggiornamenti, correzioni per quelli installati.

Come evitare l'installazione di malware?

Eventuali email irrilevanti ricevute da indirizzi sospetti e sconosciuti e contenenti alcuni allegati o collegamenti a siti Web non dovrebbero essere considerate attendibili: è comune che questo tipo di email venga inviato da criminali informatici che tentano di indurre i destinatari a infettare i computer con malware. Il software e i file devono essere scaricati dalle pagine Web ufficiali e tramite collegamenti per il download diretto. Reti peer-to-peer, downloader di terze parti (e installatori) pagine non ufficiali (e altre fonti di download) sono spesso utilizzati dai criminali informatici come strumenti per distribuire file e programmi dannosi. Il software installato deve essere aggiornato ed attivato solo con funzioni e strumenti implementati progettati dai suoi sviluppatori ufficiali. Altri strumenti (non ufficiali, di terze parti) non dovrebbero mai essere utilizzati per questo. Inoltre, è illegale utilizzarli per attivare il software con licenza. Inoltre, il sistema operativo dovrebbe essere regolarmente scansionato con un antivirus affidabile o una suite anti-spyware. Se il tuo computer è già infetto da malware, ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminarli automaticamente.

Elenco delle caratteristiche di Bella:

- Estrazione di token e password da Contatti iCloud, Trova il mio iPhone, Trova i miei amici, Backup iOS

- Phishing della password dell'ID Apple tramite il prompt di iTunes

- Registrazione audio

- Decrittografia ed estrazione automatica del portachiavi una volta rilevate le password del portachiavi

- Estrazione della cronologia di Chrome e Safari

- Trasferimento di file

- Estrazione della password di Google Chrome

- Phishing della password di accesso / portachiavi tramite prompt del sistema operativo

- Persistenza

- Esecuzione di comandi di shell

- Reverse VNC

- Estrazione del token iCloud

- Enumerazione dei backup di iTunes iOS

- macOS Estrazione della cronologia chat

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è Bella?

- STEP 1. Rimuovere i file e le cartelle legate ad una PUA da OSX.

- STEP 2. Rimuovere estensionic anaglia da Safari.

- STEP 3. Rimuovere componenti aggiuntivi malevoli da Google Chrome.

- STEP 4. Rimuovere plug-in fasulli da Mozilla Firefox.

Video che mostra come rimuovere adware e browser hijacker da un computer Mac:

Rimozione di applicazioni potenzialmente indesiderate:

Rimuovi le applicazioni potenzialmente indesiderate dalla cartella "Applicazioni":

Fare clic sull'icona del Finder. Nella finestra del Finder, selezionare "Applicazioni". Nella cartella applicazioni, cercare "MPlayerX", "NicePlayer", o altre applicazioni sospette e trascinarle nel Cestino. Dopo aver rimosso l'applicazione potenzialmente indesiderata che causa gli annunci online, eseguire la scansione del Mac per trovare tutti i componenti indesiderati rimanenti.

SCARICA il programma di rimozione per infezioni da malware

Combo Cleaner controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Rimuovere i file e le cartelle legate a bella trojan di accesso remoto:

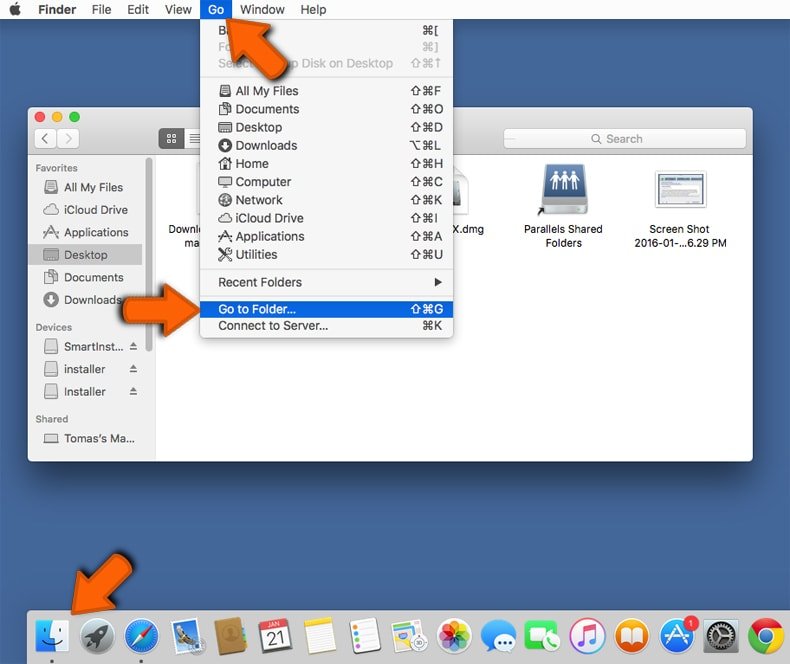

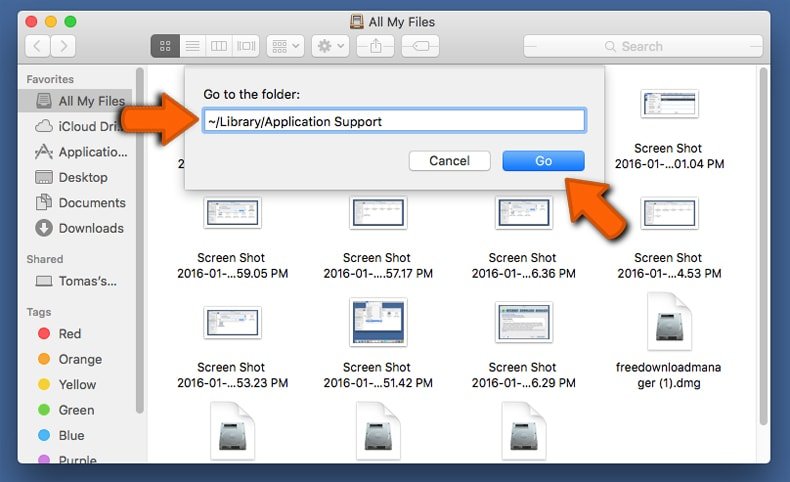

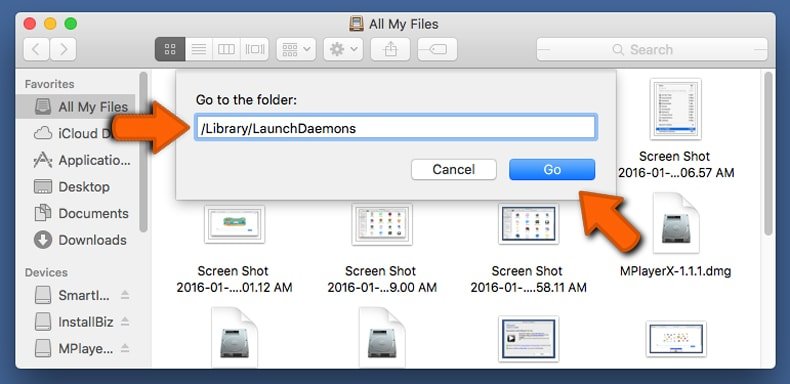

Cliccare l'icona del Finder, dal menu a barre, scegliere Vai, e cliccare Vai alla Cartella...

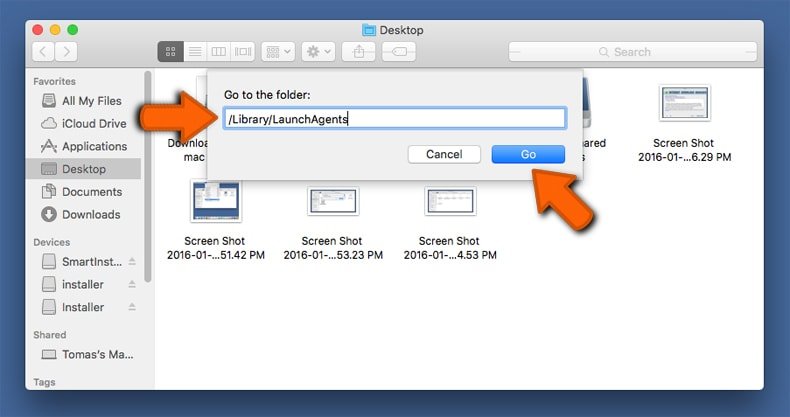

Verificare la presenza di file generati da adware nella cartella / Library / LaunchAgents:

Verificare la presenza di file generati da adware nella cartella / Library / LaunchAgents:

Nella barra Vai alla Cartella..., digita: /Library/LaunchAgents

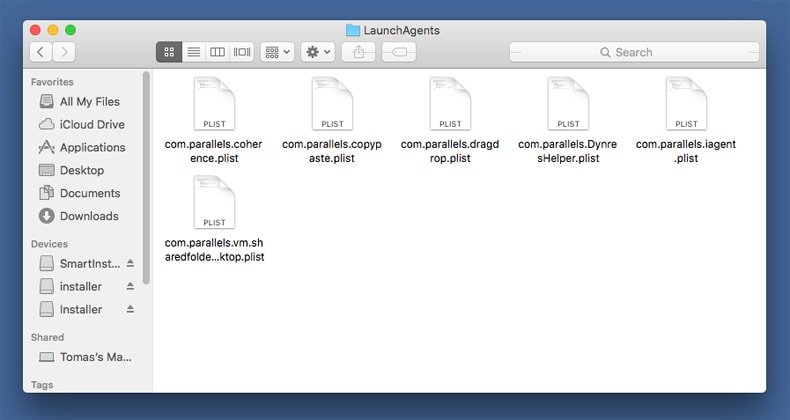

Nella cartella "LaunchAgents", cercare eventuali file sospetti aggiunti di reente e spostarli nel Cestino. Esempi di file generati da adware - “installmac.AppRemoval.plist”, “myppes.download.plist”, “mykotlerino.ltvbit.plist”, “kuklorest.update.plist”, etc. Gli Adware installano comunemente diversi file con la stessa stringa.

Nella cartella "LaunchAgents", cercare eventuali file sospetti aggiunti di reente e spostarli nel Cestino. Esempi di file generati da adware - “installmac.AppRemoval.plist”, “myppes.download.plist”, “mykotlerino.ltvbit.plist”, “kuklorest.update.plist”, etc. Gli Adware installano comunemente diversi file con la stessa stringa.

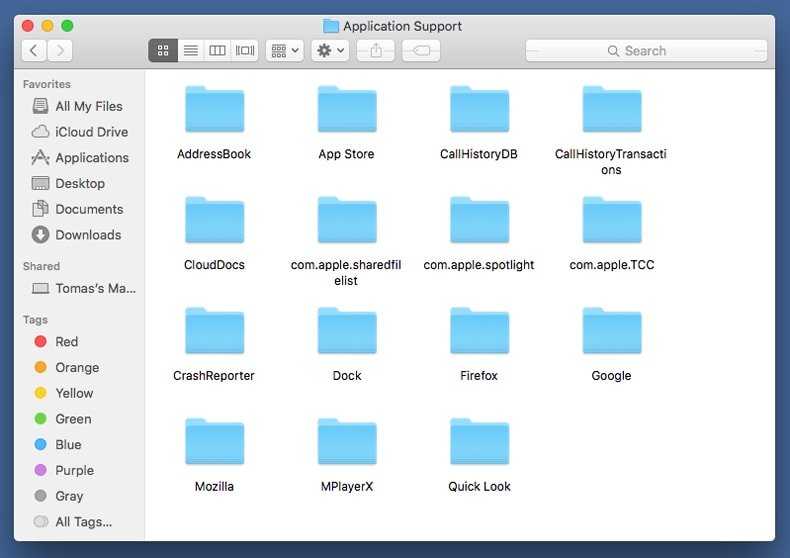

Verificare la presenza di file generati da adware nella cartella /Library/Application Support:

Verificare la presenza di file generati da adware nella cartella /Library/Application Support:

Nella barra Vai alla Cartella..., digita: /Library/Application Support

Nella cartella “Application Support”, lcercare eventuali file sospetti aggiunti di reente e spostarli nel Cestino. Esempi di file generati da adware, “MplayerX” o “NicePlayer”,

Nella cartella “Application Support”, lcercare eventuali file sospetti aggiunti di reente e spostarli nel Cestino. Esempi di file generati da adware, “MplayerX” o “NicePlayer”,

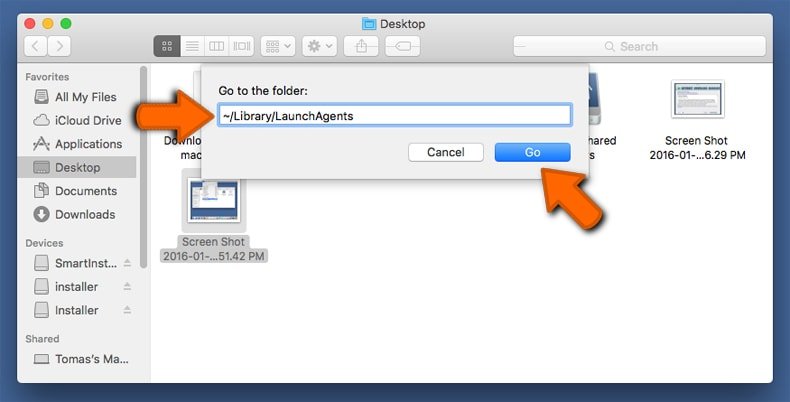

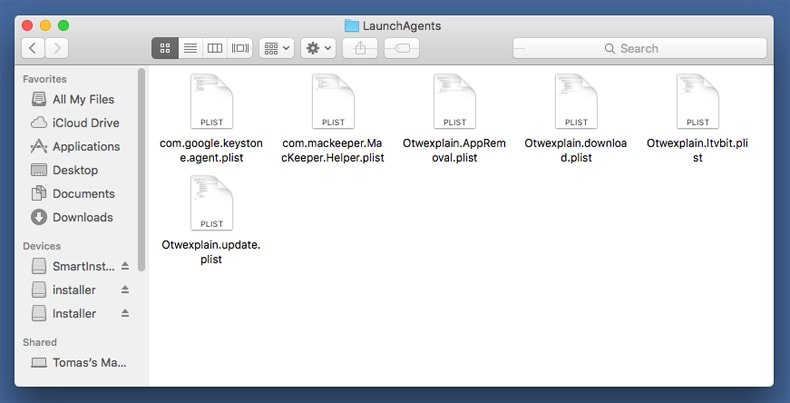

Verificare la presenza di file generati da adware nella cartella ~/Library/LaunchAgents:

Verificare la presenza di file generati da adware nella cartella ~/Library/LaunchAgents:

Nella barra Vai alla Cartella..., digita: ~/Library/LaunchAgents

Nella cartella "LaunchAgents", cercare eventuali file sospetti aggiunti di reente e spostarli nel Cestino. Esempi di file generati da adware- “installmac.AppRemoval.plist”, “myppes.download.plist”, “mykotlerino.ltvbit.plist”, “kuklorest.update.plist”, etc. Gli Adware installano comunemente diversi file con la stessa stringa.

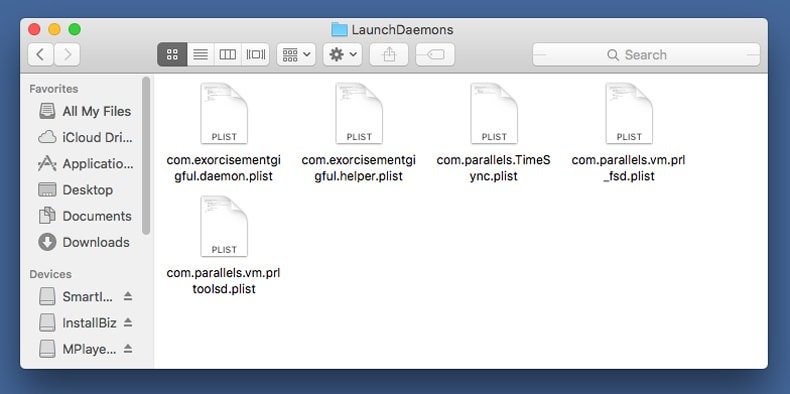

Verificare la presenza di file generati da adware nella cartella /Library/LaunchDaemons:

Verificare la presenza di file generati da adware nella cartella /Library/LaunchDaemons:

Nella barra Vai alla Cartella..., digita: /Library/LaunchDaemons

Nella barra Vai alla Cartella..., digita: /Library/LaunchDaemons

Nella cartella “LaunchDaemons”, cercare eventuali file sospetti aggiunti di reente e spostarli nel Cestino. Esempi di file generati da adware, “com.aoudad.net-preferences.plist”, “com.myppes.net-preferences.plist”, "com.kuklorest.net-preferences.plist”, “com.avickUpd.plist”, etc..

Nella cartella “LaunchDaemons”, cercare eventuali file sospetti aggiunti di reente e spostarli nel Cestino. Esempi di file generati da adware, “com.aoudad.net-preferences.plist”, “com.myppes.net-preferences.plist”, "com.kuklorest.net-preferences.plist”, “com.avickUpd.plist”, etc..

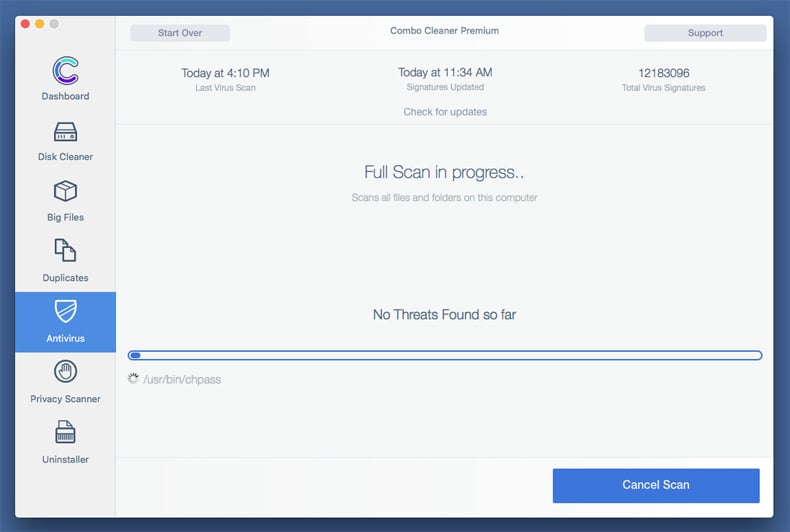

Scansiona il tuo Mac con Combo Cleaner:

Scansiona il tuo Mac con Combo Cleaner:

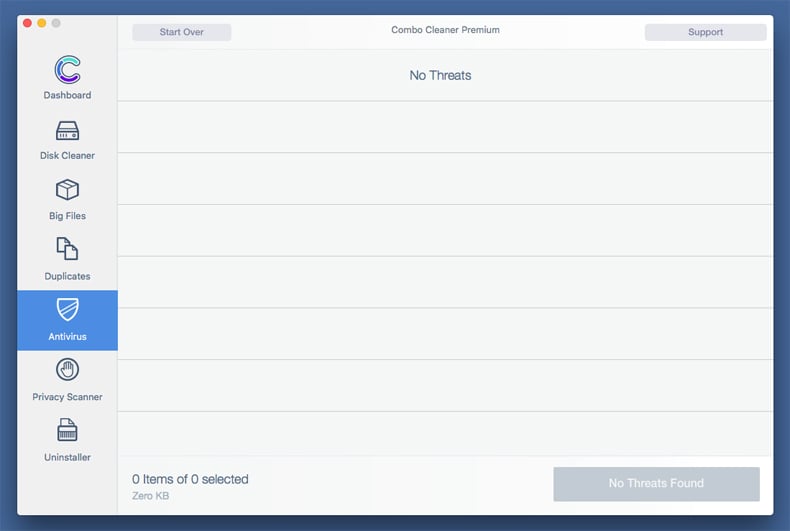

Se hai seguito tutti i passaggi nell'ordine corretto, il Mac dovrebbe essere privo di infezioni. Per essere sicuro che il tuo sistema non sia infetto, esegui una scansione con Combo Cleaner Antivirus. Scaricalo QUI. Dopo aver scaricato il file fare doppio clic sul programma di installazione combocleaner.dmg, nella finestra aperta trascinare e rilasciare l'icona Combo Cleaner in cima all'icona Applicazioni. Ora apri il launchpad e fai clic sull'icona Combo Cleaner. Attendere fino a quando Combo Cleaner aggiorna il suo database delle definizioni dei virus e fare clic sul pulsante "Avvia scansione combinata".

Combo Cleaner eseguirà la scansione del tuo Mac alla ricerca di infezioni da malware. Se la scansione antivirus mostra "nessuna minaccia trovata", significa che è possibile continuare con la guida alla rimozione, altrimenti si consiglia di rimuovere eventuali infezioni trovate prima di continuare.

Dopo aver rimosso i file e le cartelle generati dal adware, continuare a rimuovere le estensioni canaglia dal vostro browser Internet.

Bella Trojan di Accesso remoto rimozione da homepage e motore di ricerca degli Internet browsers:

Rimuovere le estensioni malevole da Safari:

Rimuovere le estensioni malevole da Safari:

Rimuovere le estensioni di bella trojan di accesso remoto da Safari:

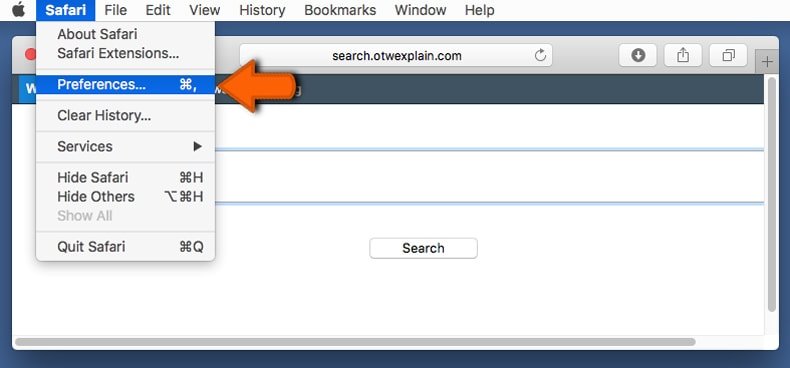

Aprire Safari, Dalla barra del menu, selezionare "Safari" e clicare su "Preferenze...".

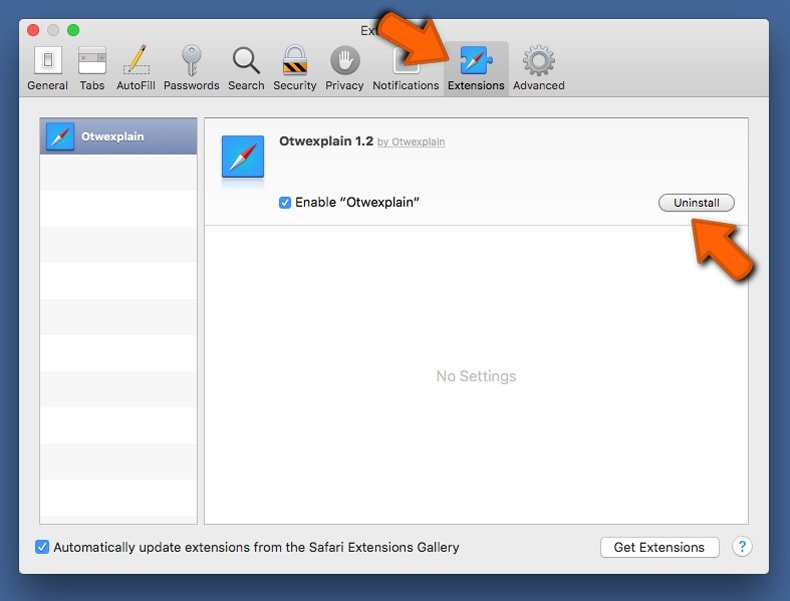

Nella finestra delle preferenze, selezionare "Estensioni" e cercare eventuali estensioni sospette recentemente installate. Quando le trovate, fare clic sul pulsante "Disinstalla". Si noti che è possibile disinstallare in modo sicuro tutte le estensioni dal browser Safari - nessuna è fondamentale per il normale funzionamento del browser.

- Se si continuano ad avere problemi come reindirizzamenti e pubblicità indesiderate - Reset Safari.

Rimuovere le estensioni malevole da Mozilla Firefox:

Rimuovere le estensioni malevole da Mozilla Firefox:

Rimuovere i componenti aggiuntivi legati a bella trojan di accesso remoto da Mozilla Firefox:

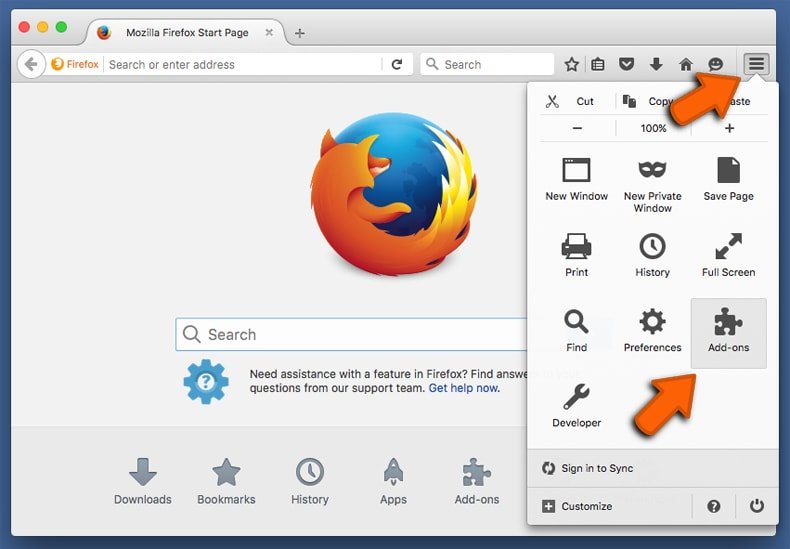

Aprire il browser Mozilla Firefox. In alto a destra dello schermo, fare clic sul pulsante (tre linee orizzontali) "Apri Menu". Dal menu aperto, scegliere "componenti aggiuntivi".

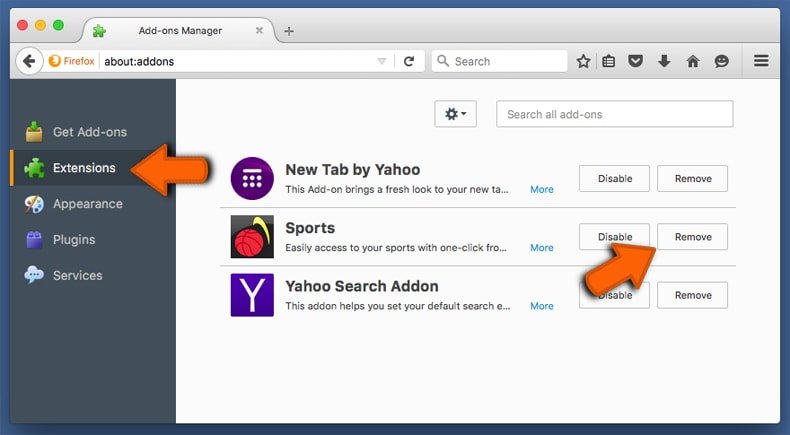

Scegliere la scheda "Estensioni" e cercare eventuali componenti aggiuntivi sospetti di recente installati. Quando vengono trovati, fare clic sul pulsante "Rimuovi" che si trova accanto. Si noti che è possibile disinstallare in modo sicuro tutte le estensioni dal browser Mozilla Firefox - nessuna è cruciale per il normale funzionamento del browser.

- Se si continuano ad avere problemi come reindirizzamenti e pubblicità indesiderate - Reset Mozilla Firefox.

Rimuovere estensioni pericolose da Google Chrome:

Rimuovere estensioni pericolose da Google Chrome:

Rimuovere le estensioni di bella trojan di accesso remoto da Google Chrome:

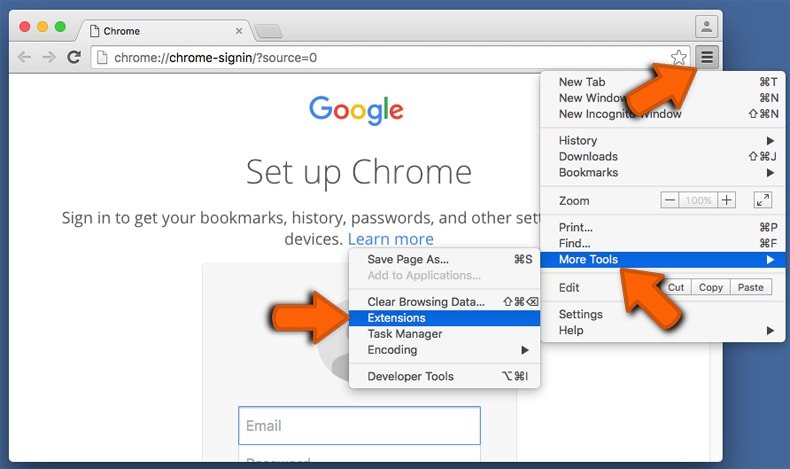

Aprire Google Chrome e fare clic sul pulsante (tre linee orizzontali) "Menu Chrome" che si trova nell'angolo in alto a destra della finestra del browser. Dal menu a discesa, scegliere "Altri strumenti" e selezionare "Estensioni".

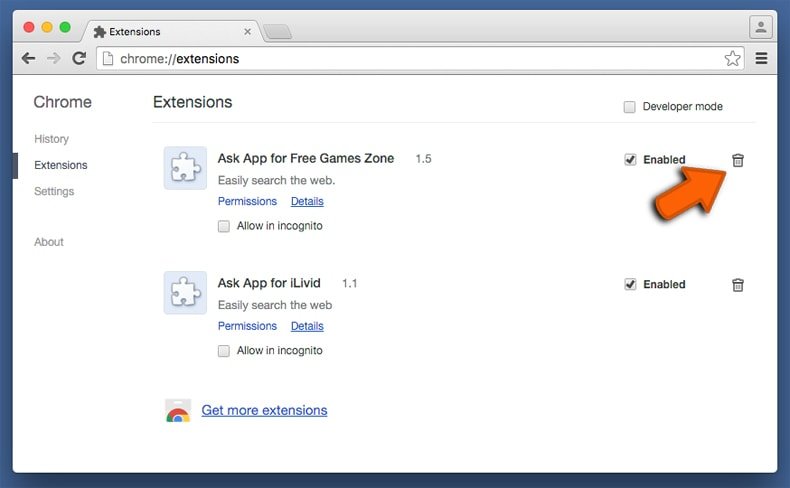

Nella finestra "Estensioni", cercare eventuali componenti aggiuntivi sospetti di recente installati. Quando li trovate, fate clic sul pulsante "Cestino" accanto. Si noti che è possibile disinstallare in modo sicuro tutte le estensioni dal browser Google Chrome - non ce ne sono di fondamentali per il normale funzionamento del browser.

- Se si continuano ad avere problemi come reindirizzamenti e pubblicità indesiderate - Reset Google Chrome.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione