Searchresultsadblocker.com Reindirizzamento

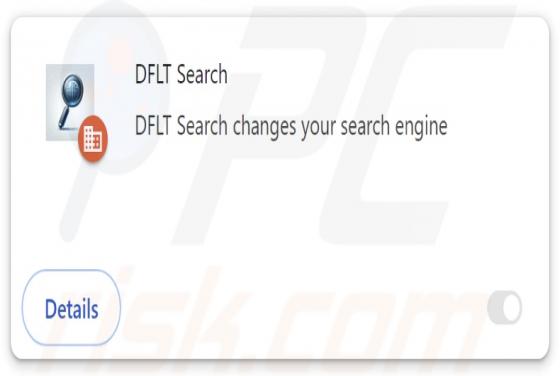

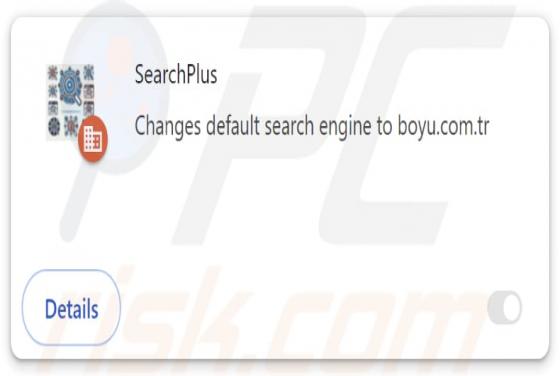

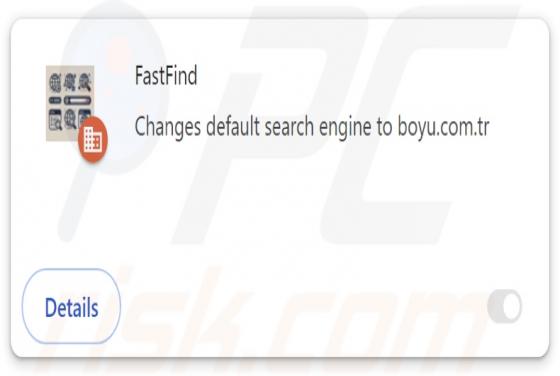

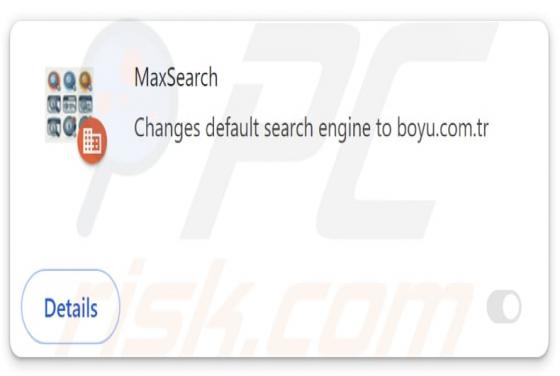

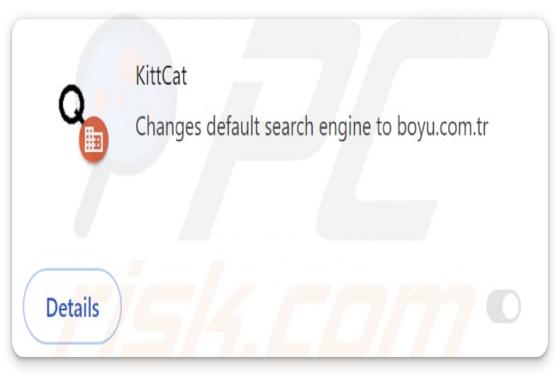

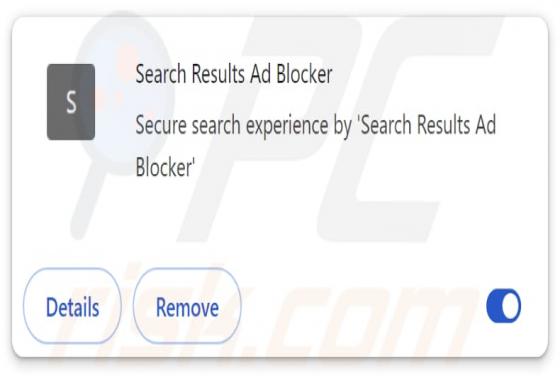

Durante l'esame di searchresultsadblocker.com, abbiamo scoperto che si tratta di un falso motore di ricerca promosso tramite un browser hijacker (un'estensione indesiderata). In genere, gli utenti aggiungono involontariamente estensioni che promuovono indirizzi come searchresultsadblocker.com. È i