Non fidarti dell'email truffa "World Health Organization (WHO)"

TrojanConosciuto anche come: possibili infezioni da malware

Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

"World Health Organization (WHO)" email virus, guida di rimozione

Cos'è l'email truffa "World Health Organization (WHO)"?

Scoperte ripsettivamente da hiro_ e BleepingComputer, le campagne email truffa "World Health Organization (WHO)" (Organizzazione mondiale della sanità (OMS) sono delle campagne spam che si camuffano da email inviate da rappresentanti del World Health Organization (WHO). Esistono diverse varianti di queste lettere, in sintesi sostengono di contenere informazioni importanti in merito alla pandemia Coronavirus/COVID-19. L'obiettivo reale di queste email è il phishing e la diffusione di malware. Mentre scriviamo venivano diffusi i programmi malevoli GuLoader, HawkEye, Agent Tesla e FormBook. Tuttavia, queste email possono essere utilizzate per proliferare altri malware

Esistono quattro varianti dell'email "Organizzazione mondiale della sanità (OMS)", tuttavia è probabile che ci siano più versioni. Pertanto, il testo e l'oggetto di queste lettere possono differire o essere riutilizzati per altre campagne di spam. Allo stesso modo questo modello può essere potenzialmente utilizzato in altre truffe phishing e proliferare malware diversi. Per fornire un breve riassunto, l'e-mail con oggetto "COVID-19 Solidarity Response Fund for WHO - DONATE NOW" richiede ai destinatari di donare per aiutare con gli sforzi contro il Coronavirus. Questa lettera fornisce una breve spiegazione di cosa sia l'Organizzazione mondiale della sanità e quali misure sta adottando per combattere la pandemia. Le donazioni devono essere fatte in criptovaluta Bitcoin, che in realtà vengono trasferite in criptovalute in possesso di cyber criminali. La seconda variante con soggetto "W.H.O." CORONAVIRUS (COV, 19) MISURE DI SICUREZZA E PREVENTIVE "afferma che il file allegato contiene raccomandazioni e misure quotidiane di prevenzione dell'infezione da virus e salute. Al contrario, l'allegato è il file eseguibile di HawkEye - un malware che ruba informazioni. La terza variante, soggetto "RE: Coronavirus (COVID-19) prevenzione dell'epidemia e aggiornamento della cura", afferma che il file allegato è un elenco di semplici istruzioni e farmaci comuni a prezzi accessibili da prendere come misure preventive per Coronavirus. Questo file dannoso viene utilizzato per infettare i sistemi con Agent Tesla RAT. L'e-mail con l'oggetto "Ultime notizie su corona-virus" afferma che il file archiviato al suo interno contiene un e-book chiamato "My-health". Il presunto libro elettronico contiene informazioni importanti su COVID-19, quali: origini e ricerca del virus, scenari di trasmissione, linee guida per la protezione e la prevenzione, nonché istruzioni di adattamento e piani di emergenza per le autorità nazionali e locali. Tuttavia, piuttosto che contenere le informazioni promesse - esso contiene il malware GuLoader.Può essere utilizzato per scaricare ed installare programmi dannosi aggiuntivi, durante la ricerca è stato utilizzato per infettare i sistemi con FormBook, un ladro di informazioni. Va sottolineato che tutte queste e-mail sono illegittime e le loro affermazioni non sono vere. Pertanto, è espressamente sconsigliato di fidarsi di queste lettere dell '"Organizzazione mondiale della sanità (OMS)" e di altre simili.

| Nome | possibili infezioni da malware |

| Tipo di minaccia | Trojan, virus che rubano password, malware bancario, spyware. |

| Hoax | Le e-mail sono mascherate da posta dell'Organizzazione mondiale della sanità (OMS), relative a informazioni importanti sul Coronavirus o COVID-19. |

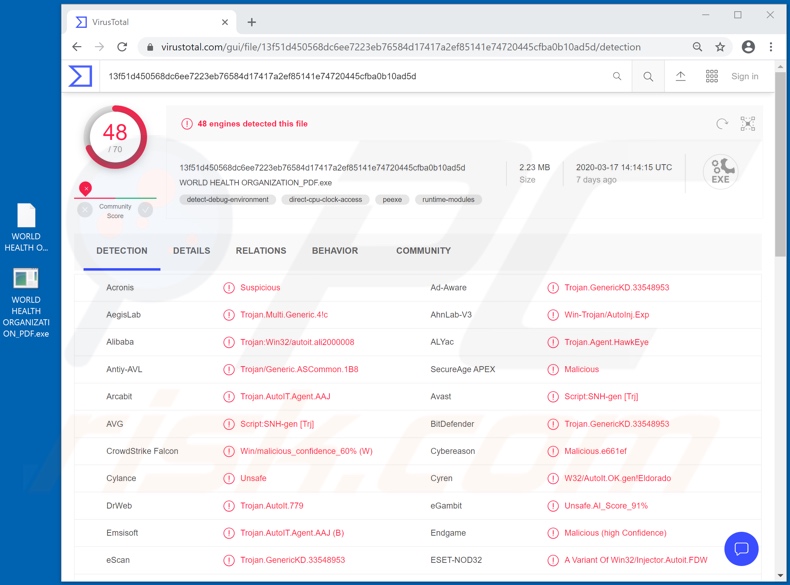

| Nomi rilevati (seconda variante) |

Avast (Script:SNH-gen [Trj]), BitDefender (Trojan.GenericKD.33548953), ESET-NOD32 (Una variante di Win32/Injector.Autoit.FDW), Kaspersky (Trojan-Spy.MSIL.Heye.ln), Elenco completo dei rilevamenti (VirusTotal) |

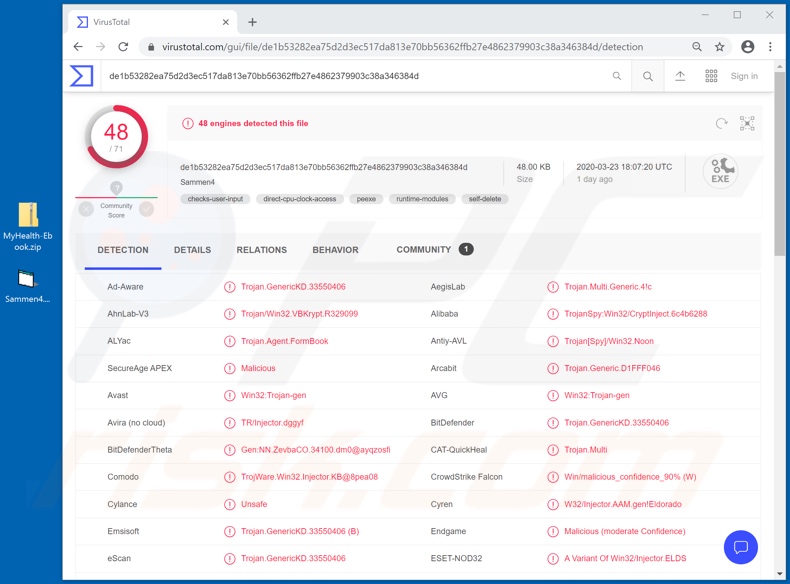

| Nomi rilevati (quarta variante) | Avast (Win32:Trojan-gen), BitDefender (Trojan.GenericKD.33550406), ESET-NOD32 (Una variante di Win32/Injector.ELDS), Kaspersky (Trojan-Spy.Win32.Noon.awjt), Lista completa (VirusTotal) |

| Sintomi | I trojan sono progettati per infiltrarsi di nascosto nel computer della vittima e rimanere in silenzio, quindi nessun particolare sintomo è chiaramente visibile su una macchina infetta. |

| App installate | GuLoader, HawkEye, Agent Tesla e FormBook e possibilmente altri programmi dannosi. |

| Metodi distributivi | Allegati email infetti, pubblicità online dannose, ingegneria sociale, "crepe" del software. |

| Danni | Password e informazioni bancarie rubate, furto di identità, computer della vittima aggiunto a una botnet. |

| Rimozione |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Le email ingannevoli vengono inviate a migliaia durante le operazioni definite "campagne spam". Questa posta viene solitamente mascherata da "ufficiale", "importante", "urgente", "prioritaria" mentre in realtà abusa in altro modo dell'attuale clima sociale. Con la crescente preoccupazione sulla pandemia Coronavirus/COVID-19, i criminali informatici hanno deciso di sfruttarla. Le email dell '"Organizzazione mondiale della sanità (OMS)" sono solo un esempio; "COVID-19 Solution Announced by WHO", "Coronavirus Face Mask", "COVID-19 Insurance Plan From CIGNA" ce ne sono altri, tra dozzine. Tutte le email ingannevoli sono progettate per un unico scopo: generare entrate per i truffatori e criminali informatici dietro di loro.

In che modo "World Health Organization (WHO) Email Virus" ha infettato il mio computer?

I sistemi vengono infettati tramite file dannosi nelle email ingannevoli. Questo contenuto può essere allegato alle lettere o essere collegato in esse (ovvero collegamenti per il download). I file infetti possono essere in vari formati, ad es. Documenti Microsoft Office e PDF, file di archivio (ZIP, RAR, ecc.) Ed eseguibili (.exe, .run, ecc.), JavaScript, ecc. Quando questi file vengono aperti (eseguiti, ecc.) - si avvia il processo di infezione. In altre parole, aprendoli si avvia il download ed installazione di malware. Ad esempio, i documenti di Microsoft Office infettano i sistemi eseguendo comandi macro dannosi. Dopo essere stato aperto, il documento richiede agli utenti di abilitare i comandi macro (vale a dire abilitare la modifica) e, una volta fatto, l'infezione inizia. Tuttavia, nelle versioni dei programmi MS Office precedenti al 2010, questo processo viene avviato nel momento in cui viene aperto un documento infettivo.

Come evitare l'installazione di malware?

Le email sospette e non pertinenti non devono essere aperte, in particolare quelle ricevute da mittenti sospetti e sconosciuti. Eventuali allegati o collegamenti trovati in tale posta - non devono mai essere aperti, poiché ciò può causare un'infezione ad alto rischio. Inoltre, si consiglia di utilizzare le versioni di Microsoft Office rilasciate dopo il 2010. Poiché le versioni più recenti hanno la modalità "Visualizzazione protetta", che impedisce l'esecuzione dei comandi macro nel momento in cui viene aperto un documento. Oltre alle campagne di spam, il malware viene anche comunemente proliferato attraverso canali di download non affidabili (ad esempio siti Web di hosting di file non ufficiali e gratuiti, reti di condivisione peer-to-peer e altri downloader di terze parti), nonché tramite strumenti di attivazione illegale ("cracking") e aggiornamenti falsi. Pertanto, si consiglia di scaricare sempre prodotti da fonti ufficiali e verificate. Inoltre, tutto il software deve essere attivato e aggiornato solo con strumenti e funzioni, forniti da sviluppatori legittimi. Per garantire l'integrità del dispositivo e la sicurezza dell'utente, è fondamentale disporre di una suite antivirus ed antispyware affidabile. Questi programmi devono essere aggiornati, utilizzati per eseguire scansioni di sistema regolari e rimuovere minacce / problemi rilevati. Se hai già aperto l'allegato "Virus della posta elettronica dell'Organizzazione mondiale della sanità (OMS)", ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

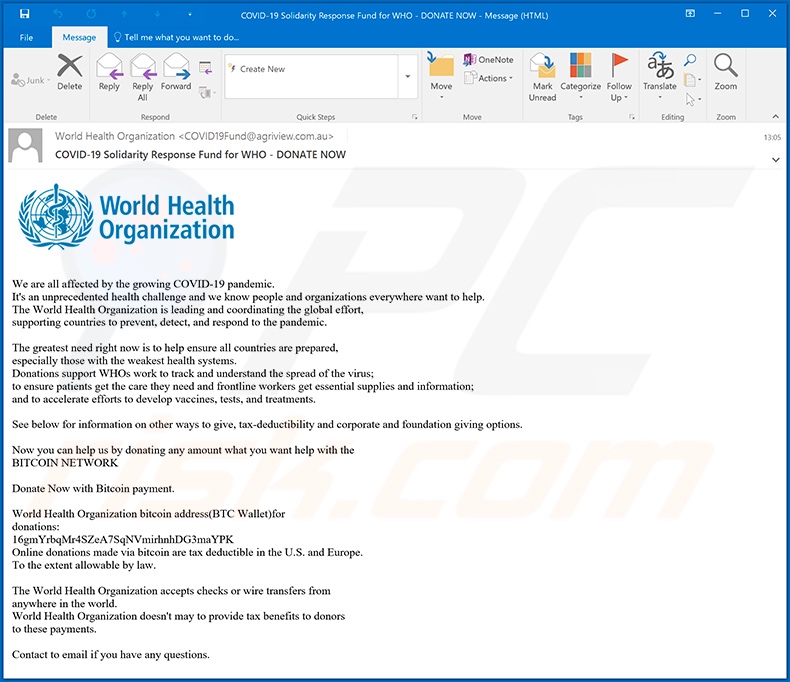

Testo presentato nella prima variante della email "Organizzazione mondiale della sanità (OMS)":

Subject: COVID-19 Solidarity Response Fund for WHO - DONATE NOW

World Health Organization

We are all affected by the growing COVID-19 pandemic.

It's an unprecedented health challenge and we know people and organizations everywhere want to help.

The World Health Organization is leading and coordinating the global effort,

supporting countries to prevent, detect, and respond to the pandemic.The greatest need right now is to help ensure all countries are prepared,

especially those with the weakest health systems.

Donations support WHOs work to track and understand the spread of the virus;

to ensure patients get the care they need and frontline workers get essential supplies and information;

and to accelerate efforts to develop vaccines, tests, and treatments.See below for information on other ways to give, tax-deductibility and corporate and foundation giving options.

Now you can help us by donating any amount what you want help with the

BITCOIN NETWORKDonate Now with Bitcoin payment.

World Health Organization bitcoin address(BTC Wallet) for

donations:

16gmYrbqMr4SZeA7SqNVmirhnhDG3maYPK

Online donations made via bitcoin are tax deductible in the U.S. and Europe.

To the extent allowable by law.The World Health Organization accepts checks or wire transfers from

anywhere in the world.

World Health Organization doesn't may to provide tax benefits to donors

to these payments.Contact to email if you have any questions.

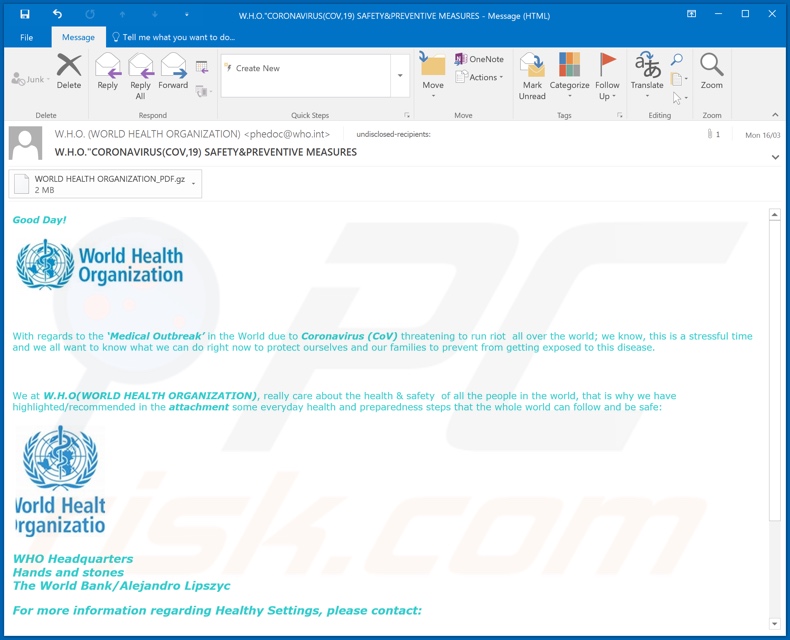

Schermata della seconda variante dell'email "Organizzazione mondiale della sanità (OMS)", utilizzata per distribuire HawkEye malware:

Testo presentato in questa lettera:

Subject: W.H.O."CORONAVIRUS(COV,19) SAFETY&PREVENTIVE MEASURES

Good Day!

With regards to the ‘Medical Outbreak’ in the World due to Coronavirus (CoV) threatening to run riot all over the world; we know, this is a stressful time and we all want to know what we can do right now to protect ourselves and our families to prevent from getting exposed to this disease.

We at W.H.O(WORLD HEALTH ORGANIZATION), really care about the health & safety of all the people in the world, that is why we have highlighted/recommended in the attachment some everyday health and preparedness steps that the whole world can follow and be safe:

WHO Headquarters

Hands and stones

The World Bank/Alejandro LipszycFor more information regarding Healthy Settings, please contact:

Interventions for Healthy Environments Unit (IHE)

Public Health and Environment Department (PHE)

World Health Organization

20 Avenue Appia

1211 Geneva 27

Switzerland

Fax No.: +41 22 791 13 83 Attention: Healthy Settings

E-mail: phedoc@who.int

Schermata dei rilevamenti su VirusTotal dell'allegato dannoso distribuito attraverso questa variante:

Aspetto della terza variante dell'email "Organizzazione mondiale della sanità (OMS)", utilizzata per distribuire Agent Tesla RAT (GIF):

Testo presentato in questa lettera:

Subject: RE: Coronavirus disease (COVID-19) outbreak prevention and cure update.

Dear ******

Please find the attached file with the instructions on comon drugs to take for prevention and fase cure to this deadly virus called

Coronavirus Disease (COVID-19).This is an instruction from WHO (World Health Organization) to help fight agaisnt coronavirus.

NOTE : once received this mail review the attached file and follow the instructions .

please forward to your family members and friends to help us reach every one on how to fight

this virus , and the instructions are very simple and affordable.

Thanks

Best regard

Director WHO (World Health Organization)

Dr. Tedros Adhanom W.H.OVeriforce and PEC Safety have merge. Learn more.

This e-mail is confidential and is intended solely for the use of the recipient. If you are not the intended recipient, be advised that you have received this e-mail in error and that any use, dissemination, forwarding, printing, or copying of this e-mail is strictly prohibited.

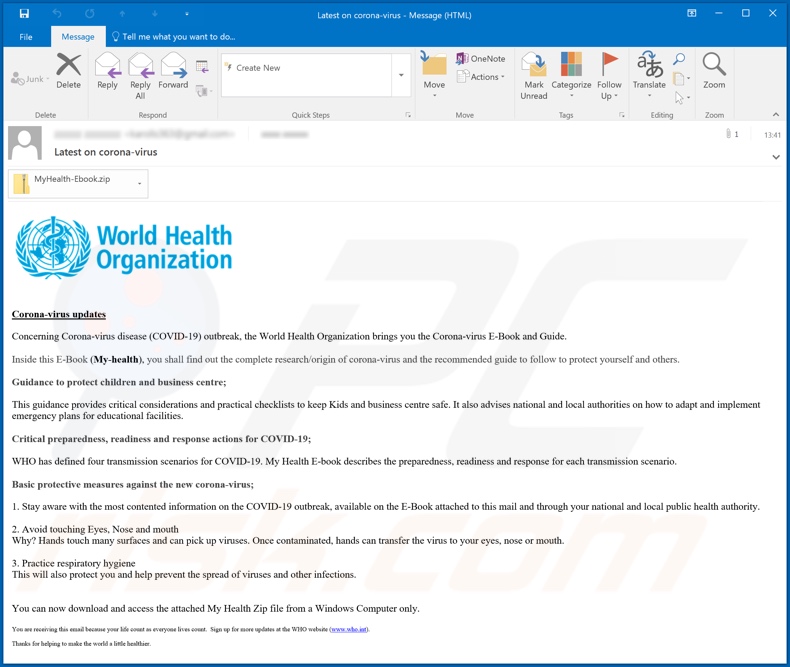

Schermata della quarta variante dell'email "Organizzazione mondiale della sanità (OMS)", utilizzata per distribuire GuLoader (che istalla FormBook malware):

Testo presentato in questa lettera:

Subject: Latest on corona-virus

Corona-virus updates

Concerning Corona-virus disease (COVID-19) outbreak, the World Health Organization brings you the Corona-virus E-Book and Guide.Inside this E-Book (My-health), you shall find out the complete research/origin of corona-virus and the recommended guide to follow to protect yourself and others.

Guidance to protect children and business centre;

This guidance provides critical considerations and practical checklists to keep Kids and business centre safe. It also advises national and local authorities on how to adapt and implement emergency plans for educational facilities.

Critical preparedness, readiness and response actions for COVID-19;

WHO has defined four transmission scenarios for COVID-19. My Health E-book describes the preparedness, readiness and response for each transmission scenario.

Basic protective measures against the new corona-virus;

1. Stay aware with the most contented information on the COVID-19 outbreak, available on the E-Book attached to this mail and through your national and local public health authority.

2. Avoid touching Eyes, Nose and mouth

Why? Hands touch many surfaces and can pick up viruses. Once contaminated, hands can transfer the virus to your eyes, nose or mouth.3. Practice respiratory hygiene

This will also protect you and help prevent the spread of viruses and other infections.You can now download and access the attached My Health Zip file from a Windows Computer only.

You are receiving this email because your life count as everyone lives count. Sign up for more updates at the WHO website (www.who[.]int).

Thanks for helping to make the world a little healthier.

Schermata dei rilevamenti su VirusTotal dell'allegato dannoso distribuito attraverso questa variante:

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è "World Health Organization (WHO) Email Virus"?

- STEP 1. Rimozione manuale di World Health Organization (WHO) Email Virus malware.

- STEP 2. Controlla se il tuo computer è pulito.

Come rimuovere un malware manualmente?

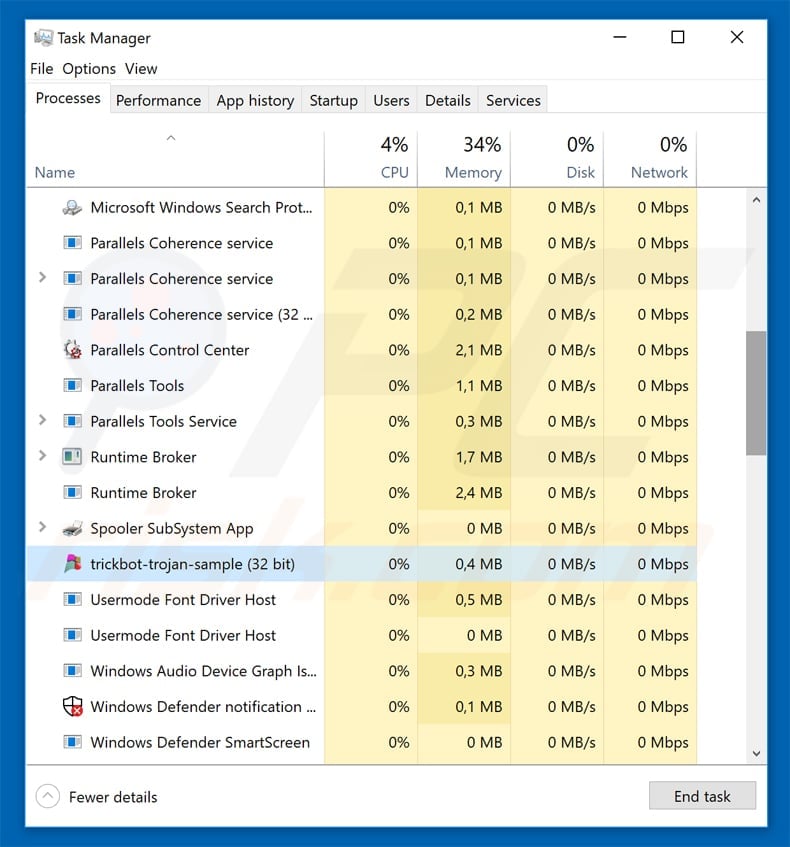

La rimozione manuale del malware è un compito complicato, in genere è meglio lasciare che i programmi antivirus o antimalware lo facciano automaticamente. Per rimuovere questo malware, ti consigliamo di utilizzare Combo Cleaner Antivirus per Windows. Se si desidera rimuovere manualmente il malware, il primo passo è identificare il nome del malware che si sta tentando di rimuovere. Ecco un esempio di un programma sospetto in esecuzione sul computer dell'utente:

Se hai controllato l'elenco dei programmi in esecuzione sul tuo computer, ad esempio utilizzando Task Manager e identificato un programma che sembra sospetto, devi continuare con questi passaggi:

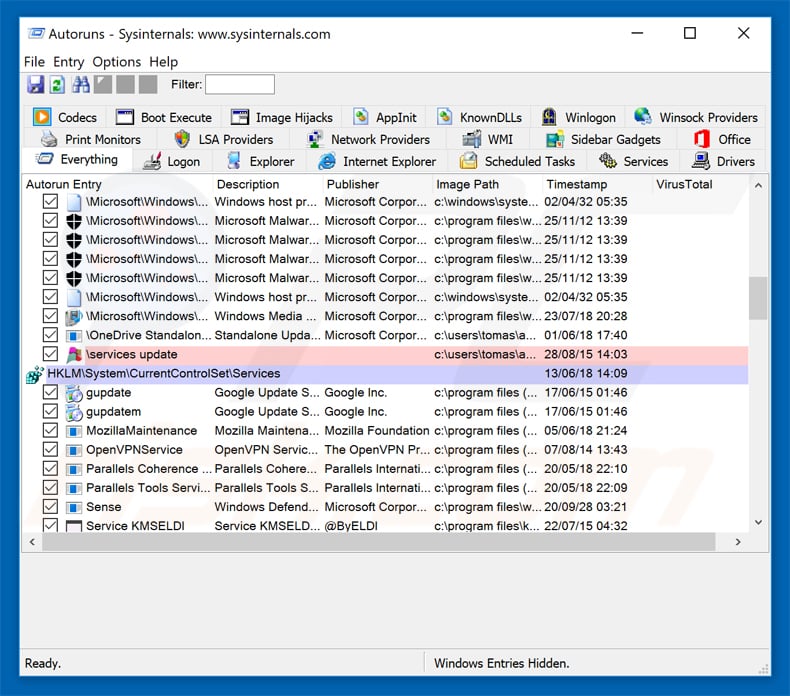

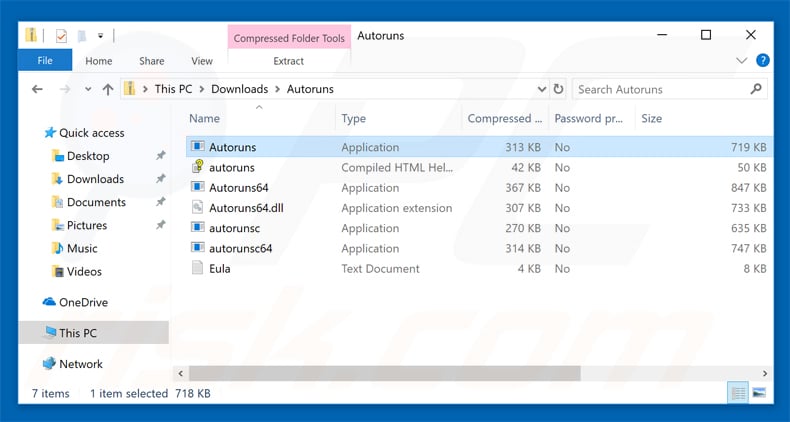

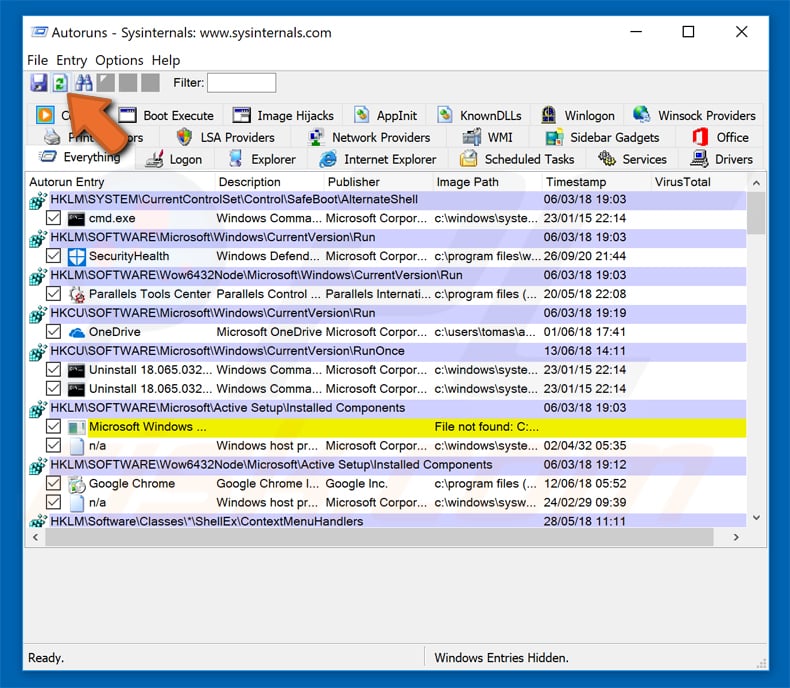

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

Riavvia il tuo computer in modalità provvisoria:

Riavvia il tuo computer in modalità provvisoria:

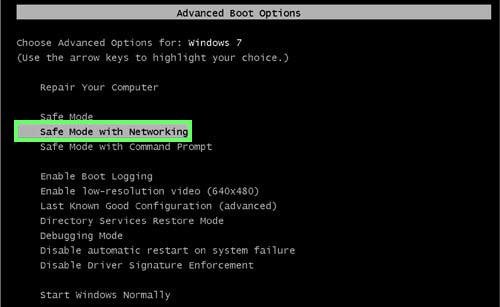

Windows XP and Windows 7: Avvia il tuo computer in modalità provvisoria. Fare clic su Start, fare clic su Arresta, fare clic su Riavvia, fare clic su OK. Durante la procedura di avvio del computer, premere più volte il tasto F8 sulla tastiera finché non viene visualizzato il menu Opzione avanzata di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in "modalità provvisoria con rete":

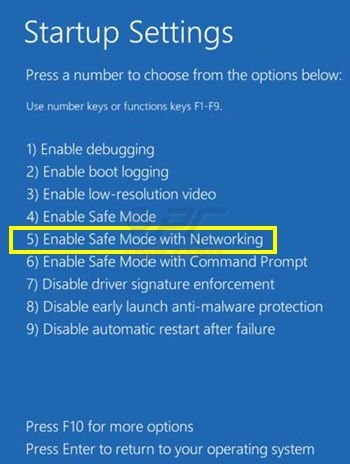

Windows 8: Vai alla schermata di avvio di Windows 8, digita Avanzato, nei risultati della ricerca selezionare Impostazioni. Fare clic su Opzioni di avvio avanzate, nella finestra "Impostazioni generali del PC", selezionare Avvio. Fare clic sul pulsante "Riavvia ora". Il vostro computer ora riavvierà. in "Opzioni del menu di avvio avanzate." Fai clic sul pulsante "Risoluzione dei problemi", quindi fare clic sul pulsante "Opzioni avanzate". Nella schermata delle opzioni avanzate, fare clic su "Impostazioni di avvio". Fai clic sul pulsante "Restart". Il PC si riavvia nella schermata Impostazioni di avvio. Premere "5" per l'avvio in modalità provvisoria con rete.

Video che mostra come avviare Windows 8 in "modalità provvisoria con rete":

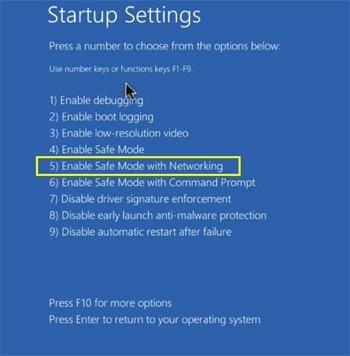

Windows 10: Fare clic sul logo di Windows e selezionare l'icona di alimentazione. Nel menu aperto cliccare "Riavvia il sistema" tenendo premuto il tasto "Shift" sulla tastiera. Nella finestra "scegliere un'opzione", fare clic sul "Risoluzione dei problemi", successivamente selezionare "Opzioni avanzate". Nel menu delle opzioni avanzate selezionare "Impostazioni di avvio" e fare clic sul pulsante "Riavvia". Nella finestra successiva è necessario fare clic sul pulsante "F5" sulla tastiera. Ciò riavvia il sistema operativo in modalità provvisoria con rete.

Video che mostra come avviare Windows 10 in "Modalità provvisoria con rete":

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

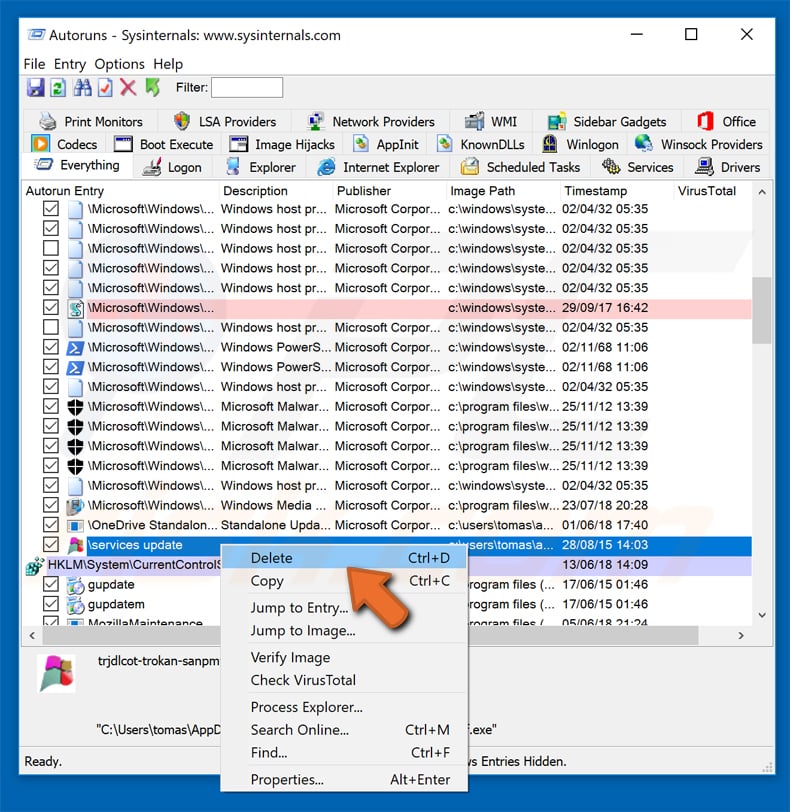

Dovresti scrivere per intero percorso e nome. Nota che alcuni malware nascondono i loro nomi di processo sotto nomi di processo legittimi di Windows. In questa fase è molto importante evitare di rimuovere i file di sistema. Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e scegliere "Elimina"

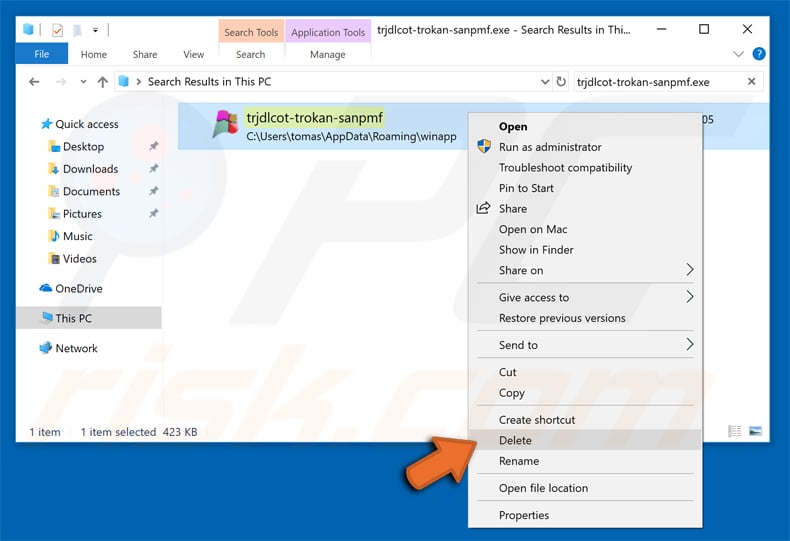

Dopo aver rimosso il malware tramite l'applicazione Autoruns (questo garantisce che il malware non verrà eseguito automaticamente all'avvio successivo del sistema), dovresti cercare ogni file appartenente al malware sul tuo computer. Assicurati di abilitare i file e le cartelle nascosti prima di procedere. Se trovi dei file del malware assicurati di rimuoverli.

Riavvia il computer in modalità normale. Seguendo questi passaggi dovresti essere in grado di rimuovere eventuali malware dal tuo computer. Nota che la rimozione manuale delle minacce richiede competenze informatiche avanzate, si consiglia di lasciare la rimozione del malware a programmi antivirus e antimalware. Questi passaggi potrebbero non funzionare con infezioni malware avanzate. Come sempre è meglio evitare di essere infettati che cercare di rimuovere il malware in seguito. Per proteggere il computer, assicurati di installare gli aggiornamenti del sistema operativo più recenti e utilizzare un software antivirus.

Per essere sicuri che il tuo computer sia privo di infezioni da malware, ti consigliamo di scannerizzarlo con Combo Cleaner Antivirus per Windows.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione