Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Cos'è "XMRig"?

XMRig è un'applicazione open source legittima che consente l'utilizzo delle risorse della CPU del sistema per estrarre la criptovaluta. I criminali informatici spesso abusano di questi strumenti per generare entrate in modi dannosi. Qui, esaminiamo un malware che combina uno strumento backdoor chiamato EmPyre con XMRig e consente ai criminali informatici di sfruttare i sistemi infetti per estrarre la criptovaluta.

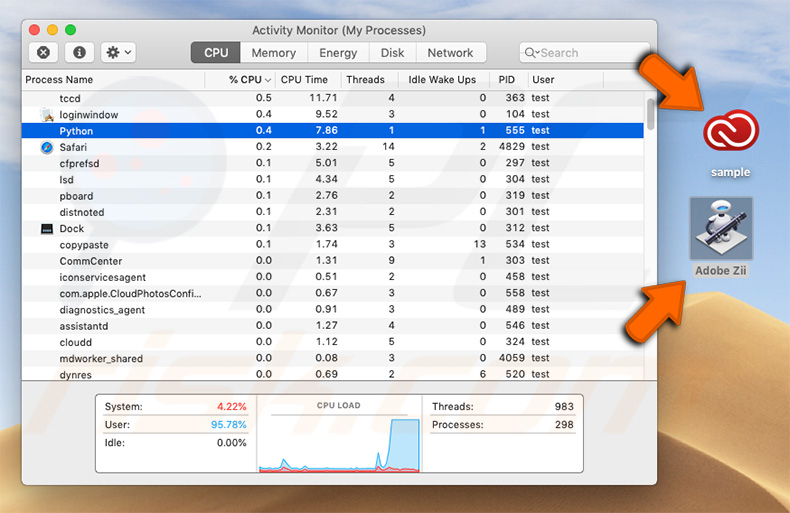

Questo malware afferma di essere Adobe Zii, uno strumento utilizzato per "crackare" il software Adobe e bypassare l'attivazione. Una volta aperto, questo malware esegue uno script di shell progettato per scaricare un altro script scritto nel Linguaggio di programmazione Python. Lo script Python è chiamato "sample.app" nel tentativo di dare l'impressione che sia il vero strumento Adobe Zii.

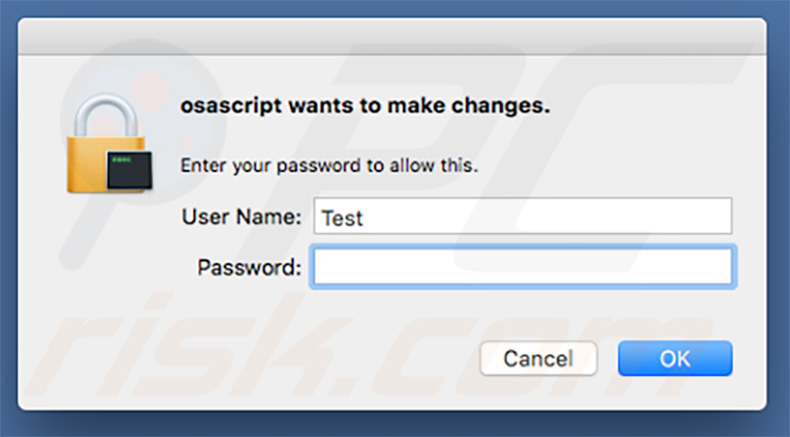

Una volta eseguito, "sample.app" esegue una serie di azioni. Innanzitutto, controlla se l'applicazione Little Snitch (firewall) è installata. In tal caso, lo script si interrompe e l'infezione si interrompe. Se presente, Little Snitch bloccherebbe la connessione del primo script di shell e il "sample.app" non sarebbe stato scaricato in primo luogo.

Pertanto, questo controllo è alquanto ridondante. Segue l'iniezione della backdoor EmPyre, che consente l'esecuzione di vari comandi da remoto. Una volta aperta la backdoor, viene eseguito un comando che scarica ed esegue XMRig miner, tuttavia, questo potrebbe non essere l'unico problema che devi affrontare.

Come accennato, EmPyre esegue molte azioni sul sistema infetto. Pertanto, i criminali potrebbero infiltrarsi in altri virus nel sistema, mettendo così a rischio i tuoi dati e la tua privacy.

Come accennato in precedenza, XMRig utilizza le CPU di sistema per estrarre la criptovaluta. Questo è essenzialmente un processo mediante il quale i computer risolvono vari problemi matematici. Per ogni problema risolto viene assegnata una ricompensa (una frazione di moneta Monero). Più potente è l'hardware, maggiori sono le entrate generate.

Pertanto, il processo di mining è costoso, poiché l'hardware potente è costoso. Per risolvere questo problema, i criminali informatici utilizzano i computer degli utenti regolari. Un computer di casa medio è una cattiva scelta per il cryptomining, poiché il costo dell'elettricità è equivalente o superiore a qualsiasi reddito generato.

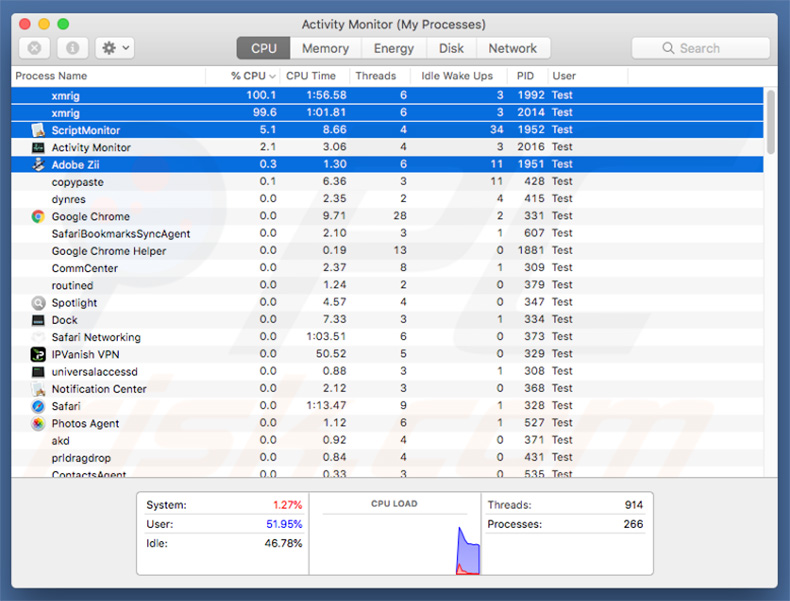

Tuttavia, quando migliaia di computer sono collegati gratuitamente, il reddito diventa alto. Il cryptomining comporta rischi e problemi per gli utenti regolari. Può utilizzare fino al 100% delle risorse hardware, rendendo il sistema praticamente inutilizzabile o causandone l'arresto anomalo (che può portare alla perdita permanente dei dati [a causa di documenti non salvati e così via]).

Inoltre, l'hardware a pieno carico genera calore eccessivo. Pertanto, in determinate circostanze (temperatura ambiente elevata, sistemi di raffreddamento difettosi, ecc.) l'hardware potrebbe surriscaldarsi, causando perdite finanziarie significative. Inoltre, queste azioni vengono intraprese senza il consenso degli utenti e tutte le entrate vengono ricevute dai criminali informatici, mentre le vittime non ricevono nulla in cambio.

Se di recente hai provato a decifrare il software Adobe utilizzando lo strumento Adobe Zii e hai notato una significativa riduzione delle prestazioni del sistema, dovresti immediatamente scansionarlo con una suite antivirus/antispyware affidabile ed eliminare tutte le minacce rilevate.

Ti consigliamo inoltre vivamente di non prendere mai parte alla pirateria del software, poiché non solo è illegale, ma ti esponi anche al rischio di varie minacce. La maggior parte degli "strumenti" che presumibilmente aiutano a bypassare l'attivazione del software sono dannosi e dannosi per il sistema: il loro utilizzo può portare a infezioni del sistema ad alto rischio e gravi problemi di privacy.

| Nome | XMRig CPU Miner |

| Tipo di minaccia | Mac malware, Mac virus |

| Sintomi | Il tuo Mac è diventato più lento del normale, vedi annunci pop-up indesiderati, vieni reindirizzato a siti Web loschi. |

| Metodi distributivi | Annunci pop-up ingannevoli, programmi di installazione di software gratuiti (raggruppamento), falsi programmi di installazione di flash player, download di file torrent. |

| Danni | Monitoraggio della navigazione in Internet (potenziali problemi di privacy), visualizzazione di annunci indesiderati, reindirizzamenti a siti Web loschi, perdita di informazioni private. |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Ci sono molti virus che usano impropriamente lo strumento XMRig per estrarre la criptovaluta senza il consenso degli utenti. Per esempio, KingMiner, Winstar, e così via. Gli sviluppatori sono diversi e anche i virus potrebbero differire leggermente, tuttavia, hanno tutti lo stesso scopo e causano problemi identici. Pertanto, dovresti eliminarli immediatamente.

Come sono state installate le applicazioni potenzialmente indesiderate sul mio computer?

Come accennato in precedenza, i problemi iniziano con il malware che afferma di essere un crack di Adobe Zii. Pertanto, gli utenti che tentano la privacy del software sono a rischio di questa infezione del sistema. Il malware mascherato apre una backdoor EmPyre, che viene utilizzata per infiltrarsi in XMRig nel sistema. Mascherare i virus è un metodo popolare di distribuzione di malware.

I criminali informatici spesso diffondono questi virus mascherati utilizzando campagne di posta elettronica di spam e varie fonti di download di software non ufficiali. Le campagne di spam inviano messaggi di posta elettronica ingannevoli che incoraggiano gli utenti ad aprire allegati presentati come legittimi. Infatti, una volta aperti, questi file (ad esempio documenti MS Office, file PDF e simili) scaricano e installano malware.

Reti peer-to-peer (P2P) (ad es. Torrent, eMule, ecc.), siti Web di download gratuiti, siti di hosting di file gratuiti e fonti di download simili di terze parti vengono utilizzate per presentare programmi dannosi come software legittimo. Questo spesso induce gli utenti a scaricare e installare malware. La mancanza di conoscenza di queste minacce e il comportamento negligente sono le ragioni principali delle infezioni del computer.

Come evitare l'installazione di applicazioni potenzialmente indesiderate?

La cautela è la chiave per la sicurezza del computer. Pertanto, prestare attenzione durante la navigazione in Internet e il download/installazione di software. Pensaci due volte prima di aprire gli allegati di posta elettronica. I file che sembrano irrilevanti e quelli ricevuti da indirizzi e-mail sospetti/irriconoscibili non dovrebbero mai essere aperti.

Inoltre, scarica il software solo da fonti ufficiali, utilizzando i collegamenti per il download diretto. I downloader/installatori di terze parti spesso includono app non autorizzate e quindi questi strumenti non dovrebbero mai essere utilizzati.

Avere una suite antivirus/antispyware affidabile installata e funzionante: questi strumenti possono rilevare ed eliminare il malware prima che danneggi il sistema. Se il tuo computer è già stato infettato da PUA, ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminarli automaticamente.

Strumento falso Adobe Zii che scarica lo script Python dannoso:

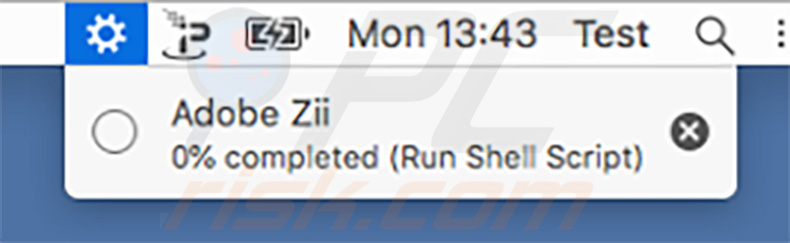

Pop-up che chiede il permesso di eseguire i comandi della shell:

Processi dannosi ("xmrig", "ScriptMonitor", "Adobe Zii") in Mac Activity Monitor:

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è "XMRig"?

- STEP 1. Rimuovi i file e le cartelle relativi a PUA da OSX.

- STEP 2. Rimuovi le estensioni non autorizzate da Safari.

- STEP 3. Rimuovi i componenti aggiuntivi non autorizzati da Google Chrome.

- STEP 4. Rimuovi i plug-in potenzialmente indesiderati da Mozilla Firefox.

Video che mostra come rimuovere il virus XMRig utilizzando Combo Cleaner:

Rimozione di applicazioni potenzialmente indesiderate:

Rimuovi le applicazioni potenzialmente indesiderate dalla cartella "Applicazioni":

Fare clic sull'icona Finder. Nella finestra del Finder, seleziona "Applicazioni". Nella cartella delle applicazioni, cerca "MPlayerX", "NicePlayer" o altre applicazioni sospette e trascinale nel Cestino.

Dopo aver rimosso le applicazioni potenzialmente indesiderate che causano annunci online, scansiona il tuo Mac alla ricerca di eventuali componenti indesiderati rimanenti.

SCARICA il programma di rimozione per infezioni da malware

Combo Cleaner controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Rimuovere i file e le cartelle legate a xmrig cpu miner:

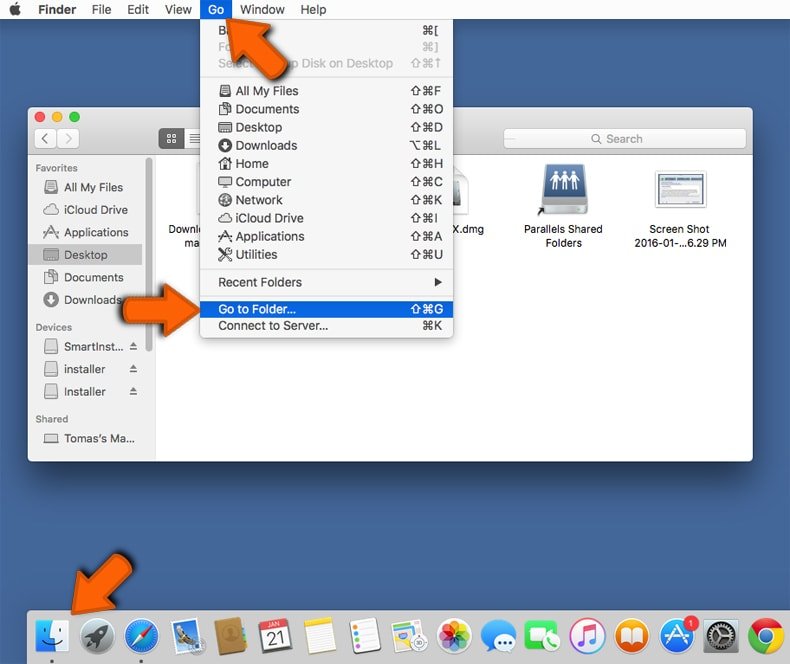

Cliccare l'icona del Finder, dal menu a barre, scegliere Vai, e cliccare Vai alla Cartella...

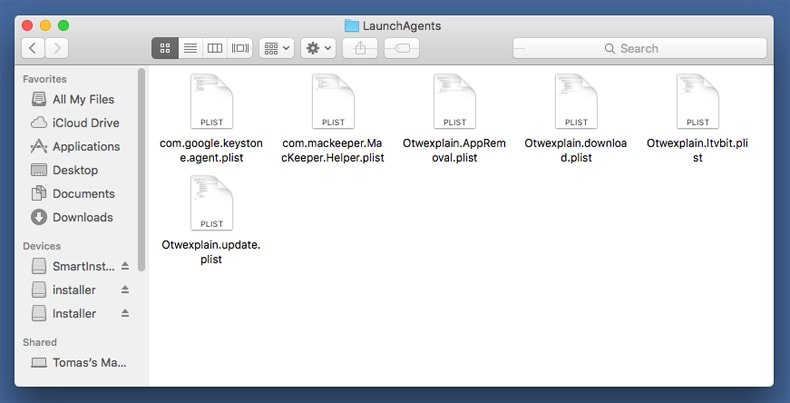

Verificare la presenza di file generati da adware nella cartella / Library / LaunchAgents:

Verificare la presenza di file generati da adware nella cartella / Library / LaunchAgents:

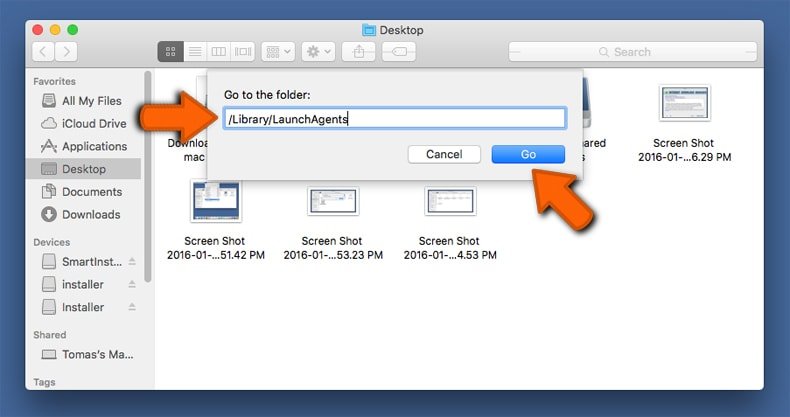

Nella barra Vai alla Cartella..., digita: /Library/LaunchAgents

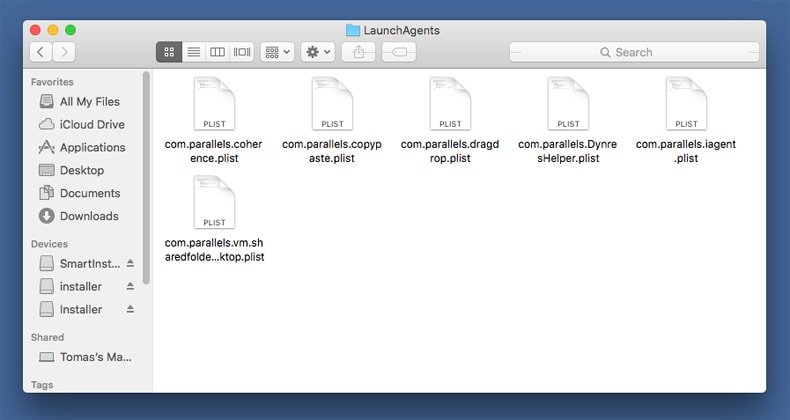

Nella cartella "LaunchAgents", cercare eventuali file sospetti aggiunti di reente e spostarli nel Cestino. Esempi di file generati da adware - “installmac.AppRemoval.plist”, “myppes.download.plist”, “mykotlerino.ltvbit.plist”, “kuklorest.update.plist”, etc. Gli Adware installano comunemente diversi file con la stessa stringa.

Nella cartella "LaunchAgents", cercare eventuali file sospetti aggiunti di reente e spostarli nel Cestino. Esempi di file generati da adware - “installmac.AppRemoval.plist”, “myppes.download.plist”, “mykotlerino.ltvbit.plist”, “kuklorest.update.plist”, etc. Gli Adware installano comunemente diversi file con la stessa stringa.

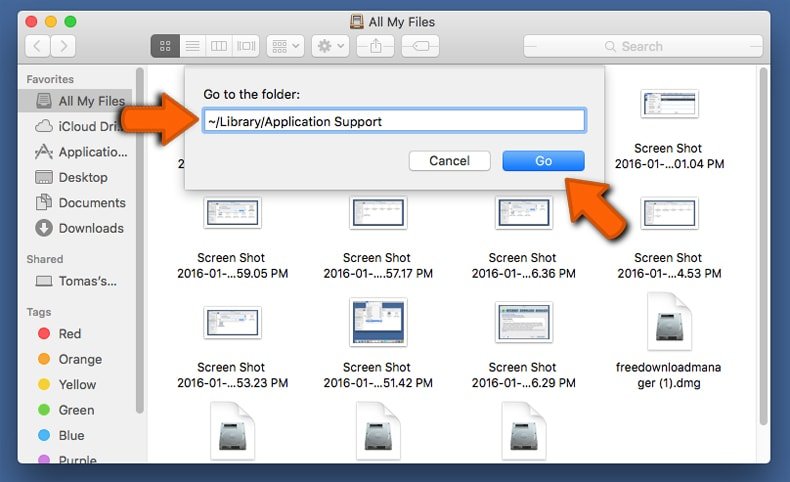

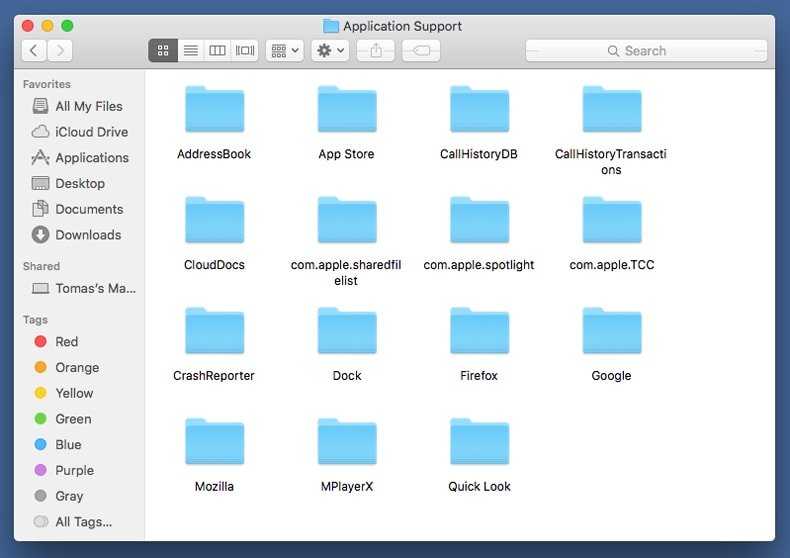

Verificare la presenza di file generati da adware nella cartella /Library/Application Support:

Verificare la presenza di file generati da adware nella cartella /Library/Application Support:

Nella barra Vai alla Cartella..., digita: /Library/Application Support

Nella cartella “Application Support”, lcercare eventuali file sospetti aggiunti di reente e spostarli nel Cestino. Esempi di file generati da adware, “MplayerX” o “NicePlayer”,

Nella cartella “Application Support”, lcercare eventuali file sospetti aggiunti di reente e spostarli nel Cestino. Esempi di file generati da adware, “MplayerX” o “NicePlayer”,

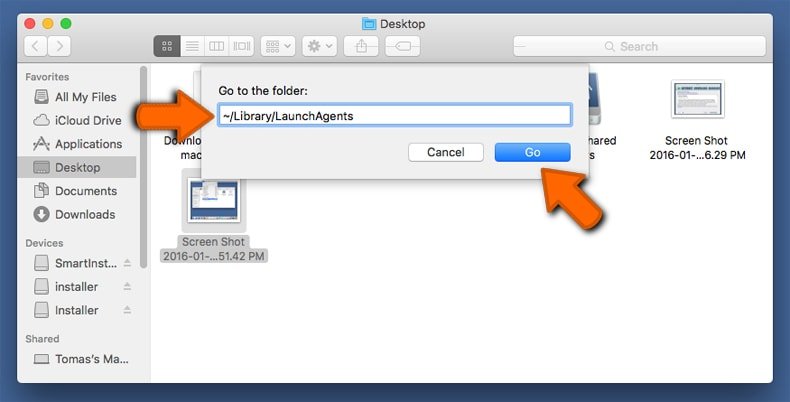

Verificare la presenza di file generati da adware nella cartella ~/Library/LaunchAgents:

Verificare la presenza di file generati da adware nella cartella ~/Library/LaunchAgents:

Nella barra Vai alla Cartella..., digita: ~/Library/LaunchAgents

Nella cartella "LaunchAgents", cercare eventuali file sospetti aggiunti di reente e spostarli nel Cestino. Esempi di file generati da adware- “installmac.AppRemoval.plist”, “myppes.download.plist”, “mykotlerino.ltvbit.plist”, “kuklorest.update.plist”, etc. Gli Adware installano comunemente diversi file con la stessa stringa.

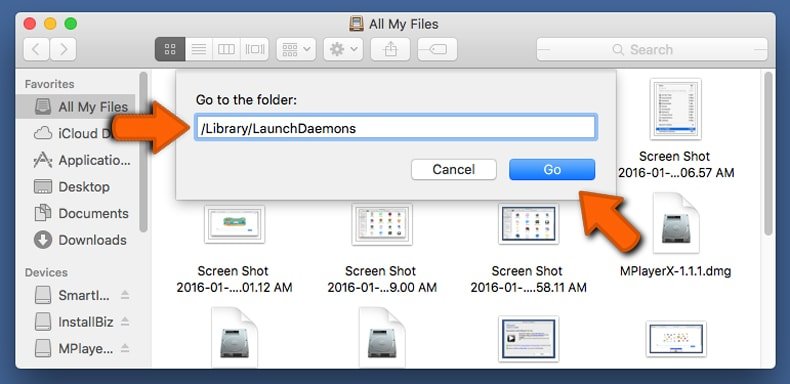

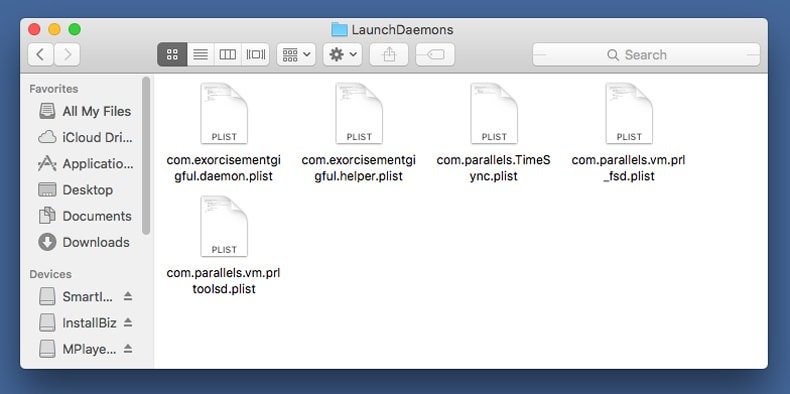

Verificare la presenza di file generati da adware nella cartella /Library/LaunchDaemons:

Verificare la presenza di file generati da adware nella cartella /Library/LaunchDaemons:

Nella barra Vai alla Cartella..., digita: /Library/LaunchDaemons

Nella barra Vai alla Cartella..., digita: /Library/LaunchDaemons

Nella cartella “LaunchDaemons”, cercare eventuali file sospetti aggiunti di reente e spostarli nel Cestino. Esempi di file generati da adware, “com.aoudad.net-preferences.plist”, “com.myppes.net-preferences.plist”, "com.kuklorest.net-preferences.plist”, “com.avickUpd.plist”, etc..

Nella cartella “LaunchDaemons”, cercare eventuali file sospetti aggiunti di reente e spostarli nel Cestino. Esempi di file generati da adware, “com.aoudad.net-preferences.plist”, “com.myppes.net-preferences.plist”, "com.kuklorest.net-preferences.plist”, “com.avickUpd.plist”, etc..

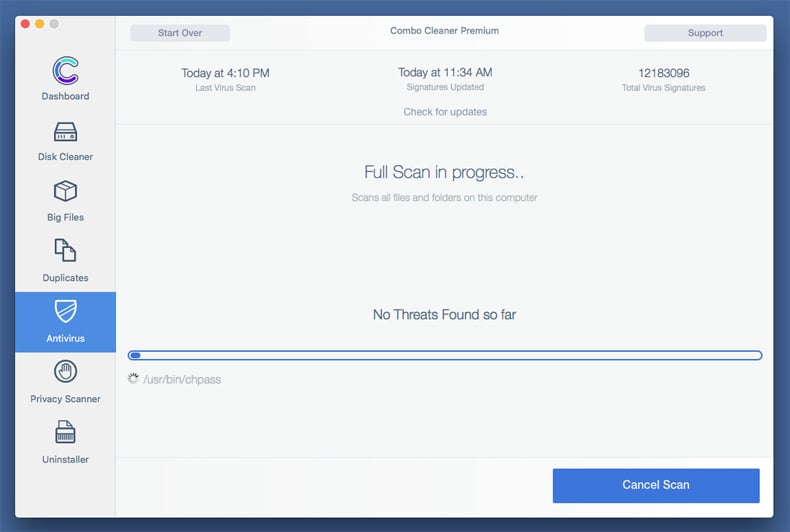

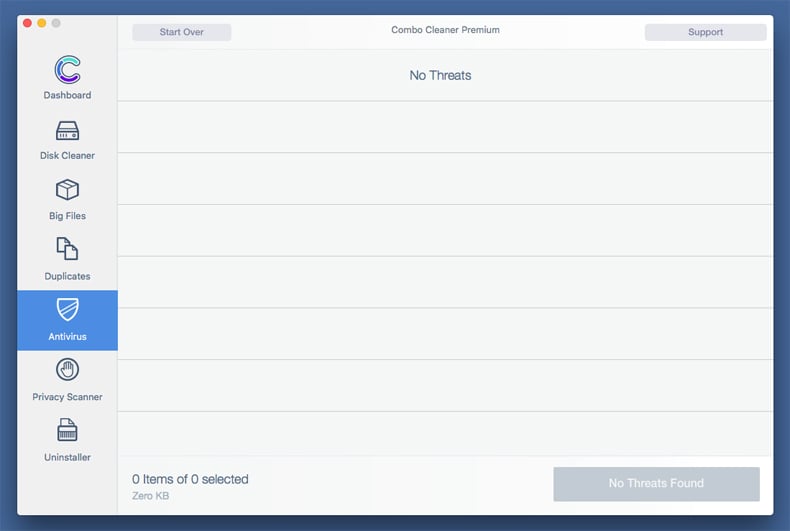

Scansiona il tuo Mac con Combo Cleaner:

Scansiona il tuo Mac con Combo Cleaner:

Se hai seguito tutti i passaggi nell'ordine corretto, il Mac dovrebbe essere privo di infezioni. Per essere sicuro che il tuo sistema non sia infetto, esegui una scansione con Combo Cleaner Antivirus. Scaricalo QUI. Dopo aver scaricato il file fare doppio clic sul programma di installazione combocleaner.dmg, nella finestra aperta trascinare e rilasciare l'icona Combo Cleaner in cima all'icona Applicazioni. Ora apri il launchpad e fai clic sull'icona Combo Cleaner. Attendere fino a quando Combo Cleaner aggiorna il suo database delle definizioni dei virus e fare clic sul pulsante "Avvia scansione combinata".

Combo Cleaner eseguirà la scansione del tuo Mac alla ricerca di infezioni da malware. Se la scansione antivirus mostra "nessuna minaccia trovata", significa che è possibile continuare con la guida alla rimozione, altrimenti si consiglia di rimuovere eventuali infezioni trovate prima di continuare.

Dopo aver rimosso i file e le cartelle generati dal adware, continuare a rimuovere le estensioni canaglia dal vostro browser Internet.

XMRig CPU Miner rimozione da homepage e motore di ricerca degli Internet browsers:

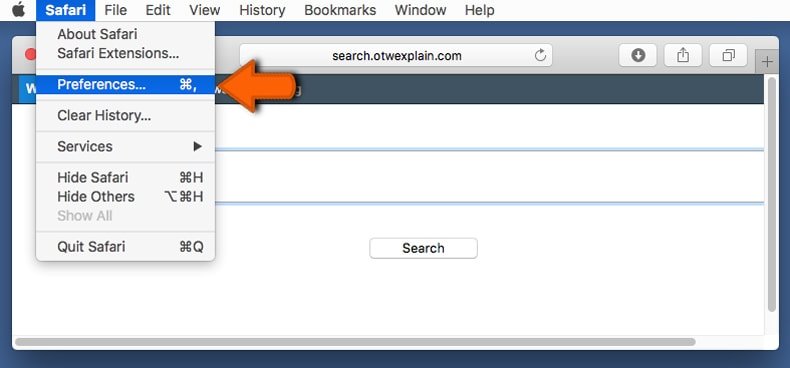

Rimuovere le estensioni malevole da Safari:

Rimuovere le estensioni malevole da Safari:

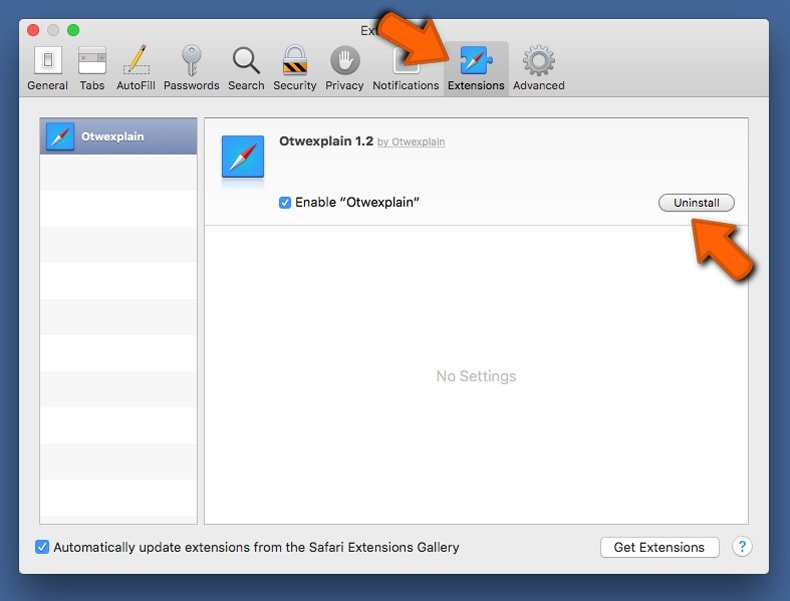

Rimuovere le estensioni di xmrig cpu miner da Safari:

Aprire Safari, Dalla barra del menu, selezionare "Safari" e clicare su "Preferenze...".

Nella finestra delle preferenze, selezionare "Estensioni" e cercare eventuali estensioni sospette recentemente installate. Quando le trovate, fare clic sul pulsante "Disinstalla". Si noti che è possibile disinstallare in modo sicuro tutte le estensioni dal browser Safari - nessuna è fondamentale per il normale funzionamento del browser.

- Se si continuano ad avere problemi come reindirizzamenti e pubblicità indesiderate - Reset Safari.

Rimuovere le estensioni malevole da Mozilla Firefox:

Rimuovere le estensioni malevole da Mozilla Firefox:

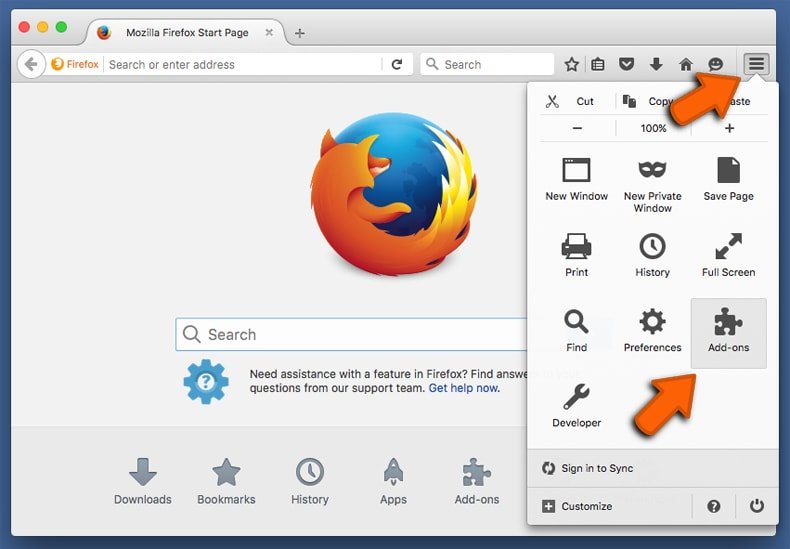

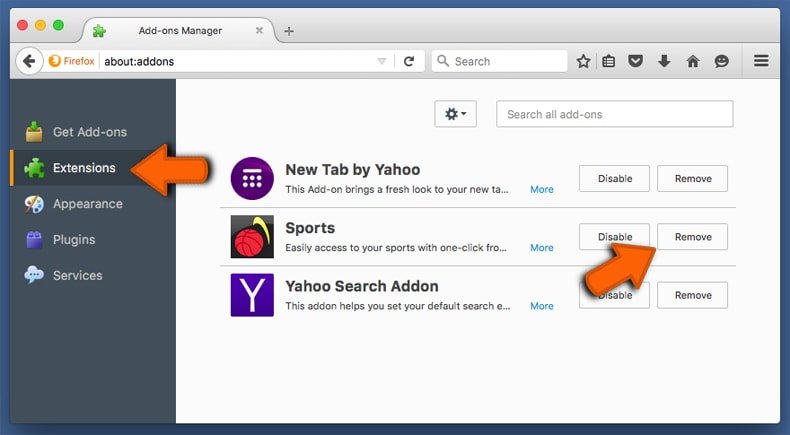

Rimuovere i componenti aggiuntivi legati a xmrig cpu miner da Mozilla Firefox:

Aprire il browser Mozilla Firefox. In alto a destra dello schermo, fare clic sul pulsante (tre linee orizzontali) "Apri Menu". Dal menu aperto, scegliere "componenti aggiuntivi".

Scegliere la scheda "Estensioni" e cercare eventuali componenti aggiuntivi sospetti di recente installati. Quando vengono trovati, fare clic sul pulsante "Rimuovi" che si trova accanto. Si noti che è possibile disinstallare in modo sicuro tutte le estensioni dal browser Mozilla Firefox - nessuna è cruciale per il normale funzionamento del browser.

- Se si continuano ad avere problemi come reindirizzamenti e pubblicità indesiderate - Reset Mozilla Firefox.

Rimuovere estensioni pericolose da Google Chrome:

Rimuovere estensioni pericolose da Google Chrome:

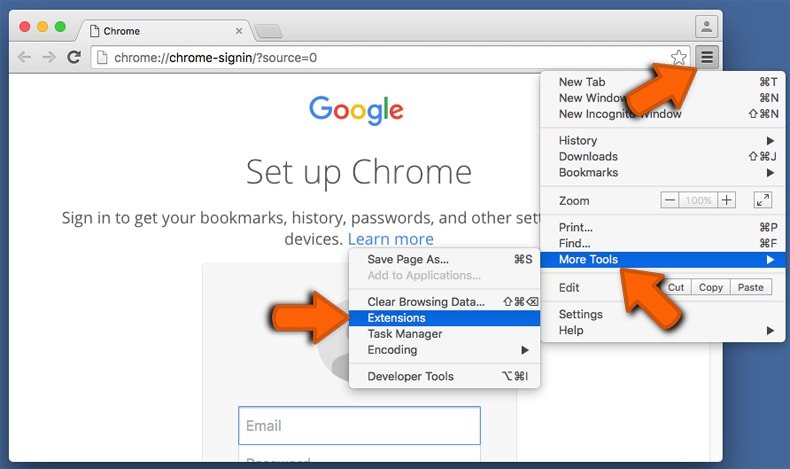

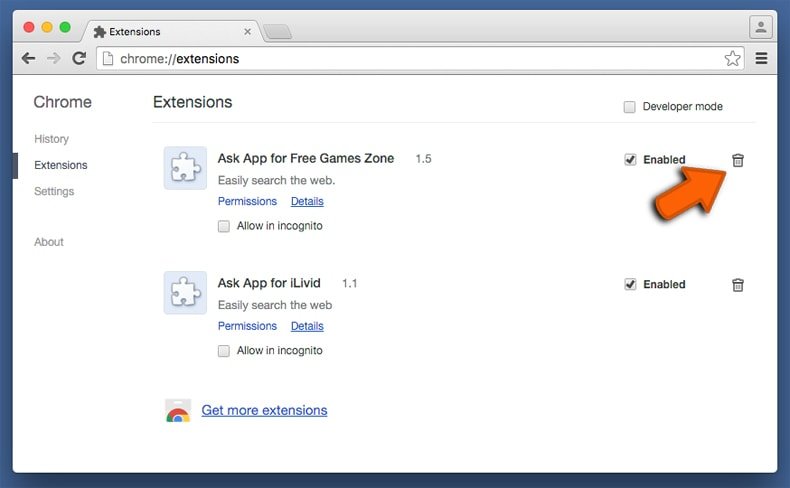

Rimuovere le estensioni di xmrig cpu miner da Google Chrome:

Aprire Google Chrome e fare clic sul pulsante (tre linee orizzontali) "Menu Chrome" che si trova nell'angolo in alto a destra della finestra del browser. Dal menu a discesa, scegliere "Altri strumenti" e selezionare "Estensioni".

Nella finestra "Estensioni", cercare eventuali componenti aggiuntivi sospetti di recente installati. Quando li trovate, fate clic sul pulsante "Cestino" accanto. Si noti che è possibile disinstallare in modo sicuro tutte le estensioni dal browser Google Chrome - non ce ne sono di fondamentali per il normale funzionamento del browser.

- Se si continuano ad avere problemi come reindirizzamenti e pubblicità indesiderate - Reset Google Chrome.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione