Come rimuovere OctoRAT dai dispositivi infetti

TrojanConosciuto anche come: Trojan di accesso remoto OctoRAT

Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Che tipo di malware è OctoRAT?

OctoRAT è un trojan di accesso remoto sviluppato sulla piattaforma .NET. Il malware supporta oltre 70 comandi, impiega metodi di persistenza e dispone di vari modi per aggirare l'UAC ed elevare i privilegi, oltre ad ampie capacità di raccolta di informazioni. La funzionalità e il design complessivo indicano che è probabile che venga offerto come Malware-as-a-Service sui mercati clandestini.

Maggiori informazioni su OctoRAT

Quando OctoRAT viene eseguito, esegue un processo di configurazione. Una delle sue prime azioni è caricare le librerie del database SQLite attraverso un componente specifico. Questo passaggio è importante perché i browser moderni memorizzano dati sensibili, come password salvate, cookie e cronologia di navigazione, nei database SQLite.

Caricando queste librerie, il malware si prepara ad accedere ed estrarre tali informazioni. Successivamente, OctoRAT verifica il proprio livello di autorizzazione sul sistema. Controlla con il sistema Windows per determinare se dispone attualmente di autorizzazioni di livello amministrativo. Se non dispone di tali privilegi, tenta di aumentarli.

Il tentativo sopra descritto prevede l'utilizzo del bypass UAC di FodHelper. Questo metodo sfrutta una falla che consente a FodHelper.exe di essere eseguito con privilegi elevati. Il malware crea una voce di registro che indica a Windows di avviare OctoRAT invece del gestore delle impostazioni reale. Quando FodHelper.exe viene eseguito, avvia il malware con diritti di amministratore, senza visualizzare una richiesta UAC.

Inoltre, OctoRAT utilizza l'Utilità di pianificazione di Windows per garantire che rimanga in esecuzione sul sistema. Crea un'attività denominata WindowsUpdate in modo che sembri un normale processo di Windows e non desti sospetti. Questa attività garantisce che il malware si riavvii rapidamente se viene terminato o rimosso.

Furto iniziale di informazioni

Prima di connettersi al proprio server di comando e controllo, OctoRAT ruba i dati del browser. Questa operazione viene eseguita tempestivamente in modo che gli aggressori possano ottenere informazioni anche se il malware viene scoperto (rilevato) rapidamente. Un modulo integrato esegue la scansione dei database SQLite utilizzati dai browser come Chrome, Firefox ed Edge.

Raccoglie dati sensibili, tra cui password salvate, dettagli di compilazione automatica, cronologia di navigazione e cookie di sessione. Una volta raccolti, i dati vengono inviati al server dell'autore dell'attacco.

Capacità principali

OctoRAT include un modulo di controllo remoto del desktop. È in grado di trasmettere in streaming lo schermo della vittima, acquisire screenshot, modificare la qualità di acquisizione e simulare le azioni del mouse o della tastiera. Ciò consente ai criminali informatici di manipolare il cursore, cliccare, digitare, scorrere e controllare gli input come se stessero utilizzando il dispositivo della vittima.

Inoltre, OctoRAT dispone di funzioni di gestione dei processi che consentono agli autori delle minacce di visualizzare tutti i processi in esecuzione, terminare quelli selezionati o sospenderli. È anche in grado di elencare unità e cartelle, caricare o scaricare file e persino eseguire programmi sul computer infetto. Queste funzionalità consentono all'autore dell'attacco di rubare documenti, inserire file dannosi o eseguire strumenti aggiuntivi sul sistema.

Inoltre, OctoRAT può avviare e arrestare un keylogger per registrare tutto ciò che la vittima digita e può anche monitorare gli appunti per acquisire il testo copiato, come password o dati sensibili. Oltre a rubare dati dai browser (come menzionato in precedenza), il RAT può eseguire la scansione del sistema alla ricerca di portafogli crittografici installati, estrarre tutte le informazioni del portafoglio o prendere di mira un portafoglio specifico quando necessario.

Il RAT prende di mira varie app di portafoglio, come Atomic Wallet, Bitcoin Core, Coinomi, Electrum ed Exodus. Le cartelle dei portafogli contengono solitamente dati come chiavi private crittografate, registri delle transazioni, rubriche e impostazioni. OctoRAT può raccogliere tutte le cartelle contemporaneamente e prepararle per l'esfiltrazione.

Inoltre, OctoRAT è in grado di gestire i servizi Windows. I criminali informatici possono elencare tutti i servizi presenti sul sistema, avviarne alcuni specifici o arrestarli. Può anche sfogliare le chiavi e i valori del registro (e modificare valori specifici), rubare password WiFi e dati di rete (ad esempio, tipo di adattatore, stato della connessione e indirizzi IP) e avviare e arrestare server proxy SOCKS.

Oltre a queste funzionalità, OctoRAT può eseguire script, verificare la presenza di Python, installarlo se mancante ed eseguire codice Python direttamente sul dispositivo della vittima. Include anche comandi di bypass della sicurezza che possono disabilitare UAC e Windows Firewall. Per l'autogestione, il malware può aggiornarsi autonomamente o disinstallare i propri componenti.

Infine, OctoRAT include una serie di strumenti "scherzosi". Può mostrare messaggi pop-up, riprodurre suoni, capovolgere lo schermo, scambiare i pulsanti del mouse, espellere il vassoio del CD, cambiare lo sfondo, aprire siti web, inondare lo schermo con finestre di Explorer e altro ancora.

| Nome | Trojan di accesso remoto OctoRAT |

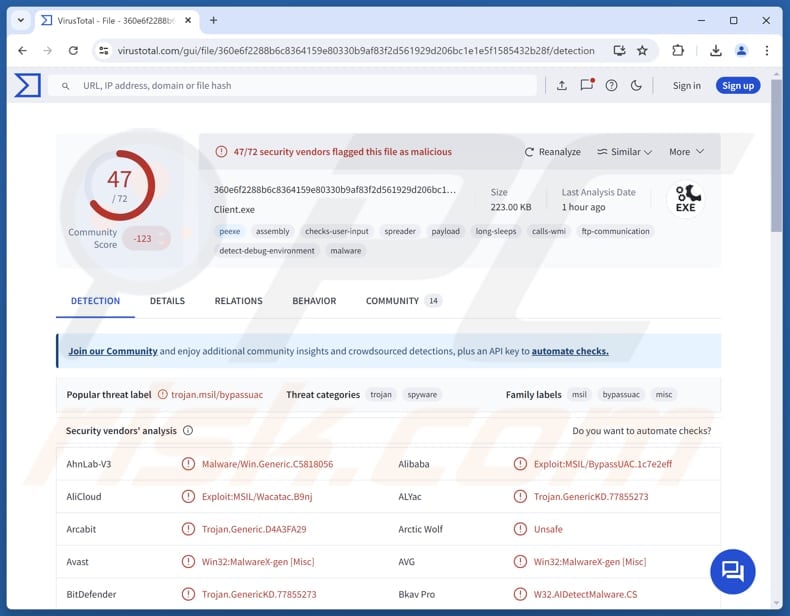

| Tipo di minaccia | Trojan di accesso remoto |

| Nomi di rilevamento | Avast (Win32:MalwareX-gen [Misc]), Combo Cleaner (Trojan.GenericKD.77855273), ESET-NOD32 (MSIL/Spy.Agent.FKR Trojan), Kaspersky (HEUR:Exploit.MSIL. BypassUAC.c), Microsoft (Trojan:MSIL/Vigorf.A), Elenco completo (VirusTotal) |

| Sintomi | I trojan di amministrazione remota sono progettati per infiltrarsi furtivamente nel computer della vittima e rimanere silenziosi, quindi non sono chiaramente visibili sintomi particolari su una macchina infetta. |

| Possibili metodi di distribuzione | Estensione dannosa di Visual Studio Code, Anivia loader |

| Danno | Furto di password e informazioni bancarie, furto di identità, aggiunta del computer della vittima a una botnet, ulteriori infezioni, perdite monetarie (incluso il furto di criptovalute), furto di identità e altro ancora. |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Conclusione

OctoRAT è un potente e furtivo trojan di accesso remoto progettato per controllare il sistema infetto, rubare dati ed eseguire altre attività dannose. La sua ampia gamma di comandi, combinata con le funzionalità di evasione, lo rende una minaccia significativa sia per la sicurezza del sistema che per i dati personali. Se presente su un dispositivo, il malware deve essere eliminato immediatamente.

Esempi di altri RAT che prendono di mira Windows sono ScoringMathTea, PatoRAT e STD.

Come ha fatto OctoRAT a infiltrarsi nel mio computer?

OctoRAT si diffonde tramite un'estensione VS Code dannosa caricata sul Marketplace ufficiale di VSCode. Questa estensione funge da strumento per l'esecuzione di un dropper (chiamato Anivia), che sembra legittimo ma esegue segretamente codice nascosto. L'estensione scarica un dropper VBScript denominato Anivia.vbs, che avvia quindi un loader PowerShell.

Questo caricatore decrittografa ed esegue il suo payload direttamente nella memoria, aiutando il malware a evitare il rilevamento. Inietta il payload finale, OctoRAT, in un processo Windows legittimo.

Come evitare l'installazione di malware?

Non utilizzare software pirata, strumenti di cracking o generatori di chiavi. Scarica app e file da pagine web ufficiali o app store. Evita di aprire link o file contenuti in e-mail sospette (ad esempio, irrilevanti o inattese) o altri messaggi provenienti da mittenti sconosciuti. Aggiorna regolarmente il sistema e il software installato.

Non fidarti di pubblicità, link, pulsanti, pop-up, ecc. presenti su pagine sospette e non consentire mai a tali siti di inviarti notifiche. Inoltre, utilizza uno strumento di sicurezza affidabile ed esegui regolarmente scansioni del sistema. Se ritieni che il tuo computer sia già stato infettato, ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

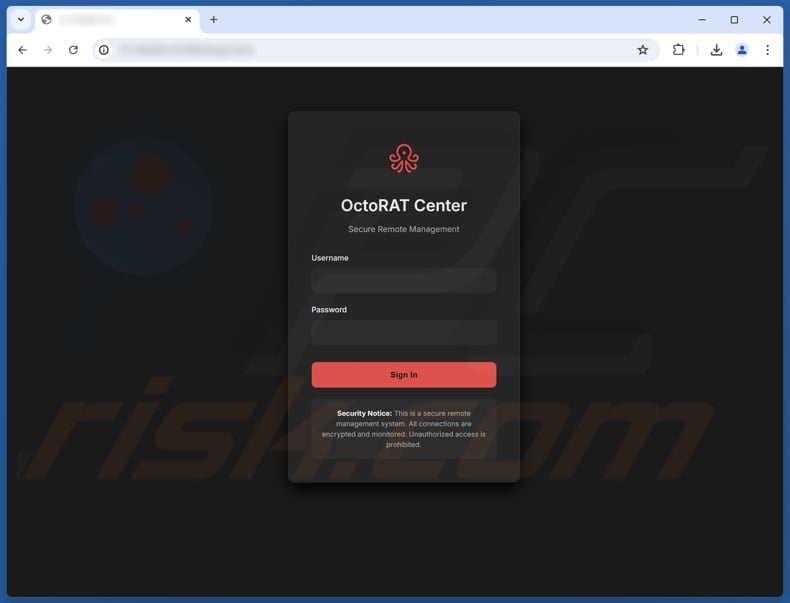

Sito web di accesso al pannello di amministrazione di OctoRAT:

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu rapido:

- Che cos'è OctoRAT?

- FASE 1. Rimozione manuale del malware OctoRAT.

- FASE 2. Verifica che il tuo computer sia pulito.

Come rimuovere manualmente il malware?

La rimozione manuale dei malware è un'operazione complessa: solitamente è preferibile affidare questo compito ai programmi antivirus o anti-malware, che lo eseguono automaticamente. Per rimuovere questo malware, consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

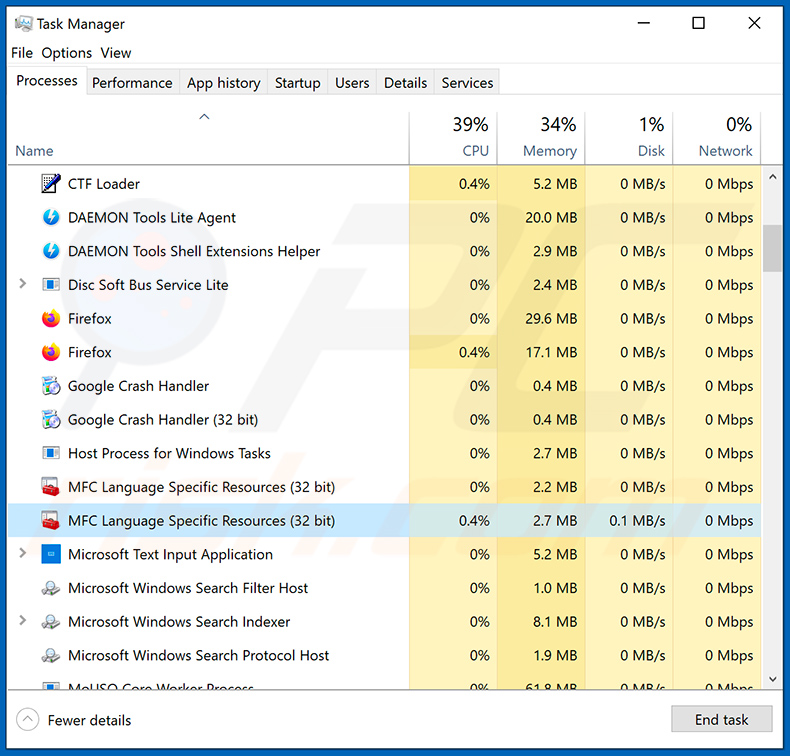

Se desideri rimuovere manualmente il malware, il primo passo è identificare il nome del malware che stai cercando di rimuovere. Ecco un esempio di un programma sospetto in esecuzione sul computer di un utente:

Se hai controllato l'elenco dei programmi in esecuzione sul tuo computer, ad esempio utilizzando il task manager, e hai individuato un programma che sembra sospetto, procedi con questi passaggi:

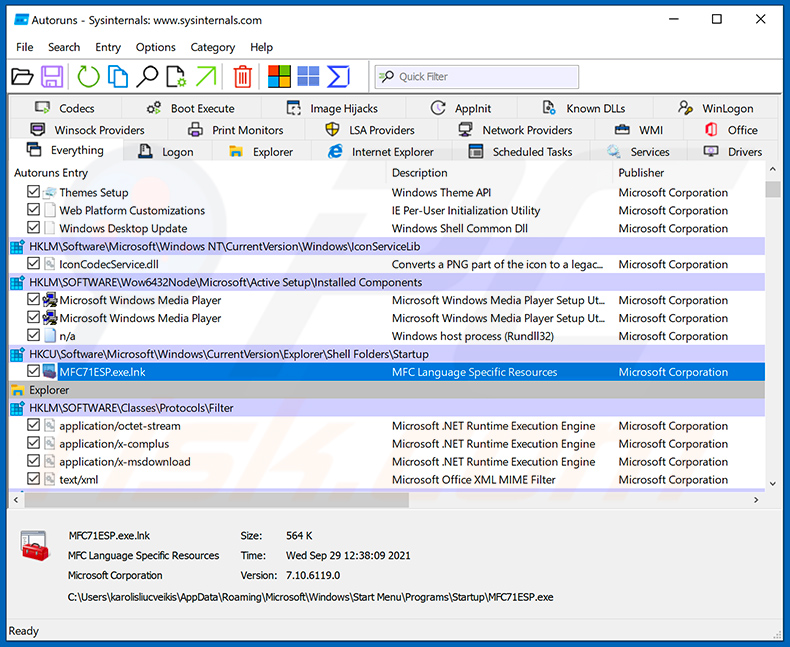

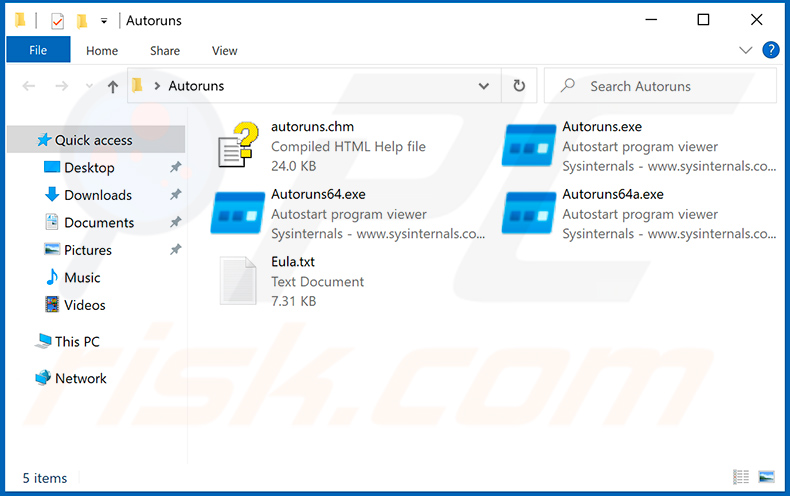

Scarica un programma chiamato Autoruns. Questo programma mostra le applicazioni ad avvio automatico, il Registro di sistema e le posizioni del file system:

Scarica un programma chiamato Autoruns. Questo programma mostra le applicazioni ad avvio automatico, il Registro di sistema e le posizioni del file system:

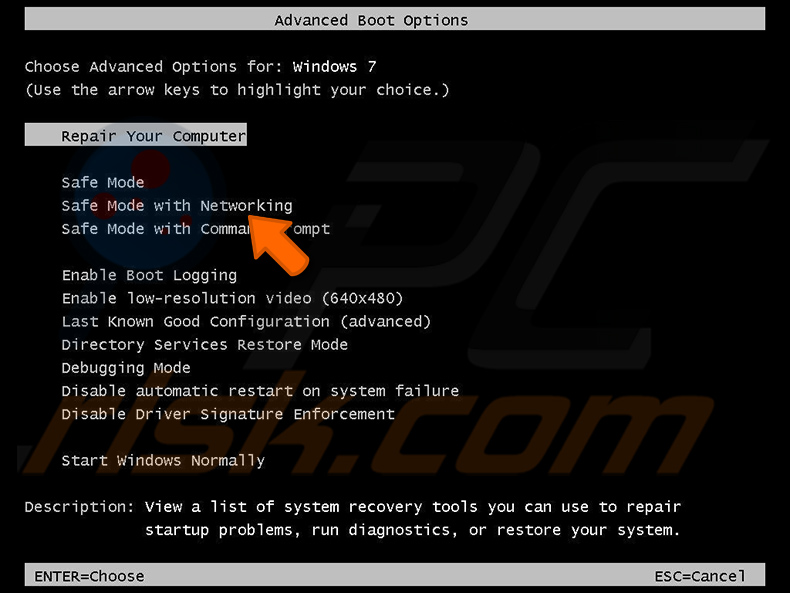

Riavvia il computer in modalità provvisoria:

Riavvia il computer in modalità provvisoria:

Utenti Windows XP e Windows 7: avviare il computer in modalità provvisoria. Fare clic su Start, quindi su Spegni, Riavvia e OK. Durante il processo di avvio del computer, premere più volte il tasto F8 sulla tastiera fino a visualizzare il menu Opzioni avanzate di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in "Modalità provvisoria con rete":

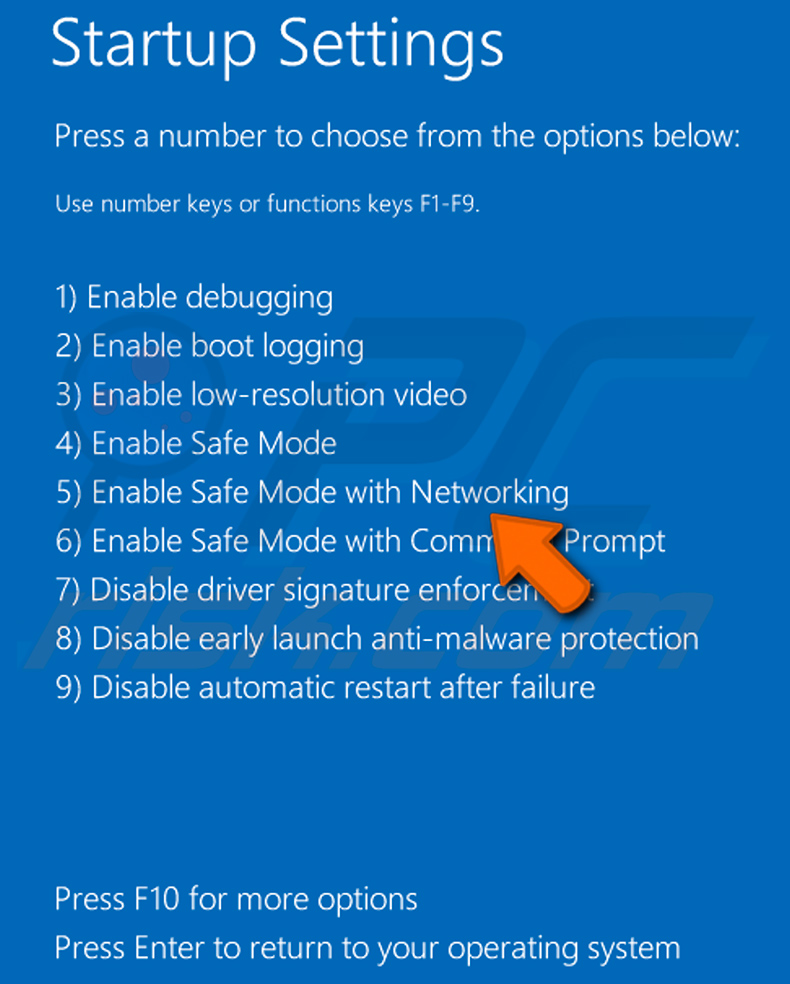

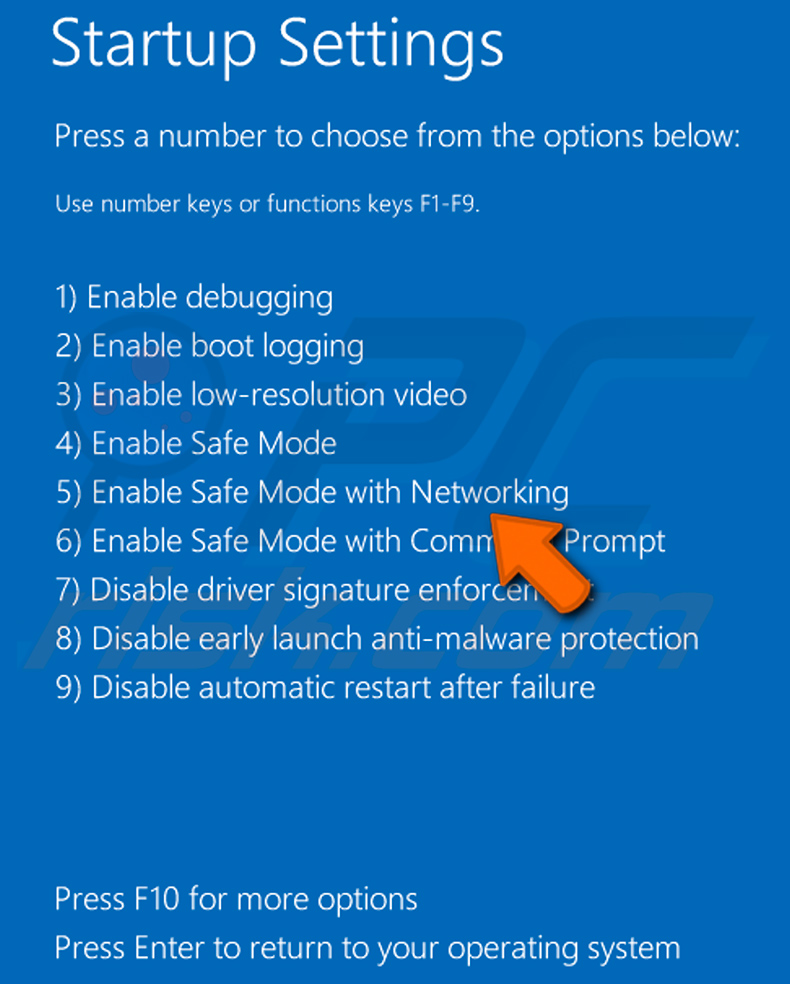

Utenti Windows 8: avviare Windows 8 in modalità provvisoria con rete - andare alla schermata Start di Windows 8, digitare Avanzate, nei risultati della ricerca selezionare Impostazioni. Fare clic su Opzioni di avvio avanzate, nella finestra "Impostazioni generali del PC" aperta, selezionare Avvio avanzato.

Fai clic sul pulsante "Riavvia ora". Il computer si riavvierà nel "Menu delle opzioni di avvio avanzate". Fai clic sul pulsante "Risoluzione dei problemi", quindi fai clic sul pulsante "Opzioni avanzate". Nella schermata delle opzioni avanzate, fai clic su "Impostazioni di avvio".

Fai clic sul pulsante "Riavvia". Il PC si riavvierà nella schermata Impostazioni di avvio. Premi F5 per avviare il sistema in modalità provvisoria con rete.

Video che mostra come avviare Windows 8 in "Modalità provvisoria con rete":

Utenti Windows 10: clicca sul logo Windows e seleziona l'icona Alimentazione. Nel menu che si apre, clicca su "Riavvia" tenendo premuto il tasto "Shift" sulla tastiera. Nella finestra "Scegli un'opzione" clicca su "Risoluzione dei problemi", quindi seleziona "Opzioni avanzate".

Nel menu delle opzioni avanzate seleziona "Impostazioni di avvio" e clicca sul pulsante "Riavvia". Nella finestra successiva dovrai cliccare sul tasto "F5" della tastiera. In questo modo il sistema operativo verrà riavviato in modalità provvisoria con rete.

Video che mostra come avviare Windows 10 in "Modalità provvisoria con rete":

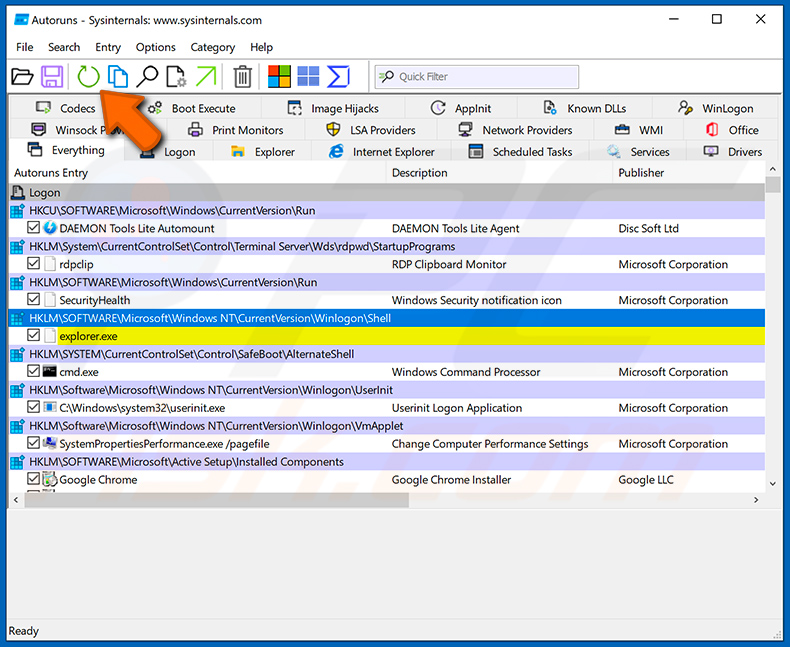

Estrai l'archivio scaricato ed esegui il file Autoruns.exe.

Estrai l'archivio scaricato ed esegui il file Autoruns.exe.

Nell'applicazione Autoruns, clicca su "Opzioni" in alto e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci Windows". Dopo questa procedura, clicca sull'icona "Aggiorna".

Nell'applicazione Autoruns, clicca su "Opzioni" in alto e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci Windows". Dopo questa procedura, clicca sull'icona "Aggiorna".

Controlla l'elenco fornito dall'applicazione Autoruns e individua il file malware che desideri eliminare.

Controlla l'elenco fornito dall'applicazione Autoruns e individua il file malware che desideri eliminare.

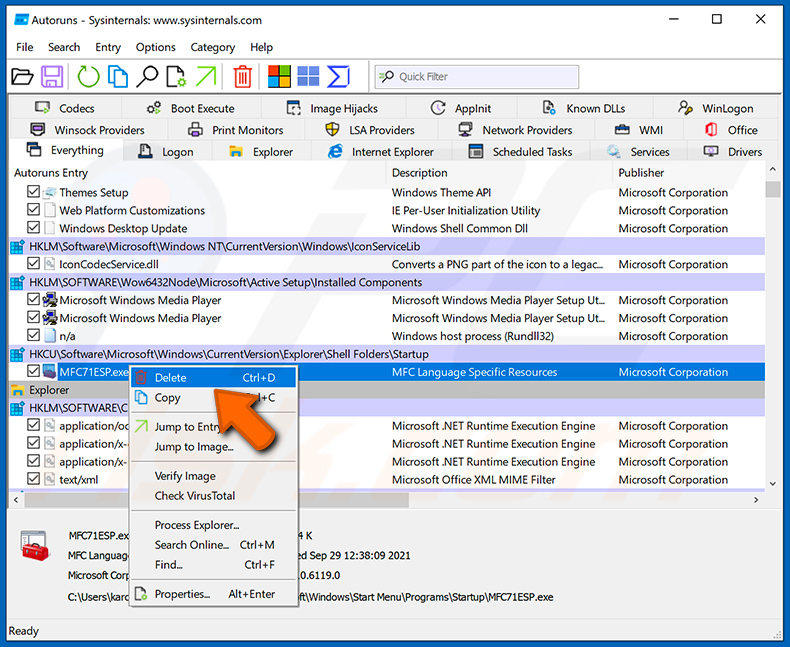

È necessario annotarne il percorso completo e il nome. Si noti che alcuni malware nascondono i nomi dei processi sotto nomi di processi Windows legittimi. In questa fase, è molto importante evitare di rimuovere i file di sistema. Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e selezionare "Elimina".

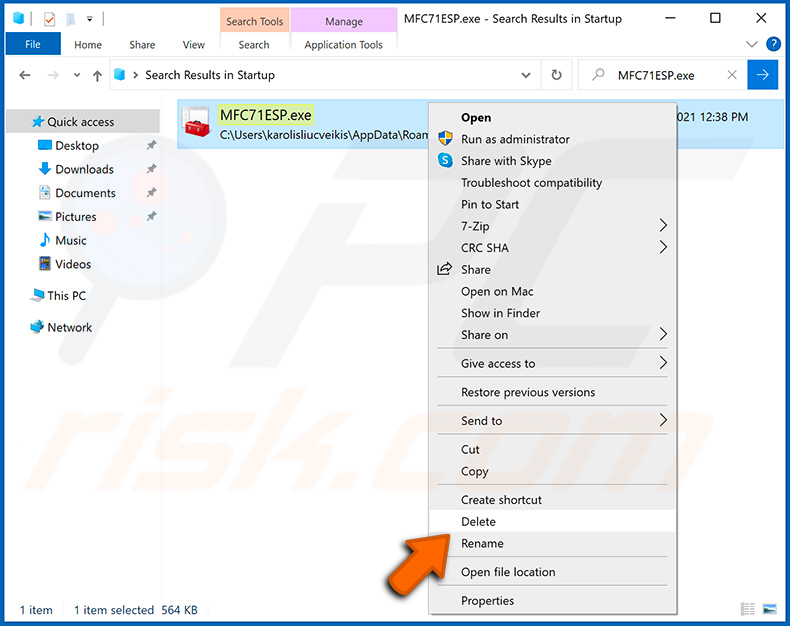

Dopo aver rimosso il malware tramite l'applicazione Autoruns (questo assicura che il malware non venga eseguito automaticamente al successivo avvio del sistema), è necessario cercare il nome del malware sul computer. Assicurarsi di abilitare i file e le cartelle nascosti prima di procedere. Se si trova il nome del file del malware, assicurarsi di rimuoverlo.

Riavvia il computer in modalità normale. Seguendo questi passaggi dovresti riuscire a rimuovere qualsiasi malware dal tuo computer. Tieni presente che la rimozione manuale delle minacce richiede competenze informatiche avanzate. Se non possiedi tali competenze, affida la rimozione del malware a programmi antivirus e anti-malware.

Questi passaggi potrebbero non funzionare con infezioni da malware avanzate. Come sempre, è meglio prevenire l'infezione piuttosto che cercare di rimuovere il malware in un secondo momento. Per mantenere il computer al sicuro, installa gli ultimi aggiornamenti del sistema operativo e utilizza un software antivirus. Per assicurarti che il tuo computer sia privo di infezioni da malware, ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows.

Domande frequenti (FAQ)

Il mio computer è stato infettato dal malware OctoRAT, devo formattare il mio dispositivo di archiviazione per eliminarlo?

Gli utenti non devono necessariamente formattare il proprio dispositivo per eliminare l'infezione. È sufficiente eseguire uno strumento antivirus o anti-malware affidabile, come Combo Cleaner, per eseguire la scansione del sistema e rimuovere OctoRAT in modo sicuro.

Quali sono i problemi più gravi che possono causare i malware?

Il malware può essere utilizzato per rubare dati personali, dirottare account, crittografare file, spiare attività (ad esempio registrare lo schermo o acquisire screenshot), controllare da remoto il sistema infetto, eseguire payload aggiuntivi, rubare identità, ecc.

Qual è lo scopo di OctoRAT?

Lo scopo di OctoRAT è quello di fornire agli aggressori il controllo remoto completo di un sistema infetto in modo che possano rubare dati, accedere ad account, gestire file, spiare la vittima e svolgere altre attività dannose (tra cui molestie tramite funzioni "scherzo").

Come ha fatto OctoRAT a infiltrarsi nel mio computer?

OctoRAT viene distribuito tramite una falsa estensione VS Code sul marketplace ufficiale. L'estensione scarica un dropper VBScript chiamato Anivia.vbs, che avvia quindi un loader PowerShell. Il loader decrittografa ed esegue il malware interamente in memoria e inietta il payload finale, OctoRAT, in un processo Windows legittimo per eludere il rilevamento.

Combo Cleaner mi proteggerà dai malware?

Sì, Combo Cleaner è in grado di individuare ed eliminare la maggior parte dei malware conosciuti, ma alcune minacce avanzate possono nascondersi in profondità nel sistema. Per questo motivo è vivamente consigliato eseguire una scansione completa del sistema.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione