Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Che tipo di malware è PS1Bot?

PS1Bot è il nome di un software dannoso che è essenzialmente un framework malware multistadio. Si tratta di un malware modulare che utilizza vari moduli per eseguire attività dannose sui dispositivi infetti.

PS1Bot è stato utilizzato per garantire la persistenza sui sistemi, raccogliere dati sensibili e compiere altre azioni dannose. Questo malware è stato diffuso attivamente attraverso campagne di malvertising iniziate nel 2025.

Panoramica sul malware PS1Bot

Una volta infiltrato con successo, PS1Bot inizia a raccogliere i dati rilevanti del dispositivo. Successivamente, il malware cerca di stabilire un contatto con il proprio server C&C (Command and Control).

Come accennato nell'introduzione, questo software dannoso è un malware modulare. Dal proprio server C&C, PS1Bot può ottenere moduli per espandere le proprie capacità. Il numero totale dei moduli utilizzati da questo malware è sconosciuto, poiché è probabile che sia superiore a quelli noti al momento della stesura di questo articolo. PS1Bot esegue i propri moduli in memoria, riducendo così le possibilità di rilevamento.

I moduli PowerShell osservati utilizzati da PS1Bot includono quelli destinati a: rilevamento antivirus, ricognizione aggiuntiva, garanzia di persistenza, acquisizione di screenshot, esfiltrazione di file/dati e keylogging.

Negli attacchi noti, PS1Bot ha prima introdotto un modulo che controlla la presenza di software antivirus installati sul dispositivo. Successivamente, ha utilizzato un modulo diverso per acquisire ulteriori informazioni relative alla macchina compromessa, potenzialmente per determinare se il malware avesse infettato un obiettivo di grande valore come un'entità aziendale.

I moduli di PS1Bot che prendono di mira i dati hanno la capacità di acquisire screenshot, monitorare gli input della tastiera e del mouse, registrare i tasti premuti (keylogging) e rubare il contenuto degli appunti (buffer di copia-incolla). Questo malware utilizza anche aggiunte per scaricare file che contengono dati vulnerabili, come password, passphrase di cryptowallet e simili.

PS1Bot mira a ottenere informazioni sensibili da browser, estensioni del browser, portafogli di criptovaluta desktop e software di autenticazione (elenco completo di seguito). Il malware prende di mira cookie Internet, token di sessione, credenziali di accesso e altri dati.

È importante notare che gli sviluppatori di malware spesso migliorano le loro creazioni e metodologie. Inoltre, PS1Bot è un malware modulare che può utilizzare una varietà di aggiunte per funzionalità extra. Pertanto, è probabile che le capacità di PS1Bot possano differire da un'infezione all'altra.

In sintesi, la presenza di software dannoso come PS1Bot sui dispositivi può portare a gravi problemi di privacy, perdite finanziarie e furto di identità.

| Nome | PS1Bot virus |

| Tipo di minaccia | Trojan, framework malware, framework malware multistadio, malware modulare. |

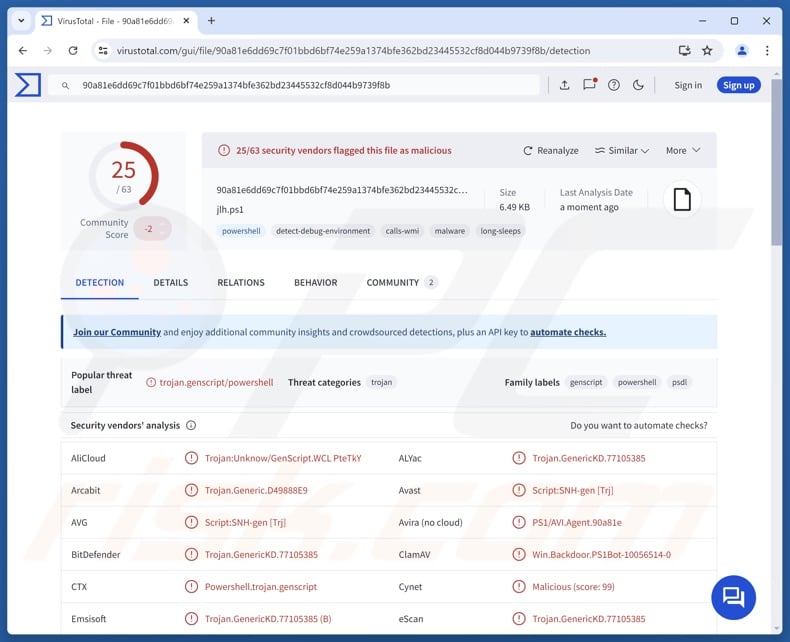

| Nomi di rilevamento | Avast (Script:SNH-gen [Trj]), Combo Cleaner (Trojan. GenericKD.77105385), ESET-NOD32 (GenScript.WUW), Kaspersky (HEUR:Trojan.PowerShell.Generic), Microsoft (Trojan:Win32/Alevaul!rfn), Elenco completo dei rilevamenti (VirusTotal) |

| Sintomi | I trojan sono progettati per infiltrarsi furtivamente nel computer della vittima e rimanere silenziosi, quindi non sono chiaramente visibili sintomi particolari su una macchina infetta. |

| Metodi di distribuzione | Allegati e-mail infetti, pubblicità online dannose, ingegneria sociale, “crack” di software. |

| Danni | Furto di password e informazioni bancarie, furto di identità, aggiunta del computer della vittima a una botnet. |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Esempi di malware modulare

Abbiamo scritto di innumerevoli programmi dannosi; PipeMagic, Squidoor, Shadowpad e I2PRAT sono solo alcuni dei nostri articoli più recenti sul malware modulare.

Malware è un termine incredibilmente ampio che copre programmi con una vasta gamma di funzionalità dannose. Tuttavia, il modo in cui opera un software maligno è irrilevante, poiché la sua presenza su un sistema mette comunque in pericolo l'integrità del dispositivo e la sicurezza dell'utente. Pertanto, tutte le minacce devono essere eliminate immediatamente dopo il rilevamento.

Come ha fatto PS1Bot a infiltrarsi nel mio computer?

Le campagne di diffusione di PS1Bot sono state osservate per la prima volta all'inizio del 2025. Questa attività è stata molto intensa e coinvolge tecniche di malvertising (pubblicità dannosa) e social engine poisoning (avvelenamento dei motori di ricerca social).

In genere, PS1Bot arriva sui sistemi in un archivio compresso. Nomi di file noti correlati a parole di ricerca popolari, ad esempio “chapter 8 medicare benefit policy manual.zip”, “Counting Canadian Money Worksheets Pdf.zip.e49”, “kosher food list pdf (1).zip.c9a”, "pambu panchangam 2024-25 pdf.zip. a7a“, ”zebra gx430t manual.zip.081“, ecc.

Tuttavia, non sono da escludere altri metodi di distribuzione. Phishing e le tattiche di ingegneria sociale sono standard nella proliferazione del malware. I programmi dannosi sono solitamente camuffati o raggruppati con contenuti ordinari. I file infettivi sono disponibili in vari formati, ad esempio archivi (ZIP, RAR, ecc.), eseguibili (.exe, .run, ecc.), documenti (Microsoft Office, Microsoft OneNote, PDF, ecc.), JavaScript e così via. La semplice apertura di un file dannoso può essere sufficiente per avviare la catena di infezione.

Il malware si diffonde principalmente tramite malvertising, truffe online, download drive-by (furtivi/ingannevoli), allegati o link dannosi contenuti in spam (ad esempio e-mail, messaggi privati/diretti, post sui social media, ecc.), trojan (backdoor/loader), canali di download sospetti (ad esempio, freeware e siti di hosting di file gratuiti , reti di condivisione peer-to-peer, ecc.), strumenti di attivazione software illegali (“cracks”), contenuti piratati e aggiornamenti falsi.

Inoltre, alcuni programmi dannosi possono auto-proliferare attraverso reti locali e dispositivi di archiviazione rimovibili (ad esempio, dischi rigidi esterni, unità flash USB, ecc.).

Come evitare l'installazione di malware?

Raccomandiamo vivamente di prestare attenzione durante la navigazione, poiché i contenuti online fraudolenti e dannosi di solito sembrano autentici e innocui. Le e-mail in arrivo e altre comunicazioni devono essere trattate con cautela. Gli allegati o i link presenti in e-mail sospette/irrilevanti non devono essere aperti, poiché possono essere dannosi.

Un altro consiglio è quello di scaricare solo da fonti ufficiali e verificate. Tutti i programmi devono essere attivati e aggiornati utilizzando funzioni/strumenti legittimi, poiché quelli ottenuti da terze parti possono contenere malware.

È importante sottolineare l'importanza di installare e mantenere aggiornato un antivirus affidabile. È necessario utilizzare un software di sicurezza per eseguire scansioni regolari del sistema e rimuovere le minacce rilevate. Se si ritiene che il computer sia già infetto, si consiglia di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

Elenco dei browser interessati:

7Star, Amigo, Atom, Avast Secure Browser, AVG Secure Browser, Blisk, Brave, CCleaner Browser, CentBrowser, Chedot, Chrome Beta, Chrome Canary, Chromium, Citrio, Coc Coc, Comodo Dragon, CoolNovo, Coowon, CryptoTab Browser, Elements Browser, Epic Privacy Browser, Google Chrome, Iridium, Kinza, Kometa, Maxthon, Microsoft Edge, Mustang, Naver Whale, Netbox Browser, Opera, Opera GFX, Orbitum, QQ Browser, SalamWeb, Sidekick, Sleipnir, Slimjet, Sputnik, SRWare Iron, Superbird, Swing Browser, Tempest, Torch, UC Browser, Ulaa, UR Browser, Viasat Browser, Vivaldi, Wavebo, Yandex.

Elenco delle estensioni browser prese di mira (principalmente quelle associate alle criptovalute e all'autenticazione):

1inch, Aave, Argent, argent-x-starknet-wallet, Atomic-Wallet, Authenticator, Binance, bitget-wallet-formerly-bi, BitKeep, Blockchain Wallet, Braavos, braavos-starknet-wallet, Coin98, Coinbase, core-crypto-wallet-nft-ex, cryptocom-wallet-extension, Curve, Dapper, desig-wallet, Ellipal, Exodus, fewcha-move-wallet, gate-wallet, Harmoney, KardiaChain, Kepler, kepler-edge, Ledger, manta-wallet, martian-aptos-sui-wallet, MartianAptos, MetaMask, MetaMask-edge, MetaMask-Opera, Mycelium, Nami, okx-wallet, petra-aptos-wallet, Phantom, Ronin, rose-wallet, sender-wallet, subwallet-polkadot-wallet, SushiSwap, TerraStation, TON, Trezor, Tron, Trust-Wallet, TrustWallet, unisat-wallet, Uniswap, wallet-guard-protect-your, Wombat, XDEFI, xdefi-wallet, xverse-wallet, Yoroi, Zerion.

Elenco dei portafogli crittografici desktop presi di mira:

- Armory

- Atomic

- Binance

- Bitcoin Core

- Bytecoin

- Coinomi

- Daedalus

- Electrum

- Ethereum

- Exodus

- Guarda

- Ledger Live

- TrustWallet

- Zcash

Elenco dei software di autenticazione presi di mira:

- Authy Desktop

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu rapido:

- Che cos'è PS1Bot?

- FASE 1. Rimozione manuale del malware PS1Bot.

- FASE 2. Verifica se il tuo computer è pulito.

Come rimuovere manualmente il malware?

La rimozione manuale del malware è un'operazione complessa: solitamente è meglio lasciare che siano i programmi antivirus o anti-malware a farlo automaticamente. Per rimuovere questo malware, consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

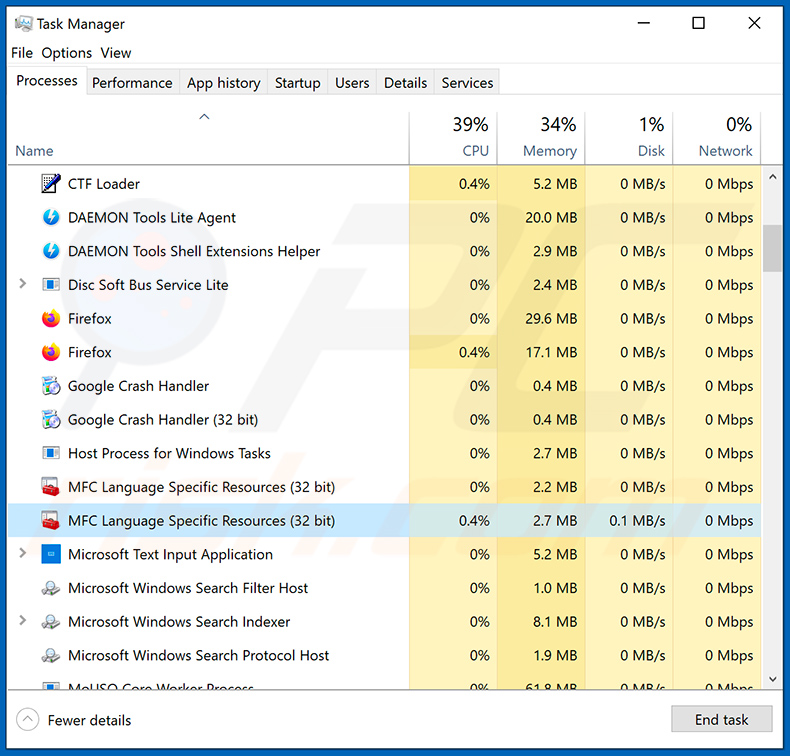

Se desideri rimuovere il malware manualmente, il primo passo è identificare il nome del malware che stai cercando di rimuovere. Ecco un esempio di un programma sospetto in esecuzione sul computer di un utente:

Se hai controllato l'elenco dei programmi in esecuzione sul tuo computer, ad esempio utilizzando Task Manager, e hai identificato un programma che sembra sospetto, dovresti procedere con questi passaggi:

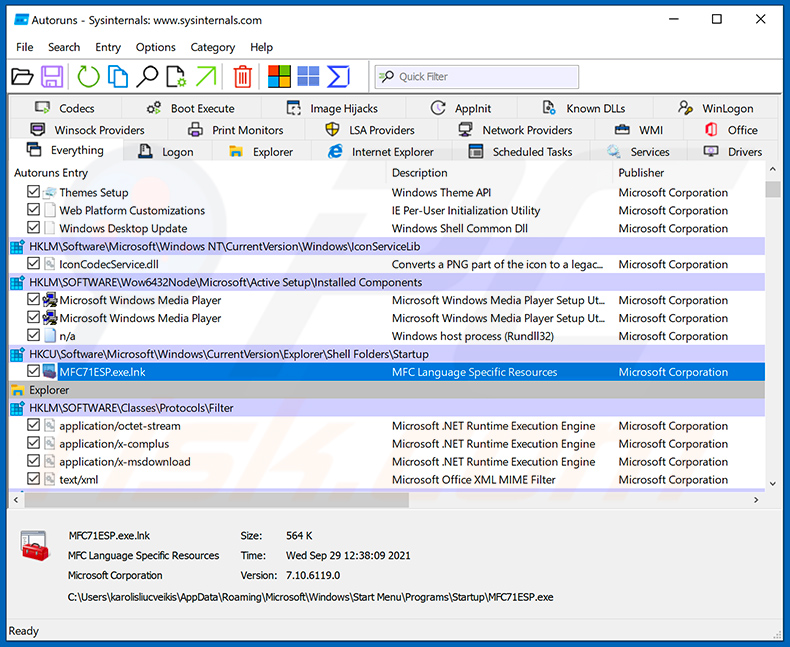

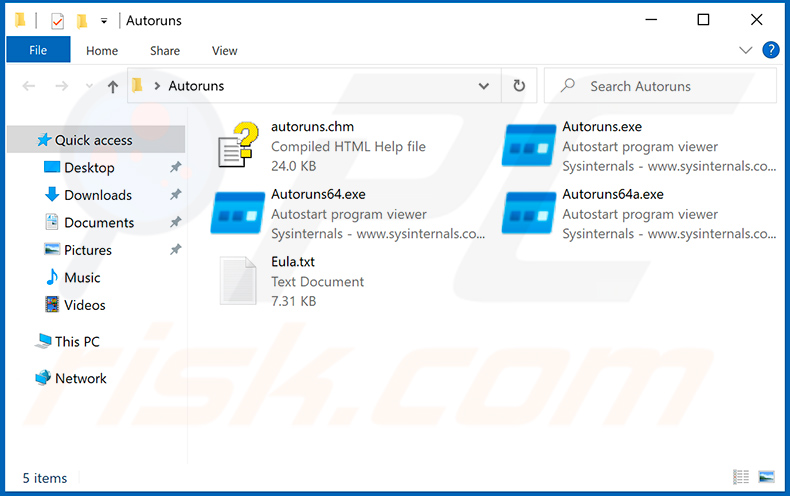

Scarica un programma chiamato Autoruns. Questo programma mostra le applicazioni ad avvio automatico, il Registro di sistema e le posizioni del file system:

Scarica un programma chiamato Autoruns. Questo programma mostra le applicazioni ad avvio automatico, il Registro di sistema e le posizioni del file system:

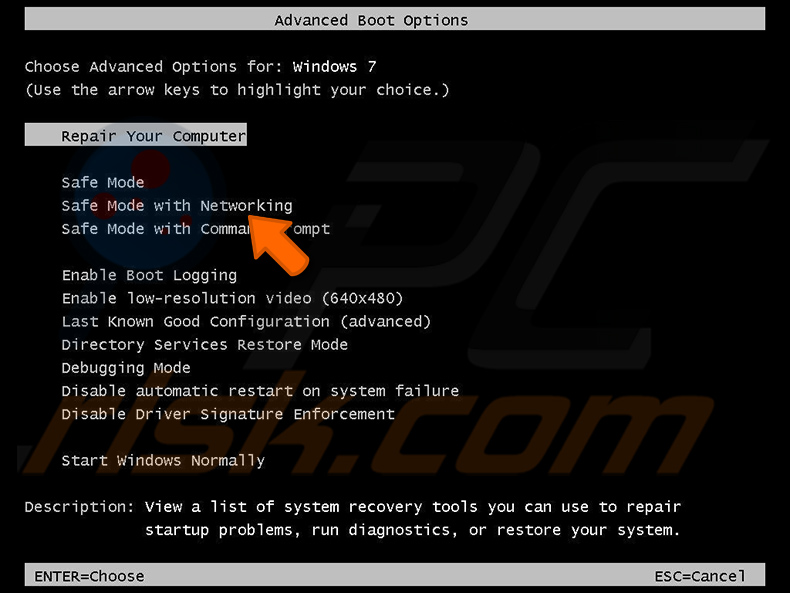

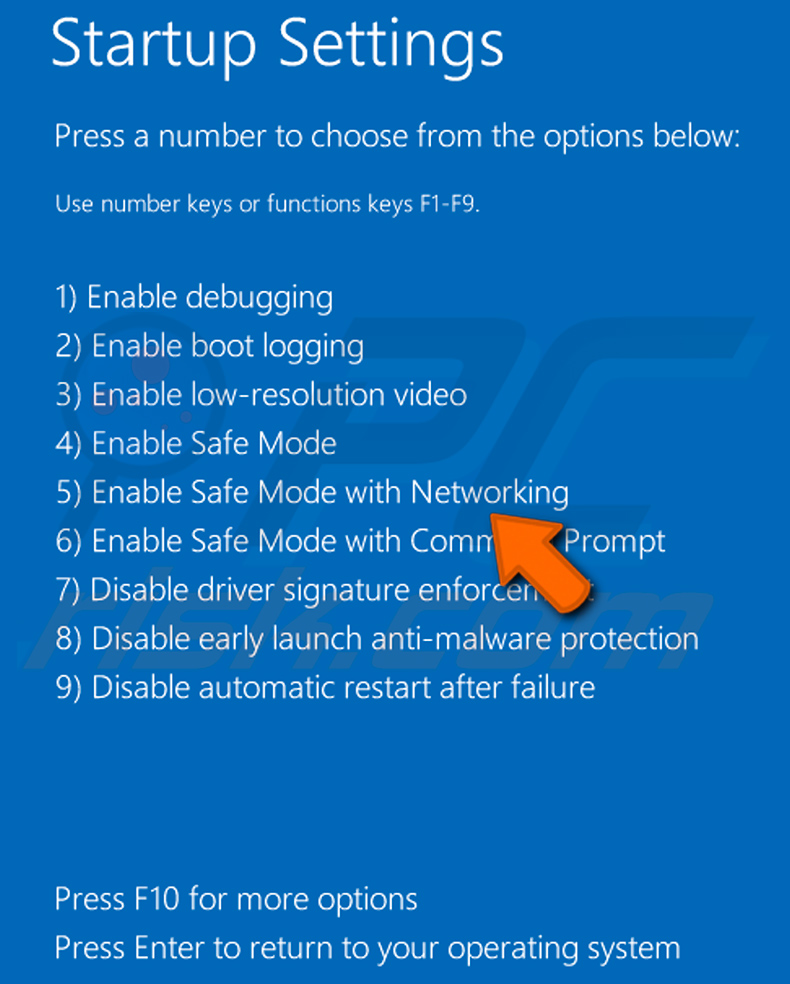

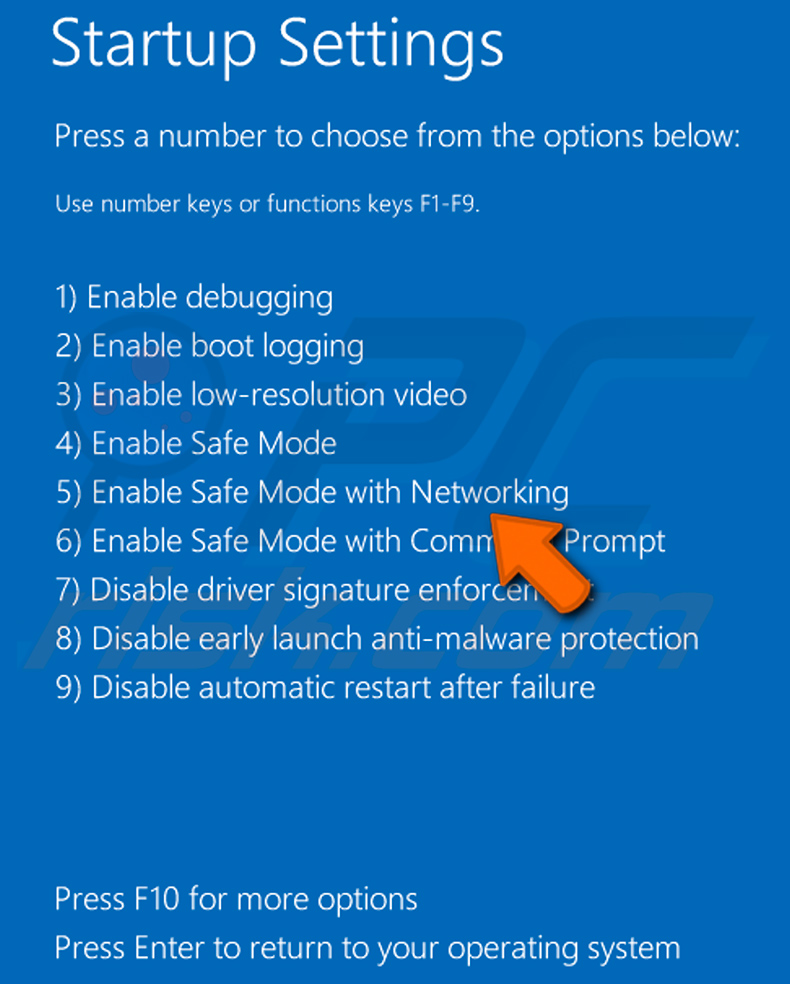

Riavvia il computer in modalità provvisoria:

Riavvia il computer in modalità provvisoria:

Utenti Windows XP e Windows 7: avviare il computer in modalità provvisoria. Fare clic su Start, quindi su Spegni, Riavvia e OK. Durante il processo di avvio del computer, premere più volte il tasto F8 sulla tastiera fino a quando non viene visualizzato il menu Opzioni avanzate di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in “Modalità provvisoria con rete”:

Utenti Windows 8: avviare Windows 8 in modalità provvisoria con rete - Andare alla schermata Start di Windows 8, digitare Avanzate, nei risultati della ricerca selezionare Impostazioni.

Fare clic su Opzioni di avvio avanzate, nella finestra “Impostazioni generali del PC” aperta, selezionare Avvio avanzato. Fare clic sul pulsante “Riavvia ora”. Il computer verrà riavviato nel menu “Opzioni di avvio avanzate”. Fare clic sul pulsante “Risoluzione dei problemi”, quindi fare clic sul pulsante “Opzioni avanzate”. Nella schermata delle opzioni avanzate, fare clic su “Impostazioni di avvio”.

Fai clic sul pulsante “Riavvia”. Il PC si riavvierà nella schermata Impostazioni di avvio. Premi F5 per avviare in modalità provvisoria con rete.

Video che mostra come avviare Windows 8 in “Modalità provvisoria con rete”:

Utenti Windows 10: clicca sul logo Windows e seleziona l'icona di alimentazione. Nel menu che si apre, clicca su ‘Riavvia’ tenendo premuto il tasto “Shift” sulla tastiera. Nella finestra “Scegli un'opzione”, clicca su “Risoluzione dei problemi”, quindi seleziona “Opzioni avanzate”.

Nel menu delle opzioni avanzate, seleziona “Impostazioni di avvio” e clicca sul pulsante ‘Riavvia’. Nella finestra successiva, clicca sul tasto “F5” della tastiera. In questo modo il sistema operativo verrà riavviato in modalità provvisoria con rete.

Video che mostra come avviare Windows 10 in “Modalità provvisoria con rete”:

Estrai l'archivio scaricato ed esegui il file Autoruns.exe.

Estrai l'archivio scaricato ed esegui il file Autoruns.exe.

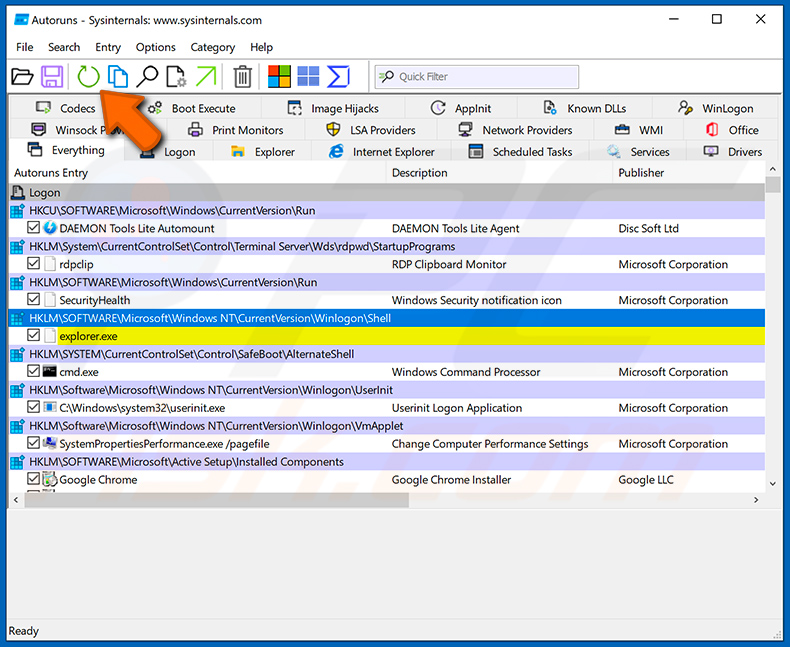

Nell'applicazione Autoruns, clicca su “Opzioni” in alto e deseleziona le opzioni “Nascondi posizioni vuote” e “Nascondi voci Windows”. Dopo questa procedura, fare clic sull'icona “Aggiorna”.

Nell'applicazione Autoruns, clicca su “Opzioni” in alto e deseleziona le opzioni “Nascondi posizioni vuote” e “Nascondi voci Windows”. Dopo questa procedura, fare clic sull'icona “Aggiorna”.

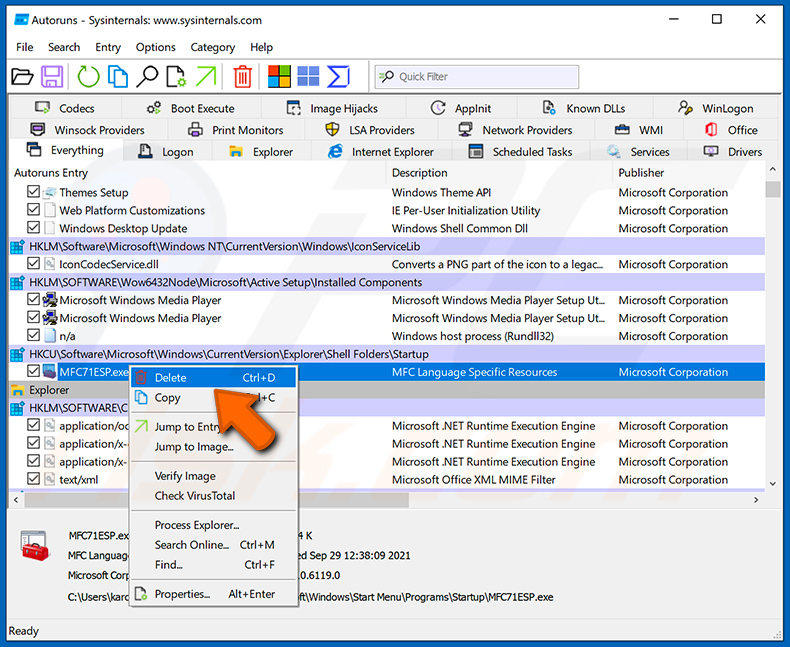

Controlla l'elenco fornito dall'applicazione Autoruns e individua il file malware che desideri eliminare.

Controlla l'elenco fornito dall'applicazione Autoruns e individua il file malware che desideri eliminare.

È necessario annotarne il percorso completo e il nome. Si noti che alcuni malware nascondono i nomi dei processi sotto nomi di processi Windows legittimi. In questa fase, è molto importante evitare di rimuovere i file di sistema. Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e selezionare “Elimina”.

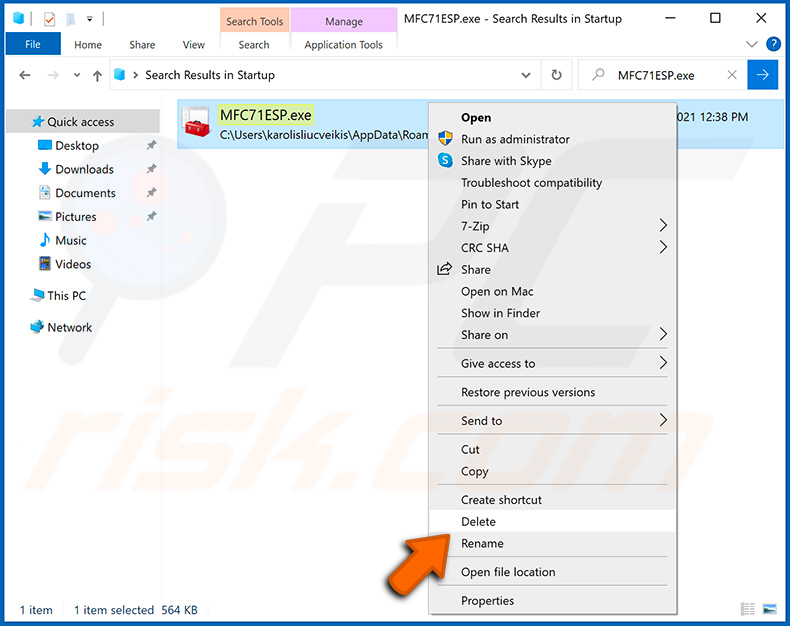

Dopo aver rimosso il malware tramite l'applicazione Autoruns (questo assicura che il malware non venga eseguito automaticamente al prossimo avvio del sistema), è necessario cercare il nome del malware sul computer. Assicurarsi di abilitare i file e le cartelle nascosti prima di procedere. Se si trova il nome del file del malware, assicurarsi di rimuoverlo.

Riavvia il computer in modalità normale. Seguendo questi passaggi dovresti riuscire a rimuovere qualsiasi malware dal tuo computer. Tieni presente che la rimozione manuale delle minacce richiede competenze informatiche avanzate. Se non possiedi tali competenze, affida la rimozione del malware a programmi antivirus e anti-malware.

Questi passaggi potrebbero non funzionare con infezioni da malware avanzate. Come sempre, è meglio prevenire l'infezione piuttosto che cercare di rimuovere il malware in un secondo momento. Per mantenere il computer al sicuro, installare gli ultimi aggiornamenti del sistema operativo e utilizzare un software antivirus. Per essere sicuri che il computer sia privo di infezioni da malware, si consiglia di eseguire una scansione con Combo Cleaner Antivirus per Windows.

Domande frequenti (FAQ)

Il mio computer è infetto dal malware PS1Bot, devo formattare il mio dispositivo di archiviazione per eliminarlo?

La rimozione del malware raramente richiede la formattazione.

Quali sono i problemi più gravi che il malware PS1Bot può causare?

Le minacce poste da un'infezione possono dipendere dalle capacità del malware e dal modus operandi dei criminali informatici. PS1Bot è un malware modulare che può utilizzare vari moduli per ottenere funzionalità aggiuntive, tra cui la garanzia di persistenza e il furto di dati. In generale, le infezioni ad alto rischio possono portare a gravi problemi di privacy, perdite finanziarie e furti di identità.

Qual è lo scopo del malware PS1Bot?

Il malware viene utilizzato principalmente a scopo di lucro. Tuttavia, oltre a generare entrate, gli aggressori possono utilizzare programmi dannosi per divertirsi, compiere vendette personali, interrompere processi (ad esempio siti, servizi, aziende, organizzazioni, ecc.), impegnarsi in hacktivismo e lanciare attacchi motivati da ragioni politiche/geopolitiche.

Come ha fatto il malware PS1Bot a infiltrarsi nel mio computer?

PS1Bot si è diffuso attivamente tramite campagne di malvertising. Sono possibili altre tecniche di distribuzione.

Il malware si diffonde più comunemente attraverso malvertising, download drive-by, trojan, truffe online, e-mail/messaggi di spam, canali di download dubbi (ad esempio, freeware e siti web di terze parti, reti di condivisione peer-to-peer, ecc.), programmi/media piratati, strumenti di attivazione software illegali (“crack”) e aggiornamenti falsi. Alcuni programmi dannosi possono diffondersi autonomamente tramite reti locali e dispositivi di archiviazione rimovibili.

Combo Cleaner mi proteggerà dal malware?

Combo Cleaner è progettato per eseguire la scansione dei computer e rimuovere tutti i tipi di minacce. È in grado di rilevare ed eliminare la maggior parte delle infezioni da malware conosciute. Ricordate che eseguire una scansione completa del sistema è fondamentale, poiché i software dannosi più sofisticati si nascondono solitamente nelle profondità dei sistemi.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione