Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Cos'è un browser Tor trojanizzato?

Tor è il nome di un browser Web legittimo, che consente agli utenti di navigare sul Web con la massima privacy possibile, tuttavia esiste una versione trojanizzata progettata da criminali informatici e utilizzata per rubare criptovaluta. Questa versione dannosa è basata ed è molto simile a una versione ufficiale del browser Tor (7.5).

I criminali informatici diffondono questo browser utilizzando due pagine Web di download non ufficiali: torpoect[.]org e tor-browser[.]org. Le persone che installano Tor scaricato da queste pagine web installano una versione trojanizzata. Sconsigliamo vivamente di utilizzare questa versione: disinstallatela immediatamente.

Maggiori informazioni sui browser Tor trojanizzati

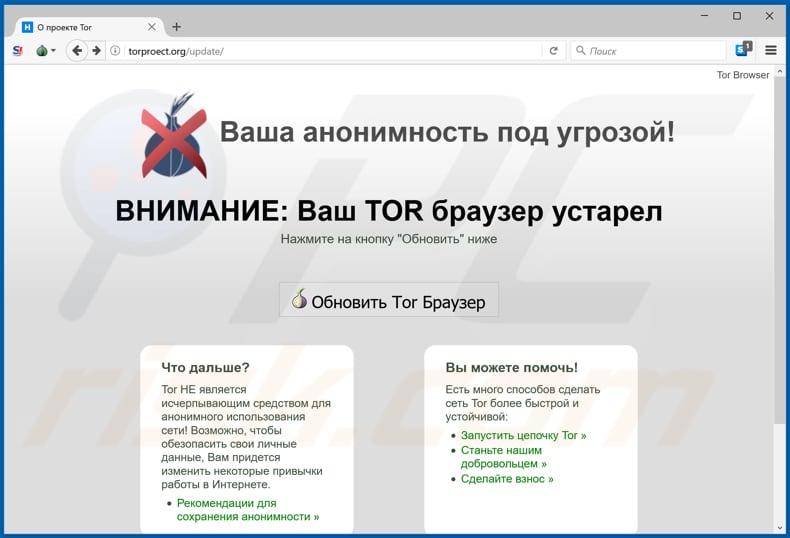

L'indirizzo della pagina ufficiale di download di Tor è torproject[.]org, che è molto simile a quello della versione trojanizzata (torpoect[.]org). Una volta aperto, il sito Web canaglia informa le persone che il loro browser Tor non è aggiornato, anche quando non lo è. Questa pagina conduce a tor-browser[.]org.

Sia torpoect[.]org che tor-browser[.]org affermano di distribuire il browser Tor ufficiale con un'interfaccia in russo. La ricerca mostra che questi siti Web sono stati promossi su vari forum russi relativi alla privacy su Internet, ai mercati Darknet, alle criptovalute, ecc.

Questa versione trojanizzata impedisce agli utenti di aggiornarla, poiché qualsiasi aggiornamento riguarderebbe una versione legittima di Tor (e quindi i criminali non sarebbero più in grado di utilizzarla in modo improprio). Il browser Tor trojanizzato inietta contenuti e script diversi su ciascun sito Web visitato. Lo fa attraverso un server Command & Control (C&C).

Questi script possono modificare il contenuto del sito Web visitato ed essere utilizzati per rubare dettagli sui moduli, nascondere il contenuto originale, aggiungere nuovi contenuti, visualizzare messaggi falsi e così via. I criminali informatici utilizzano il browser trojanizzato principalmente per rubare criptovaluta cambiando gli indirizzi dei portafogli con quelli di loro proprietà.

In questo modo, gli utenti possono trasferire inavvertitamente la criptovaluta ai criminali informatici. In sintesi, la maggior parte delle persone che utilizzano questa versione trojanizzata per effettuare transazioni di criptovaluta subiscono perdite finanziarie inviando criptovaluta a criminali informatici. Al momento della ricerca, gli sviluppatori di questa versione trojan avevano già rubato oltre $ 40.000 in Bitcoin.

| Nome | Browser Tor dannoso |

| Tipo di minaccia | Trojan, virus che ruba password, malware bancario, spyware. |

| Nomi rilevati | DrWeb (JS.Stealer.21), GData (Script.Trojan.FakeTor.B), ESET-NOD32 (JS/Agent.OBW), Kaspersky (Trojan.Script.Agent.bi), Elenco completo (VirusTotal). |

| App installate | Il browser trojan inietta uno script che può modificare il contenuto dei siti Web visitati. |

| Sintomi | I trojan sono progettati per infiltrarsi furtivamente nel computer della vittima e rimanere in silenzio, quindi nessun sintomo particolare è chiaramente visibile su una macchina infetta. |

| Metodi distributivi | Siti Web di download Tor non ufficiali, allegati e-mail infetti, pubblicità online dannose, ingegneria sociale, "crack" del software. |

| Danni | Perdita di criptovaluta. |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Programmi simili in generale

Esistono molti programmi e siti Web che possono sembrare ufficiali ma in realtà vengono utilizzati per vari scopi dannosi. I criminali informatici li usano per generare entrate in vari modi.

In genere, rubano dati personali (inclusi accessi, password) e li utilizzano per diffondere altri malware (Trojan, ransomware, ecc.) ed eseguire altre azioni che causano problemi alle vittime relativi alla privacy, alla sicurezza della navigazione, alle finanze, alla perdita di dati e così via.

In che modo un browser Tor trojanizzato si è infiltrato nel mio computer?

Questo browser Tor con trojan è distribuito attraverso i siti web torproject[.]org e tor-browser[.]org promossi su vari forum russi. Non scaricare software da siti Web non ufficiali, utilizzando reti peer-to-peer come client torrent, eMule, downloader di terze parti o altre fonti di questo tipo.

I criminali informatici utilizzano spesso queste fonti/strumenti per distribuire software dannoso. Lo presentano come legittimo, ufficiale e così via. Una volta scaricato e aperto, un file dannoso infetta il computer con malware ad alto rischio. In questo caso, gli utenti installano un browser Web Tor con trojan.

I programmi dannosi vengono diffusi anche utilizzando campagne di spam, trojan e strumenti di aggiornamento e attivazione software non ufficiali. I criminali informatici spesso diffondono malware inviando file dannosi tramite email. Nella maggior parte dei casi, allegano documenti Microsoft Office, documenti PDF, file JavaScript, archivi come ZIP, RAR, file eseguibili come .exe e così via.

Il malware viene installato quando i destinatari scaricano e aprono questi file. I trojan sono programmi dannosi che causano danni solo quando sono già installati. Quindi installano altri malware. Gli aggiornamenti falsi di solito infettano i sistemi installando software dannoso invece di aggiornare i programmi installati o sfruttando bug/difetti di software obsoleto installato sul computer.

Gli strumenti di attivazione non ufficiali sono programmi che presumibilmente attivano software a pagamento (con licenza) gratuitamente, tuttavia, spesso non attivano il software e installano semplicemente malware.

Come evitare l'installazione di malware

Il modo migliore per scaricare file e/o programmi è utilizzare siti Web ufficiali e collegamenti per il download diretto. Nessuna delle altre fonti menzionate sopra può essere attendibile. Le e-mail ricevute da indirizzi sconosciuti/sospetti non dovrebbero essere considerate attendibili, soprattutto se contengono un allegato.

Non aprire gli allegati presentati in tali email senza essere sicuri che sia sicuro farlo. Aggiorna tutto il software installato utilizzando le funzioni o gli strumenti implementati forniti dagli sviluppatori di software ufficiali. Altri programmi di aggiornamento (non ufficiali) possono essere utilizzati per diffondere malware. Lo stesso vale per l'attivazione del software.

Non utilizzare strumenti non ufficiali ("cracking"): sono illegali e spesso portano all'installazione di software dannoso. Avere una suite antivirus o antispyware affidabile installata e scansionare regolarmente il sistema operativo con essa. Se ritieni che il tuo computer sia già infetto, ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

Un'altra pagina di download (tor-browser[.]org) di un browser Tor trojanizzato:

![Un'altra pagina di download (tor-browser[.]org) di un browser Tor trojanizzato](/images/stories/screenshots201907/trojanized-promoter.jpg)

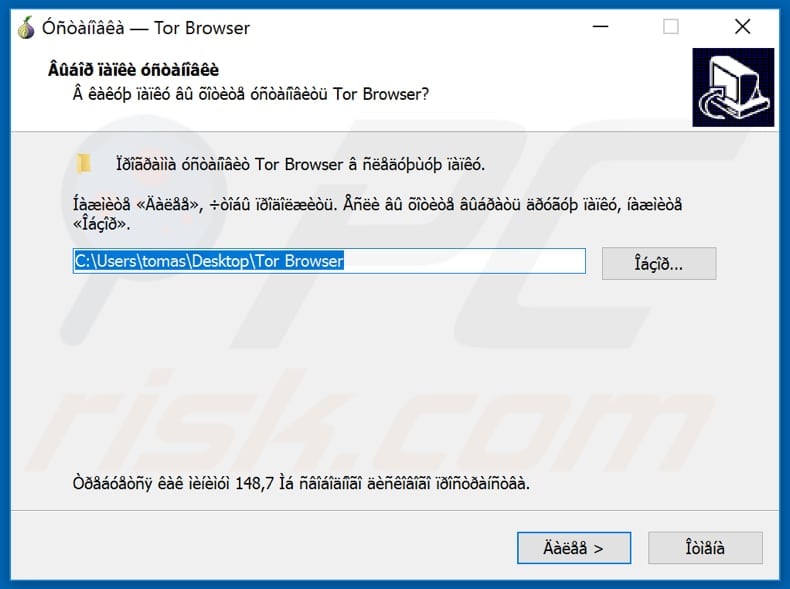

Programma di installazione del browser Tor trojanizzato:

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è un browser Tor trojanizzato?

- STEP 1. Rimozione manuale del malware del browser Tor trojanizzato.

- STEP 2. Controlla se il tuo computer è pulito.

Come rimuovere un malware manualmente?

La rimozione manuale del malware è un compito complicato, in genere è meglio lasciare che i programmi antivirus o antimalware lo facciano automaticamente. Per rimuovere questo malware, ti consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

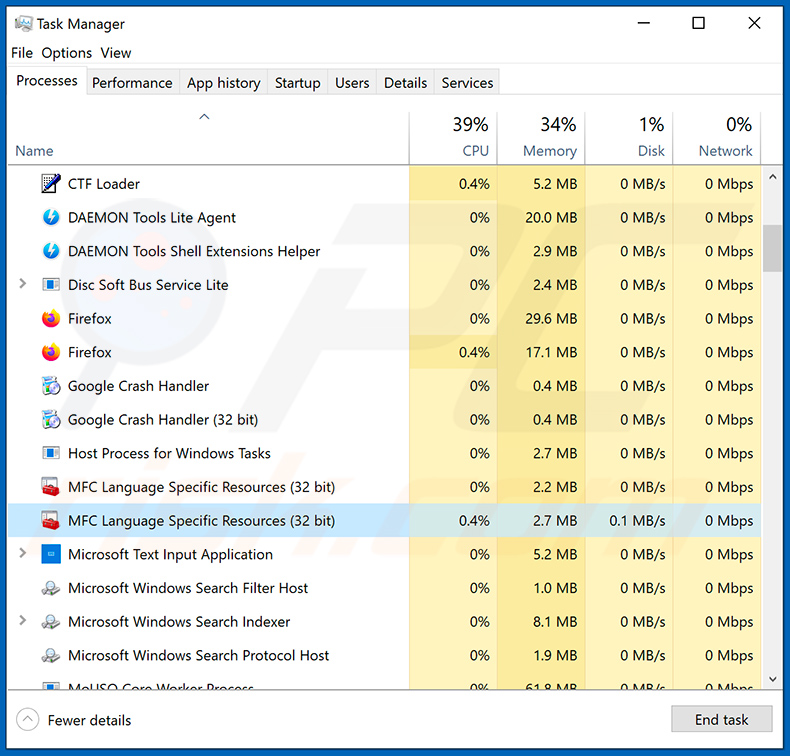

Se desideri rimuovere manualmente il malware, il primo passo è identificare il nome del malware che si sta tentando di rimuovere. Ecco un esempio di un programma sospetto in esecuzione sul computer dell'utente:

Se hai controllato l'elenco dei programmi in esecuzione sul tuo computer, ad esempio utilizzando task manager e identificato un programma che sembra sospetto, devi continuare con questi passaggi:

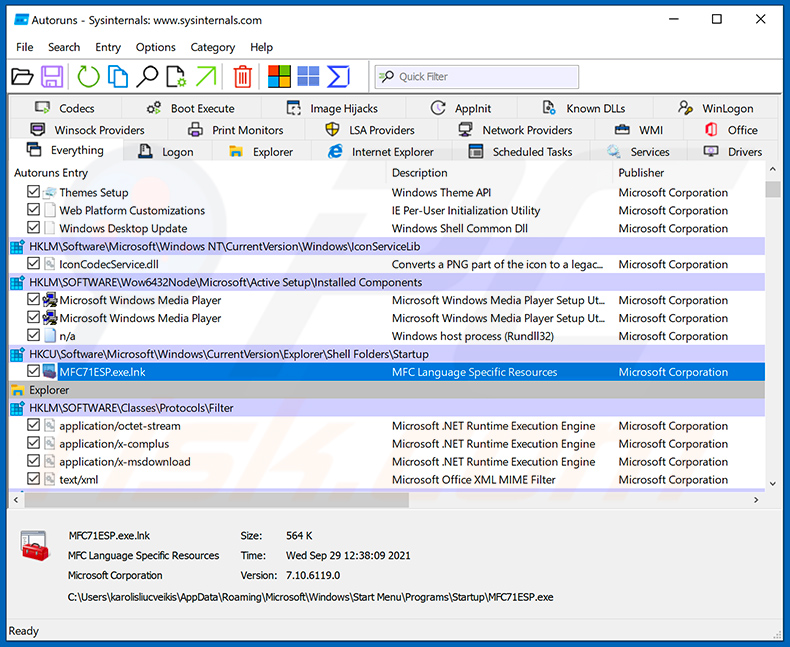

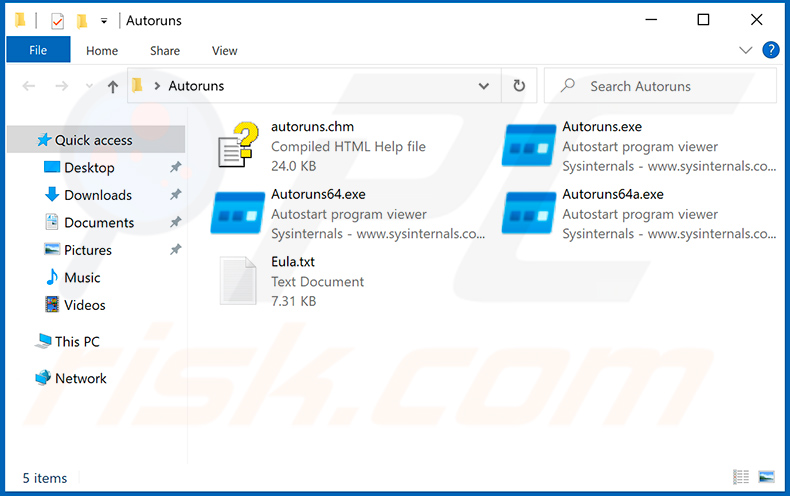

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

Riavvia il tuo computer in modalità provvisoria:

Riavvia il tuo computer in modalità provvisoria:

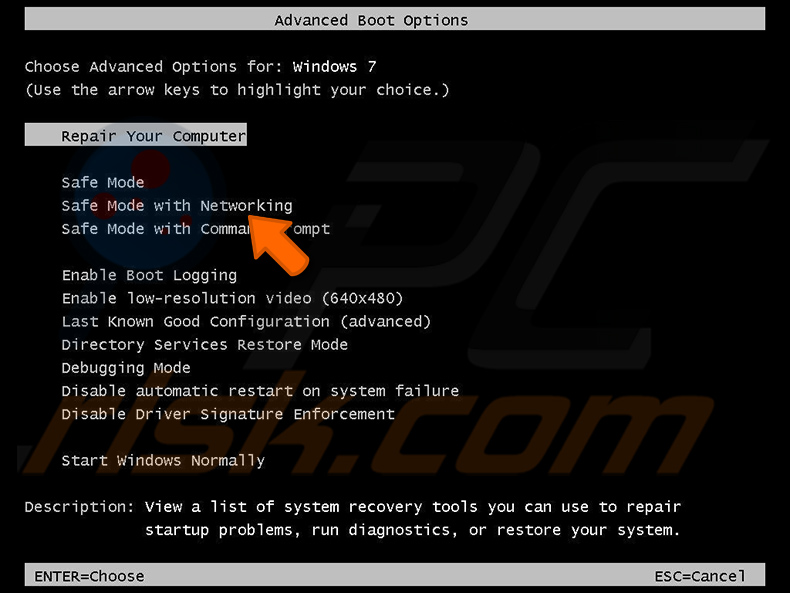

Windows XP e Windows 7: Avvia il tuo computer in modalità provvisoria. Fare clic su Start, fare clic su Arresta, fare clic su Riavvia, fare clic su OK. Durante la procedura di avvio del computer, premere più volte il tasto F8 sulla tastiera finché non viene visualizzato il menu Opzione avanzata di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in "Modalità provvisoria con rete":

Windows 8:

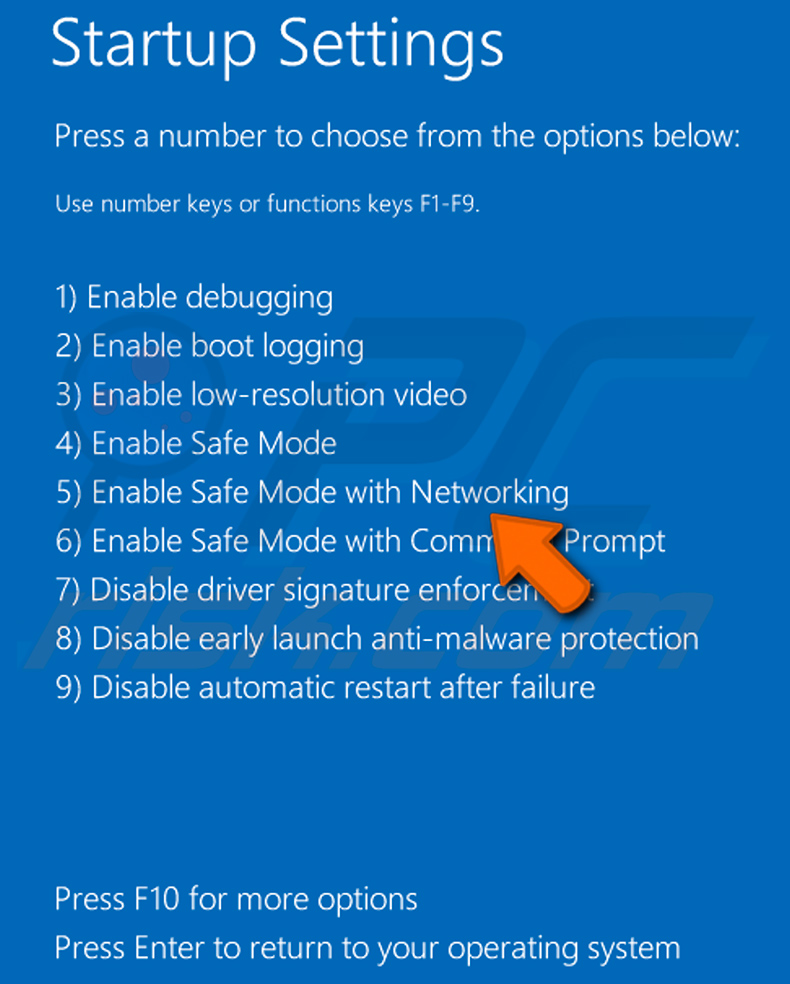

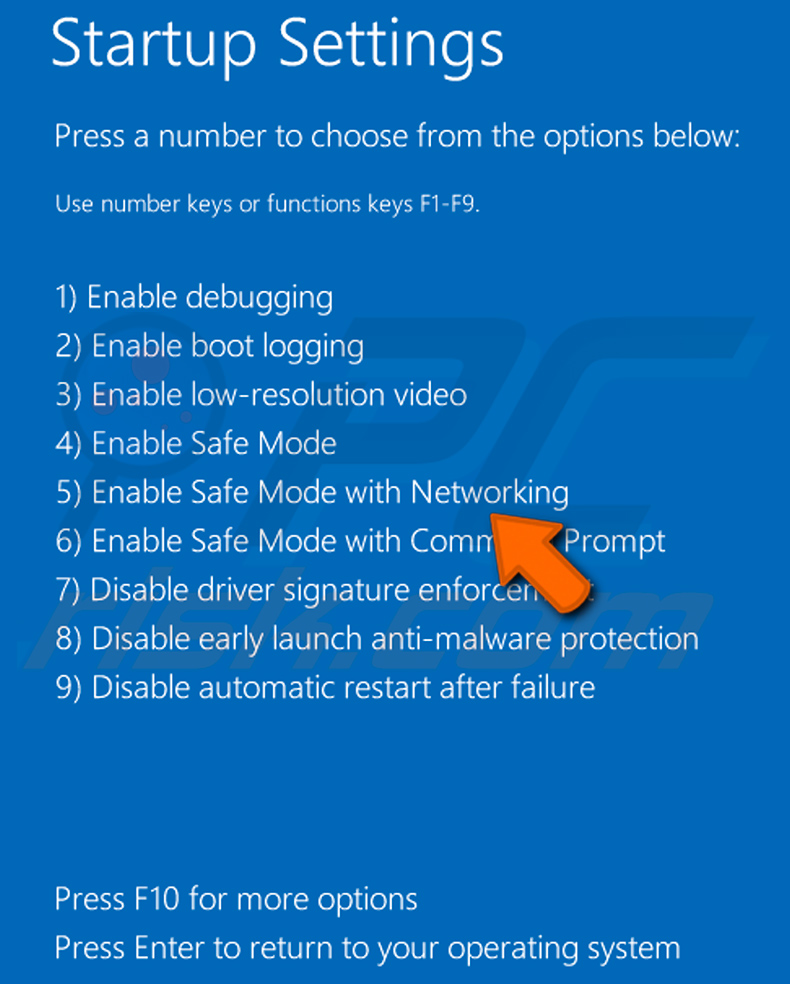

Avvia Windows 8 è in modalità provvisoria con rete: vai alla schermata iniziale di Windows 8, digita Avanzate, nei risultati della ricerca seleziona Impostazioni. Fare clic su Opzioni di avvio avanzate, nella finestra "Impostazioni generali del PC" aperta, selezionare Avvio avanzato.

Fare clic sul pulsante "Riavvia ora". Il computer si riavvierà ora nel "menu Opzioni di avvio avanzate". Fare clic sul pulsante "Risoluzione dei problemi", quindi fare clic sul pulsante "Opzioni avanzate". Nella schermata delle opzioni avanzate, fai clic su "Impostazioni di avvio".

Fare clic sul pulsante "Riavvia". Il tuo PC si riavvierà nella schermata Impostazioni di avvio. Premi F5 per avviare in modalità provvisoria con rete.

Video che mostra come avviare Windows 8 in "modalità provvisoria con rete":

Windows 10: Fare clic sul logo di Windows e selezionare l'icona di alimentazione. Nel menu aperto cliccare "Riavvia il sistema" tenendo premuto il tasto "Shift" sulla tastiera. Nella finestra "scegliere un'opzione", fare clic sul "Risoluzione dei problemi", successivamente selezionare "Opzioni avanzate".

Nel menu delle opzioni avanzate selezionare "Impostazioni di avvio" e fare clic sul pulsante "Riavvia". Nella finestra successiva è necessario fare clic sul pulsante "F5" sulla tastiera. Ciò riavvia il sistema operativo in modalità provvisoria con rete.

ideo che mostra come avviare Windows 10 in "Modalità provvisoria con rete":

Estrai l'archivio scaricato ed esegui il file Autoruns.exe.

Estrai l'archivio scaricato ed esegui il file Autoruns.exe.

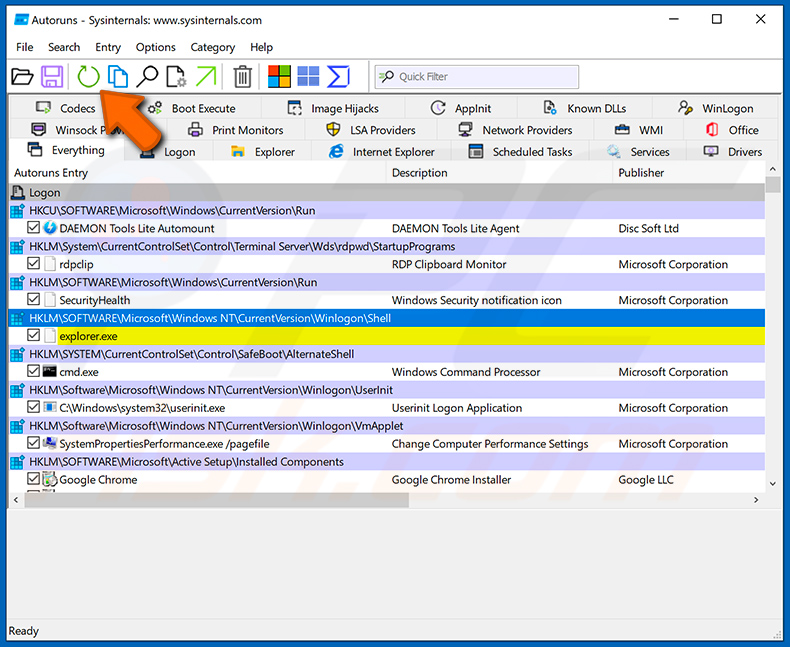

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

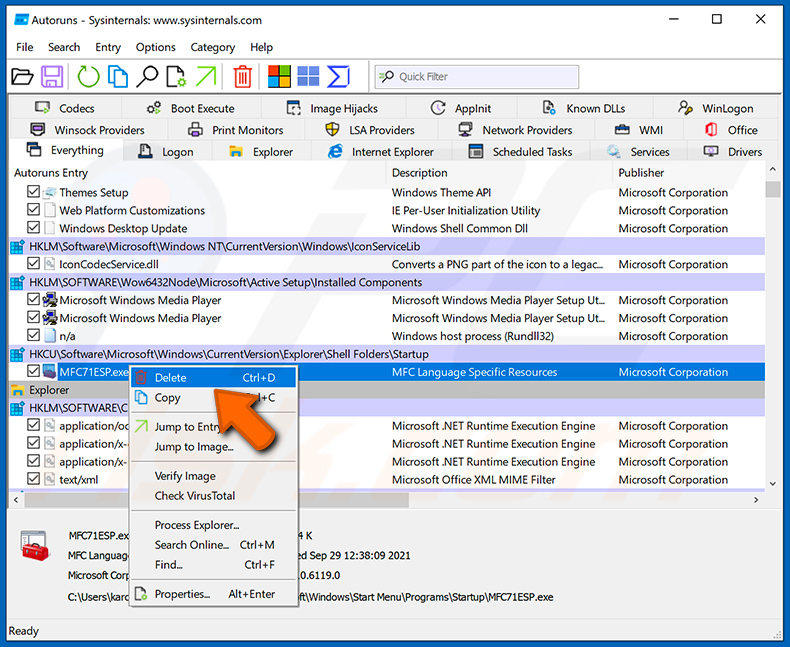

Controlla l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Controlla l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Dovresti scrivere per intero percorso e nome. Nota che alcuni malware nascondono i loro nomi di processo sotto nomi di processo legittimi di Windows. In questa fase è molto importante evitare di rimuovere i file di sistema.

Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e scegliere "Elimina"

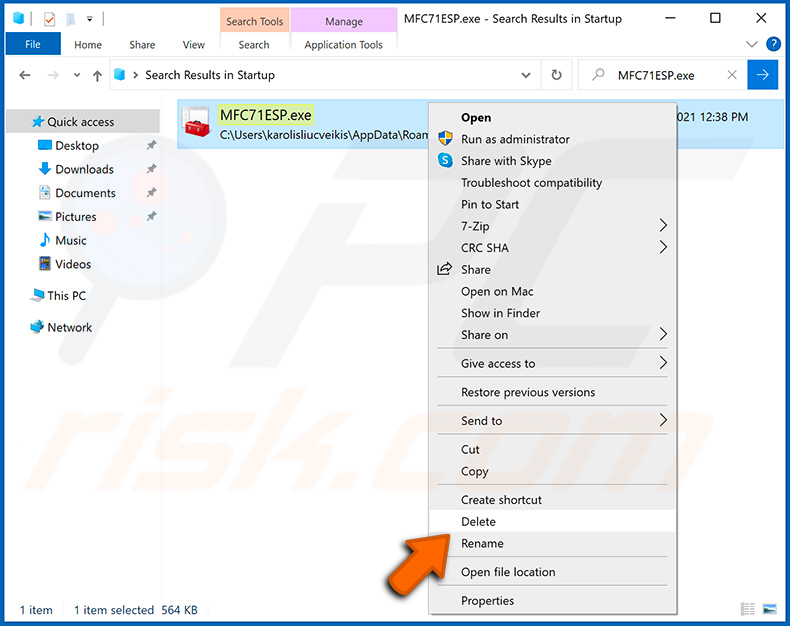

Dopo aver rimosso il malware tramite l'applicazione Autoruns (questo garantisce che il malware non verrà eseguito automaticamente all'avvio successivo del sistema), dovresti cercare ogni file appartenente al malware sul tuo computer. Assicurati di abilitare i file e le cartelle nascoste prima di procedere. Se trovi dei file del malware assicurati di rimuoverli.

Riavvia il computer in modalità normale. Seguendo questi passaggi dovresti essere in grado di rimuovere eventuali malware dal tuo computer. Nota che la rimozione manuale delle minacce richiede competenze informatiche avanzate, si consiglia di lasciare la rimozione del malware a programmi antivirus e antimalware.

Questi passaggi potrebbero non funzionare con infezioni malware avanzate. Come sempre è meglio evitare di essere infettati che cercare di rimuovere il malware in seguito. Per proteggere il computer, assicurati di installare gli aggiornamenti del sistema operativo più recenti e utilizzare un software antivirus.

Per essere sicuro che il tuo computer sia privo di infezioni da malware, ti consigliamo di scannerizzarlo con Combo Cleaner Antivirus per Windows.

Domande Frequenti (FAQ)

Ho scaricato e installato un browser Web Tor trojanizzato, devo formattare il mio dispositivo di archiviazione per eliminarlo?

No, questo browser può essere rimosso utilizzando un software antivirus o manualmente.

Quali sono i maggiori problemi che un malware può causare?

Ogni malware può essere progettato per rubare informazioni sensibili (ad es. dettagli della carta di credito, informazioni di accesso, numeri di previdenza sociale, ecc.), crittografare file, estrarre criptovaluta, aggiungere computer a botnet, iniettare malware aggiuntivo e altro ancora.

Qual è lo scopo di un browser Tor trojanizzato?

Questo browser inietta vari contenuti e diversi script nelle pagine aperte con esso. Gli script iniettati possono modificare le pagine visitate. I siti Web modificati possono essere utilizzati per rubare dettagli su moduli, aggiungere o nascondere contenuti, mostrare messaggi falsi e altro ancora. È noto che questo browser trojan viene utilizzato principalmente per rubare criptovaluta (scambiando portafogli crittografici).

Come ho installato un browser Web Tor trojanizzato?

Un browser Tor trojanizzato è promosso su torpoect[.]org e tor-browser[.]org (e possibilmente altre) pagine. Quelle pagine sono promosse su vari forum russi. Gli utenti lo installano dopo aver utilizzato un programma di installazione scaricato da quelle pagine.

Combo Cleaner mi proteggerà dai malware?

Sì, Combo Cleaner è in grado di rilevare e rimuovere quasi tutti i malware conosciuti. Il malware di fascia alta di solito si nasconde in profondità nel sistema operativo. Pertanto, i computer devono essere scansionati utilizzando una scansione completa per rimuovere malware di fascia alta.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione