Evita di infettare il tuo dispositivo con email truffe come "Bank Payment Copy"

TruffaConosciuto anche come: Bank Payment Copy spam

Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Che tipo di email truffa è "Bank Payment Copy"?

"Bank Payment Copy email virus" si riferisce a una campagna di spam che diffonde malware. Questo termine definisce un'operazione su vasta scala durante la quale vengono inviate migliaia di email ingannevoli/truffe.

Le lettere distribuite attraverso questa operazione - richiedono ai destinatari di rivedere il pagamento loro effettuato e confermarlo. Quando viene aperto, l'allegato e-mail che presumibilmente contiene la copia del pagamento bancario avvia il download/l'installazione di NanoCore RAT (Trojan di accesso remoto).

Il malware di questo tipo è progettato per consentire l'accesso remoto e il controllo sui dispositivi infetti.

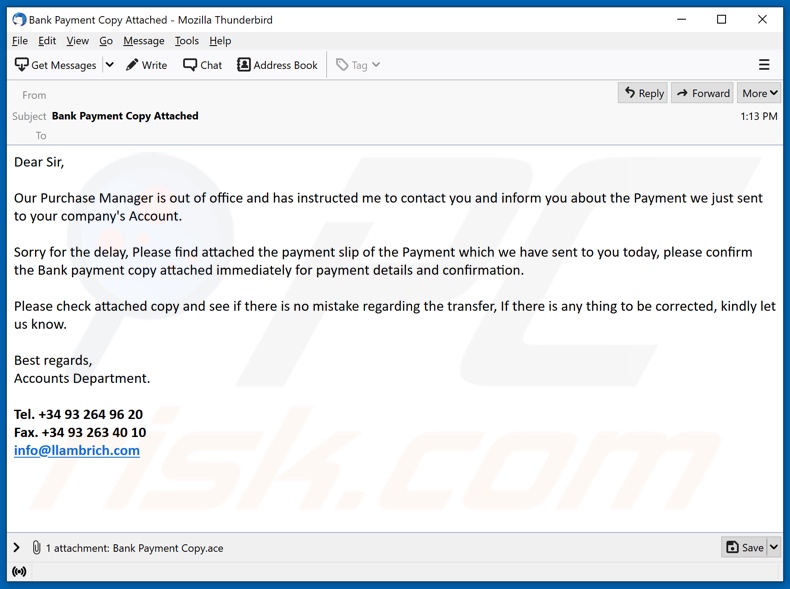

Panoramica dell'email "Bank Payment Copy"

L'email truffa con l'oggetto/titolo "Bank Payment Copy Attached" afferma che il responsabile acquisti del mittente è attualmente fuori sede e gli ha ordinato di contattare il destinatario. Le e-mail informano quindi che un pagamento è stato inviato all'account aziendale dei destinatari.

Gli viene chiesto di rivedere la falsa copia del pagamento bancario e confermare la ricezione. Inoltre, in caso di errori, le lettere richiedono di avvisare il mittente.

Una volta aperto l'allegato, la catena di infezione del trojan NanoCore viene avviata. Come accennato nell'introduzione, NanoCore RAT può consentire ai criminali informatici di accedere e controllare le macchine infette. I trojan di accesso remoto possono avere un'ampia varietà di funzionalità dannose.

Questo malware può avere un certo livello di controllo su hardware, software e contenuto archiviato o accessibile tramite il dispositivo compromesso. Questi trojan possono ottenere dati scaricandoli dal sistema o utilizzando capacità di spionaggio, ad esempio catturando schermate, registrando sequenze di tasti (keylogging) e/o audio/video tramite microfoni e telecamere.

Inoltre, i programmi dannosi possono estrarre informazioni dai browser e da altre applicazioni installate. I dati di interesse includono: attività di navigazione, cookie Internet, indirizzi IP, dati personali, credenziali di accesso all'account/alla piattaforma (es. ID, indirizzi e-mail, nomi utente, password) e dati finanziari (es. coordinate bancarie, carta di credito numeri, ecc.).

Causare infezioni a catena è un'altra caratteristica comune dei RAT. Quindi, questo software può essere utilizzato per scaricare/installare ulteriori trojan, ransomware, minatori di criptovalute, e altri malware. Per riassumere, affidandosi alle e-mail truffa "Copia pagamento bancario", gli utenti possono sperimentare infezioni del sistema, gravi problemi di privacy, perdite finanziarie e persino furto di identità.

Se è noto o sospettato che NanoCore RAT (o altro malware) abbia già infettato il sistema, è necessario utilizzare un antivirus per rimuoverlo immediatamente.

| Nome | Bank Payment Copy spam |

| Tipo di minaccia | Trojan, virus per il furto di password, malware bancario, spyware. |

| Avviso malevolo | Le e-mail truffa affermano di contenere una copia del pagamento bancario. |

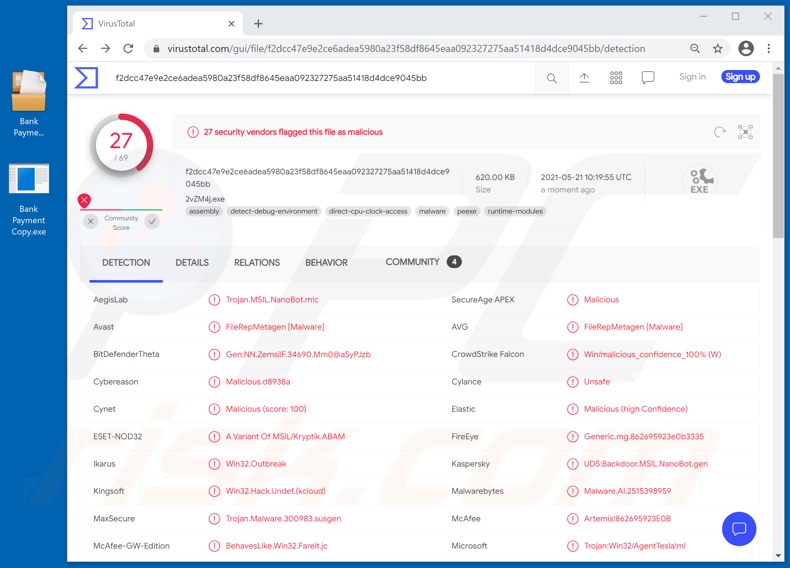

| Allegati | Bonifico Bancario Copy.exe (il nome del file può variare) |

| Nomi rilevati | Avast (Win32:PWSX-gen [Trj]), ESET-NOD32 (una variante di MSIL/Kryptik.ABAM), Fortinet (Malicious_Behavior.SB), Kaspersky (UDS:Backdoor.MSIL.NanoBot.gen), Microsoft (Trojan: Win32/AgentTesla!ml), Elenco completo dei rilevamenti (VirusTotal) |

| Sintomi | I trojan sono progettati per infiltrarsi di nascosto nel computer della vittima e rimanere in silenzio, quindi nessun sintomo particolare è chiaramente visibile su una macchina infetta. |

| App installate | NanoCore |

| Metodi distributivi | Allegati email infetti, pubblicità online dannose, ingegneria sociale, "crack" del software. |

| Danni | Password rubate e informazioni bancarie, furto di identità, computer della vittima aggiunto a una botnet. |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Esempi di campagne spam

"NOTICE OF ACCOUNT CLOSURE FOR AUDIT", "SGBM Email Virus", "OCEANIC PROJECTS Email Virus", e "International Air & Sea Freight Forwarder" sono alcuni esempi di campagne di spam che proliferano malware.

Le email distribuite attraverso queste operazioni su larga scala sono in genere mascherate da "ufficiali", "urgenti", "prioritarie", "importanti" e simili. Le lettere possono anche essere presentate come messaggi di aziende legittime, società, istituzioni, organizzazioni o entità diverse.

Oltre alla distribuzione di software dannoso, vengono utilizzate anche campagne di spam per distribuitre phishing ed altre truffe. A causa della diffusione della posta ingannevole, si consiglia vivamente di prestare attenzione con le e-mail in arrivo.

Come ha fatto "Bank Payment Copy email virus" ad infettare il mio computer?

Le campagne di spam diffondono malware tramite file infetti distribuiti attraverso di esse. I file virulenti possono essere allegati e/o collegati all'interno delle email.

Questi file possono essere in vari formati, ad esempio archivi (ZIP, RAR, ecc.), eseguibili (.exe, .run, ecc.), documenti Microsoft Office e PDF, JavaScript e così via. Quando i file vengono eseguiti, eseguiti o aperti in altro modo, viene avviata la catena di infezione. Ad esempio, i documenti di Microsoft Office infettano i sistemi tramite l'esecuzione di comandi macro dannosi.

Questo processo inizia nel momento in cui un documento viene aperto, nelle versioni di Microsoft Office rilasciate prima del 2010. Le versioni successive hanno la modalità "Vista protetta" che impedisce l'esecuzione automatica delle macro. Invece, gli utenti possono abilitare manualmente la modifica/il contenuto (ad esempio, i comandi macro) e vengono avvisati dei potenziali rischi.

Come evitare l'installazione di malware?

Le email sospette e irrilevanti non devono essere aperte, in particolare eventuali allegati o collegamenti in esse presenti. Si consiglia di utilizzare le versioni di Microsoft Office rilasciate dopo il 2010.

Tuttavia, le campagne di spam non vengono utilizzate esclusivamente nella proliferazione del malware. I programmi dannosi sono anche comunemente distribuiti tramite canali di download dubbi (ad esempio, siti Web di hosting di file non ufficiali e gratuiti, reti di condivisione peer-to-peer, ecc.), strumenti di attivazione illegale ("cracking") e falsi aggiornamenti.

Pertanto, si consiglia di eseguire download solo da fonti ufficiali e verificate. Inoltre, tutti i programmi devono essere attivati e aggiornati con strumenti/funzioni forniti da sviluppatori legittimi.

È fondamentale disporre di un affidabile antivirus/antispyware installato e aggiornato. Inoltre, questo software deve essere utilizzato per eseguire scansioni regolari del sistema e rimuovere minacce e problemi rilevati.

Se hai già aperto l'allegato "Virus email Bank Payment Copy", ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

Testo presentato nella lettera email truffa "Bank Payment Copy":

Subject: Bank Payment Copy Attached

Dear Sir,

Our Purchase Manager is out of office and has instructed me to contact you and inform you about the Payment we just sent to your company's Account.

Sorry for the delay, Please find attached the payment slip of the Payment which we have sent to you today, please confirm the Bank payment copy attached immediately for payment details and confirmation.

Please check attached copy and see if there is no mistake regarding the transfer, If there is any thing to be corrected,, kindly let us know.

Best regards,

Accounts Department.

Tel. +34 93 264 96 20

Fax. +34 93 263 40 10

info@llambrich.com

Screenshot dei rilevamenti di VirusTotal dell'allegato dannoso distribuito tramite la campagna di spam "Bank Payment Copy" (nome file "Bank Payment Copy.exe"):

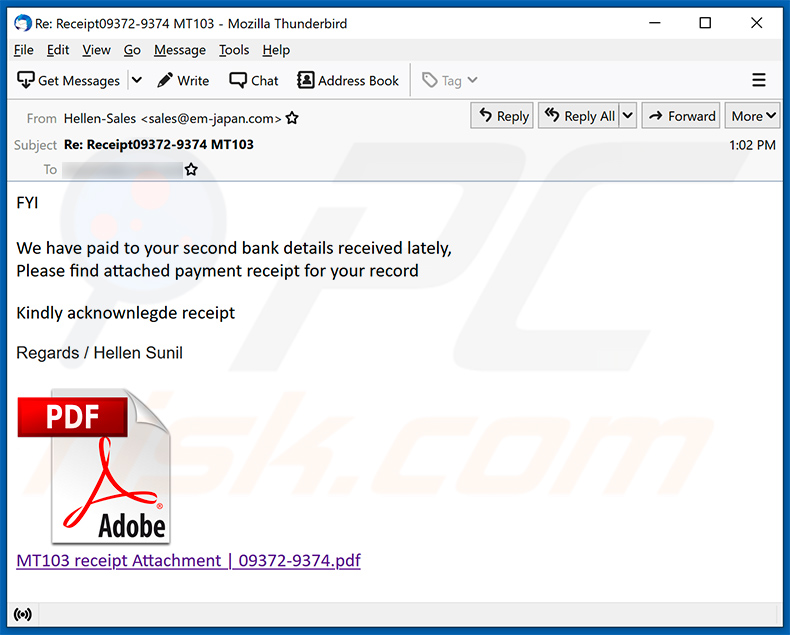

Un esempio di email di spam a tema di pagamenti bancari che promuove un sito Web di phishing:

Testo presentato all'interno:

Subject: Re: Receipt09372-9374 MT103

FYI

We have paid to your second bank details received lately,

Please find attached payment receipt for your recordKindly acknownlegde receipt

Regards / Hellen Sunil

MT103 receipt Attachment | 09372-9374.pdf

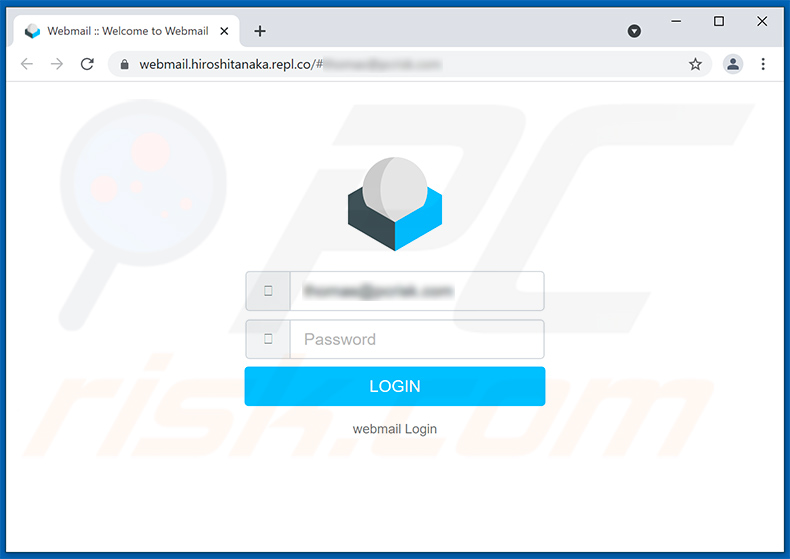

Screenshot del sito di phishing promosso:

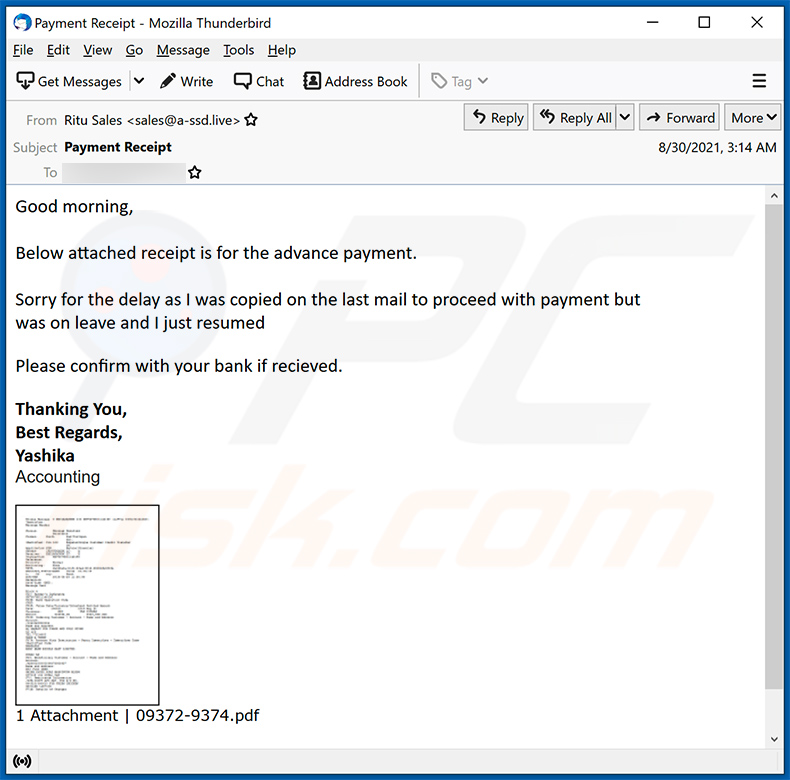

Un altro esempio di email di spam a tema pagamenti bancari utilizzata per promuovere un sito identico:

Testo presentato all'interno:

Subject: Payment Receipt

Good morning,

Below attached receipt is for the advance payment.

Sorry for the delay as I was copied on the last mail to proceed with payment but

was on leave and I just resumedPlease confirm with your bank if recieved.

Thanking You,

Best Regards,

Yashika

Accounting

1 Attachment | 09372-9374.pdf

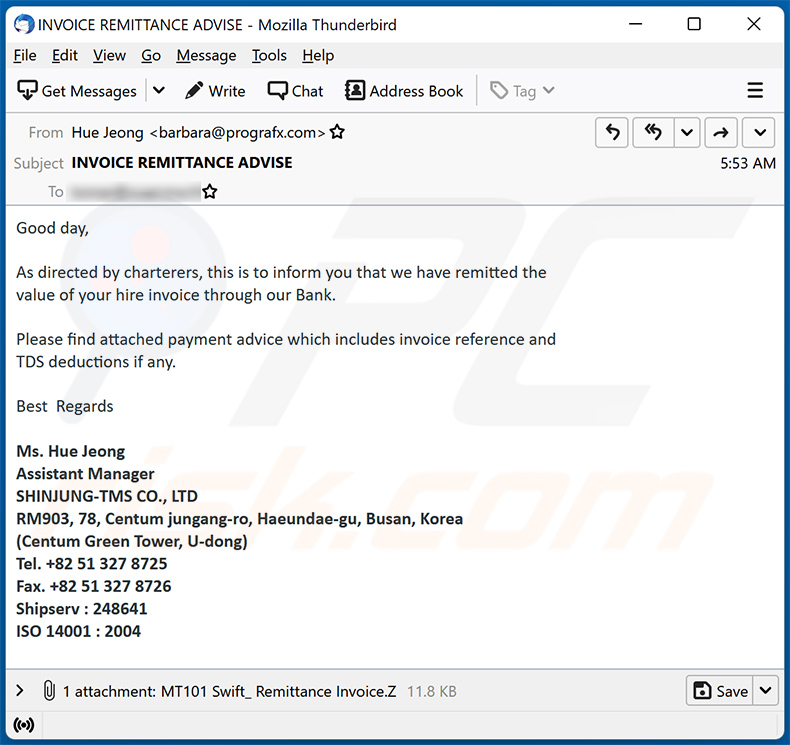

Un esempio di email spam a tema pagamenti bancari utilizzata per diffondere FormBook trojan:

Testo presentato all'interno:

Subject: INVOICE REMITTANCE ADVISE

Good day,As directed by charterers, this is to inform you that we have remitted the

value of your hire invoice through our Bank.Please find attached payment advice which includes invoice reference and

TDS deductions if any.

- Regards

Ms. Hue Jeong

Assistant Manager

SHINJUNG-TMS CO., LTD

RM903, 78, Centum jungang-ro, Haeundae-gu, Busan, Korea

(Centum Green Tower, U-dong)

Tel. +82 51 327 8725

Fax. +82 51 327 8726

Shipserv : 248641

ISO 14001 : 2004

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è Bank Payment Copy spam?

- Tipologie di email dannose.

- Come individuare un'email dannosa?

- Cosa fare se si è vittima di una truffa via email?

Tipologie di email dannose:

![]() Phishing Email

Phishing Email

Più comunemente, i criminali informatici utilizzano email ingannevoli per indurre gli utenti di Internet a divulgare le proprie informazioni private sensibili, ad esempio le informazioni di accesso a vari servizi online, account email o informazioni bancarie online.

Tali attacchi sono chiamati phishing. In un attacco di phishing, i criminali informatici di solito inviano un messaggio e-mail con il logo di un servizio popolare (ad esempio Microsoft, DHL, Amazon, Netflix), creano urgenza (indirizzo di spedizione errato, password scaduta, ecc.) e inseriscono un collegamento che sperano le loro potenziali vittime cliccheranno.

Dopo aver fatto clic sul collegamento presentato in tale messaggio di posta elettronica, le vittime vengono reindirizzate a un sito Web falso che sembra identico o estremamente simile a quello originale. Alle vittime viene quindi chiesto di inserire la password, i dettagli della carta di credito o altre informazioni rubate dai criminali informatici.

![]() Email con Allegati Pericolosi

Email con Allegati Pericolosi

Un altro popolare vettore di attacco è la posta indesiderata con allegati dannosi che infettano i computer degli utenti con malware. Gli allegati dannosi di solito contengono trojan in grado di rubare password, informazioni bancarie e altre informazioni sensibili.

In tali attacchi, l'obiettivo principale dei criminali informatici è indurre le loro potenziali vittime ad aprire un allegato di posta elettronica infetto. Per raggiungere questo obiettivo, i messaggi di posta elettronica di solito parlano di fatture, fax o messaggi vocali ricevuti di recente.

Se una potenziale vittima cade nell'esca e apre l'allegato, i suoi computer vengono infettati e i criminali informatici possono raccogliere molte informazioni sensibili.

Sebbene sia un metodo più complicato per rubare informazioni personali (filtri antispam e programmi antivirus di solito rilevano tali tentativi), in caso di successo, i criminali informatici possono ottenere una gamma molto più ampia di dati e possono raccogliere informazioni per un lungo periodo di tempo.

![]() Sextortion Email

Sextortion Email

Questo è un particolare tipo di phishing. In questo caso, gli utenti ricevono un'email in cui si afferma che un criminale informatico potrebbe accedere alla webcam della potenziale vittima e ha una registrazione video della propria masturbazione.

Per eliminare il video, alle vittime viene chiesto di pagare un riscatto (di solito utilizzando Bitcoin o un'altra criptovaluta). Tuttavia, tutte queste affermazioni sono false: gli utenti che ricevono tali email dovrebbero ignorarle ed eliminarle.

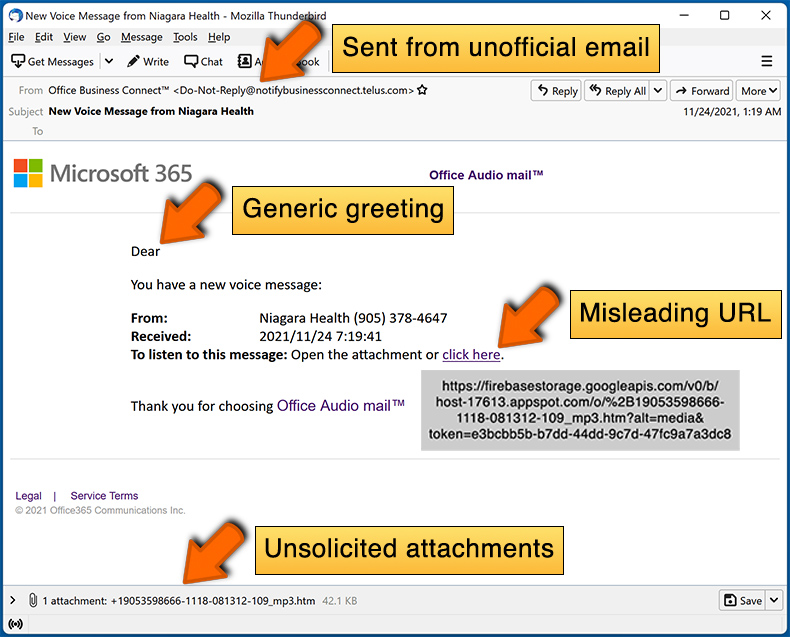

Come individuare un'email dannosa?

I criminali informatici cercano sempre di più di rendere credibili ed affidabili le loro email; ecco alcune cose a cui dovresti porre attenzione quando cerchi di individuare un'email di phishing:

- Controlla l'indirizzo email del mittente ("da"): passa il mouse sull'indirizzo "da" e controlla se è legittimo. Ad esempio, se hai ricevuto un'email da Microsoft, assicurati di controllare se l'indirizzo email è @microsoft.com e non qualcosa di sospetto come @m1crosoft.com, @microsfot.com, @account-security-noreply.com, ecc.

- Controlla i saluti generici: se il messaggio di saluto nell'email è "Gentile utente", "Gentile @tuoemail.com", "Gentile cliente stimato", ciò dovrebbe destare sospetti. Più comunemente, le aziende ti chiamano per nome. La mancanza di queste informazioni potrebbe segnalare un tentativo di phishing.

- Controlla i collegamenti nell'email: passa il mouse sul collegamento presentato nell'email, se il collegamento che appare sembra sospetto, non fare clic su di esso. Ad esempio, se hai ricevuto un'email da Microsoft e il link nell'email mostra che andrà a firebasestorage.googleapis.com/v0... non dovresti fidarti. È meglio non fare clic su alcun collegamento nelle email, ma visitare il sito Web dell'azienda che ti ha inviato l'email.

- Non fidarti ciecamente degli allegati delle email: più comunemente, le aziende legittime ti chiederanno di accedere al loro sito Web e di visualizzare eventuali documenti sul sito; se hai ricevuto un'email con un allegato, è una buona idea scansionarla con un'applicazione antivirus. Gli allegati email infetti sono un vettore di attacco comune utilizzato dai criminali informatici.

Per ridurre al minimo il rischio di aprire email di phishing e di email dannose, ti consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

Esempi di email spam:

Cosa fare se si è vittima di una truffa via email?

- Se hai fatto clic su un collegamento in un'email di phishing e hai inserito la password, assicurati di modificare la password il prima possibile. Di solito, i criminali informatici raccolgono credenziali rubate e poi le vendono ad altri gruppi che le utilizzano per scopi dannosi. Se cambi la tua password in modo tempestivo, c'è la possibilità che i criminali non abbiano abbastanza tempo per fare danni.

- Se hai inserito i dati della tua carta di credito, contatta la tua banca il prima possibile e spiega la situazione. Ci sono buone probabilità che tu debba cancellare la tua carta di credito compromessa e ottenerne una nuova.

- Se noti segni di furto di identità, contatta immediatamente la Federal Trade Commission. Questa istituzione raccoglierà informazioni sulla tua situazione e creerà un piano di recupero personale.

- Se hai aperto un allegato dannoso, probabilmente il tuo computer è infetto, dovresti scansionarlo con un'applicazione antivirus affidabile. A questo scopo, consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

- Aiuta altri utenti di Internet - segnala le email di phishing ad: Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Domande Frequenti (FAQ)

Perché ho ricevuto questa email?

I criminali informatici inviano email spam in enormi campagne. Pertanto, migliaia di utenti ricevono le stesse lettere; questa mail non è personale.

Ho fornito le mie informazioni personali quando sono stato ingannato da un'e-mail di spam, cosa devo fare?

Se hai inserito le credenziali dell'account, modifica le password di tutti gli account potenzialmente esposti senza indugio. E se hai divulgato altre informazioni private (ad es. dettagli della carta d'identità, numeri di carta di credito, ecc.) - contatta immediatamente le autorità competenti.

Ho letto un'email spam ma non ho aperto l'allegato, il mio computer è infetto?

No, l'apertura/lettura di un'email non avvierà alcuna catena di infezione del sistema. I processi di download/installazione di malware vengono avviati all'avvio quando si aprono/cliccano gli allegati o i collegamenti presenti in queste lettere.

Ho scaricato e aperto un file allegato a un'e-mail di spam, il mio computer è infetto?

L'eventuale attivazione di un'infezione potrebbe dipendere dal formato del file aperto. Se era un eseguibile (.exe, .run, ecc.) - molto probabilmente sì - il tuo dispositivo era infetto. Tuttavia, avresti potuto evitare un'infezione se si trattasse di un documento (.doc, .xls, .pdf, ecc.). Questi formati potrebbero richiedere un'ulteriore interazione dell'utente (ad esempio, l'abilitazione di comandi macro) per iniziare a scaricare/installare malware.

Combo Cleaner rimuoverà le infezioni malware presenti negli allegati email?

Sì, Combo Cleaner è in grado di rilevare e rimuovere praticamente tutte le infezioni malware conosciute. Va sottolineato che eseguire una scansione completa del sistema è fondamentale, poiché i programmi dannosi in genere si nascondono in profondità all'interno dei sistemi.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione