Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Cos'è "Maersk Email Virus"?

"Maersk Email Virus" è classificata come una campagna di spam e una truffa. Come la maggior parte delle campagne di spam di questo tipo, i criminali informatici (truffatori) la usano per infettare i computer delle persone. Per ottenere ciò, allegano un file dannoso (o includono un collegamento a un sito Web che conduce ad esso) e sperano che qualcuno lo apra.

In questo caso, "Maersk Email Virus" viene utilizzato per distribuire un programma dannoso chiamato Pony. Questa campagna spam (email) è una tipica truffa di cui non ci si dovrebbe fidare. Ancora più importante, il collegamento al sito Web incluso non deve essere aperto.

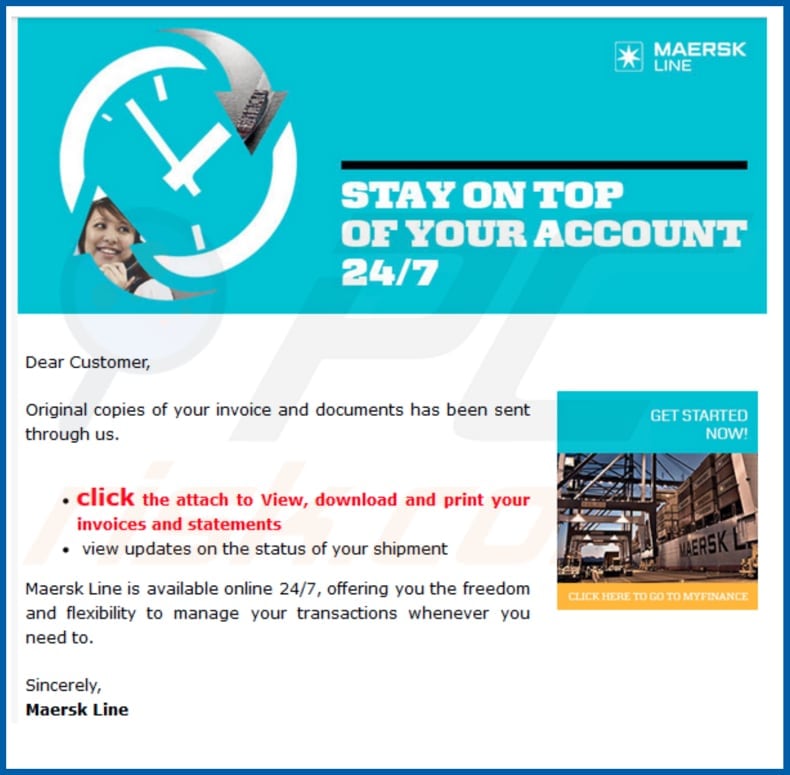

Questa truffa viene presentata come un'e-mail (fattura) di Maersk, un conglomerato commerciale danese. Afferma che una fattura e documenti sono pronti e chiede ai destinatari di controllarli facendo clic sul collegamento "fare clic sull'allegato per visualizzare, scaricare e stampare le fatture e gli estratti conto". Nota che Maersk non ha nulla a che fare con questo.

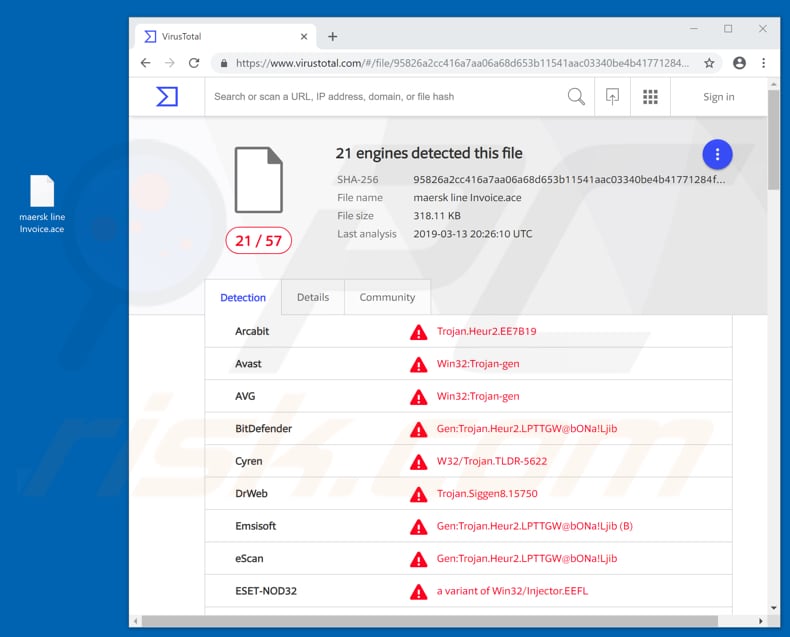

I truffatori spesso si travestono usando nomi di aziende famose. Se cliccato, il collegamento attiverà il download del file compresso "maersk line fattura.ace". Questo file scaricherà e installerà Pony, un programma dannoso che ruba i dati personali.

Registra informazioni come login e password e quindi invia i dettagli a un server remoto controllato dai criminali informatici. Usano queste informazioni per accedere ai conti bancari. Pertanto, l'installazione di questo programma può portare a perdite finanziarie. Per evitare ciò, ti consigliamo vivamente di ignorare l'e-mail "Maersk Email Virus" e altre e-mail simili.

| Nome | Maersk spam |

| tipo di minaccia | Trojan, virus per il furto di password, malware bancario, spyware |

| Sintomi | I trojan sono progettati per infiltrarsi di nascosto nel computer della vittima e rimanere in silenzio, quindi nessun sintomo particolare è chiaramente visibile su una macchina infetta. |

| Metodi distributivi | Allegati email infetti, pubblicità online dannose, ingegneria sociale, crack di software. |

| Danni | Informazioni bancarie rubate, password, furto di identità, computer della vittima aggiunto a una botnet. |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Campagne di spam simili sono "Confirm Bank Account Email Virus", "Paychex Email Virus", e "DSKD Email Virus". Questi sono solo alcuni esempi di molte truffe simili. Tutti sono proliferati per infettare i computer con programmi dannosi. Il pony è una delle tante possibili infezioni.

Queste email possono essere utilizzate anche per infettare i computer con altri virus ad alto rischio come Adwind, TrickBot, FormBook, LokiBot, e così via. I criminali informatici generalmente li usano per rubare informazioni sensibili che possono essere utilizzate per generare entrate. Ciò può causare perdite finanziarie e altri problemi.

In che modo "Maersk Email Virus" ha infettato il mio computer?

In questo caso, Pony infetta i computer quando si fa clic sul collegamento "fai clic sull'allegato per visualizzare, scaricare e stampare fatture ed estratti conto" e viene aperto il file "maersk line fattura.ace" scaricato. Non può essere installato senza prima fare clic sul collegamento di cui sopra.

Lo stesso vale per altre campagne di spam: contengono allegati dannosi che devono prima essere aperti. In genere, i criminali informatici allegano documenti Microsoft Office o PDF, file JavaScript, eseguibili (file .exe) o archivi (ZIP, RAR e così via). Non possono causare infezioni se rimangono aperti.

Come evitare l'installazione di malware?

Non aprire allegati o collegamenti inclusi in e-mail irrilevanti ricevute da indirizzi sospetti e sconosciuti. Queste e-mail sono generalmente presentate come legittime (e ufficiali), tuttavia non possono essere considerate attendibili. Inoltre, non scaricare software da siti Web non ufficiali o utilizzare reti peer-to-peer (client torrent, eMule o altri strumenti simili), downloader di terze parti, ecc.

Scarica da siti Web ufficiali e utilizza collegamenti diretti. Il software (o i sistemi operativi) non devono essere attivati utilizzando strumenti di "cracking" di terze parti. Questi consentono alle persone di aggirare illegalmente le attivazioni a pagamento, tuttavia vengono utilizzati dai criminali informatici per causare infezioni al computer. Avere installato e abilitato un software anti-spyware o antivirus affidabile.

Questi strumenti prevengono le infezioni del computer da malware o altre minacce. Se hai già aperto l'allegato "Maersk Email Virus", ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

Testo presentato nel messaggio email "Maersk Email Virus":

Subject: Maersk line Invoice

Dear Customer,

Original copies of your invoice and documents has been sent through us.

click the attach to View, download and print your invoices and statements

view updates on the status of your shipment

Maersk Line is available online 24/7, offering you the freedom and flexibility to manage your transactions whenever you need to.Sincerely,

Maersk Line

Allegato dannoso distribuito tramite la campagna di spam "Maersk Email Virus":

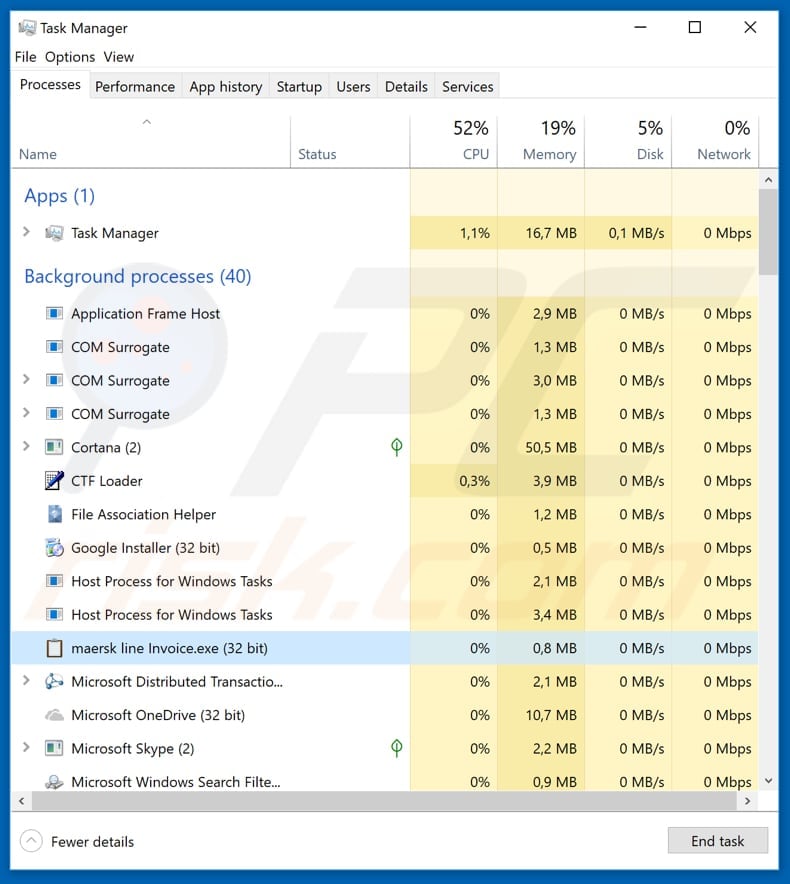

Screenshot di un processo Pony dannoso in esecuzione in Task Manager sotto il nome "maersk line Invoice.exe (32-bit)":

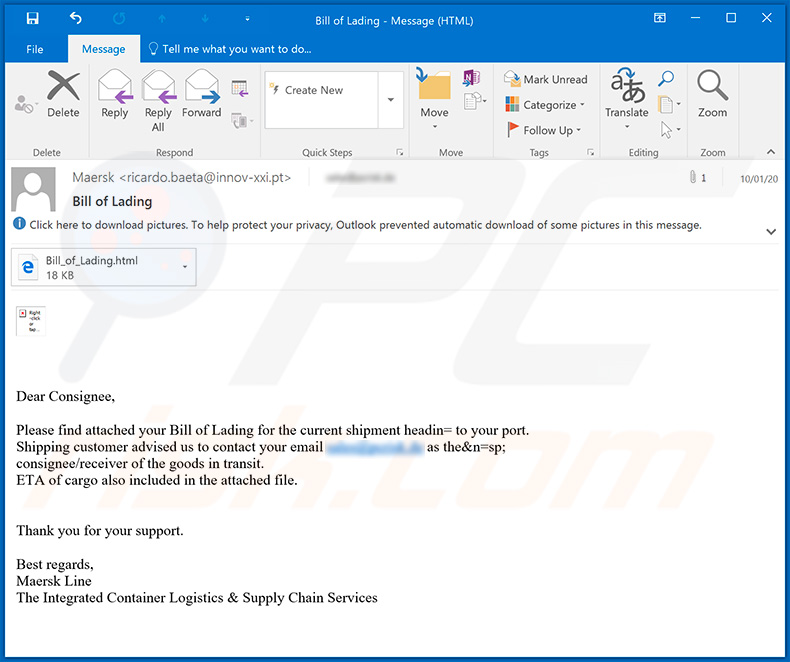

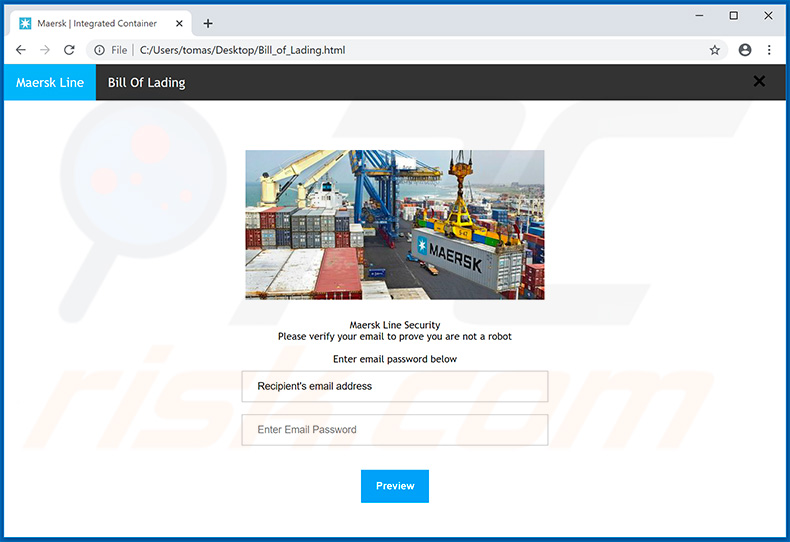

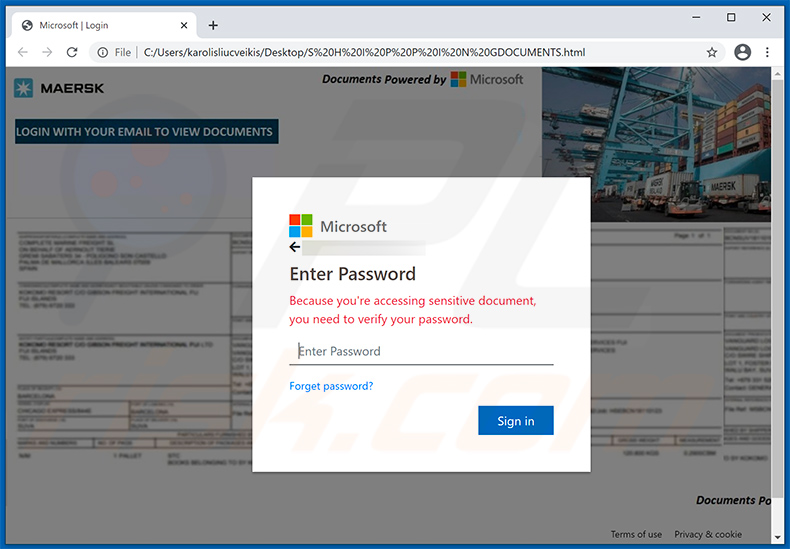

Un'altra variante della campagna di spam e-mail "Maersk" utilizzata per scopi di phishing: i truffatori tentano di indurre l'utente a inserire le credenziali del proprio account (nel file HTML allegato) per dimostrare che non è un "robot". Le credenziali immesse vengono quindi salvate in un server remoto:

Testo presentato all'interno di questa email:

Subject: Bill of Lading

Dear Consignee,

Please find attached your Bill of Lading for the current shipment headin= to your port.

Shipping customer advised us to contact your email ********* as the&n=sp;

consignee/receiver of the goods in transit.

ETA of cargo also included in the attached file.

Thank you for your support.

Best regards,

Maersk Line

The Integrated Container Logistics & Supply Chain Services

Screenshot dell'allegato HTML ("Bill_of_Lading.html"):

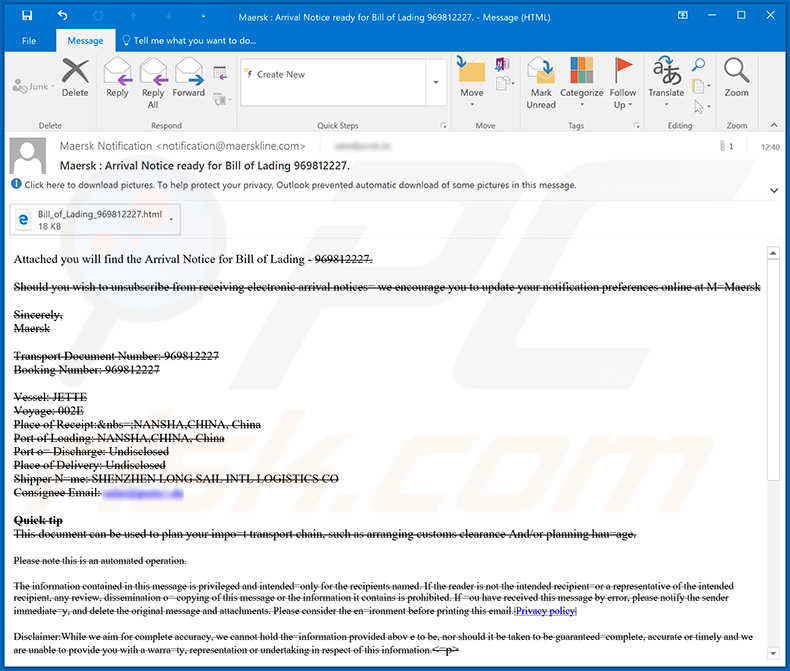

Un'altra variante dell'email spam Maersk utilizzata per il phishing:

Testo presentato all'interno di questa e-mail:

Subject: Maersk : Arrival Notice ready for Bill of Lading 969812227.

Attached you will find the Arrival Notice for Bill of Lading - 969812227.

Should you wish to unsubscribe from receiving electronic arrival notices= we encourage you to update your notification preferences online at M=Maersk

Sincerely,

Maersk

Transport Document Number: 969812227

Booking Number: 969812227Vessel: JETTE

Voyage: 002E

Place of Receipt:&nbs=;NANSHA,CHINA, China

Port of Loading: NANSHA,CHINA, China

Port o= Discharge: Undisclosed

Place of Delivery: Undisclosed

Shipper N=me: SHENZHEN LONG SAIL INTL LOGISTICS CO

Consignee Email: -

Quick tip

This document can be used to plan your impo=t transport chain, such as arranging customs clearance And/or planning hau=age.

Please note this is an automated operation.

The information contained in this message is privileged and intended=only for the recipients named. If the reader is not the intended recipient=or a representative of the intended recipient, any review, dissemination o= copying of this message or the information it contains is prohibited. If =ou have received this message by error, please notify the sender immediate=y, and delete the original message and attachments. Please consider the en=ironment before printing this email.|Privacy policy|

Disclaimer:While we aim for complete accuracy, we cannot hold the=information provided abov e to be, nor should it be taken to be guaranteed=complete, accurate or timely and we are unable to provide you with a warra=ty, representation or undertaking in respect of this information.

_______

©Maersk A/S

All Rights Reserved

_______

The information contained in this message is privileged and intended on=y for the recipients named. If the reader is not a representative of the i=tended recipient, any review, dissemination or copying of this message or =he information it contains is prohibited. If you have received this messag= in error, please immediately notify the sender, and delete the original m=ssage and attachments.Maersk will as part of our communication=and interaction with you collect and process your personal data. You can r=ad more about Maersk’s collection and processing of your personal da=a and your rights as a data subject in our privacy policy

Please consider the environment before printing this email.

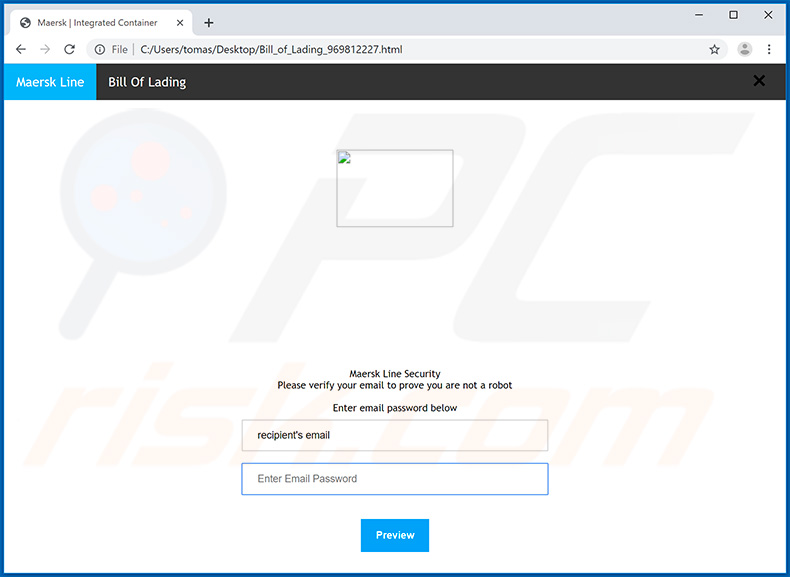

Screenshot del file html allegato ("Bill_of_Lading_969812227.html"):

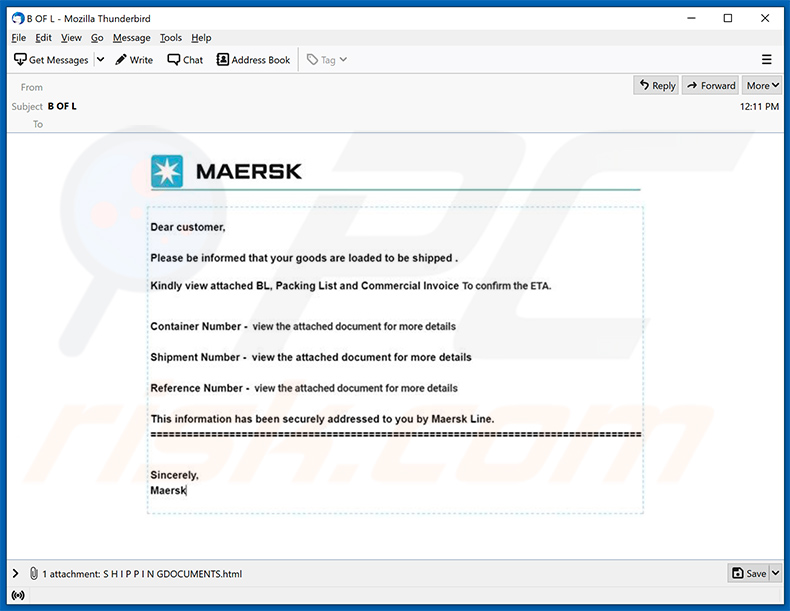

Un altro esempio di email di spam a tema Maersk che prolifera un file HTML utilizzato per scopi di phishing:

Testo presentato all'interno:

Subject: B OF L

MAERSK

Dear customer,

Please be informed that your goods are loaded to be shipped.

Kindly view attached BL, Packing List and Commercial Invoice To confirm the ETA.

Container Number - view the attached document for more detailsShipment Number - view the attached document for more details

Reference Number - view the attached document for more details

This information has been securely addressed to you by Maersk Line.

====

Sincerely,

Maersk

Screenshot del file HTML allegato ("S H I P P I N GDOCUMENTS.html"):

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è Maersk spam?

- Tipologie di email dannose.

- Come individuare un'email dannosa?

- Cosa fare se si è vittima di una truffa via email?

Tipologie di email dannose:

![]() Phishing Email

Phishing Email

Più comunemente, i criminali informatici utilizzano email ingannevoli per indurre gli utenti di Internet a divulgare le proprie informazioni private sensibili, ad esempio le informazioni di accesso a vari servizi online, account email o informazioni bancarie online.

Tali attacchi sono chiamati phishing. In un attacco di phishing, i criminali informatici di solito inviano un messaggio e-mail con il logo di un servizio popolare (ad esempio Microsoft, DHL, Amazon, Netflix), creano urgenza (indirizzo di spedizione errato, password scaduta, ecc.) e inseriscono un collegamento che sperano le loro potenziali vittime cliccheranno.

Dopo aver fatto clic sul collegamento presentato in tale messaggio di posta elettronica, le vittime vengono reindirizzate a un sito Web falso che sembra identico o estremamente simile a quello originale. Alle vittime viene quindi chiesto di inserire la password, i dettagli della carta di credito o altre informazioni rubate dai criminali informatici.

![]() Email con Allegati Pericolosi

Email con Allegati Pericolosi

Un altro popolare vettore di attacco è la posta indesiderata con allegati dannosi che infettano i computer degli utenti con malware. Gli allegati dannosi di solito contengono trojan in grado di rubare password, informazioni bancarie e altre informazioni sensibili.

In tali attacchi, l'obiettivo principale dei criminali informatici è indurre le loro potenziali vittime ad aprire un allegato di posta elettronica infetto. Per raggiungere questo obiettivo, i messaggi di posta elettronica di solito parlano di fatture, fax o messaggi vocali ricevuti di recente.

Se una potenziale vittima cade nell'esca e apre l'allegato, i suoi computer vengono infettati e i criminali informatici possono raccogliere molte informazioni sensibili.

Sebbene sia un metodo più complicato per rubare informazioni personali (filtri antispam e programmi antivirus di solito rilevano tali tentativi), in caso di successo, i criminali informatici possono ottenere una gamma molto più ampia di dati e possono raccogliere informazioni per un lungo periodo di tempo.

![]() Sextortion Email

Sextortion Email

Questo è un particolare tipo di phishing. In questo caso, gli utenti ricevono un'email in cui si afferma che un criminale informatico potrebbe accedere alla webcam della potenziale vittima e ha una registrazione video della propria masturbazione.

Per eliminare il video, alle vittime viene chiesto di pagare un riscatto (di solito utilizzando Bitcoin o un'altra criptovaluta). Tuttavia, tutte queste affermazioni sono false: gli utenti che ricevono tali email dovrebbero ignorarle ed eliminarle.

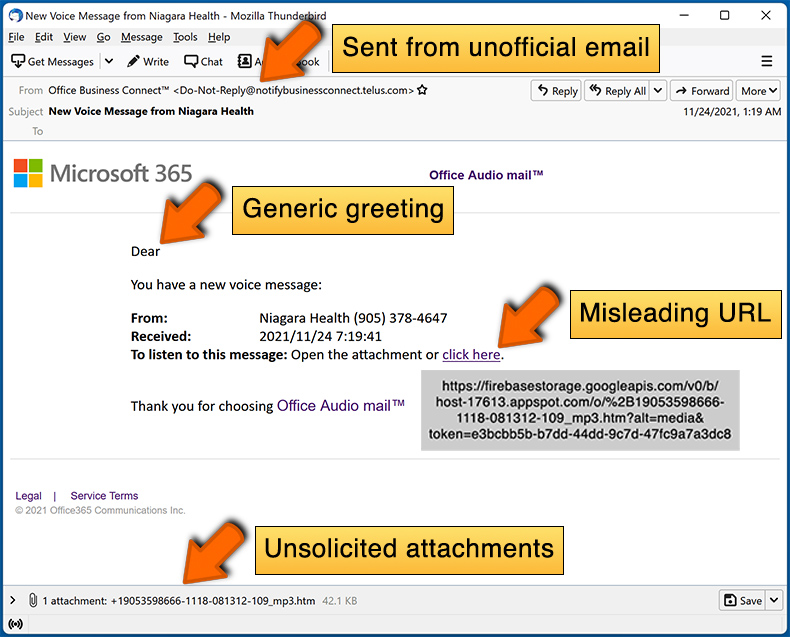

Come individuare un'email dannosa?

I criminali informatici cercano sempre di più di rendere credibili ed affidabili le loro email; ecco alcune cose a cui dovresti porre attenzione quando cerchi di individuare un'email di phishing:

- Controlla l'indirizzo email del mittente ("da"): passa il mouse sull'indirizzo "da" e controlla se è legittimo. Ad esempio, se hai ricevuto un'email da Microsoft, assicurati di controllare se l'indirizzo email è @microsoft.com e non qualcosa di sospetto come @m1crosoft.com, @microsfot.com, @account-security-noreply.com, ecc.

- Controlla i saluti generici: se il messaggio di saluto nell'email è "Gentile utente", "Gentile @tuoemail.com", "Gentile cliente stimato", ciò dovrebbe destare sospetti. Più comunemente, le aziende ti chiamano per nome. La mancanza di queste informazioni potrebbe segnalare un tentativo di phishing.

- Controlla i collegamenti nell'email: passa il mouse sul collegamento presentato nell'email, se il collegamento che appare sembra sospetto, non fare clic su di esso. Ad esempio, se hai ricevuto un'email da Microsoft e il link nell'email mostra che andrà a firebasestorage.googleapis.com/v0... non dovresti fidarti. È meglio non fare clic su alcun collegamento nelle email, ma visitare il sito Web dell'azienda che ti ha inviato l'email.

- Non fidarti ciecamente degli allegati delle email: più comunemente, le aziende legittime ti chiederanno di accedere al loro sito Web e di visualizzare eventuali documenti sul sito; se hai ricevuto un'email con un allegato, è una buona idea scansionarla con un'applicazione antivirus. Gli allegati email infetti sono un vettore di attacco comune utilizzato dai criminali informatici.

Per ridurre al minimo il rischio di aprire email di phishing e di email dannose, ti consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

Esempi di email spam:

Cosa fare se si è vittima di una truffa via email?

- Se hai fatto clic su un collegamento in un'email di phishing e hai inserito la password, assicurati di modificare la password il prima possibile. Di solito, i criminali informatici raccolgono credenziali rubate e poi le vendono ad altri gruppi che le utilizzano per scopi dannosi. Se cambi la tua password in modo tempestivo, c'è la possibilità che i criminali non abbiano abbastanza tempo per fare danni.

- Se hai inserito i dati della tua carta di credito, contatta la tua banca il prima possibile e spiega la situazione. Ci sono buone probabilità che tu debba cancellare la tua carta di credito compromessa e ottenerne una nuova.

- Se noti segni di furto di identità, contatta immediatamente la Federal Trade Commission. Questa istituzione raccoglierà informazioni sulla tua situazione e creerà un piano di recupero personale.

- Se hai aperto un allegato dannoso, probabilmente il tuo computer è infetto, dovresti scansionarlo con un'applicazione antivirus affidabile. A questo scopo, consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

- Aiuta altri utenti di Internet - segnala le email di phishing ad: Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione