Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Cos'è il malware RustyBuer?

RustyBuer è una nuova variante di Buer loader. La principale differenza tra la nuova e la variante originale è che la prima è scritta nel linguaggio di programmazione multi-paradigma Rust mentre l'altra è scritta nel linguaggio di programmazione C. Sia RustyBuer che Buer funzionano come loader (caricatori): infettano i computer con altri malware.

RustyBuer in dettaglio

È probabile che RustyBuer e la versione originale siano scritti in linguaggi diversi perché sviluppando la nuova variante in linguaggio Rust, i criminali informatici gli danno la capacità di eludere i rilevamenti anti-malware che si basano sulle funzionalità del malware scritto in linguaggio C.

RustyBuer ha varie opzioni su come scaricare ed eseguire un payload (installare software dannoso). Alcuni dei campioni di RustyBuer sono stati (o sono ancora) utilizzati per distribuire Cobalt Strike Beacon come payload di secondo livello, il che significa che i criminali informatici potrebbero vendere l'accesso a macchine infette sul dark web, forum di hacker.

È noto che RustyBuer era già abituato a proliferare più di un ransomware. Il ransomware è un tipo di malware che crittografa i dati (blocca i file) e genera un messaggio di richiesta di riscatto con istruzioni su come pagare per la decrittazione dei dati.

Vale la pena ricordare che RustyBuer può controllare le macchine virtuali installate per evitare di essere esaminato dagli analisti di malware. È molto probabile che i criminali informatici dietro RustyBuer continuino a migliorare il loro malware, quindi potrebbe essere più difficile da rilevare da parte dei fornitori di sicurezza.

Per riassumere, è noto che la nuova variante del caricatore Buer era già stata utilizzata per distribuire Cobalt Strike Beacon e più ceppi di ransomware. Sine RustyBuer ha numerose opzioni su come scaricare ed eseguire un payload, questo malware potrebbe essere utilizzato anche per distribuire altri software dannosi.

Altri esempi di malware progettati per distribuire altri software di questo tipo sono BazarLoader, HimeraLoader e AbSent-Loader. È comune che i caricatori siano in grado di eludere il rilevamento, il che consente loro di distribuire malware senza essere rilevati e rimossi dalle soluzioni antivirus installate.

| Nome | RustyBuer loader |

| Tipodi minaccia | Malware loader |

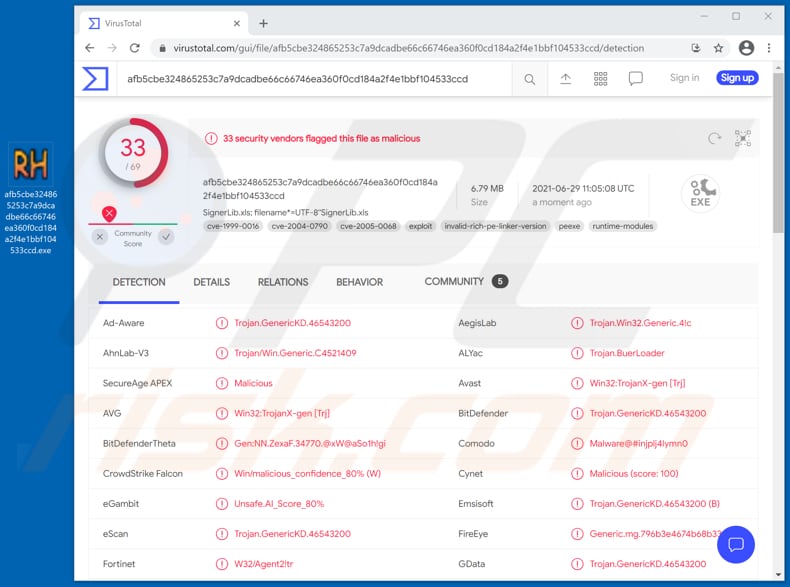

| NNomi rilevati | Avast (Win32:TrojanX-gen [Trj]), BitDefender (Trojan.GenericKD.46543200), Emsisoft (Trojan.GenericKD.46543200 (B)), Kaspersky (HEUR:Trojan.Win32.Agent2.gen), Microsoft (Trojan:Win32/Casdet!rfn), Lista completa (VirusTotal) |

| App installate | Cobalt Strike Beacon, ransomware ed altri malware |

| Sintomi | I caricatori sono progettati per infiltrarsi furtivamente nel computer della vittima e rimanere in silenzio, quindi nessun sintomo particolare è chiaramente visibile su una macchina infetta. |

| Metodi distributivi | Allegati email infetti, pubblicità online dannose, ingegneria sociale, "crack" di software. |

| Danni | Password e dati bancari rubati, furto di identità, computer della vittima aggiunto a una botnet. |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

RustyBuer in generale

Per riassumere, è noto che la nuova variante del caricatore Buer era già stata utilizzata per distribuire Cobalt Strike Beacon e più ceppi di ransomware. Sine RustyBuer ha numerose opzioni su come scaricare ed eseguire un payload, questo malware potrebbe essere utilizzato anche per distribuire altri software dannosi.

Altri esempi di malware progettati per distribuire altri software di questo tipo sono BazarLoader, HimeraLoader, e AbSent-Loader. È comune che i caricatori siano in grado di eludere il rilevamento, il che consente loro di distribuire malware senza essere rilevati e rimossi dalle soluzioni antivirus installate.

In che modo RustyBuer si è infiltrato nel mio computer?

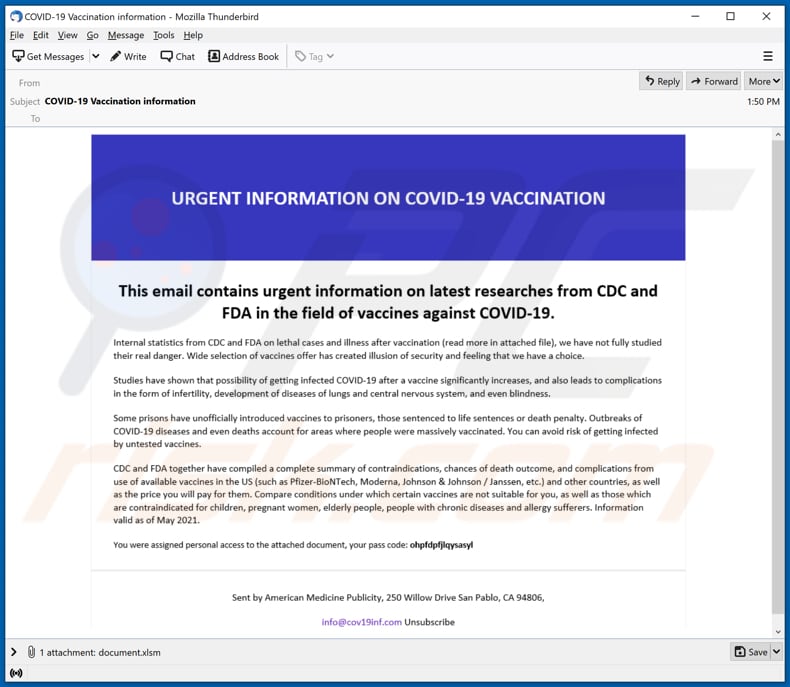

La ricerca mostra che RustyBuer viene distribuito tramite e-mail mascherate da lettere relative alle informazioni sulla vaccinazione COVID-19. Non è la prima volta che i criminali informatici sfruttano la malattia del coronavirus per estrarre informazioni personali, denaro o distribuire software dannoso.

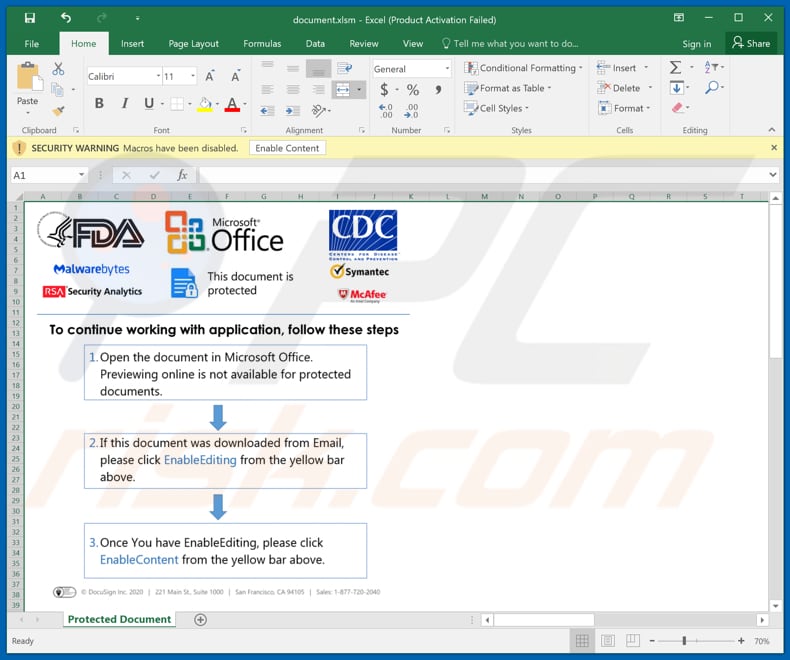

Come scritto in questa particolare e-mail, CDC e FDA hanno compilato un riepilogo completo contenente informazioni relative a controindicazioni, complicazioni che possono essere causate dai vaccini disponibili negli Stati Uniti. Lo scopo principale di questa e-mail è indurre i destinatari ad aprire il documento Microsoft Excel allegato e ad abilitare i comandi macro al suo interno (abilitando la modifica/il contenuto).

Quando gli utenti abilitano le macro nei documenti MS Office dannosi, consentono a quei documenti di avviare la catena di infezioni. È importante ricordare che i documenti dannosi aperti con versioni precedenti di MS Office (rilasciate prima dell'anno 2010) non hanno la modalità "Visualizzazione protetta" - infettano automaticamente i computer.

Vale la pena ricordare che i criminali informatici possono utilizzare documenti PDF, file JavaScript, file eseguibili come EXE, file di archivio come ZIP, RAR e altri file per inviare malware anche tramite e-mail. In genere, mascherano le loro e-mail come lettere importanti e ufficiali di aziende e organizzazioni legittime (ad esempio CDF, FDA).

Come evitare l'installazione di malware?

Software e file devono essere scaricati da siti Web legittimi e tramite collegamenti diretti. Si consiglia di evitare l'utilizzo di reti peer-to-peer, siti Web non ufficiali, downloader di terze parti, siti non ufficiali, installatori di terze parti e altre fonti di questo tipo per scaricare o installare programmi.

Il sistema operativo e installato su di esso devono essere aggiornati e attivati con funzioni o strumenti implementati forniti dai loro sviluppatori ufficiali. È comune che gli strumenti di attivazione non ufficiali ("cracking") e gli aggiornamenti di terze parti abbiano malware nascosto al loro interno. Inoltre, non è legale attivare programmi su licenza con vari strumenti di terze parti.

Gli allegati e i collegamenti ai siti Web nelle e-mail irrilevanti ricevute da mittenti sospetti e sconosciuti non devono essere aperti senza prima esaminarli attentamente. È comune che i criminali informatici utilizzino tali e-mail come strumenti per distribuire il loro malware. Vale la pena ricordare che spesso mascherano le loro e-mail come importanti, ufficiali e così via.

Inoltre, si consiglia di disporre di un software antivirus o antispyware affidabile installato sul sistema operativo ed eseguire regolarmente scansioni antivirus. Se ritieni che il tuo computer sia già infetto, ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

Email contenente il file progettato per installare RustyBuer:

Testo in questa email:

Subject: COVID-19 Vaccination information

URGENT INFORMATION ON COVID-19 VACCINATION

This email contains urgent information on latest researches from CDC and FDA in the field of vaccines against COVID-19.

Internal statistics from CDC and FDA on lethal cases and illness after vaccination (read more in attached file), we have not fully studied their real danger. Wide selection of vaccines offer has created illusion of security and feeling that we have a choice.

Studies have shown that possibility of getting infected COVID-10 after a vaccine significantly increases, and also leads to complications in the form of infertility, development of diseases of lungs and central nervous system, and even blindness.

Some prisons have unofficially introduced vaccines to prisoners, those sentenced to life sentences or death penalty. Outbreaks of COVID-19 diseases and even deaths account for areas where people were massively vaccinated. You can avoid risk of getting infected by untested vaccines.

CDC and FDA together have compiled a complete summary of contraindications, chances of death outcome, and complications from use of available vaccines in the US (such as Pfizer-BioNTech, Moderna, Johnson & Johnson / Janssen, etc.) and other countries, as well as the price you will pay for them. Compare conditions under which certain vaccines are not suitable for you, as well as those which are contraindicated for children, pregnant women, elderly people, people with chronic diseases and allergy sufferers. Information valid as of May 2021.

You were assigned personal access to the attached document, your pass code: ohpfdpfjlqysasyl

Sent by American Medicine Publicity, 250 Willow Drive San Pablo, CA 94806,

info@cov19inf.com Unsubscribe

Allegato dannoso che distribuisce RustyBuer:

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è RustyBuer?

- STEP 1. Rimozione manuale di RustyBuer malware.

- STEP 2. Controlla se il tuo computer è pulito.

Come rimuovere un malware manualmente?

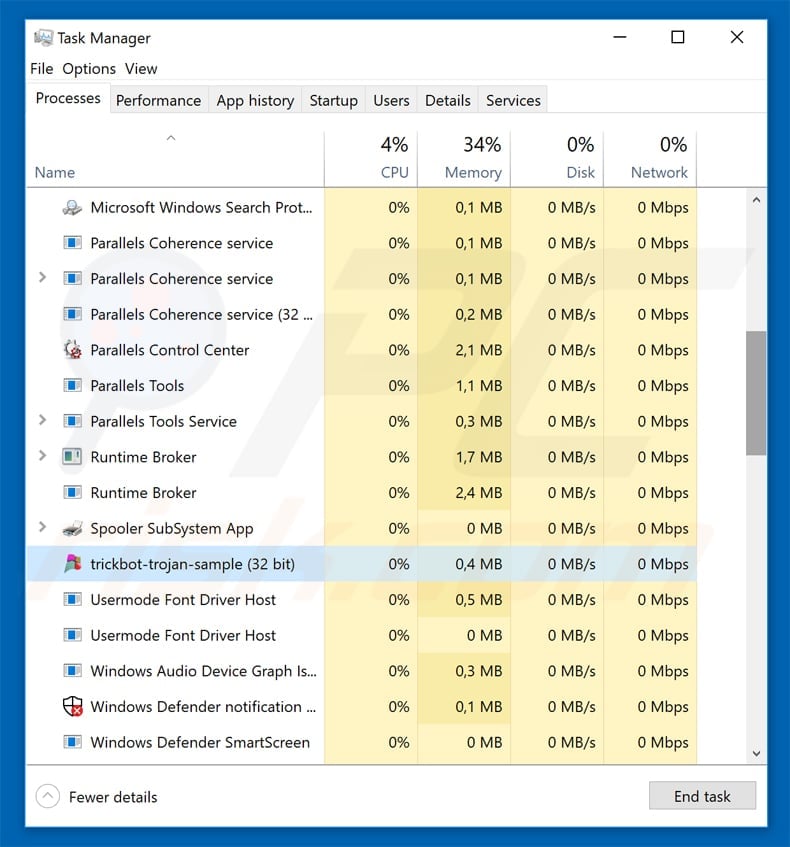

La rimozione manuale del malware è un compito complicato, in genere è meglio lasciare che i programmi antivirus o antimalware lo facciano automaticamente. Per rimuovere questo malware, ti consigliamo di utilizzare Combo Cleaner Antivirus per Windows. Se si desidera rimuovere manualmente il malware, il primo passo è identificare il nome del malware che si sta tentando di rimuovere. Ecco un esempio di un programma sospetto in esecuzione sul computer dell'utente:

Se hai controllato l'elenco dei programmi in esecuzione sul tuo computer, ad esempio utilizzando task manager e identificato un programma che sembra sospetto, devi continuare con questi passaggi:

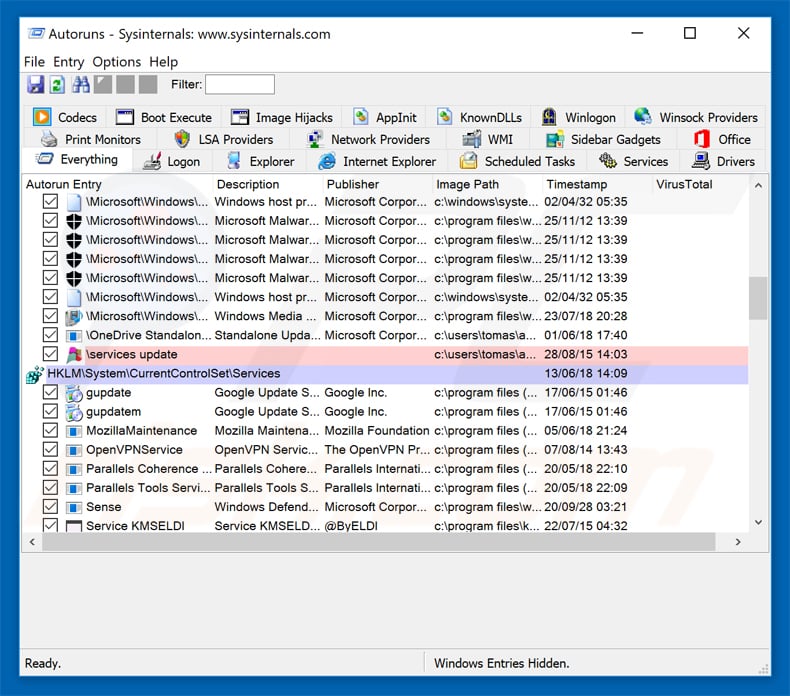

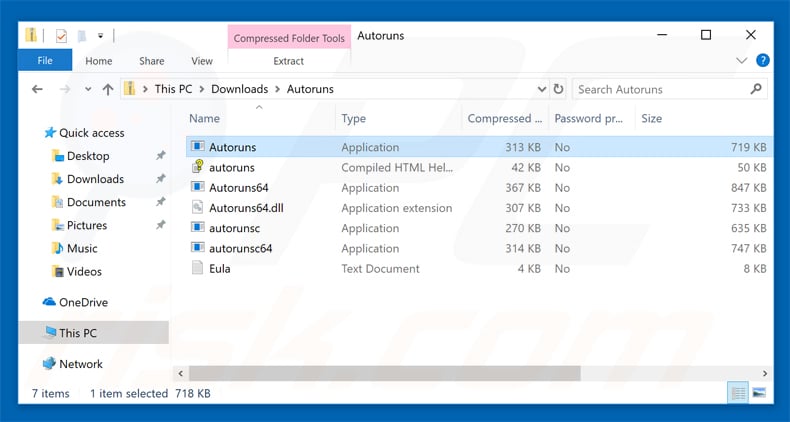

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

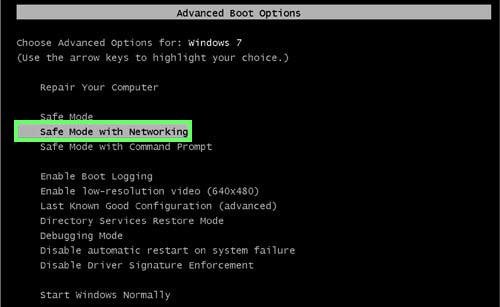

Riavvia il tuo computer in modalità provvisoria:

Riavvia il tuo computer in modalità provvisoria:

Windows XP e Windows 7: Avvia il tuo computer in modalità provvisoria. Fare clic su Start, fare clic su Arresta, fare clic su Riavvia, fare clic su OK. Durante la procedura di avvio del computer, premere più volte il tasto F8 sulla tastiera finché non viene visualizzato il menu Opzione avanzata di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in "modalità provvisoria con rete":

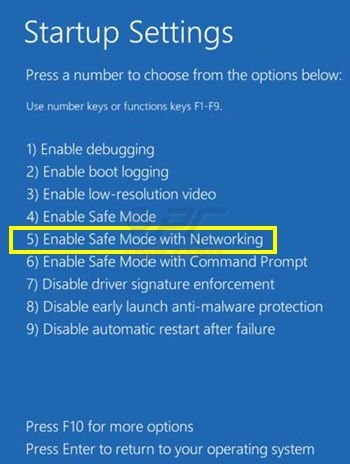

Windows 8: Vai alla schermata di avvio di Windows 8, digita Avanzato, nei risultati della ricerca selezionare Impostazioni. Fare clic su Opzioni di avvio avanzate, nella finestra "Impostazioni generali del PC", selezionare Avvio. Fare clic sul pulsante "Riavvia ora". Il vostro computer ora riavvierà. in "Opzioni del menu di avvio avanzate." Fai clic sul pulsante "Risoluzione dei problemi", quindi fare clic sul pulsante "Opzioni avanzate". Nella schermata delle opzioni avanzate, fare clic su "Impostazioni di avvio". Fai clic sul pulsante "Restart". Il PC si riavvia nella schermata Impostazioni di avvio. Premere "F5" per l'avvio in modalità provvisoria con rete.

Video che mostra come avviare Windows 8 in "modalità provvisoria con rete":

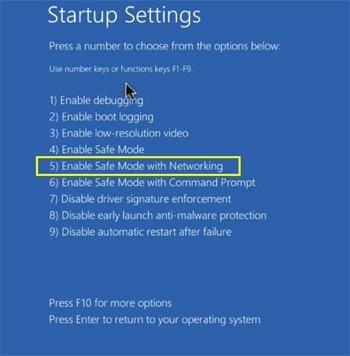

Windows 10: Fare clic sul logo di Windows e selezionare l'icona di alimentazione. Nel menu aperto cliccare "Riavvia il sistema" tenendo premuto il tasto "Shift" sulla tastiera. Nella finestra "scegliere un'opzione", fare clic sul "Risoluzione dei problemi", successivamente selezionare "Opzioni avanzate". Nel menu delle opzioni avanzate selezionare "Impostazioni di avvio" e fare clic sul pulsante "Riavvia". Nella finestra successiva è necessario fare clic sul pulsante "F5" sulla tastiera. Ciò riavvia il sistema operativo in modalità provvisoria con rete.

Video che mostra come avviare Windows 10 in "Modalità provvisoria con rete":

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

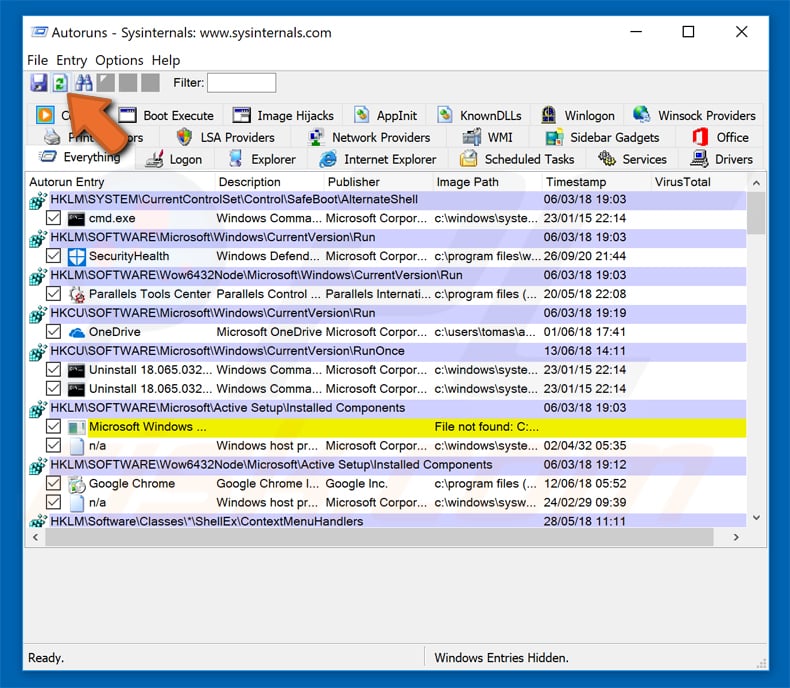

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

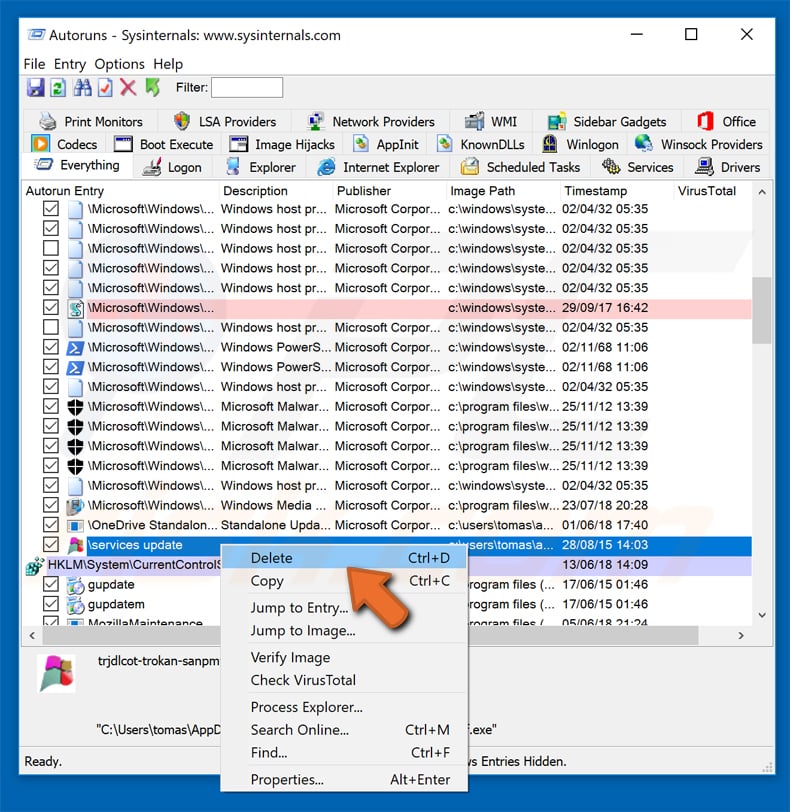

Dovresti scrivere per intero percorso e nome. Nota che alcuni malware nascondono i loro nomi di processo sotto nomi di processo legittimi di Windows. In questa fase è molto importante evitare di rimuovere i file di sistema. Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e scegliere "Elimina"

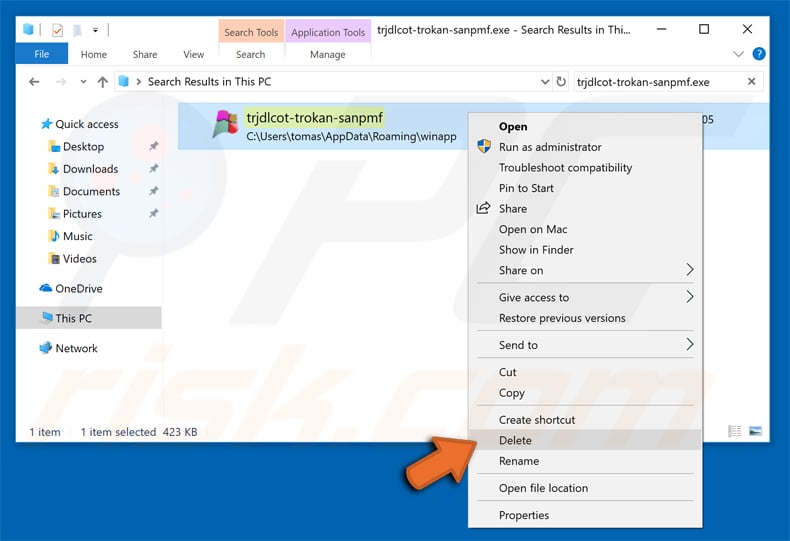

Dopo aver rimosso il malware tramite l'applicazione Autoruns (questo garantisce che il malware non verrà eseguito automaticamente all'avvio successivo del sistema), dovresti cercare ogni file appartenente al malware sul tuo computer. Assicurati di abilitare i file e le cartelle nascoste prima di procedere. Se trovi dei file del malware assicurati di rimuoverli.

Riavvia il computer in modalità normale. Seguendo questi passaggi dovresti essere in grado di rimuovere eventuali malware dal tuo computer. Nota che la rimozione manuale delle minacce richiede competenze informatiche avanzate, si consiglia di lasciare la rimozione del malware a programmi antivirus e antimalware. Questi passaggi potrebbero non funzionare con infezioni malware avanzate. Come sempre è meglio evitare di essere infettati che cercare di rimuovere il malware in seguito. Per proteggere il computer, assicurati di installare gli aggiornamenti del sistema operativo più recenti e utilizzare un software antivirus.

Per essere sicuri che il tuo computer sia privo di infezioni da malware, ti consigliamo di scannerizzarlo con Combo Cleaner Antivirus per Windows.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione