Non fidarti della truffa Il tuo cloud storage è stato compromesso

TruffaConosciuto anche come: possibili infezioni da malware

Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Your cloud storage was compromised, guida alla rimozione della truffa via email

Cos'è l'email truffa Your cloud storage was compromised email scam?

In genere, i truffatori dietro le email truffa di sextortion affermano di avere immagini o video compromettenti del destinatario e richiedono un pagamento per non pubblicare tali immagini o video. Nella maggior parte dei casi, i truffatori affermano di aver utilizzato la webcam del destinatario per ottenere materiale compromettente. Lo scopo principale di tali truffe è indurre il destinatario a credere che materiale compromettente verrà inviato ad altre persone (ad esempio familiari, amici, colleghi) o pubblicato su Internet se non paga il riscatto.

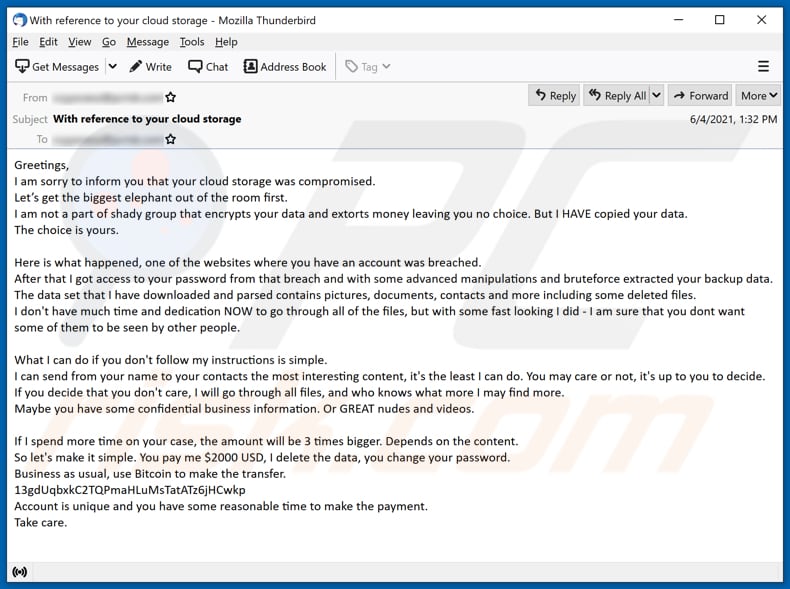

I truffatori dietro questa particolare truffa di sextortion affermano che l'archiviazione cloud del destinatario è stata compromessa e tutti i dati memorizzati su di essa sono stati copiati. Affermano inoltre che i dati copiati contengono immagini, documenti, contatti e altri dati, inclusi i file eliminati. Il loro obiettivo principale è indurre il destinatario a credere che tutti i dati saranno condivisi con terze parti se non trasferisce $ 2000 in Bitcoin all'indirizzo del portafoglio BTC fornito. Inoltre, i truffatori affermano che il pagamento deve essere effettuato il prima possibile perché il destinatario dovrà pagare tre volte di più dopo un po' di tempo. È importante ricordare che i truffatori possono includere le vere password dei destinatari nelle loro e-mail di sextortion per indurre il destinatario a credere che un computer sia stato violato. È comune che le password incluse siano vecchie. I truffatori li ottengono dai forum degli hacker o da altri luoghi su Internet in cui i criminali informatici pubblicano informazioni rilasciate dopo una violazione dei dati. Se la password inclusa non è vecchia, dovrebbe essere cambiata il prima possibile. In caso contrario, alcuni account potrebbero essere rubati. Un altro dettaglio importante sulle truffe di sextortion è che i truffatori possono utilizzare tecniche di spoofing per falsificare l'indirizzo del mittente. Di solito, fanno coincidere gli indirizzi del mittente e del destinatario per indurre il destinatario a pensare che l'account di posta elettronica sia stato violato.

| Nome | Your cloud storage was compromised email scam |

| Tipo di minaccia | Phishing, truffa, ingegneria sociale, frode |

| Falsi proclami | Lo spazio di archiviazione cloud del destinatario è stato compromesso |

| Ammontare del riscatto | $2000 in Bitcoin |

| Indirizzo Cryptowallet dei criminali | 13gdUqbxkC2TQPmaHLuMsTatATz6jHCwkp |

| Sintomi | Acquisti online non autorizzati, password account online modificate, furto di identità, accesso illegale al computer. |

| Metodi distributivi | Email ingannevoli, annunci pop-up online non autorizzati, tecniche di avvelenamento da motori di ricerca, domini con errori di ortografia. |

| Danni | Perdita di informazioni private sensibili, perdita di denaro, furto di identità. |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Altri esempi di truffe di sextortion sono "This Is Not A Formal Email Scam", "I Have To Share Bad News With You", "I Monitored Your Device On The Net For A Long Time". Di norma, questi truffatori cercano di ingannare i destinatari ignari facendoli pagare per foto o video inesistenti (per indurre i destinatari a chiamare il loro bluff). È importante ricordare che la posta elettronica può essere utilizzata come canale per distribuire software dannoso. Un paio di esempi di email dannose sono "Contract Agreement Email Virus" e "Order Confirmation Email Virus".

In che modo le campagne di spam infettano i computer?

Di norma, le e-mail utilizzate per inviare malware contengono file (allegati) o collegamenti dannosi. Nella maggior parte dei casi, i criminali informatici dietro queste e-mail fingono di essere aziende, organizzazioni o altre entità legittime (utilizzano i loro loghi, nomi, indirizzi reali, ecc.). Il loro obiettivo principale è indurre i destinatari a scaricare e aprire un file dannoso. Ad esempio, un documento Microsoft Office dannoso, file JavaScript, ZIP, RAR o un altro file di archivio, documenti PDF, EXE o un altro file eseguibile. Di solito, gli utenti infettano i computer dopo aver aperto un file dannoso. Tuttavia, i documenti dannosi aperti con Microsoft Office 2010 (e versioni più recenti) non installano malware a meno che gli utenti non abilitino i comandi delle macro (modifica/contenuto). Se aperti con versioni precedenti di MS Office, quei documenti installano automaticamente malware perché non hanno la modalità "Visualizzazione protetta".

Come evitare l'installazione di malware?

Si consiglia vivamente di non aprire file (allegati) o collegamenti a siti Web in e-mail non pertinenti. Soprattutto quando tali e-mail vengono inviate da mittenti sospetti e sconosciuti. È importante ricordare che le e-mail dannose sono mascherate da lettere ufficiali di società legittime. Inoltre, file e software devono essere scaricati dalle pagine ufficiali e tramite collegamenti per il download diretto. Non è sicuro utilizzare canali discutibili come pagine non ufficiali, downloader di terze parti, reti peer-to-peer, ecc., Per scaricare file o programmi. Un'altra cosa importante è aggiornare e attivare correttamente il software. Deve essere fatto utilizzando funzioni o strumenti implementati forniti dagli sviluppatori ufficiali. È molto comune che strumenti di terze parti non ufficiali siano dannosi (progettati per installare malware). Inoltre, non è legale utilizzare strumenti di "cracking" per attivare software o utilizzare software compromesso ("cracking"). Inoltre, è consigliabile eseguire regolarmente la scansione di un computer alla ricerca di minacce e farlo utilizzando un antivirus affidabile o un software anti-spyware. Se hai già aperto allegati dannosi, ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

Il testo presentato nel tuo spazio di archiviazione cloud è stato compromesso e-mail truffa:

Subject: With reference to your cloud storage

Greetings,

I am sorry to inform you that your cloud storage was compromised.

Let’s get the biggest elephant out of the room first.

I am not a part of shady group that encrypts your data and extorts money leaving you no choice. But I HAVE copied your data.

The choice is yours.Here is what happened, one of the websites where you have an account was breached.

After that I got access to your password from that breach and with some advanced manipulations and bruteforce extracted your backup data.

The data set that I have downloaded and parsed contains pictures, documents, contacts and more including some deleted files.

I don't have much time and dedication NOW to go through all of the files, but with some fast looking I did - I am sure that you dont want some of them to be seen by other people.What I can do if you don't follow my instructions is simple.

I can send from your name to your contacts the most interesting content, it's the least I can do. You may care or not, it's up to you to decide.

If you decide that you don't care, I will go through all files, and who knows what more I may find more.

Maybe you have some confidential business information. Or GREAT nudes and videos.If I spend more time on your case, the amount will be 3 times bigger. Depends on the content.

So let's make it simple. You pay me $2000 USD, I delete the data, you change your password.

Business as usual, use Bitcoin to make the transfer.

13gdUqbxkC2TQPmaHLuMsTatATz6jHCwkp

Account is unique and you have some reasonable time to make the payment.

Take care.

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è Your cloud storage was compromised email scam?

- STEP 1. Rimozione manuale di possibili infezioni da malware.

- STEP 2. Controlla se il tuo computer è pulito.

Come rimuovere un malware manualmente?

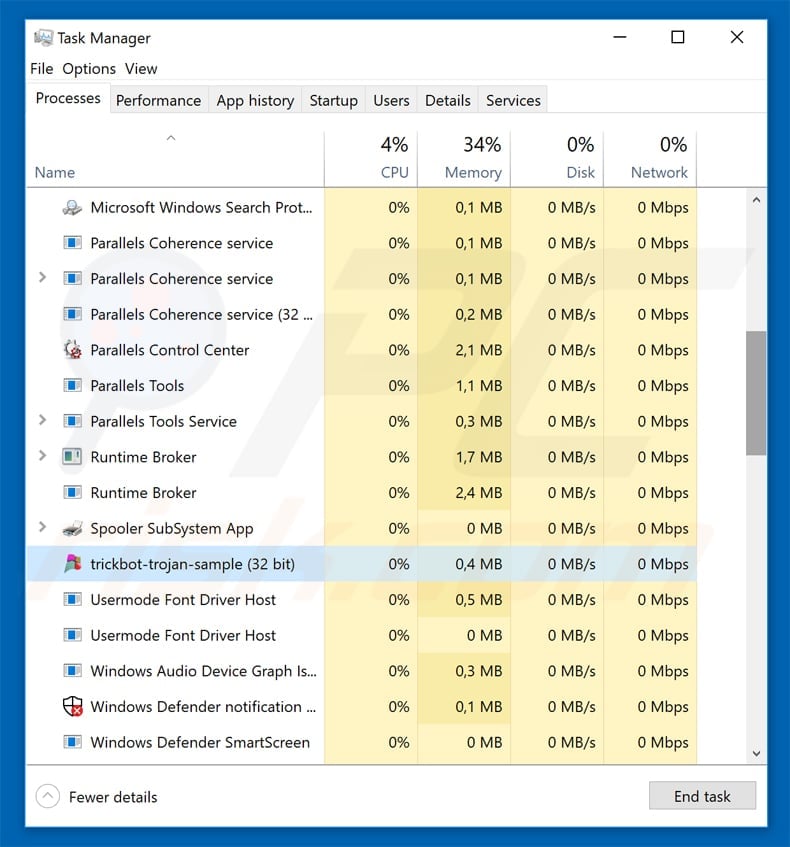

La rimozione manuale del malware è un compito complicato, in genere è meglio lasciare che i programmi antivirus o antimalware lo facciano automaticamente. Per rimuovere questo malware, ti consigliamo di utilizzare Combo Cleaner Antivirus per Windows. Se si desidera rimuovere manualmente il malware, il primo passo è identificare il nome del malware che si sta tentando di rimuovere. Ecco un esempio di un programma sospetto in esecuzione sul computer dell'utente:

Se hai controllato l'elenco dei programmi in esecuzione sul tuo computer, ad esempio utilizzando task manager e identificato un programma che sembra sospetto, devi continuare con questi passaggi:

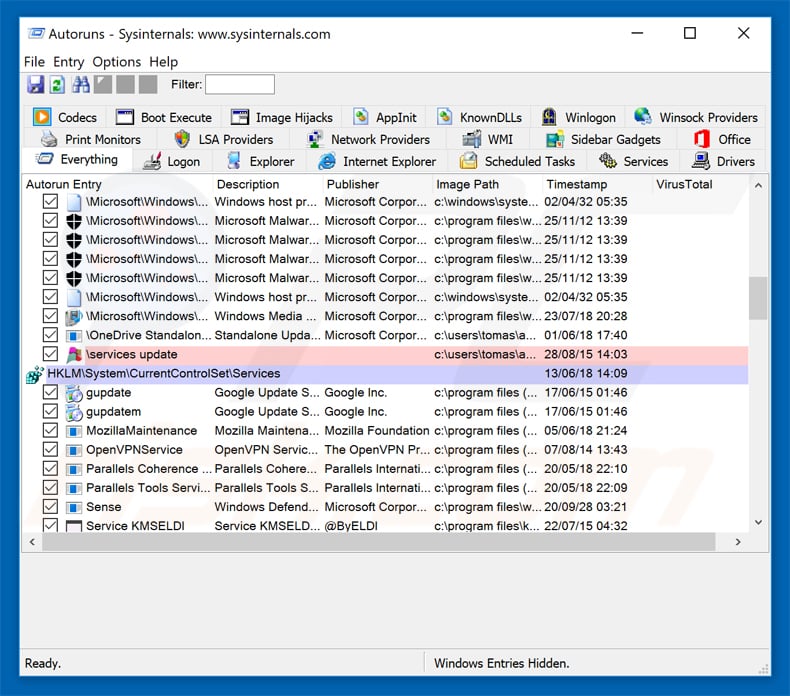

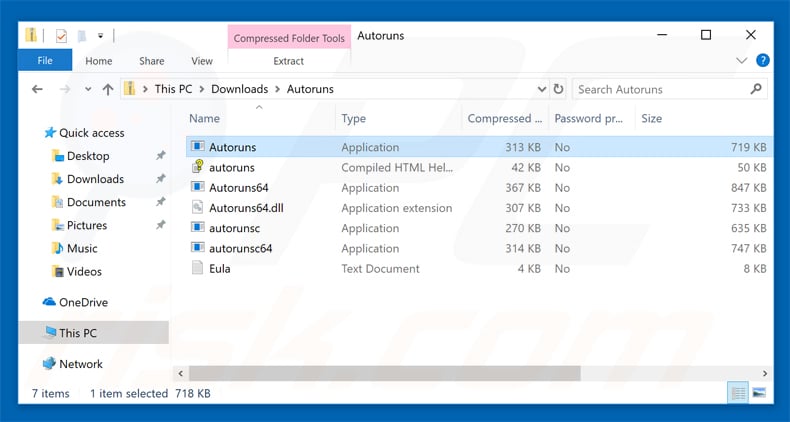

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

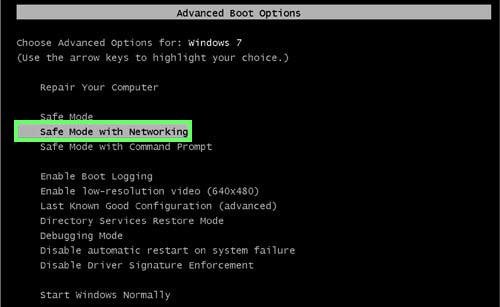

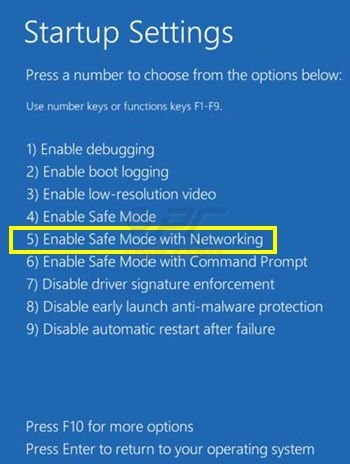

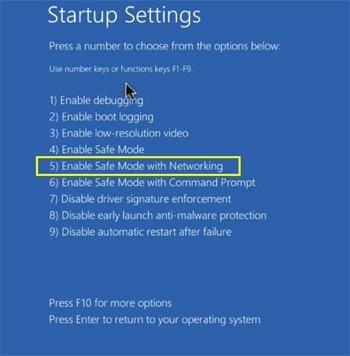

Riavvia il tuo computer in modalità provvisoria:

Riavvia il tuo computer in modalità provvisoria:

Windows XP e Windows 7: Avvia il tuo computer in modalità provvisoria. Fare clic su Start, fare clic su Arresta, fare clic su Riavvia, fare clic su OK. Durante la procedura di avvio del computer, premere più volte il tasto F8 sulla tastiera finché non viene visualizzato il menu Opzione avanzata di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in "modalità provvisoria con rete":

Windows 8: Vai alla schermata di avvio di Windows 8, digita Avanzato, nei risultati della ricerca selezionare Impostazioni. Fare clic su Opzioni di avvio avanzate, nella finestra "Impostazioni generali del PC", selezionare Avvio. Fare clic sul pulsante "Riavvia ora". Il vostro computer ora riavvierà. in "Opzioni del menu di avvio avanzate." Fai clic sul pulsante "Risoluzione dei problemi", quindi fare clic sul pulsante "Opzioni avanzate". Nella schermata delle opzioni avanzate, fare clic su "Impostazioni di avvio". Fai clic sul pulsante "Restart". Il PC si riavvia nella schermata Impostazioni di avvio. Premere "F5" per l'avvio in modalità provvisoria con rete.

Video che mostra come avviare Windows 8 in "modalità provvisoria con rete":

Windows 10: Fare clic sul logo di Windows e selezionare l'icona di alimentazione. Nel menu aperto cliccare "Riavvia il sistema" tenendo premuto il tasto "Shift" sulla tastiera. Nella finestra "scegliere un'opzione", fare clic sul "Risoluzione dei problemi", successivamente selezionare "Opzioni avanzate". Nel menu delle opzioni avanzate selezionare "Impostazioni di avvio" e fare clic sul pulsante "Riavvia". Nella finestra successiva è necessario fare clic sul pulsante "F5" sulla tastiera. Ciò riavvia il sistema operativo in modalità provvisoria con rete.

Video che mostra come avviare Windows 10 in "Modalità provvisoria con rete":

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

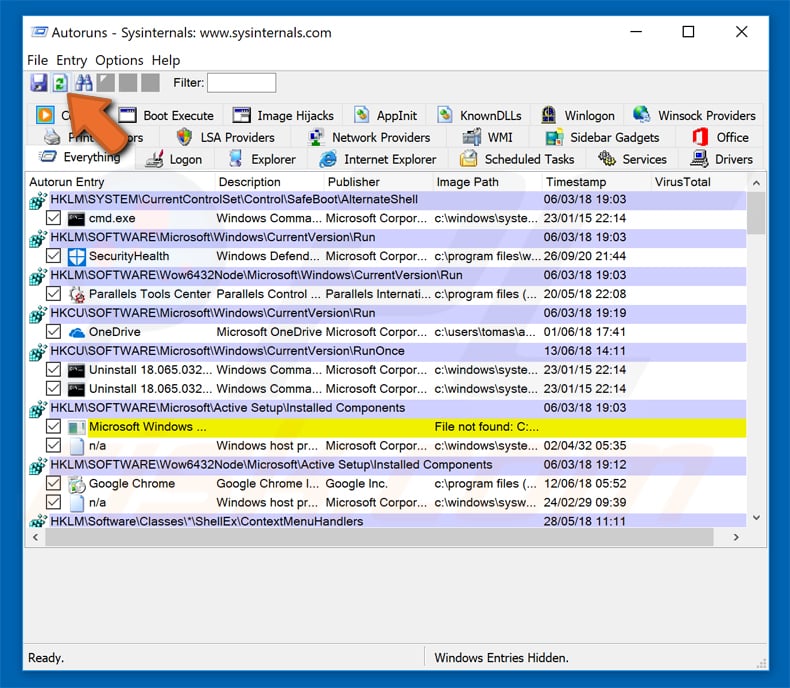

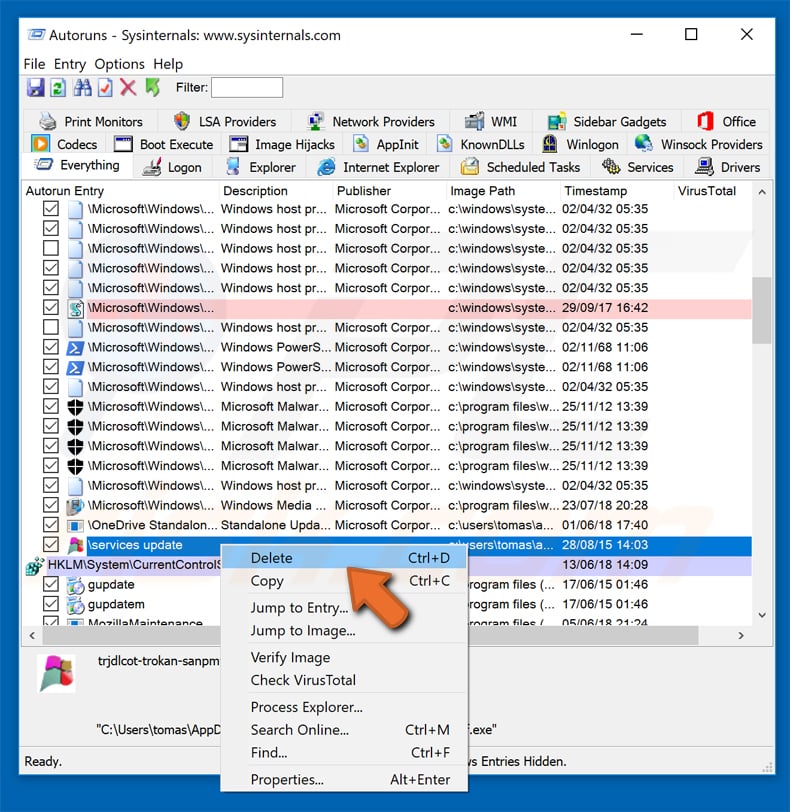

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Dovresti scrivere per intero percorso e nome. Nota che alcuni malware nascondono i loro nomi di processo sotto nomi di processo legittimi di Windows. In questa fase è molto importante evitare di rimuovere i file di sistema. Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e scegliere "Elimina"

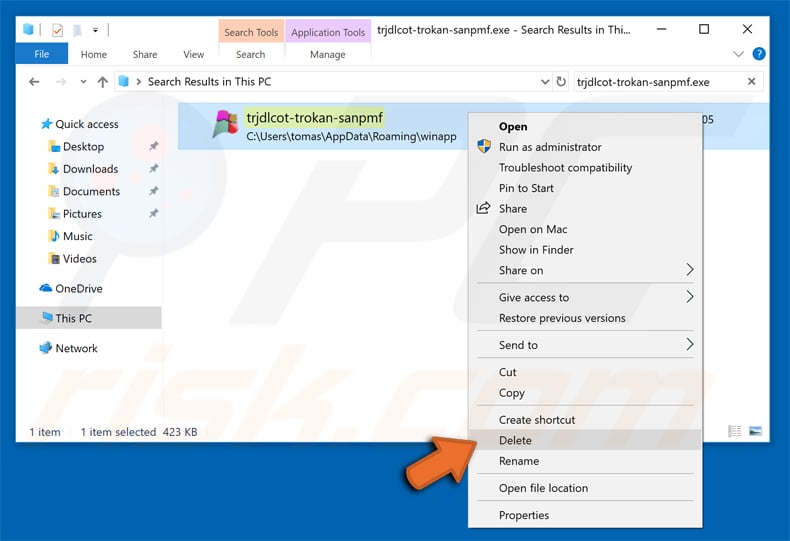

Dopo aver rimosso il malware tramite l'applicazione Autoruns (questo garantisce che il malware non verrà eseguito automaticamente all'avvio successivo del sistema), dovresti cercare ogni file appartenente al malware sul tuo computer. Assicurati di abilitare i file e le cartelle nascoste prima di procedere. Se trovi dei file del malware assicurati di rimuoverli.

Riavvia il computer in modalità normale. Seguendo questi passaggi dovresti essere in grado di rimuovere eventuali malware dal tuo computer. Nota che la rimozione manuale delle minacce richiede competenze informatiche avanzate, si consiglia di lasciare la rimozione del malware a programmi antivirus e antimalware. Questi passaggi potrebbero non funzionare con infezioni malware avanzate. Come sempre è meglio evitare di essere infettati che cercare di rimuovere il malware in seguito. Per proteggere il computer, assicurati di installare gli aggiornamenti del sistema operativo più recenti e utilizzare un software antivirus.

Per essere sicuri che il tuo computer sia privo di infezioni da malware, ti consigliamo di scannerizzarlo con Combo Cleaner Antivirus per Windows.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione