Evitare l'installazione del trojan Kryptik tramite le email "WeTransfer"

TrojanConosciuto anche come: WeTransfer email spam virus

Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Guid a di installazione di "WeTransfer"

Cos'è "WeTransfer"?

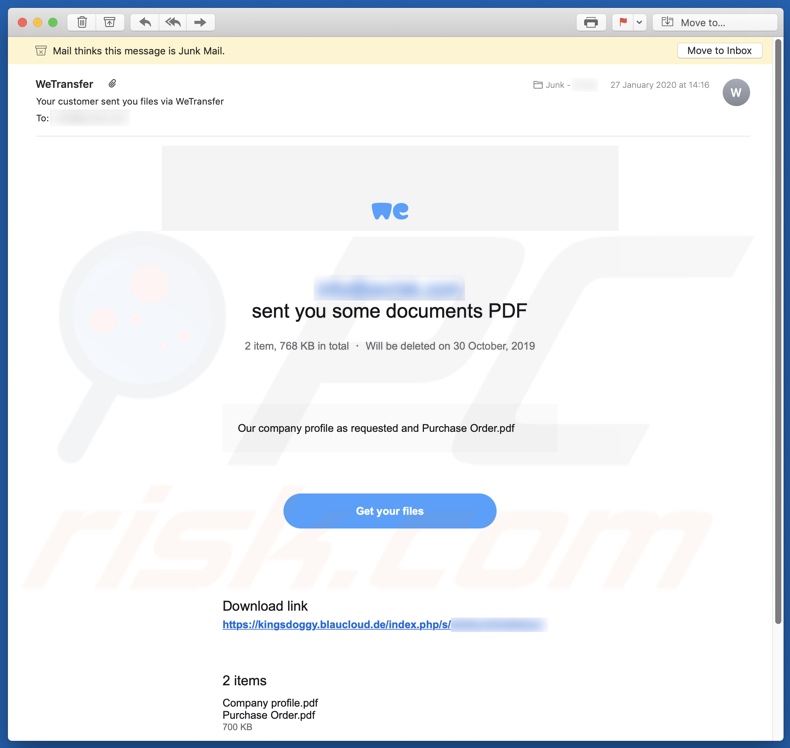

"WeTransfer" è il titolo di un'email ingannevole progettata per diffondersi il trojan Kryptik. L'email potrebbe anche essere utilizzata per diffondere altri programmi dannosi. Si consiglia vivamente di non aprire questo messaggio, e in particolare i collegamenti in esso contenuti, poiché ciò attiverà l'installazione dell'infezione da malware di cui sopra.

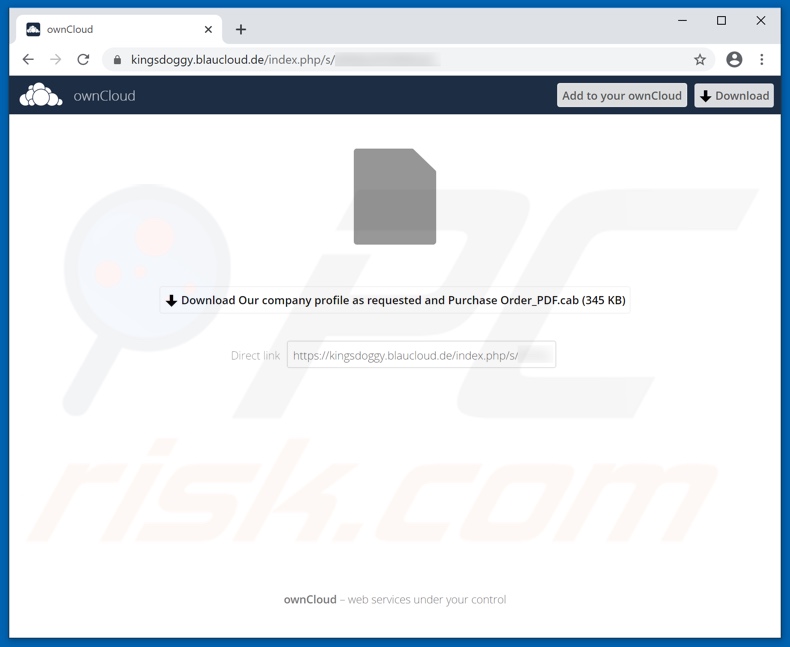

Il testo presentato nell'e-mail "WeTransfer" è breve e informa semplicemente i destinatari che gli viene inviato un documento relativo al profilo della società non specificato e ai dettagli di acquisto o ordine ("Profilo della nostra società come richiesto e Order.pdf di acquisto"). Il messaggio ha pochi dettagli e non gioca sulle emozioni delle persone (ad es. Usando tattiche di paura), tuttavia, essi rischiano di essere indotti a scaricare il file archiviato all'interno del messaggio attraverso confusione o curiosità. I criminali informatici spesso menzionano o utilizzano servizi legittimi per i loro scopi dannosi. Sia WeTransfer che ownCloud sono servizi autentici (rispettivamente trasferimento di file e hosting), che vengono abusati dalle persone dietro questa campagna di spam. Al momento della ricerca, il collegamento nell'email "WeTransfer" ha aperto una pagina web ownCloud, da cui Kryptik trojan può essere scaricato. Si tratta di malware ad alto rischio con una vasta gamma di funzionalità, tra cui (ma non limitato a) la modifica del sistema e del browser, il controllo dell'hardware collegato e l'esfiltrazione dei dati. Riassumendo, è probabile che Kryptik causi gravi problemi di privacy, significative perdite finanziarie e persino il furto di identità. Per proteggere la sicurezza dei dispositivi e degli utenti, è fondamentale eliminare immediatamente tutti i programmi dannosi.

| Nome | WeTransfer email spam virus |

| Tipo di minaccia | Trojan, virus che rubano password, malware bancario, spyware. |

| Truffa | I destinatari dei reclami via email sono stati inviati alla società e ai dettagli di acquisto secondo la loro richiesta. |

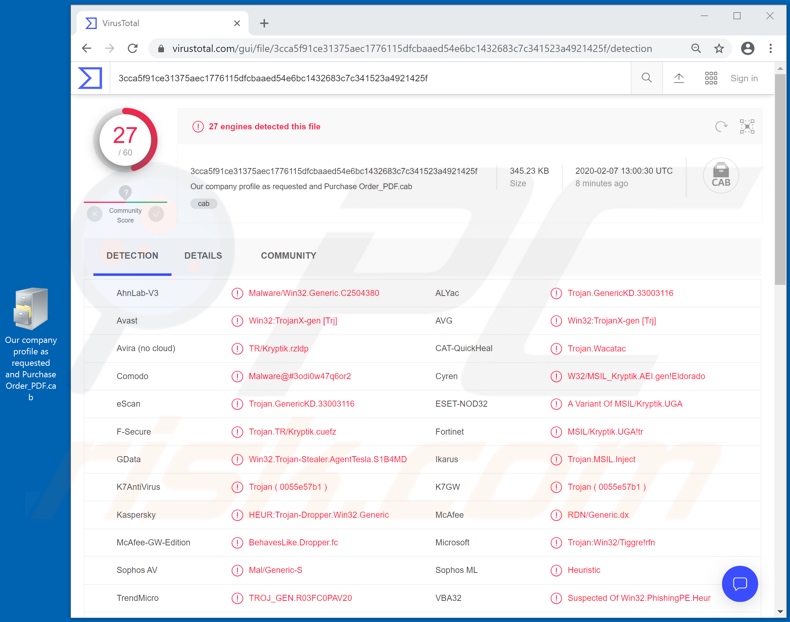

| Allegati | Link per il download di "Profilo aziendale richiesto e Order_PDF.cab" (eseguibile malevolo all'interno) |

| Nomi rilevati |

Avast (Win32:TrojanX-gen [Trj]), Fortinet (MSIL/Kryptik.UGA!tr), ESET-NOD32 (Una variante di MSIL/Kryptik.UGA), Kaspersky (HEUR:Trojan-Dropper.Win32.Generic), Lista completa (VirusTotal) |

| Sintomi | I trojan sono progettati per infiltrarsi di nascosto nel computer della vittima e rimanere in silenzio, quindi nessun particolare sintomo è chiaramente visibile su una macchina infetta. |

| App installate | Kryptik |

| Metodi distributivi | Allegati email infetti, pubblicità online dannose, ingegneria sociale, "crepe" del software. |

| Danni | Password rubate e informazioni bancarie, furto di identità, computer della vittima aggiunto a una botnet. |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Le tattiche di ingegneria sociale e di paura sono di solito utilizzate per ulteriori email ingannevoli o truffe. Questi messaggi sono generalmente mascherati da "ufficiali", "importanti", "prioritari", "urgenti" e così via. L'argomento varia drasticamente: il contenuto scritto può essere ben studiato e dettagliato, oppure sciatto e frettolosamente messo insieme. Pertanto, le email piene di errori grammaticali ed errori di ortografia e altre incoerenze, dovrebbero mettere immediatamente in discussione la legittimità del messaggio. L'unico scopo di questa e-mail ingannevole è generare entrate a spese degli utenti. Ciò si ottiene tramite infezioni da malware, che inducono i destinatari a rivelare i propri dati personali (ad es. Informazioni relative all'identità, al conto bancario o ai dettagli della carta di credito, ecc.) O ad effettuare transazioni monetarie (ad es. Ricattare persone per materiale compromettente esistente o inesistente, varie commissioni false o pagamenti, ecc.) e tramite l'uso di molte altre tecniche di truffa. I sistemi vengono infettati tramite allegati o collegamenti che portano al download del file. "Your computer hacked!", "Christmas Party Email", e "HARASSMENT COMPLAINT" sono alcuni esempi di email utilizzate per proliferare malware. Il software dannoso Kryptik si diffonde attraverso la campagna di spam email "WeTransfer" e condivide somiglianze con Emotet, TrickBot, Adwind ed altri trojans.

In che modo "WeTransfer" ha infettato il mio computer?

La posta ingannevole o truffa infetta i sistemi tramite file pericolosi, che possono essere allegati o collegati all'interno del messaggio. I collegamenti vengono utilizzati per l'email "WeTransfer". I file infetti sono disponibili in vari formati, inclusi file di archivio (CAB, ZIP, RAR, ecc.) Ed eseguibili (.exe, .run, .etc.), Documenti Microsoft Office e PDF, JavaScript e altri. Quando questi file vengono eseguiti, eseguiti o altrimenti aperti, vengono avviati i processi di infezione e iniziano a scaricare ed installare malware. Ad esempio, all'apertura, i documenti di Microsoft Office richiedono agli utenti di abilitare i comandi macro (ovvero, per abilitare la modifica). Abilitarli può innescare un'infezione, tuttavia, nelle versioni di MS Office rilasciate prima del 2010, le macro vengono abilitate automaticamente dopo l'apertura del documento.

Come evitare l'installazione di malware

Le email sospette e non pertinenti non devono essere aperte, soprattutto se ricevute da mittenti (indirizzi) sconosciuti. Inoltre, non aprire file o collegamenti allegati trovati in messaggi sospetti, poiché sono la potenziale origine di un'infezione. Si consiglia vivamente di utilizzare le versioni di Microsoft Office rilasciate dopo il 2010. Le versioni più recenti hanno la modalità "Visualizzazione protetta", che impedisce alle macro dannose di avviare immediatamente il processo di infezione all'apertura del documento. I contenuti dannosi vengono spesso scaricati da canali di download non attendibili come siti Web di hosting di file non ufficiali e gratuiti, reti di condivisione peer-to-peer (BitTorrent, eMule, Gnutella, ecc.) ed altri downloader di terze parti. Pertanto, utilizzare solo fonti di download ufficiali e verificate. Anche strumenti di attivazione illegale ("cracking") e programmi di aggiornamento di terze parti possono causare infezioni. Pertanto, i programmi dovrebbero essere attivati e aggiornati solo con strumenti o funzioni forniti da sviluppatori legittimi. Per garantire l'integrità del dispositivo e la sicurezza dell'utente, disporre di un software antivirus ed antispyware rispettabile installato e tenuto aggiornato. Inoltre, utilizzare questo software per scansioni di sistema regolari e rimozione di minacce / problemi rilevati. Se hai già aperto il file scaricato dal sito Web accessibile tramite e-mail "WeTransfer", ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

Testo presentato nel messaggio di posta elettronica "WeTransfer":

Click 'Download images' to view images

********

sent you some documents PDF

2 item, 768 KB in total ・ Will be deleted on 30 October, 2019

Our company profile as requested and Purchase Order.pdfGet your files

Download link

hxxps://kingsdoggy.blaucloud.de/index.php/s/*****

2 items

Company profile.pdf

Purchase Order.pdf

700 KB

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

About WeTransfer ・ Help ・ Legal ・ Report this transfer as spam

Schermata del sito Web aperto tramite un collegamento nell'email "WeTransfer":

Screenshot di rilevamenti sul database di VirusTotal di "Our company profile as requested and Purchase Order_PDF.cab" (file archiviati contenenti ilfile eseguibile di Kryptik):

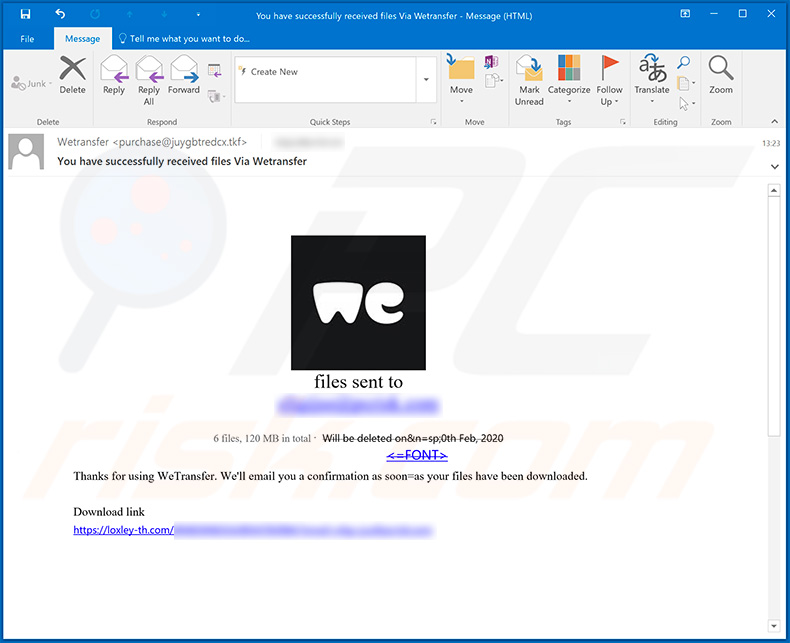

Un'altra variante dell'email di spam "WeTransfer":

Testo presente in questa email:

Subject: You have successfully received files Via Wetransfer

files sent to

*****

6 files, 120 MB in total · Will be deleted on&n=sp;0th Feb, 2020

Download files hereThanks for using WeTransfer. We'll email you a confirmation as soon=as your files have been downloaded.

Download link

hxxps://loxley-th.com/*****Message

Hi - please download files here. Thx.

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

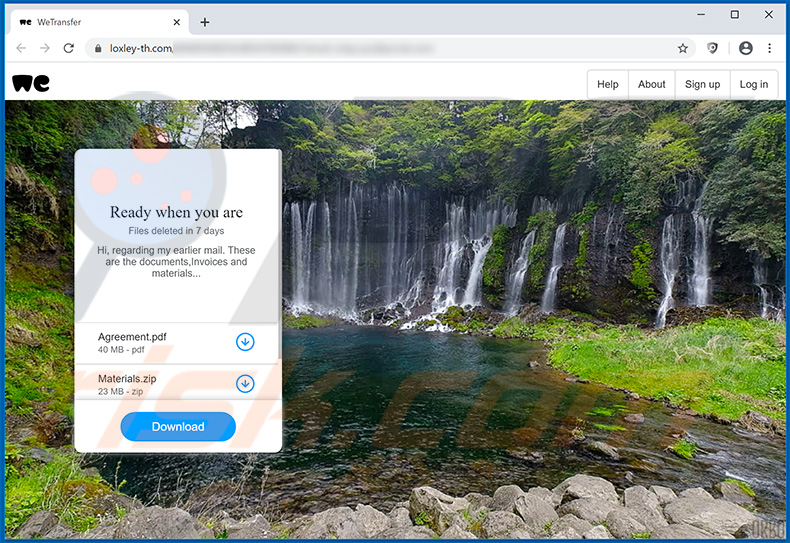

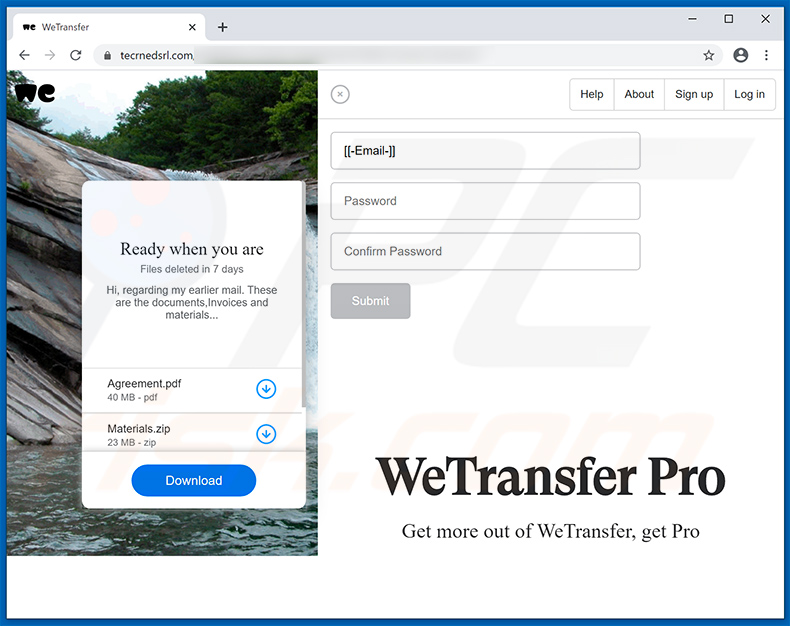

Schermata del sito Web promossa tramite questa e-mail:

Testo presentato all'interno di questo sito:

Help About Sign up Log in

Ready when you areFiles deleted in 7 days

Hi, regarding my earlier mail. These are the documents,Invoices and materials...

Agreement.pdf

40 MB - pdf

Materials.zip

23 MB - zip

Mov Intro.mp4

76 MB - mp4Download

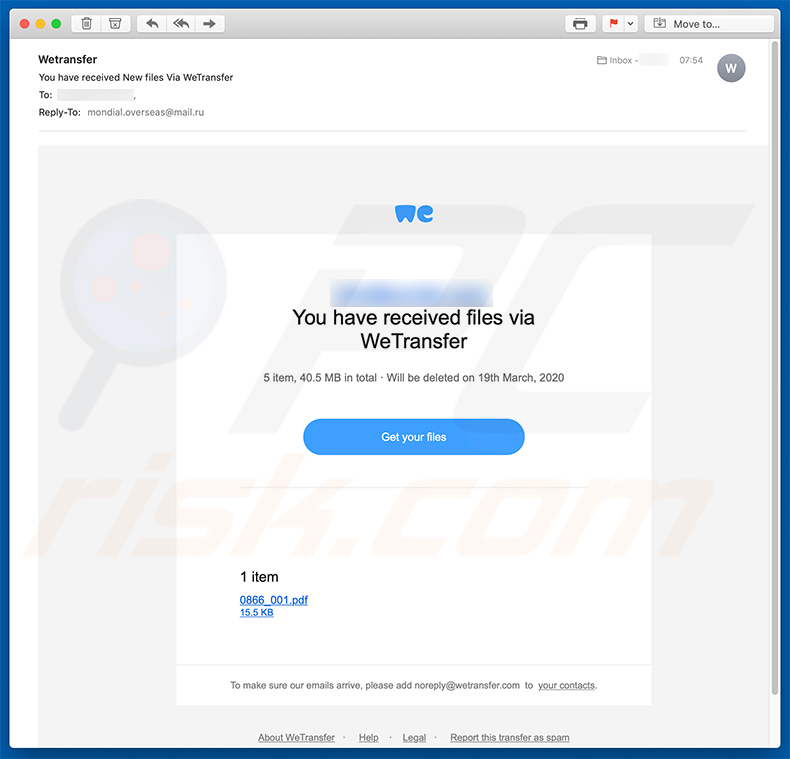

Un altro esempio della campagna di spam di phishing di WeTransfer (il testo contiene "Get your files" testo, che in realtà è un link che porta a siti Web dannosi):

Testo presente in questa email:

Click 'Download images' to view images

****

You have received files via WeTransfer

5 item, 40.5 MB in total · Will be deleted on 19th March, 2020

Get your files1 item

0866_001.pdf

15.5 KB

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

About WeTransfer · Help · Legal · Report this transfer as spam

Schermata dell'email di phishing:

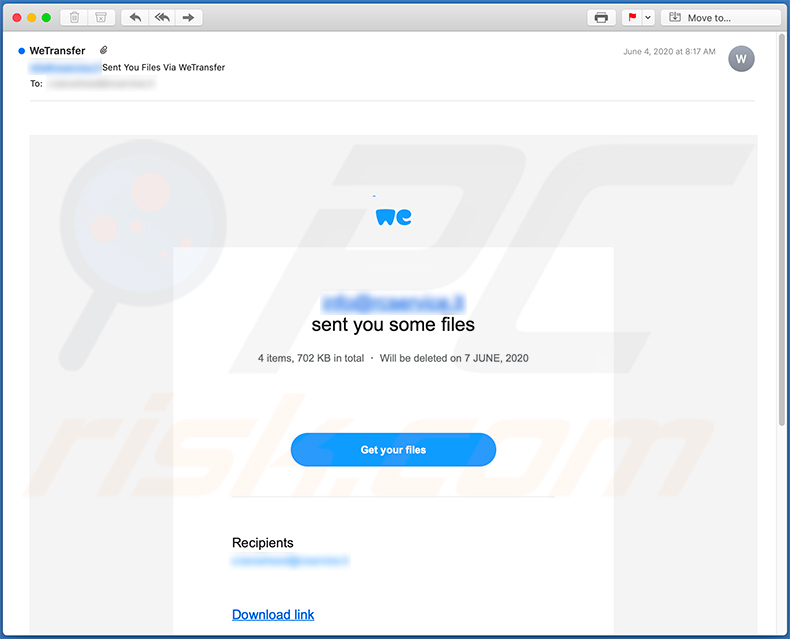

Un'altra variante dell'email spam WeTransfer:

Testo presentato all'interno:

Subject: WeTransfer

Click 'Download images' to view images

*******

sent you some files

4 items, 702 KB in total ・ Will be deleted on 7 JUNE, 2020

Get your files

Recipients

*******

Download link

1 File

PAYMENT PLAN INV -2020 JUNE

BL + PL AND TELEX RELEASE

700 kB

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

Get more out of WeTransfer, get Pro

About WeTransfer ・ Help ・ Legal ・ Report this transfer as spam

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è "WeTransfer"?

- STEP 1. Rimozione manuale di Kryptik malware.

- STEP 2. Controlla se il tuo computer è pulito.

Come rimuovere un malware manualmente?

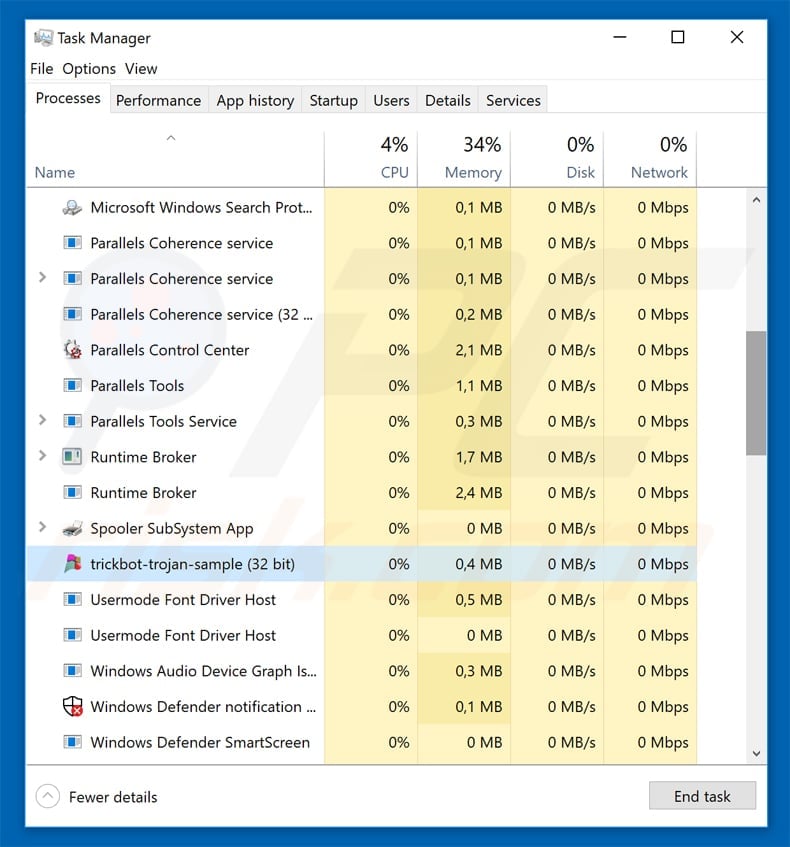

La rimozione manuale del malware è un compito complicato, in genere è meglio lasciare che i programmi antivirus o antimalware lo facciano automaticamente. Per rimuovere questo malware, ti consigliamo di utilizzare Combo Cleaner Antivirus per Windows. Se si desidera rimuovere manualmente il malware, il primo passo è identificare il nome del malware che si sta tentando di rimuovere. Ecco un esempio di un programma sospetto in esecuzione sul computer dell'utente:

Se hai controllato l'elenco dei programmi in esecuzione sul tuo computer, ad esempio utilizzando task manager e identificato un programma che sembra sospetto, devi continuare con questi passaggi:

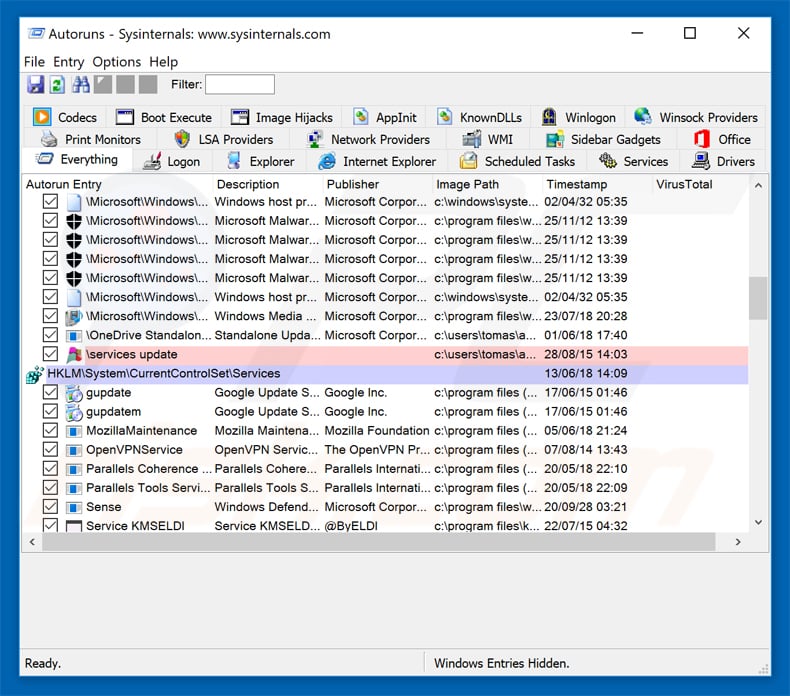

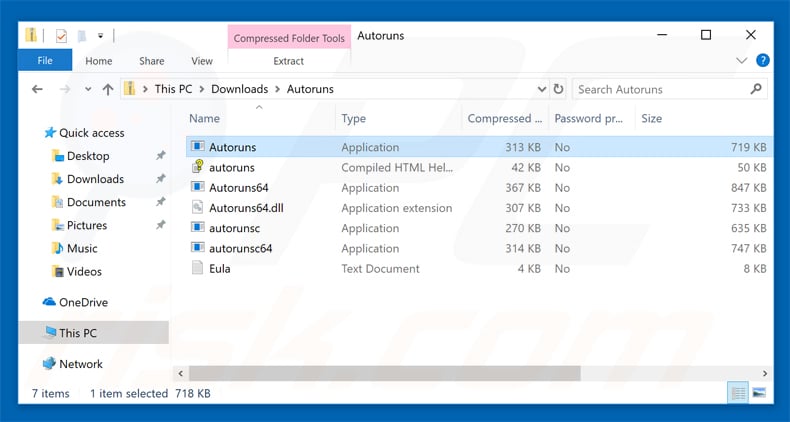

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

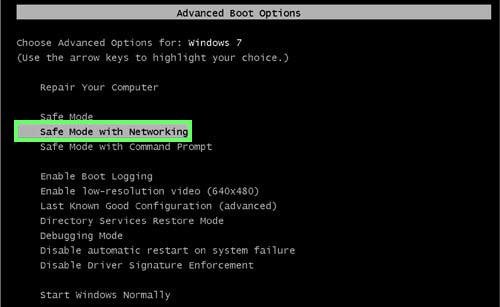

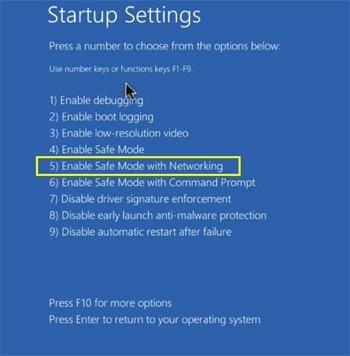

Riavvia il tuo computer in modalità provvisoria:

Riavvia il tuo computer in modalità provvisoria:

Windows XP and Windows 7: Avvia il tuo computer in modalità provvisoria. Fare clic su Start, fare clic su Arresta, fare clic su Riavvia, fare clic su OK. Durante la procedura di avvio del computer, premere più volte il tasto F8 sulla tastiera finché non viene visualizzato il menu Opzione avanzata di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in "modalità provvisoria con rete":

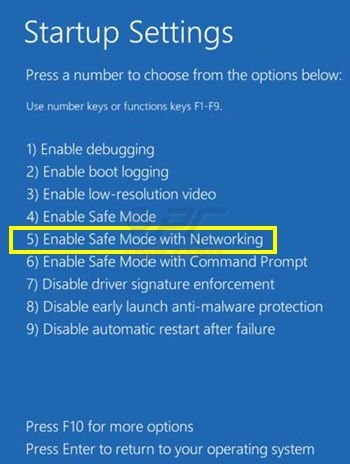

Windows 8: Vai alla schermata di avvio di Windows 8, digita Avanzato, nei risultati della ricerca selezionare Impostazioni. Fare clic su Opzioni di avvio avanzate, nella finestra "Impostazioni generali del PC", selezionare Avvio. Fare clic sul pulsante "Riavvia ora". Il vostro computer ora riavvierà. in "Opzioni del menu di avvio avanzate." Fai clic sul pulsante "Risoluzione dei problemi", quindi fare clic sul pulsante "Opzioni avanzate". Nella schermata delle opzioni avanzate, fare clic su "Impostazioni di avvio". Fai clic sul pulsante "Restart". Il PC si riavvia nella schermata Impostazioni di avvio. Premere "5" per l'avvio in modalità provvisoria con rete.

Video che mostra come avviare Windows 8 in "modalità provvisoria con rete":

Windows 10: Fare clic sul logo di Windows e selezionare l'icona di alimentazione. Nel menu aperto cliccare "Riavvia il sistema" tenendo premuto il tasto "Shift" sulla tastiera. Nella finestra "scegliere un'opzione", fare clic sul "Risoluzione dei problemi", successivamente selezionare "Opzioni avanzate". Nel menu delle opzioni avanzate selezionare "Impostazioni di avvio" e fare clic sul pulsante "Riavvia". Nella finestra successiva è necessario fare clic sul pulsante "F5" sulla tastiera. Ciò riavvia il sistema operativo in modalità provvisoria con rete.

Video che mostra come avviare Windows 10 in "Modalità provvisoria con rete":

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

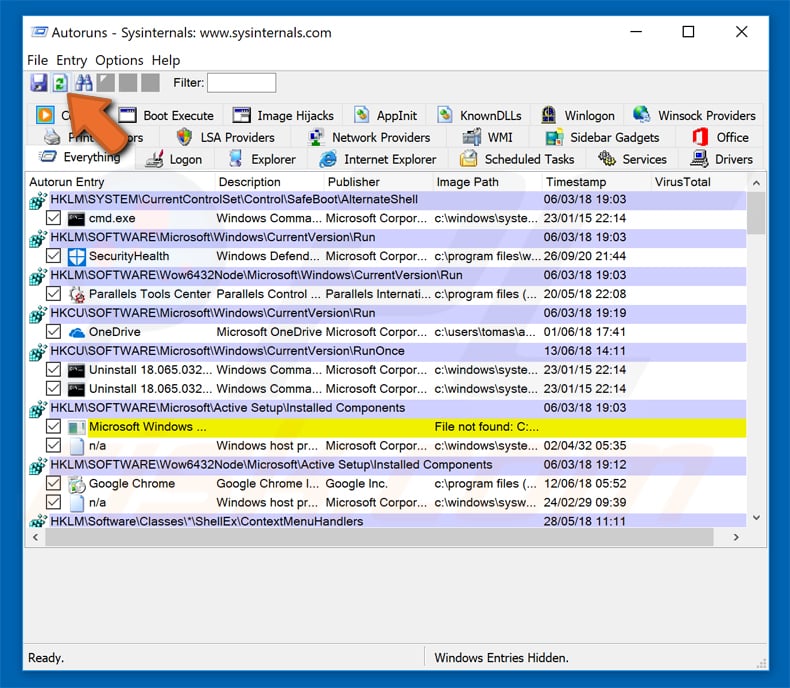

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

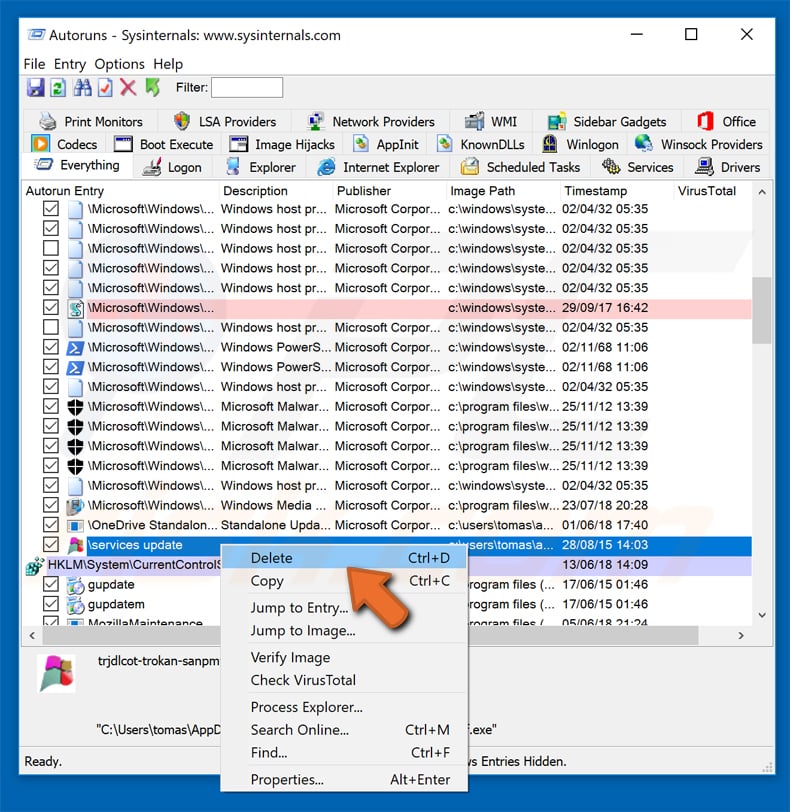

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

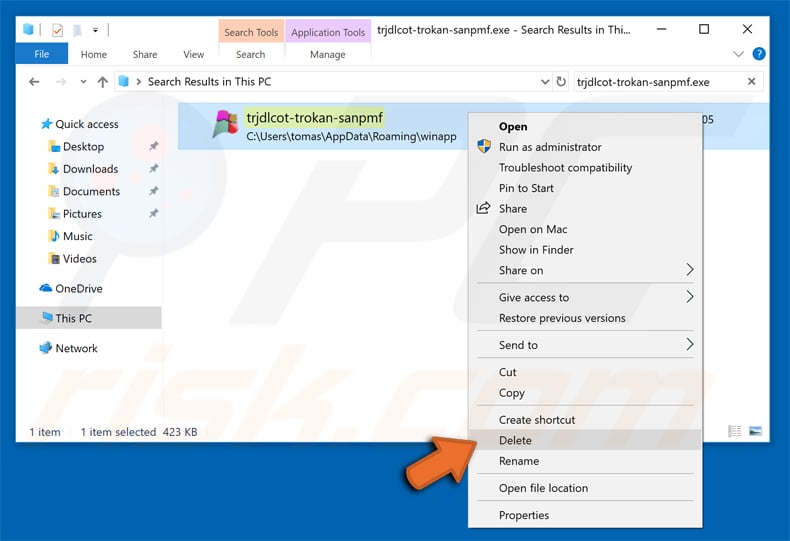

Dovresti scrivere per intero percorso e nome. Nota che alcuni malware nascondono i loro nomi di processo sotto nomi di processo legittimi di Windows. In questa fase è molto importante evitare di rimuovere i file di sistema. Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e scegliere "Elimina"

Dopo aver rimosso il malware tramite l'applicazione Autoruns (questo garantisce che il malware non verrà eseguito automaticamente all'avvio successivo del sistema), dovresti cercare ogni file appartenente al malware sul tuo computer. Assicurati di abilitare i file e le cartelle nascoste prima di procedere. Se trovi dei file del malware assicurati di rimuoverli.

Riavvia il computer in modalità normale. Seguendo questi passaggi dovresti essere in grado di rimuovere eventuali malware dal tuo computer. Nota che la rimozione manuale delle minacce richiede competenze informatiche avanzate, si consiglia di lasciare la rimozione del malware a programmi antivirus e antimalware. Questi passaggi potrebbero non funzionare con infezioni malware avanzate. Come sempre è meglio evitare di essere infettati che cercare di rimuovere il malware in seguito. Per proteggere il computer, assicurati di installare gli aggiornamenti del sistema operativo più recenti e utilizzare un software antivirus.

Per essere sicuri che il tuo computer sia privo di infezioni da malware, ti consigliamo di scannerizzarlo con Combo Cleaner Antivirus per Windows

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione