Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Predator The Thief virus, guida di rimozione

Cos'è Predator The Thief?

Predator The Thief è un'infezione ad alto rischio di tipo trojan progettata per raccogliere varie informazioni sul sistema dell'utente. Queste infezioni di solito si infiltrano nei computer senza il consenso degli utenti. La loro presenza potrebbe comportare gravi problemi di privacy e significative perdite finanziarie.

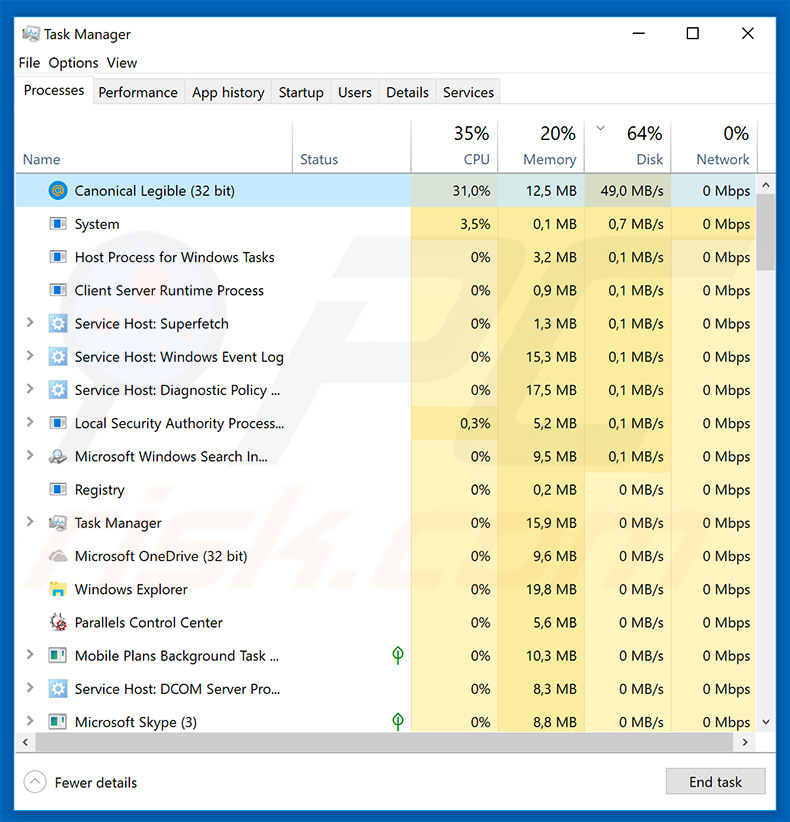

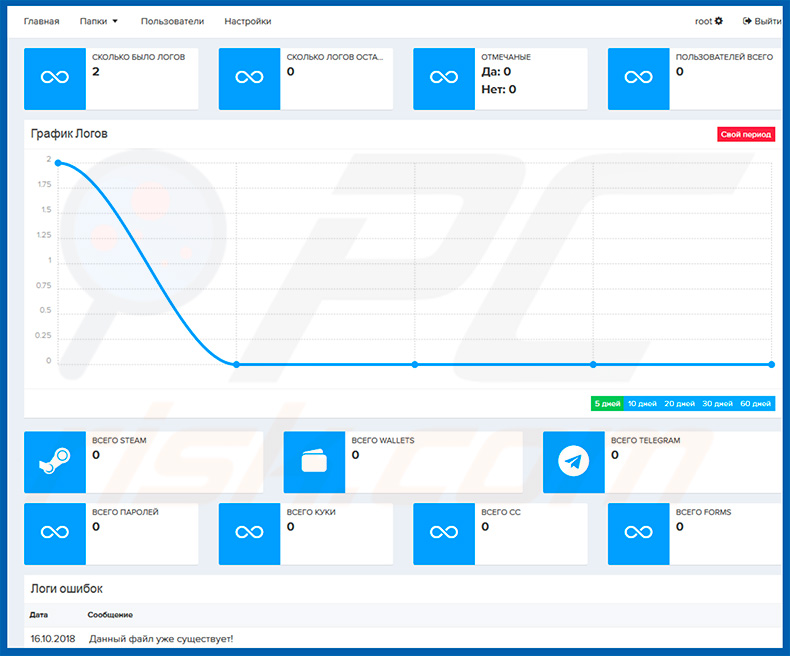

Dopo l'infiltrazione del sistema, Predator The Thief tenta di estrarre informazioni da varie applicazioni e raccogliere file. L'elenco di applicazioni mirate include un numero di browser Web, Steam, Discord, FileZilla e WinFTP. Nota che Predator The Thief prende prima uno screenshot della schermata corrente. Lo scopo principale di questa infezione è raccogliere le credenziali dell'account. Si infiltra nelle applicazioni Discord / Steam e tenta di estrarre le informazioni di accesso. Inoltre, registra i cookie, gli accessi / password salvati e altre informazioni memorizzate su vari browser web. L'elenco delle funzionalità include anche il furto di criptovalute. Registrando questi dati, i criminali informatici potrebbero ottenere l'accesso ai conti delle vittime. Molti utenti non hanno conoscenze in materia di sicurezza informatica e probabilmente utilizzeranno email / login e password identiche per più account - dopo aver ottenuto l'accesso a un singolo account, i criminali informatici sono quindi in grado di accedere ad altri. Queste persone mirano a generare più entrate possibili. Pertanto, i conti dirottati possono essere utilizzati in vari modi. I conti bancari vengono generalmente utilizzati in modo improprio tramite acquisti online, trasferimenti di denaro e così via. Gli account di posta elettronica e social network sono utilizzati per proliferare malware e rubare identità delle vittime. I criminali distribuiscono malware inviando file dannosi ai contatti di tutte le vittime e incoraggiandoli ad aprire i file. Potrebbero anche usare tali account per prendere in prestito denaro dai contatti delle vittime. Pertanto, il tracciamento delle informazioni può portare a gravi problemi di privacy, perdite finanziarie significative e anche le vittime potrebbero indebitarsi. Il furto di file è un'altra funzionalità di Predator The Thief. Questa app dannosa cerca i file .doc, .docx, .txt e .log nelle cartelle Desktop, Download e Documenti. I file di questo tipo vengono salvati nella cartella "File" (creata da Predator The Thief) e caricati successivamente su un server Command & Control (C & C) remoto insieme alle informazioni raccolte. Sebbene Predator The Thief raccolga anche informazioni di sistema (CPU, GPU, sistema operativo, nome utente, ecc.), Il suo scopo principale è quello di registrare le credenziali dell'account per dirottare i conti delle vittime. Pertanto, eliminando questa infezione è fondamentale. Si noti che il processo di Predator The Thief in Task Manager di Windows è mascherato. L'esempio che abbiamo analizzato è stato chiamato "Canonical Legible", un nome di processo che non sembra particolarmente sospetto o dannoso (altri trojan di questo tipo di solito eseguono processi con nomi di caratteri / cifre casuali o il processo non ha un nome). Pertanto, se si osservano processi dubbi (ad es. Applicazioni che non sono mai state installate), interrompere immediatamente il processo, eseguire la scansione del sistema con una suite di sicurezza Internet affidabile e rimuovere tutte le minacce rilevate.

| Nome | Predator The Thief trojan |

| Tipo di minaccia | Trojan, password che ruba virus, malware bancario, spyware. |

| Nomi trovati | Avast (Win32:DangerousSig [Trj]), BitDefender (Trojan.GenericKD.31830202), ESET-NOD32 (Win32/Spy.Agent.PQW), Kaspersky (Trojan-Spy.Win32.Stealer.lbn), Lista completa (VirusTotal) |

| Sintomi | I trojan sono progettati per infiltrarsi furtivamente nel computer della vittima e rimanere in silenzio. Pertanto, nessun particolare sintomo è chiaramente visibile su una macchina infetta. |

| Metodi distributivi | Allegati e-mail infetti, pubblicità online dannose, ingegneria sociale, crack software. |

| Danni | Informazioni bancarie rubate, password, furto di identità, computer della vittima aggiunto a una botnet. |

| Rimozione |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Ci sono dozzine di infezioni di tipo trojan che condividono somiglianze con Predator The Thief. L'elenco di esempi include PsiXBot, Tinynuke, FormBook, TrickBot, e Adwind. Sebbene le infezioni siano sviluppate da diversi criminali informatici, il loro comportamento è essenzialmente identico: tutte raccolgono informazioni e rappresentano una minaccia significativa per la privacy e la sicurezza finanziaria. Dovresti eliminare immediatamente queste infezioni.

Analisi tecnica di Predator The Thief malware:

- Nomi trovati: Avast (Win32:DangerousSig [Trj]), BitDefender (Trojan.GenericKD.31830202), Kaspersky (Trojan-Spy.Win32.Stealer.lbn), ESET-NOD32 (Win32/Spy.Agent.PQW)

- Lista completa di detenzioni: VirusTotal

- Filename eseguibile: 6421790b5ee44f21d25eb82b559ce92c.exe

- Esempio inviato per prima: 2019-03-27 (created 2019-03-25)

In che modo Predator The Thief si è infiltrato nel mio computer?

Il modo esatto in cui gli sviluppatori promuovono Predator The Thief è attualmente sconosciuto, tuttavia tali infezioni sono tipicamente proliferate usando campagne di posta elettronica, trojan, falsi programmi di aggiornamento / crack e fonti di download di software di terze parti. Le campagne di spamming vengono utilizzate per proliferare gli allegati dannosi (ad es. PDF, documenti di Microsoft Office, archivi, eseguibili, ecc.) Insieme a messaggi ingannevoli che incoraggiano gli utenti ad aprirli. Gli allegati vengono solitamente presentati come fatture, fatture, ricevute e altri "documenti importanti", tuttavia, questo è solo un travestimento: aprirli si traduce in varie infezioni informatiche. Alcuni troiani causano le cosiddette "infezioni a catena". Si infiltrano furtivamente nei computer e continuano a iniettare sistemi con malware aggiuntivo. I falsi updaters infettano i computer sfruttando vecchi bug / difetti del software o semplicemente scaricando e installando malware piuttosto che aggiornamenti. Anche le crepe del software hanno un comportamento simile. Sebbene il loro scopo sia l'attivazione gratuita di software a pagamento, i criminali li usano spesso per proliferare il malware, e quindi gli utenti finiscono per infettare i loro computer piuttosto che accedere a funzioni a pagamento. Infine, le fonti di download di software non ufficiali vengono utilizzate per presentare applicazioni dannose come software legittimo, inducendo quindi gli utenti a scaricare e installare malware anziché aggiornamenti. In sintesi, i motivi principali per le infezioni dei computer sono la scarsa conoscenza di queste minacce e di comportamenti negligenti.

Come evitare l'installazione di malware?

Per evitare questa situazione, prestare molta attenzione durante la navigazione in Internet e il download, l'installazione e l'aggiornamento del software. La chiave per la sicurezza del computer è cautela. Pensaci due volte prima di aprire gli allegati di posta elettronica. Se il file / collegamento viene ricevuto da un indirizzo email sospetto / irriconoscibile o non ti riguarda, non aprire nulla. Inoltre, scarica le app solo da fonti ufficiali, utilizzando i link per il download diretto. I downloader / installatori di terze parti di solito includono app non autorizzate e quindi questi strumenti non dovrebbero mai essere utilizzati. Lo stesso vale per gli aggiornamenti software. Mantenere aggiornate le applicazioni e i sistemi operativi installati è importante, tuttavia, questo dovrebbe essere ottenuto attraverso funzioni implementate o strumenti forniti dallo sviluppatore ufficiale. Tieni presente che la pirateria del software è un crimine informatico e il rischio di infezioni è estremamente elevato. Pertanto, non tentare mai di rompere le applicazioni installate. Avere una suite anti-virus / anti-spyware affidabile installata e funzionante, dal momento che questi strumenti normalmente rilevano ed eliminano malware prima che il sistema venga danneggiato. Se ritieni che il tuo computer sia già infetto, ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

Elenco dei browser Web presi di mira da Predator The Thief:

- Amigo

- BlackHawk

- Cromo

- Drago Comodo

- Cyberfox

- Browser Epic Privacy

- Google Chrome

- IceCat

- K-Meleon

- Kometa

- Maxthon5

- Mozilla Firefox

- Nichrome

- musica lirica

- Orbitum

- Luna pallida

- Sputnik

- Torcia

- Vivaldi

- Waterfox

L'elenco dei portafogli criptovaluta presi di mira da Predator The Thief:

- Armory

- Bitcoin

- Bytecoin

- Electrum

- Ethereum

- Multibit

Il cruscotto di Predator The Thief utilizzato dai cyber criminali:

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è Predator The Thief?

- STEP 1. Rimozione manuale di Predator The Thief malware.

- STEP 2. Controlla se il tuo computer è pulito.

Come rimuovere un malware manualmente?

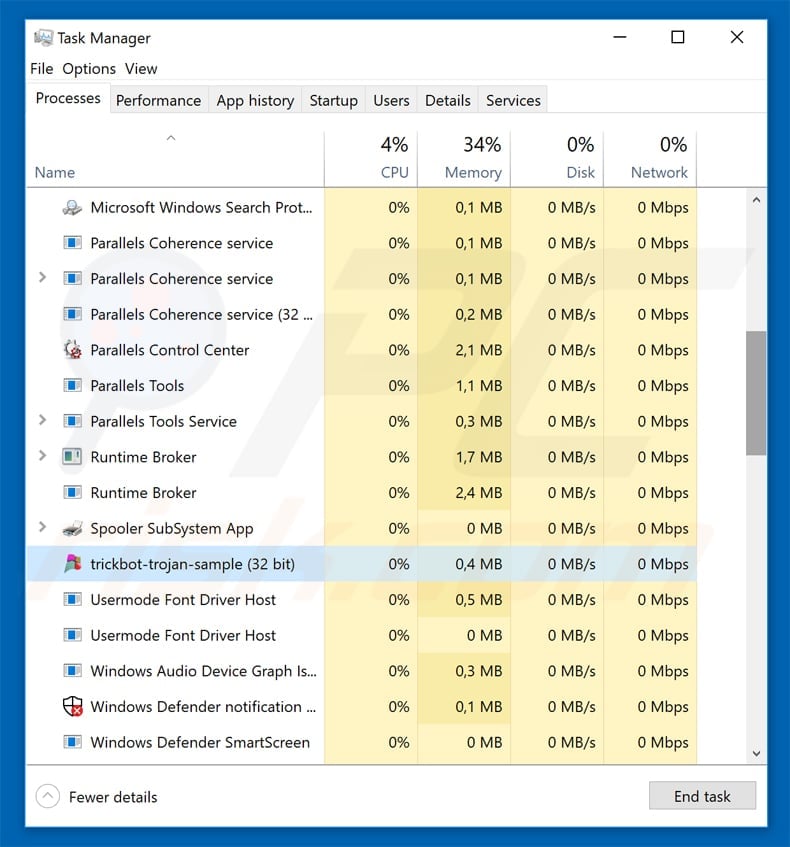

La rimozione manuale del malware è un compito complicato, in genere è meglio lasciare che i programmi antivirus o antimalware lo facciano automaticamente. Per rimuovere questo malware, ti consigliamo di utilizzare Combo Cleaner Antivirus per Windows. Se si desidera rimuovere manualmente il malware, il primo passo è identificare il nome del malware che si sta tentando di rimuovere. Ecco un esempio di un programma sospetto in esecuzione sul computer dell'utente:

Se hai controllato l'elenco dei programmi in esecuzione sul tuo computer, ad esempio utilizzando Task Manager e identificato un programma che sembra sospetto, devi continuare con questi passaggi:

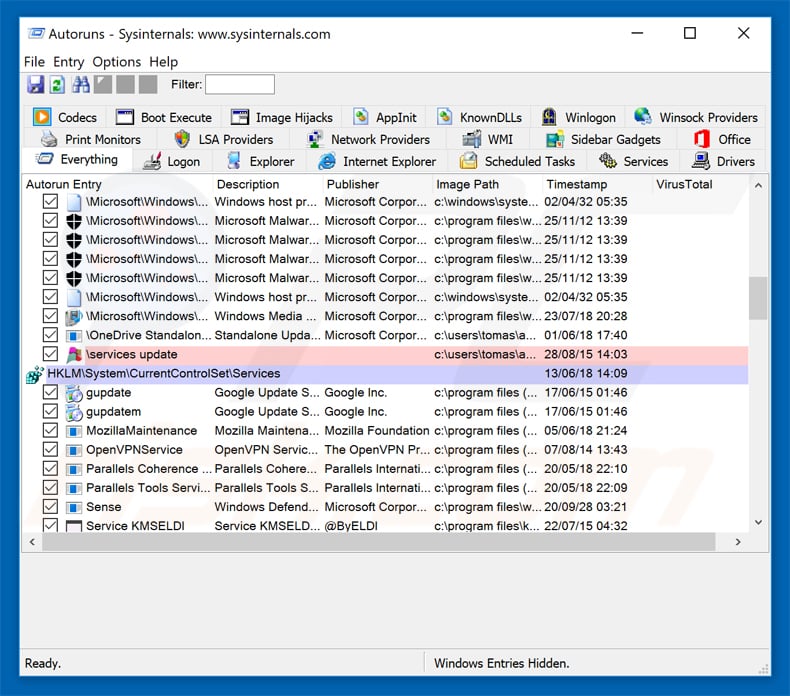

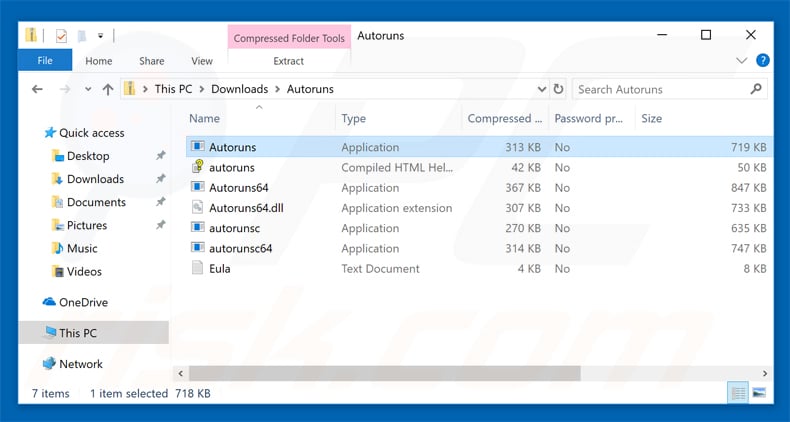

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

Riavvia il tuo computer in modalità provvisoria:

Riavvia il tuo computer in modalità provvisoria:

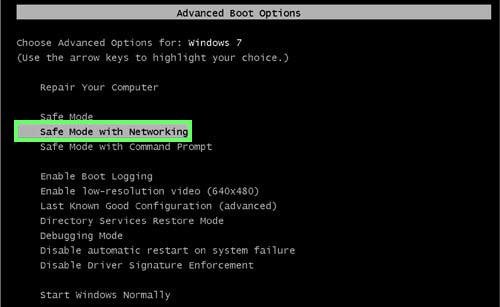

Windows XP and Windows 7: Avvia il tuo computer in modalità provvisoria. Fare clic su Start, fare clic su Arresta, fare clic su Riavvia, fare clic su OK. Durante la procedura di avvio del computer, premere più volte il tasto F8 sulla tastiera finché non viene visualizzato il menu Opzione avanzata di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in "modalità provvisoria con rete":

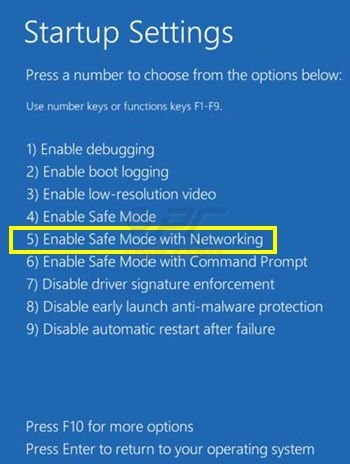

Windows 8: Vai alla schermata di avvio di Windows 8, digita Avanzato, nei risultati della ricerca selezionare Impostazioni. Fare clic su Opzioni di avvio avanzate, nella finestra "Impostazioni generali del PC", selezionare Avvio. Fare clic sul pulsante "Riavvia ora". Il vostro computer ora riavvierà. in "Opzioni del menu di avvio avanzate." Fai clic sul pulsante "Risoluzione dei problemi", quindi fare clic sul pulsante "Opzioni avanzate". Nella schermata delle opzioni avanzate, fare clic su "Impostazioni di avvio". Fai clic sul pulsante "Restart". Il PC si riavvia nella schermata Impostazioni di avvio. Premere "5" per l'avvio in modalità provvisoria con rete.

Video che mostra come avviare Windows 8 in "modalità provvisoria con rete":

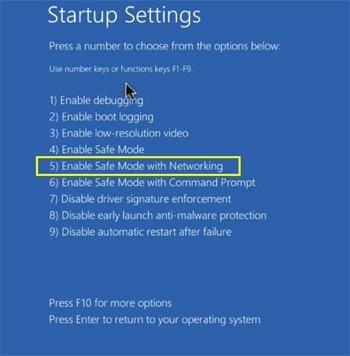

Windows 10: Fare clic sul logo di Windows e selezionare l'icona di alimentazione. Nel menu aperto cliccare "Riavvia il sistema" tenendo premuto il tasto "Shift" sulla tastiera. Nella finestra "scegliere un'opzione", fare clic sul "Risoluzione dei problemi", successivamente selezionare "Opzioni avanzate". Nel menu delle opzioni avanzate selezionare "Impostazioni di avvio" e fare clic sul pulsante "Riavvia". Nella finestra successiva è necessario fare clic sul pulsante "F5" sulla tastiera. Ciò riavvia il sistema operativo in modalità provvisoria con rete.

Video che mostra come avviare Windows 10 in "Modalità provvisoria con rete":

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

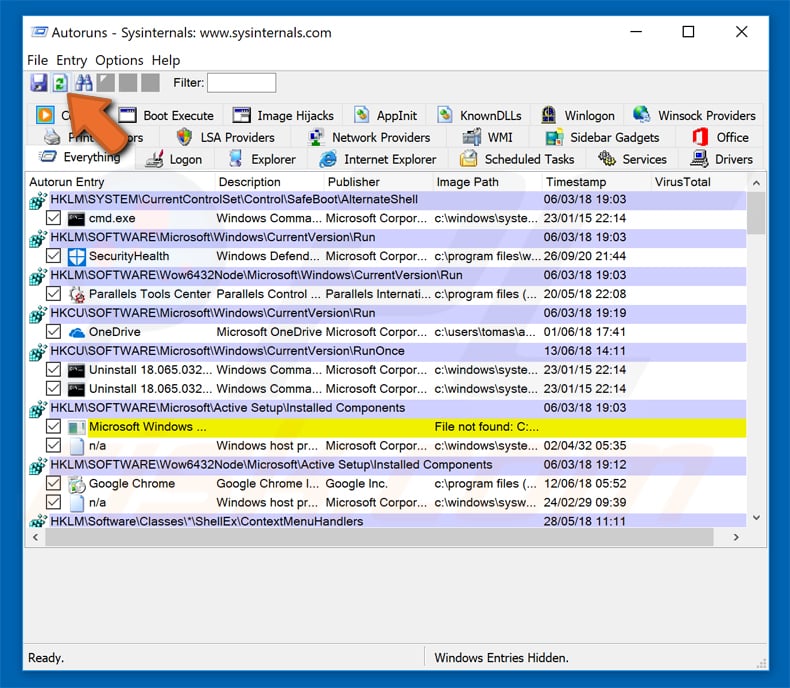

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

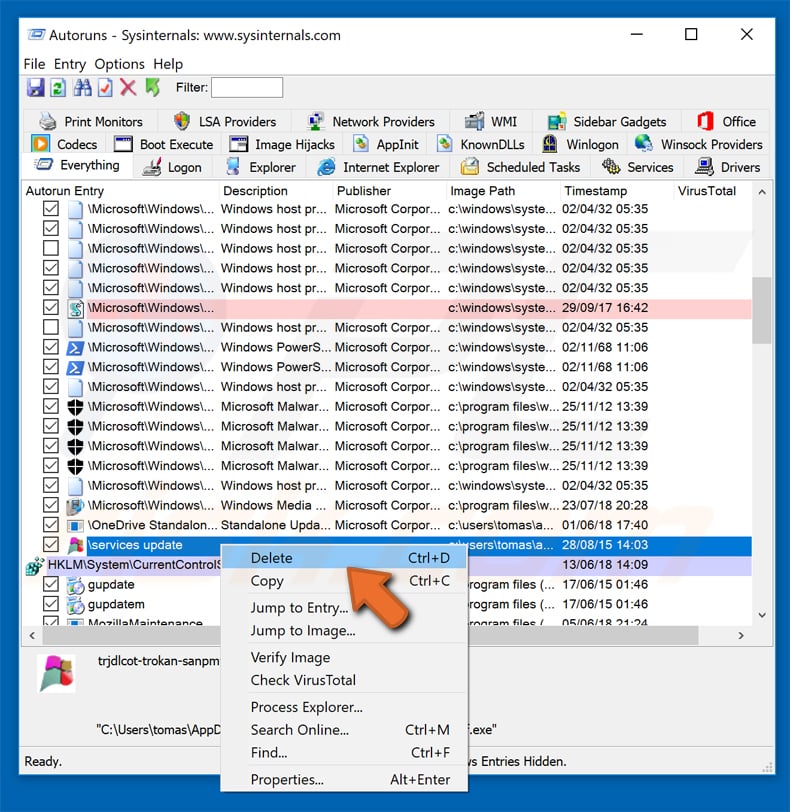

Dovresti scrivere per intero percorso e nome. Nota che alcuni malware nascondono i loro nomi di processo sotto nomi di processo legittimi di Windows. In questa fase è molto importante evitare di rimuovere i file di sistema. Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e scegliere "Elimina"

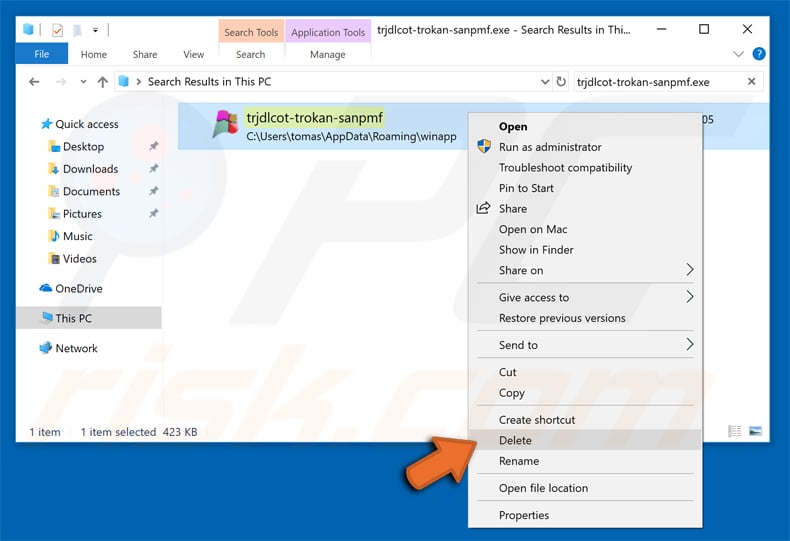

Dopo aver rimosso il malware tramite l'applicazione Autoruns (questo garantisce che il malware non verrà eseguito automaticamente all'avvio successivo del sistema), dovresti cercare il nome del malware sul tuo computer. Assicurati di abilitare i file e le cartelle nascosti prima di procedere. Se trovi il file del malware assicurati di rimuoverlo.

Riavvia il computer in modalità normale. Seguendo questi passaggi dovrebbe aiutare a rimuovere eventuali malware dal tuo computer. Nota che la rimozione manuale delle minacce richiede competenze informatiche avanzate, si consiglia di lasciare la rimozione del malware a programmi antivirus e antimalware. Questi passaggi potrebbero non funzionare con infezioni malware avanzate. Come sempre è meglio evitare di essere infettati che cercano di rimuovere il malware in seguito. Per proteggere il computer, assicurarsi di installare gli aggiornamenti del sistema operativo più recenti e utilizzare il software antivirus.

Per essere sicuri che il tuo computer sia privo di infezioni da malware, ti consigliamo di scannerizzarlo con Combo Cleaner Antivirus per Windows.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione