Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

RogueRobin virus, guida di rimozione

Cos'è RogueRobin?

RogueRobin è un trojan ad alto rischio sviluppato e diffuso da un gruppo di hacker con il nome di DarkHydrus. Nella maggior parte dei casi, questo trojan viene distribuito tramite campagne di spamming che recapitano allegati dannosi (in genere documenti Microsoft Excel). Dopo aver effettuato correttamente l'infiltrazione nel sistema, RogueRobin si collega a un server remoto, scarica un file di testo e esegue un numero di comandi scritti in quel file.

La prima cosa che RogueRobin fa dopo aver infiltrato il sistema è controllare l'ambiente in esecuzione. È progettato per raccogliere informazioni relative al sistema: quantità di memoria, CPU e altri dettagli hardware simili. Inoltre, controlla se l'ambiente è in modalità sandbox, ovvero che il sistema operativo è in esecuzione su una macchina virtuale. Tale controllo è piuttosto comune tra i trojan ad alto rischio: se viene rilevata una macchina virtuale, i virus terminano tipicamente. Quanto segue è, come accennato in precedenza, la connessione a un server Command & Control remoto. Ci sono due varianti conosciute di questo malware: uno è scritto in linguaggio di programmazione C #, l'altro usa semplicemente i comandi di PowerShell. Tuttavia, entrambi si comportano fondamentalmente esattamente allo stesso modo. La cosa interessante è che recentemente gli sviluppatori di RogueRobin hanno iniziato a utilizzare il servizio Google Drive piuttosto che un semplice server C & C per le comunicazioni malware. La tendenza di abusare di servizi legittimi per azioni dannose sta diventando sempre più popolare in questi giorni. Subito dopo la connessione, RogueRobin scarica un file di testo pieno di determinati comandi scritti dagli sviluppatori (cyber criminali). Quindi esegue un'applicazione legittima di Windows ("regsvr32.exe") per eseguire questi comandi. Uno di questi lo rende in modo che RogueRobin possa essere eseguito su ogni avvio di Windows. Inoltre, RogueRobin controlla continuamente se il file di testo scaricato è stato modificato nel server e, in tal caso, scarica la sua nuova versione ed esegue nuovamente i comandi. Tutto questo è chiamato backdooring. I criminali informatici in pratica ottengono un accesso remoto al sistema e sono in grado di eseguire varie azioni all'interno. Backdooring è spesso usato per iniettare vari malware nel sistema. In altre parole, è molto probabile che i criminali informatici forniscano comandi RogueRobin per scaricare e installare altri virus nel sistema. Esiste un'enorme varietà di tipi di malware distribuiti con trojan. Nella maggior parte dei casi, tuttavia, i criminali proliferano ladri di dati, cryptominer e ransomware. I ladri di dati sono progettati per registrare varie informazioni memorizzate nel sistema. In genere tali virus raccolgono login / password salvati, informazioni sulla carta di credito e altri dati sensibili. Tuttavia, alcuni sono progettati per caricare i file memorizzati sul computer in un server remoto. I Cryptominer sono sviluppati per abusare delle risorse del sistema al fine di estrarre la criptovaluta senza il consenso dell'utente. La presenza di questo tipo di malware porta a una significativa riduzione delle prestazioni del sistema, poiché in genere impiegano fino al 100% della CPU / GPU del sistema e tutte le entrate generate (criptovaluta) vanno alle tasche dei criminali informatici. Ultimo, ma non meno importante, è il ransomware. Questo tipo di malware è progettato per crittografare i dati archiviati e fare richieste di riscatto. I criminali informatici ricattano le loro vittime chiedendo di pagare centinaia o addirittura migliaia di dollari in cambio della restituzione dei dati. Tuttavia, ciò che è più importante è che queste persone non possono mai essere considerate attendibili: la maggior parte di loro semplicemente truffa le loro vittime e non decodifica i dati anche se il pagamento è stato inoltrato (il riscatto è pagato). Sfortunatamente, la maggior parte di questi virus non è crittografabile, il che significa che l'unica soluzione possibile è il ripristino dei dati da un backup. Ora l'infiltrazione di malware non è l'unica minaccia della presenza di RogueRobin. I criminali informatici possono anche eseguire comandi che eseguono azioni all'interno del sistema (ad esempio, modificare determinate impostazioni, eseguire processi, ecc.) Pertanto, l'installazione di RogueRobin può comportare una serie di problemi, tra cui furti di identità, perdite finanziarie / di dati, riduzione delle prestazioni del sistema , impostazioni di sistema errate e così via. Se si ritiene che il proprio sistema sia già infetto, è necessario eseguire immediatamente la scansione del sistema con una suite antivirus / antispyware affidabile ed eliminare tutte le minacce rilevate.

| Nome | RogueRobin virus |

| Tipo di Minaccia | Trojan, ruba password, malware bancario, spyware |

| Sintomi | I trojan sono progettati per infiltrarsi furtivamente nel computer della vittima e rimanere in silenzio, quindi nessun particolare sintomo è chiaramente visibile su una macchina infetta. |

| Metodi di distribuzione | Allegati e-mail infetti, pubblicità online dannose, ingegneria sociale, crack software. |

| Danni | Informazioni bancarie rubate, password, furto di identità, computer della vittima aggiunto a una botnet. |

| Rimozione |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Ci sono molti virus distribuiti usando campagne di spam e-mail. Tuttavia, non tutti sono sofisticati come RogueRobin. Questi virus hanno in genere un solo scopo: raccogliere informazioni, crittografare i file, estrarre la criptovaluta o altro. Solo una piccola percentuale è progettata per svolgere più attività, compresa la distribuzione di altri malware. Ecco l'elenco dei virus distribuiti tramite campagne di spamming: Hancitor, Adwind, TrickBot, e GandCrab 5.1. Come accennato in precedenza, gli sviluppatori di questi virus sono diversi e il comportamento potrebbe essere diverso. Tuttavia, tutti hanno una cosa in comune: rappresentano una grande minaccia per la privacy dell'utente e la sicurezza del computer. Per questo motivo, l'eliminazione è fondamentale.

Come ha fatto RogueRobin ad infiltrarsi nel mio computer?

Come accennato in precedenza, RogueRobin è distribuito principalmente tramite campagne di spam e-mail. I truffatori inviano email dubbie a centinaia di migliaia di utenti. Queste e-mail contengono in genere messaggi ingannevoli che incoraggiano gli utenti ad aprire file allegati (nella maggior parte dei casi, documenti di Microsoft Office). Una volta aperti, questi file chiedono agli utenti di abilitare i comandi macro. Ora ogni volta che un file contiene comandi macro, il software MS Office (Word, Excel o qualsiasi altro) visualizza un messaggio di avviso. Si chiama modalità "Vista protetta" - MS Office impedisce agli allegati di eseguire automaticamente i comandi senza il permesso dell'utente. Tuttavia, è normale che questi allegati contengano testo, immagini o altri contenuti simili avvisando inoltre gli utenti che le macro devono essere abilitate, altrimenti il contenuto effettivo non verrà visualizzato correttamente. Eppure questo caso era diverso - RogueRobin che distribuiva i documenti di Microsoft Excel che avevamo analizzato erano completamente vuoti e l'utente veniva avvertito solo dal software stesso. In un modo o nell'altro, l'abilitazione delle macro provoca l'infiltrazione di malware.

Come evitare l'installazione di malware?

Prima di tutto, gli utenti devono rendersi conto che la mancanza di conoscenza e il comportamento spericolato sono le ragioni principali per le infezioni del computer. La chiave per la sua sicurezza è cautela. Pertanto, al fine di prevenire questa situazione, gli utenti devono essere estremamente cauti durante la navigazione in Internet e il download / l'installazione / l'aggiornamento del software. Pensaci sempre due volte prima di aprire gli allegati di posta elettronica. Se la lettera ricevuta è stata inviata da un indirizzo e-mail sospetto / irriconoscibile e / o l'allegato sembra completamente irrilevante - non aprire nulla. Inoltre, assicurati di scaricare / installare il software solo da fonti ufficiali usando i link per il download diretto. I downloader / installatori di terze parti (così come i programmi di aggiornamento software) vengono spesso utilizzati per diffondere il malware al posto di / con le app promesse. Pertanto, l'utilizzo di tali strumenti non è raccomandato. Si consiglia inoltre vivamente di utilizzare le versioni 2010 o successive di Microsoft Office, poiché queste includono la modalità "Visualizzazione protetta" di cui sopra, che impedisce agli allegati dannosi di eseguire automaticamente le macro. anche disporre di una suite anti-virus / anti-spyware affidabile installata e funzionante è essenziale; è molto probabile che tale software rilevi ed elimini i virus prima che possano danneggiare il sistema. Se ritieni che il tuo computer sia già infetto, ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

Allegati dannosi che distribuiscono RogueRobin:

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è RogueRobin?

- STEP 1. Rimozione manuale di RogueRobin malware.

- STEP 2. Controlla se il tuo computer è pulito.

Come rimuovere un malware manualmente?

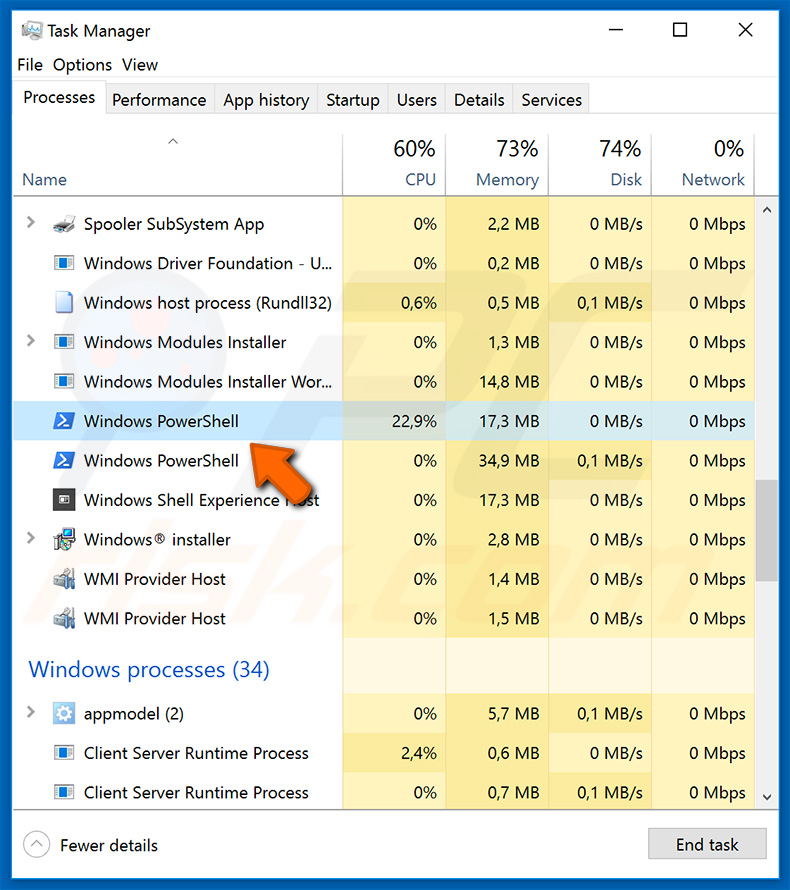

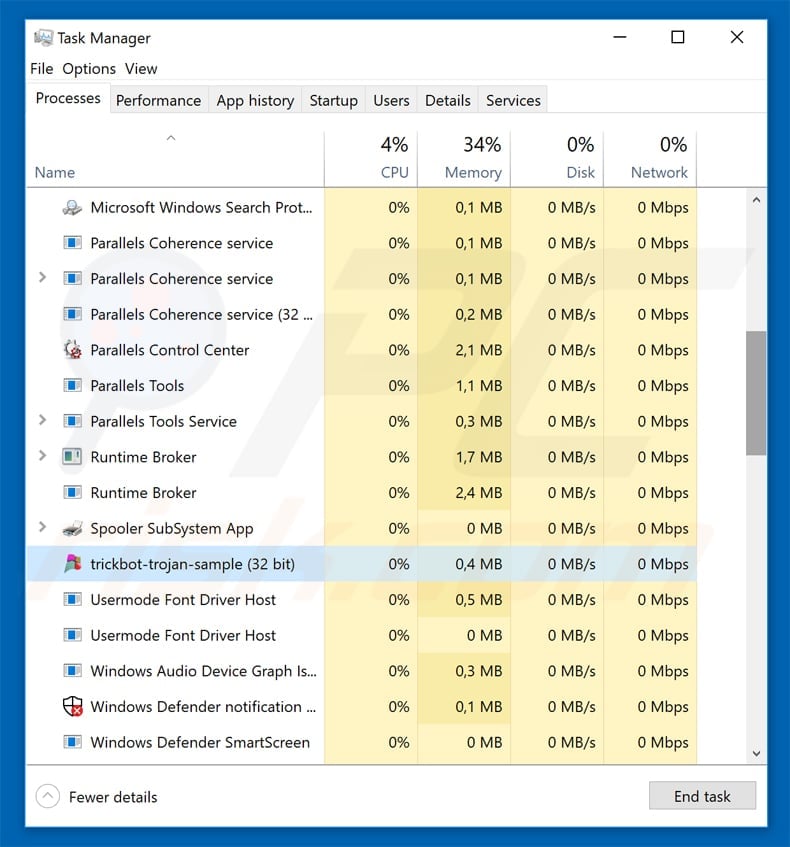

La rimozione manuale del malware è un compito complicato, in genere è meglio lasciare che i programmi antivirus o antimalware lo facciano automaticamente. Per rimuovere questo malware, ti consigliamo di utilizzare Combo Cleaner Antivirus per Windows. Se si desidera rimuovere manualmente il malware, il primo passo è identificare il nome del malware che si sta tentando di rimuovere. Ecco un esempio di un programma sospetto in esecuzione sul computer dell'utente:

Se hai controllato l'elenco dei programmi in esecuzione sul tuo computer, ad esempio utilizzando Task Manager e identificato un programma che sembra sospetto, devi continuare con questi passaggi:

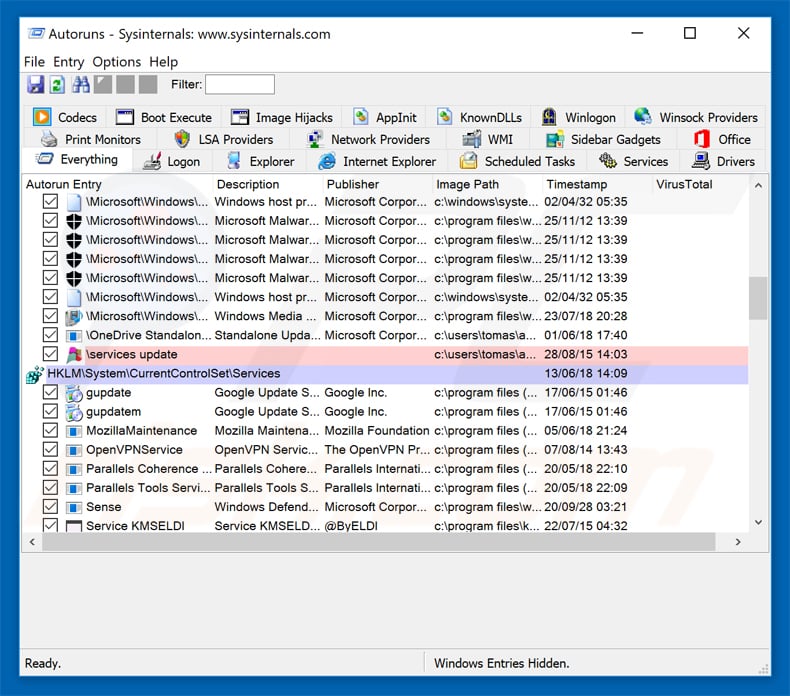

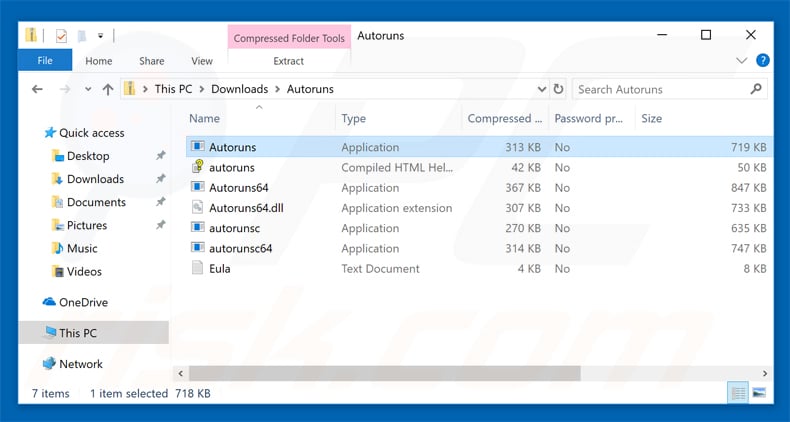

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

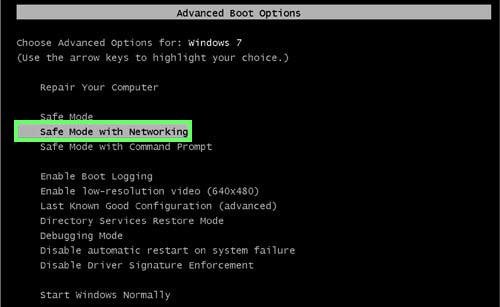

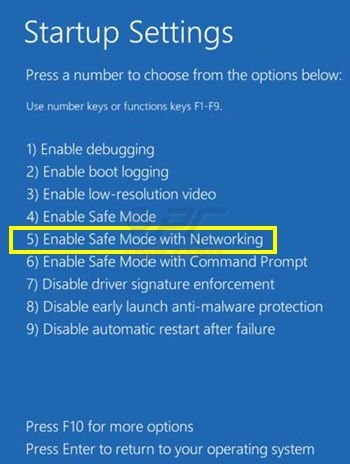

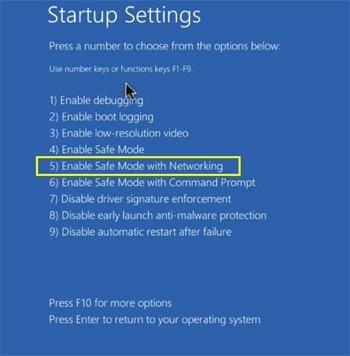

Riavvia il tuo computer in modalità provvisoria:

Riavvia il tuo computer in modalità provvisoria:

Windows XP and Windows 7: Avvia il tuo computer in modalità provvisoria. Fare clic su Start, fare clic su Arresta, fare clic su Riavvia, fare clic su OK. Durante la procedura di avvio del computer, premere più volte il tasto F8 sulla tastiera finché non viene visualizzato il menu Opzione avanzata di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in "modalità provvisoria con rete":

Windows 8: Vai alla schermata di avvio di Windows 8, digita Avanzato, nei risultati della ricerca selezionare Impostazioni. Fare clic su Opzioni di avvio avanzate, nella finestra "Impostazioni generali del PC", selezionare Avvio. Fare clic sul pulsante "Riavvia ora". Il vostro computer ora riavvierà. in "Opzioni del menu di avvio avanzate." Fai clic sul pulsante "Risoluzione dei problemi", quindi fare clic sul pulsante "Opzioni avanzate". Nella schermata delle opzioni avanzate, fare clic su "Impostazioni di avvio". Fai clic sul pulsante "Restart". Il PC si riavvia nella schermata Impostazioni di avvio. Premere "5" per l'avvio in modalità provvisoria con rete.

Video che mostra come avviare Windows 8 in "modalità provvisoria con rete":

Windows 10: Fare clic sul logo di Windows e selezionare l'icona di alimentazione. Nel menu aperto cliccare "Riavvia il sistema" tenendo premuto il tasto "Shift" sulla tastiera. Nella finestra "scegliere un'opzione", fare clic sul "Risoluzione dei problemi", successivamente selezionare "Opzioni avanzate". Nel menu delle opzioni avanzate selezionare "Impostazioni di avvio" e fare clic sul pulsante "Riavvia". Nella finestra successiva è necessario fare clic sul pulsante "F5" sulla tastiera. Ciò riavvia il sistema operativo in modalità provvisoria con rete.

Video che mostra come avviare Windows 10 in "Modalità provvisoria con rete":

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

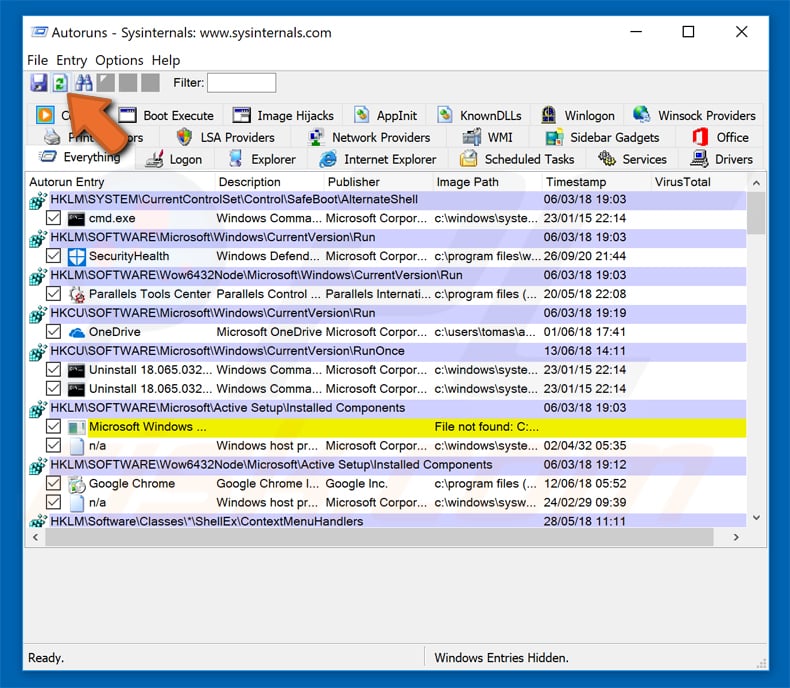

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

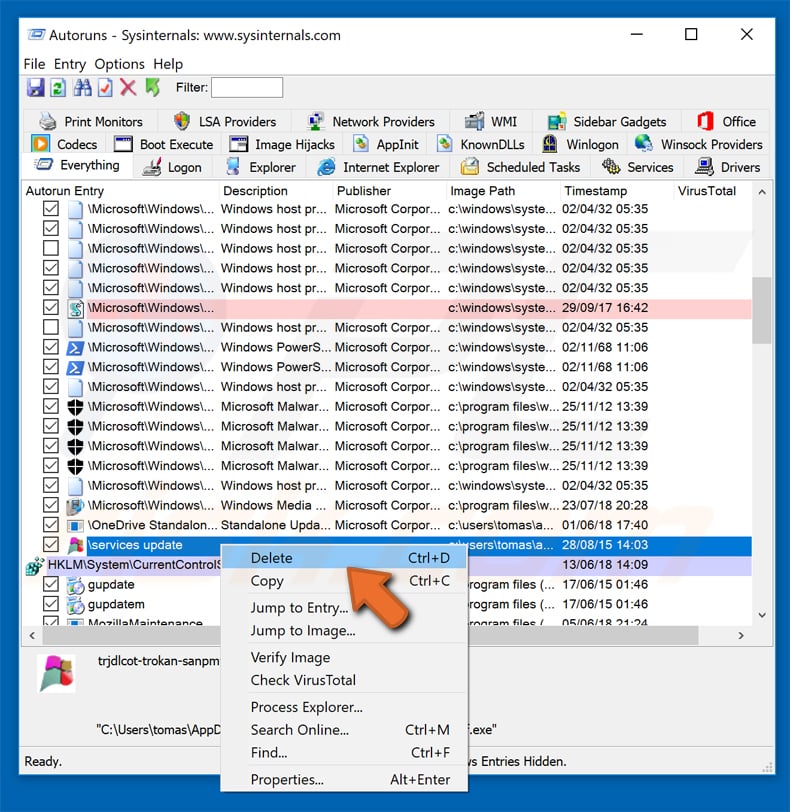

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Dovresti scrivere per intero percorso e nome. Nota che alcuni malware nascondono i loro nomi di processo sotto nomi di processo legittimi di Windows. In questa fase è molto importante evitare di rimuovere i file di sistema. Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e scegliere "Elimina"

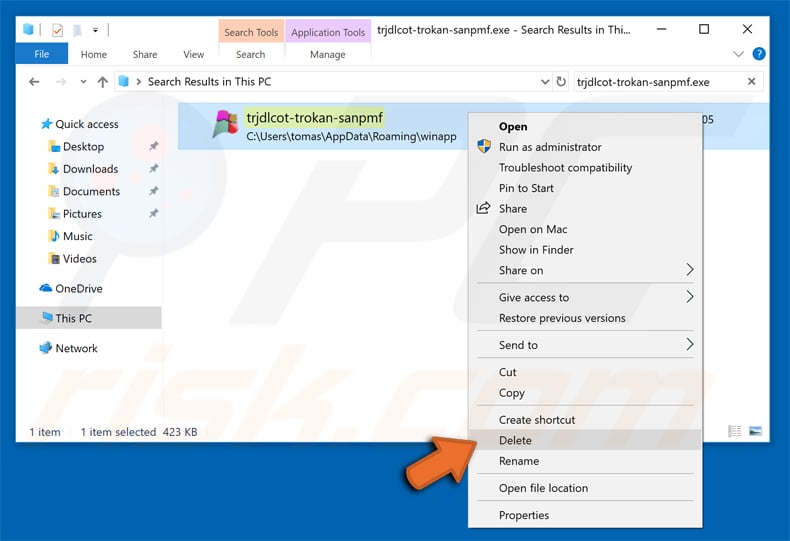

Dopo aver rimosso il malware tramite l'applicazione Autoruns (questo garantisce che il malware non verrà eseguito automaticamente all'avvio successivo del sistema), dovresti cercare il nome del malware sul tuo computer. Assicurati di abilitare i file e le cartelle nascosti prima di procedere. Se trovi il file del malware assicurati di rimuoverlo.

Riavvia il computer in modalità normale. Seguendo questi passaggi dovrebbe aiutare a rimuovere eventuali malware dal tuo computer. Nota che la rimozione manuale delle minacce richiede competenze informatiche avanzate, si consiglia di lasciare la rimozione del malware a programmi antivirus e antimalware. Questi passaggi potrebbero non funzionare con infezioni malware avanzate. Come sempre è meglio evitare di essere infettati che cercano di rimuovere il malware in seguito. Per proteggere il computer, assicurarsi di installare gli aggiornamenti del sistema operativo più recenti e utilizzare il software antivirus.

Per essere sicuri che il tuo computer sia privo di infezioni da malware, ti consigliamo di scannerizzarlo con Combo Cleaner Antivirus per Windows.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione