Come individuare email false come "Security Breach - Stolen Data"

TruffaConosciuto anche come: Security Breach - Stolen Data falsa email di estorsione

Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Cos'è "Security Breach - Stolen Data"?

Dopo aver esaminato questa email, abbiamo accertato che si tratta di una lettera di estorsione fraudolenta. Questa campagna di phishing comprende almeno due versioni della lettera, con gli autori che utilizzano i nomi di noti criminali informatici per intimidire e dare credibilità alle loro minacce.

Maggiori informazioni sull'email truffa "Security Breach - Stolen Data"

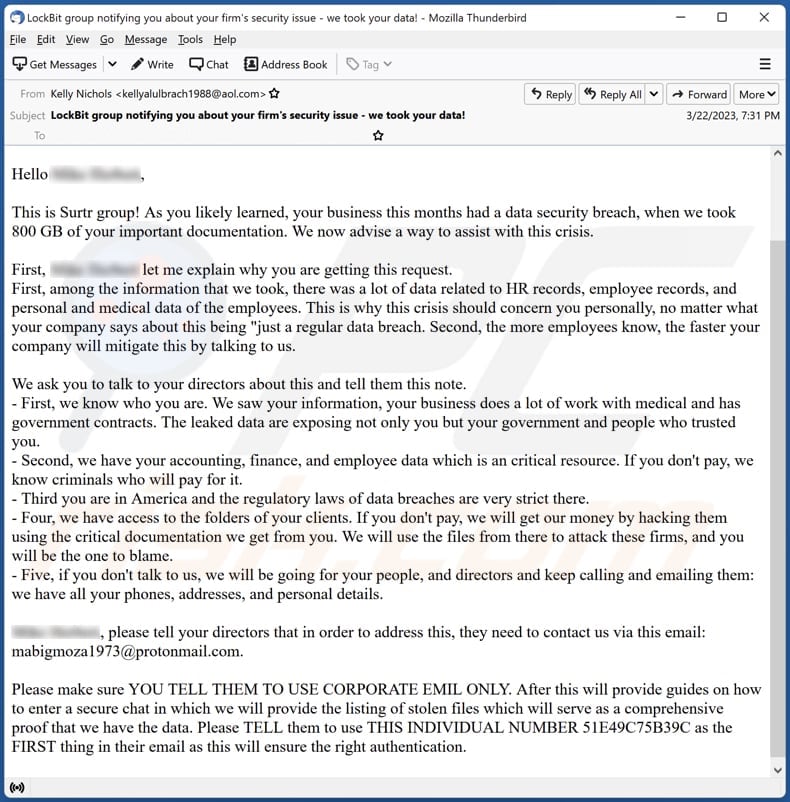

Questa email è una falsa lettera di estorsione che afferma di provenire dal gruppo Surtr, affermando di aver preso 800 GB di documentazione importante del destinatario a causa di una violazione della sicurezza. La lettera continua minacciando il destinatario di esporre informazioni sensibili relative ai registri delle risorse umane, ai registri dei dipendenti e ai dati personali e medici dei dipendenti.

Il mittente chiede al destinatario di informare i direttori e di contattarli tramite l'indirizzo di posta elettronica fornito, utilizzando solo la posta aziendale, per entrare in una chat sicura e negoziare il pagamento per la restituzione dei dati rubati.

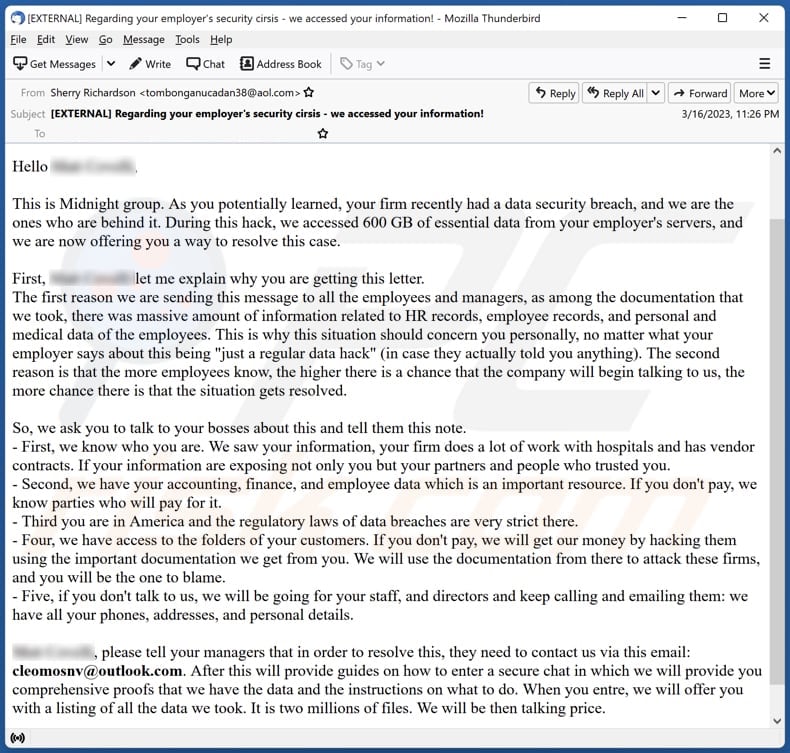

La seconda variante dell'email riguarda una falsa violazione della sicurezza presso l'azienda del destinatario, effettuata da un gruppo chiamato Midnight. L'e-mail afferma che è stato effettuato l'accesso a 600 GB di dati importanti, inclusi i record delle risorse umane e dei dipendenti e i dati personali e medici dei dipendenti.

L'e-mail chiede al destinatario di informare i responsabili della violazione. Fornisce diversi motivi per cui dovrebbe essere fatto, inclusa la gravità delle informazioni rubate, le potenziali conseguenze per l'azienda e i partner e le rigide leggi normative in America.

L'email minaccia anche che se il datore di lavoro del destinatario non paga, i criminali informatici inseguiranno clienti e personale e fornisce un indirizzo e-mail ai manager per contattare il gruppo. L'e-mail si conclude promettendo di fornire un elenco completo dei file rubati e le istruzioni su cosa fare dopo.

| Nome | Security Breach - Stolen Data Email Scam |

| Tipologia di minaccia | Phishing, truffa, ingegneria sociale, frode |

| Falsi proclami | C'è una violazione della sicurezza presso l'azienda del datore di lavoro del destinatario |

| Travestimento | Lettera di attori delle minacce più noti (gruppi) |

| Sintomi | Acquisti online non autorizzati, password di account online modificate, furto di identità, accesso illegale al computer. |

| Metodi distributivi | Email ingannevoli, annunci pop-up online canaglia, tecniche di avvelenamento dei motori di ricerca, domini con errori di ortografia. |

| Danni | Perdita di informazioni private sensibili, perdita monetaria, furto di identità. |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Maggiori informazioni sulla campagna

C'è una tendenza di falsi estorsori che approfittano di violazioni dei dati e incidenti ransomware, minacciando le società statunitensi di pubblicare o vendere dati che affermano di aver rubato a meno che non siano stati pagati. Alcuni di questi attori minacciano anche un attacco DDoS (Distributed Denial of Service) se il destinatario non soddisfa le loro richieste.

Il metodo di selezione delle vittime non è ben definito. Un potenziale approccio consiste nel reperire informazioni da canali pubblicamente disponibili come il sito di fuga di dati dell'attaccante originale, piattaforme di social media, articoli di notizie o divulgazioni ufficiali dell'azienda.

Esempi di email simili sono "We Are Using Your Company's Server To Send This Message", "Porn Websites I Attacked With My Virus Xploit", e "I Know That You Cheat On Your Partner Email Scam". È importante ricordare che la posta elettronica può anche essere utilizzata per indurre i destinatari a infettare i propri computer con malware.

In che modo le campagne di spam infettano i computer?

I criminali informatici dietro le email utilizzate per indurre i destinatari a infettare i loro computer inviano collegamenti e allegati dannosi. Quando vengono cliccati, i collegamenti dannosi possono reindirizzare gli utenti a siti Web contenenti malware. Queste pagine possono impiantare malware nei computer o attivare download drive-by dannosi.

Una volta scaricati e aperti, gli allegati dannosi possono eseguire il codice del computer. Possono essere documenti, immagini, file ZIP o file eseguibili. I tipi più comuni di allegati dannosi sono i documenti di Office, come i file di Word o Excel, che contengono macro dannose.

Queste macro possono eseguire codice sui sistemi, scaricare malware o creare backdoor per consentire l'accesso remoto.

Come evitare l'installazione di malware?

Non aprire mai allegati o fare clic su collegamenti da fonti sconosciute o sospette (soprattutto quando le e-mail non sono richieste). Mantieni il software e il sistema operativo aggiornati con le ultime patch di sicurezza. Usa un software antivirus affidabile e mantienilo aggiornato. Prestare attenzione al download e all'installazione di software da fonti non attendibili, poiché spesso possono contenere malware.

Inoltre, non fidarti di annunci e collegamenti su siti Web ombreggiati. Se hai già aperto allegati dannosi, ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

Testo presentato nella lettera email "Security Breach - Stolen Data":

Subject: LockBit group notifying you about your firm's security issue - we took your data!

Hello ********,This is Surtr group! As you likely learned, your business this months had a data security breach, when we took 800 GB of your important documentation. We now advise a way to assist with this crisis.

First, ******** let me explain why you are getting this request.

First, among the information that we took, there was a lot of data related to HR records, employee records, and personal and medical data of the employees. This is why this crisis should concern you personally, no matter what your company says about this being "just a regular data breach. Second, the more employees know, the faster your company will mitigate this by talking to us.We ask you to talk to your directors about this and tell them this note.

- First, we know who you are. We saw your information, your business does a lot of work with medical and has government contracts. The leaked data are exposing not only you but your government and people who trusted you.

- Second, we have your accounting, finance, and employee data which is an critical resource. If you don't pay, we know criminals who will pay for it.

- Third you are in America and the regulatory laws of data breaches are very strict there.

- Four, we have access to the folders of your clients. If you don't pay, we will get our money by hacking them using the critical documentation we get from you. We will use the files from there to attack these firms, and you will be the one to blame.

- Five, if you don't talk to us, we will be going for your people, and directors and keep calling and emailing them: we have all your phones, addresses, and personal details.********, please tell your directors that in order to address this, they need to contact us via this email: mabigmoza1973@protonmail.com.

Please make sure YOU TELL THEM TO USE CORPORATE EMIL ONLY. After this will provide guides on how to enter a secure chat in which we will provide the listing of stolen files which will serve as a comprehensive proof that we have the data. Please TELL them to use THIS INDIVIDUAL NUMBER 51E49C75B39C as the FIRST thing in their email as this will ensure the right authentication.

Screenshot di un'altra variante di questa email:

Testo in questa variante:

Subject: [EXTERNAL] Regarding your employer's security cirsis - we accessed your information!

Hello ********,

This is Midnight group. As you potentially learned, your firm recently had a data security breach, and we are the ones who are behind it. During this hack, we accessed 600 GB of essential data from your employer's servers, and we are now offering you a way to resolve this case.

First, ******** let me explain why you are getting this letter.

The first reason we are sending this message to all the employees and managers, as among the documentation that we took, there was massive amount of information related to HR records, employee records, and personal and medical data of the employees. This is why this situation should concern you personally, no matter what your employer says about this being "just a regular data hack" (in case they actually told you anything). The second reason is that the more employees know, the higher there is a chance that the company will begin talking to us, the more chance there is that the situation gets resolved.So, we ask you to talk to your bosses about this and tell them this note.

- First, we know who you are. We saw your information, your firm does a lot of work with hospitals and has vendor contracts. If your information are exposing not only you but your partners and people who trusted you.

- Second, we have your accounting, finance, and employee data which is an important resource. If you don't pay, we know parties who will pay for it.

- Third you are in America and the regulatory laws of data breaches are very strict there.

- Four, we have access to the folders of your customers. If you don't pay, we will get our money by hacking them using the important documentation we get from you. We will use the documentation from there to attack these firms, and you will be the one to blame.

- Five, if you don't talk to us, we will be going for your staff, and directors and keep calling and emailing them: we have all your phones, addresses, and personal details.********, please tell your managers that in order to resolve this, they need to contact us via this email: cleomosnv@outlook.com. After this will provide guides on how to enter a secure chat in which we will provide you comprehensive proofs that we have the data and the instructions on what to do. When you entre, we will offer you with a listing of all the data we took. It is two millions of files. We will be then talking price.

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è Security Breach - Stolen Data falsa email di estorsione?

- Tipologie di email dannose.

- Come individuare un'email dannosa?

- Cosa fare se si è vittima di una truffa via email?

Tipologie di email dannose:

![]() Phishing Email

Phishing Email

Più comunemente, i criminali informatici utilizzano email ingannevoli per indurre gli utenti di Internet a divulgare le proprie informazioni private sensibili, ad esempio le informazioni di accesso a vari servizi online, account email o informazioni bancarie online.

Tali attacchi sono chiamati phishing. In un attacco di phishing, i criminali informatici di solito inviano un messaggio e-mail con il logo di un servizio popolare (ad esempio Microsoft, DHL, Amazon, Netflix), creano urgenza (indirizzo di spedizione errato, password scaduta, ecc.) e inseriscono un collegamento che sperano le loro potenziali vittime cliccheranno.

Dopo aver fatto clic sul collegamento presentato in tale messaggio di posta elettronica, le vittime vengono reindirizzate a un sito Web falso che sembra identico o estremamente simile a quello originale. Alle vittime viene quindi chiesto di inserire la password, i dettagli della carta di credito o altre informazioni rubate dai criminali informatici.

![]() Email con Allegati Pericolosi

Email con Allegati Pericolosi

Un altro popolare vettore di attacco è la posta indesiderata con allegati dannosi che infettano i computer degli utenti con malware. Gli allegati dannosi di solito contengono trojan in grado di rubare password, informazioni bancarie e altre informazioni sensibili.

In tali attacchi, l'obiettivo principale dei criminali informatici è indurre le loro potenziali vittime ad aprire un allegato di posta elettronica infetto. Per raggiungere questo obiettivo, i messaggi di posta elettronica di solito parlano di fatture, fax o messaggi vocali ricevuti di recente.

Se una potenziale vittima cade nell'esca e apre l'allegato, i suoi computer vengono infettati e i criminali informatici possono raccogliere molte informazioni sensibili.

Sebbene sia un metodo più complicato per rubare informazioni personali (filtri antispam e programmi antivirus di solito rilevano tali tentativi), in caso di successo, i criminali informatici possono ottenere una gamma molto più ampia di dati e possono raccogliere informazioni per un lungo periodo di tempo.

![]() Sextortion Email

Sextortion Email

Questo è un particolare tipo di phishing. In questo caso, gli utenti ricevono un'email in cui si afferma che un criminale informatico potrebbe accedere alla webcam della potenziale vittima e ha una registrazione video della propria masturbazione.

Per eliminare il video, alle vittime viene chiesto di pagare un riscatto (di solito utilizzando Bitcoin o un'altra criptovaluta). Tuttavia, tutte queste affermazioni sono false: gli utenti che ricevono tali email dovrebbero ignorarle ed eliminarle.

Come individuare un'email dannosa?

I criminali informatici cercano sempre di più di rendere credibili ed affidabili le loro email; ecco alcune cose a cui dovresti porre attenzione quando cerchi di individuare un'email di phishing:

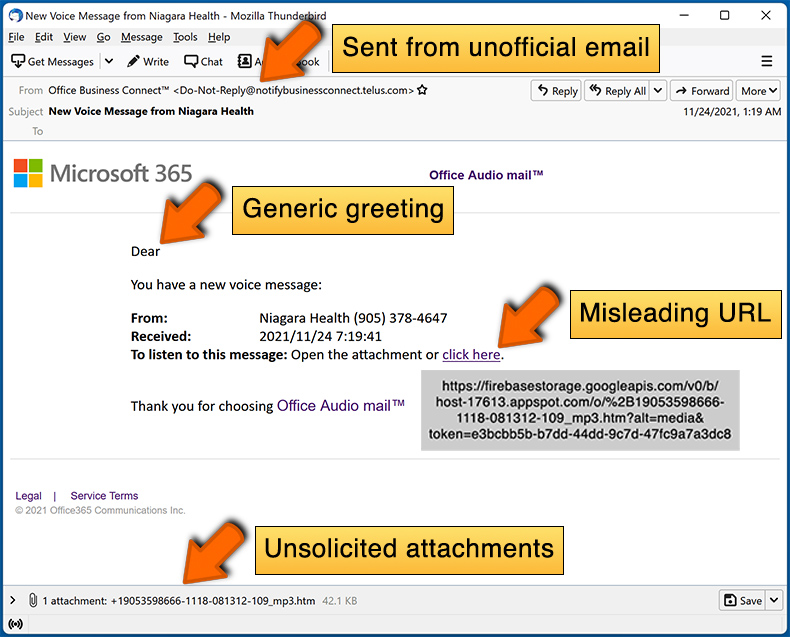

- Controlla l'indirizzo email del mittente ("da"): passa il mouse sull'indirizzo "da" e controlla se è legittimo. Ad esempio, se hai ricevuto un'email da Microsoft, assicurati di controllare se l'indirizzo email è @microsoft.com e non qualcosa di sospetto come @m1crosoft.com, @microsfot.com, @account-security-noreply.com, ecc.

- Controlla i saluti generici: se il messaggio di saluto nell'email è "Gentile utente", "Gentile @tuoemail.com", "Gentile cliente stimato", ciò dovrebbe destare sospetti. Più comunemente, le aziende ti chiamano per nome. La mancanza di queste informazioni potrebbe segnalare un tentativo di phishing.

- Controlla i collegamenti nell'email: passa il mouse sul collegamento presentato nell'email, se il collegamento che appare sembra sospetto, non fare clic su di esso. Ad esempio, se hai ricevuto un'email da Microsoft e il link nell'email mostra che andrà a firebasestorage.googleapis.com/v0... non dovresti fidarti. È meglio non fare clic su alcun collegamento nelle email, ma visitare il sito Web dell'azienda che ti ha inviato l'email.

- Non fidarti ciecamente degli allegati delle email: più comunemente, le aziende legittime ti chiederanno di accedere al loro sito Web e di visualizzare eventuali documenti sul sito; se hai ricevuto un'email con un allegato, è una buona idea scansionarla con un'applicazione antivirus. Gli allegati email infetti sono un vettore di attacco comune utilizzato dai criminali informatici.

Per ridurre al minimo il rischio di aprire email di phishing e di email dannose, ti consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

Esempi di email spam:

Cosa fare se si è vittima di una truffa via email?

- Se hai fatto clic su un collegamento in un'email di phishing e hai inserito la password, assicurati di modificare la password il prima possibile. Di solito, i criminali informatici raccolgono credenziali rubate e poi le vendono ad altri gruppi che le utilizzano per scopi dannosi. Se cambi la tua password in modo tempestivo, c'è la possibilità che i criminali non abbiano abbastanza tempo per fare danni.

- Se hai inserito i dati della tua carta di credito, contatta la tua banca il prima possibile e spiega la situazione. Ci sono buone probabilità che tu debba cancellare la tua carta di credito compromessa e ottenerne una nuova.

- Se noti segni di furto di identità, contatta immediatamente la Federal Trade Commission. Questa istituzione raccoglierà informazioni sulla tua situazione e creerà un piano di recupero personale.

- Se hai aperto un allegato dannoso, probabilmente il tuo computer è infetto, dovresti scansionarlo con un'applicazione antivirus affidabile. A questo scopo, consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

- Aiuta altri utenti di Internet - segnala le email di phishing ad: Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Domande Frequenti (FAQ)

Perché ho ricevuto questa email?

Questi tipi di email vengono spesso inviati in massa a un gran numero di destinatari nella speranza di indurre almeno alcuni di loro a inviare denaro o informazioni personali. Se hai ricevuto un'e-mail di questo tipo, è importante ricordare che si tratta probabilmente di una truffa e non di una minaccia legittima.

Ho fornito le mie informazioni personali quando sono stato ingannato da questa email, cosa devo fare?

Se hai fornito le password ai truffatori, cambiale immediatamente. Inoltre, aggiorna tutti gli altri account in cui hai utilizzato la stessa password. Se hai fornito informazioni finanziarie, contatta immediatamente la tua banca o la società della carta di credito per segnalare la potenziale frode e intraprendere le azioni appropriate.

Ho scaricato e aperto un file dannoso allegato a un'email, il mio computer è infetto?

Se il file era eseguibile, è molto probabile che il tuo sistema sia stato infettato. Tuttavia, se il file era un documento in formati come .pdf o .doc, è possibile che tu abbia evitato l'infezione da malware, poiché a volte la semplice apertura del documento potrebbe non essere sufficiente per consentire al malware di penetrare nel tuo sistema.

Il mio computer è stato effettivamente violato e il mittente ha informazioni?

Il tuo computer non è stato violato o infettato. È possibile che i truffatori abbiano ottenuto vecchie password da database che in precedenza avevano fatto trapelare informazioni.

Ho inviato criptovaluta all'indirizzo indicato in tale email, posso riavere i miei soldi?

Transazioni di questa natura sono quasi impossibili da rintracciare, il che implica che sarà difficile o impossibile recuperare i fondi persi.

Ho letto l'email ma non ho aperto l'allegato, il mio computer è infetto?

Il solo fatto di aprire un'email di per sé non è affatto dannoso. Tuttavia, fare clic sui collegamenti contenuti nell'e-mail o aprire qualsiasi file allegato può causare l'infezione del sistema.

Combo Cleaner rimuoverà le infezioni da malware che erano presenti negli allegati di posta elettronica?

Si, Combo Cleaner ha la capacità di rilevare e rimuovere quasi tutte le infezioni da malware conosciute. Tuttavia, è importante notare che alcuni malware sofisticati potrebbero essere profondamente incorporati nel sistema. Pertanto, è essenziale eseguire una scansione completa del sistema.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione