Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Cosa sono le false email "LinkedIn"?

"LinkedIn Email Scam" si riferisce alle campagne spam - operazioni su larga scala durante le quali vengono inviati migliaia di e mail presentate come messaggi di LinkedIn. LinkedIn è un servizio online orientato all'impresa e all'occupazione, progettato per aiutare a costruire una propia rete professionale.

Lo scopo delle false email "LinkedIn" è di rubare gli account LinkedIn e/o e mail degli utenti. Ciò si ottiene attraverso la promozione di siti Web di phishing che sono mascherati da pagine di accesso.

Le credenziali di accesso (ad es. Indirizzi email, nomi utente e password) inserite in tali siti sono esposte ai truffatori, che possono quindi usarle per ottenere l'accesso/controllo sugli account corrispondenti.

Maggiori informazioni sulle false email "LinkedIn"

Le false email "LinkedIn" possono avere una varietà di travestimenti e riguardare argomenti diversi. Queste lettere promuovono siti Web di phishing attraverso collegamenti presentati in essi o file allegati che portano a tali pagine.

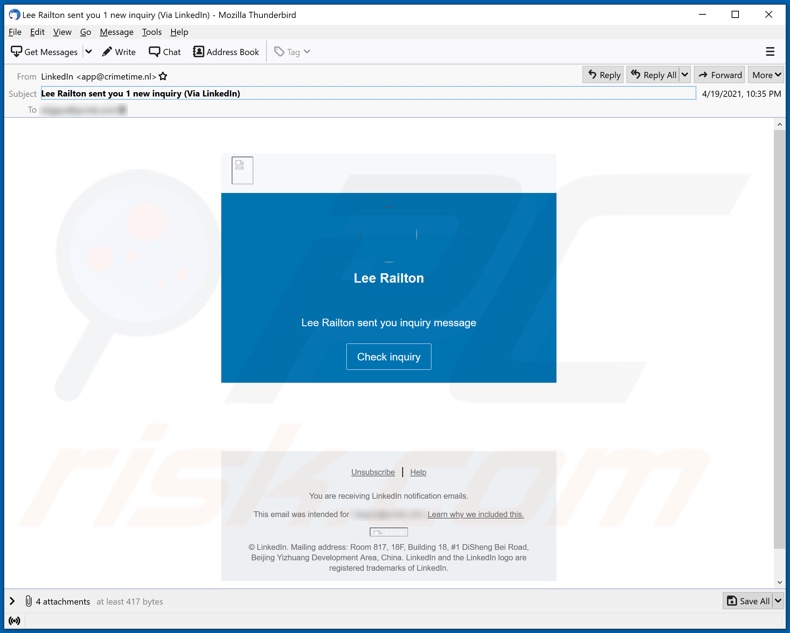

Ad esempio, le email di truffa con il titolo/soggetto "Lee Railton sent you 1 new inquiry (Via LinkedIn)" sono mascherate come notifiche, che avvisano i destinatari di avere un messaggio di richiesta non letto. Le lettere studiate hanno approvato i siti di phishing tramite collegamenti (pulsanti) e allegati di file.

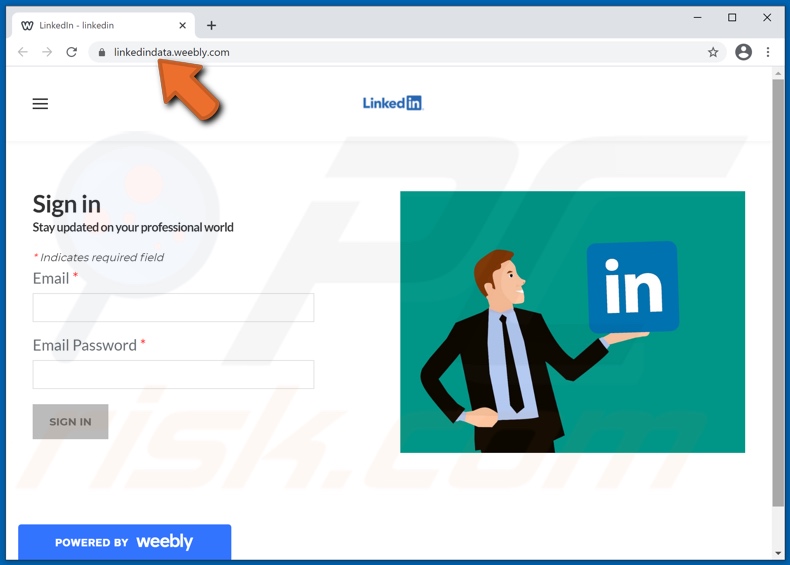

Il falso sito Web "LinkedIn" spinto tramite questa variante di posta elettronica è stato ospitato su Weebly (un legittimo servizio di web hosting) e ha chiesto agli utenti di accedere alle credenziali dell'account email. Per evitare di avere LinkedIn, email o altri account online rubati, si consiglia vivamente di prestare attenzione con le email in arrivo.

Si consiglia di prestare attenzione agli indirizzi email dei mittenti, ai contenuti delle lettere e agli URL della pagina Web di accesso. I tentativi di accedere tramite un sito Web di phishing sono già stati effettuati: le password degli account devono essere modificate immediatamente.

Inoltre, il supporto ufficiale delle piattaforme potenzialmente compromesse dovrebbe essere contattato senza indugio. Per elaborare come i truffatori possono utilizzare piattaforme di comunicazione dirottata (ad es. Networking professionale [LinkedIn], social media, email, messaggeri, ecc.) - Possono fingere di essere il vero proprietario dell'account e chiedere prestiti a contatti/amici.

In alternativa, queste piattaforme possono essere utilizzate per diffondere malware condividendo file infettivi o collegamenti a siti Web dannosi. Gli account di posta elettronica sono di particolare interesse per i truffatori in quanto sono in genere connessi ad altre piattaforme e servizi.

Pertanto, tramite email rubate: l'accesso/controllo può essere ottenuto rispetto ai contenuti ad essi associati. Oltre agli account orientati alla comunicazione, quelli relativi alla finanza sono spesso registrati anche tramite email.

Infatti i conti bancari, quelli relativi al trasferimento di denaro, ecommerce, portafoglio digitale e conti simili possono essere utilizzati dai truffatori per effettuare transazioni fraudolente e/o acquisti online. Per riassumere, se si fidano delle email "LinkedIn" false, gli utenti possono riscontrare gravi problemi di privacy, perdite finanziarie, furto di identità e infezioni del sistema.

| Nome | LinkedIn Email Scam |

| Tipo di minaccia | Phishing, truffa, ingegneria sociale, frode |

| Travestimento | Le email truffa sono presentate come posta da LinkedIn |

| Sintomi | Acquisti online non autorizzati, password di account online modificate, furto di identità, accesso illegale del computer. |

| Metodi distributivi | Email ingannevoli, annunci pop-up online Rogue, tecniche di avvelenamento dei motori di ricerca, domini errati. |

| Danni | Perdita di informazioni private sensibili, perdita monetaria, furto di identità. |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Truffe simili in generale

"Banca Popolare di Bari email scam", "EMS email scam", "cPanel email scam", "OneDrive email scam", "GoDaddy email scam", e "Banca Sella email scam" sono alcuni esempi di campagne di spam di phishing. Le lettere distribuite attraverso queste operazioni su larga scala sono generalmente presentate come "ufficiali", "urgenti", "priorità" e simili.

A parte il phishing, le email ingannevoli vengono anche utilizzate per facilitare altre truffe e per proliferare il malware (ad es.., trojan, ransomware, ecc.). L'unico obiettivo delle lettere di truffa è generare entrate per i truffatori/ criminali informatici dietro di loro.

In che modo le campagne spam infettano i computer?

Le campagne spam diffondono i malware tramite file virulenti distribuiti attraverso di essi. Questi file possono essere allegati alle e -mail di truffa e/o le lettere possono contenere collegamenti di download di contenuti dannosi.

I file infettivi possono essere in vari formati, ad esempio documenti Microsoft Office e PDF, Archivi (Zip, RAR, ecc.), Eseguibili (.exe, .Run, ecc.), JavaScript e così via. Quando i file vengono eseguiti, eseguiti o aperti in altro modo, viene avviata la catena di infezione (ovvero download/installazione del malware).

Ad esempio, i documenti di Microsoft Office infettano i sistemi eseguendo comandi macro dannosi. Questo processo viene attivato nel momento in cui viene aperto un documento, nelle versioni di Microsoft Office rilasciate prima del 2010.

Le versioni più recenti hanno la modalità "Visualizzazione protetta" che impedisce l'esecuzione automatica delle macro. Invece, agli utenti viene chiesto di abilitare la modifica/contenuto (ovvero i comandi macro) e avvertiti dei rischi.

Come evitare l'installazione di malware?

Per evitare di infettare il sistema tramite posta indesiderata, si sconsiglia espressamente di aprire email sospette e irrilevanti, in particolare eventuali allegati o collegamenti presenti in esse. Si consiglia di utilizzare le versioni di Microsoft Office rilasciate dopo il 2010.

Il malware non viene diffuso esclusivamente tramite campagne di spam, ma viene anche distribuito tramite canali di download dubbi (ad esempio siti di hosting di file non ufficiali e gratuiti, reti di condivisione peer-to-peer e altri downloader di terze parti), attivazione illegale ("cracking" ) e falsi programmi di aggiornamento.

Pertanto, è importante scaricare solo da fonti ufficiali e verificate. Inoltre, tutti i programmi devono essere attivati e aggiornati con strumenti/funzioni forniti da sviluppatori legittimi.

Per garantire la sicurezza del dispositivo e dell'utente, è fondamentale disporre di una suite antivirus/antispyware affidabile installata e mantenuta aggiornata. Questo software deve essere utilizzato per eseguire scansioni regolari del sistema e rimuovere minacce rilevate e potenziali.

Se hai già aperto allegati dannosi, ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

Testo presentato in una lettera email truffa "LinkedIn":

Subject: Lee Railton sent you 1 new inquiry (Via LinkedIn)

Lee Railton

Lee Railton sent you inquiry message

Check inquiry

Unsubscribe | Help

You are receiving LinkedIn notification emails.

This email was intended for ********. Learn why we included this.

© LinkedIn. Mailing address: Room 817, 18F, Building 18, #1 DiSheng Bei Road, Beijing Yizhuang Development Area, China. LinkedIn and the LinkedIn logo are registered trademarks of LinkedIn.

Screenshot di un falso sito Web di LinkedIn (ospitato da Weebly, un servizio di web hosting legittimo) promosso da queste email truffa:

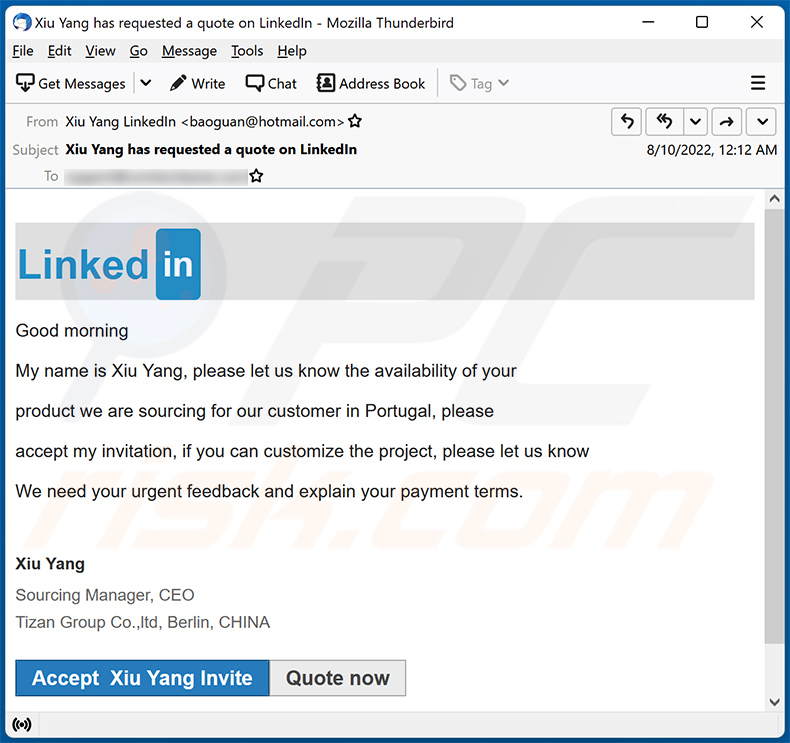

Un altro esempio di email spam a tema LinkedIn che promuove un sito di phishing:

Testo presentato all'interno:

Subject: Xiu Yang has requested a quote on LinkedIn

Linked in

Good morning

My name is Xiu Yang, please let us know the availability of your

product we are sourcing for our customer in Portugal, please

accept my invitation, if you can customize the project, please let us know

We need your urgent feedback and explain your payment terms.

Xiu Yang

Sourcing Manager, CEO

Tizan Group Co.,ltd, Berlin, CHINA

Accept Xiu Yang Invite

Quote now

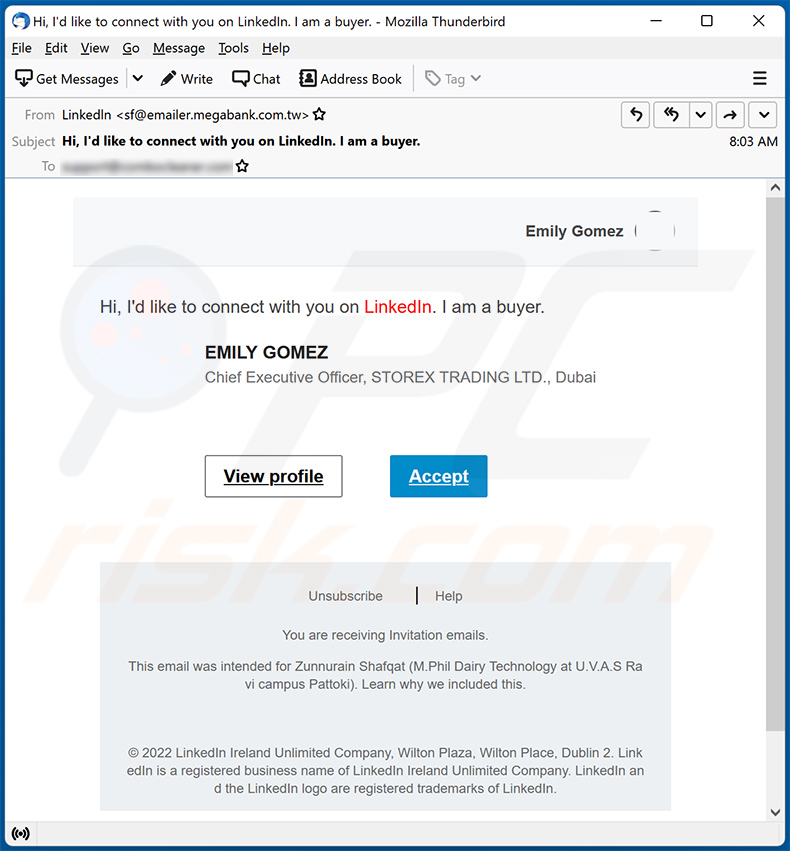

Ancora un altro esempio di email spam a tema LinkedIn che promuove un sito di phishing:

Testo presentato all'interno:

Subject: Hi, I'd like to connect with you on LinkedIn. I am a buyer.

Emily Gomez

Hi, I'd like to connect with you on LinkedIn. I am a buyer.EMILY GOMEZ

Chief Executive Officer, STOREX TRADING LTD., DubaiAccept

View profileUnsubscribe | Help

You are receiving Invitation emails.

This email was intended for Zunnurain Shafqat (M.Phil Dairy Technology at U.V.A.S Ravi campus Pattoki). Learn why we included this.© 2022 LinkedIn Ireland Unlimited Company, Wilton Plaza, Wilton Place, Dublin 2. LinkedIn is a registered business name of LinkedIn Ireland Unlimited Company. LinkedIn and the LinkedIn logo are registered trademarks of LinkedIn.

Schermata del sito di phishing promosso (ayarepresentaciones[.]com[.]py - falso sito Web di LinkedIn):

![Schermata del sito di phishing promosso (ayarepresentaciones[.]com[.]py - falso sito Web di LinkedIn) (2022-12-06)](/images/stories/screenshots202212/linkedin-email-scam-update-2022-12-06-phishing-site.jpg)

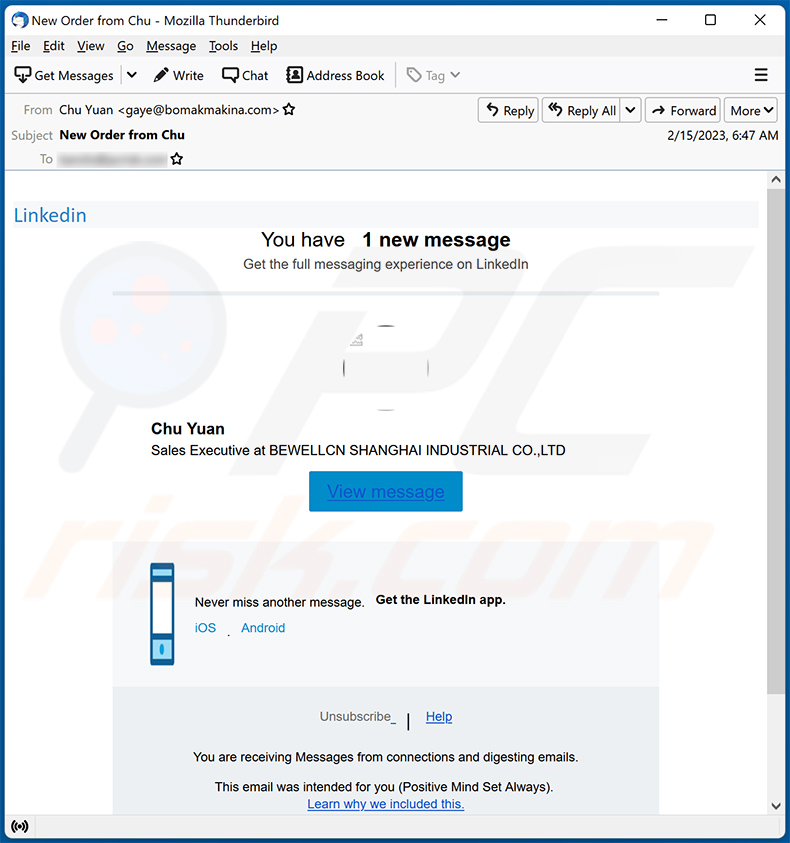

Un altro esempio di email spam a tema LinkedIn:

Testo presentato all'interno:

Subject: New Order from Chu

You have 1 new message

Get the full messaging experience on LinkedIn

Fetzer E. Brian tank

Chu YuanSales Executive at BEWELLCN SHANGHAI INDUSTRIAL CO.,LTD

View message

Mobile phone image

Never miss another message. Get the LinkedIn app.

iOS . Android

Unsubscribe | HelpYou are receiving Messages from connections and digesting emails.

This email was intended for you (Positive Mind Set Always). Learn why we included this.

© 2018 LinkedIn Corporation, 1000 West Maude Avenue, Sunnyvale, CA 94085 . LinkedIn and the LinkedIn logo are registered trademarks of LinkedIn.

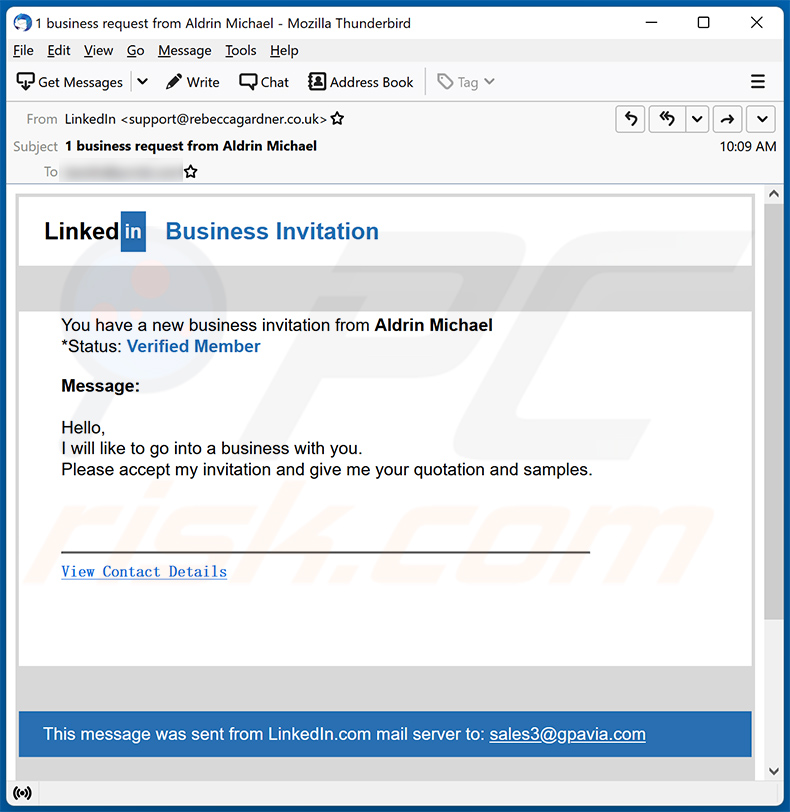

Ancora un altro esempio di un'email dalla campagna di spam LinkedIn:

Testo presentato all'interno:

Subject: 1 business request from Aldrin Michael

Business Invitation

You have a new business invitation from Aldrin Michael

*Status: Verified MemberMessage:

Hello,

I will like to go into a business with you.

Please accept my invitation and give me your quotation and samples.View Contact Details

This message was sent from LinkedIn.com mail server to: sales3@gpavia.com

© 2021 LinkedIn Ireland Unlimited Company, Wilton Plaza, Wilton Place, Dublin 2.

LinkedIn Ireland Unlimited Company

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è LinkedIn spam?

- Tipologie di email dannose.

- Come individuare un'email dannosa?

- Cosa fare se si è vittima di una truffa via email?

Tipologie di email dannose:

![]() Phishing Email

Phishing Email

Più comunemente, i criminali informatici utilizzano email ingannevoli per indurre gli utenti di Internet a divulgare le proprie informazioni private sensibili, ad esempio le informazioni di accesso a vari servizi online, account email o informazioni bancarie online.

Tali attacchi sono chiamati phishing. In un attacco di phishing, i criminali informatici di solito inviano un messaggio e-mail con il logo di un servizio popolare (ad esempio Microsoft, DHL, Amazon, Netflix), creano urgenza (indirizzo di spedizione errato, password scaduta, ecc.) e inseriscono un collegamento che sperano le loro potenziali vittime cliccheranno.

Dopo aver fatto clic sul collegamento presentato in tale messaggio di posta elettronica, le vittime vengono reindirizzate a un sito Web falso che sembra identico o estremamente simile a quello originale. Alle vittime viene quindi chiesto di inserire la password, i dettagli della carta di credito o altre informazioni rubate dai criminali informatici.

![]() Email con Allegati Pericolosi

Email con Allegati Pericolosi

Un altro popolare vettore di attacco è la posta indesiderata con allegati dannosi che infettano i computer degli utenti con malware. Gli allegati dannosi di solito contengono trojan in grado di rubare password, informazioni bancarie e altre informazioni sensibili.

In tali attacchi, l'obiettivo principale dei criminali informatici è indurre le loro potenziali vittime ad aprire un allegato di posta elettronica infetto. Per raggiungere questo obiettivo, i messaggi di posta elettronica di solito parlano di fatture, fax o messaggi vocali ricevuti di recente.

Se una potenziale vittima cade nell'esca e apre l'allegato, i suoi computer vengono infettati e i criminali informatici possono raccogliere molte informazioni sensibili.

Sebbene sia un metodo più complicato per rubare informazioni personali (filtri antispam e programmi antivirus di solito rilevano tali tentativi), in caso di successo, i criminali informatici possono ottenere una gamma molto più ampia di dati e possono raccogliere informazioni per un lungo periodo di tempo.

![]() Sextortion Email

Sextortion Email

Questo è un particolare tipo di phishing. In questo caso, gli utenti ricevono un'email in cui si afferma che un criminale informatico potrebbe accedere alla webcam della potenziale vittima e ha una registrazione video della propria masturbazione.

Per eliminare il video, alle vittime viene chiesto di pagare un riscatto (di solito utilizzando Bitcoin o un'altra criptovaluta). Tuttavia, tutte queste affermazioni sono false: gli utenti che ricevono tali email dovrebbero ignorarle ed eliminarle.

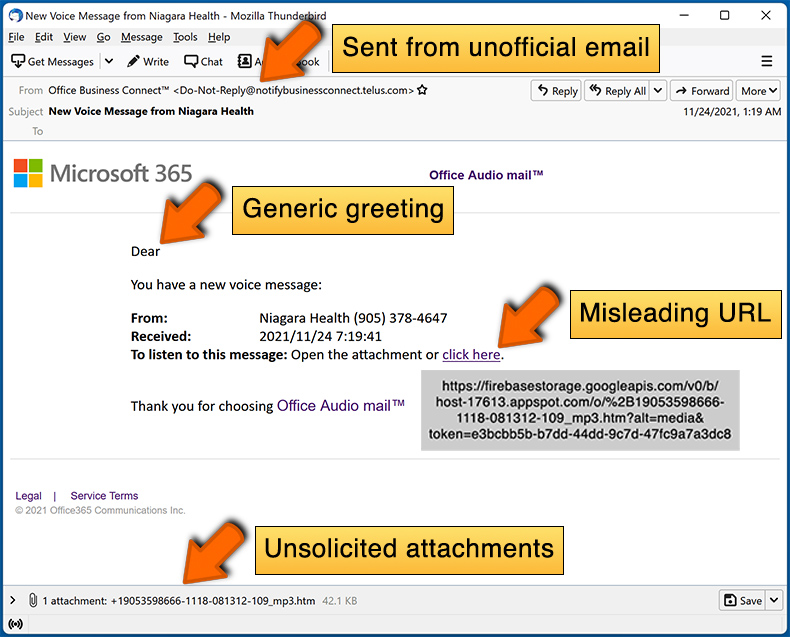

Come individuare un'email dannosa?

I criminali informatici cercano sempre di più di rendere credibili ed affidabili le loro email; ecco alcune cose a cui dovresti porre attenzione quando cerchi di individuare un'email di phishing:

- Controlla l'indirizzo email del mittente ("da"): passa il mouse sull'indirizzo "da" e controlla se è legittimo. Ad esempio, se hai ricevuto un'email da Microsoft, assicurati di controllare se l'indirizzo email è @microsoft.com e non qualcosa di sospetto come @m1crosoft.com, @microsfot.com, @account-security-noreply.com, ecc.

- Controlla i saluti generici: se il messaggio di saluto nell'email è "Gentile utente", "Gentile @tuoemail.com", "Gentile cliente stimato", ciò dovrebbe destare sospetti. Più comunemente, le aziende ti chiamano per nome. La mancanza di queste informazioni potrebbe segnalare un tentativo di phishing.

- Controlla i collegamenti nell'email: passa il mouse sul collegamento presentato nell'email, se il collegamento che appare sembra sospetto, non fare clic su di esso. Ad esempio, se hai ricevuto un'email da Microsoft e il link nell'email mostra che andrà a firebasestorage.googleapis.com/v0... non dovresti fidarti. È meglio non fare clic su alcun collegamento nelle email, ma visitare il sito Web dell'azienda che ti ha inviato l'email.

- Non fidarti ciecamente degli allegati delle email: più comunemente, le aziende legittime ti chiederanno di accedere al loro sito Web e di visualizzare eventuali documenti sul sito; se hai ricevuto un'email con un allegato, è una buona idea scansionarla con un'applicazione antivirus. Gli allegati email infetti sono un vettore di attacco comune utilizzato dai criminali informatici.

Per ridurre al minimo il rischio di aprire email di phishing e di email dannose, ti consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

Esempi di email spam:

Cosa fare se si è vittima di una truffa via email?

- Se hai fatto clic su un collegamento in un'email di phishing e hai inserito la password, assicurati di modificare la password il prima possibile. Di solito, i criminali informatici raccolgono credenziali rubate e poi le vendono ad altri gruppi che le utilizzano per scopi dannosi. Se cambi la tua password in modo tempestivo, c'è la possibilità che i criminali non abbiano abbastanza tempo per fare danni.

- Se hai inserito i dati della tua carta di credito, contatta la tua banca il prima possibile e spiega la situazione. Ci sono buone probabilità che tu debba cancellare la tua carta di credito compromessa e ottenerne una nuova.

- Se noti segni di furto di identità, contatta immediatamente la Federal Trade Commission. Questa istituzione raccoglierà informazioni sulla tua situazione e creerà un piano di recupero personale.

- Se hai aperto un allegato dannoso, probabilmente il tuo computer è infetto, dovresti scansionarlo con un'applicazione antivirus affidabile. A questo scopo, consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

- Aiuta altri utenti di Internet - segnala le email di phishing ad: Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Domande Frequenti (FAQ)

Perché ho ricevuto questa email?

Le email di phishing vengono comunemente distribuite in grandi quantità a indirizzi email casuali, con l'obiettivo di indurre alcuni destinatari a rivelare informazioni personali. Questi messaggi in genere non sono personalizzati.

Ho fornito le mie informazioni personali quando sono stato ingannato da questa email, cosa devo fare?

Se hai divulgato informazioni di accesso, è fondamentale aggiornare tempestivamente tutte le tue password.

Ho scaricato e aperto un file allegato a questa email, il mio computer è infetto?

Se hai scaricato e aperto un file dannoso allegato a un'e-mail, il tuo computer potrebbe essere stato infettato da malware. Eseguendo il file dannoso, il malware può accedere al tuo sistema.

Ho letto l'email ma non ho aperto l'allegato, il mio computer è infetto?

La semplice apertura di un'email non rappresenta un rischio per il tuo sistema. Tuttavia, fare clic sui collegamenti o scaricare gli allegati all'interno dell'e-mail può causare un'infezione del sistema.

Combo Cleaner rimuoverà le infezioni da malware che erano presenti negli allegati delle email?

Sebbene Combo Cleaner sia in grado di identificare ed eliminare le infezioni da malware più conosciute, è importante tenere presente che il malware di fascia alta può nascondersi in profondità all'interno del sistema. Pertanto, eseguire una scansione completa del sistema è fondamentale per identificare e rimuovere potenziali minacce.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione