Evita di infettare il tuo dispositivo con malware distribuito dalle false email "Kaseya"

TrojanConosciuto anche come: Cobalt Strike malware

Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Cos'è "Kaseya email virus"?

"Kaseya email virus" è il nome di una campagna di spam che diffonde malware. Il termine "campagna di spam" viene utilizzato per descrivere un'operazione su larga scala durante la quale vengono inviate migliaia di email ingannevoli.

Le lettere distribuite attraverso questa campagna esortano i destinatari a installare un aggiornamento da "Microsoft" per correggere una vulnerabilità presente nelle reti dei clienti Kaseya. Gli Kaseya sono sviluppatori legittimi di software progettati per gestire reti, sistemi e infrastrutture informatiche.

Va sottolineato che queste email truffa non sono in alcun modo associate a Kaseya Limited o Microsoft Corporation. Questa campagna di spam mira a sfruttare l'incidente ransomware del luglio 2021 che ha colpito Kaseya e i suoi clienti.

Queste lettere false diffondono il programma malevolo Cobalt Strike, che possiede capacità di rubare dati e può causare infezioni a catena.

L'email truffa "Kaseya" in dettaglio

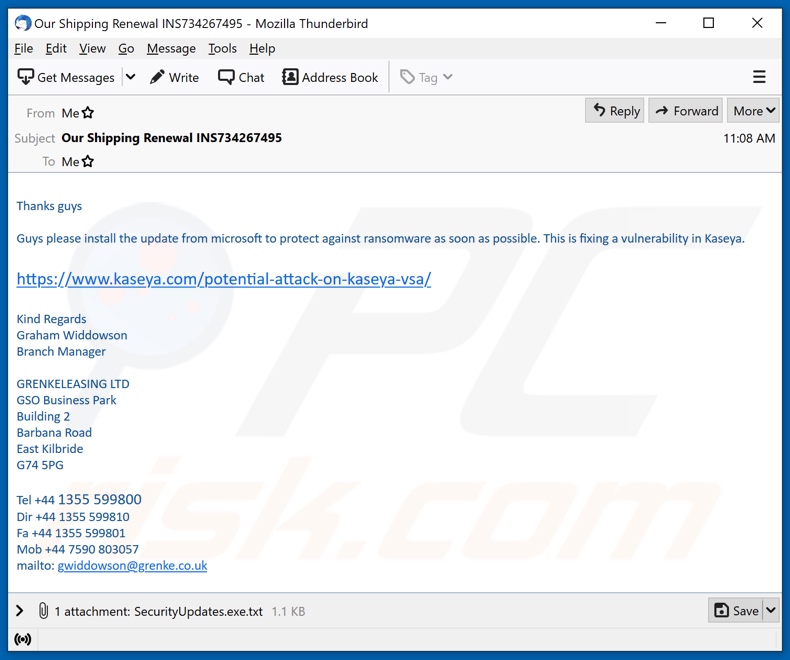

Le false email di "Kaseya" (oggetto/titolo "Our Shipping Renewal INS734267495"; può variare) richiedono ai destinatari di installare un aggiornamento da "Microsoft". Questo "aggiornamento" presumibilmente proteggerà gli utenti dalle infezioni ransomware.

L'"aggiornamento" è necessario in quanto risolverà la vulnerabilità in Kaseya. Tuttavia, una volta eseguito, il file dannoso ("SecurityUpdates.exe"; può variare) attiva il download/installazione del malware Cobalt Strike.

Funzionalità del malware Cobalt Strike

Come accennato nell'introduzione, le funzioni principali di Cobalt Strike sono il furto di dati e il download/installazione di malware aggiuntivo. Per approfondire, le funzionalità della prima categoria includono il keylogging (ovvero la registrazione dei tasti premuti) e l'estrazione di file dal dispositivo infetto.

In genere, i criminali informatici cercano di ottenere i dettagli di identificazione personale delle vittime, l'attività di navigazione, varie credenziali di accesso all'account/piattaforma (ad es. ID, indirizzi e-mail, nomi utente e password), dati relativi all'attività, informazioni finanziarie (ad es. conto bancario dettagli, numeri di carta di credito, ecc.) e altri contenuti sensibili.

Cobalt Strike può anche infettare i sistemi con ransomware, trojan, minatori di criptovalute, e altri software dannosi. Quindi, le minacce poste da questo malware sono estese.

Per riassumere, fidandosi delle e-mail di truffa "Kaseya", gli utenti possono sperimentare più infezioni del sistema, gravi problemi di privacy, perdite finanziarie significative e furto di identità.

Se si sospetta o si sa che Cobalt Strike (o altro malware) ha già infettato il sistema, è fondamentale rimuoverlo immediatamente utilizzando un software antivirus.

| Nome | Cobalt Strike malware |

| Tipo di mnaccia | Trojan, virus che ruba password, malware bancario, spyware. |

| Truffa | Le email truffa spingono i destinatari a correggere una vulnerabilità installando un aggiornamento. |

| Allegati | SecurityUpdates.exe (il nome del file può variare) |

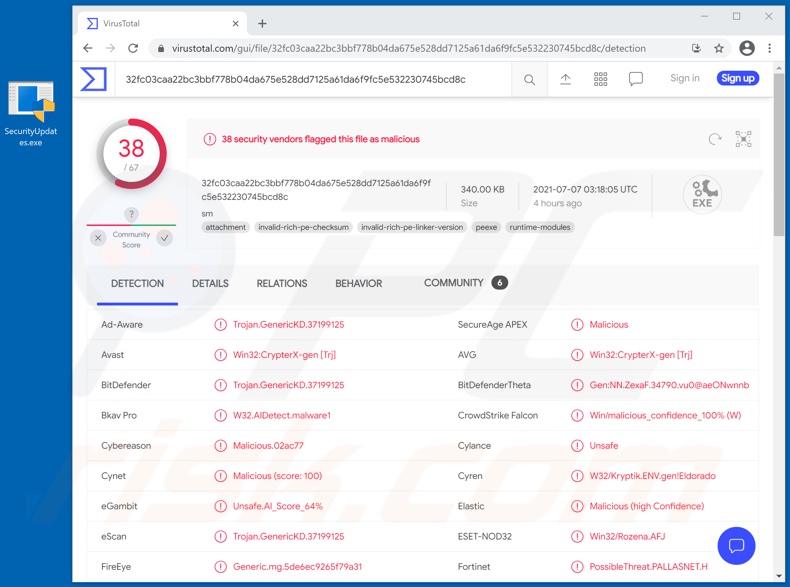

| Nomi rilevati | Avast (Win32:CrypterX-gen [Trj]), BitDefender (Trojan.GenericKD.37199125), ESET-NOD32 (Win32/Rozena.AFJ), Kaspersky (HackTool.Win32.Cobalt.aif), Microsoft (Trojan:Win32/Vigorf.A), Lista completa (VirusTotal) |

| Sintomi | I trojan sono progettati per infiltrarsi furtivamente nel computer della vittima e rimanere in silenzio, quindi nessun sintomo particolare è chiaramente visibile su una macchina infetta. |

| App installate | Cobalt Strike |

| Metodi distributivi | Allegati email infetti, pubblicità online dannose, ingegneria sociale, "crack" di software. |

| Danni | Password e dati bancari rubati, furto di identità, computer della vittima aggiunto a una botnet. |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Le campagne spam in generale

"ATLAS AL SHARQ TRADING Email Virus", "COSCO Shipping Email Virus", "Santander Email Virus", e "Contech Email Virus" sono alcuni esempi di campagne di spam che distribuiscono malware.

Le e-mail inviate tramite queste operazioni su larga scala sono generalmente presentate come "urgenti", "prioritarie", "importanti" e/o mascherate da messaggi provenienti da aziende, organizzazioni, istituzioni, autorità, fornitori di servizi e altre entità autentiche. Oltre alla proliferazione di software dannoso, la posta indesiderata viene utilizzata anche per facilitare phishing e diversi tipi di truffe.

A causa della diffusione della posta ingannevole, si consiglia vivamente di prestare attenzione con le email in arrivo.

In che modo "Kaseya email virus" ha infettato il mio computer?

Le campagne di spam diffondono malware tramite file infetti distribuiti attraverso di esse. Le e-mail truffa possono contenere collegamenti per il download di tali file o possono essere allegati alle lettere.

I file virulenti possono essere in vari formati, ad esempio documenti PDF e Microsoft Office, archivi (RAR, ZIP, ecc.), eseguibili (.exe, .run, ecc.), JavaScript e così via. Quando i file vengono eseguiti, eseguiti o aperti in altro modo, viene avviata la catena di infezione.

Ad esempio, i documenti di Microsoft Office infettano i sistemi eseguendo comandi macro dannosi. Questo processo inizia nel momento in cui viene aperto un documento nelle versioni di Microsoft Office rilasciate prima del 2010.

Le versioni successive hanno la modalità "Visualizzazione protetta" che impedisce l'esecuzione automatica delle macro. Invece, gli utenti possono abilitare manualmente la modifica/il contenuto (ad esempio, i comandi macro).

Come evitare l'installazione di malware?

Per evitare di infettare il sistema tramite posta spam, si sconsiglia di aprire e-mail sospette e irrilevanti, in particolare eventuali allegati o collegamenti presenti in essi. Si consiglia di utilizzare le versioni di Microsoft Office rilasciate dopo il 2010.

Il malware è anche diffuso attraverso fonti di download non affidabili (ad esempio siti Web di hosting di file non ufficiali e gratuiti, reti di condivisione peer-to-peer e altri downloader di terze parti), strumenti di attivazione illegale ("cracking") e aggiornamenti falsi.

È fondamentale scaricare solo da canali ufficiali e verificati. Inoltre, tutti i programmi devono essere attivati e aggiornati con strumenti/funzioni forniti da sviluppatori legittimi.

È fondamentale avere una suite antivirus/antispyware affidabile installata e aggiornata. Inoltre, questo software deve essere utilizzato per eseguire scansioni regolari del sistema e rimuovere le minacce rilevate. Se hai già aperto l'allegato "Kaseya email virus", ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

Testo presentato nella lettera email di truffa "Kaseya":

Subject: Our Shipping Renewal INS734267495

Thanks guys

Guys please install the update from microsoft to protect against ransomware as soon as possible. This is fixing a vulnerability in Kaseya.

hxxps://www.kaseya.com/potential-attack-on-kaseya-vsa/

Kind Regards

Graham Widdowson

Branch Manager

GRENKELEASING LTD

GSO Business Park

Building 2

Barbana Road

East Kilbride

G74 5PG

Tel +44 1355 599800

Dir +44 1355 599810

Fa +44 1355 599801

Mob +44 7590 803057

mailto: gwiddowson@grenke.co.uk

Screenshot dei rilevamenti di VirusTotal dell'allegato dannoso distribuito tramite la campagna di spam "Kaseya" ("SecurityUpdates.exe"):

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è "Kaseya email virus"?

- STEP 1. Rimozione manuale di Cobalt Strike malware.

- STEP 2. Controlla se il tuo computer è pulito.

Come rimuovere un malware manualmente?

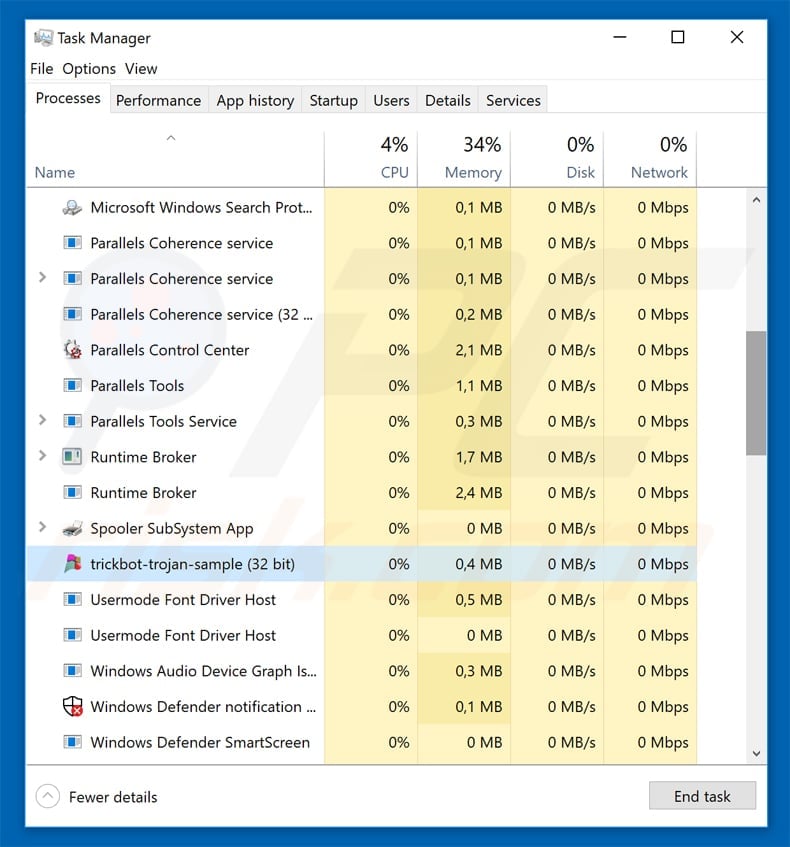

La rimozione manuale del malware è un compito complicato, in genere è meglio lasciare che i programmi antivirus o antimalware lo facciano automaticamente. Per rimuovere questo malware, ti consigliamo di utilizzare Combo Cleaner Antivirus per Windows. Se si desidera rimuovere manualmente il malware, il primo passo è identificare il nome del malware che si sta tentando di rimuovere. Ecco un esempio di un programma sospetto in esecuzione sul computer dell'utente:

Se hai controllato l'elenco dei programmi in esecuzione sul tuo computer, ad esempio utilizzando task manager e identificato un programma che sembra sospetto, devi continuare con questi passaggi:

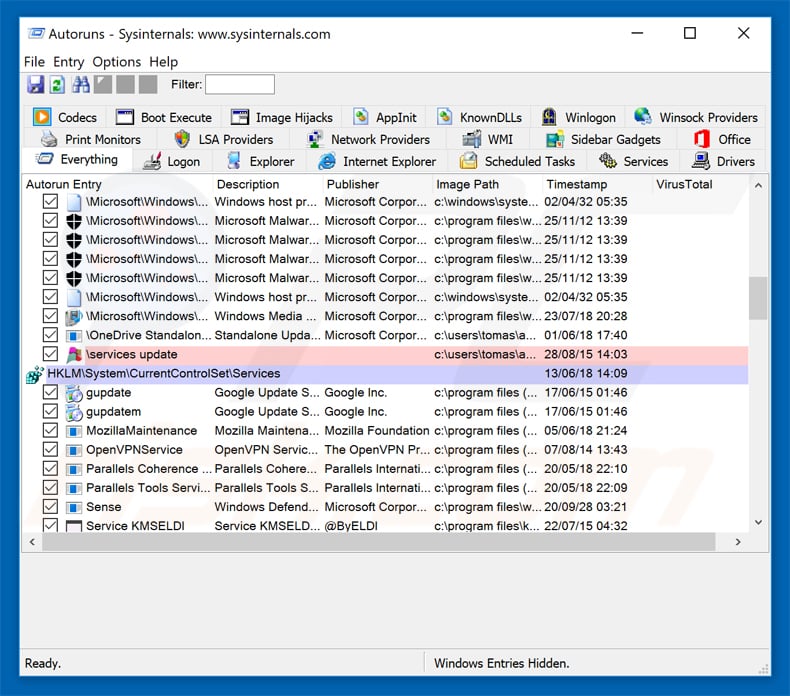

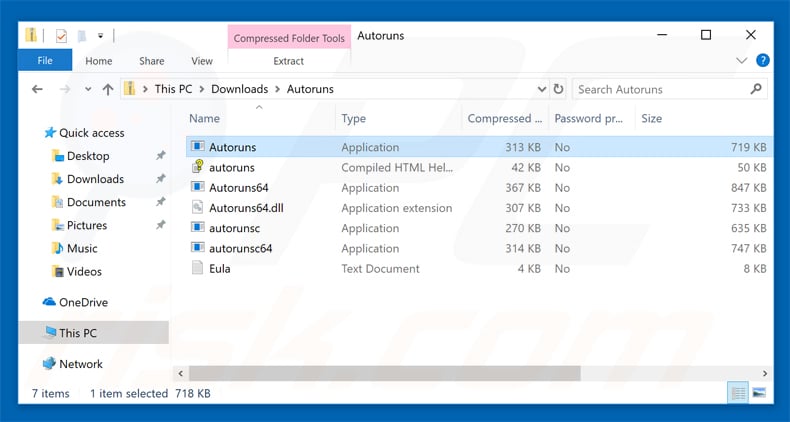

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

Riavvia il tuo computer in modalità provvisoria:

Riavvia il tuo computer in modalità provvisoria:

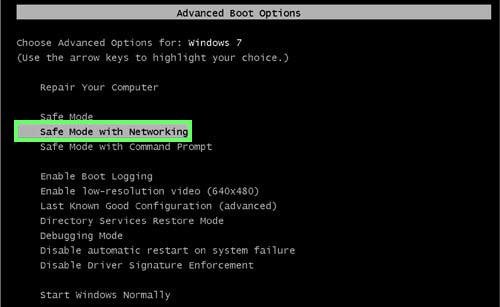

Windows XP e Windows 7: Avvia il tuo computer in modalità provvisoria. Fare clic su Start, fare clic su Arresta, fare clic su Riavvia, fare clic su OK. Durante la procedura di avvio del computer, premere più volte il tasto F8 sulla tastiera finché non viene visualizzato il menu Opzione avanzata di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in "modalità provvisoria con rete":

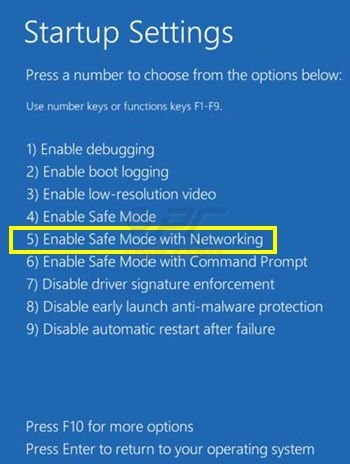

Windows 8: Vai alla schermata di avvio di Windows 8, digita Avanzato, nei risultati della ricerca selezionare Impostazioni. Fare clic su Opzioni di avvio avanzate, nella finestra "Impostazioni generali del PC", selezionare Avvio. Fare clic sul pulsante "Riavvia ora". Il vostro computer ora riavvierà. in "Opzioni del menu di avvio avanzate." Fai clic sul pulsante "Risoluzione dei problemi", quindi fare clic sul pulsante "Opzioni avanzate". Nella schermata delle opzioni avanzate, fare clic su "Impostazioni di avvio". Fai clic sul pulsante "Restart". Il PC si riavvia nella schermata Impostazioni di avvio. Premere "F5" per l'avvio in modalità provvisoria con rete.

Video che mostra come avviare Windows 8 in "modalità provvisoria con rete":

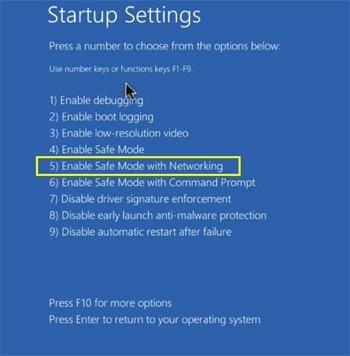

Windows 10: Fare clic sul logo di Windows e selezionare l'icona di alimentazione. Nel menu aperto cliccare "Riavvia il sistema" tenendo premuto il tasto "Shift" sulla tastiera. Nella finestra "scegliere un'opzione", fare clic sul "Risoluzione dei problemi", successivamente selezionare "Opzioni avanzate". Nel menu delle opzioni avanzate selezionare "Impostazioni di avvio" e fare clic sul pulsante "Riavvia". Nella finestra successiva è necessario fare clic sul pulsante "F5" sulla tastiera. Ciò riavvia il sistema operativo in modalità provvisoria con rete.

Video che mostra come avviare Windows 10 in "Modalità provvisoria con rete":

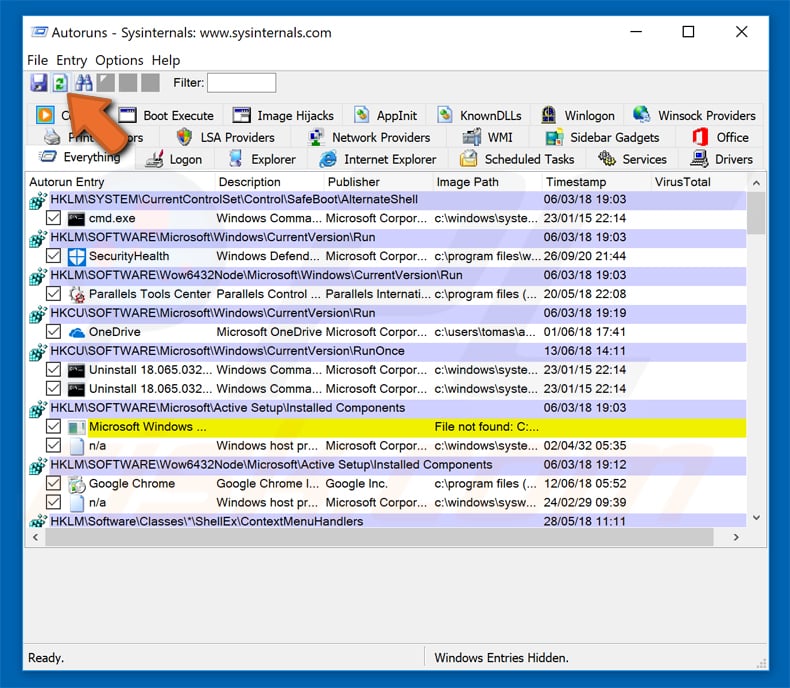

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

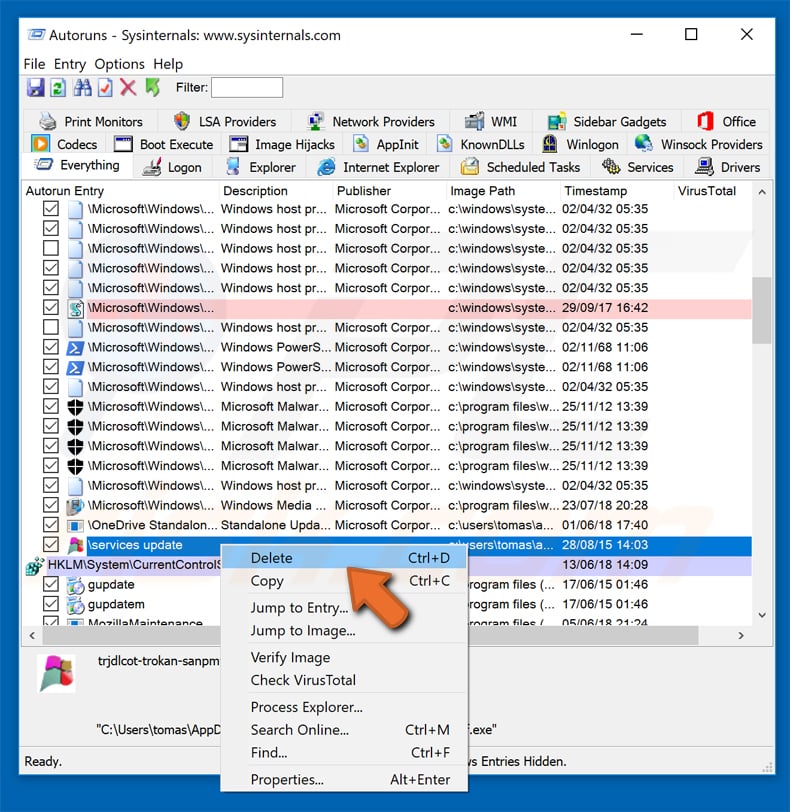

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Dovresti scrivere per intero percorso e nome. Nota che alcuni malware nascondono i loro nomi di processo sotto nomi di processo legittimi di Windows. In questa fase è molto importante evitare di rimuovere i file di sistema. Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e scegliere "Elimina"

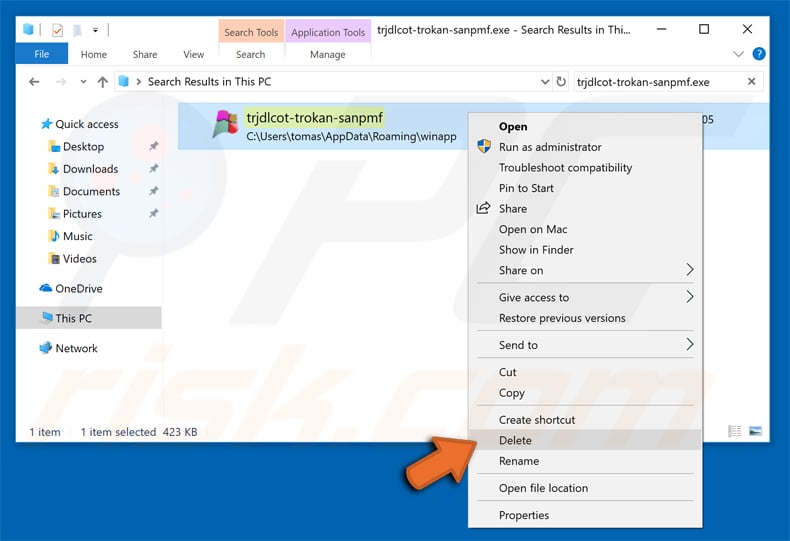

Dopo aver rimosso il malware tramite l'applicazione Autoruns (questo garantisce che il malware non verrà eseguito automaticamente all'avvio successivo del sistema), dovresti cercare ogni file appartenente al malware sul tuo computer. Assicurati di abilitare i file e le cartelle nascoste prima di procedere. Se trovi dei file del malware assicurati di rimuoverli.

Riavvia il computer in modalità normale. Seguendo questi passaggi dovresti essere in grado di rimuovere eventuali malware dal tuo computer. Nota che la rimozione manuale delle minacce richiede competenze informatiche avanzate, si consiglia di lasciare la rimozione del malware a programmi antivirus e antimalware. Questi passaggi potrebbero non funzionare con infezioni malware avanzate. Come sempre è meglio evitare di essere infettati che cercare di rimuovere il malware in seguito. Per proteggere il computer, assicurati di installare gli aggiornamenti del sistema operativo più recenti e utilizzare un software antivirus.

Per essere sicuri che il tuo computer sia privo di infezioni da malware, ti consigliamo di scannerizzarlo con Combo Cleaner Antivirus per Windows.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione