Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

"SharePoint Email Scam", guida di rimozione

Cos'è "SharePoint Email Scam"?

In genere, i truffatori dietro le email di phishing tentano in modo fraudolento di ottenere informazioni o dati sensibili, come nomi utente, password o altre credenziali e dettagli della carta di credito, camuffando le loro email come lettere di aziende, organizzazioni, ecc. legittime. Questa particolare email è mascherata come una lettera da SharePoint, i truffatori tentano di rubare gli account Microsoft 365.

La ricerca mostra che i truffatori dietro questa email di phishing prendono di mira le aziende e spesso usano il nome dell'azienda del destinatario per far sembrare che questa email sia ricevuta da una determinata azienda da cui lavora un destinatario. L'obiettivo principale dei truffatori è indurre i destinatari a fare clic sul collegamento ipertestuale e a seguire ulteriori istruzioni sul sito Web aperto. Sul sito Web aperto viene chiesto ai destinatari di fare clic su un pulsante che dovrebbe scaricare alcuni documenti. Tuttavia, quel pulsante scarica un file PDF che contiene un collegamento a un altro sito Web o apre semplicemente un modulo di invio in cui ai destinatari viene chiesto di inserire le proprie credenziali di accesso a Microsoft (Office) 365. Detto semplicemente, l'obiettivo principale dei truffatori dietro questa email è rubare le suddette credenziali che darebbero loro il pieno controllo degli account Microsoft 365. Significa che i truffatori possono utilizzare in modo improprio gli account dirottati per rubare identità, diffondere questa e altre email di phishing, sottrarre più informazioni dall'organizzazione compromessa, ecc. , scarica tutti i file ad essi allegati ed inserisci le credenziali di accesso in siti web non ufficiali.

| Nome | SharePoint Email Scam |

| Tipo di minaccia | Phishing, truffa, ingegneria sociale, frode |

| Falsi proclami | Questa email è camuffata da una lettera riguardante alcuni documenti importanti |

| Truffa | Questa email di phishing è spesso camuffata da email dell'azienda del destinatario |

| Sintomi | Acquisti online non autorizzati, password di account online modificate, furto di identità, accesso illegale al computer. |

| Metodi distributivi | Email ingannevoli, annunci pop-up online non autorizzati, tecniche di avvelenamento da motori di ricerca, domini con errori di ortografia. |

| Danni | Perdita di informazioni private sensibili, perdita monetaria, furto di identità. |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Per riassumere, le email di phishing sono solitamente camuffate da email ufficiali, urgenti, importanti, ecc. È comune che siano anche camuffate da email di aziende legittime. Vale la pena ricordare che le email possono essere utilizzate non solo per scopi di phishing, ma anche per distribuire software dannoso, ad esempio, Trojan, ransomware, minatori di criptovaluta e altri malware. Alcuni esempi di altre email di phishing sono "Server Notification Email Scam", "GitHub Email Scam" e "ShareFile Attachment Email Scam".

In che modo le campagne di spam infettano i computer?

I computer possono essere infettati da malware tramite e-mail (campagne di malspam) solo quando i destinatari aprono allegati o file dannosi che sono stati scaricati tramite collegamenti dannosi al loro interno. Un paio di esempi di file che i criminali informatici spesso allegano alle loro e-mail sono documenti Microsoft Office dannosi, documenti PDF, file eseguibili (come .exe), file di archivio (come ZIP, RAR) e file JavaScript. Vale la pena ricordare che i documenti MS Office dannosi possono infettare i computer solo se gli utenti danno loro il permesso di abilitare la modifica o il contenuto (comandi macro). Tuttavia, i documenti dannosi aperti con versioni precedenti a Microsoft Office 2010 causano l'installazione di software dannoso senza chiedere alcuna autorizzazione perché le versioni di cui sopra non includono la modalità di visualizzazione protetta.

Come evitare l'installazione di malware?

Programmi, file devono essere scaricati solo da siti Web ufficiali e tramite collegamenti diretti. Altri canali come downloader (e installatori) di terze parti, siti Web non ufficiali, reti peer-to-peer (ad es. Client torrent, eMule) non dovrebbero essere utilizzati. I criminali informatici spesso li usano per distribuire file / programmi dannosi. Il sistema operativo e i programmi installati devono essere aggiornati ed attivati con funzioni e strumenti implementati forniti (progettati) dagli sviluppatori ufficiali. Non è legale utilizzare strumenti di attivazione non ufficiale ("cracking"). Allegati e collegamenti in e-mail irrilevanti ricevuti da indirizzi sospetti e sconosciuti non devono essere aperti. È normale che tali e-mail vengano inviate da criminali informatici che tentano di indurre i destinatari a infettare i loro computer con malware. Vale la pena ricordare che spesso mascherano le loro email come importanti, ufficiali e così via. Qualsiasi sistema operativo è più sicuro se viene scansionato regolarmente con un affidabile antivirus o software anti-spyware. Pertanto, si consiglia di averne uno installato e di tenerlo sempre aggiornato. Se hai già aperto allegati dannosi, ti consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

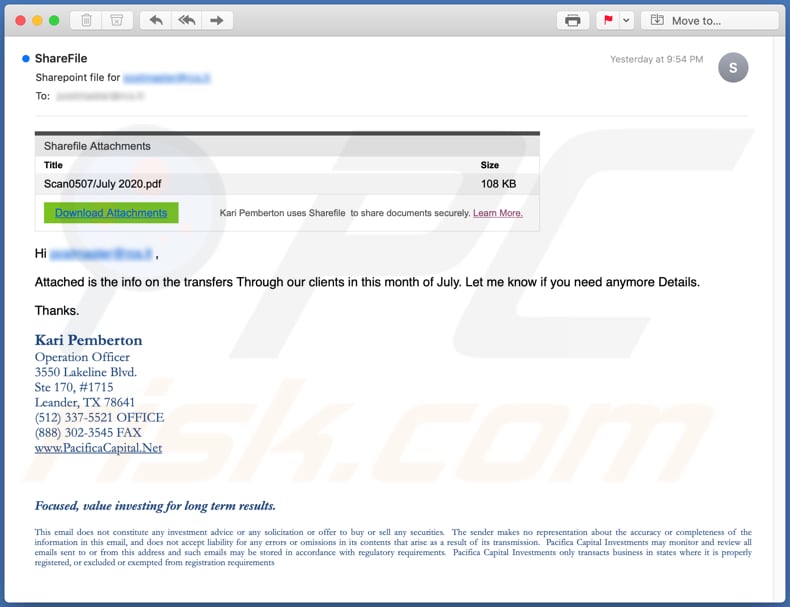

Testo presentato nella lettera di posta elettronica "SharePoint Email Truffa":

Subject: Sharepoint file for -

Sharefile Attachments

Title Size

Scan0507/July 2020.pdf 108 KB

Download Attachments Kari Pemberton uses Sharefile to share documents securely. Learn More.

Hi - ,

Attached is the info on the transfers Through our clients in this month of July. Let me know if you need anymore Details.

Thanks.

Kari Pemberton

Operation Officer

3550 Lakeline Blvd.

Ste 170, #1715

Leander, TX 78641

(512) 337-5521 OFFICE

(888) 302-3545 FAX

www.PacificaCapital.Net

Focused, value investing for long term results.

This email does not constitute any investment advice or any solicitation or offer to buy or sell any securities. The sender makes no representation about the accuracy or completeness of the information in this email, and does not accept liability for any errors or omissions in its contents that arise as a result of its transmission. Pacifica Capital Investments may monitor and review all emails sent to or from this address and such emails may be stored in accordance with regulatory requirements. Pacifica Capital Investments only transacts business in states where it is properly registered, or excluded or exempted from registration requirements

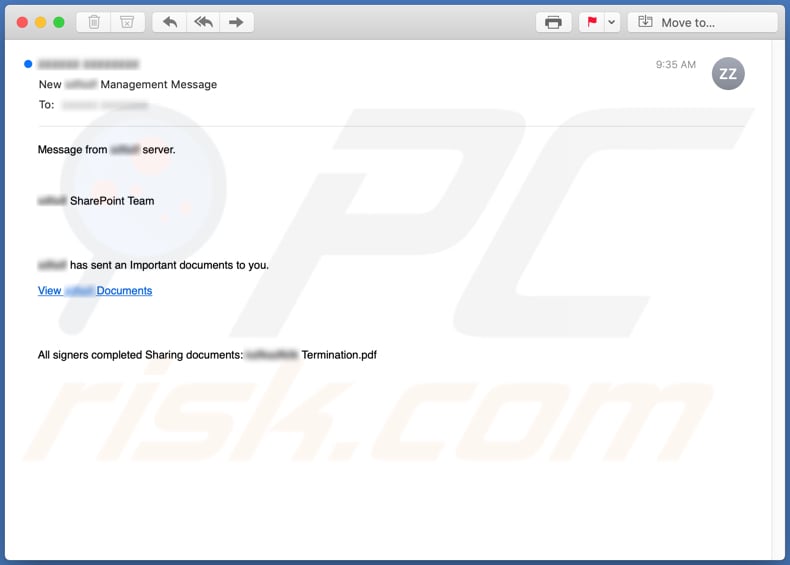

Screenshot della seconda variante di questa email di phishing:

Testo in questa email:

Subject: New - Management Message

Message from - server.

- SharePoint Team

- has sent an Important documents to you.

View - Documents

All signers completed Sharing documents: - Termination.pdf

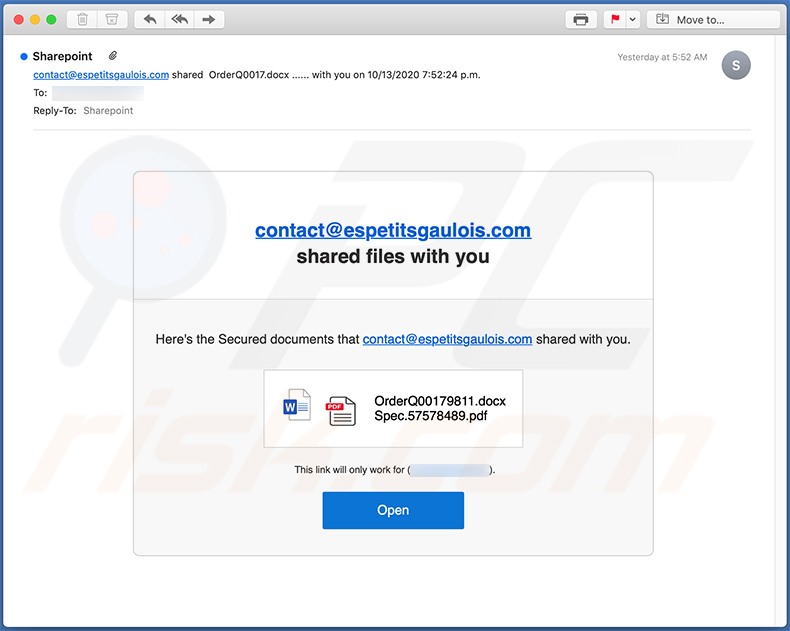

Un esempio di posta indesiderata a tema SharePoint utilizzata per promuovere un sito Web di phishing:

Testo presentato:

Subject: contact@espetitsgaulois.com shared OrderQ0017.docx ...... with you on 10/13/2020 7:52:24 p.m.

contact@espetitsgaulois.com shared files with you

Here's the Secured documents that contact@espetitsgaulois.com shared with you.

OrderQ00179811.docx

Spec.57578489.pdf

This link will only work for (-).

Open

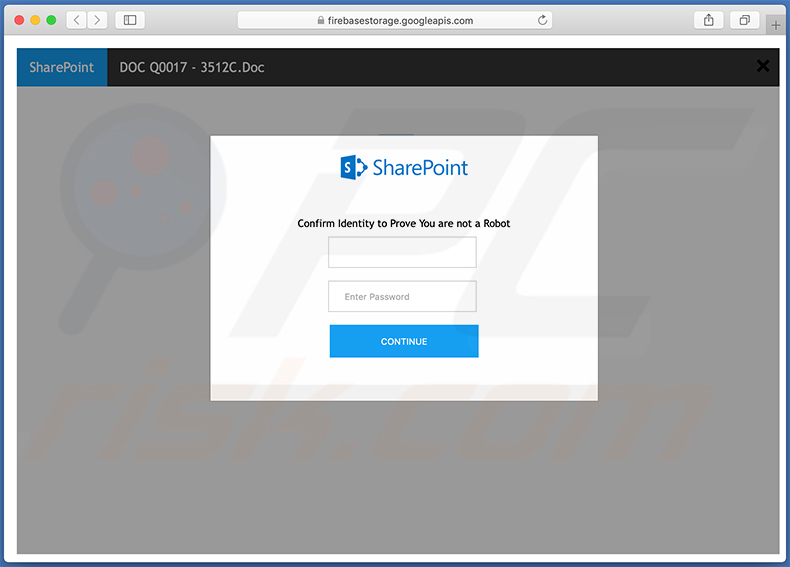

Screenshot del sito di phishing promosso (falso sito di accesso a SharePoint):

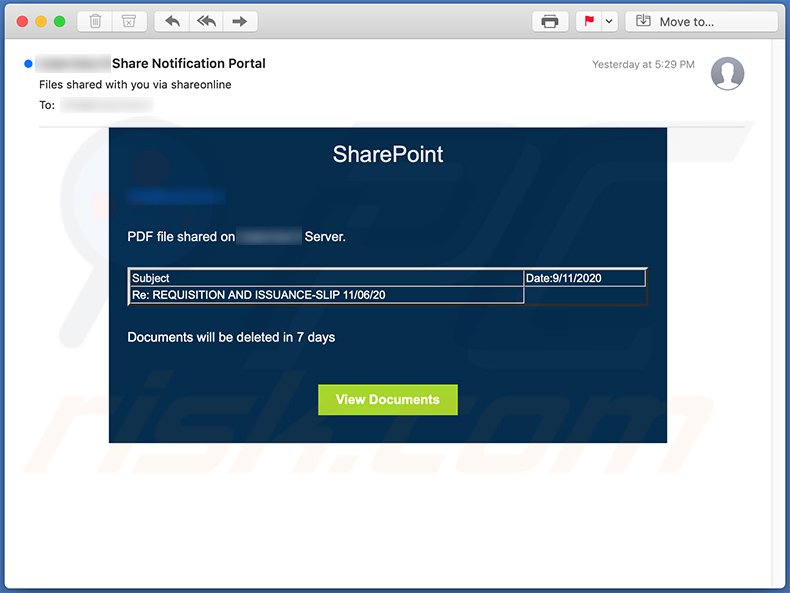

Ancora un'altra e-mail di spam a tema SharePoint utilizzata per promuovere un sito Web di phishing (sito di accesso WebMail falso):

Testo presentato:

Subject: Files shared with you via shareonline

SharePoint

********

PDF file shared on ******** Server.

Date:9/11/2020

Re: REQUISITION AND ISSUANCE-SLIP 11/06/20Documents will be deleted in 7 days

View Documents

Screenshot del sito web promosso (kitestcon.web[.]app):

![Fake Webmail login site (kitestcon.web[.]app) promoted via SharePoint-themed spam email](/images/stories/screenshots202011/sharepoint-update-2020-11-10-fake-website.jpg)

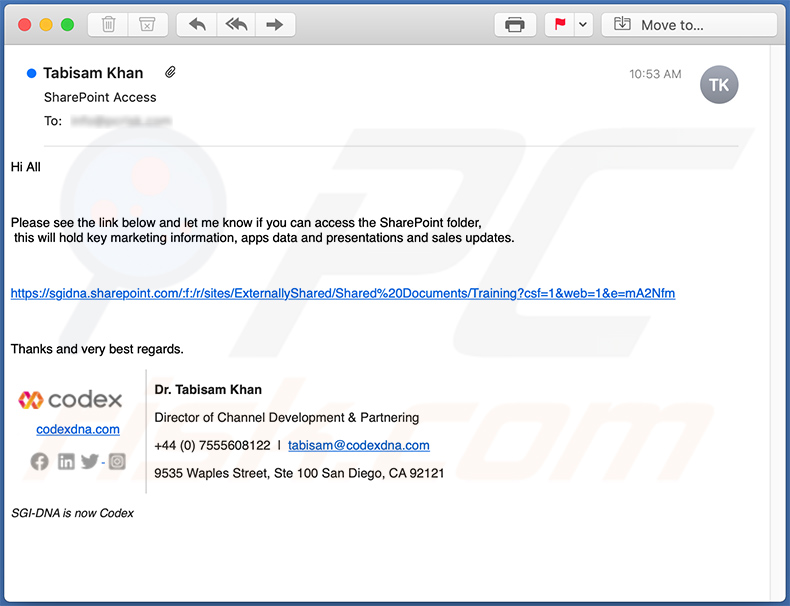

Ancora un'altra email di spam a tema SharePoint utilizzata per promuovere un sito Web di phishing:

Testo presentato:

Subject: SharePoint Access

Hi All

Please see the link below and let me know if you can access the SharePoint folder,

this will hold key marketing information, apps data and presentations and sales updates.hxxps://sgidna.sharepoint.com/:f:/r/sites/ExternallyShared/Shared%20Documents/Training?csf=1&web=1&e=mA2Nfm

Thanks and very best regards.

codexdna.com

Dr. Tabisam KhanDirector of Channel Development & Partnering

+44 (0) 7555608122 | tabisam@codexdna.com

9535 Waples Street, Ste 100 San Diego, CA 92121

SGI-DNA is now Codex

Aspetto del sito web di phishing promosso (GIF):

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è "SharePoint Email Scam"?

- STEP 1. Rimozione manuale delle possibili infezioni da malaware.

- STEP 2. Controlla se il tuo computer è pulito.

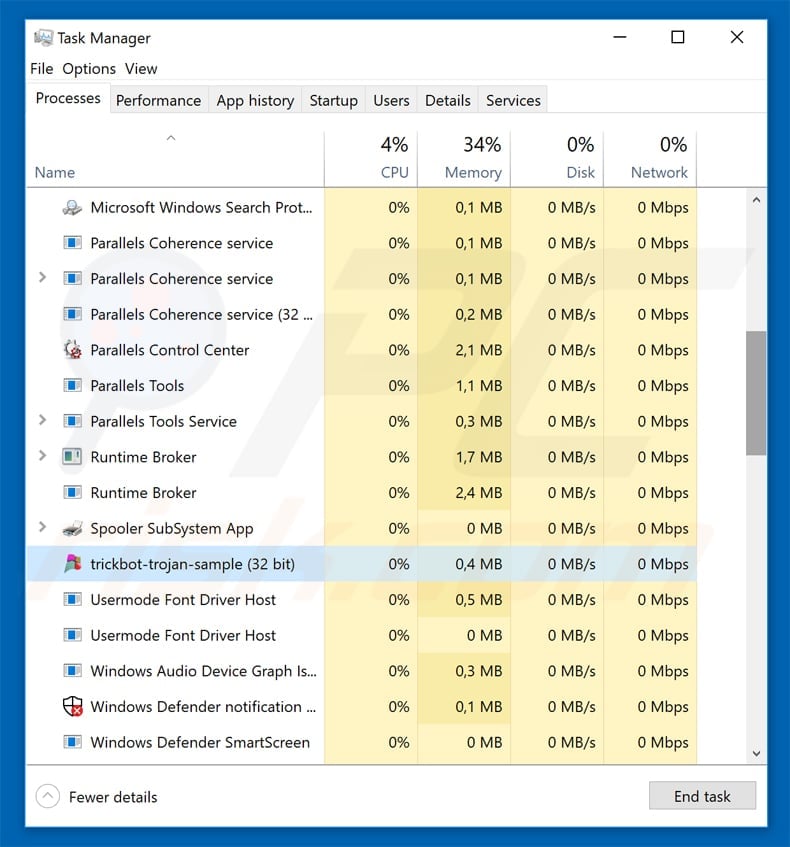

Come rimuovere un malware manualmente?

La rimozione manuale del malware è un compito complicato, in genere è meglio lasciare che i programmi antivirus o antimalware lo facciano automaticamente. Per rimuovere questo malware, ti consigliamo di utilizzare Combo Cleaner Antivirus per Windows. Se si desidera rimuovere manualmente il malware, il primo passo è identificare il nome del malware che si sta tentando di rimuovere. Ecco un esempio di un programma sospetto in esecuzione sul computer dell'utente:

Se hai controllato l'elenco dei programmi in esecuzione sul tuo computer, ad esempio utilizzando task manager e identificato un programma che sembra sospetto, devi continuare con questi passaggi:

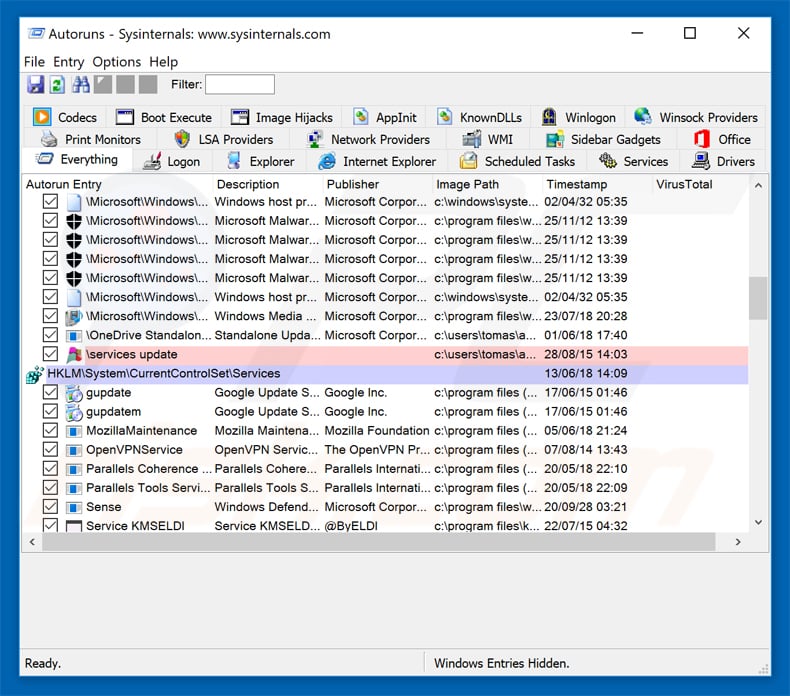

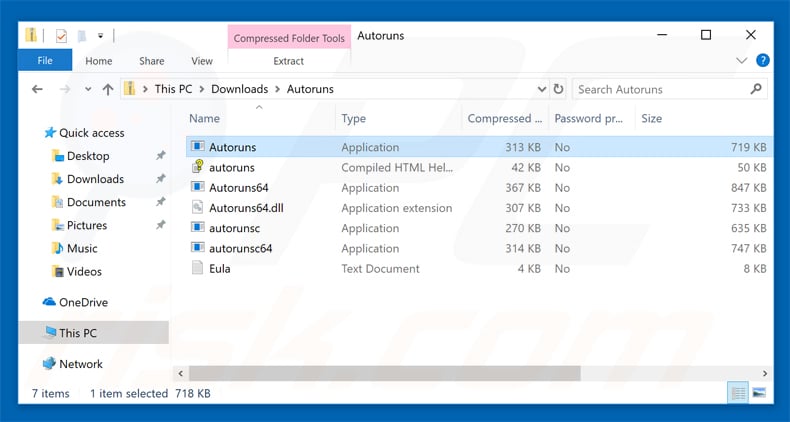

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

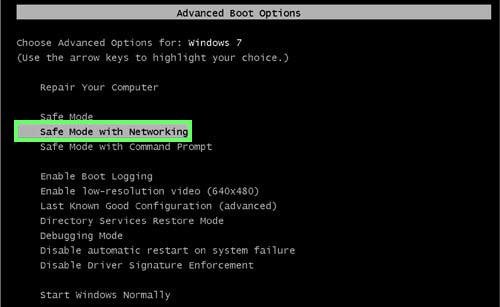

Riavvia il tuo computer in modalità provvisoria:

Riavvia il tuo computer in modalità provvisoria:

Windows XP and Windows 7: Avvia il tuo computer in modalità provvisoria. Fare clic su Start, fare clic su Arresta, fare clic su Riavvia, fare clic su OK. Durante la procedura di avvio del computer, premere più volte il tasto F8 sulla tastiera finché non viene visualizzato il menu Opzione avanzata di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in "modalità provvisoria con rete":

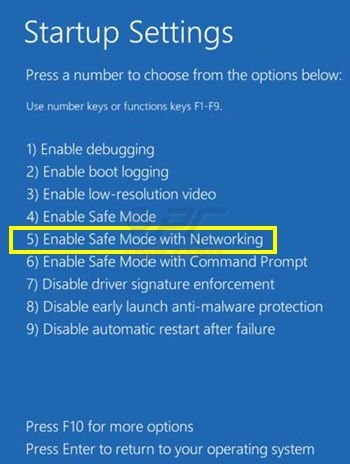

Windows 8: Vai alla schermata di avvio di Windows 8, digita Avanzato, nei risultati della ricerca selezionare Impostazioni. Fare clic su Opzioni di avvio avanzate, nella finestra "Impostazioni generali del PC", selezionare Avvio. Fare clic sul pulsante "Riavvia ora". Il vostro computer ora riavvierà. in "Opzioni del menu di avvio avanzate." Fai clic sul pulsante "Risoluzione dei problemi", quindi fare clic sul pulsante "Opzioni avanzate". Nella schermata delle opzioni avanzate, fare clic su "Impostazioni di avvio". Fai clic sul pulsante "Restart". Il PC si riavvia nella schermata Impostazioni di avvio. Premere "5" per l'avvio in modalità provvisoria con rete.

Video che mostra come avviare Windows 8 in "modalità provvisoria con rete":

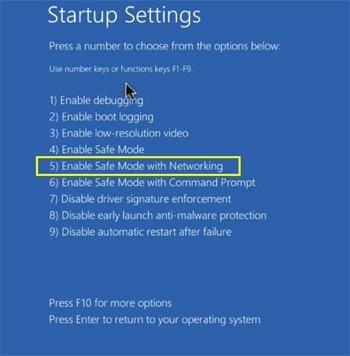

Windows 10: Fare clic sul logo di Windows e selezionare l'icona di alimentazione. Nel menu aperto cliccare "Riavvia il sistema" tenendo premuto il tasto "Shift" sulla tastiera. Nella finestra "scegliere un'opzione", fare clic sul "Risoluzione dei problemi", successivamente selezionare "Opzioni avanzate". Nel menu delle opzioni avanzate selezionare "Impostazioni di avvio" e fare clic sul pulsante "Riavvia". Nella finestra successiva è necessario fare clic sul pulsante "F5" sulla tastiera. Ciò riavvia il sistema operativo in modalità provvisoria con rete.

Video che mostra come avviare Windows 10 in "Modalità provvisoria con rete":

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

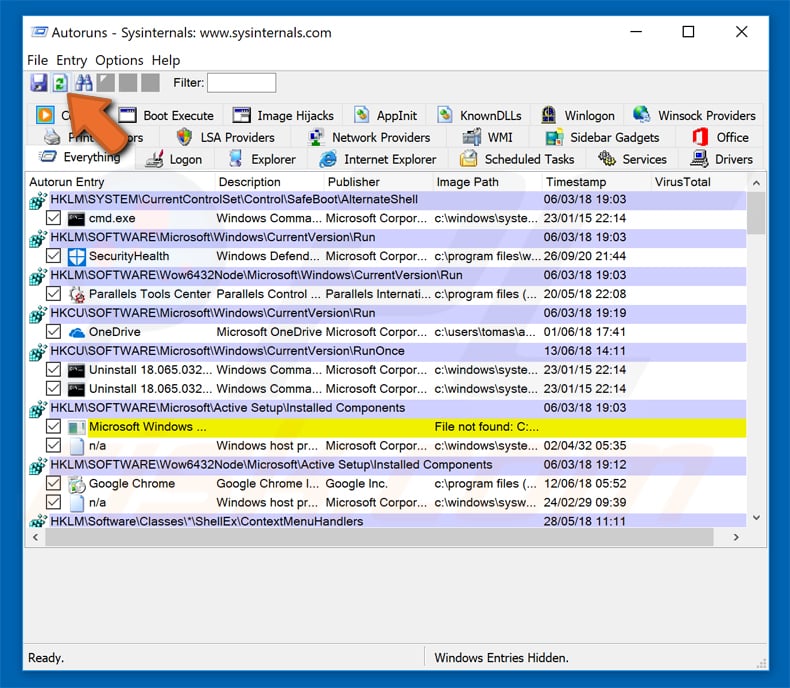

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

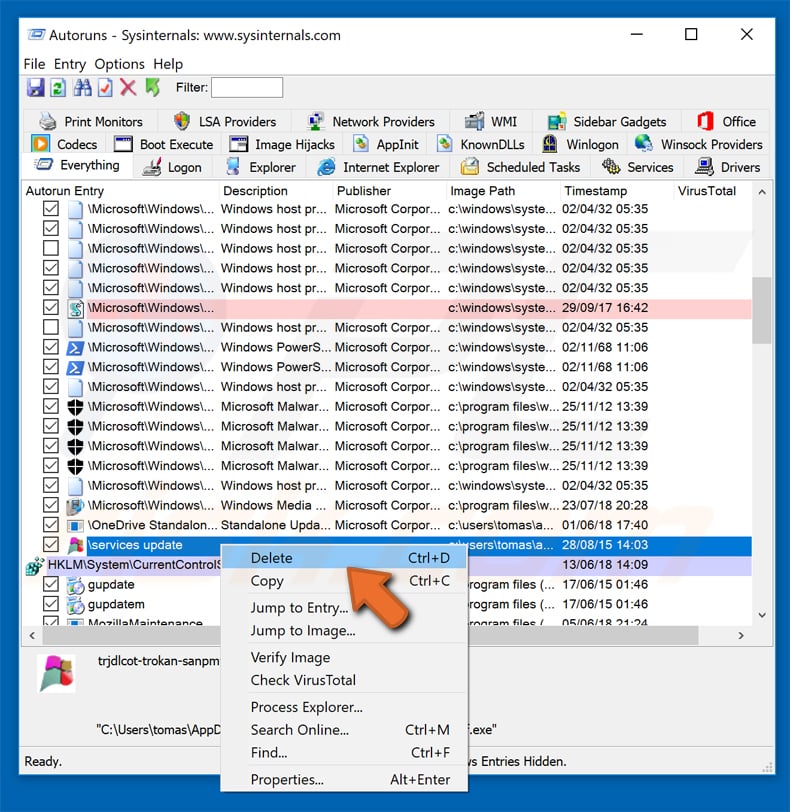

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Dovresti scrivere per intero percorso e nome. Nota che alcuni malware nascondono i loro nomi di processo sotto nomi di processo legittimi di Windows. In questa fase è molto importante evitare di rimuovere i file di sistema. Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e scegliere "Elimina"

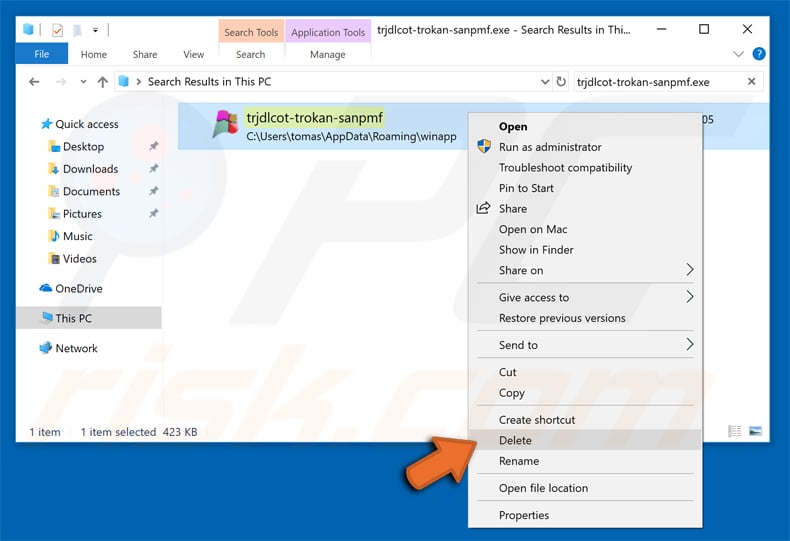

Dopo aver rimosso il malware tramite l'applicazione Autoruns (questo garantisce che il malware non verrà eseguito automaticamente all'avvio successivo del sistema), dovresti cercare ogni file appartenente al malware sul tuo computer. Assicurati di abilitare i file e le cartelle nascoste prima di procedere. Se trovi dei file del malware assicurati di rimuoverli.

Riavvia il computer in modalità normale. Seguendo questi passaggi dovresti essere in grado di rimuovere eventuali malware dal tuo computer. Nota che la rimozione manuale delle minacce richiede competenze informatiche avanzate, si consiglia di lasciare la rimozione del malware a programmi antivirus e antimalware. Questi passaggi potrebbero non funzionare con infezioni malware avanzate. Come sempre è meglio evitare di essere infettati che cercare di rimuovere il malware in seguito. Per proteggere il computer, assicurati di installare gli aggiornamenti del sistema operativo più recenti e utilizzare un software antivirus.

Per essere sicuri che il tuo computer sia privo di infezioni da malware, ti consigliamo di scannerizzarlo con Combo Cleaner Antivirus per Windows.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione