Come rilevare se una email contiene un virus?

Contenuti

1. Introduzione

2. Capire come gli hacker compongono le email

3. Phishing

4. I classici non diventano mai vecchi

5. Scansiona tutti gli allegati

6. Evitare l'apertura di file di estensione eseguibili (.exe)

7. Conclusioni

Introduzione

Le e-mail e l'invio di e-mail sono diventati uno strumento fondamentale per comunicare e fare affari. Nonostante la loro importanza, le aziende di tutto il mondo hanno faticato a renderle una piattaforma sicura priva di virus o malware (ai fini di questo articolo le parole "virus" e "malware" sono usate in modo intercambiabile e vengono utilizzate per descrivere codice malevolo). Nonostante non abbia una lunga storia di utilizzo all'interno del settore tecnologico, l'email è ancora il metodo di consegna più efficace per gli attacchi malevoli. Questi attacchi possono sottrarre dati preziosi dai server di una società, richiedere un riscatto per l'accesso ai dati, sottrarre informazioni bancarie o negare agli utenti l'accesso ai dati. I ricercatori di Verizon hanno scoperto nel loro Rapporto sull'infrastrazione 2017 che il 66% di tutti gli attacchi malware analizzati per quel periodo sono stati installati via e-mail. Questa è una grande maggioranza considerando l'enorme quantità di vettori di attacco disponibili per gli hacker. Nonostante il numero di vettori di attacco, l'e-mail è facilmente utilizzabile da hacker esperti e inesperti.

Sfortunatamente, pervade un atteggiamento tra la maggioranza degli utenti che gli hacker sono dei geni tecnologicamente avanzati del MIT che possono entrare nelle strutture di difesa più complesse. Perché questi esperti tecnologici sprecherebbero il loro tempo usando le e-mail per vendicarsi di aziende e governi? Mentre questo stereotipo è favorito da Hollywood, la verità è che chiunque abbia accesso a una connessione internet ha il potenziale a portata di mano per rubare e diventare quella creatura poco conosciuta dal nome di hacker. Gli hacker vogliono rubare i dati, e vogliono fare soldi velocemente. Fino ad oggi, l'e-mail è il punto di partenza più comprovato per rendere questa truffa un affare.

Poiché le e-mail vengono utilizzate per diffondere vari pezzi di malware, indipendentemente dal fatto che siano banking trojans, ransomware, adware, spyware o qualsiasi altro pezzo di codice dannoso progettato per rendere un giorno da incubo a qualcuno, la difesa di quel fronte è una priorità. È una priorità non solo per le aziende, ma per chiunque abbia accesso a un dispositivo abilitato a Internet. Fortunatamente, nonostante sia stata un'area così critica che necessita di difesa, può essere fatta abbastanza facilmente. Comprende il modo in cui gli hacker utilizzano le e-mail per cogliere di sorpresa gli utenti, quindi installano malware. Una volta capito, le e-mail maligne possono essere facilmente rilevate e gestite.

Il resto dell'articolo è dedicato a fare esattamente questo. Seguire questi passaggi relativamente semplici aiuterà a prevenire una grande maggioranza di infezioni da malware.

Capire come gli hacker compongono le email

Gli hacker compongono le loro e-mail per essere allettanti o per attirare la vostra attenzione all'interno di un ambiente di lavoro. Questo è spesso riferito a ingegneria sociale e può essere definita come l'arte di manipolare le persone in modo da rinunciare alle informazioni riservate. I tipi di informazioni che questi criminali stanno cercando possono variare, ma quando gli individui sono presi di mira, i criminali di solito cercano di indurti a fornire loro le tue password o le informazioni bancarie, o ad accedere al tuo computer per installarlo segretamente. Gli hacker usano queste tattiche in quanto sono incredibilmente efficaci. Tali tattiche sono efficaci poiché sfruttano la nostra naturale inclinazione alla fiducia.

Questo sfruttamento della nostra fiducia può avvenire in numerosi modi e il modo in cui viene fatto dipende dagli obiettivi dell'hacker. Se l'hacker stava cercando di rubare informazioni bancarie, invierà una e-mail con intestazioned ella banca chiedendo le credenziali di accesso, ad esempio. I seguenti sono ulteriori esempi di come gli hacker compongono un'email per ingannarti:

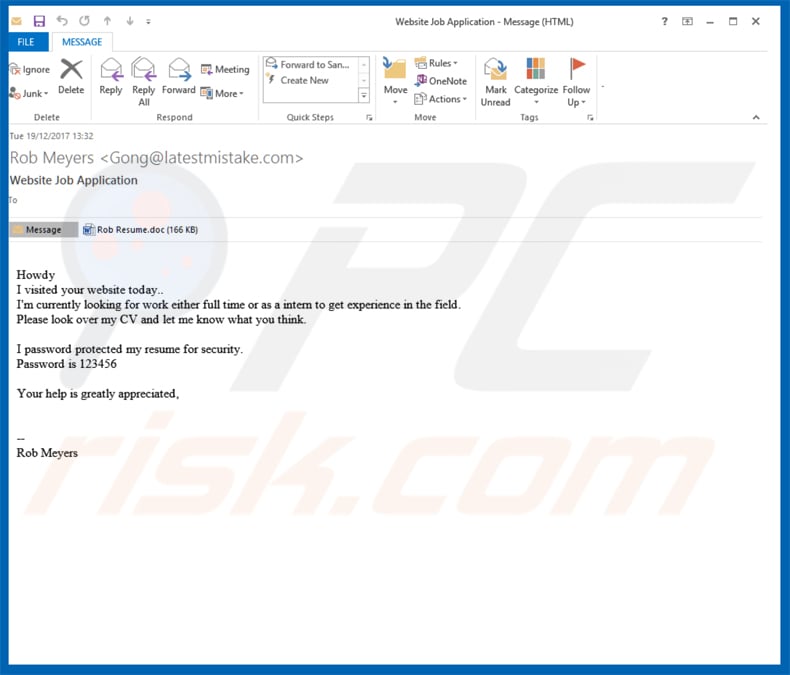

Email che sembrano essere un curriculum. Queste e-mail sono composte con l'intenzione di portare l'utente ad aprire un allegato. L'allegato contiene un payload dannoso che può essere installato all'apertura. Questo metodo è stato visto nelle campagne di ransomware, vale a dire CryptoWall, GoldenEye, e Cerber.

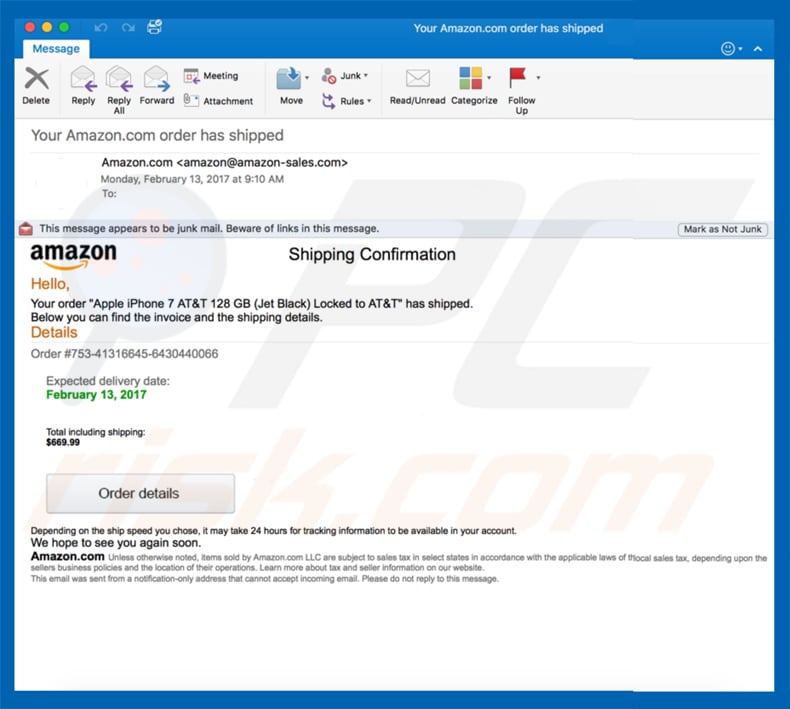

E-mail che affermano di provenire dal gigante dell'e-commerce Amazon. Questo metodo è stato utilizzato per distribuire il Locky ransomware e apparire legittimo.

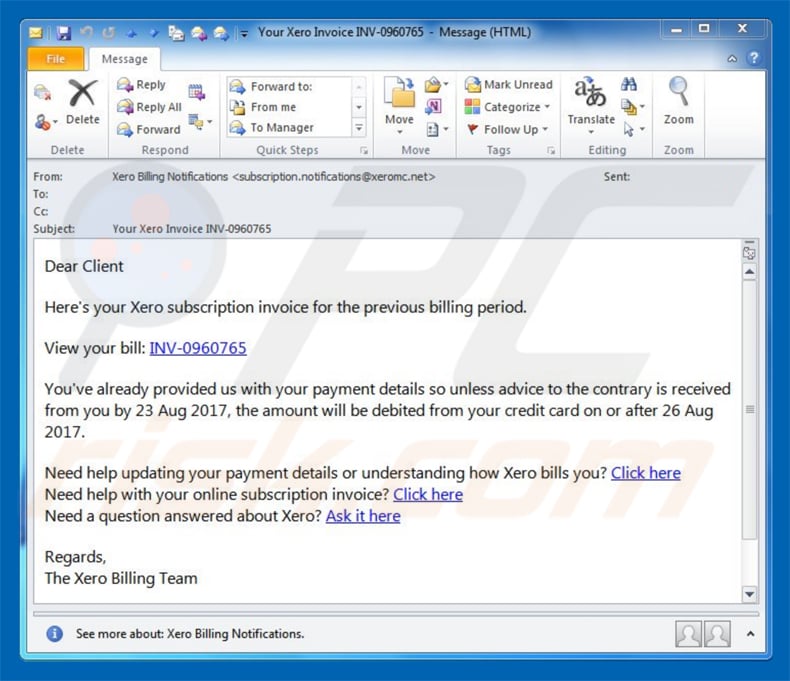

Email contenenti fatture Questo metodo comporta spesso l'invio di una mail con l'intestazione dell'oggetto "Invoice XXXXX" e anche alcune righe di testo progettate per consentire all'utente di scaricare l'allegato. L'allegato viene spesso presentato come documento di Microsoft Word ma in realtà contiene malware. Locky è stato diffuso attraverso un'altra campagna utilizzando questo metodo.

Email che fanno riferimento a eventi sportivi o altri eventi globali. Ad esempio, questi possono essere composti in modo tale da attirare l'attenzione degli utenti e funzionano più o meno allo stesso modo dei metodi sopra descritti.

Per creare un elenco completo di tutti i tipi di e-mail dannose si potrebbe riempire un romanzo e gli hacker non usano semplicemente lo stesso metodo più e più volte. Uno dei modi per rimanere in testa dietro ogni curva è la ricerca di alcuni tratti nelle e-mail che vengono sempre usate, come le scritte in un inglese approssimativo. È anche importante vedere chi è il mittente prima di aprire l'e-mail. Se viene inviato da un indirizzo con cui non si è in contatto regolare, si consiglia di non aprire l'e-mail. Dovresti anche essere cauto nei confronti dei link URL, puoi verificarne la validità passando il mouse sopra il link, quindi guarda nell'angolo in basso a sinistra del tuo browser web. Dovresti vedere il vero URL verso il quale sarai reindirizzato. Se sembra sospetto o finisce in .exe, .js o .zip, non fare clic su di esso. Una semplice ricerca sul Web mostrerà anche l'URL legittimo.

Phishing

Il Phishing può essere visto come il termine usato all'interno della comunità di infosec per descrivere il metodo con cui gli hacker tentano di indurti a divulgare informazioni importanti. È diventato lo strumento principale per l'aggressore basato su email. Le e-mail di phishing convincono le vittime a fare qualcosa che non dovrebbero. Possono essere inviati in massa in una rete da traino per le vittime, oppure possono essere personalizzati per obiettivi specifici, spesso ricercando la struttura organizzativa della loro azienda per ottenere informazioni che li rendano più legittimi.

Ecco un paio di esempi di email phishing:

Inizialmente focalizzato quasi esclusivamente sui consumatori, il phishing è diventato una delle principali minacce alla sicurezza delle e-mail aziendali. Soprattutto quando vengono avviati da aggressori sponsorizzati dallo stato, le e-mail di phishing sono spesso utilizzate come punto d'appoggio per accedere alla rete di un'azienda. Da lì, l'attaccante può giocare una lunga partita, esplorando tranquillamente l'intera infrastruttura e sifonando le informazioni nel processo. Il phishing può essere un'attività consolidata, ma la gente continua a crollare. Secondo Verizon, il 23% dei destinatari sta ancora aprendo messaggi di phishing. Quando lo fanno, quasi la metà di loro apre la posta elettronica entro la prima ora. Gli attacchi di phishing utilizzano gran parte delle tecniche sopra indicate. Tieni presente che le banche non chiederanno mai i dettagli dell'account su una piattaforma non protetta come la posta elettronica, e tali dettagli non dovrebbero mai essere divulgati tramite e-mail.

Il classico non va mai fuori moda

Negli ultimi anni, le truffe di phishing e-mail si sono evolute fino ad includere l'installazione di malware come seconda fase dell'attacco. È preoccupante, quindi, notare che l'11% dei destinatari di e-mail phishing sembra fare clic sugli allegati recapitati insieme posta elettronica. Tutto ciò che serve è che qualcuno cada nella trappola. Se più di uno su dieci lo fa, allora gli attaccanti stanno vincendo. Nella misura in cui le statistiche illuminano le tendenze, le infezioni da malware sono un gioco a somma zero, in quanto richiede un solo utente per aprire un allegato. Anche il malware consegnato via e-mail sta cambiando. Le minacce di posta elettronica sono come le malattie in quanto possiamo annullarle per un po ', ma non ci liberiamo mai di loro. Prima o poi, compariranno di nuovo da qualche parte e cominceranno a infettare.

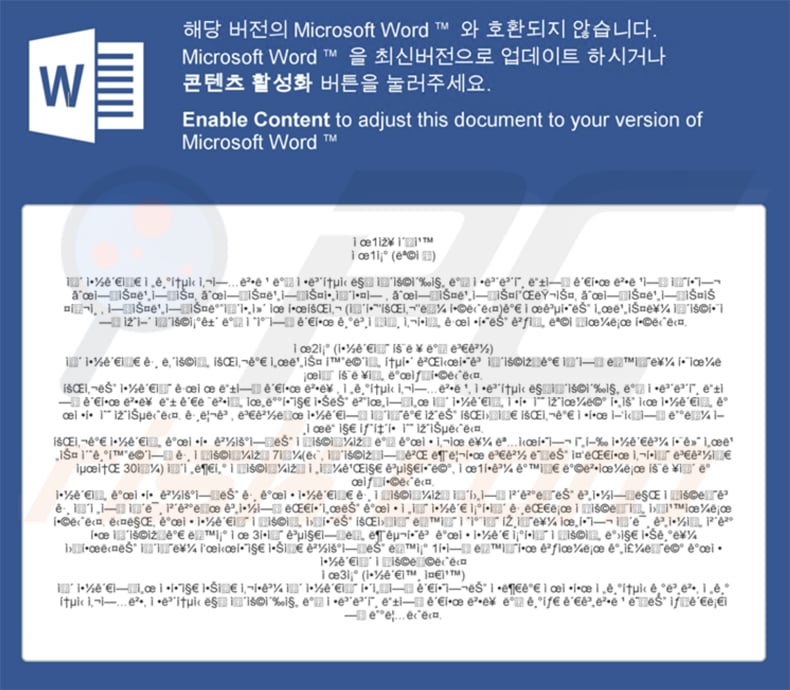

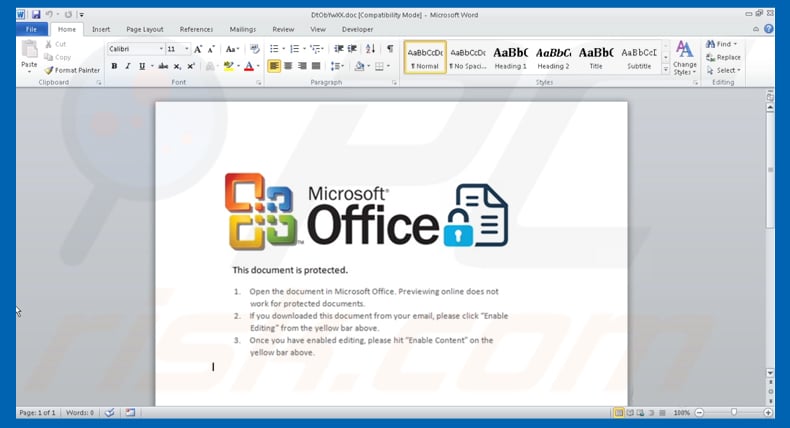

Lo steso accade con i macro malware. Un macro virus è un virus scritto nello stesso linguaggio macro utilizzato per programmi software, inclusi Microsoft Excel o elaboratori di testi come Microsoft Word. Quando un virus macro infetta un'applicazione software, avvia automaticamente una sequenza di azioni all'avvio dell'applicazione. Ciò significa che l'utente non ha bisogno di installare un file piuttosto di aprire un documento Word infetto. Popolare alla fine degli anni '90, sta diventando di nuovo un popolare vettore di attacco, portando ad attacchi come i 5 milioni di USD di Scambio di bitcoin Bitstamp Exchange. Le e-mail arrivano con allegati che richiedono notifiche di corriere, curriculum e fatture di vendita come sopra menzionato.

Quando viene aperto, il documento chiede alla vittima di abilitare i macro in modo che possano essere eseguiti, dandogli la possibilità di attaccare l'host. C'è una differenza fondamentale, però: ai vecchi tempi, le macro infettavano i computer stessi. Al giorno d'oggi, servono come downloader, aprendo le porte per un oceano di altri malware, forniti da server malevoli. Chiaramente, gli allegati di posta elettronica sicuri sono qualcosa a cui dovremmo mirare.

Scansiona tutti gli allegati

Parte dell'efficiente navigazione delle acque pericolose di Internet e dei servizi di posta elettronica predefiniti è sapere a chi fidarsi e quando. Anche questo è difficile da attuare in quanto ad esempio un membro della famiglia potrebbe inviare un virus malevolo senza saperlo. Si consiglia di trattare tutte le e-mail in modo esaustivo e di eseguire la scansione di tutti gli allegati. Molti antivirus hanno una tale struttura e dovrebbero essere usati dove possibile. Uno dei programmi malware più dannosi scoperti nel 2014 era un file trojan progettato come una pagina HTML da un servizio di banking online, progettato per indurre gli utenti a fare clic su collegamenti errati e divulgare informazioni personali. Per evitare attacchi simili, non fare clic sui collegamenti degli istituti finanziari nelle e-mail. Piuttosto, digita l'URL corretto nel tuo browser per andare direttamente al sito Web originale per transazioni importanti come il mobile banking.

Anche durante la scansione degli allegati bisogna sapere che tipo di estensioni di file sono in genere utilizzate dagli hacker aiuterà anche a evitare una brutta infezione. Le estensioni possono essere riconosciute dalle lettere che arrivano dopo il punto nel nome del file: .GIF (un formato immagine), .JPG o .JPEG (un altro formato immagine), .TIF o .TIFF (un formato file immagine), .MPG o .MPEG4 (un film) e .MP3 (un file musicale o audio). Evita di aprire estensioni di cui non sei a conoscenza, anche se la scansione è sicura in quanto il tuo antivirus potrebbe non rilevare un pezzo di malware in quanto tale.

Evitare l'apertura di file di estensione eseguibili (.exe)

Come posizione predefinita, non fare mai clic su un file eseguibile che sia un file che termina con .exe. Spesso contengono malware e virus e sono stati sfruttati dagli hacker numerose volte. Gli hacker a volte cercano di mascherare questi file assegnandoli a due estensioni, come image.gif.exe. In termini di linguaggi di programmazione, è sempre l'ultima estensione che conta. È importante notare che .exe è il segno di un eseguibile che verrà eseguito automaticamente al momento del download. Supponendo che programmi legittimi come Adobe Photoshop o Microsoft Word o qualsiasi browser Web utilizzino anche i file .exe per installare e avviare i loro programmi. Se non sei sicuro se sia o no legittimo, digita il nome completo in un browser web o motore di ricerca corrente, come firefox.exe e vedere quali risultati di ricerca mostrano.

Altri tipi di file di programma di cui si dovrebbe essere sospettosi e che possono danneggiare il PC includono quelli che terminano con .scr, .reg, .js, .msi, .hta, .bat, .cmd, .scr, .pif, .vbs , .wsf, .cpl, .jar e altro ancora. Come accennato in precedenza, evitate di aprirli se non siete consapevoli del tipo di file. Sebbene di nuovo, tutti questi hanno usi legittimi, quindi cerca il nome file completo per vedere se è davvero un'estensione legittima.

Conclusioni

Gli hacker sono notoriamente astuti e stanno costantemente sviluppando nuovi metodi per indurre gli utenti a diventare vittime. Una delle cose che sono rimaste abbastanza costanti è l'uso delle e-mail come vettore di attacco. Tutte le informazioni di cui sopra possono essere molto utili, ma semplicemente adottando semplici cambiamenti nel modo in cui rispondi e tratti le email puoi fare molto per evitare di diventare una vittima. Si spera che l'articolo abbia anche contribuito a descrivere le tendenze seguite dagli hacker nel comporre e diffondere malware tramite e-mail.